Резюмируем, как вылечить экран смерти

Так как самая распространенная причина появления синего экрана удаление нужных системных файлов или ПО, то нужно уметь пользоваться функцией «Восстановление системы».

Эта функция вернет компьютер в состояние, в котором он находился до удаления нужного файла.

Чтобы выполнить восстановление системы, необходимо:

- Перейти в меню «Пуск» и набрать в строке поиска «восстановление системы».

- Открыть файл двойным нажатием мыши.

- Установить точку даты восстановления, то есть время до удаления нужного файла или установки неподходящего драйвера. Именно к этому времени будет восстановлен Windows.

- Подождите пока процесс завершится и перезагрузите компьютер, синий экран должен пропасть.

Если же вы не удаляли никаких файлов в последнее время и не устанавливали нового оборудования, вам необходимо прочесть на экране смерти, какая программа вызывает такую ошибку. Понять это можно из кода вверху страницы.

Теперь, зная имя файла, отыщите его через «Панель управления», и нажмите на «Удаление программы».

Совет! Загружать программы, файлы и драйвера лучше только с проверенных, лицензионных сайтов, чтобы избежать таких поломок.

В крайнем случае вы можете переустановить систему полностью, так как в процессе переустановки зайдествован обычно только программный диск, то данные на остальных сохранятся.

Для установки новой Windows нужно иметь загрузочный носитель с официальной версией этой операционной системы.

Советы по безопасности при работе с сайтами

1. Обновляйте свои программы и операционную систему

Неправильно обновленная ОС или установленное программное обеспечение могут стать причиной уязвимостей в безопасности вашего компьютера. Поэтому, необходимо регулярно проводить обновление операционной системы и всех установленных программ на компьютере.

2. Не вводите персональные данные на ненадежных сайтах

Если вы не уверены в надежности сайта, не вводите на нем свои персональные данные, такие как номера банковских карт, пароли и другие конфиденциальные данные.

3. Используйте надежные пароли и не используйте один пароль для нескольких аккаунтов

Пароли должны быть сложными, состоять из различных символов и цифр. Избегайте использования одного и того же пароля для нескольких аккаунтов, в случае взлома одного из них хакеры получат доступ ко всей вашей персональной информации.

4. Используйте антивирусное программное обеспечение

Антивирусное программное обеспечение помогает защитить ваш компьютер от вирусов, троянов и других вредоносных программ. Рекомендуется использовать платные версии, так как они обладают большим количеством функций и гарантируют повышенную защиту.

5. Будьте осторожны при открытии вложений в электронных письмах

Вложения в электронных письмах могут содержать вирусы и другие вредоносные программы. Поэтому, открывайте их только тогда, когда вы уверены в их безопасности и знаете отправителя.

6. Остерегайтесь фишинговых сайтов

Фишинговые сайты создаются мошенниками, которые пытаются получить доступ к вашей конфиденциальной информации, такой как электронная почта, номера банковских карт и т.д. Убедительно проверяйте адрес сайта перед вводом персональных данных.

Соблюдение этих простых правил может существенно повысить безопасность при работе с сайтами и защитить вашу персональную информацию от кибератак и хакерских атак.

Ввод с виртуальной клавиатуры

Причиной номер один является неисправная клавиатура или поврежденный (несовместимый) драйвер. Обычно встречается после подключения новой клавиатуры, которая выводит разные символы при нажатии на одни и те самые клавиши.

Это происходит потому, что Windows не успел установить драйвер для нового устройства после его подключения при первом входе в систему. Проблему можно решить с помощью виртуальной клавиатуры, чтобы обойти экран блокировки и позволить ОС установить новый драйвер.

Чтобы воспользоваться виртуальным набором, кликните на значок «Специальные возможности», расположенный в правом нижнем углу.

Из списка доступных вариантов выберите экранную клавиатуру.

Попробуйте набрать пароль, который не принимала система со стандартной, и повторите попытку.

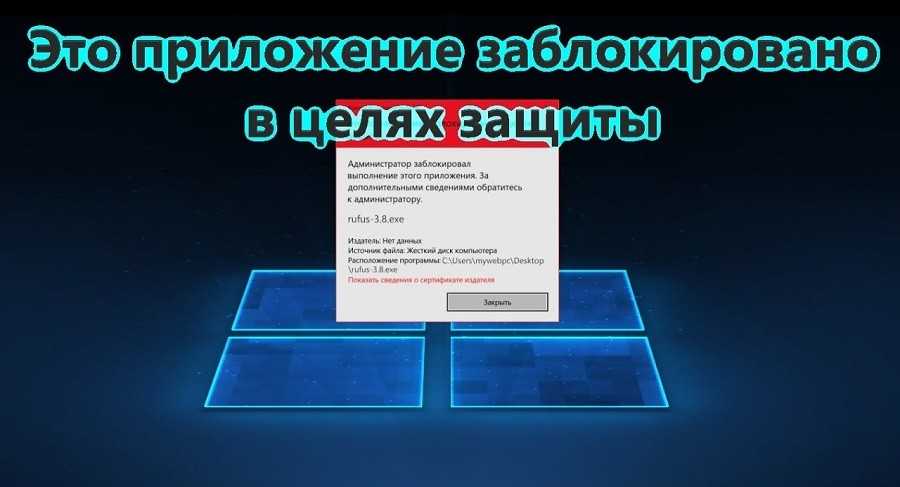

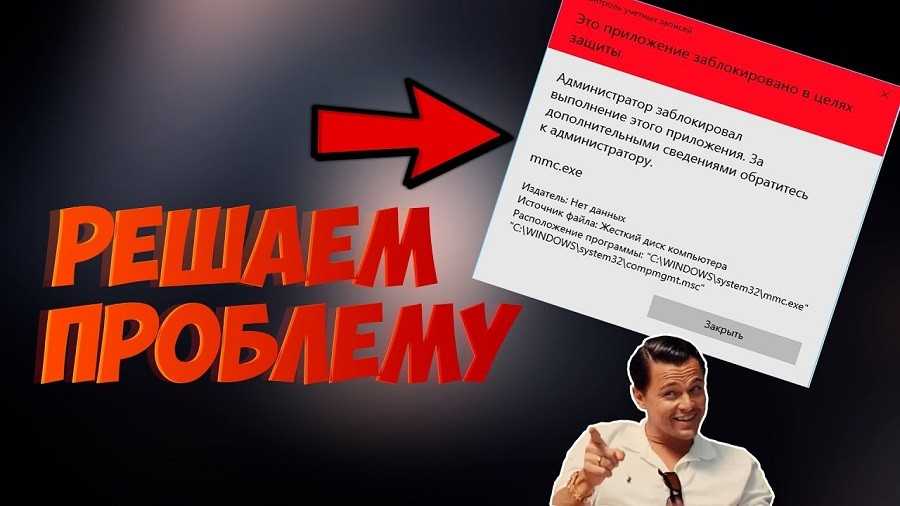

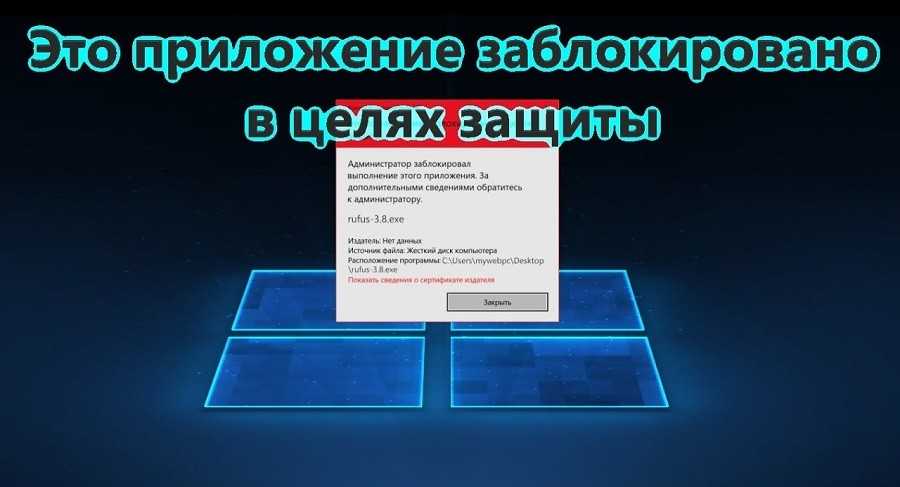

В чем причина блокировки запуска

Контроль учетных записей блокирует программу в целях безопасности, выдавая системное сообщение. При попытке пользователя заново скачать и открыть любую программу, например, скачанную игру, офисные приложения, ПО для принтера и другие, блокировка снова срабатывает, даже если используется учетка с расширенными правами.

Операционка проверяет цифровую подпись, которая присваивается каждой программе. Если подпись не идентифицируется и не подтверждается, запуск утилиты блокируется системой для исключения дальнейших проблем.

Под подписью понимают сертификат, выданный Microsoft. Он представляет собой гарантию безопасности. Разработчики после выпуска нового ПО подают заявление на получение электронной подписи. По истечению срока сертификата или обновлений утилиты разработчики должны обновлять его.

Причиной блокировки также может стать скачанный mmc.exe с вредоносной программой. Возможно, в этой ситуации подпись была поддельной. «Десятка» ставит блок на запуск сомнительной утилиты.

Защита «десятки» не всегда работает корректно, принимая за вредоносное ПО безопасный софт с официального источника. Тогда блокировку можно обойти с помощью Диспетчера устройств и других встроенных средств, если пользователь уверен в безопасности скачанного приложения.

Несмотря на то, что система блокирует проверенные программы, пользователю рекомендуется проверить их на наличие вирусных угроз. Если с софтом все в порядке, можно воспользоваться Управлением компьютера для устранения неполадки. Не все представленные варианты исправления подходят для версии Home.

Какие ошибки синего экрана смерти существуют

Мы перечислим все системные ошибки Windows 10 или Windows 7 и 8. Они также могут встречаться в операционной системе Виста.

1. Код ошибки: 0x00000001: APC_INDEX_MISMATCH. Это внутренний сбой одного из ядер. Может возникнуть из-за несоответствия KeEnterCricticalRegion и KeLeaveCriticalRegion в системе файлов. Также причиной ее появление становится слишком большое число повторных вызовов системы. Это одна из наиболее распространенных проблем.

2. Ошибка 0x0000000A: IRQL_NOT_LESS_OR_EQUAL. Означает, что пользователь (или система), пыталась затронуть внутреннюю память на процессоре, из-за чего система и сбилась. Обычно возникает в том случае, если драйвер устройства использует неправильный адрес. Параметрами ошибки является адрес обращения драйвера, тип операции — операция чтения осуществлялась системой, или операция записи, а также адрес инструкции, которая обнаружила неправильный адрес драйвера. В 9 случаях из 10 возникает из-за установки нелицензионных драйверов Виндоус.

3. 0x00000005: INVALID_PROCESS_ATTACH_ATTEMPT — ошибка свидетельствует об отсутствии доступа к серверу и невозможности запуска операционной системы.

4. 0x0000000D: MUTEX_LEVEL_NUMBER_VIOLATION. Ошибка показывает, что точки взаимодействия получают доступ к системе вне правильной очереди. Найти, какие точки взаимодействия стали причиной сбоя можно с помощью файла заголовков NTOSEXEXLEVELS.H.

5. Очень распространенная ошибка — 0x00000012: TRAP_CAUSE_UNKNOWN. Она показывает, что в системе произошел сбой, но причина не определена. Чтобы выяснить причину и исправить работу компьютера, необходимо отследить, при каких условиях возникла данная ошибка.

6. 0x0000001E: KMODE_EXCEPTION_NOT_HANDLED, также распространенная ошибка. В этом случае обычно появление стоп-экрана вызвано поломанным или исключенным драйвером

Нужно обращать внимание и на тип самого драйвера, и на путь доступа к нему. Эта ошибка не несет особой опасности устройству если она не повторяется слишком часто

В противном случае необходимо будет провести диагностику системы. Иногда причиной ошибки является кэширование процессора и если она возникла повторно, необходимо связаться с производителями этой детали и получить консультацию у них.

7. 0x00000023: FAT_FILE_SYSTEM — указывает на повреждение файловой системы FAT16 или FAT32. Проблема может быть в нарушении работы диска, или с Interrupt Request Packet пакетом.

8. 0x00000020: KERNEL_APC_PENDING_DURING_EXIT. Возникает при повреждении или отключении АРС счетчика. Диагностировать причину легко: если АРС счетчик показывает значение выше 0, то причина именно в нем. Причиной сбоя в работе счетчика может быть неправильная настройка драйверов, которая вызвала неравное количество перезапусков файловых систем.

9. 0x00000024: NTFS_FILE_SYSTEM — ошибка указывает на проблему с чтением определенного драйвера, чтения или записи. Также причиной может служить неправильная работа программного обеспечения, чрезмерная активность антивируса или перегрузка дисков.

10. Ошибка 0x0000002A: INCONSISTENT_IRP указывает на несоответствие состояний IRP. Иногда IRP, который уже выполнил загрузку, система принимает как ожидающий загрузки и наоборот. Из-за этого появляется синий экран.

11. 0x0000002B: PANIC_STACK_SWITCH — ошибка показывает, что область стека ядра переполнена. Обычно причиной является либо ошибка в ядре, либо большой вес драйвера.

12. 0x0000002E: DATA_BUS_ERROR — ошибка памяти системы, возникает когда драйвер обращается к источнику памяти, который уже не существует.

13. 0x00000031: PHASE0_INITIALIZATION_FAILED — появляется в случае, когда система не прошла инициализацию на ранней стадии. Информации этот код практически не дает, поэтому требуется дополнительная диагностика системы.

14. Ошибка с кодом 0x00000025: NPFS_FILE_SYSTEM свидетельствует о том, что память компьютера переполнена и устройство не может нормально работать. В этом случае необходимо увеличить память на жестком диске.

15. Еще один часто встречающийся вариант: 0x00000026: CDFS_FILE_SYSTEM. Показывает, что повреждена файловая система компьютера, есть битые сектора или новый драйвер не совместим с системой. Чтобы исправить ошибку, нужно провести диагностику устройства, ликвидировать битые сектора и добавить объем оперативной памяти.

Это основные ошибки, вызывающие синий экран смерти.

Перечислять все виды сбоев не нужно, так как разобраться в коде обычному пользователю очень сложно и решить проблему самостоятельно ему не удастся.

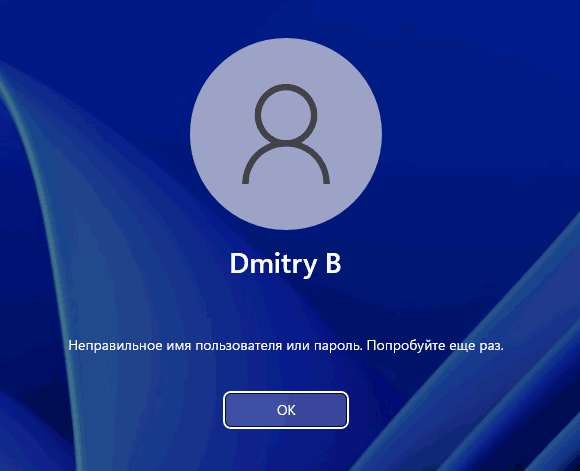

Почему каждый раз при включении появляется окно «Неправильное имя пользователя или пароль. Попробуйте ещё раз» и решение

Повторюсь: всё, что описывается далее верно только в сценарии, когда после появления сообщения вы вручную вводите ваш пароль, он подходит и вы успешно входите в систему — то есть вы знаете правильный пароль.

Рассматриваемая ситуация возникает, когда пользователь с помощью системных настроек, а иногда — сторонними программами пробовал отключить запрос пароля при входе в систему. Что именно происходит (в случае ручного отключения):

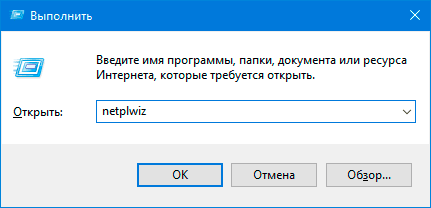

- Пользователь открывает окно Win+R — netplwiz или Win+R — control userpasswords2

- Снимает отметку «Требовать ввод имени пользователя и пароля».

- Вводит пароль и подтверждение пароля (а иногда и меняет имя пользователя).

- На 3-м шаге правильной ввода никак не проверяется: достаточно ввести любой пароль, главное, чтобы он совпадал и в основном поле, и в поле подтверждения.

- При следующем входе в систему производится попытка входа по паролю, который вы задали и, если вы ошиблись на 3-м шаге: не та раскладка, включён Caps Lock, ввели ПИН-код вместо пароля учётной записи (а это разные вещи), вы получите сообщение «Неправильное имя пользователя или пароль», а также — дубль учетной записи на экране входа.

- После этого, когда вы вводите пароль вручную, ошибок уже нет и вход производится успешно.

Исходя из природы проблемы, решение будет следующим:

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите netplwiz и нажмите Enter.

- Если отметка «Требовать ввод имени пользователя и пароля» отключена, установите отметку и нажмите «Применить». Уже это действие сделает так, что сообщений о неправильном пароле появляться не будет, но останется необходимость ручного ввода пароля.

- Если вы хотите отключить запрос пароля при входе, снова снимите отметку и очень внимательно введите пароль: чтобы он полностью соответствовал тому, который вы используете при входе на экране блокировки. При этом помните: нужно вводить именно пароль учётной записи, а не ПИН-код, в Windows 11 и Windows 10 — это разные вещи. Примените настройки и перезагрузите компьютер: если всё было сделано правильно, проблема не должна появиться снова.

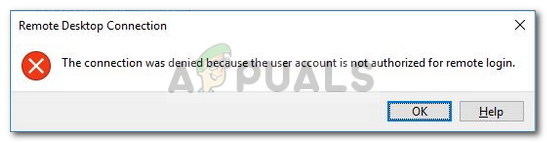

Исправлено: соединение было отклонено, потому что учетная запись пользователя не авторизована для удаленного входа —

Ошибка ‘В соединении было отказано, поскольку учетная запись пользователя не авторизована для удаленного входаОбычно возникает, когда учетная запись пользователя, которую вы используете для удаленного подключения к целевой системе, не имеет достаточных разрешений. Эта ошибка также случалась со многими пользователями в прошлом, и кажется, что Windows 10 не является исключением. При попытке установить соединение пользователи сообщают, что им предлагается указанное сообщение об ошибке.

Соединение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа

Соединение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа

Удаленный рабочий стол может использоваться для разных целей, таких как устранение ошибок в целевой системе и т. Д., Однако сама функция имеет ряд ошибок. Чтобы обойти эту конкретную проблему, вы можете следовать решениям, которые мы изложили ниже.

Причина ошибки заключается в самом сообщении об ошибке, которое —

- Недостаточно прав: ошибка появляется, когда у вашей учетной записи пользователя недостаточно прав для установления соединения с целевым хостом.

- Служба удаленного рабочего стола. В некоторых случаях проблема также может быть в том, что для службы удаленного рабочего стола настроен неверный пользователь.

С учетом сказанного вы можете справиться с ошибкой, применив следующие обходные пути. Убедитесь, что используете учетную запись администратора при реализации данных решений.

Решение 1. Создание новой группы безопасности

Чтобы решить эту проблему, вы можете создать новую группу безопасности, члены которой будут иметь право устанавливать подключение к удаленному рабочему столу. Вот как это сделать:

- Нажмите Windows Key + R открыть Бежать.

- Введите ‘secpol.msc’И нажмите Enter.

- Перейдите к Локальные политики> Назначение прав пользователя.

- Из списка политик найдите Разрешить вход через службы удаленных рабочих столов и дважды щелкните по нему. Политика локальной безопасности

- Если нет Пользователи удаленного рабочего стола группа под Администраторы, следуйте приведенным ниже инструкциям. Если у вас уже есть, перейдите к следующему решению.

- Нажмите Добавить пользователя или группу и введите Пользователи удаленного рабочего стола под ‘Введите имена объектов для выбора». Создание группы пользователей удаленного рабочего стола

- Хит ОК.

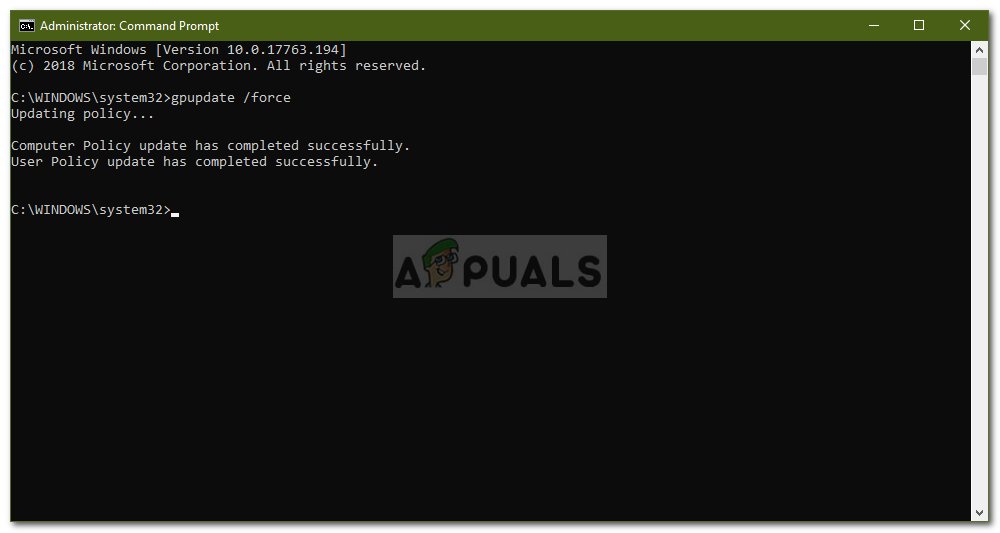

- Перезагрузите систему, чтобы она вступила в силу, или вы можете просто ввести следующую команду в командной строке с повышенными правами:

Принудительное обновление групповой политики

Принудительное обновление групповой политики

Решение 2. Предоставление доступа к вашей учетной записи

В некоторых случаях, если учетная запись пользователя, которую вы используете для установки удаленного подключения, не является членом группы «Пользователи удаленного рабочего стола», вам будет предложено указать эту ошибку. В таком случае вам придется добавить его в группу «Пользователи удаленного рабочего стола». Вот как это сделать:

- Нажмите Winkey + R открыть Бежать.

- Введите lusrmgr.msc и нажмите Войти.

- Нажмите на пользователей а затем дважды щелкните свою учетную запись пользователя.

- Переключиться на Член Вкладка. Группы пользователей

- Если нет Пользователи удаленного рабочего стола группа под Администраторы, щелчок добавлять.

- Выбрать продвинутый а затем нажмите Найти сейчас.

- В списке дважды щелкните Пользователи удаленного рабочего стола а затем нажмите Хорошо. Добавление учетной записи пользователя в группу пользователей удаленного рабочего стола

- Ваша учетная запись пользователя теперь является членом Пользователь удаленного рабочего стола группа.

- Попробуйте установить соединение сейчас.

Решение 3. Проверка входа в службу удаленных рабочих столов пользователя

Если ваша служба удаленного рабочего стола использует локальную службу вместо сетевой службы в качестве пользователя для входа, это также может привести к возникновению проблемы. Вы можете исправить это, изменив его на Network Service. Вот как это сделать:

- Нажмите Windows Key + R открыть Бежать.

- Введите ‘services.msc‘И нажмите Войти.

- разместить Служба удаленного рабочего стола и затем дважды щелкните по нему. Служба удаленного рабочего стола

- Переключиться на Войти в систему Вкладка.

- Если Местная служба аккаунт выбран, вам придется его изменить. Нажмите Просматривать.

- Выбрать продвинутый а затем нажмите Найти сейчас.

- В списке дважды щелкните Сетевой сервис а затем нажмите Хорошо. Изменение имени пользователя службы удаленного рабочего стола

- Перезапустите сервис щелкнув правой кнопкой мыши сервис и выбрав Запустить снова.

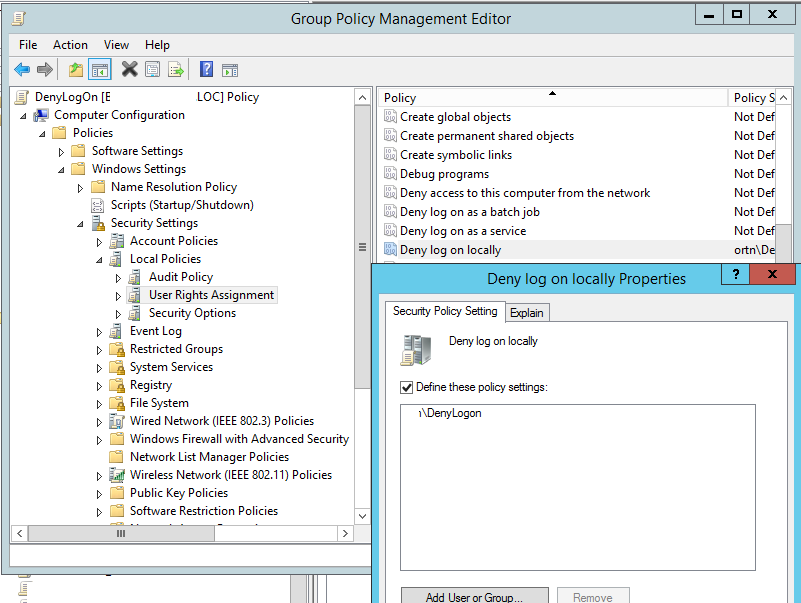

Ограничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Import-module ActiveDirectory$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”$group = “corpmsk-users”Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object

Затем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

Несколько важных моментов касательно данных политик:

- Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Этот метод входа запрещено использовать для входа в Windows

28.09.2021

itpro

Windows 10, Windows Server 2019, Групповые политики

Комментариев пока нет

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

The sign-in method you're trying to use isn't allowed. For more info, contact your network administrator.

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

- Откройте редактор локальной групповой политики ( gpedit.msc );

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход)

В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Этот метод входа запрещено использовать

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.

В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль rsop.msc или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

ntrights +r SeInteractiveLogonRight -u «GroupName»

Чтобы запретить вход:

ntrights -r SeInteractiveLogonRight -u «UserName»

Предыдущая статья Следующая статья

Ошибки при запуске системы

Самый опасный и сложный тип ошибок появляется вовсе не на синем, а на черном экране.

Это ошибки запуска системы. Обычно они появляются в случае, когда произошел серьезный сбой и исправить ситуацию вряд ли удастся — единственным выходом становится перезагрузка системы.

Ошибка запуска с текстом press and key to start, возникающая при загрузке операционной системы может изрядно напугать, но на самом деле она требует лишь нажать любую кнопку для продолжения.

Это распространенный сбой запуска и появляется он как раз-таки на черном экране, но никакой опасности не несет.

Но есть и более весомые причины, которые не дают Виндоус нормально загружаться.

К ним относят ошибки в реестре, повреждения системных файлов и жесткого диска.

Если речь идет о повреждении системных файлов, то страдают обычно hal, dll, ntdetect и ntldr.

В таком случае на черном экране вы увидите надпись «windows could not start because the following file is missing or corrupt».

Далее указан потерянный файл, то есть вся информация есть на экране.

При такой ошибке помочь можно переустановкой операционной системы, если у вас есть резервная копия записанная заранее, или просто загрузочный диск.

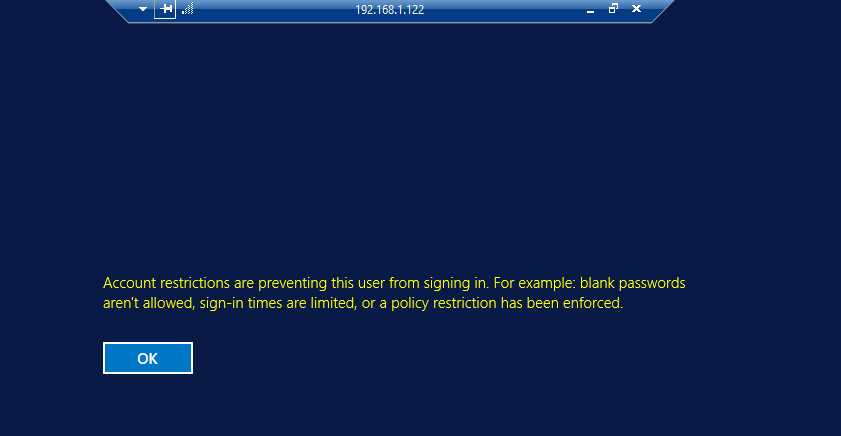

Ограничения учетной записи, не позволяющие войти в систему при подключении к удаленному рабочему столу

С точки зрения начинающего пользователя настройка доступа к удаленному рабочему столу средствами Windows является довольно таки непростой задачей. Проброс портов, изменение параметров доступа, обо всём этом нужно иметь хотя бы общие представления, чем может похвастать далеко не каждый пользователь. Но даже произведя все базовые настройки, в процессе подключения к удаленному компьютеру можно столкнуться с непредвиденными трудностями.

Среди наиболее часто встречающихся ошибок подключения являются ограничения учетных записей, не позволяющие пользователю войти в систему.

Чаще всего с такого рода неполадками приходится сталкиваться пользователям, пытающимся подключиться к удаленному компьютеру под управлением Windows Server 2012 или более поздней версии. В одних случаях ошибка вызывается неправильными настройками групповых политик, в других случаях ее причинами становится использование пустых паролей или паролей с истекшим сроком действия.

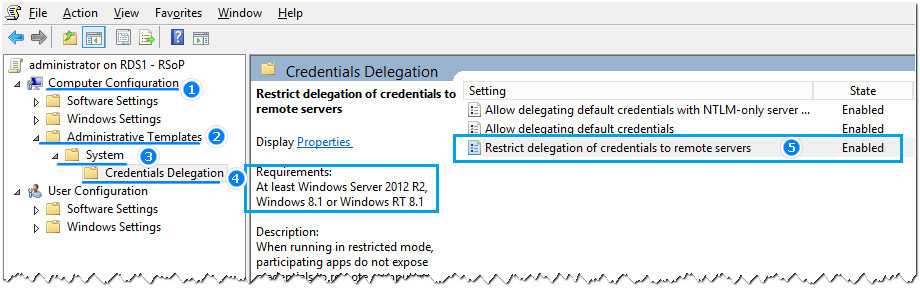

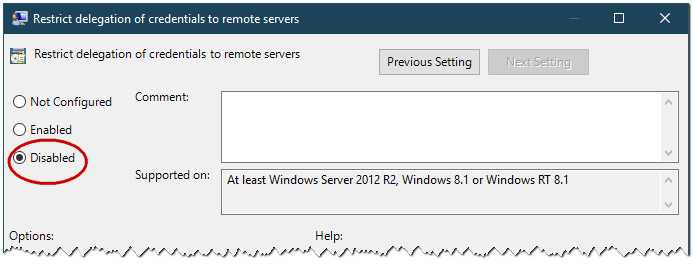

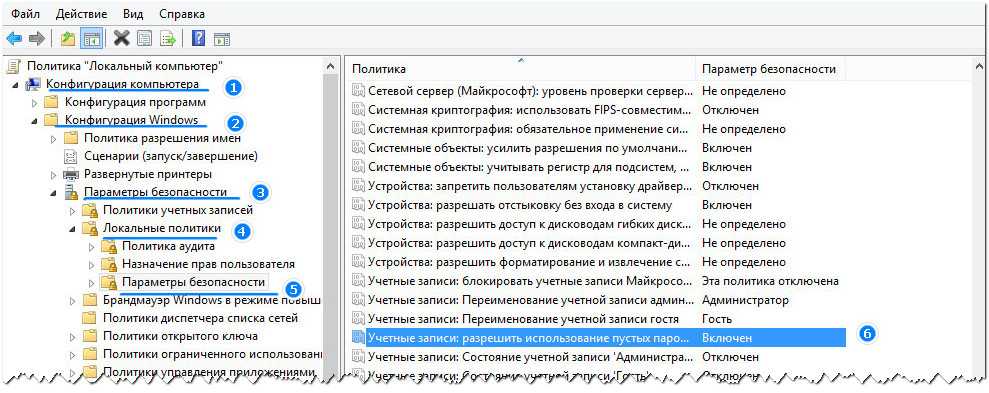

К сожалению, Windows не всегда сообщает, какая именно из этих настроек не позволяет подключиться к удаленному хосту, поэтому действовать приходится нередко методом исключения. Так или иначе, проверить эти настройки вам нужно в обязательном порядке. Первым делом уточняем, сняты ли ограничения на делегирование полномочий удаленным сервером, затем проверяем разрешение на юзание пустых паролей.

Если отключение приведенной выше политики не принесло результатов, перейдите в том же редакторе политик по указанной на скриншоте цепочке, дважды щелкните по политике «Учетные записи: Разрешить использование пустых паролей только при консольном входе».

Точно так же отключите ее и проверьте, решена ли проблема с подключением.

Как пользоваться журналом

Пользователь ПК может самостоятельно предотвратить многие сбои системы, для этого ему время от времени нужно просматривать раздел журнала «Приложения».

В этом разделе можно не только увидеть все программы и недавние изменения, связанные с ними, но и выбрать необходимое действие из предложенных.

В разделе «Приложения» вы увидите информацию обо всех происшествиях, степени их серьезности, типе, а также дате появления и сможете своевременно принять меры, чтобы не усугубить ситуацию.

Найти раздел «Приложения» несложно, он находится в меню журнала слева и называется «журнал приложений», как показано на скриншоте:

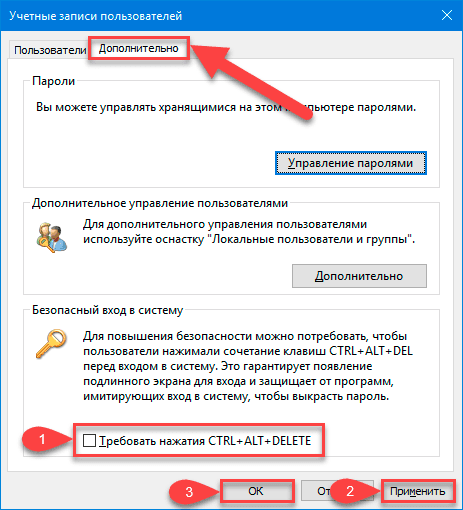

Способ 1. Включить или отключить инструмент безопасного входа в настройках учетных записей пользователей

При использовании данного способа пользователям потребуется запустить панель «Учетные записи пользователей», воспользовавшись специальным исполняемым системным приложением «Netplwiz», активирующимся соответствующей одноименной командой.

Для отображения панели пользователям необходимо задействовать возможности диалогового окна «Выполнить», открыть которое можно путем совместного нажатия комбинации клавиш «Windows + R». В текстовом поле «Открыть» запущенного окна введите команду «netplwiz» (без граничных кавычек), а затем нажмите на кнопку «ОК» или клавишу «Ввод» на клавиатуре для непосредственного исполнения.

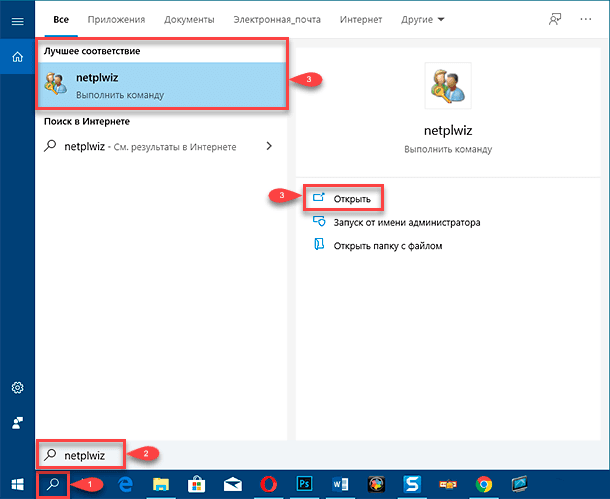

Кроме того, пользователи могут получить доступ к панели «Учетные записи пользователей» и другим способом. Например, нажмите на «Панели задач» в нижнем левом углу рабочего стола на кнопку «Поиск», выполненную в виде значка с изображением лупы, и откройте поисковую панель. В поле ввода запроса наберите фразу «netplwiz». Система мгновенно произведет поиск подходящих вариантов, и в поле «Лучшее соответствие» представит итоговый результат. Щелкните его левой кнопкой мыши или нажмите в боковом меню поисковой панели на кнопку «Открыть» для мгновенного отображения востребованной панели «Учетные записи пользователей».

Искомая панель настроек учетных записей появится на экране. Перейдите на вкладку «Дополнительно» (если она не загружается сразу напрямую по умолчанию). В нижней части панели в разделе «Безопасный вход в систему» отыщите параметр «Требовать нажатия CTRL + ALT + DELETE». Установите или снимите индикатор выбора («галочку») в связанной ячейке означенной строки параметра, чтобы соответственно включить или отключить инструмент безопасности на экране входа в «Windows 10».

Нажмите на кнопку «Применить», а затем на кнопку «ОК» для завершения и сохранения установленных изменений настроек экрана доступа в систему.

![Как остановить уведомление о проблемах с учетной записью microsoft в win10 [новости minitool]](http://nephros-crimea.ru/wp-content/uploads/b/c/3/bc32e5b8b923af834f9fdbfb5a1068be.png)