Версии протокола SMB в Windows

Существует несколько версий протокола SMB (диалектов), которые постоянно появляются в новых версиях Windows:

Samba используется для реализации протокола SMB в системах Linux / Unix. В скобках мы указали, в каких версиях самбы поддерживается каждый диалект SMB.

- CIFS – Windows NT 4.0;

- SMB 1.0 – Windows 2000;

- SMB 2.0 – Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 – Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 – Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 – Windows Server 2012 R2 и Windows 8.1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с Samba 4.14, по умолчанию используется SMB2.1.

В сети SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая как клиентом, так и сервером.

Ниже представлена сводная таблица, по которой вы можете определить версию протокола SMB, выбранную при взаимодействии с разными версиями Windows:

| Операционная система | Win 10, Сервер 2016 | Windows 8.1, Сервер 2012 R2 | Windows 8, Сервер 2012 | Windows 7, Сервер 2008 R2 | Виндоус виста, Сервер 2008 | Windows XP, Server 2003 и более ранние версии |

| Windows 10 , Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8.1 , Сервер 2012 R2 | SMB 3.02 | SMB 3.02 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 8 , Сервер 2012 | МСП 3.0 | МСП 3.0 | МСП 3.0 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Windows 7, Сервер 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | МСБ 2.0 | SMB 1.0 |

| Виндоус виста, Сервер 2008 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | МСБ 2.0 | SMB 1.0 |

| Windows XP, 2003 и ранее | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Например, когда клиентский компьютер Windows 8.1 подключается к файловому серверу Windows Server 2016, он будет использовать SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 может использовать SMB 1.0 только для доступа к общим файлам и папкам на сервере, который можно отключить в более новых версиях Windows Server (2012 R2 / 2016). Следовательно, если в инфраструктуре одновременно используются компьютеры под управлением Windows XP (прекращено), Windows Server 2003 / R2 и серверы под управлением Windows Server 2012 R2 / 2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам в файле сервер с новой операционной системой.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, клиенты в Windows XP / Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и доступ к AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 отображается ошибка:

Указанное сетевое имя больше не доступно

Adding SMB1 protocol support to Windows Server 2019

I realize this is not a very exciting post, especially compared to my other wonderful musing on this site, but I felt I really had to write it to share the pain!

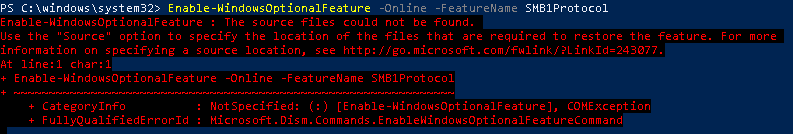

A colleague I work with needed to enable this feature on an Azure Windows Server 2019 machine to communicate with some old system that only supports Server Message Block version 1 (SMB1). Easy enough to add that right?

Trying the installation

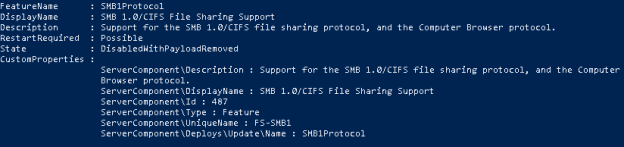

Let’s first get some information about the feature:

Notice the State property? The feature is disabled and the payload (installation files) are not on the Azure virtual machine.

When you try to install the feature, you get:

I guess I need the Windows Server 2019 sources!

Downloading Windows Server 2019

I downloaded Windows Server 2019 (November 2019 version) from https://my.visualstudio.com/Downloads?q=SQL%20Server%202019. I am not sure if you can use the evaluation version of Windows Server 2019 because I did not try that. I downloaded the ISO to the Azure virtual machine.

Mount ISO and copy install.wim

On recent versions of Windows, you can right click an ISO and mount it. In the mounted ISO, search for install.wim and copy that file to a folder on your C: disk like c:\wim. Under c:\wim, create a folder called mount and run the following command:

The contents of install.wim is now available in c:\wim\mount. Now don’t try to enable the feature by pointing to the sources with the -source parameter of Enable-WindowsOptionalFeature. It will not work yet!

Patch the mounted files

The Azure Windows Server 2019 image (at time of writing, June 2020) has a cumulative update installed: https://support.microsoft.com/en-us/help/4551853/windows-10-update-kb4551853. For this installatin to work, I needed to download the update from https://www.catalog.update.microsoft.com/home.aspx and put it somewhere like c:\patches.

Now we can update the mounted files offline with the following command:

It will take a while to update! You need to do this because the files mounted from the downloaded ISO do not match the version of the Windows Server 2019 image. Without this update, the installation of the SMB1 feature will not succeed.

Enable the SMB1 feature

Now we can enable the feature with the following command:

You will need to reboot. After rebooting, from a PowerShell prompt run the command below to check the installation:

The State property should say: Enabled

Conclusion

Something this trivial took me way too long. Is there a simpler way? Let me know!

And by the way, don’t enable SMB1. It’s not secure at all. But in some cases, there’s just no way around it.

How to Enable and Disable SMBv1, SMBv2, and SMBv3 on Windows?

Let’s look at ways to enable and disable different SMB versions on Windows. We’ll cover SMB client and server management (they are different Windows components).

Windows 10, 8.1, and Windows Server 2019/2016/2012R2:

Disable SMBv1 client and server:

Disable SMBv1 server only:

Enable SMBv1 client and server:

Enable only SMBv1 server:

Learn more about the SMBv1 protocol on Windows 10 and Windows Server 2016/2019.

Disable SMBv2 and SMBv3 server:

Enable SMBv2 and SMBv3 server:

Windows 7, Vista, and Windows Server 2008 R2/2008:

Disable SMBv1 server:

Enable SMBv1 server:

Disable SMBv1 client:

Enable SMBv1 client:

Disable SMBv2 server:

Enable SMBv2 server:

Disable SMBv2 client:

Enable SMBv2 client:

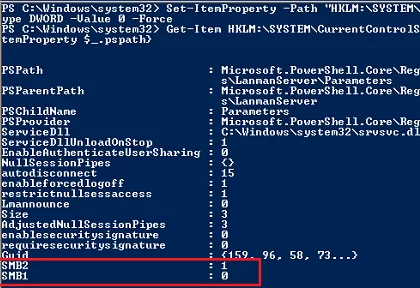

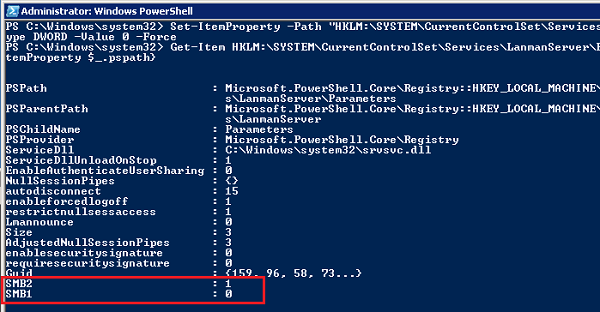

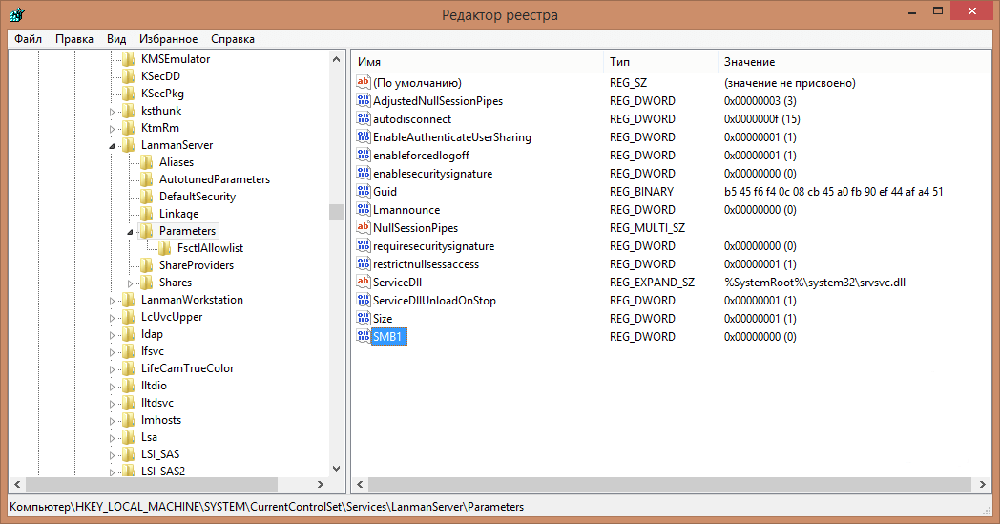

You can disable SMBv1 server on domain joined computers by deploying the following registry parameter through the GPO:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Name: SMB1

- Type: REG_DWORD

- Value: 0

Set the registry parameter in order to disable the SMBv2 server.

To disable the SMBv1 client, you need to propagate the following registry setting:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

When disabling SMB 1.0/CIFS File Sharing Support on Windows, you may encounter the error 0x80070035 network path not found, get an error when accessing shared SMB folders, and issues with network discovery. In this case, you must use the Discovery Service instead of the Computer Browser service (link).

Как поделиться папками на компьютере с Ubuntu Linux

После запуска Samba вы можете легко обмениваться папками. Для этого сначала откройте Files.

Затем перейдите в папку, к которой вы хотите предоставить общий доступ в сети, и щелкните ее правой кнопкой мыши, чтобы открыть контекстное меню. В меню выберите Свойства.

В окне «Свойства» выберите общий сетевой ресурс и установите флажок «Поделиться этой папкой».

Измените имя общего доступа и добавьте комментарий, если хотите. Затем также установите или снимите флажок «Разрешить другим пользователям создавать и удалять файлы в этой папке» и «Гостевой доступ (для людей без учетной записи») в соответствии с тем, как вы хотите предоставить другим пользователям сети доступ к вашей общей папке.

Когда закончите, нажмите кнопку Create Share, чтобы начать общий доступ к этой папке в вашей сети, включая все компьютеры и устройства Windows, подключенные к ней.

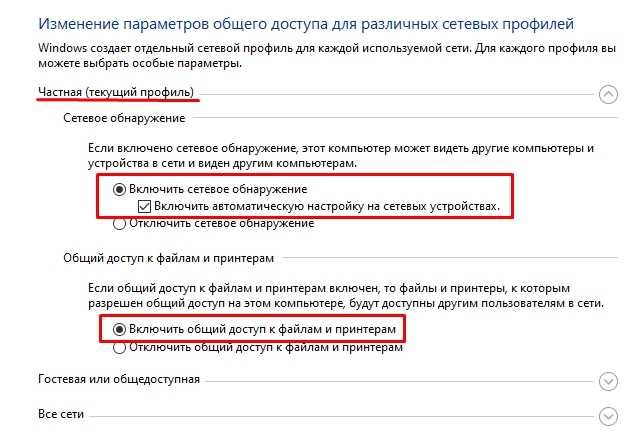

Почему Windows 10 не видит сетевые папки

Если папка неактивна, убедитесь, что доступ открыт для всех. Также проверьте правильность настроек безопасности и брандмауэра. В десятке лидеров проблемы могут возникнуть даже после обновлений. Что включить или отключить в такой ситуации:

- убедитесь, что компьютеры открыты в сети, и, если нет, разрешите доступ;

- убедитесь, что рабочая группа настроена;

- если ничего не помогает, сбросьте настройки сети.

Периодически подобные проблемы возникают из-за протокола SMB, который поддерживает «Сетевой браузер», который проверяет все рабочие компьютеры.

В последних версиях операционной системы SMB1 не подключается автоматически, и не всегда возможно выполнить обновление до SMB2. В этом случае единственный выход – вручную запустить первую опцию SMB.

Источник изображения: it-tehnik.ru

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы уже говорили ранее, компьютеры, обменивающиеся данными по SMB, используют максимальную версию, поддерживаемую как клиентом, так и сервером. Вы можете использовать командлет PowerShell , чтобы определить версию SMB, используемую для доступа к удаленному компьютеру :

Версия SMB, используемая для подключения к удаленному серверу (ServerName), указана в столбце Dialect.

вы можете просмотреть информацию о версиях SMB, используемых для доступа к определенному серверу:

Если вы хотите узнать, используется ли шифрование SMB (введенное в SMB 3.0), запустите:

В Linux вы можете увидеть список SMB-соединений и диалектов, используемых в самбе, с помощью команды:

Чтобы просмотреть на стороне сервера список версий протокола SMB, используемых клиентами, и количество клиентов, используемых конкретной версией протокола SMB, выполните команду:

В нашем примере к серверу подключено 825 клиентов с использованием SMB 2.1 (Windows 7 / Windows Server 2008 R2) и 12 клиентов SMB 3.02.

вы можете использовать PowerShell, чтобы включить управление версиями SMB, используемую для подключения:

Затем события подключения можно получить из журналов средства просмотра событий:

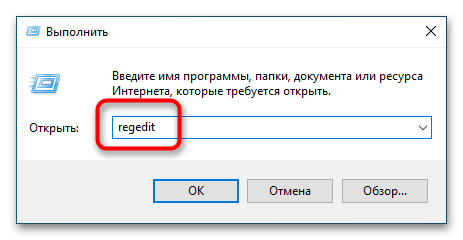

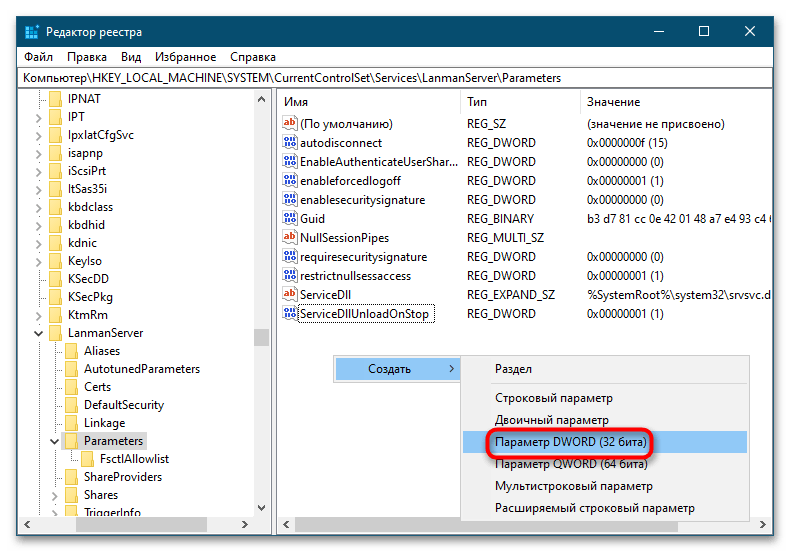

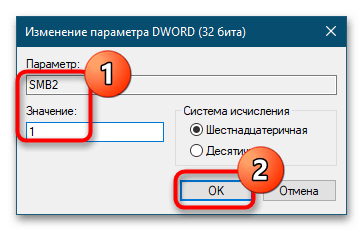

Способ 2: Применение твика реестра

Если по какой-то причине приведенный выше способ вам не подходит, воспользуйтесь встроенным в Windows 10 редактором ключей реестра.

- Чтобы его запустить, нажмите на клавиатуре Win + R, введите в открывшееся диалоговое окошко команду и подтвердите ввод.

В левой колонке редактора разверните узел и найдите справа параметр с именем «SMB2».

Если параметр отсутствует, создайте его вручную. Для этого кликните правой кнопкой мыши по пустой области правой колонки и выберите в контекстном меню опцию «Создать» > «Параметр DWORD (32 бита)». Дайте созданному параметру имя «SMB2».

Откройте окошко редактирования значения параметра двойным кликом и задайте в качестве значения «1».

Если параметр уже существует, измените его текущее значение на «1» («0» – отключено, «1» – включено).

Закройте редактор реестра и перезагрузите компьютер.

В результате применения этого несложного твика реестра протокол SMB2 будет задействован.

Способы устранения

Способов, которые помогут устранить этот «недуг» сети, существует несколько. Заключаются они в следующем:

- Проверке настроек общего доступа;

- Проверке на совместное использование IP-адреса;

- Проверке диспетчера устройств;

- Добавление протокола IPv4 через настройки;

- Конфигурирование параметров сетевой безопасности;

- Включение определенной поддержки общего доступа.

Проверка настроек общего доступа

Одним из первых действий при подобной ошибке будет просмотр и корректировка настроек общего доступа. Для этого следует выполнить следующее:

- Перейти в Проводник и выбрать локальный диск, к которому нужно предоставить доступ;

- Нажать по нему ПКМ и выбрать пункт «Свойства»;

- В окне выбрать вкладку «Доступ» и нажать на расширенные настройки;

- Установить галочку в чекбоксе «Открыть общий доступ к этой папке».

Совместное использование IP-адреса компьютера

Можно попробовать обнаружить неисправность посредством получения доступа к общим ресурсам через IP-адрес. Для этого следует:

Нажать на кнопку «Пуск» и в поле ввести «Командная строка» или «cmd», нажать на появившийся результат правой кнопкой мыши и выбрать пункт «Запустить от имени администратора»;

- В запустившееся окно ввести консольную команду «ipconfig /all»;

- Определить IP-адрес персонального компьютера, которых находится в строке IPv4-адрес, например, 192.168.100.1;

- Нажать сочетание клавиш Win + R и ввести в поле открывшегося окна надпись «\\192.168.100.1\F», заменив цифры адреса на свои и вместо «F» вписав доступ к открытому ресурсу.

Важно! В случае удачного исхода событий доступ откроется, и ресурс станет доступен. Если сетевой путь опять не найден и ошибка высветилась заново, то нужно двигаться дальше

Проверка диспетчера устройств

Для исполнения этого шага следует:

Перейти в Диспетчер устройств через поиск соответствующей записи в меню «Пуск» или с помощью уже знакомого сочетания Win + R и ввода «devmgmt.msc»;

- Выбрать вкладку «Вид» и разрешить отображение всех скрытых устройств;

- Найти категорию сетевых плат и раскрыть ее;

- Удалить все ненужные и старые адаптеры и драйвера к ним;

- Перезагрузить операционную систему и дождаться установки программного обеспечения на нужные адаптеры, если оно было удалено случайно.

Важно! Конфликт мог произойти из-за того, что драйвера старых сетевых адаптеров мешают работать активным. Их следует удалить из системы, выполнить перезагрузку и попытаться получить общий доступ снова

Добавление протокол IPv4 через TCP/IP

Если предыдущий способ не помог, то следует двигаться дальше. Для этого нужно выполнить следующие действия:

- Перейти в окно «Выполнить» через комбинацию Win + R;

- Вписать в поле поиска строку «ncpa.cpl» и нажать «Ок»;

- Перейти в окно сетевых подключений и выбрать свое подключение, нажав на нем правой кнопкой мыши и выбрав пункт «Свойства»;

- Перейти во вкладку «Сеть» и найти там четвертую версию IP-протокола, выделить его ЛКМ;

- Нажать кнопку установки, выбрать «Протокол» и «Добавить»;

- Выбрать «RMP — надежный многоадресный протокол».

Изменение параметров сетевой безопасности

Если ничего из вышеописанного не помогло, то можно попробовать изменить настройки сетевой безопасности. Способ предполагает следующее:

- Стандартный переход в быстрый поиск окна «Выполнить через Win+R;

- Ввод строки «secpol.msc», позволяющую войти в Локальные политики;

- Найти в них «Параметры безопасности» и выбрать из окошка справа пункт «Сетевая безопасность уровень проверки подлинности LAN Manager»;

- Кликнуть по нему два раза для открытия окна, в котором выбрать пункт списка «Отправлять LM и NTLM — использовать сеансовую статистику.

Включить поддержку общего доступа к файлам SMB 1

Иногда используется и такой способ, как включение поддержки доступа к файлам SMB v1/CIFS.

Важно! Нужно понимать, что компания Microsoft отказалась от использования компонентов SMB1 из-за нарушений со стороны безопасности, поэтому любое решение с ними будет временным. В более новых версиях системы используются компоненты SMB2 SMB3

Общий порядок исправления такой:

- Перейти в «Выполнить» посредством нажатия Win+R;

- Выполнить запрос «optionalfeatures.exe», чтобы открыть компоненты;

- Найти пункт «Поддержка общего доступа к файлам SMB1»;

- Выбрать его, поставив соответствующую галочку и выполнить перезагрузку компьютера.

Таким образом, были рассмотрены основные способы решения проблемы, когда компьютер не хочет подключаться к общим ресурсам на другом ПК. Если все это не помогло, то можно посоветовать обратиться к специалисту или проверить настройки брандмауэра, включен ли он вообще. Возможным решением также будет обновление системы до последней версии.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

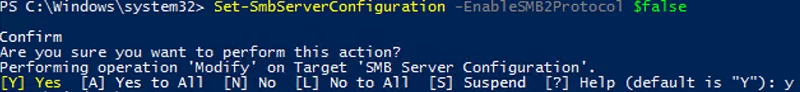

Отключить только SMBv1 сервер:

Включить клиент и сервер SMBv1:

Включить только SMBv1 сервер:

Отключить сервер SMBv2 и SMBv3:

Включить сервер SMBv2 и SMBv3:

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Включить SMBv1 сервер:

Отключить SMBv1 клиент:

Включить SMBv1 клиент:

Отключить SMBv2 сервер:

Включить SMBv2 сервер

Отключить SMBv2 клиент:

Включить SMBv2 клиент:

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

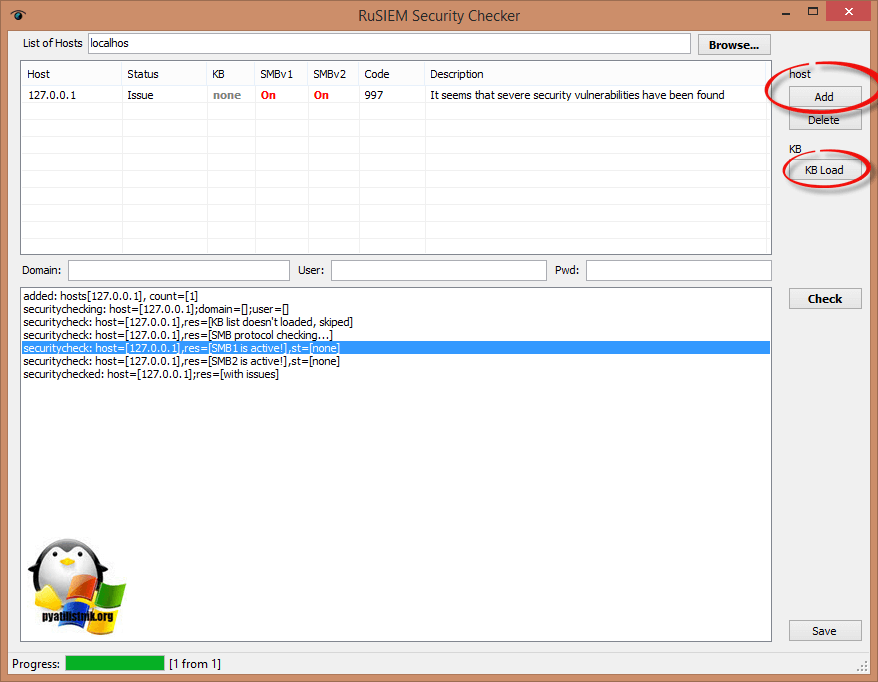

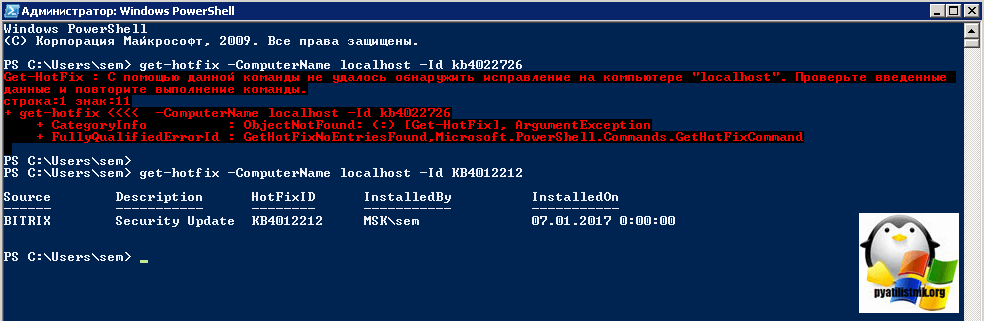

Как проверить можно ли заразить ваш компьютер

Как я и писал выше, жертвами становятся те компьютеры у кого работает протокол smb v1, который требует отключения. Ниже я вам предоставлю утилиту, с помощью которой вы сможете проверить удовлетворяет ли ваш или другой компьютер в сети, требованиям по безопасности.

KB обновления защищающие от wannacrypt и Petya

Вот подробный список KB для разных операционных систем Windows:

Windows XP

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Windows Vista и Windows Server 2008

- KB4012598 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

- KB4012598 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

Windows 7

- KB4012212 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

- KB4012212 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows Server 2008 R2

- KB4012212 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows 8.1

- KB4012213 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

- KB4012213 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows Server 2012 R2

- KB4012214 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

- KB4012217 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012217

- KB4012213 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows 10

- KB4012606 -32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- KB4012606 -64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- Windows 10 1511 — KB4013198 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1511 — KB4013198 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1607 — KB4013429 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

- Windows 10 1607 — KB4013429 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Windows Server 2016

KB4013429 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Теперь зная нужные KB мы легко можем проверить, где не хватает обновлений и включен протокол smb v1. Ниже я вам предоставлю два метода поиска бреши.

- Утилита SecurityChecker.v2

- Power shell

Утилита SecurityChecker.v2

Данная утилита может показать, где включен smb v1 и 2.0, а так же проверить компьютер или компьютеры локальной сети на наличие нужного обновления.

Скачать SecurityChecker.v2

В открывшейся программе, вам необходимо нажать кнопку «Add» и добавить компьютер или компьютеры, требующие проверки. Через кнопку KB вы можете подгрузить файл находящийся в корне утилиты с нужными KB для проверки, после чего нажимаете «Check». По результату проверки, вы увидите, стоит ли вам выполнить отключение smb v1 или же нет. На моем примере, вы видите, что и первая и вторая версии включены.

Проверить протокол smb v1 можно и через powershell. Открываем его от имени администратора и вводим такую команду:

get-hotfix -ComputerName имя вашего компьютера -Id нужная kb

Если у вас есть UNC соединения к вашему компьютеру, то вы можете посмотреть их версии командой

Get-SmbConnection

Метод деактивации протокола SMBv1

Если работа с файловыми приложениями, требующими поддержки SMBv1, не предусматривается, то необходимо его деактивировать. Отключение SMBv1 – это не очень сложный процесс. Отключить протокол SMBv1 в Windows 7 можно внесением изменений в реестр. При работе с реестром стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим выходом её из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

- Для начала необходимо найти в «Редактор реестра», через меню «Пуск», или введением команды Regedit в поисковой строке.

- Запустить «Редактор реестра» от имени «Администратора», щёлкнув правой кнопкой мышки по его названию.

- В левой области открывшегося окна потребуется найти пункт с названием HKEY_LOCAL_MACHINE в папку SYSTEM, где перейти CurrentControlSet/Services/LanmanServer.

- Развернув папку LanmanServer, пользователь получит доступ к подразделу Parameters, в котором потребуется создать новый компонент. Для этого щелчком правой кнопки мышки по папке Parameters разворачивается выпадающий список, дальше выбрать команду «Создать», выбрать «Параметр DWORD (32 бит)».

- Созданному элементу необходимо присвоить имя SMB1. По умолчанию, компонент формируется с нулевым значением, что сбрасывает необходимость редактирования параметра: цифра «0» в этом случае интерпретируется как «отключение протокола».

Дальше перезагружаем ПК, посредством чего активируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для Windows 8 и последующих версий регламент операции отключения поддержки SMBv1, выглядит следующим образом:

- Через «Панель управления» необходимо зайти в пункт «Программы», с последующим переходом в конфигурацию «Программы и компоненты», где выбрать задачу «Включение и отключение компонентов Windows».

- В открывшемся окне потребуется отыскать компонент под названием «SMB 1.0 GIFS…», удалить напротив него «галочку», и подтвердить изменение нажатием кнопки ОК внизу экрана.

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

SMB Windows 10: настройка и как включить SMB1 и SMB2

Всем привет! Сегодня столкнулся с такой проблемой. При построении локальной сети с двумя компьютерами первый (Windows 10) наотрез отказывается видеть другой комп (Windows 7). Все настройки я произвел правильно и открыл общий доступ. Но как потом оказалось, вся проблема в специальном сетевом протоколе SMB 1. Дело в том, что это старый протокол, который работает на олдскульных ОС. И он есть в десятке, но на последних обновлениях операционной системы Microsoft решила его отключить (во имя безопасности).

Симптомы достаточно простые. Вы выполнили все нужные настройки, заходите в раздел сети, а там ничего кроме вашего маршрутизатора не отображается. Бывает такое, что компьютер вы видите, и даже можете на него зайти, но вот при попытке открыть расшаренную папку можно лицезреть вот такое вот сообщение:

«Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который не безопасен и может подвергнуть вашу систему риску атаки.»

Может быть еще вот такой текст ошибки: «Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки». Ну и дальше все в том же духе.

Кстати, некоторые старые роутеры, также исползают устаревший SMB1 протокол – поэтому если у вас еще наблюдается проблема с доступом к жесткому диску или флешке, которые подключены к роутеру, то дальнейшие инструкции вам также будут полезны. Что мы будем делать? – нам нужно просто включить протокол SMBv1, и проблема будет решена. Поехали!

Включения SMB1 на Windows 10

Открываем меню «Пуск» и в поисковой строке вводим «Включение и отключение компонентов Windows». Можете просто ввести не полное слово «компонент». Вы также можете зайти туда через «Панель управления» (нажимаем кнопки «Win» и «R» – вводим команду: control). Далее заходим в «Программы и компоненты» и слева выбираем тот же самый пункт с отключением и включением компонентов.

Находим раздел с упоминанием нашего любимого протокола и включаем в папке все галочки. В самом конце нажимаем «ОК», чтобы изменения были приняты.

После этого SMB-1 в Windows 10 будет включено, и проблемы с сетью возникнуть не должны. Я бы на всякий случай перезагрузил компьютер. Но если вы все равно не видите какой-то компьютер в сети, или есть проблемы с доступом, смотрим следующую главу.

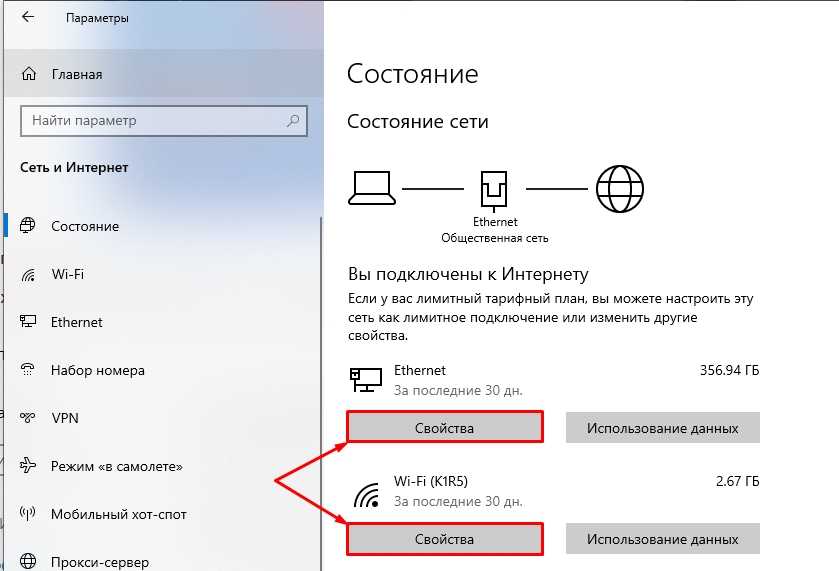

Проверка настроек

Нам нужно посмотреть настройки общего доступа и есть ли они у вас вообще.

- В «Пуске» нажмите по шестеренке.

- Заходим в раздел «Сеть и Интернет».

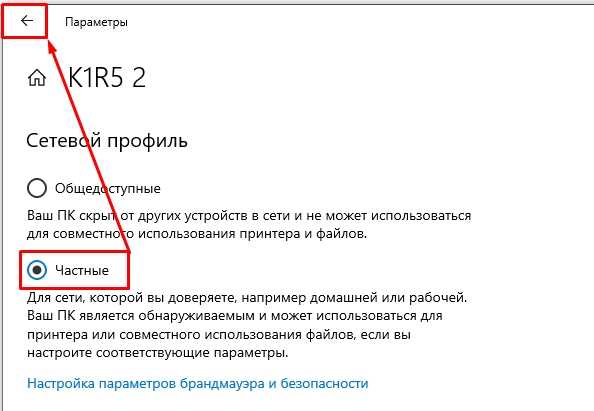

- Тут же на первой странице (вкладка «Состояние») откройте «Свойства» того подключения, которое вы используете для коннекта с роутером. Если вы подключены по кабелю, то выбираем «Ethernet», если вы подключены по «Wi-Fi», то выбираема второе подключение. На старых версиях нужно открыть ссылку «Изменить свойства подключения».

- Убедитесь, чтобы тип сетевого профиля был как «Частный». Вернитесь обратно, нажав по стрелки влево.

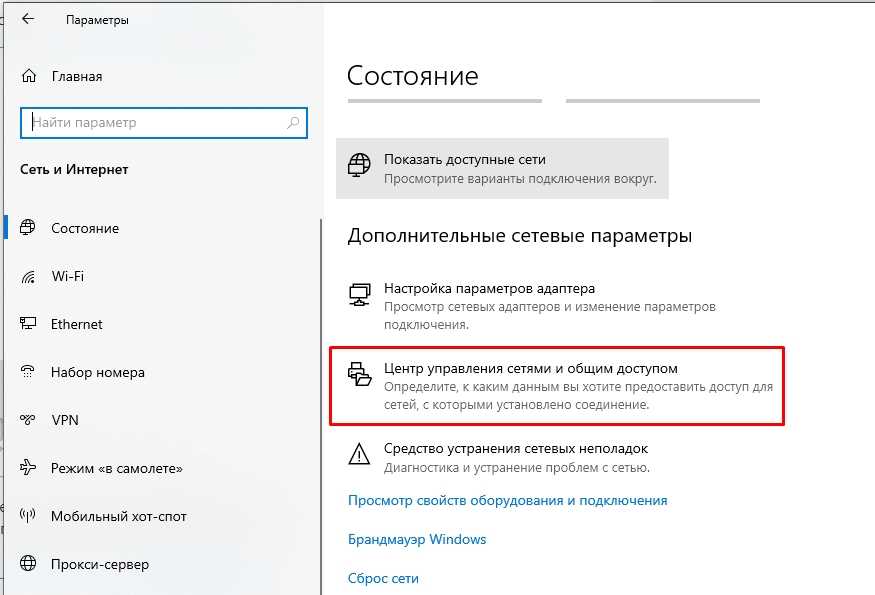

- Пролистните чуть ниже и откройте «Центр управления сетями…». Этот раздел может также называться как «Параметры общего доступа». Поэтому можете ориентироваться по значку или найти раздел со словами «Общий доступ».

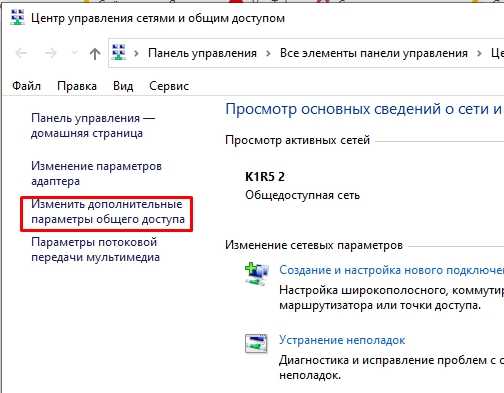

- Слева выбираем третий пункт для изменения параметров.

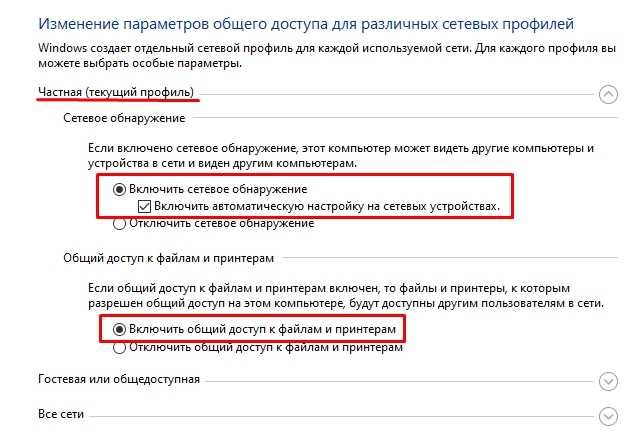

- Так как мы уже изменили текущий профиль на частный, то открываем его.

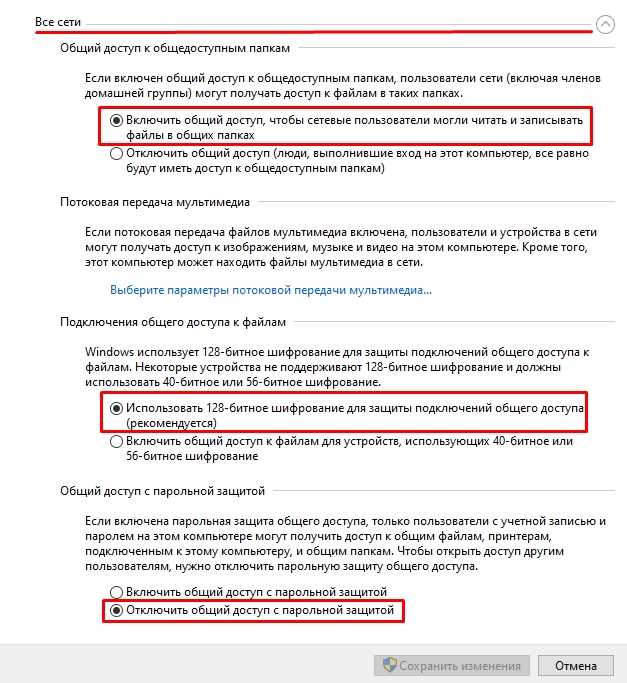

- Теперь открываем раздел «Все сети» и включаем сетевое обнаружение для папок. Шифрование должно стоять в нужной позиции, но если это не так, то включите 128-и битное шифрование. Обязательно отключите параметр, который будет запрашивать у вас пароль при заходе в общую папку или при запросе к этому компьютеру.

- В самом конце сохраняем изменения.

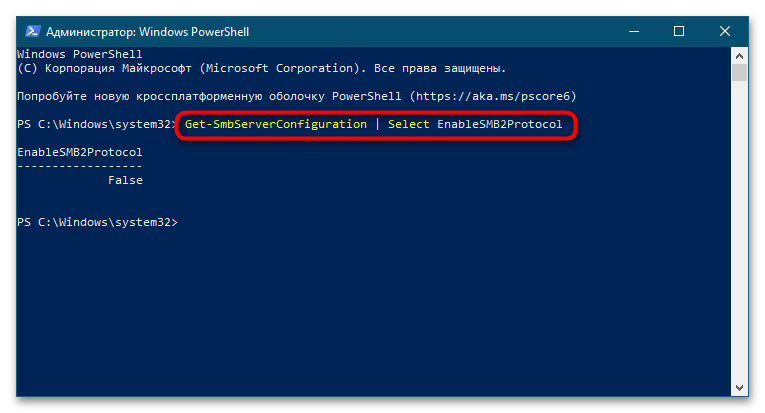

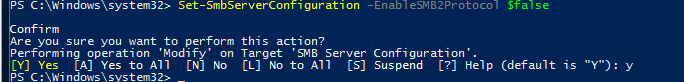

Включение SMB2

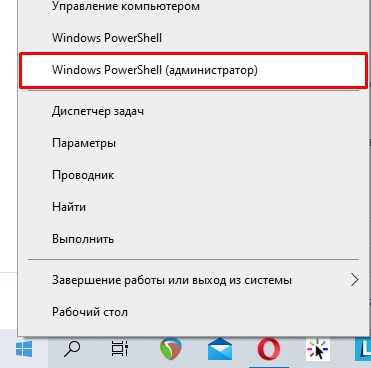

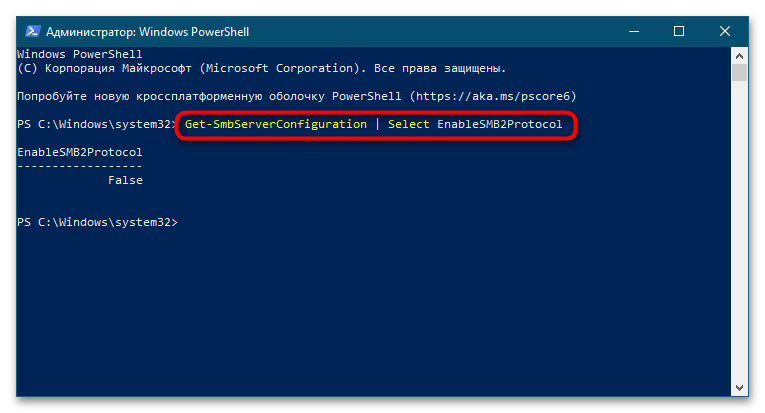

Сначала давайте проверим статус SMBv2. Для это откройте «PowerShell» с правами админа, нажав ПКМ по кнопке «Пуск».

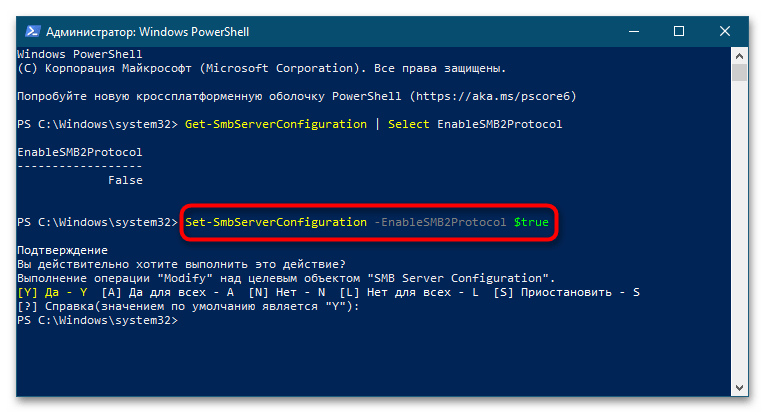

Если вы видите значение «True», то значит протокол работает. Если стоит значение «False», то включить параметр можно также с помощью команды:

Далее кликаем по «Y» и на «Enter», чтобы подтвердить свои действия. Если же вы хотите отключить SMB2, то вместо «true» ставим «false». В конце не забываем перезагрузить систему.

Ничего не помогло, папку или компьютер не видно, ничего не работает

Если проблема остается, то есть несколько вариантов – от неправильных сетевых настроек до проблем с некоторыми службами в самой операционной системе. Все решения я уже описал в отдельной статье, и с ней вы можете ознакомиться по этой ссылке. То, что описано там, должно помочь.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции конфигурационного файла smb.conf строку:А в секции с описанием сетевой папки запретить анонимный доступ:

- В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

Способ 1: Использование PowerShell

В отличие от устаревшего протокола SMB1, активировать который можно с помощью оснастки «Включение и отключение компонентов Windows», для включения версии протокола SMB2 придется использовать консоль.

- Откройте «Windows PowerShell» от имени администратора из контекстного меню кнопки «Пуск».

Чтобы проверить текущий статус протокола SMB2, выполните команду . Если команда вернет значение «true», значит, протокол активен, если «false», значит, его нужно включить.

Для этого тут же в консоли выполните команду и нажмите клавишу ввода, чтобы подтвердить действие.

Перезагрузите компьютер.

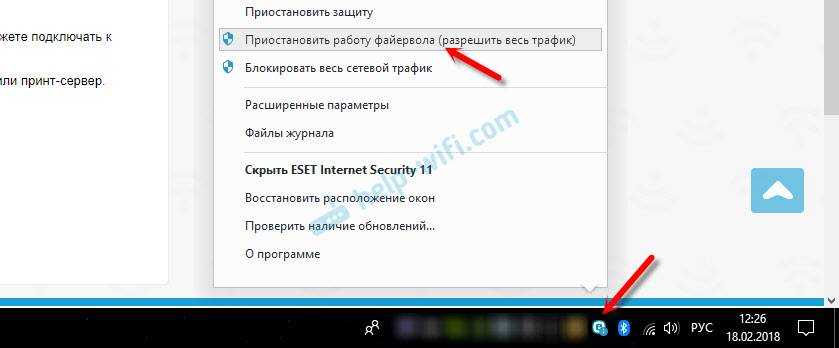

Антивирус или брандмауэр может блокировать сетевые устройства

Правда, после отключения встроенного в антивирус брандмауэра, проблема у меня не решилась (значит, проблема скорее всего не в нем), но мне все же кажется, что в моем случае без участие антивируса.

Поэтому попробуйте на время полностью остановить антивирус или хотя бы отключить встроенный в него брандмауэр (брандмауэр). В NOD 32 это делается следующим образом:

Для проверки это нужно сделать на всех компьютерах, которые будут участвовать в локальной сети.

Возможно, у вас установлены какие-то другие программы, которые могут контролировать вашу сеть и управлять сетевыми подключениями.

Если выяснится, что проблема в антивирусе, нужно добавить свою сеть в исключения. Не позволяйте брандмауэру блокировать саму сеть или сетевые устройства.

Если у вас нет антивируса, вы можете поэкспериментировать с отключением/включением встроенного в Windows брандмауэра.