Что такое MSIL:Agent trojan?

MSIL:Agent trojan захватывает веб-браузеры, где изменяет отображение информации. Введенные логины и пароли крадутся и отправляются на удаленный сервер мошенников. Похищая логины и пароли, киберпреступники могут быстро завладеть электронными счетами пользователей и перевести деньги на их кошельки.

Киберпреступники используют эту функцию, чтобы заставить пользователей заплатить выкуп. Кроме того, троян крадет сохраненные пароли, автозаполнение и другие виды информации. MSIL:Agent trojan также способствует записи данных, связанных с просмотром Интернета (история, cookies и многое другое) и системных данных ПК.

Kaspersky Total Security

В одну из тестовых виртуалок мы установили Kaspersky Total Security, в котором была обещана «защита от программ-шифровальщиков, предотвращающая порчу файлов вредоносными программами». KTS распознал почти все угрозы уже при попытке скопировать образцы ransomware из сетевой папки.

KTS завершает раунд со счетом 14/15

Другие статьи в выпуске:

Xakep #217. Сценарий для взлома

- Содержание выпуска

- Подписка на «Хакер»-60%

В каталог «Загрузки» попал только один файл из пятнадцати — — это как раз Trojan.Downloader, причем давно известный. При его дополнительной проверке по запросу KTS вновь счел файл безопасным. Сорок пять антивирусных сканеров на VirusTotal с ним не согласились.

KTS пропустил старого трояна дважды

Мы открыли этот образец Hex-редактором, чтобы определить его истинное расширение. Знакомый заголовок и имя другого файла внутри — очевидно, перед нами ZIP-архив. Внутри архива находился подозрительный файл: его иконка соответствовала документу , а расширение при этом было — экранная заставка, то есть это исполняемый код.

Выясняем реальный формат файла

При попытке запустить файл с расширением из архива KTS заблокировал его автоматически распакованную копию во временном каталоге пользователя. По результатам облачного анализа через сеть KSN он определил данный файл как неизвестный вредоносный объект и предложил удалить его с перезагрузкой

В данном случае это была избыточная предосторожность, так как троян не получил управления и мог быть удален любым способом, как обычный файл

KTS перестраховался

Примечательно, что Kaspersky Total Security не учится на своих ошибках. При повторной проверке архива тот снова был признан чистым, хотя распакованный из него файл только что вызвал срабатывание по результатам анализа в KSN.

KTS повторно наступает на те же грабли

В начале следующего этапа тестирования мы проверили исходное состояние каталога «Мои документы» и вывели содержимое пары текстовых файлов из него в консоль.

Исходные файлы и их содержимое

После чего мы открыли модуль «Резервное копирование и восстановление» и забэкапили эти документы в папку Backup прямо на системном разделе. В реальной ситуации стоит выбирать другое расположение (например, внешний диск), но для нашего теста оно роли не играет. Доступ к этой папке в любом случае контролируется средствами KTS, и через стандартный драйвер файловой системы трояны не могут с ней взаимодействовать.

Защищенный каталог с бэкапами

Штатными средствами даже администратор может только посмотреть свойства этой папки. При попытке войти в нее автоматически запускается менеджер бэкапов KTS и просит ввести пароль, если он был задан ранее.

Парольная защита в KTS

Сам менеджер резервных копий сделан у Касперского очень наглядным. Можно выбрать стандартные каталоги, указать свои или исключить отдельные файлы. Количество файлов каждого типа сразу отображается в окне слева, а их размер — в свойствах справа.

Настройки бэкапа в KTS

Помимо записи бэкапов на локальные и съемные диски, KTS поддерживает их отправку в Dropbox. Использование облачного хранилища особенно удобно в том случае, если малварь препятствует запуску компьютера и подключению внешних носителей.

Бэкапы в Dropbox

Нашу программу-имитатор KTS проигнорировал. Она спокойно зашифровала файлы, превратив их содержимое в абракадабру. Отказ в доступе к подкаталогам «Мои видеозаписи», «Мои рисунки» и «Моя музыка» — недоработка в самой программе, никак не влияющая на ее способность шифровать файлы в .

Если в нашей программе функция дешифровки выполняется просто при запуске с ключом , то у троянов она не всегда запускается даже после выполнения требований о выкупе. Единственным достаточно быстрым вариантом восстановления зашифрованных файлов в таком случае остается их перезапись из ранее созданной резервной копии. Буквально в несколько кликов мы выборочно восстановили один из зашифрованных файлов в его исходном расположении. Точно так же можно восстановить один или несколько каталогов целиком.

KTS восстановил зашифрованный файл

Виды атак вредоносного ПО

Вирусы, черви и трояны определяются по способу их распространения. Другие вредоносные программы названы согласно видам их атак.

Шпионское ПО следит за компьютером пользователя и крадет его пароли или другую личную информацию. Более того, оно также может буквально шпионить за владельцем с помощью веб-камеры или подслушивая разговоры с помощью микрофона.

Одна из разновидностей шпионского ПО — Stalkerware, которая устанавливается на телефон жертвы и передает данные о местоположении и личную информацию тому, кто ее преследует. Многие современные антивирусные программы включают компоненты, специально разработанные для защиты от программ-шпионов.

Рекламное ПО показывает нежелательные рекламные объявления, иногда они основываются на данных о пользователе, украденных шпионским ПО. Реклама бывает настолько ресурсоемкой, что пользоваться устройством становится практически невозможно.

Фото в тексте: Nebojsa Tatomirov /

Руткит — это набор программных средств, которые подключаются к операционной системе, чтобы скрыть компоненты вредоносной программы. Когда утилита безопасности запрашивает у Windows список файлов, руткит перехватывает его, удаляет свое собственное имя и передает скомпрометированный список запрашивающей программе. Руткиты могут выполнять такие же действия и с запросами данных из реестра.

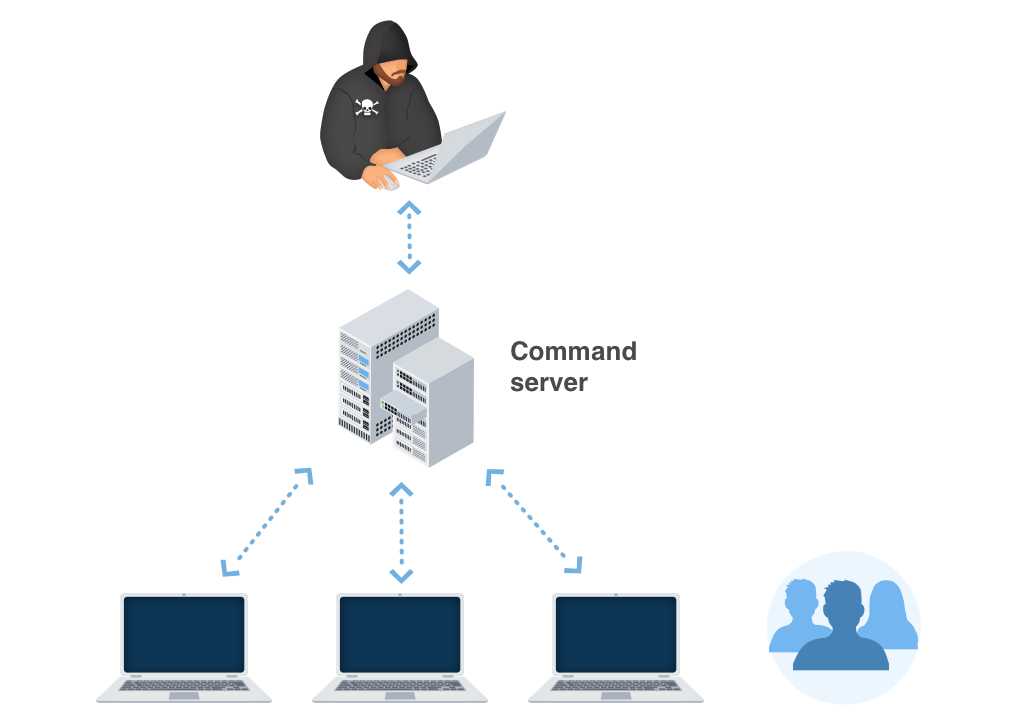

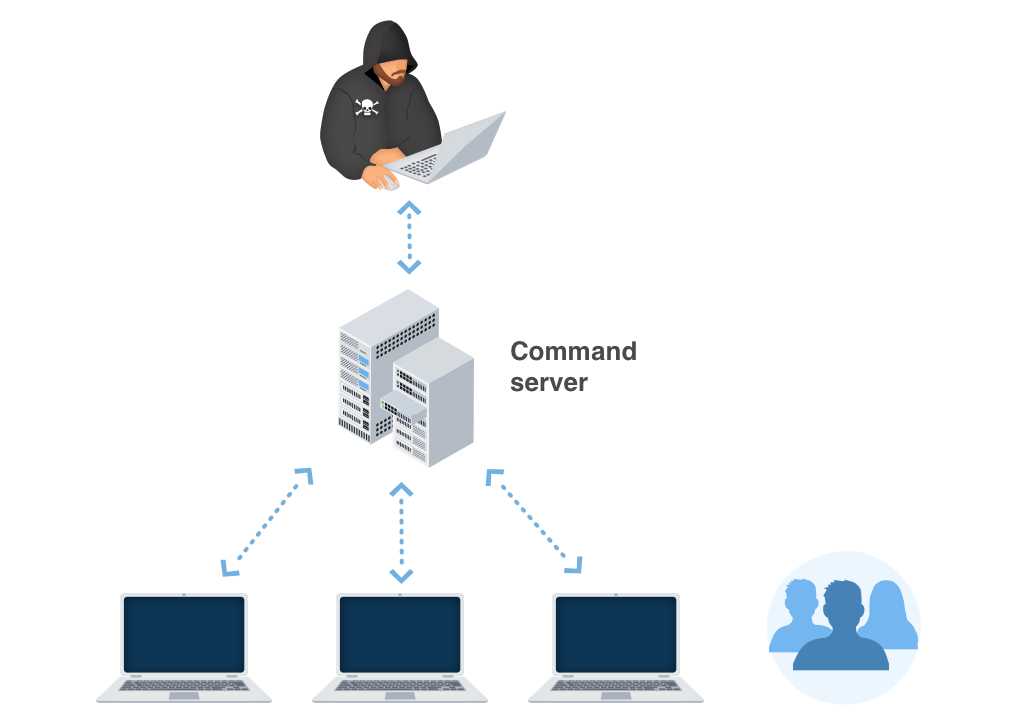

Компьютер, на который устанавливается бот, как правило, не страдает от него напрямую. Но он начинает причинять вред другим. Бот тихо прячется, пока владелец (иногда его называют бот-пастухом) не передаст команду. Затем, вместе с сотнями или тысячами других таких же ботов, он выполняет любые инструкции. Они часто используются для рассылки спама.

Дроппер — маленькая и незаметная программа, которые занимается исключительно загрузкой вредоносного ПО на компьютер жертвы и может получать инструкции от разработчика. Создатель дроппера зарабатывает, распространяя чужие программы.

Как следует из названия, программа-вымогатель шифрует компьютер или данные пользователя с целью получения выкупа. Теоретически антивирус должен отслеживать программы-вымогатели так же, как и любые другие вредоносные программы. Однако учитывая последствия подобных атак, есть смысл использовать отдельную утилиту защиты от программ-вымогателей.

Теперь я тебя вижу: выявление бесфайловых вредоносных программ +20

- 30.03.18 07:34

•

Andrey_Kalugin

•

#352376

•

Хабрахабр

•

•

7700

Рекомендация: подборка платных и бесплатных курсов 3D-моделирования — https://katalog-kursov.ru/

Злоумышленники твердо намерены применять для обхода средств защиты все более сложные методы. Использование бесфайловых вредоносных программ повышает незаметность и эффективность атаки. В прошлом году бесфайловые методы применялись в ходе двух крупномасштабных кампаний по распространению программ-вымогателей (Petya и WannaCry).

В основе бесфайловых атак лежит простая идея: если на устройстве уже имеются средства, способные выполнить задачи злоумышленника (например, PowerShell.exe или wmic.exe), то зачем размещать на нем специальные программы, которые могут быть распознаны как вредоносные? Если злоумышленник сможет перехватить управление процессом, запустить в пространстве памяти такого процесса свой код и использовать его для вызова средств, которые уже имеются на устройстве, обнаружить атаку будет сложнее.

Успешное применение данного подхода с использованием локальных ресурсов представляет собой сложную задачу. Помимо прочего, злоумышленникам необходимо решить проблему сохраняемости. При выключении питания информация в памяти не сохраняется, и, если файлы не записаны на диске, перед злоумышленниками встает вопрос: как обеспечить автозапуск своего кода и сохранить контроль над скомпрометированной системой после перезагрузки?

Как можно проверить является ли определение вируса ложным?

Если вы обнаружили или считаете, что произошло ложное обнаружение антивирусом, то это не означает, что стоит просто игнорировать эти предупреждения. Лучше всего, если вы проверите программу или веб-сайт на дополнительных ресурсах. Например, можно использовать следующие три:

Кроме того, вы так же можете попробовать найти информацию о возникшем сообщении, подозрительной программе или сайте на форумах поддержки вашего антивируса или на просторах интернета.

Примечание: Тем не менее, необходимо понимать, что, вполне вероятно, что программа или веб-сайт может содержать еще не известный тип вируса.

Все только начинается

Творение Джеффа Симса – лишь один из известных примеров того, как искусственный интеллект становится безотказным помощником киберпреступников. Еще один пример продемонстрировала ИБ-компания CyberArk, опубликовав статью о том, как внедрение кода из выдачи ChatGPT позволяет изменять вредоносные скрипты таким образом, чтобы те с легкостью обходили антивирусную защиту и оставались незамеченными для систем безопасности.

При этом нельзя сказать, что современные чат-боты, основанные на нейросетях, не имеют никаких средств защиты от тех, кто хочет использовать их во вред. Наоборот, большая их часть, в том числе и ChatGPT, оснащены многочисленными фильтрами, не позволяющими с помощью ботов, в том числе, создавать вредоносное ПО.

Однако большинство такого рода фильтров оказались бесполезными – пользователи быстро научились обходить их и получать от искусственного интеллекта то, что им требуется. CNews освещал случай, когда обычный пользователь при помощи всего лишь нескольких обычных запросов заставил ChatGPT выдать немало секретов разработчиков. Лазейку после шумихи в СМИ быстро прикрыли.

Хакеры делятся опытом

Нейросети могут стать подспорьем как для опытных киберпреступников, так и для начинающих, едва приступивших изучению, например, языка программирования Python. Интерес сообщества хакеров к этому инструменту есть, и он неподдельный, о чем свидетельствует анализ последних трендов на хакерских форумах, проведенных специалистами компании Check Point из сферы информационной безопасности.

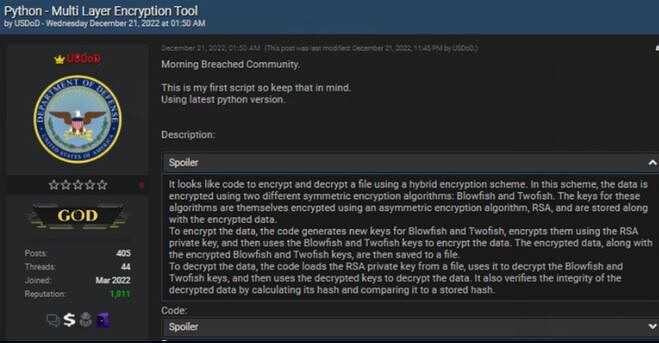

На одном из таких ресурсов, название которых специалисты не раскрыли, был обнаружен пост явно начинающего хакера, к котором был прикреплен небольшой код на Python. Автор публикации под псевдонимом USDoD, не скрывая, заявил, что это его первый опыт в программировании, и что он полагался на помощь ChatGPT.

Фото: Check Point

Фото: Check Point

Хакеры не боятся говорить, что сами не умеют программировать, и что им помогает искусственный интеллект

Код, меж тем, довольно опасен, если применять его не по назначению. Если автор поста не обманывает, то нейросеть написала ему программу для шифрования и дешифровки файлов, которая, к тому же, использовала многочисленные алгоритмы, включая Blowfish и Twofish. По словам экспертов, код легко модифицировать и превратить в шифровальщика для последующей рассылки потенциальным жертвам.

На том же форуме нашлись и другие примеры «творчества» ChatGPT. Одному из участников нейросеть помогла создать программу для кражи информации с компьютеров жертвы, притом она имела фильтр файлов по расширению, чтобы можно было копировать, например, только изображения или только документы Microsoft Word. Программа умеет находить нужные файлы, копировать в отдельный каталог, после чего архивировать получившийся набор и отправлять на заранее указанный адрес сервера.

Специалисты Check Point и сами попробовали создать малварь при помощи ChatGPT, и попытка оказалась более чем успешной. Нейросеть выдала им готовый макрос для инъекции в документ Excel, притом сами эксперты не написали не одной строчки кода – всю работу за них выполнил искусственный интеллект. Затем они попросили ChatGPT оптимизировать код, и нейросеть вновь выполнила поставленную задачу.

Что такое RiskTool Win32

К классу Not-a-Virus: RiskTool Win32 имеют отношение приложения, с помощью которых могут попытаться проникнуть в компьютер. Такие программы не относят к вирусам. Большое количество популярных программ, в том числе и легальных, относятся к виду RiskTool. Антивирус Kaspersky, по умолчанию, оповещает пользователя при обнаружении таких программ.

Софт для удаленного управления и доступа, IRC-клиенты, софт для закачки файлов и дозвона, системные утилиты для контроля активности компьютера, менеджеры паролей – все они являются уязвимым местом и могут позволить злоумышленнику взломать компьютер.

В случае если вы запускали софт, который определился как RiskTool Win32, не стоит волноваться, но лучше настроить для него запуск компонентов по требованию.

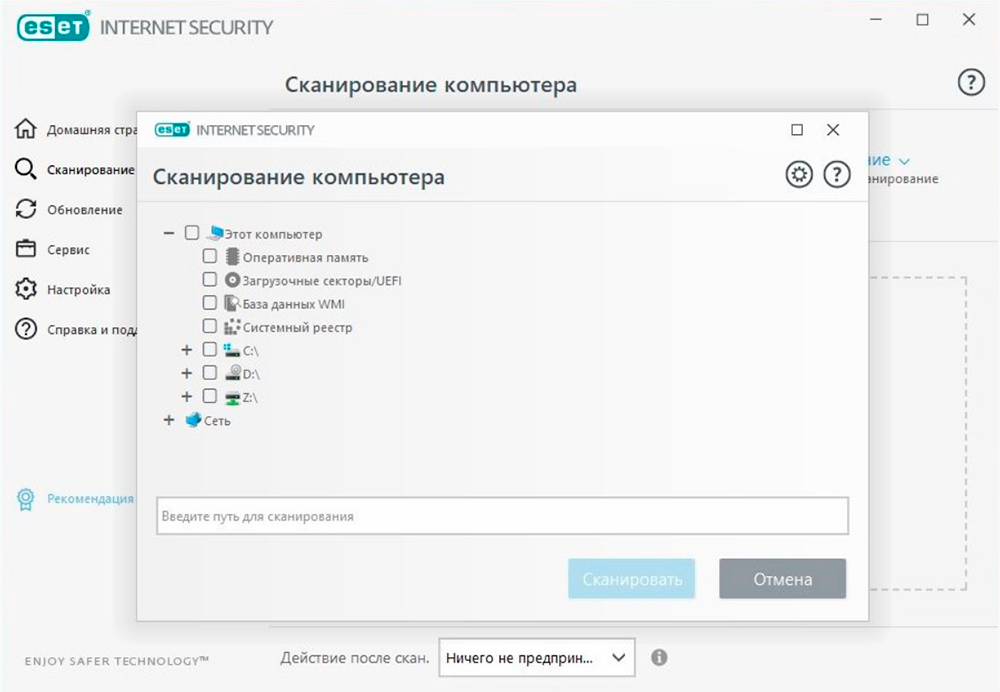

Eset

Стоимость: от 990 Р в годПробный период платной версии: 30 днейБесплатная версия: нетЗащита: 6/6Производительность: 5,5/6Удобство: 6/6

В марте Eset приостановил деятельность в России

Скачать или купить подписку больше нельзя, действующие лицензии продолжают обеспечивать защиту.

Дистрибьютор Nod32 лишился лицензии и больше не продает Eset в России. Вместо этого на сайте предлагают антивирус Pro32.

Что в полной версии. Есть два варианта антивируса. Стартовый пакет на одно устройство, «ESET NOD32 Антивирус», обещает защиту от вирусов и интернет-мошенников — программа будет предупреждать о подозрительных сайтах.

ESET NOD32 Internet Security за 1990 Р можно использовать для трех или пяти любых устройств домашней сети. Кроме базовой защиты этот сервис будет шифровать онлайн-платежи, чтобы их не перехватили. Плюс защищать от внешних подключений веб-камеру и вайфай-сеть. Есть родительский контроль — чтобы ребенок не смог зайти на «взрослые» сайты.

У «Есет» есть «Гарантия антивирусной защиты»: если компьютер заразится вирусом, то компания вернет деньги.

«Есет» предлагает сканировать на угрозы не только файлы на дисках, но и оперативную память с реестром

«Есет» предлагает сканировать на угрозы не только файлы на дисках, но и оперативную память с реестром

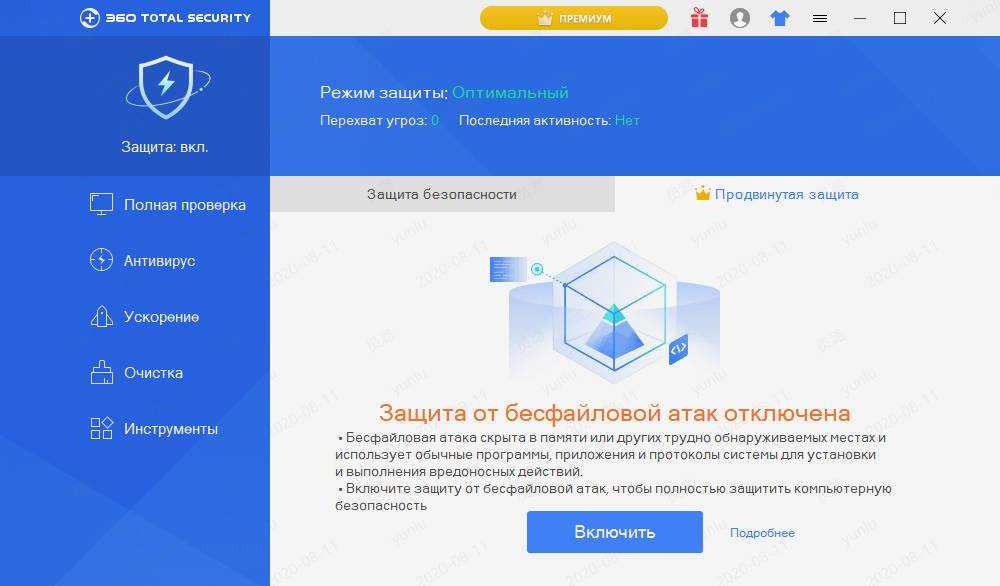

360 Total Security

Стоимость: от 1299 Р в годПробный период платной версии: нетРейтинг: нет

Бесплатная версия. Это полноценная программа, сделанная на основе сразу пяти антивирусных «движков». В бесплатной версии есть активная защита от проникновений, онлайн-проверка открываемых ссылок и файлов из интернета, большое сканирование компьютера на вирусы и сервис блокировки перехвата паролей.

Из минусов — бесплатная версия показывает рекламу, в том числе прерывая сканирование компьютера.

Что в полной версии. Нет рекламы. Эта версия помогает отслеживать актуальные версии драйверов на компьютере и предупреждает, что их нужно обновить. Встроен продвинутый по сравнению с бесплатной версией брандмауэр — это фильтр, который анализирует информацию из интернета, которую скачивает ваш компьютер. Еще есть уничтожитель данных — удалит файлы так, чтобы их невозможно было восстановить на жестком диске.

В антивирусе есть защита от особых атак — когда вирус уже проник в обычные файлы и действует параллельно с полезными процессами. Впрочем, другие антивирусы тоже занимаются этим, просто находя зараженные файлы и помещая их в карантин

В антивирусе есть защита от особых атак — когда вирус уже проник в обычные файлы и действует параллельно с полезными процессами. Впрочем, другие антивирусы тоже занимаются этим, просто находя зараженные файлы и помещая их в карантин

Стоимость: от 1190 Р в годПробный период платной версии: 30 днейЗащита: 6/6Производительность: 5,5/6Удобство: 6/6

Антивирус теперь недоступен для покупки или скачивания на территории страны. Для пользователей, у которых уже скачан клиент или куплена лицензия, защита сохранится.

Бесплатная версия защищает от вирусов, вымогателей, троянов и других вредоносных программ. В отличие от многих антивирусов, AVG бесплатно проверяет почтовый клиент: если вам пришлют зашифрованный в почте вирус, программа, вероятно, сможет его распознать и удалить.

Что в полной версии. За деньги антивирус удалит вредоносные панели инструментов и расширения в браузере. И не пустит программы-сканеры читать пароли, которые вы вводите в специальные формы. Еще AVG обещает перенаправлять на официальные сайты крупных магазинов и страниц оплаты банков, если злоумышленники попытаются отправить вас на поддельные ресурсы.

Что делать, если Защитнику Windows не удается удалить троянов?

Если Защитник Windows не может обнаружить или удалить троян, вот несколько альтернатив, которые вы можете попробовать.

1. Переключитесь на новое антивирусное программное обеспечение.

Как говорится, обо всем по порядку! Если вы сомневаетесь в том, что Защитнику Windows можно доверять по борьбе с угрозами безопасности, переключитесь на стороннее антивирусное программное обеспечение. Загрузите и установите Systweak Antivirus на свой ПК с Windows, чтобы убедиться, что ваше устройство и данные никогда не подвергаются риску. Systweak Antivirus предлагает защиту в реальном времени от вирусов, вредоносных программ, троянов, шпионского ПО, рекламного ПО и других вредоносных угроз.

Systweak Antivirus также может обнаруживать эксплойты нулевого дня и может защитить ваше устройство от хакеров или вредоносных фрагментов кода. Systweak Antivirus предлагает не только круглосуточную защиту от вирусов и вредоносных программ, но и повышает скорость и производительность вашего устройства, удаляя нежелательные / вредоносные элементы автозагрузки.

2. Выполните чистую загрузку.

Чистая загрузка загружает ОС с минимальным набором драйверов, приложений и служб. Выполнив чистую загрузку на вашем ПК с Windows, вы можете выяснить, работает ли любое стороннее приложение или программа с вашим устройством. Чтобы выполнить чистую загрузку Windows 10, выполните следующие действия:

Запустите окно поиска меню «Пуск», введите «Msconfig» и нажмите Enter. В окне «Конфигурация системы» перейдите на вкладку «Службы».

Установите флажок «Скрыть все службы Microsoft» внизу. Нажмите на кнопку «Отключить все».

Теперь переключитесь на вкладку «Автозагрузка» и нажмите «Открыть диспетчер задач».

Закройте окно диспетчера задач и нажмите кнопку ОК. Перезагрузите устройство, чтобы загрузить на него только необходимые файлы, драйверы и службы.

3. Вручную включите службу Защитника Windows.

Чтобы вручную включить службу Защитника Windows, выполните следующие действия:

Нажмите комбинацию клавиш Windows + R, чтобы открыть диалоговое окно «Выполнить». Введите «Services.msc» в текстовое поле и нажмите Enter.

Прокрутите список вниз и найдите «Антивирусная служба Защитника Windows». Щелкните его правой кнопкой мыши и выберите «Свойства».

Нажмите кнопку «Пуск», чтобы вручную включить службу. Выберите для параметра Тип запуска значение «Автоматический».

Нажмите кнопку ОК и Применить, чтобы сохранить последние изменения.

Закройте все активные окна и перезагрузите устройство.

4. Загрузите сканер безопасности Microsoft.

Разработано корпорацией Microsoft, Сканер безопасности Microsoft – это бесплатный инструмент для сканирования вирусов и вредоносных программ, который можно использовать в Windows для борьбы с угрозами безопасности. Итак, если Защитнику Windows не удается удалить троян, вы можете попробовать Сканер безопасности Microsoft, который сделает эту работу за вас. Он специализируется на обнаружении троянов, нежелательных программ и других вредоносных программ. Сканер безопасности Microsoft – это автономный инструмент поиска вирусов, который вы также можете сохранить на своем устройстве вместе с существующим антивирусным программным обеспечением.

Заключение

Вот несколько способов, которые вы можете попробовать, если Защитнику Windows не удается удалить троянов с вашего ПК или ноутбука. Троянец обычно не может распространяться, поэтому вы можете использовать любой из вышеупомянутых обходных путей для борьбы с потенциально опасными программами.

Был ли этот пост полезен? По любым другим вопросам или помощи, не стесняйтесь использовать пространство для комментариев, чтобы поделиться своими мыслями.

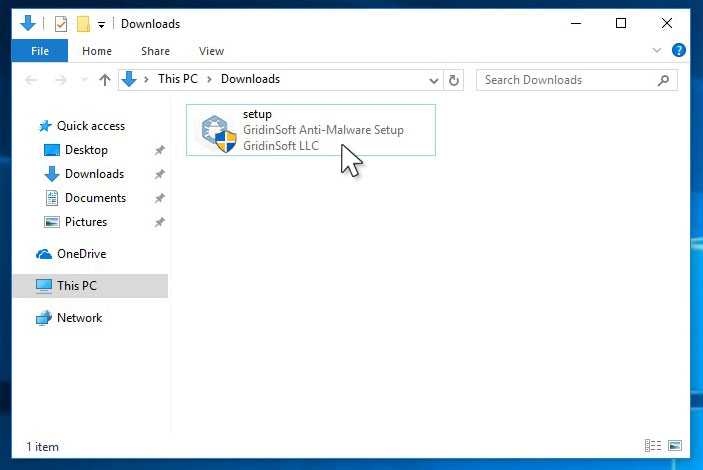

How to remove VHO:Trojan-PSW.MSIL.Agent ransomware?

Run the setup file.

When setup file has finished downloading, double-click on the setup-antimalware-fix.exe file to install GridinSoft Anti-Malware on your system.

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

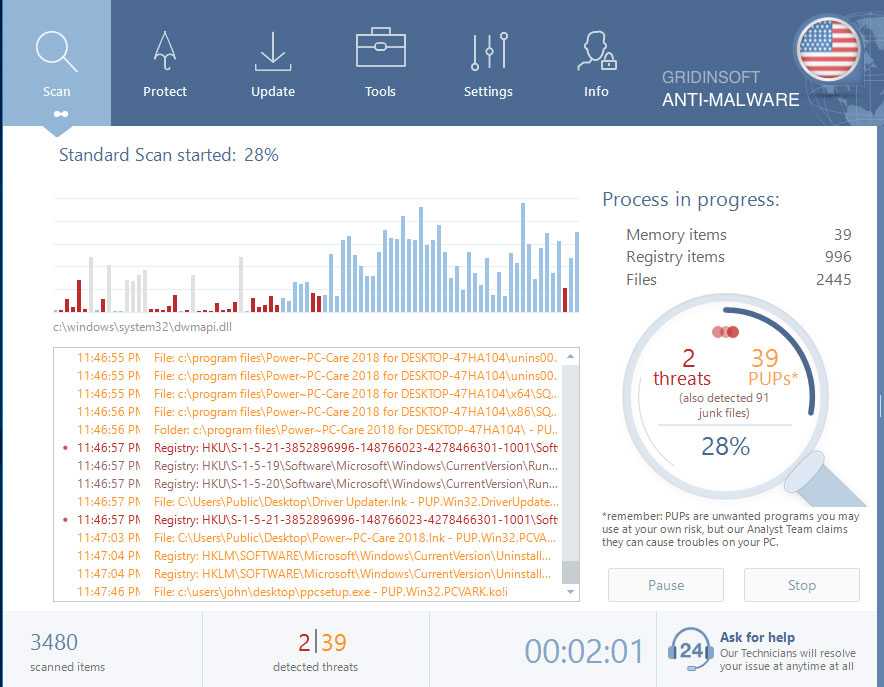

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for VHO:Trojan-PSW.MSIL.Agent files and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

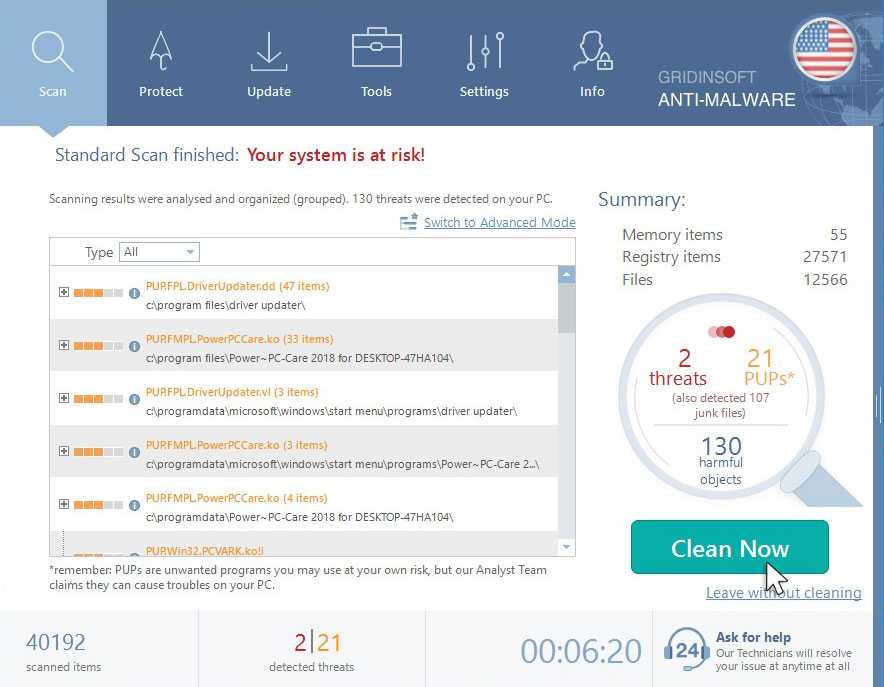

Click on “Clean Now”.

When the scan has finished, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

Нужен ли вам антивирус

Если у вас установлена лицензионная версия операционной системы, например Windows 10, то в большинстве случаев антивирус вам не нужен — и вот почему.

В операционную систему уже встроен антивирус Windows Defender — с типовыми опасными программами он справится. Есть защита от нежелательных проникновений и в браузерах — Opera, Chrome и Mozilla предупреждают о поддельных сайтах и автоматических загрузках.

Пользы от антивирусов может быть меньше, чем вреда. Из громких скандалов вспоминаются обвинения «Аваста» в продаже персональных данных. Но другие программы тоже собирают информацию, в том числе историю сайтов и даже названия файлов на жестком диске.

Еще антивирусы могут стать причиной попадания в систему вируса — грубо говоря, хакеры пользуются уязвимостями, которые есть в антивирусах, и передают в ваш компьютер вредоносное ПО. Разработчики такие уязвимости быстро исправляют, но риск получить «заразу» все равно велик. Например, весной 2020 года такую уязвимость нашли в 28 популярных антивирусах.

VHO:Trojan-Spy.MSIL.Stealer

One of the most regular networks whereby VHO:Trojan-Spy.MSIL.Stealer Ransomware Trojans are infused are:

- By ways of phishing emails;

- As an effect of customer ending up on a resource that holds a malicious software application;

As quickly as the Trojan is effectively infused, it will either cipher the information on the target’s PC or prevent the gadget from working in an appropriate way – while additionally putting a ransom money note that points out the demand for the victims to impact the settlement for the function of decrypting the documents or bring back the data system back to the first condition. In most instances, the ransom money note will come up when the customer restarts the COMPUTER after the system has actually already been harmed.

VHO:Trojan-Spy.MSIL.Stealer circulation networks.

In numerous corners of the globe, VHO:Trojan-Spy.MSIL.Stealer grows by jumps and bounds. However, the ransom notes and tricks of obtaining the ransom quantity might vary depending upon particular local (local) setups. The ransom money notes as well as techniques of obtaining the ransom amount might vary depending on specific neighborhood (regional) settings.

As an example:

Faulty notifies concerning unlicensed software.

In specific areas, the Trojans frequently wrongfully report having actually discovered some unlicensed applications allowed on the victim’s gadget. The sharp after that demands the customer to pay the ransom.

Faulty statements regarding illegal web content.

In countries where software program piracy is much less prominent, this approach is not as reliable for the cyber scams. Alternatively, the VHO:Trojan-Spy.MSIL.Stealer popup alert may incorrectly declare to be stemming from a law enforcement establishment and will report having situated child pornography or various other illegal data on the tool.

VHO:Trojan-Spy.MSIL.Stealer popup alert may wrongly declare to be obtaining from a legislation enforcement establishment and also will report having located youngster porn or various other unlawful information on the tool. The alert will similarly contain a demand for the user to pay the ransom money.

VHO:Trojan-PSW.MSIL.Convagent

One of the most common channels through which VHO:Trojan-PSW.MSIL.Convagent Trojans are injected are:

- By ways of phishing emails;

- As a repercussion of individual winding up on a resource that hosts a malicious software;

As soon as the Trojan is efficiently infused, it will certainly either cipher the information on the target’s computer or stop the gadget from working in a proper way – while additionally placing a ransom note that mentions the need for the targets to effect the repayment for the purpose of decrypting the records or recovering the file system back to the initial problem. In most instances, the ransom note will turn up when the client restarts the PC after the system has actually currently been damaged.

VHO:Trojan-PSW.MSIL.Convagent circulation channels.

In numerous edges of the world, VHO:Trojan-PSW.MSIL.Convagent expands by leaps and also bounds. Nevertheless, the ransom money notes and tricks of obtaining the ransom money quantity may differ depending on certain regional (regional) setups. The ransom money notes and also techniques of extorting the ransom quantity might vary depending on specific regional (local) setups.

As an example:

Faulty notifies concerning unlicensed software application.

In particular areas, the Trojans commonly wrongfully report having actually found some unlicensed applications enabled on the target’s gadget. The alert after that demands the user to pay the ransom.

Faulty statements about illegal material.

In nations where software application piracy is much less preferred, this method is not as reliable for the cyber fraudulences. Alternatively, the VHO:Trojan-PSW.MSIL.Convagent popup alert might falsely claim to be originating from a police institution and will report having situated youngster pornography or various other unlawful data on the gadget.

VHO:Trojan-PSW.MSIL.Convagent popup alert may incorrectly assert to be obtaining from a regulation enforcement organization as well as will report having situated youngster pornography or other prohibited data on the device. The alert will likewise consist of a demand for the customer to pay the ransom.

Как антивирусные компании пополняют базы?

Применительно к современным антивирусным технологиям само понятие «антивирус» — это скорее дань моде, нежели термин, правильно отражающий суть вещей. Классические файловые вирусы, то есть вредоносные программы, способные заражать исполняемые файлы или динамические библиотеки и распространяться без участия пользователя, сегодня очень большая редкость. Подавляющее большинство встречающихся сейчас в «дикой природе» вредоносов — это трояны, не способные ни к заражению файловых объектов, ни к саморепликации. Чуть реже в руки аналитиков попадаются черви: эти программы могут создавать свои копии на съемных носителях или сетевых дисках, «расползаться» по сети или каналам электронной почты, но файлы заражать не умеют. Все остальные традиционные категории вредоносного ПО отличаются друг от друга лишь базовым набором функций, но по своей архитектуре могут быть сведены к этим трем группам.

Как образцы вредоносов попадают в вирусные лаборатории? Каналов поступления новых семплов у антивирусных компаний традиционно несколько. Прежде всего, это онлайн-сервисы вроде VirusTotal, то есть серверы, на которых любой анонимный пользователь может проверить детектирование произвольного файла сразу десятком самых популярных антивирусных движков. Каждый загруженный образец вне зависимости от результатов проверки автоматически отправляется вендорам для более детального исследования.

Очевидно, что с подобных ресурсов в вирусные лаборатории прилетает огромный поток мусора, включая совершенно безобидные текстовые файлы и картинки, поэтому на входе он фильтруется специально обученными роботами и только после этого передается по конвейеру дальше. Этими же сервисами успешно пользуются небольшие компании, желающие сэкономить на содержании собственных вирусных лабораторий. Они тупо копируют в свои базы чужие детекты, из-за чего регулярно испытывают эпические фейлы, когда какой-нибудь вендор в шутку или по недоразумению поставит вердикт infected на тот или иной компонент такого антивируса, после чего тот радостно переносит в карантин собственную библиотеку и с грохотом валится, вызывая баттхерт у пользователей и истерический хохот у конкурентов.

Второй канал — «самотек», подозрительные файлы, которые пользователи передают в вирлаб через сайт антивирусной компании, по запросу службы поддержки или выгружают из карантина. Третий канал — ханипоты, специальные приманки для вирмейкеров в виде виртуальных серверов с открытыми наружу портами и логинами-паролями вроде root/root, куда некоторые ботоводы радостно заливают свои творения, дивясь криворукости админов. Наконец, четвертый путь — обмен базами между самими вендорами, но в последние годы в силу обострившейся конкуренции на рынке и сузившейся кормовой базы кооперация между антивирусными компаниями практически сошла на нет.

После того как семпл попадает в вирусную лабораторию, он сортируется по типу файла и исследуется автоматическими средствами аналитики, которые могут установить вердикт по формальным или техническим признакам — например, по упаковщику. И только если роботам раскусить вредоноса не удалось, он передается вирусным аналитикам для проведения инструментального или ручного анализа.

Пути распространения вредоносного ПО

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

![][-тест: воюем с криптолокерами под windows. испытываем антивирусы на известных и неизвестных троянах-шифровальщиках](http://nephros-crimea.ru/wp-content/uploads/4/4/8/448fa9807936750d6a26ea85daf6939a.png)

![][-тест: воюем с криптолокерами под windows. испытываем антивирусы на известных и неизвестных троянах-шифровальщиках — хакер](http://nephros-crimea.ru/wp-content/uploads/9/d/9/9d92bc2626897c195006a3df9aa6d320.png)