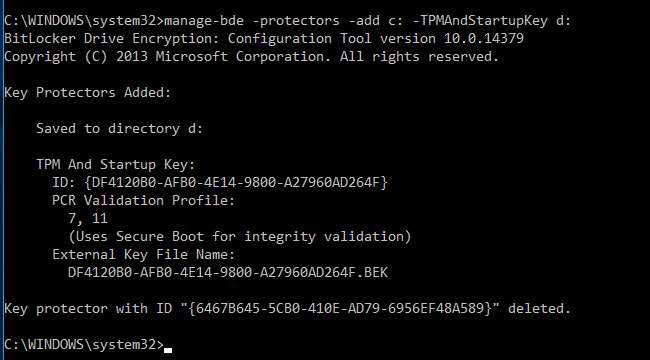

Как удалить требование ключа запуска

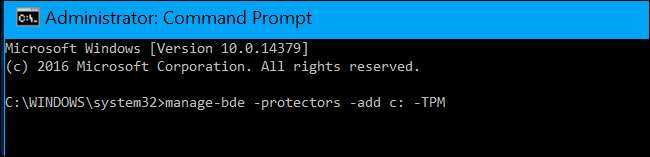

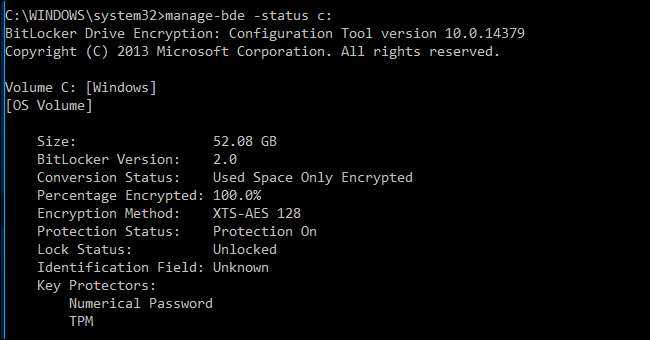

Если вы передумаете и захотите перестать запрашивать ключ запуска позже, вы можете отменить это изменение. Сначала вернитесь в редактор групповой политики и снова измените параметр на «Разрешить ключ запуска с TPM». Вы не можете оставить параметр «Требовать ключ запуска с TPM», иначе Windows не позволит удалить требование ключа запуска с диска.

Затем откройте окно командной строки от имени администратора и выполните следующую команду (опять же, заменив

если вы используете другой диск):

управление-bde -protectors -add c: -TPM

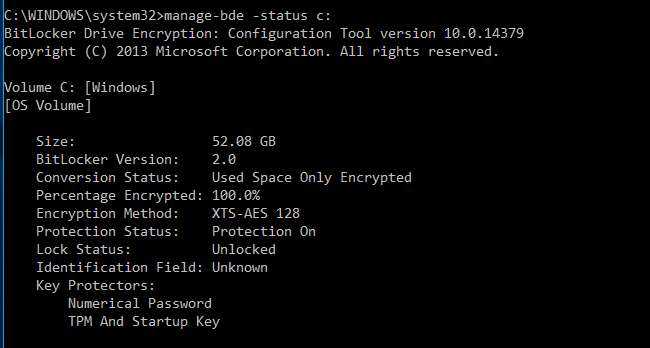

Это заменит требование «TPMandStartupKey» на требование «TPM», удалив ПИН. Ваш диск BitLocker будет автоматически разблокирован через TPM вашего компьютера при загрузке.

Чтобы убедиться, что это завершилось успешно, снова запустите команду status:

управление-bde -status c:

Попробуйте сначала перезагрузить компьютер. Если все работает правильно и вашему компьютеру не требуется USB-накопитель для загрузки, вы можете отформатировать диск или просто удалить файл BEK. Вы также можете просто оставить его на своем диске — этот файл больше не будет делать ничего.

Если вы потеряете ключ запуска или удалите файл .bek с диска, вам потребуется предоставить код восстановления BitLocker для вашего системного диска. Вы должны были сохранить в безопасном месте, когда включили BitLocker для своего системного диска.

Кредит изображения:

Тони Остин

/ Flickr

Тип внешнего накопителя

Сегодня на рынке можно найти два вида внешних накопителей — HDD и SSD. Первый также называют жестким диском – он представляет собой конструкцию из нескольких металлических дисков с магнитным напылением, в которой считывание и запись происходит при помощи специальной головки, перемещающаяся на высокой скорости по всей поверхности устройства. К плюсам жесткого диска стоит отнести низкую стоимость и большой объем памяти. Из минусов же мы отметим относительно низкую скорость записи, небольшой шум при работе и хрупкость – даже при первом падении устройство может выйти из строя.

Второй тип – SSD – это твердотельный накопитель, который состоит из небольших микросхем, размещенных на одной плате. Такой вид устройств имеет более высокую скорость работы, устойчив к несущественным падениям и бесшумен при работе. Однако SSD гораздо дороже HDD с аналогичным объемом памяти.

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

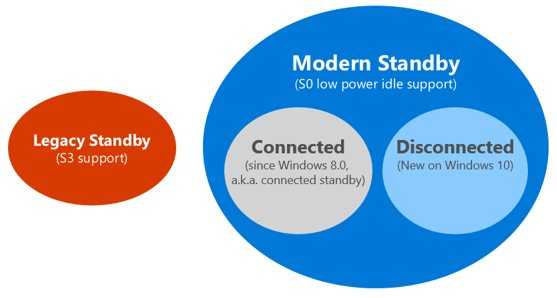

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle

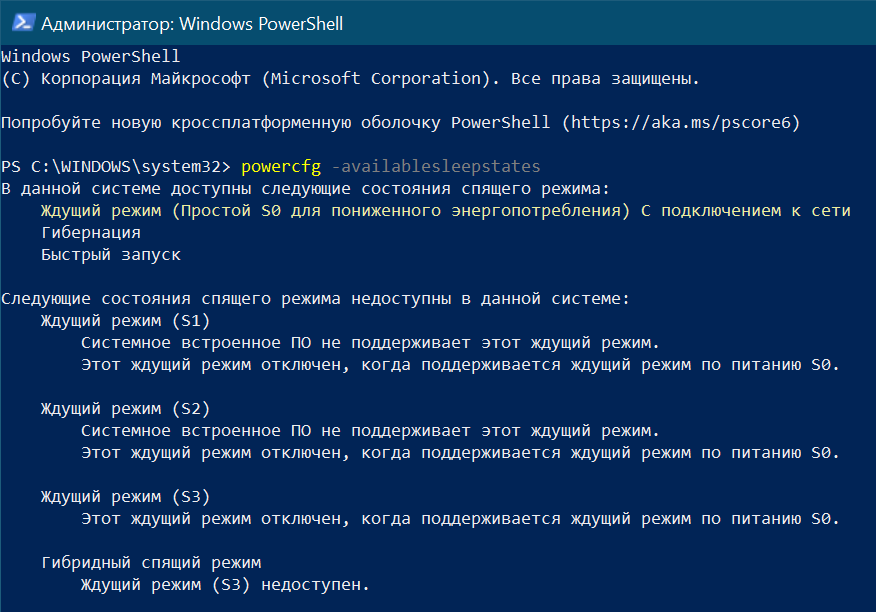

Посмотреть все поддерживаемые режимы своего ПК вы можете командой: powercfg -availablesleepstates На картинке вывод команды на Surface Go. Заодно обратите внимание на полное русское название режима

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

HSTI

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, документация для ОЕМ-изготовителей объясняет, каким образом эти тесты связаны с шифрованием устройства.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.

BitLocker

Если два вышеперечисленных метода были обычными «костылями» для шифровки файлов, то Bitlocker изначально разрабатывался именно для «хардов». Предупредим, что Bitlocker не устанавливается на версии Home. Для шифрования необходимо:

Откройте «Компьютер».

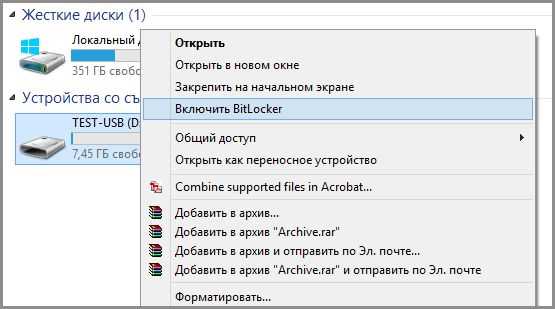

- Кликните по нужному диску ПКМ и выберите «Включить BitLocker». При необходимости введите пароль администратора.

- Следуйте инструкциям мастера шифрования. Он запросит у вас пароль и список папок, которые нужно зашифровать.

В случае, если будет зашифрован системный раздел, пользователю придется при каждом запуске ОС вводит пароль BitLocker. Время на шифровку диска зависит от его объема, износа, количества занятого места и скорости загрузки. Если во время шифрования утилита выдала ошибку, то значит, материнская плата не поддерживает эту технологию.

Как проверить поддержку шифрования на своем устройстве

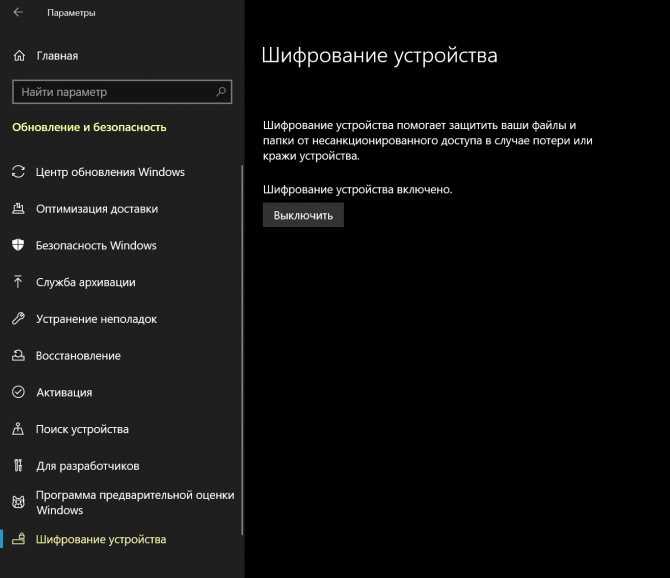

В Параметры

—Обновление и безопасность в самом низу

Покровы срывает встроенное приложение «Сведения о системе». Запустите msinfo32от имени администратора и прокрутите вниз до строкиПоддержка шифрования устройства (Device Encryption Support).

Там может быть длинный список, но наверняка вы найдете в нем отсутствие TPM и/или провал теста HSTI вкупе с несоответствием требованиям Modern Standby. На моем уже не новом ноутбуке Thinkpad с TPM сообщение такое:

Reasons for failed automatic device encryption: PCR7 binding is not supported, Hardware Security Test Interface failed and device is not Modern Standby, Un-allowed DMA capable bus/device(s) detected.

Использование архиватора

Этот метод не позволит вам зашифровать жесткий диск, но его можно сделать отдельно со всеми файлами внутри. Сначала установите любой архиватор из интернета. Мы рекомендуем вам установить WinRAR, который отличается универсальностью и функциональностью. Алгоритм выполнения:

- Установите скачанный архиватор. В процессе установки может появиться флажок «Добавить в контекстное меню». Ставим галочку.

- Откройте корневой каталог желаемого диска. В адресной строке должны отображаться только буква и префикс «:».

- Выберите все файлы вручную или нажав Ctrl + A. Это выберет все содержимое.

- Щелкните правой кнопкой мыши выбранную область и выберите «Добавить в архив (буква диска)».

- Открываем готовый архив.

- Выберите «Установить пароль по умолчанию» в меню «Файл».

- Найдите пароль, подтвердите его и нажмите «ОК».

Этот способ не сработает, если для такого большого архива недостаточно места. И на системном диске ничего работать не будет, потому что половина системных файлов при хранении будет просто занята другими процессами. Это отличный способ зашифровать отдельный файл, но не весь диск.

Особенности технологии

Итак, мы уже разобрались, что такое BitLocker и для чего используется в ОС Windows 10, а теперь давайте рассмотрим особенности технологии и некоторые нюансы касательно её работы:

- Скорость шифрования данных будет зависеть от того, сколько информации хранится на жёстком диске.

- Если вы запустили шифрование, а компьютер выключился, то процесс будет продолжен с места остановки.

- Приложение обеспечивает защиту всего тома, к тому же ещё и каждый его раздел шифруется отдельно.

- Пользоваться ПК при работе этой утилиты можно в обычном режиме, но при этом производительность «машины» снизится.

- При шифровании данных применяется алгоритм AES.

- Софт не поддерживает динамические диски.

- Для работы продукта необходимо наличие двух Primary разделов.

По мнение разработчиков именно такой способ защиты информации считается более надёжным по сравнению с теми, которые ранее использовались в операционной системе. Кроме того, производители приложения не могут контролировать пользовательское устройство с помощью своего продукта, что так же является огромным преимуществом. Чтобы лучше понять, как функционирует утилита, смотрите видеоролик.

Еще без рейтинга.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM. Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью. В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

- Пропишите надежный пароль. При включении ПК ОС спросит его для расшифровки информации;

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

- Определитесь что шифровать: весь HDD, свободное место. Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

Способы снятия блокировки

После того, как успешно прошли все шаги предыдущей инструкции, нужно будет выбрать метод, с помощью которого можно разблокировать диск. Самый распространенный вариант – это установка пароля. Но можно создать специальный внешний носитель, на котором будут храниться ключи для раскодирования. При наличии на материнской плате чипа TPM, выбор опций существенно расширится. Например, реально будет указать автоматическое дешифрование во время запуска ПК, или установить PIN на раскодирование и дополнительный код на диски.

Выбирайте тот метод из всех доступных, который нравится больше всего.

Потенциальные уязвимости

Наверняка ты заметил, что при первой активации BitLocker приходится долго ждать. Это неудивительно — процесс посекторного шифрования может занять несколько часов, ведь даже прочитать все блоки терабайтных HDD быстрее не удается. Однако отключение BitLocker происходит практически мгновенно — как же так?

Дело в том, что при отключении BitLocker не выполняет расшифровку данных. Все секторы так и останутся зашифрованными ключом FVEK. Просто доступ к этому ключу больше никак не будет ограничиваться. Все проверки отключатся, а VMK останется записанным среди метаданных в открытом виде. При каждом включении компьютера загрузчик ОС будет считывать VMK (уже без проверки TPM, запроса ключа на флешке или пароля), автоматически расшифровывать им FVEK, а затем и все файлы по мере обращения к ним. Для пользователя все будет выглядеть как полное отсутствие шифрования, но самые внимательные могут заметить незначительное снижение быстродействия дисковой подсистемы. Точнее — отсутствие прибавки в скорости после отключения шифрования.

Интересно в этой схеме и другое. Несмотря на название (технология полнодискового шифрования), часть данных при использовании BitLocker все равно остается незашифрованной. В открытом виде остаются MBR и BS (если только диск не был проинициализирован в GPT), поврежденные секторы и метаданные. Открытый загрузчик дает простор фантазии. В псевдосбойных секторах удобно прятать руткиты и прочую малварь, а метаданные содержат много всего интересного, в том числе копии ключей. Если BitLocker активен, то они будут зашифрованы (но слабее, чем FVEK шифрует содержимое секторов), а если деактивирован, то просто будут лежать в открытом виде. Это всё потенциальные векторы атаки. Потенциальные они потому, что, помимо них, есть куда более простые и универсальные.

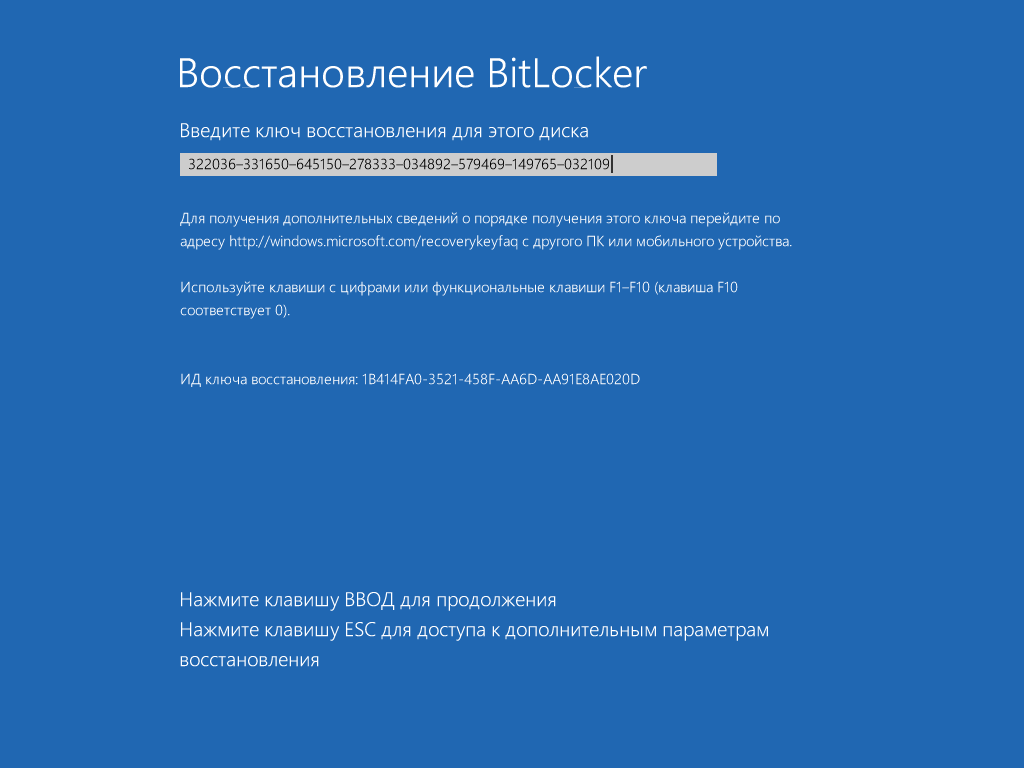

Ключ восстановления

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления, с которыми связан еще один популярный вектор атаки. Пользователи боятся забыть свой пароль и потерять доступ к системе, а Windows сама рекомендует им сделать аварийный вход. Для этого мастер шифрования BitLocker на последнем этапе предлагает создать ключ восстановления. Отказ от его создания не предусмотрен. Можно только выбрать один из вариантов экспорта ключа, каждый из которых очень уязвим.

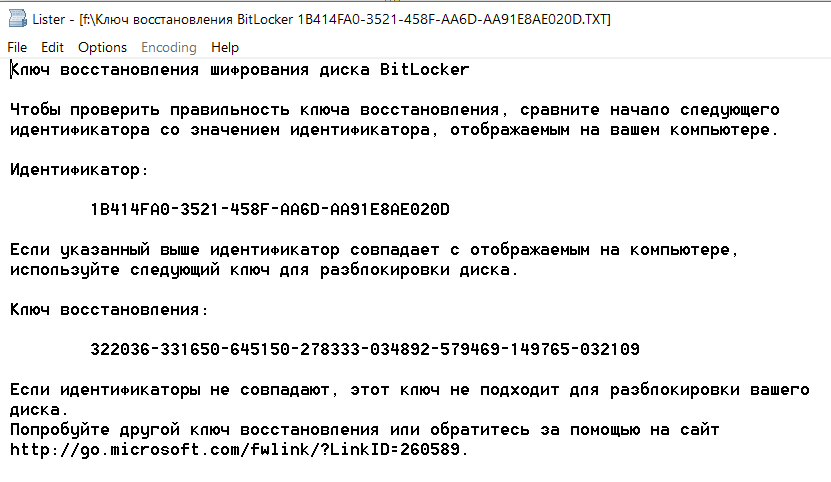

В настройках по умолчанию ключ экспортируется как простой текстовый файл с узнаваемым именем: «Ключ восстановления BitLocker #», где вместо # пишется идентификатор компьютера (да, прямо в имени файла!). Сам ключ выглядит так.

Аварийный вход в BitLocker

Аварийный вход в BitLocker

Если ты забыл (или никогда не знал) заданный в BitLocker пароль, то просто поищи файл с ключом восстановления. Наверняка он будет сохранен среди документов текущего пользователя или на его флешке. Может быть, он даже напечатан на листочке, как это рекомендует сделать Microsoft. Просто дождись, пока коллега уйдет на перерыв (как всегда, забыв заблокировать свой комп) и приступай к поискам.

Вход с ключом восстановления

Вход с ключом восстановления

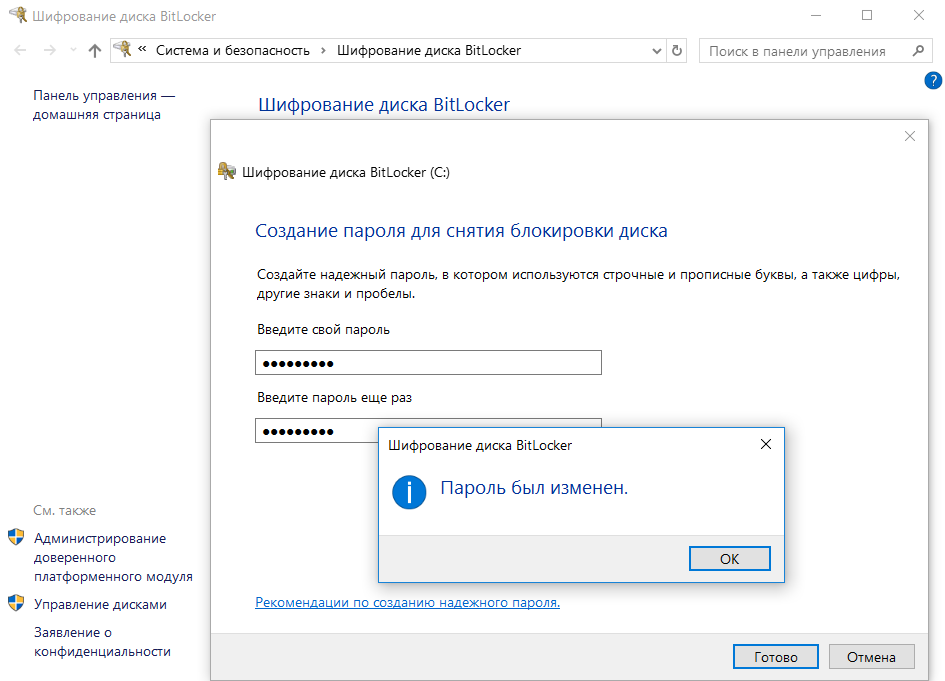

Для быстрого обнаружения ключа восстановления удобно ограничить поиск по расширению (txt), дате создания (если представляешь, когда примерно могли включить BitLocker) и размеру файла (1388 байт, если файл не редактировали). Найдя ключ восстановления, скопируй его. С ним ты сможешь в любой момент обойти стандартную авторизацию в BitLocker. Для этого достаточно нажать и ввести ключ восстановления. Ты залогинишься без проблем и даже сможешь сменить пароль в BitLocker на произвольный, не указывая старый! Это уже напоминает проделки из рубрики «Западлостроение».

Смена пароля без ввода действующего

Смена пароля без ввода действующего

Как использовать BitLocker

Разберем практическую часть на примере Windows 10. В сборке 1607 BitLocker можно включить через панель управления (раздел «Система и безопасность», подраздел «Шифрование диска BitLocker»).

Включение BitLocker

Другие статьи в выпуске:

Xakep #216. Копаем BitLocker

- Содержание выпуска

- Подписка на «Хакер»-60%

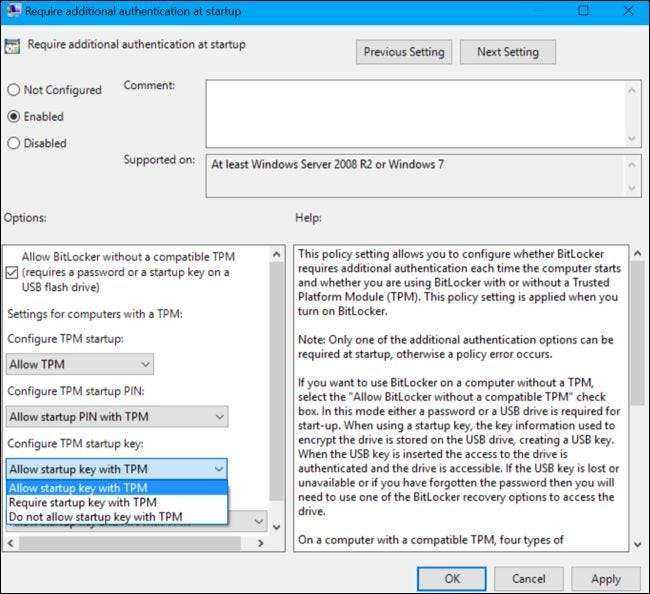

Однако если на материнской плате отсутствует криптопроцессор TPM версии 1.2 или новее, то просто так BitLocker использовать не удастся. Чтобы его активировать, потребуется зайти в редактор локальной групповой политики (gpedit.msc) и раскрыть ветку «Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Шифрование диска BitLocker —> Диски операционной системы» до настройки «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В нем необходимо найти настройку «Разрешить использование BitLocker без совместимого TPM…» и включить ее.

Настройка использования BitLocker без TPM

В соседних секциях локальных политик можно задать дополнительные настройки BitLocker, в том числе длину ключа и режим шифрования по стандарту AES.

Дополнительные настройки BitLocker

После применения новых политик возвращаемся в панель управления и следуем указаниям мастера настройки шифрования. В качестве дополнительной защиты можно выбрать ввод пароля или подключение определенной USB-флешки.

Настраиваем разблокировку компьютера при включении

На следующем этапе нам предложат сохранить копию ключа на случай восстановления.

По умолчанию предлагается отправить ее на серверы Microsoft, записать в файл или даже напечатать.

Сохранение ключа восстановления

Хотя BitLocker и считается технологией полнодискового шифрования, она позволяет выполнять частичное шифрование только занятых секторов. Это быстрее, чем шифровать все подряд, но такой способ считается менее надежным. Хотя бы потому, что при этом удаленные, но еще не перезаписанные файлы какое-то время остаются доступными для прямого чтения.

Полное и частичное шифрование

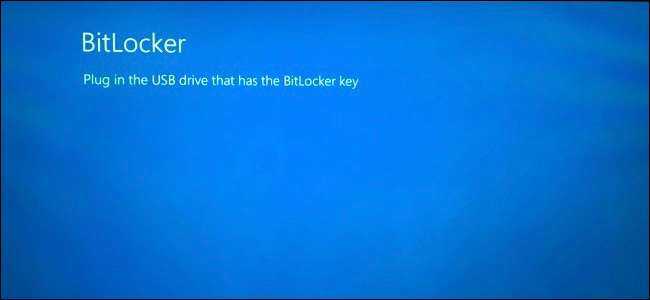

После настройки всех параметров останется выполнить перезагрузку. Windows потребует ввести пароль (или вставить флешку), а затем запустится в обычном режиме и начнет фоновый процесс шифрования тома.

Запрос пароля перед запуском Windows

В зависимости от выбранных настроек, объема диска, частоты процессора и поддержки им отдельных команд AES, шифрование может занять от пары минут до нескольких часов.

Шифрование BitLocker

После завершения этого процесса в контекстном меню «Проводника» появятся новые пункты: изменение пароля и быстрый переход к настройкам BitLocker.

Интеграция BitLocker в контекстное меню

Обрати внимание, что для всех действий, кроме смены пароля, требуются права администратора. Логика здесь простая: раз ты успешно вошел в систему, значит, знаешь пароль и имеешь право его сменить

Насколько это разумно? Скоро выясним!

BitLocker в панели управления

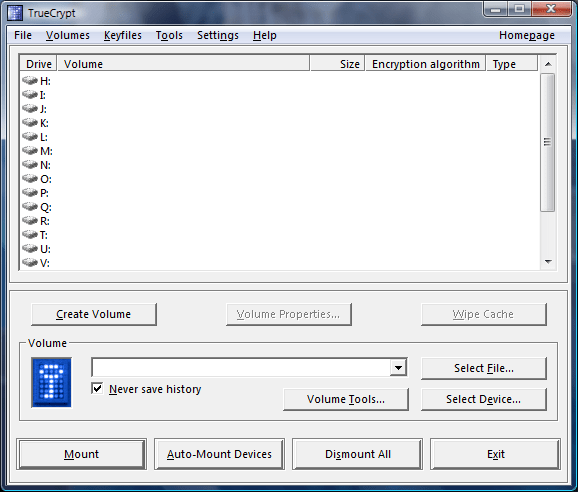

Приложение TrueCrypt

Если системных возможностей все же недостаточно, рекомендуем обратить внимания на эту легкую и практичную программу. Несмотря на то, что последняя версия вышла в 2014 году, ПО отлично работает на базе Windows 10. Для работы с программой необходимо:

- Установите программу (весит она не больше 3 МБ).

- Запустите ее от имени администратора.

- Выбрать нужный файл через кнопку «Select files».

- Нажать на кнопку «Mount» в нижней части окна.

- Ввести новый пароль для файла и нажать «OK».

Готово, программа самостоятельно зашифрует файл. Не рекомендуем удалять ПО после завершения операции. Это единственный способ полностью расшифровать уже зашифрованные данные.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

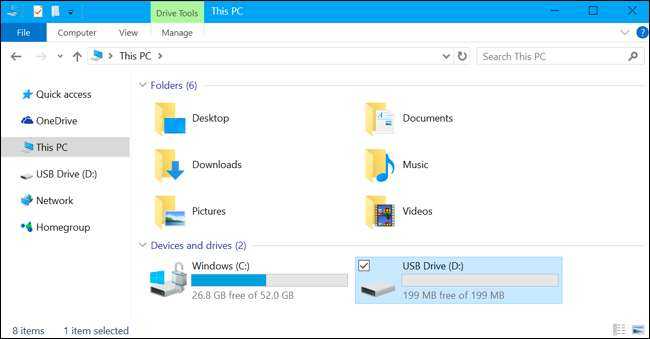

Шаг 3. Настройте ключ запуска для вашего диска

Теперь вы можете использовать

команда для настройки USB-накопителя для вашего диска, зашифрованного с помощью BitLocker.

Сначала вставьте USB-накопитель в свой компьютер

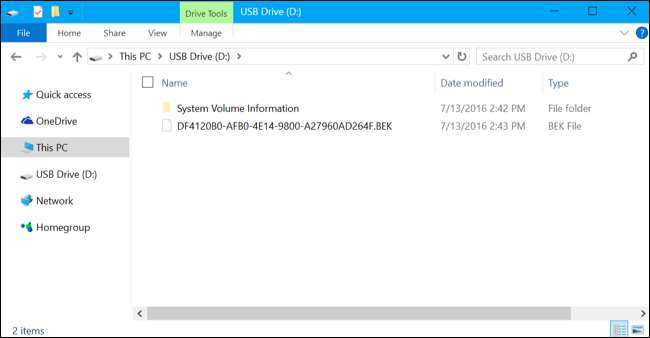

Обратите внимание на букву USB-накопителя – D: на снимке экрана ниже. Windows сохранит на диск небольшой файл .bek, и таким образом он станет вашим ключом запуска.

Затем запустите окно командной строки от имени администратора. В Windows 10 или 8 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Командная строка (администратор)». В Windows 7 найдите ярлык «Командная строка» в меню «Пуск», щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

Выполните следующую команду. Приведенная ниже команда работает на вашем диске C :, поэтому, если вы хотите потребовать ключ запуска для другого диска, введите его букву диска вместо

. Вам также потребуется ввести букву подключенного USB-накопителя, который вы хотите использовать в качестве ключа запуска, а не

.

manage-bde -protectors -add c: -TPMAndStartupKey x:

Ключ будет сохранен на USB-накопитель в виде скрытого файла с расширением .bek. Вы можете увидеть это, если вы

показать скрытые файлы

.

Вам будет предложено вставить USB-накопитель при следующей загрузке компьютера. Будьте осторожны с ключом — кто-то, кто копирует ключ с вашего USB-накопителя, может использовать эту копию, чтобы разблокировать ваш зашифрованный BitLocker диск.

Чтобы дважды проверить, правильно ли добавлен предохранитель TPMAndStartupKey, вы можете выполнить следующую команду:

управление-bde -status

(Отображаемый здесь предохранитель ключа «Цифровой пароль» — это ваш ключ восстановления.)

Способ 3: как заблокировать папки и файлы на жестком диске с помощью пароля

Ukeysoft File Lock — это инструмент шифрования военного уровня для защиты паролем и сокрытия файлов, папок и дисков. Шифрование вашей конфиденциальности, чтобы защитить их. Поскольку это профессиональный инструмент шифрования данных, он использует новейший 128-битный симметричный ключ — для AES (Advanced Encryption Standard), который предотвращает насильственные атаки на компьютеры. Ukeysoft File Lock не влияет на производительность, безопасность и скорость работы компьютеров, защищая конфиденциальность и все ваши личные данные с помощью мощных 256-битных алгоритмов.

Ukeysoft File Lock — это профессиональный инструмент шифрования, который предназначен не только для шифрования жесткого диска, но и для многих других функций.

— Безопасная блокировка файлов/папок/дисков паролем

— Скрыть свой файл/папки/диски, 100% безопасно

— Сделать файлы/папки/диски неудаляемыми

— Удаление файлов и очистка диска

Чтобы заблокировать файлы, папки, на жестком диске с помощью пароля в Windows, я подробно покажу вам шаги ниже.

XNUMXXNUMX

XNUMXXNUMX

Шаг 1. Установите и запустите UkeySoft File Lock на своем компьютере.

Загрузите и установите UkeySoft File Lock. Затем запустите его и введите начальный пароль «123456» для запуска. Если вы приобрели лицензионный код для активации программы, вы можете установить другой пароль.

Шаг 2. Выберите функцию блокировки файла

Вы увидите различные параметры слева в разделе «Локальный диск», в этом случае выберите «Блокировка файла» и продолжите.

Шаг 3. Выберите файлы и папки для шифрования

Выберите «Блокировать файл» или «Блокировать папку» на правой панели, чтобы зашифровать любые файлы и папки в Windows с помощью пароля.

Шаг 4. Зашифровать пароль для файлов/папок/дисков

После выполнения вышеупомянутых шагов, появляется небольшое окно и предоставляет весь соответствующий контент, который вы можете зашифровать. Нажмите «ОК», чтобы добавить выбранные файлы / папки в программу и установить свой пароль. Теперь никто не может открыть их, если вы не введете правильный пароль.

Шаг 5. UkeySoft File Lock немедленно заблокирует файлы и папки с паролем, который вы установили при первом запуске этого инструмента. Он показывает статус «Заблокировано» в списке блокировки.

Шаг 6. Разблокировать файлы/папки/диски

Если вам нужно расшифровать защищенную папку / файл / диск, просто выберите ее и нажмите кнопку «Разблокировать», чтобы разблокировать зашифрованные данные.

XNUMXXNUMX

XNUMXXNUMX

Заключение

Использование шифрования BitLocker и профессионального программного обеспечения для шифрования, такого как UkeySoft USB-шифрование и UkeySoft File Lock, — отличные способы зашифровать ваш жесткий диск. Он имеет множество преимуществ, таких как предотвращение доступа к данным неавторизованных пользователей, предотвращение установки вредоносных программ и предотвращение копирования файлов на флэш-накопители USB или внешние жесткие диски. Ukeysoft File Lock — отличное предложение для шифрования жесткого диска, поскольку существует множество других функций, таких как скрытие, блокировка и мониторинг всех типов файлов, папок на локальном диске, внешнем диске или даже общих папок в сети в Windows 11/10. 8/7/ХР.

Зашифровать жесткий диск

Вернуться к >>

Попробуйте!Попробуйте!

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

![[fix] невозможно включить bitlocker для usb-накопителей - ddok](http://nephros-crimea.ru/wp-content/uploads/7/3/0/7304f46ace89af54897f480ec4b0e942.jpeg)