Версия HP

Как в компании интерпретируют этот термин?

Здесь вообще речь про VLAN не идет. В случае с HP мы говорим о технологии агрегирования каналов. У них “trunk” – это логический канал, который объединяет в себе несколько физических каналов. Подобное объединение позволяет увеличить пропускную способность и надежность канала. Разберем на примере. Допустим, у нас есть два коммутатора, у каждого из которых есть по четыре порта и эти порты соединены между собой четырьмя проводами.

Если оставить все как есть — просто соединения между коммутаторами, — то эти соединения будут передавать кадры друг дружке по кругу, т. е. образовывать петли (причем широковещательные кадры будут раз за разом дублироваться, вводя коммутаторы в широковещательный шторм).

Такие дублирующие соединения считаются избыточными, и их необходимо устранять, для этой цели существует протокол STP (Spanning Tree Protocol). Тогда из наших четырех соединений STP выключит три, потому что посчитает их избыточными, и останется всего одно соединение.

Так вот, в случае же, если мы объединим эти четыре физических канала, между коммутаторами будет один логический канал с увеличенной пропускной способностью (максимальной скоростью передачи информации по каналу связи в единицу времени). Т. е. задействованы сразу четыре канала, и проблема с избыточными соединениями решена. Вот именно этот логический (агрегированный) канал и называется у HP “trunk’ом”.

Агрегирование каналов можно настроить между двумя коммутаторами, коммутатором и маршрутизатором. В один логический канал можно объединить до восьми физических

Важно, чтобы все порты, которые объединяются в агрегированный канал, имели одинаковые параметры:

- тип среды передачи (витая пара, оптоволокно и т. д.),

- скорость,

- режим flow control и duplex.

Если один из портов в агрегированном канале выйдет из строя, канал продолжит работать. Порты агрегированного канал воспринимаются как единое целое, что соответствует идее логического канала.

И для полного прояснения картины отметим, что такая технология у Cisco называется EtherChannel. EtherChannel – технология агрегирования каналов, разработанная Cisco. Смысл тот же, позволяет объединять несколько физических каналов Ethernet в один логический.

Таким образом, термин trunk переводится в зависимости от контекста следующим образом:

-

в документации по коммутаторам Cisco — транковый порт, тегированный порт, trunk-порт;

-

в документации по коммутаторам HP — агрегированный порт, агрегированный канал.

На случай, если захочется разобраться в теме более детально, ниже небольшой список источников.

-

Cisco: https://content.cisco.com/chapter.sjs?uri=/searchable/chapter/content/en/us/td/docs/switches/lan/catalyst3850/software/release/3se/vlan/configuration_guide/b_vlan_3se_3850_cg/b_vlan_3se_3850_cg_chapter_0110.html.xml&searchurl=https%3A%2F%2Fsearch.cisco.com%2Fsearch%3Fquery%3Dtrunk%26locale%3DenUS%26bizcontext%3D%26cat%3D%26mode%3Dtext%26clktyp%3Denter%26autosuggest%3Dfalse&dtid=osscdc000283 (или так: https://bitly.su/OC4VB7)

-

HP: http://h22208.www2.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998-8162_wb_2920_mcg/content/ch04.html

-

VLAN:

-

Агрегирование каналов:

Ошибки при сегментировании VLAN

Не продуманы вопросы безопасности

Я бываю в офисах, которые за месяц тратят на IT тратят десятки тысяч долларов, потому что размещаются в облаках. Если спросить сотрудников таких компаний о том, как устроена их сеть, они ответят: «Мы не знаем. У нас просто есть WI-FI и розетки. А если случится авария, мы возьмем ноутбуки и пойдем в ближайшее кафе». Это классическая ситуация, когда в компании не задумываются о безопасности сети и не продумывают её устройство.

Сеть недостаточно сегментирована

Мне встречаются ситуации, когда сеть не сегментирована и в ней находятся тысячи устройств. Такие сети могут прекрасно работать некоторое время, а затем происходит авария, и вся инфраструктура падает. Бизнес-процессы в таких компаниях зависят от того, насколько быстро инженер умеет бегать и выдергивать провода. Также снижается взаимозаменяемость персонала. Если в компанию придет новый сотрудник, ему будет тяжело разобраться в расположении розеток и коммутационного оборудования.

Сеть избыточно сегментирована на небольшие VLAN

В небольших компаниях инженеру зачастую бывает скучно без интересных задач. Тогда он начинает учиться: ставить эксперименты и создавать очень маленькие сетевые сегменты. В результате для 30 пользователей создаются 30 VLAN. И сеть маленькой компании имеет топологию как у крупной организации. Некоторое время это может не сказываться на бизнесе: принтеры будут по-прежнему печатать, а wi-fi — раздавать сеть.

Но как только инженер захочет уйти из штата, возникнут проблемы. Например, при установке нового компьютера окажется, что он не виден соседним устройствам. Инженер найдет пароль от коммутатора, записанный на бумажке, и увидит множество настроек. Неподготовленному человеку будет сложно с ними разобраться.

Сегментация сети не должна быть параноидальной: создавать большое число маленьких VLAN нецелесообразно.

Примеры использования VLAN

Что такое VLAN-01

Разделение в разные подсети компьютеров, подключенных к одному коммутатору. На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Что такое VLAN-02

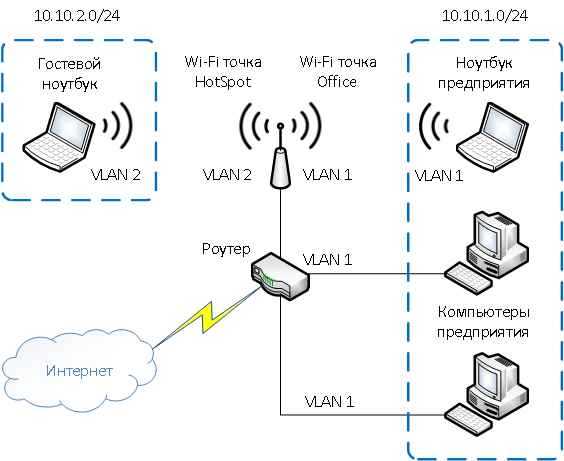

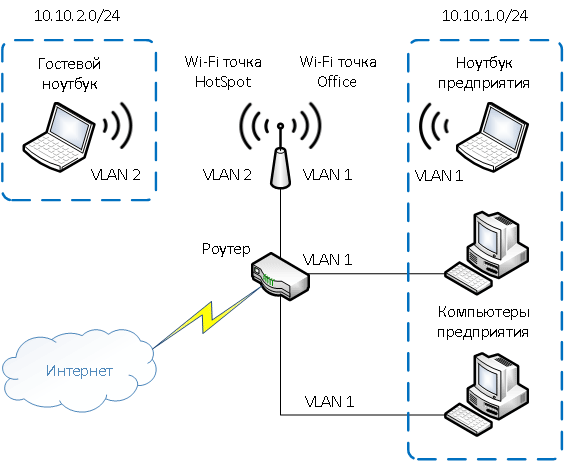

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Что такое VLAN-03

Преимущества VLAN

Организации получают большую выгоду от использования VLAN, включая повышенную производительность, большую гибкость в конфигурации сети и формировании рабочих групп, а также сокращение административных усилий. Вот некоторые из преимуществ:

-

Сети VLAN экономически эффективны, поскольку рабочие станции при таком подходе обмениваются данными друг с другом через коммутаторы и не требуют подключения маршрутизаторов

если только они не отправляют данные за пределы VLAN, облегчая управление увеличивающейся нагрузкой.

- Сети VLAN дают большую гибкость, чем невиртуальные сетевые решения, ведь они настроены на основе критериев порта, протокола или подсети, что позволяет при необходимости изменять структуру сети. Кроме того, они позволяют разным группам пользователей совместно использовать технологию, даже если они работают в отдельных зданиях.

- Сети VLAN позволяют администраторам сети автоматически ограничивать доступ определенной группе пользователей, разделяя рабочие станции на разные изолированные сегменты LAN, сокращая тем самым время уделяемое на настройку системы и применение мер безопасности.Курс UI/UX Design.

Закохайте своїх користувачів у ваш дизайн! Виглядайте стильно та перетворюйте їх у вірних прихильників!

Ознайомитись з курсом

VLAN уменьшает размер широковещательных доменов, ограничивая которые отсеиваются сообщения не предназначенные для сети. А еще это значительно снижает трафик.

Повышение безопасности сети. Виртуальные границы, созданные VLAN, могут пересекать только маршрутизаторы, при помощи которых

используя стандартные меры безопасности к VLAN можно гибко ограничить доступ извне.

VLAN легко управлять, поскольку пользователи с аналогичными сетевыми требованиями используют одну и ту же виртуальную сеть. Все процедуры, настроенные для конкретной сети, реализуются при назначении портов.

VLAN упрощают управление проектами и приложениями. Существует возможность объединить пользователей и сетевые устройства для поддержки бизнеса и сгруппировать их по функциональности, а не по местоположению.

О vlan windows

В Windows vlan не идет как встроенная поддержка. Вы не можете, так из коробки, после установки операционной системы, сказать, что данная сетевая карта будет работать в нужном vlan и задать Vlan ID, НО есть исключения и это специализированные драйвера сетевых карт. Например есть программное обеспечение Realtek Ethernet Diagnostic Utility, как вы можете заметить для сетевых карт Realtek, она то и умеет работать с виртуальными тегами. Карты с поддержкой 802.1Q, так же умеют обрабатывать теги, например могут их удалить или по особому обработать. Не знаю нужен ли вообще для Windows обрабатывать vlan на ее стороне, так как правильнее все это сделать на коммутаторе.

Как правило, в этом случае существуют механизм, позволяющий отключить обработку тегов сетевой картой, сделать её более «тупой» и доставлять трафик вместе с тегами. Обычно, это делается через правку реестра, указанием соответствующего ключа.

Например, для карт Intel в ветке:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx

Ставим значение MonitorModeEnabled= 1

xx — это номер сетевого адаптера в системе, хочу отметить, что у каждого вендора есть свои утилиты и свои драйвера, о их наличии нужно читать спецификацию. Надеюсь, вы не забросите изучение технологии vlan портов и более досконально изучите ее и примените на практике.

Обзор VLAN, VXLAN и QinQ

VLAN

VLAN — это технология разделения сети на несколько широковещательных доменов. В каждом широковещательном домене пользователи могут свободно общаться друг с другом. Что касается соединений между различными VLAN, тегирование VLAN и маршрутизация между VLAN — это два необходимых термина, которые пользователи должны знать. Маркировка VLAN заключается в добавлении специального тега в кадр, когда он проходит через магистральный порт VLAN, что позволяет кадрам из разных VLAN пересекаться. И один из его методов тегирования — IEEE 802.1Q. В интерфейсе командной строки и веб-интерфейсе настройка VLAN проста и удобна. В следующем видео показано, как настроить VLAN (виртуальную локальную сеть) через CLI (интерфейс командной строки) и веб-интерфейс пользователя на FS S5800/S5850/S8050 серии сетевых коммутаторах. Подробнее о VLAN вы можете прочитать в этой статье : VLAN: Как меняет управление вашей сетью?

QinQ

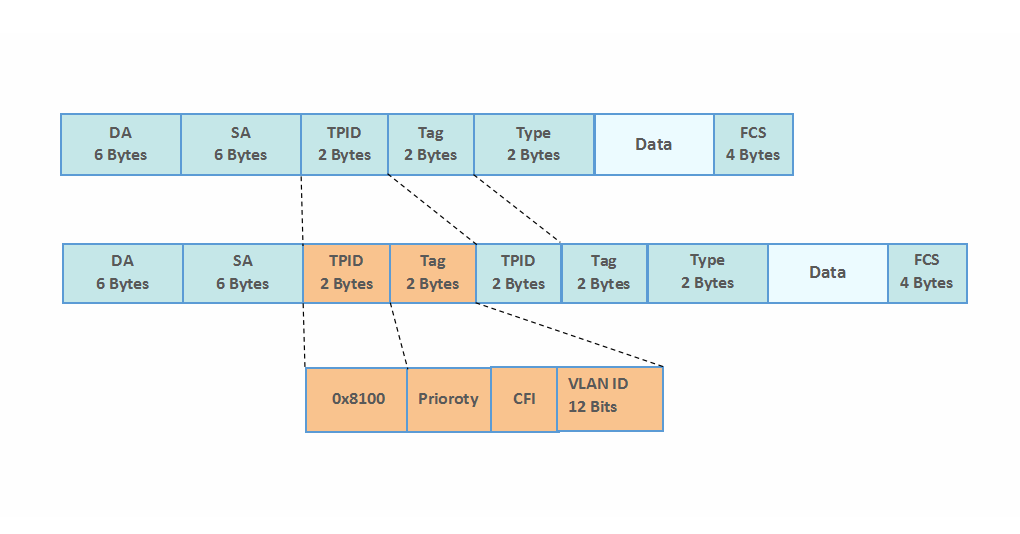

QinQ, также известный как stacking VLAN или double VLAN, стандартизирован IEEE 802.1ad. Он инкапсулировал тег VLAN с двумя уровнями — внутренним тегом частной сети и внешним тегом общедоступной сети. Поскольку в сетях растет число пользователей, которым требуется большое количество идентификаторов VLAN. Традиционная маркировка VLAN, использующая IEEE 802.1Q, не может идентифицировать и изолировать данные пользователей при расширении работы городской сети Ethernet. Поэтому QinQ используется для расширения номеров VLAN до 4096 × 4096, что позволяет эффективно сохранять общедоступные идентификаторы VLAN.

Пакеты QinQ имеют фиксированный формат. Обычно тегированный пакет 802.11Q инкапсулируется в другой тег 802.1Q, от которого происходит название «QinQ». Во время передачи пакеты пересылаются на основе тега внешней VLAN в общедоступной сети. Внутренний тег VLAN используется как данные, которые также передаются в общедоступной сети. С этой формой двойного тега пакеты QinQ имеют на четыре байта больше, чем обычные пакеты с тегами 802.1Q VLAN.

Существует два типа реализаций QinQ — базовый QinQ и выборочный QinQ.

Базовый QinQ — это способ тегирования на основе порта. Когда пакет прибывает на интерфейс, на котором включена VLAN VPN, коммутатор помечает пакет своим тегом VLAN по умолчанию. Не имеет значения, помечен входящий пакет или нет. Если он был помечен, то он будет иметь двойные теги VLAN; в противном случае у него будет один тег VLAN с портом коммутатора.

Селективный QinQ владеет функциями базового QinQ, но он более гибкий. Он может идентифицировать внутренний тег VLAN пакетов в соответствии с MAC-адресом, IP-протоколом, исходным IP-адресом и тегом VLAN, а затем определять, какой тег следует добавить.

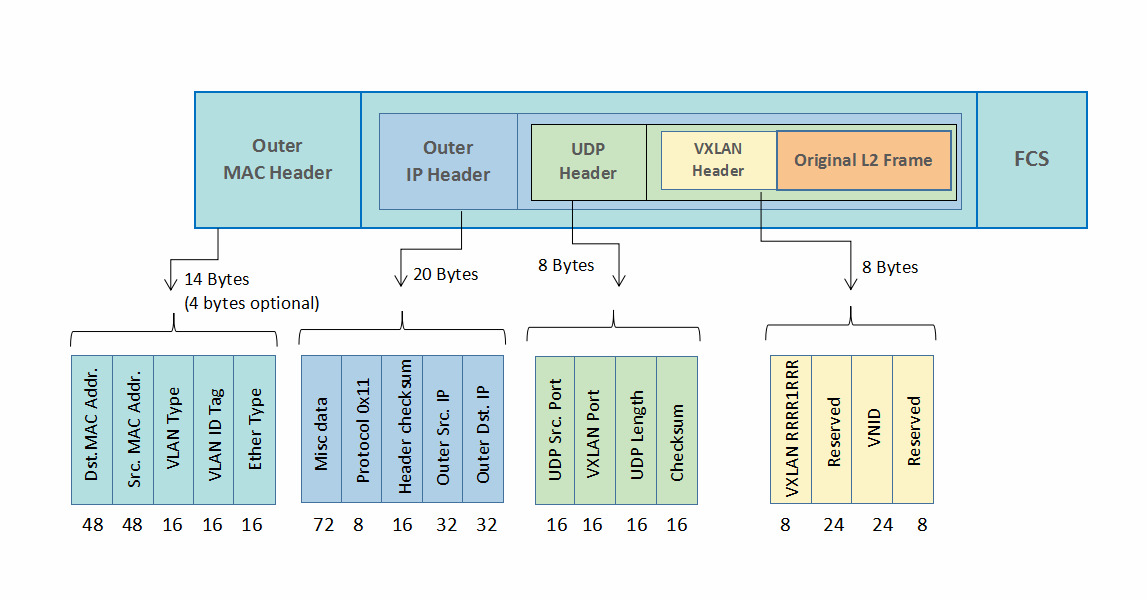

VXLAN

VXLAN, также называемая виртуальной расширяемой LAN, предназначена для обеспечения наложенных сетей уровня 2 поверх сети уровня 3 с использованием инкапсуляции протокола MAC-адресов в пользовательских datagram (MAC-in-UDP). Проще говоря, VXLAN может предлагать те же услуги, что и VLAN, но с большей расширяемостью и гибкостью. Подобно QinQ, пакеты VXLAN также имеют относительно фиксированный формат. При инкапсуляции MAC-in-UDP VXLAN исходные пакеты будут добавлены в заголовок VXLAN, а затем помещены в пакет UDP-IP. Вот простая иллюстрация.

VXLAN header: он состоит из 24-битного VNID, который используется для идентификации сегментов уровня 2 и поддержания изоляции уровня 2 между сегментами. И все 24 бита в VNID определяют количество сегментов LAN до 16 миллионов, которые может поддерживать VXLAN.

Outer UDP header: VTEP (VXLAN Tunnel Endpoint) назначает порт источника в UDP header, а портом назначения обычно является порт 4789 UDP.

Outer IP header: он имеет исходный IP-адрес исходного VETP, связанный с внутренним источником кадра.

Outer Ethernet header: outer Ethernet header имеет MAC-адрес источника VTEP, связанный с источником внутреннего кадра.

Технология работы тегированных VLAN

В основе работы тегированных VLAN лежит использование VLAN ID. Этот идентификатор имеет диапазон значений от 1 до 4094 и прописывается в заголовке кадра. Исходя из VLAN ID коммутатор решает, в какую VLAN направить трафик.

Однако, если в сети присутствуют несколько коммутаторов, то они должны совместно использовать информацию об идентификаторе VLAN. Для этого используется протокол, называемый IEEE 802.1Q. Он приписывает кадру VLAN ID-тег, который добавляется в заголовок кадра и помогает коммутаторам понять, к какой VLAN относится трафик.

Технология тегированных VLAN позволяет дополнительно сократить нагрузку на сеть, так как позволяет передавать несколько VLAN по одному физическому интерфейсу. Это достигается за счет того, что трафик из разных VLAN имеет различные VLAN ID и на стороне приемника может быть разделен на соответствующие VLAN.

Для настройки тегированных VLAN используются специальные управляющие команды на коммутаторах. Также можно использовать программное обеспечение для настройки VLAN и привязки к ним соответствующих портов коммутатора. Все эти меры позволяют с легкостью управлять сетью и разделять на отдельные виртуальные сегменты.

Преимущества использования тегированных VLAN

Тегированные VLAN предоставляют более гибкий и эффективный способ управления трафиком данных в сети. Они позволяют разделять трафик на более мелкие сегменты и дает возможность организовывать работу отделов и группы пользователей в сети более эффективно.

С помощью тегированных VLAN администраторы могут легко управлять дополнительными пользователями и услугами, не изменяя физическую сетевую инфраструктуру. Это упрощает управление сетью и уменьшает нагрузку на общую сетевую инфраструктуру.

Тегированные VLAN также обеспечивают более безопасное управление трагиком в сети. С помощью использования уникальных тегов для определенных групп данных можно избежать несанкционированного доступа пользователей к чужим данным.

Более того, тегированные VLAN позволяют обеспечить приоритетный доступ к сетевым услугам для различных групп пользователей. Это позволяет гарантировать более высокую скорость доступа к важным приложениям или сервисам в сети.

В целом, использование тегированных VLAN является важным инструментом для управления многопользовательскими сетями, которые требуют точного контроля трафика данных и обеспечения безопасности критических данных.

Типы портов на коммутаторах и тегирование

Различают два типа портов на коммутаторах – access и trunk. Первый тип используется при подключении конечных хостов, таких как ПК, ip-телефоны, сервера и т.д., указывая в каком vlan данный хост будет работать.

Второй предназначен в основном для подключений между коммутаторами, передавая несколько vlan’ов.

Другими словами, если вы имеете более одного vlan на транковом порту, вам необходимо указать сетевому устройству, какой из пакетов данных к какому vlan принадлежит на другом конце соединения. Для этого и используется механизм тегирования пакетов данных с помощью vlan тегов. Vlan тег просто вставляется в оригинальный Ethernet-кадр, добавляя необходимую информацию.

802.1Q определяет, что тег содержит такую информацию, как vlan id и некоторые другие данные, указанные данным стандартом. Таким образом, тегированные пакеты данных содержат информацию о принадлежности к vlan, в то время как нетегированные – нет. Типичный пример использования тегирования – это подключение между маршрутизатором и коммутатором, за которым находится несколько подключенных к нему пользователей из разных vlan.

VLAN в Cisco

Небольшой гайд по созданию технологии VLAN на популярных коммутаторах Cisco Catalyst.

Сети VLAN пронумерованы в диапазоне от 1 до 4094. Все настроенные порты принадлежат VLAN по умолчанию при первом включении коммутатора и вы не можете создавать, удалять или приостанавливать их.

Итак, создадим VLAN:

switch#configure terminal switch(config)# vlan 15 switch(config-vlan)# name accounting

Назначим интерфейс Ethernet для VLAN 15:

switch#configure terminal switch(config)# interface FastEthernet 0/1 switch(config-if)# switchport access vlan 15

Для проверки созданного VLAN, необходимо выполнить:

switch#show vlan

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

— уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если , раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Идентификация VLAN по vlan id

Для идентификации каждого такого домена сетевое оборудование нуждается в определенных числовых метках – vlan id. Каждый vlan id соответствует определенному vlan, то есть определенной подсети конкретного отдела или подразделения. В отличие от собственных стандартов конфигурации VLAN, таких как ISL для Cisco, международный стандарт 802.1Q очень широко используется практически на любом сетевом оборудовании и оперирует понятием vlan id, тегируя им фреймы данных для определения принадлежности к конкретному vlan.

Согласно стандарту, vlan id может принимать значения в диапазоне от 0 до 4095, резервируя vlan id 1 как vlan по умолчанию. Также зарезервированы такие значения vlan id, как 1002 и 1004 для FDDI-сетей, 1003 и 1005 – для сетей Token Ring, но ввиду малой востребованности данного типа сетей, практически не используются.

Примеры использования VLAN

Объединение в единую сеть компьютеров, подключенных к разным коммутаторам .

Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

Разделение в разные подсети компьютеров, подключенных к одному коммутатору

. На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия

. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа . На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

VLAN на базе МАС-адресов

В основу этого способа заложено использование уникальных шестнадцатеричных адресов канального уровня, имеющихся у каждого сервера либо рабочей станции сети. Если говорить о том, что такое VLANs, то стоит отметить, что этот способ принято считать более гибким в сравнении с предыдущим, так как к одному порту коммутатора вполне допускается подключение компьютеров, принадлежащих к разным виртуальным сетям. Помимо этого, он автоматически отслеживает перемещение компьютеров с одного порта на другой, что позволяет сохранить принадлежность клиента к конкретной сети без вмешательства администратора.

Принцип работы тут весьма прост: коммутатором поддерживается таблица соответствия MAC-адресов рабочих станций виртуальным сетям. Как только происходит переключение компьютера на какой-то другой порт, происходит сравнение поля MAC-адреса с данными таблицы, после чего делается правильный вывод о принадлежности компьютера к определенной сети. В качестве недостатки подобного способа называется сложность конфигурирования VLAN, которая может изначально стать причиной появления ошибок. При том, что коммутатор самостоятельно строит таблицы адресов, сетевой администратор должен просмотреть ее всю, чтобы определить, какие адреса каким виртуальным группам соответствуют, после чего он прописывает его к соответствующим VLANs. И именно тут есть место ошибкам, что иногда случается в Cisco VLAN, настройка которых довольно проста, но последующее перераспределение будет сложнее, чем в случае с использованием портов.

Тип интерфейса переключателя

- тип ствола, Соответствует вышеуказанной магистрали, обычно используемой для соединения переключателей и переключателей.

- тип доступа, Соответствует указанному выше каналу доступа, обычно используется для соединения коммутатора с ПК и другим оконечным оборудованием.

- гибридный тип, Интеграция характеристик двух типов интерфейса: магистрального и доступа: он может использоваться для соединения между коммутаторами и коммутаторами, а также для взаимодействия между коммутаторами и оконечным оборудованием.

Конкретный процесс настройки VLAN

Мы предполагаем сценарий, в котором в компании есть сервер, каждый отдел имеет право доступа, сервер может получить доступ к каждому отделу, а для безопасности и конфиденциальности информации отделы не могут получить доступ друг к другу. Как показано на рисунке ниже: Есть три отдела: отдел маркетинга, финансовый отдел и информационный отдел, а также серверный сервер компании. Теперь мы продемонстрируем, как реализовать «виртуальную» локальную сеть с использованием гибридной конфигурации порта vlan, и разделим ее на следующий рисунок. vlan для получения прав доступа между каждым ПК или сервером.

Конфигурация VLAN — экспериментальная топология

Как работает подсеть?

Представьте, что у нас есть сеть класса C с IP-адресом 192.168.1.0 и маской подсети 255.255.255.0. Это означает, что у нас есть 256 доступных IP-адресов, причем первые три октета представляют сетевую часть, а последний октет представляет часть хоста.

Легко, правда?

Теперь предположим, что мы хотим разделить эту сеть на четыре меньшие подсети. Для этого нам нужно позаимствовать два бита из хостовой части IP-адреса и использовать их для генерации дополнительных сетевых адресов.

Мы входим в некоторые серьезные технические вещи здесь!

Заимствуя два бита, мы получаем новую маску подсети 255.255.255.192.

Двоичное представление этой новой маски подсети — 11111111.11111111.11111111.11000000, что означает, что первые 26 бит принадлежат сетевой части, а последние 6 бит — хостовой части.

Чтобы определить сетевые адреса для каждой из четырех подсетей, мы увеличиваем значение последнего октета на 64 (2^6) для каждой подсети. Это дает нам четыре подсети со следующими сетевыми адресами:

192.168.1.0 (исходная сеть)192.168.1.64 (первая подсеть)192.168.1.128 (вторая подсеть)192.168.1.192 (третья подсеть)

Каждая подсеть теперь может иметь свой собственный диапазон адресов узлов, до 62 адресов узлов в подсети. Разделив сеть на более мелкие подсети, мы можем повысить производительность и безопасность сети за счет разделения различных частей сети.

![Lan switching - configuring vlans [support] - cisco systems](http://nephros-crimea.ru/wp-content/uploads/a/2/1/a2129673add9ab557684f89a6b6a045c.png)

![Vlan и подсеть: объяснение различий [2023] - toadmin.ru](http://nephros-crimea.ru/wp-content/uploads/8/d/c/8dca231c18bda4d2920111464ad22fa2.jpeg)

![[подробное объяснение принципа технологии vlan и реальных боевых действий] - с изображениями и текстами вы можете понять vlan после прочтения. - русские блоги](http://nephros-crimea.ru/wp-content/uploads/9/c/4/9c4e82ec71d86c35db43ca373637c34d.png)