1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

Как научиться считать маски подсети?

Маска подсети всегда представляет собой последовательное количество вначале единиц, а затем – нулей. Маски вида 11011111.11111111.11111111.1100000 быть не может.

Стоить учесть, что для любой подсети работает правило вычисление количества хостов:

232-n -2, где n – длина подсети. 232-24 -2 = 254 для маски 255.255.255.0.

Откуда берется -2?

Это первый и последний адреса сети: первый – адрес самой сети, последний – адрес широковещательных рассылок.

Еще для наглядности. Рассмотрим, как разделить сеть 192.168.1.0 /24 на две на подсети с помощью маски. Для этого заберем один бит хостовой части в пользу сетевой, получаем 11111111.11111111.11111111.10000000. На выходе у нас две подсети – 192.168.1.0 /25 и 192.168.1.128 /25. (0 и 128 – значения, которые может принять первый бит четвертого октета, 0 и 1 соответственно).

Теперь рассмотрим, как разделить первоначальную сеть на четыре подсети. Для этого отдаем первые два бита из последнего октета в пользу сети:

11111111.11111111.11111111.00000000 = 192.168.1.011111111.11111111.11111111.01000000 = 192.168.1.6411111111.11111111.11111111.10000000 = 192.168.1.12811111111.11111111.11111111.11000000 = 192.168.1.192

Схема сети

В данном документе используется следующая схема сети.

В данном сценарии в устройствах в изолированной VLAN (101) есть ограничения от взаимодействия на уровне 2 друг с другом. Однако устройства не могут подключаться к Интернету. Кроме того, у порта Gig 3/26 на 4006 случайное назначение. Данная дополнительная конфигурация позволяет устройству на порте GigabitEthernet 3/26 соединиться с устройствами в изолированной VLAN. С помощью данной конфигурации также можно, например, делать резервную копию данных от всех устройств хостов PVLAN до рабочей станции администрирования. Другое использование случайных портов подразумевает соединение с внешним маршрутизатором, LocalDirector, устройством управления сетью и другими устройствами.

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

- Откройте меню IP — Routes;

- Перейдите на вкладку Rules;

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

- Нажмите «красный плюсик»;

- В поле Src. Address укажите офисную подсеть 192.168.10.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.88.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

Разделение сети на подсети самостоятельно

Поскольку большинство организаций не используют сети класса B, в рамках которых могут быть соединены между собой 65534 устройства, рассмотрим пример разделения сетей класса C. Наиболее распространенный вариант разбиения – с помощью маски.

Маска подсети — это цифровой шаблон, с помощью которого можно определить принадлежность устройства, обладающего уникальным адресом (IP), к той или иной подсети. Данный шаблон может быть представлен в двух видах: в десятичном и двоичном видах. Но последний на практике не используют, однако общее число единиц в записи суммируют и указывают через дробь в конце десятичной записи.

Например, 192.168.109.0/32, где число 32 характеризует сумму единиц в двоичной записи.

Предположим, существует сеть, в состав которой входит некоторое количество компьютеров, 3 свитча (коммутатора) и 3 маршрутизатора.

Провайдером была выделена сеть 192.168.0.0/24.

Разделим ее на 6 подсетей, при этом число устройств в каждой будет различным: 100, 50, 20, 2, 2, 2. Деление начинают с участка, к которому подключено наибольшее число устройств. Как видно, короткая запись маски – 24, что означает, что ее можно представить в таком виде: 255.255.255.0.

Чтобы разбить сеть на 2 подсети, необходимо сменить маску с «24» на «25» и применить ее к сети. В созданных подсетях 192.168.0.0/25 и 192.168.0.128/25 для IP узлов выделено 7 бит. Число доступных адресов можно рассчитать следующим способом: 2^7-2 = 126, что больше 100.

Теперь разделим подсеть 192.168.0.128/25 на 2 подсети, для чего используем маску 26. Число доступных адресов – 2^6-2 = 62, поскольку теперь для адресов устройств выделено 6 бит. В итоге получили 2 подсети: 192.168.0.128/26 и 192.168.0.192/26.

Подобным способом используем маску 27 для очередного деления на 2 подсети. Число устройств – 2^5-2 = 30, что больше 20. Получаем подсети 192.168.0.192/27 и 192.168.0.224/27.

Для создания 3 подсетей с подключенными по 2 устройства к каждой, из общего IP-адреса достаточно выделить всего 2 бита под адреса. Общее число бит в IP-адресе – 32. Получаем маску: 32-2=30. Применяем ее для сети 192.168.0.224, получаем 3 новых подсети: 192.168.0.224/30, 192.168.0.228/30, 192.168.0.232/30.

Таким способом сеть была поделена на 6 подсетей. Однако можно значительно упростить задачу, воспользовавшись одним из онлайн-сервисов.

Тонкое искусство разбиения вашей сети на подсети

Компьютерные сети это то, что можно встретить сейчас в любом доме, в любой организации. Более того, это одна из основных составляющих успешной деятельности современного предприятия. И чем крупнее организация, тем шире в ней компьютерная сеть. В этом случае для удобства организации работы имеет смысл разделить единую сеть на подсети. В этой статье мы рассмотрим, как правильно и без ошибок наладить работу с подсетями в рамках одной локальной сети.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Вообще, интернет-провайдер рассматривает любую организацию как одну сеть, в идеале, имеющую один IP-адрес. На деле так получается далеко не всегда. Если организация крупная, то в ней по факту может быть несколько локальных подсетей, объединенных в одну сеть, которую и будет «видеть» провайдер. Эти подсети могут быть территориально удалены друг от друга, поэтому нужно правильно наладить их соединение, чтобы избежать ошибок в обмене данными.

Конечно, самым очевидным решением будет присвоение каждому устройству своего IP-адреса. Но если в сети есть несколько маршрутизаторов, такой вариант будет неприемлемым или исключительно сложным в реализации.

Что же делать в случае, если сеть организована через связанные между собой маршрутизаторы? В этом случае нужно присвоить IP-подсетям разные адреса.

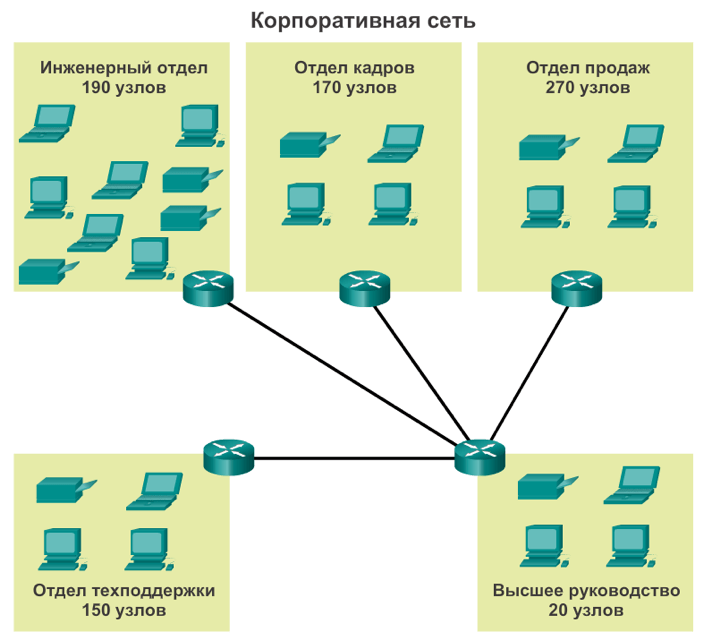

Задачка: из пункта А в пункт Б выехал поезд…Упс, нет, не та задача. Пусть в организации есть несколько отделов. Чтобы понять, какое количество IP-адресов выдать на подсеть, необходимо знать потребности каждого отдела. Иными словами, знать максимальное количество компьютеров и сетевых устройств, которое планируется ставить в каждом отделе. Для каждого компьютера (и любого другого сетевого девайса) в рамках подсети будет установлен свой индивидуальный IP-адрес. Также нужны IP-адреса для виртуальных серверов, если таковые используются в организации. Не лишним будет создать запас IP-адресов на случай расширения отдела и установки новых рабочих станций.

Есть два варианта разделения сети. Это вариант с подсетями равного размера и вариант с подсетями разного размера. Рассмотрим первый случай:

Вариант 1: Разделение сети на подсети одинакового размера:

Вообще, в сети, устроенной по протоколу IPv4 можно, как правило размещают 254 устройства (2^8-2 – два в восьмой степени минус 2. Минус два, так как один адрес широковещательный а другой сетевой, так называемый нулевой). Из адресного пространства узла (последние 8 бит) для адресации подсетей потребуется занять несколько бит. Если занять 1 бит получится 2 подсети, 2 бита 4 подсети, 3 бита 8 подсетей и так далее. Маска подсети будет увеличиваться на +1 за каждый занятый для разбивки бит.

Таким образом, определив нужное количество подсетей, мы можем начинать разбивку. Стоит помнить, что чем больше подсетей, тем меньше в них будет адресов. Например, если подсетей нужно сделать 7, то для адресации в адресном пространстве узла мы возьмем 3 бита, и еще 5 у нас останется для присвоения IP-адресов. Таким образом, в каждой подсети можно будет установить (2^5-2 – два в пятой степени минус два) = 30 устройств. Общая вместимость сети в данном случае составит (30*8) =240 устройств.

Диапазоны устройств в подсетях найти также несложно. Они будут распределены от 0 до 254, при этом адреса подсети уже будут зарезервированы (, 32, 64, 96, 128, 160, 192, 224)

Вариант 2. Разделение сети на подсети различного размера:

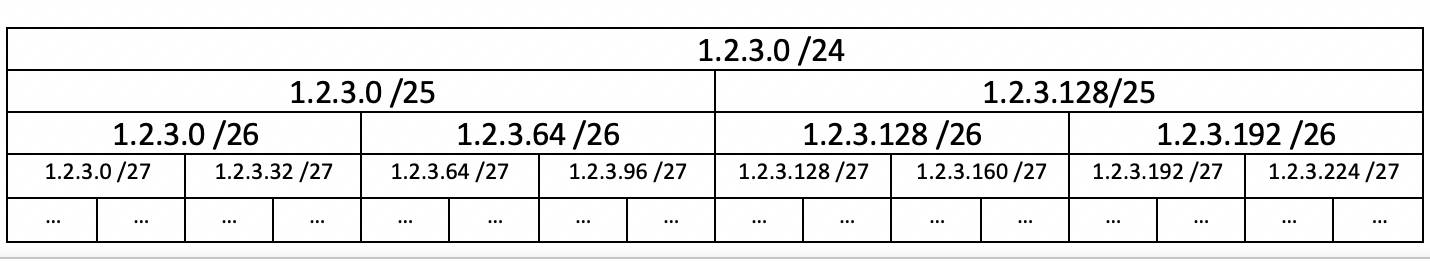

В данном случае необходимо будет рекурсивно разделить сеть пополам. Посмотрите наглядную картинку:

И так далее. А затем для каждой подсети подобрать адрес с диапазоном нужного размера. Таким образом если в одной подсети 50 устройств, она будет в диапазоне 3 итерации деления, если же 5, то в 5 итерации.

Используя этот метод, мы экономим IP-адреса и можем разделять сеть на подсети разных размеров.

Подытоживая, можно отметить, что такое деление отлично подойдет в случае IPv6, но с учетом того, что там используется гораздо более объемное адресное пространство, там проблемы с экономией IP-адресов не стоит. Принцип деления сети на подсети будет тем же самым с поправкой на 128-битный адрес нового протокола.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Разделение сети на подсети самостоятельно

Поскольку большинство организаций не используют сети класса B, в рамках которых могут быть соединены между собой 65534 устройства, рассмотрим пример разделения сетей класса C. Наиболее распространенный вариант разбиения – с помощью маски.

Маска подсети — это цифровой шаблон, с помощью которого можно определить принадлежность устройства, обладающего уникальным адресом (IP), к той или иной подсети. Данный шаблон может быть представлен в двух видах: в десятичном и двоичном видах. Но последний на практике не используют, однако общее число единиц в записи суммируют и указывают через дробь в конце десятичной записи.

Например, 192.168.109.0/32, где число 32 характеризует сумму единиц в двоичной записи.

Предположим, существует сеть, в состав которой входит некоторое количество компьютеров, 3 свитча (коммутатора) и 3 маршрутизатора.

Провайдером была выделена сеть 192.168.0.0/24.

Разделим ее на 6 подсетей, при этом число устройств в каждой будет различным: 100, 50, 20, 2, 2, 2. Деление начинают с участка, к которому подключено наибольшее число устройств. Как видно, короткая запись маски – 24, что означает, что ее можно представить в таком виде: 255.255.255.0.

Чтобы разбить сеть на 2 подсети, необходимо сменить маску с «24» на «25» и применить ее к сети. В созданных подсетях 192.168.0.0/25 и 192.168.0.128/25 для IP узлов выделено 7 бит. Число доступных адресов можно рассчитать следующим способом: 2^7-2 = 126, что больше 100.

Теперь разделим подсеть 192.168.0.128/25 на 2 подсети, для чего используем маску 26. Число доступных адресов – 2^6-2 = 62, поскольку теперь для адресов устройств выделено 6 бит. В итоге получили 2 подсети: 192.168.0.128/26 и 192.168.0.192/26.

Подобным способом используем маску 27 для очередного деления на 2 подсети. Число устройств – 2^5-2 = 30, что больше 20. Получаем подсети 192.168.0.192/27 и 192.168.0.224/27.

Для создания 3 подсетей с подключенными по 2 устройства к каждой, из общего IP-адреса достаточно выделить всего 2 бита под адреса. Общее число бит в IP-адресе – 32. Получаем маску: 32-2=30. Применяем ее для сети 192.168.0.224, получаем 3 новых подсети: 192.168.0.224/30, 192.168.0.228/30, 192.168.0.232/30.

Таким способом сеть была поделена на 6 подсетей. Однако можно значительно упростить задачу, воспользовавшись одним из онлайн-сервисов.

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

Настройка NAT для внутренней сети предприятия:

-

- Откройте меню IP — Firewall;

- Перейдите на вкладку NAT;

- Нажмите «красный плюсик»;

-

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите «красный плюсик»;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт vlan2, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Маски и размеры подсетей

A

B

C

| Маска | Десятеричная запись | # подсетей | # адресов | Класс |

|---|---|---|---|---|

| /1 | 128.0.0.0 | 2048 M | 128 A | |

| /2 | 192.0.0.0 | 1024 M | 64 A | |

| /3 | 224.0.0.0 | 512 M | 32 A | |

| /4 | 240.0.0.0 | 256 M | 16 A | |

| /5 | 248.0.0.0 | 128 M | 8 A | |

| /6 | 252.0.0.0 | 64 M | 4 A | |

| /7 | 254.0.0.0 | 32 M | 2 A | |

| /8 | 255.0.0.0 | 16 M | 1 A | |

| /9 | 255.128.0.0 | 8 M | 128 B | |

| /10 | 255.192.0.0 | 4 M | 64 B | |

| /11 | 255.224.0.0 | 2 M | 32 B | |

| /12 | 255.240.0.0 | 1024 K | 16 B | |

| /13 | 255.248.0.0 | 512 K | 8 B | |

| /14 | 255.252.0.0 | 256 K | 4 B | |

| /15 | 255.254.0.0 | 128 K | 2 B | |

| /16 | 255.255.0.0 | 64 K | 1 B | |

| /17 | 2 | 32 K | 128 C | |

| /18 | 4 | 16 K | 64 C | |

| /19 | 8 | 8 K | 32 C | |

| /20 | 16 | 4 K | 16 C | |

| /21 | 32 | 2 K | 8 C | |

| /22 | 64 | 1 K | 4 C | |

| /23 | 128 | 512 | 2 C | |

| /24 | 256 | 256 | 1 C | |

| /25 | 2 | 128 | 1/2 C | |

| /26 | 4 | 64 | 1/4 C | |

| /27 | 8 | 32 | 1/8 C | |

| /28 | 16 | 16 | 1/16 C | |

| /29 | 32 | 8 | 1/32 C | |

| /30 | 64 | 4 | 1/64 C | |

| /31 | 255.255.255.254 | 2 | 1/128 C | |

| /32 | 255.255.255.255 | Ограниченный широковещательный адрес. |

Количество адресов подсети не равно количеству возможных узлов. Нулевой IP-адрес резервируется для идентификации подсети, последний — в качестве широковещательного адреса. Таким образом, в реально действующих сетях возможно количество узлов на два меньшее количества адресов.

Настройка cisco 3560

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

enable

config t

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is «Auto» can not be configured to «trunk» mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

switchport trunk encapsulation dot1q

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

do wr mem

Далее создадим vlan и назначим им ip адреса, которые будут выступать в роли шлюзов.

vlan 2

name VLAN2

exit

vlan3

name VLAN3

exit

Назначим ip адреса для каждого из них, напомню для vlan 2 это 192.168.1.251/24, а для vlan 3 192.168.2.251/24

int vlan 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

Теперь включим маршрутизацию между vlan, делается это командой

ip routing

do wr mem

Конфигурация уровня 3

В дополнительном разделе описаны шаги конфигурации, чтобы разрешить маршрутизатор входящего трафика PVLAN. Если необходимо только активировать соединение уровня 2, данный этап можно опустить.

- Настройте интерфейс VLAN также, как и при настройке для обычной маршрутизации уровня 3. В данную конфигурацию входит:

- Конфигурация IP-адреса

- Активация интерфейса с помощью команды no shutdown

- Проверка существования сети VLAN в базе данных VLAN

- Сопоставьте вторичные сети VLAN, которые необходимо маршрутизировать, первичной VLAN.

- Switch_IOS(config)#interface vlan primary_vlan_id

- Switch_IOS(config-if)#private-vlan mapping secondary_vlan_list

- Switch_IOS(config-if)#endПримечание. Настройте интерфейсы VLAN уровня 3 (L3) только для первичных VLAN. Интерфейсы VLAN для изолированных и общих VLAN являются неактивными с помощью конфигурации изолированных или общих VLAN.

- Выполните команду show interfaces private-vlan mapping (ПО Cisco IOS) или show pvlan mapping (CatOS), чтобы проверить сопоставление.

- Если необходимо изменить список вторичных VLAN после конфигурации сопоставления, используйте ключевое слово add или remove.

-

Switch_IOS(config-if)#private-vlan mapping add secondary_vlan_list

- or

-

Switch_IOS(config-if)#private-vlan mapping remove secondary_vlan_list

Примечание.cat6000> (enable) set pvlan mapping primary_vlan secondary_vlan 15/1

Successfully set mapping between 100 and 101 on 15/1show pvlan mappingshow pvlan mapping

Зарезервированные адреса

Некоторые адреса IPv4 зарезервированы для специальных целей и не предназначены для глобальной маршрутизации.

| Подсеть | Назначение |

|---|---|

| 0.0.0.0/8 | Адреса источников пакетов «этой» («своей») сети, предназначены для локального использования на хосте при создании сокетов IP. Адрес 0.0.0.0/32 используется для указания адреса источника самого хоста. |

| 10.0.0.0/8 | Для использования в частных сетях. |

| 127.0.0.0/8 | Подсеть для коммуникаций внутри хоста (см.: localhost). |

| 169.254.0.0/16 | Канальные адреса; подсеть используется для автоматического конфигурирования адресов IP в случае отсутствия сервера DHCP. |

| 172.16.0.0/12 | Для использования в частных сетях. |

| 100.64.0.0/10 | Для использования в сетях сервис-провайдера. |

| 192.0.0.0/24 | Регистрация адресов специального назначения. |

| 192.0.2.0/24 | Для примеров в документации. |

| 192.168.0.0/16 | Для использования в частных сетях. |

| 198.51.100.0/24 | Для примеров в документации. |

| 198.18.0.0/15 | Для стендов тестирования производительности. |

| 203.0.113.0/24 | Для примеров в документации. |

| 240.0.0.0/4 | Зарезервировано для использования в будущем. |

| 255.255.255.255 | Ограниченный широковещательный адрес. |

Зарезервированные адреса, которые маршрутизируются глобально.

| Подсеть | Назначение |

|---|---|

| 192.88.99.0/24 | Используются для рассылки ближайшему узлу. Адрес 192.88.99.1/32 применяется в качестве ретранслятора при инкапсуляции IPv6 в IPv4 (6to4). |

| 224.0.0.0/4 | Используются для многоадресной рассылки. |

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Маска подсети

Маска подсети — это более удобный способ разделить IP-адрес на номер сети и номер хоста. Она пришла на смену алгоритму, который мы описали выше. Маска подсети состоит из тех же четырёх чисел и похожа на IP-адрес:

Изображение: Skillbox Media

В двоичном представлении такая маска выглядит как 1111 1111 0000 0000. Нули показывают, где находится номер хоста, а единицы — номер сети.

Чтобы применить маску, нужно воспользоваться логическими операторами «И» и «НЕ». Первый работает по следующим правилам:

Изображение: Skillbox Media

Оператор «НЕ» просто меняет все нули на единицы, а единицы на нули. И делает он это справа налево:

Изображение: Skillbox Media

Давайте применим к IP-адресу 192.168.1.34 маску подсети 255.255.255.0:

Изображение: Skillbox Media

На картинке показано, как мы сначала перевели IP-адрес и маску подсети в двоичную систему счисления. А затем побитово справа налево применили операцию логического «И». Маска помогла удалить ненужную часть адреса, и мы выделили номер сети — 192.168.1.0.

Чтобы выделить номер хоста, нужно сначала применить операцию логического «НЕ» к маске подсети, а затем — операцию логического «И» к IP-адресу и полученной маске:

Изображение: Skillbox Media

Так мы получили маску для выделения номера устройства. А теперь применим операцию логического «И»:

Изображение: Skillbox Media

У нас получился адрес 0.0.0.34. Это и есть номер хоста.

Как выбрать маску подсети

Обычно маска задаётся программистами в настройках серверов или пользователями в настройках системы. Например, на MacBook маску подсети можно посмотреть в разделе «Сеть» → «Дополнительные настройки»:

Скриншот: Skillbox Media

Маска показывает, сколько битов включает в себя номер сети. Например, у большой сети номером будет только первое число (8 битов), а маска будет состоять из восьми единиц и 24 нулей: 255.0.0.0.

Если IP-адрес принадлежит к маленькой сети, то первые три числа в нём будут представлять номер сети. Значит, маска будет выглядеть так: 255.255.255.0.

Есть и слегка необычные маски подсетей — например, 255.255.254.0. Они тоже означают, сколько битов используется в номере сети. Только в данном случае их будет 23 — по 8 в первых двух числах и 7 в третьем. Остальные биты будут принадлежать номеру хоста.

Как ещё используют маски подсети

Выделять номера хостов и сетей удобно, но это не самая интересная часть использования масок. Их главная суперсила — умение разделять большие сети на несколько маленьких.

Допустим, у нас есть номер сети 185.12.0.0 с маской 255.255.0.0. В такой сети может быть более 65 тысяч устройств, чего вполне хватит, чтобы вместить все компьютеры в одном большом офисе.

Но что если у нас есть несколько маленьких офисов в одном здании, и мы хотим их все подключить к сети? Создавать новую сеть с 65 тысячами IP-адресов для каждого офиса нерационально. Поэтому мы можем разбить сеть 185.12.0.0 на подсети.

Для этого вместо маски 255.255.0.0 мы возьмём маску 255.255.255.0. Так у нас появится 256 новых подсетей внутри одной большой. При этом в каждой подсети будет по 256 устройств.

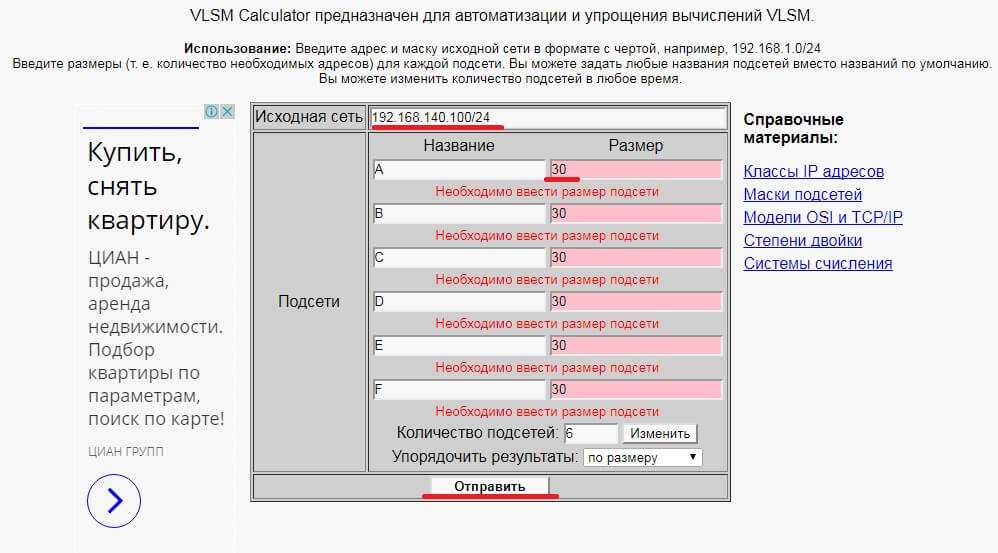

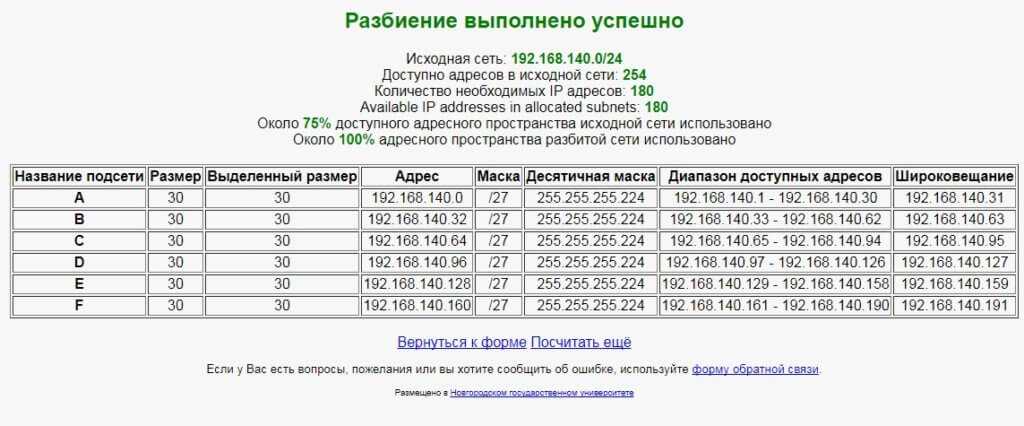

Как разделить сеть на подсети онлайн VLSM Calculator

Данный онлайн-сервис позволяет разделить сеть на требуемое число подсетей с использованием сетевой маски. На странице содержится форма, с несколькими полями. В первом требуется ввести адрес исходной сети, указав через «/» биты маски. Чтобы изменить количество подсетей, необходимо найти на форме поле с соответствующим названием и ввести требуемое значение, зафиксировать его нажатием на «Изменить». Форма примет вид с определенным числом подсетей, которые характеризуются буквенным обозначением («Название») и числом устройств («Размер»). Необходимо заполнить поля «Размер» в зависимости от требуемого числа устройств в подсетях и нажать кнопку «Отправить».

Разделить сеть на подсети онлайн — http://www.vlsm-calc.net/?lang=ru

В результате будет представлена таблица с адресами подсетей, диапазонами выделенных адресов, масками, выраженными в десятичном и двоичном видах, именами подсетей и выделенными размерами (числом доступных адресов для устройств). Также пользователю будет предоставлена информация об эффективности использования пространства адресов, выраженной в процентах.

Администраторы часто используют деление сетей с целью упрощения взаимодействия с устройствами, подключенными к ней. Представленный способ расчета не является сложным, но можно значительно сэкономить время, воспользовавшись онлайн-сервисом.