Примеры конфигурации VLAN

Настройка VLAN тегирования на IP телефоне в сети передачи голоса + DHCP Option 132

- При подключении IP телефон получает IP адрес в сети передачи данных (10.10.10.5). В этой сети доступ к серверу АТС (10.10.30.2) отсутствует, и телефон не может быть настроен по технологии PnP.

- Настройте резервирование DHCP для IP адреса телефона и назначьте ему DHCP Option 132 с текстовым значением 55

- Перезагрузите IP телефон

- После перезагрузки IP телефон получит VLAN тег 55 и заново получит IP адрес из сети передачи голоса (10.10.20.5).

- В интерфейсе управления 3CX перейдите в раздел Телефоны, выберите подключенный новый телефон и присвойте его пользователю (или создайте нового пользователя для этого телефона).

- В разделе Автонастройка телефона в разделе VLAN Configuration включите опцию Enable VLAN for WAN PORT

- В поле Configure your VLAN settings below for WAN PORT VLAN ID (numeric vendor dependant — Snom can be empty, allowed values are 1-4094) установите значение 55.

- Примените изменения, нажав OK вверху.

- Телефон получит новые настройки и перезагрузится

- После перезагрузки WAN порт телефона будет тегирован VLAN ID 55

- IP телефону будет выдан IP адрес сети передачи голоса (10.10.20.5)

- DHCP Option 132 будет переопределена параметром, полученным через автонастройку.

Настройка VLAN тегирования на IP телефоне в сети передачи голоса

- При подключении IP телефон получает IP адрес в сети передачи данных (10.10.10.X).

- В разделе Автонастройка телефона в разделе VLAN Configuration включите опцию Enable VLAN for WAN PORT

- В поле Configure your VLAN settings below for WAN PORT VLAN ID (numeric vendor dependant — Snom can be empty, allowed values are 1-4094) установите значение 55.

- Примените изменения, нажав OK вверху.

- IP телефон получит новые настройки и перезагрузится

- После перезагрузки WAN порт телефона будет тегирован VLAN ID 55

- IP телефону будет выдан IP адрес сети передачи голоса (10.10.20.5)

Настройка VLAN тегирования на IP телефоне в сети передачи голоса + подключение ПК через PC порт в сеть передачи данных

Настройка VLAN на маршрутизаторах Cisco

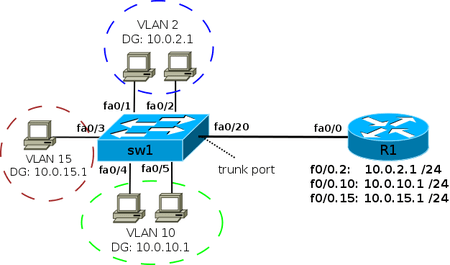

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-АДРЕС |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

| Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

VLAN в Cisco

Небольшой гайд по созданию технологии VLAN на популярных коммутаторах Cisco Catalyst.

Сети VLAN пронумерованы в диапазоне от 1 до 4094. Все настроенные порты принадлежат VLAN по умолчанию при первом включении коммутатора и вы не можете создавать, удалять или приостанавливать их.

Итак, создадим VLAN:

switch#configure terminal switch(config)# vlan 15 switch(config-vlan)# name accounting

Назначим интерфейс Ethernet для VLAN 15:

switch#configure terminal switch(config)# interface FastEthernet 0/1 switch(config-if)# switchport access vlan 15

Для проверки созданного VLAN, необходимо выполнить:

switch#show vlan

Соединения Trunk и Trunk VLAN

Подключение, при котором тегированные кадры VLAN перемещаются в обоих направлениях через беспроводную линию связи InfiLINK XG, не требует какой-либо определенной конфигурации. Для безопасности рекомендуется настроить VLAN . В большинстве случаев все остальные настройки не нужны, за исключением необходимости запретить определенные VLAN. Используйте настройки из раздела Настройка VLAN управления.

Таблица коммутации

Таблица коммутации при использовании VLAN’ов выглядит следующим образом (ниже приведена таблица коммутации коммутатора, не поддерживающего работу во VLAN’ах):

| Порт | MAC-адрес |

| 1 | A |

| 2 | B |

| 3 | C |

Если же коммутатор поддерживает VLAN’ы, то таблица коммутации будет выглядеть следующим образом:

| Порт | VLAN | MAC-адрес |

| 1 | 345 | A |

| 2 | 879 | B |

| 3 | default | C |

где default — native vlan.

Эмуляция локальной сети LANE

Эмуляция ЛВС была введена для принятия решений о необходимости создания VLAN-сетей по каналам WAN, позволяя администратору сети определять рабочие группы на основе логической функции, а не на основе местоположения. Существуют виртуальные локальные сети между удаленными офисами, независимо от их местоположения. LANE не очень распространен, тем не менее пользователи не должны игнорировать его.

LANE создана Cisco в 1995 году в выпуске IOS версии 11.0. При реализации между двумя соединениями точка-точка сети WAN становится полностью прозрачной для конечных пользователей:

- Каждая локальная сеть или собственный узел банкомата, например, коммутатор или маршрутизатор, показывает, что подключен к сети через специальный программный интерфейс, который называется «Клиент эмуляции локальной сети».

- Клиент LANE работает с сетью эмуляции локальной сети (LES) для обработки всех сообщений и пакетов.

- Спецификация LANE определяет сервер конфигурации сети локальной сети (LECS), службы, работающие внутри коммутатора ATM или сервера, подключенного к ATM, который находится в сети и позволяет администратору контролировать, какие локальные сети объединяются для формирования VLAN.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

https://youtube.com/watch?v=NriV67DU6eg

Протоколы, работаю с VLAN

GVRP( его аналог у cisco — VTP) — протокол, работающий на канальном уровне, работа которого сводиться к обмену информации об имеющихся VLAN’ах.

MSTP(PVSTP, PVSTP++ у cisco) — протокол, модификация протокола STP, позволяющее строить «дерево» с учетом различных VLAN’ов.

LLDP(CDP, у cisco) — протокол, служащий для обмена описательной информацией о сети, в целом, кроме информации о VLAN’ах также распространяет информацию и о других настройках.

Алгоритм настройки Windows 2012 Server

Предварительно, если пользователь хочет настроить одну VLAN для интерфейсов, нужно перейти в раздел «Сетевые подключения» -> «Свойства» -> «Дополнительно», выбрать поле VLAN I» и добавить соответствующее значение. Если нужно настроить несколько VLAN для одного и того же интерфейса, необходимо указать значение VLAN ID, заданное значение 0, иначе линия не будет работать.

При использовании Windows 2012 Server пользователю необходимо выполнить настройку нескольких тегированных портов. Это возможно реализовать на одном сетевом интерфейсе с подключением локального сервера и с объединением сетевых карт.

Порядок операций:

- Создают новую команду с единым интерфейсом (TEAMS-> TASKS-> New TEAM), выбирает нужный интерфейс, например, 40GbE, и дают ему имя.

- Выбирают окна «Адаптер и интерфейсы», нажимают «Задать»-> Добавляют интерфейс.

- Настраивают конкретную VLAN и нажимают ОК, для того чтобы добавить другой интерфейс VLAN.

- Назначают IP-адрес новому интерфейсу, поиск «Сетевые подключения» и поиск нужного интерфейса VLAN.

- Затем настраивают IP.

Таким образом, можно подвести итог, что тегированные порты VLAN – это стандарт, который используется для идентификации пакета через MAC-адрес. Операция совершенно прозрачна для конечных устройств и обеспечивает уровень необходимой безопасности в сети.

What is a VLAN tag, and why do we need a VLAN tag in the network?

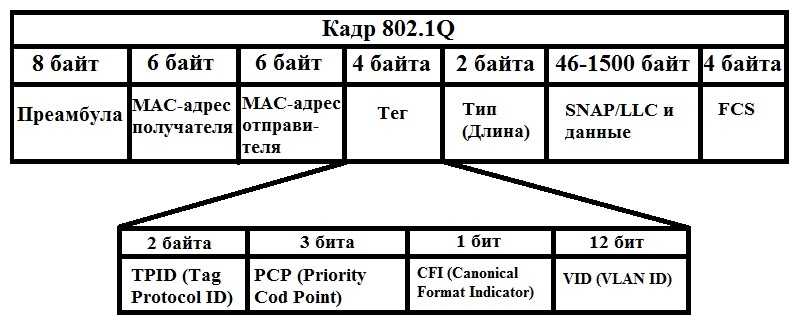

Layer2 Frame fields and Dot1q Header

- VLAN tags are a core part of the VLANs. Therefore, packets must be “tagged.” to support VLANs.

- IEEE 802.1Q is the widely used standard for setting VLAN tags on switches.

- 802.1Q adds a 32-bit field (4 bytes) to each Ethernet frame.

- The first 16 bits identify the frame as an 802. 1Q. The remaining 16 bits are split into two parts: 12 for VLAN tags and 4 for QoS operations.

- The VLAN ID is 12 bits long so that the switch can handle 4096 VLANs (2^12 = 4096), with usable numbers between 1 and 4094.

Let us look further into Untagged Port, Tagged Port, Default, and Native VLAN.

Начало

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

Если вы подзабыли, что такое коммутатор, то идем читать статейку тут.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр. Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

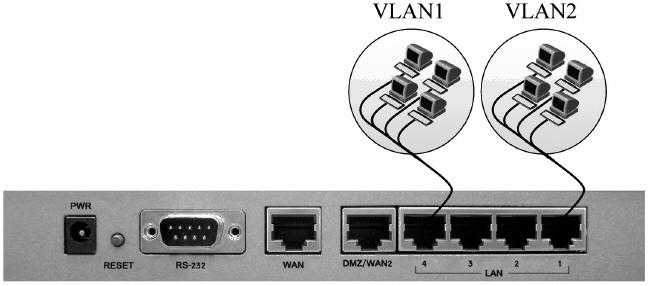

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Применение тегированных VLAN в компьютерных сетях

В современных компьютерных сетях тегированные VLAN играют важную роль в организации сетевой инфраструктуры. Они позволяют упростить управление сетью и повысить ее эффективность.

Применение тегированных VLAN позволяет разбивать сеть на виртуальные подсети, которые могут быть легко управляемыми. Каждая VLAN имеет свой уникальный идентификатор, который позволяет сделать ее изолированной от других виртуальных сетей. Это позволяет ускорить передачу данных внутри каждой VLAN и обеспечить безопасность в общей сети.

Использование тегированных VLAN также упрощает настройку и обслуживание сетевого оборудования. Вместо того, чтобы настраивать каждый коммутатор в сети отдельно, можно использовать тегированные VLAN для сегментации сети на уровне прикладных устройств. Это облегчает работу сетевых администраторов и снижает количество ошибок при настройке сети.

И наконец, применение тегированных VLAN позволяет управлять трафиком в сети. С помощью VLAN можно ограничить доступ к ресурсам сети и управлять передачей данных между виртуальными подсетями. Это позволяет повысить безопасность сети и поддерживать качество передачи данных на высоком уровне.

Таким образом, применение тегированных VLAN является важной составляющей сетевой инфраструктуры в современных компьютерных сетях. Оно позволяет упростить управление сетью, повысить ее эффективность и безопасность и облегчить работу сетевых администраторов

Типы тегированных VLAN

Существует несколько типов тегированных VLAN, которые могут быть использованы для решения различных задач в сети.

Port-based VLAN

Этот тип VLAN основан на портах коммутатора, которые разбиваются на виртуальные группы в зависимости от требований сети. Соответственно, устройство, подключенное к порту, может использовать только те услуги, которые предоставляются внутри своей VLAN.

Protocol-based VLAN

Этот тип VLAN также называется IP-базированным VLAN, так как он основан на протоколах сети. Устройства решаются на тегирование пакетов VLAN на основе использованных ими протоколов. Например, сетевой принтер может работать в разных VLAN в зависимости от того, к какому типу протокола он обращается.

MAC-based VLAN

Этот тип VLAN основывается на MAC-адресах устройств. Каждое устройство, подключенное к коммутатору, получает свой уникальный MAC-адрес. MAC-based VLAN разбивает порты коммутатора на группы на основе MAC-адресов устройств, подключенных к этим портам. В данном случае, все устройства, которые имеют одинаковый MAC-адрес, будут находиться в одной VLAN, независимо от протоколов, которые они используют.

Dynamic VLAN

Dynamic VLAN может быть создано автоматически на основе условий определенных в конфигурации коммутатора. Для этого используется протокол GVRP (GARP VLAN Registration Protocol), который позволяет устройствам автоматически регистрироваться в нужном VLAN и создавать динамические VLAN для устройств, которые стали доступными в сети.

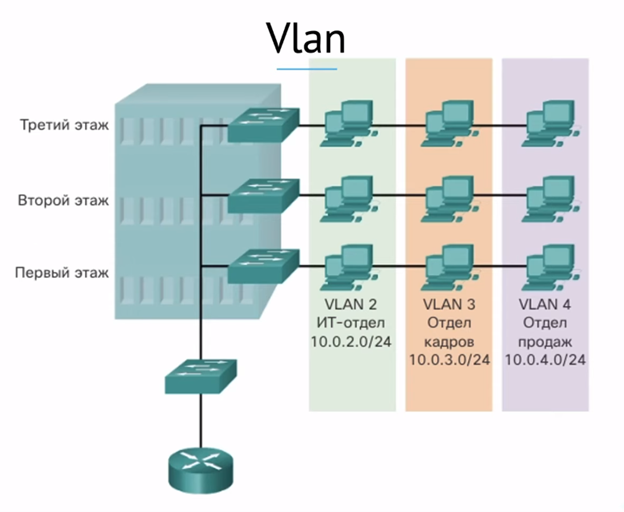

Разделение сети по функциональному назначению

Например, в сети могут быть телефоны и компьютеры. ПК должны иметь доступ в интернет, подключаться к серверам, возможно, иметь настройки прокси. Телефоны же имеют совершенно другую задачу, доступ в интернет не требуется, доступ нужен только до телефонной станции или до tftp-сервера для загрузки обновлений или получения автоматических настроек.

Может быть так, что настройки будут конфликтовать друг с другом, а разделение по функциональному назначению поможет решить этот конфликт. Например, через протокол DHCP ПК будут получать одни настройки, в то время как телефоны могут получать совершенно другие настройки.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Выбор RP

ip pim rp-address X.X.X.Xshow ip pim rpКлиент 2Bootstrapshow ip mrouteC-RP

BSR — BootStrap RouterC-BSR

BootStrap Message (BSM)Candidte-RP-Advertisementgroup-to-RP mappingRP-Setсамостоятельно

Завершая главу PIM SM, давайте ещё раз отметим важнейшие моменты

- Должна быть обеспечена обычная юникастовая связность с помощью IGP или статических маршрутов. Это лежит в основе алгоритма RPF.

- Дерево строится только после появления клиента. Именно клиент инициирует построение дерева. Нет клиента — нет дерева.

- RPF помогает избежать петель.

- Все маршрутизаторы должны знать о том, кто является RP — только с её помощью можно построить дерево.

- Точка RP может быть указана статически, а может выбираться автоматически с помощью протокола BootStrap.

- В первой фазе строится RPT — дерево от клиентов до RP — и Source Tree — дерево от источника до RP. Во второй фазе происходит переключение с построенного RPT на SPT — кратчайший путь от получателя до источника.

MDT — Multicast Distribution TreeSPT — Shortest Path Tree(S, G)Source TreeRPT — Rendezvous Point Tree(*, G)Shared TreeHelloJoin (*, G)Join (S, G)Prune (*, G)Prune (S, G)RegisterRegister-StopBootstrapAssertCandidate-RP-AdvertisementRP-Reachable*Есть и другие типы сообщений в PIM, но это уже детали*

Экспериментальная конфигурация

Шаг ①. Настройка информации об IP-адресе

Мы завершили настройку IP-адреса каждого ПК или сервера в соответствии с аннотациями на рисунке выше. (PS: связь с ПК здесь не обязательно должна проходить через шлюз, поэтому адрес «шлюза» можно указать или нет)

Шаг 2. Настройте VLAN для двух коммутаторов — в центре внимания эксперимента.

Хорошо, давайте настроим VLAN для первого коммутатора LSWA

1. Есть три vlan (vlan 10, vlan 20, vlan 40), которые могут проходить через этот коммутатор LSWA, хорошо, создайте vlan, конфигурация следующая:

2. Интерфейсов три, перечислим их в соответствии с указанными выше типами интерфейсов:

Интерфейс типа доступаЕсть: Ethernet 0/0/1, Ethernet 0/0/2;

Интерфейс магистрального типа:Ethernet 0/0/3

Настройте Ethernet 0/0/1 (интерфейс типа канала доступа):

То же, что и конфигурация Ethernet 0/0/1, для Ethernet 0/0/2 (интерфейс типа канала доступа):

Настройте Ethernet 0/0/3 (интерфейс типа магистрального канала):

После завершения настройки LSWA давайте настроим VLAN для первого коммутатора LSWB;

1. Есть четыре vlan (vlan 10, vlan 20, vlan 30, vlan 40), через которые может проходить LSWB. ОК, конфигурация создания vlan следующая:

2. Интерфейсов три, перечислим их в соответствии с указанными выше типами интерфейсов:

Интерфейс типа доступаЕсть: Ethernet 0/0/1, Ethernet 0/0/4;

Интерфейс магистрального типа:Ethernet 0/0/3

Для Ethernet 0/0/1 (интерфейс типа канала доступа):

Для Ethernet 0/0/4 (интерфейс типа канала доступа):

Для Ethernet 0/0/3 (интерфейс типа магистрального канала)

Общее описание

Для начала стоит определиться с тем, что такое VLANs. Под этим подразумевается группа компьютеров, подключенных к сети, которые логически объединены в домен рассылки сообщений широкого вещания по определенному признаку. К примеру, группы могут быть выделены в зависимости от структуры предприятия либо по видам работы над проектом или задачей совместно. Сети VLAN дают несколько преимуществ. Для начала речь идет о значительно более эффективном использовании пропускной способности (в сравнении с традиционными локальными сетями), повышенной степени защиты информации, которая передается, а также упрощенной схеме администрирования.

Так как при использовании VLAN происходит разбитие всей сети на широковещательные домены, информация внутри такой структуры передается только между ее членами, а не всем компьютерам в физической сети. Получается, что широковещательный трафик, который генерируется серверами, ограничен предопределенным доменом, то есть не транслируется всем станциям в этой сети. Так удается достичь оптимального распределения пропускной способности сети между выделенными группами компьютеров: серверы и рабочие станции из разных VLAN просто не видят друг друга.

Что такое VLAN?

VLAN (Virtual Local Area Network) — технология, логически разделяющая и изолирующая одну или несколько физических локальных сетей на несколько виртуальных широковещательных доменов.

По сути, это совокупность устройств или сетевых узлов, взаимодействующих друг с другом, как если бы они составляли единую проводную локальную сеть. На самом же деле, они существуют в одном или нескольких сегментах LAN.

Курс UI/UX Design.

Закохайте своїх користувачів у ваш дизайн! Виглядайте стильно та перетворюйте їх у вірних прихильників!

Ознайомитись з курсом

С технической точки зрения сегмент отделен от остальной сети мостом, маршрутизатором или коммутатором. Это означает, что когда одна рабочая станция рассылает пакеты, они достигают всех других рабочих станций в рамках VLAN, в пределах зоны ее покрытия. Сети VLAN обходят физические ограничения локальной сети благодаря своей виртуальной природе, позволяя организациям их масштабировать и сегментировать для повышения мер безопасности и уменьшения сетевой задержки.

Это решение исключает множество из возможных осложнений, существующих при использовании обычных локальных сетей, включая чрезмерный сетевой трафик и коллизии.

Например, когда две рабочие станции одновременно отправляют пакеты данных по LAN, подключенной через концентратор, данные конфликтуют и не передаются должным образом (коллизия). Конфликт распространяется по всей сети и она становится перманентно занята, требуя от пользователей дождаться завершения конфликта, и до восстановления работоспособности исходные данные снова и снова отправляются повторно.

Сети VLAN снижают вероятность коллизий и уменьшают количество сетевых ресурсов, расходуемых впустую, поскольку они действуют как сегменты LAN. Пакеты данных, отправляемые с рабочей станции в сегменте, передаются мостом или коммутатором, не посылающим информацию о конфликтах, а отправляющим широковещательную рассылку на все сетевые устройства. По этой причине сегменты называются «доменами коллизий».

VLAN обладает большей функциональностью, чем сегмент локальной сети, поскольку обеспечивает повышенную безопасность данных и возможность использования логических разделов, так как действует как отдельная LAN, хотя составляет только сегмент. Кроме того, разделять ее можно не только по физическому расположению сетевых устройств. Ее составляющие можно сгруппировать по отделам, проектным группам или любому другому логическому организационному принципу.

Технология работы тегированных VLAN

В основе работы тегированных VLAN лежит использование VLAN ID. Этот идентификатор имеет диапазон значений от 1 до 4094 и прописывается в заголовке кадра. Исходя из VLAN ID коммутатор решает, в какую VLAN направить трафик.

Однако, если в сети присутствуют несколько коммутаторов, то они должны совместно использовать информацию об идентификаторе VLAN. Для этого используется протокол, называемый IEEE 802.1Q. Он приписывает кадру VLAN ID-тег, который добавляется в заголовок кадра и помогает коммутаторам понять, к какой VLAN относится трафик.

Технология тегированных VLAN позволяет дополнительно сократить нагрузку на сеть, так как позволяет передавать несколько VLAN по одному физическому интерфейсу. Это достигается за счет того, что трафик из разных VLAN имеет различные VLAN ID и на стороне приемника может быть разделен на соответствующие VLAN.

Для настройки тегированных VLAN используются специальные управляющие команды на коммутаторах. Также можно использовать программное обеспечение для настройки VLAN и привязки к ним соответствующих портов коммутатора. Все эти меры позволяют с легкостью управлять сетью и разделять на отдельные виртуальные сегменты.

Что нужно знать о VLAN

VLAN — это виртуальные сети, которые существуют на втором уровне модели OSI и реализуются с помощью коммутаторов второго уровня. Не вдаваясь в подробности, можно сказать, что это группа портов коммутатора, разделенная на логические сегменты сети. Каждый такой сегмент имеет свой маркер (тег PVID). Каждая группа портов VLAN’а знает о своей принадлежности к определенной группе благодаря этим тегам.

Существует два типа портов: access и trunk. В access подключаются конечные сетевые устройства, в trunk подключаются только другие trunk-порты. Если с компьютера пакет попадает на access-порт, то он помечается тегом (PVID), и далее коммутатор отправляет этот пакет только на порты точно с такими же VLAN ID или на trunk-порт. При отправке кадра конечному узлу тег снимается, так что они понятия не имеют о том, что находятся в каком-либо VLAN’е.

Когда пакет попадает на trunk-порт, он передается как есть, тег не снимается. Таким образом, внутри trunk-порта передаются пакеты с несколькими тегами (PVID).

Стоит заметить, что access-порт можно настроить так, чтобы тег на выходе не снимался, тогда для принятия пакета конечный клиент должен знать, в какой VLAN он подключен. Не все сетевые карты и/или ОС поддерживают работу с VLAN по умолчанию. Как правило, это зависит от драйвера сетевой карты.

![[подробное объяснение принципа технологии vlan и реальных боевых действий] - с изображениями и текстами вы можете понять vlan после прочтения. - русские блоги](http://nephros-crimea.ru/wp-content/uploads/e/7/b/e7ba7f8d43578d86fec7ca66ed34e87c.gif)

![Настройка vlan debian d-link [айти бубен]](http://nephros-crimea.ru/wp-content/uploads/a/6/4/a6492ee9a009c0ce4055e084675af9ed.png)

![Dlink:работа-с-vlan-на-коммутаторах-d-link [документы]](http://nephros-crimea.ru/wp-content/uploads/2/2/4/224000606af6c3d6369bb8cdf7f32d65.png)