Создание почтовых ящиков

Для добавления пользователей и почтовых ящиков нужны права администратора домена.

- Запустите консоль управления.

- Разверните «Конфигурирование почтового ящика в получателе».

- «Создать ящик».

- Откройте раздел «Введение».

- Нажмите «Почтовый ящик».

- В пункте «Тип пользователя» выберите «Новый».

- Откроется страница с информацией, которую надо ввести: ФИО сотрудника; логин (имя входа); пароль.

- В следующем окне надо заполнить поле «Алиас» (обычно совпадает с логином).

- Загрузите базу данных ящика и его политику.

- Подтвердите и нажмите «Создать».

В ES 2016 это делается так:

- Откройте Центр администрирования (ECP).

- Щёлкните на кнопку «Получатели» (она слева сверху).

- Нажмите на «Почтовые ящики».

- Разверните список с тем же названием. Для этого кликните на стрелочку около символа «+» (Плюс)

- Опция «Ящик пользователя».

- Откройте страницу «Создать».

- «Новый пользователь».

- Заполните информацию о владельце аккаунта.

- Сохраните изменения.

После этого ящик можно подключать к Outlook или другой почтовой программе.

Права администратора

Повысить обычного пользователя до администратора достаточно просто. Но список действий зависит от версии утилиты.

В 2003:

- Щёлкните правой кнопкой мыши на «Мой компьютер».

- Пункт «Управление».

- «Локальные пользователи».

- Нажмите на «Группы».

- Двойной клик на «Администраторы».

- «Добавить».

- Выберите «Поиск».

- Найдите нужного пользователя.

В 2007:

- Зайдите в консоль.

- «Конфигурация».

- Нажмите «Добавить администратора».

- Кликните на «Обзор».

- Выберите пользователя и задайте ему роль.

- Подтвердите.

В 2010:

- В консоли разверните «Инструментарий».

- Найдите страницу «Работа».

- Откройте «Редактор управление доступом».

- Выделите пользователя (должна быть разблокирована возможность изменения данных пользователя).

- Кнопка «Регистрация».

- «Роли администратора».

- Найдите «Управление получателями». Откройте «Сведения».

- В разделе «Члены» нажмите «Добавить».

- Выберите пользователя и сохраните.

В 2013:

- В Центре администрирования перейдите в Почта — Опции — Управление.

- Нажмите на «Роли и аудит».

- Два раза кликните на «Управление получателями».

- Кнопка «Добавить».

- Выберите пользователя.

- Нажмите «OK».

Что же такое Outlook Anywhere?

Outlook Anywhere – это служба, реализованная на серверах CAS (Client Access server), позволяющая клиентам Outlook удаленно подключаться к почтовым ящикам по безопасным протоколам SSL/HTTPS. В версиях Exchange, предшествующих Exchange 2007 и 2010, подобная функция носила название RPC-over-HTTPS.

Смысл технологии Outlook Anywhere заключается в упаковке стандартных RPC запросов Outlook в HTTPS, трафик которого может проходить через корпоративное шлюзы и файерволы по стандартным портам SSL/HTTPS без необходимости открытия RPC диапазона портов.

Для активации функционала Outlook Anywhere в среде Exchange 2010 необходимо:

What do you need to know before you begin?

-

Estimated time to complete: 5 minutes.

-

Secure Sockets Layer (SSL) is being replaced by Transport Layer Security (TLS) as the protocol that’s used to encrypt data sent between computer systems. They’re so closely related that the terms «SSL» and «TLS» (without versions) are often used interchangeably. Because of this similarity, references to «SSL» in Exchange topics, the Exchange admin center, and the Exchange Management Shell have often been used to encompass both the SSL and TLS protocols. Typically, «SSL» refers to the actual SSL protocol only when a version is also provided (for example, SSL 3.0). To find out why you should disable the SSL protocol and switch to TLS, check out Protecting you against the SSL 3.0 vulnerability.

-

For information about keyboard shortcuts that may apply to the procedures in this topic, see Keyboard shortcuts in the Exchange admin center.

Tip

Having problems? Ask for help in the Exchange forums. Visit the forums at: Exchange Server, Exchange Online, or Exchange Online Protection.

Об Exchange server

Сервер позволяет совместно работать с контактами, задачами и другими сервисами mail. Можно создать почту с собственным доменом.

У Exchange server (ES) много версий, которые выпущены в разное время. В каждую из них Microsoft добавлял новые функции. Или удалял. Например, из программы 2003 года разработчики убрали поддержку мгновенных сообщений. Далее будет рассмотрена именно эта утилита. Настройка других её версий функционально ничем не отличается. Да и можно узнать, как поднять схему Exchange 2003 до актуальной.

В программе доступна работа с голосовой почтой, факсами, мобильными устройствами. На почтовый сервер можно выйти с любого компьютера, если есть подключение к интернету. Поддержка HTTP, POP3, SMTP, LDAP, IMAP 4, MAPI.

ES может взаимодействовать с другими утилитами компании Microsoft: ActiveSync, Windows Mail и Outlook. Работа утилиты тесно связана с компонентом Active Directory (AD).

Чтобы компьютер нормально работал с этой программой, у него должны быть подходящие характеристики. Они зависят от того, какая у него будет нагрузка и какой тип подключения планируется использовать. Вот системные требования для небольших фирм:

- 64-разрядная архитектура.

- 10 Гигабайт оперативной памяти. Прибавлять по 20 Мегабайт для каждого нового пользователя.

- 30 Гигабайт свободного места в винчестере.

- 200 Мегабайт памяти на системном диске.

Подходящие характеристики для разных Exchange server указаны на официальном сайте Microsoft. В больших организациях к почтовому серверу другие требования. Там нужно несколько компьютеров.

Step 2: Use the Exchange Management Shell to specify the certificate that’s used to encrypt authenticated SMTP client connections

The certificate needs to match or contain the FQDN value that you specified in the previous step, and the POP3 and SMTP clients need to trust the certificate, which likely means a certificate from a commercial certification authority. For more information, see .

Also, you need to assign the certificate to the Exchange SMTP service. For more information, see Assign certificates to Exchange Server services.

To specify the certificate that’s used for authenticated SMTP client connections, use the following syntax:

This example uses the certificate that has the thumbprint value 434AC224C8459924B26521298CE8834C514856AB.

How do you know this step worked?

To verify that you’ve specified the certificate that’s used to encrypt authenticated SMTP client connections, perform the following steps:

-

Run the following command in the Exchange Management Shell:

-

Run the following command in the Exchange Management Shell:

-

Verify the Subject or CertificateDomains field of the certificate that you specified on the Receive connector contains the Fqdn value of the Receive connector (exact match or wildcard match).

Создание доменов

Чтобы ES принимал и отправлял электронные письма по протоколам POP3, SMTP, IMAP, добавлял пользователей и работал, надо сделать домен.

- Зайдите в консоль программы.

- Перейдите к пункту «Конфигурация организации».

- Откройте «Транспортный сервер-концентратор».

- Раздел «Обслуживаемые домены».

- Кнопка «Создать домен».

- В открывшемся окне напишите название. Это может быть название вашей компании, направление деятельности. Или всё вместе в любых сочетаниях.

- Отметьте опцию «Уполномоченный домен».

- Откройте вкладку «Политики адресов».

- Нажмите «Создать политику» (в списке «Действия»).

- Напишите её название.

- Добавьте контейнер «Users». Для этого кликните на кнопку «Обзор» и укажите к нему путь.

- Нажимайте «Далее», пока не появится окно с настройкой правил для адресов почты.

- Отметьте «Выбрать принятый домен».

- Кнопка «Обзор».

- Укажите только что сделанный вами домен.

- Подтвердите.

Теперь Exchange server 2003 может работать с внутренней электронной корреспонденцией. То есть этот тип ресурса позволяет сотрудникам отправлять письма друг другу. Чтобы задать приём и отправку электронных писем по протоколам IMAP, POP3 и SMTP:

- Зайдите в «Транспортный сервер-концентратор».

- «Соединители отправки».

- В разделе «Действия» выберите «Создать соединитель».

- Напишите название коннектора.

- Введите имя вашего домена.

- Нажмите «Далее».

- В следующем меню нужно указать, на какие адреса будет отправляться почта. Если надо, чтобы Microsoft server 2003 работал со всеми доменами, напишите в поле «Адресное пространство» символ «*» (звёздочка).

- Снова «Далее».

- Выберите опцию «Использовать MX-записи DNS для автоматической маршрутизации».

- Ещё несколько раз нажмите «Далее». И кликните «Создать».

Затем надо настроить приём электронной корреспонденции из внешних источников:

- Перейдите в «Настройки серверов».

- Откройте «Транспортный концентратор».

- Там только два коннектора: «Default» («По умолчанию») и «Client» («Клиентский»). Первый используется для работы почти со всеми доменами, второй — для пользователей Outlook. Там заблокировано получение сообщений из источников, которые не прошли аутентификацию. А это почти все ресурсы в сети.

- Два раза щёлкните по названию соединителя. Откроется меню свойств.

- В разделе «Общие» напишите актуальное имя домена.

- Зайдите на вкладку «Группы разрешений».

- Поставьте галочку в «Анонимные пользователи».

- Раздел «Проверка подлинности».

- Уберите отметку из опции «Проверять подлинность».

Программа настроена и может работать.

Шаг 1. Запуск служб IMAP4 и настройка автоматического запуска

Это действие можно выполнить с помощью консоли «Службы Windows» или командной консоли Exchange.

Запуск служб IMAP4 и настройка автоматического запуска с помощью консоли «Службы Windows»

-

Откройте консоль «Службы Windows» на сервере Exchange Server. Например:

-

Выполните команду из диалогового окна Запуск , окна командной строки или командной консоли Exchange.

-

Откройте диспетчер сервера и щелкните Сервис>службы.

-

-

В списке служб выберите Microsoft Exchange IMAP4 и нажмите кнопку Свойства действия>.

-

Откроется окно Свойства IMAP4 Microsoft Exchange. На вкладке Общие настройте следующие параметры:

-

Тип запуска: выберите Автоматически.

-

Состояние службы: нажмите кнопку Пуск.

После этого нажмите кнопку ОК.

-

-

В списке служб выберите Серверная часть IMAP4 Microsoft Exchange и нажмите кнопку Свойства действия>.

-

Откроется окно Свойства внутренней службы IMAP4 Microsoft Exchange. На вкладке Общие настройте следующие параметры:

-

Тип запуска: выберите Автоматически.

-

Состояние службы: нажмите кнопку Пуск.

После этого нажмите кнопку ОК.

-

Запуск служб IMAP4 и настройка автоматического запуска с помощью командной консоли Exchange

-

Выполните следующую команду, чтобы запустить службы IMAP4:

-

Выполните следующую команду, чтобы настроить автоматический запуск служб IMAP4:

Дополнительные сведения об этих командлетов см. в статьях Start-Service и Set-Service.

Как убедиться, что все получилось?

Чтобы проверить, успешно ли запущены службы IMAP4, выполните одно из указанных ниже действий.

-

На сервере Exchange Server откройте диспетчер задач Windows. На вкладке Службы убедитесь, что в столбце Состояние для служб MSExchangeIMAP4 и MSExchangeIMAP4BE указано значение Работает.

-

В командной консоли Exchange выполните следующую команду, чтобы убедиться, что службы IMAP4 запущены:

Подготовка системы для Exchange 2013 Edge

Через PowerShell (запускать консоль нужно с правами администратора) установим роль ADLDS:

PowerShell

Install-WindowsFeature ADLDS

| 1 | Install-WindowsFeatureADLDS |

Далее .NET Framework 4.5.2 .

Помимо выполненных выше настроек, также нужно добавить исключения в брандмауэр (подробнее см. в документации ):

| Сетевой интерфейс | Открытый порт | Протокол | Примечание |

|---|---|---|---|

| Входящий трафик из Интернета и исходящий трафик в Интернет | 25/TCP | SMTP | Этот порт необходим для передачи почты в Интернет и получения почты из Интернета. |

| Входящий трафик из внутренней сети и исходящий трафик во внутреннюю сеть | 25/TCP | SMTP | Этот порт необходим для потока обработки почты, поступающей и исходящей из организации Exchange. |

| Только локальный трафик | 50389/TCP | LDAP | Этот порт используется для локального подключения к службам Active Directory облегченного доступа к каталогам. |

| Входящий трафик из внутренней сети | 50636/TCP | Защищенный LDAP | Этот порт необходим для синхронизации EdgeSync. |

| Входящий трафик из внутренней сети | 3389/TCP | RDP | Открывать этот порт не обязательно. Он обеспечивает более высокую гибкость управления пограничными транспортными серверами из внутренней сети, позволяя использовать для этого удаленное подключение к рабочему столу. |

В моем случае выход в DMZ, локальную сеть и интернет реализован на одном TMG и выглядит таким образом:

А уже созданные правила вот так (рамкой выделены описанные выше правила и некоторые созданные специально мной):

Под номером 1 находятся правила, необходимые для выполнения процесса начальной синхронизации (командлет Start-EdgeSynchronization). Правила внутри рамки №2 нужны для возможности изменять свойства сервера (например ввести лицензионный код) используя EAC, без этих правил вы получите ошибку (разумеется эта ошибка может возникнуть уже после подписки пограничного транспортного сервера и выполнения начальной синхронизации):

Разумеется не забудьте изменить проброс SMTP-порта, теперь он должен указывать на пограничный транспортный сервер.

Также надо убедиться в правильности настройки DNS — все серверы Exchange 2013 должны иметь возможность видеть друг друга. На данный момент у меня два сервера: один exch01.corp.bissquit.com (находится в DMZ, принадлежит рабочей группе WG), другой — exch02.corp.bissquit.com (находится в локальной сети, принадлежит домену corp.bissquit.com). Поскольку у меня разрешены только безопасные (чего и вам советую) динамические обновления DNS-записей:

.., сервер exch01.corp.bissquit.com не сможет зарегистрировать свое имя, это надо сделать вручную. Создадим соответствующую А-запись на DNS-сервере.

Настройку DNS также можно выполнить используя файлы «Hosts» (расположение по умолчанию \%SYSTEMROOT%\System32\Drivers\Etc) на пограничных транспортных серверах и серверах почтовых ящиков. Тем не менее на пограничном транспортном сервере все равно должны быть в явном виде прописаны публичные DNS-серверы для возможности разрешать внешние имена.

Если по каким-либо причинам вы хотите изменить стандартную конфигурацию AD LDS, это можно сделать с помощью сценария ConfigureAdam.ps1 , который поставляется вместе с дистрибутивом Exchange 2013 в папке Scripts или в папке с аналогичным названием в основной директории установки Exchange 2013 (если вы уже установили Exchange). Делать это рекомендуется до создания подписки.

На этом предварительная подготовка завершена, переходим к процессу установки сервера — Установка Exchange 2013 Edge.

Notes:

- Разрешения потока обработки почты

- .NET Framework 4.5.2

- Сетевые порты для клиентов и потока обработки почты в Exchange 2013

- Изменение конфигурации служб Active Directory облегченного доступа к каталогам

Настройка

Теперь можно разобраться, как выбрать тип аккаунта Exchange (POP3, IMAP 4). Оба протокола подключены к Client Access. В версии 2003 — к IIS. За них отвечают отдельные службы.

Найдите одну из них в списке консоли.

- Откройте её свойства.

- В пункте «Вариант запуска» выберите «Автоматически».

- Нажмите «Запустить».

- Перейдите в Локальный — Настройка серверов — Клиентский доступ.

- В списке «Имя протокола» будет «POP3» и «IMAP 4». Откройте свойства одного из них.

- Можете указать номера портов, по которым программа сможет подключить домен.

- На вкладке «Проверка подлинности» расставьте параметры безопасности. Они зависят от параметров, которые можно установить на компьютере пользователя.

В новых версиях Microsoft server (от 2013 и выше) настройки расставляются через ECP (Центр администрирования).

Эти протоколы могут принимать электронную корреспонденцию. Разница между ними:

- В IMAP 4 электронные письма находятся на сервере. Для доступа к ним нужен интернет.

- POP3 сохраняет сообщения на стороне получателя (компьютере, мобильном устройстве), но при этом удаляет их с домена. Если вы один раз загрузите их на ПК, они исчезнут из домена. Этот протокол имеет свои преимущества. Но пользователи обычно предпочитают IMAP.

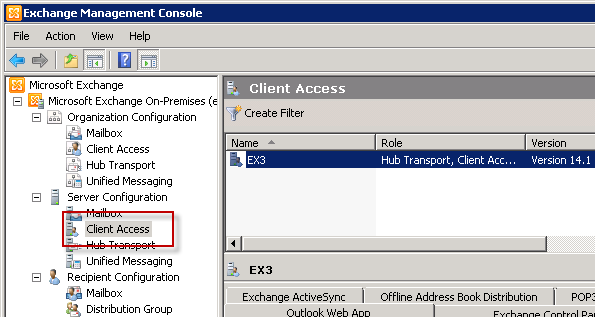

Включаем Outlook Anywhere в Exchange Server 2010

В консоли управления Exchange Management перейдите в раздел Server Configuration -> Client Access, и выберите сервер CAS, на котором вы планируете включить Outlook Anywhere.

Если в сайте Active Directory есть несколько серверов Client Access, то нужно выбрать тот сервер, к которому планируется открыть доступ снаружи. Если вы используете массив серверов CAS , то процедуру необходимо повторить на всех серверах данного массива.

Выбрав сервер, в панели действий выберите пункт Enable Outlook Anywhere.

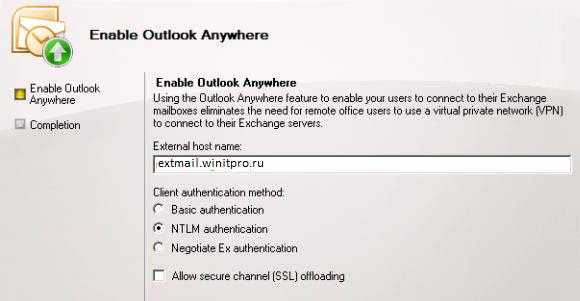

В появившемся окне мастера настройки Outlook Anywhere необходимо указать внешнее имя сервера, которое будут использовать удаленные клиенты Outlook Anywhere и выбрать тип аутентификации.

Отметим, что внешнее DNS имя сервера должно полностью соответствовать имени, указанному в сертификате, указанном для сервера CAS, в ином случае придется создать новый сертификат Exchage.

Тип аутентификации Outlook Anywhere выбирается в зависимости от особенностей архитектуры подключения клиенты и политик безопасности в вашей сети

Basic Authentication

– требует от пользователей указывать имя и пароль при каждом подключении к Outlook Anywhere. Учетные данные посылаются в виде открытого текста, однако это не критично, т.к. ведь весь трафик Outlook Anywhere инкапсулирован в SSL/HTTPS. NTLM Authentication

– режим подходит для машин, которые являются членами домена, имя пользователи и пароль не нужно водить при каждом подключении к серверу. Однако NTLM не всегда работает в некоторых сценариях ISA и с некоторыми файерволами.

Нам осталось нажать кнопку Enable и Finish для окончания работы мастера.

Примечание. Для применения настроек Outlook Anywhere нужно примерно 15-20 минут, в течении которого в журнале Application должно проскочить событие с кодом Event ID 3008.

Что нужно знать перед началом работы

-

Предполагаемое время для завершения каждой процедуры: 5 минут.

-

Теперь для шифрования данных, которыми обмениваются компьютерные системы, используется протокол TLS вместо протокола SSL. Они настолько тесно связаны, что термины «SSL» и «TLS» (без версий) часто используются взаимозаменяемо. Из-за этого сходства ссылки на «SSL» в разделах Exchange, Центре администрирования Exchange и командной консоли Exchange часто используются для охвата протоколов SSL и TLS. Как правило, термин «SSL» обозначает именно протокол SSL только в тех случаях, когда указан номер версии (например, SSL 3.0). Чтобы узнать, почему следует отключить протокол SSL и переключиться на TLS, см. статью Защита от уязвимости SSL 3.0.

-

Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

-

Для выполнения этой процедуры (процедур) необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе «Разрешения POP3 и IMAP4» раздела Разрешения клиентов и мобильных устройств .

-

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Совет

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форумы по адресу: Exchange Server, Exchange Online или Exchange Online Protection.

Examples

The below are included as a reference and as examples to what you will see when looking at network traces or the server configuration.

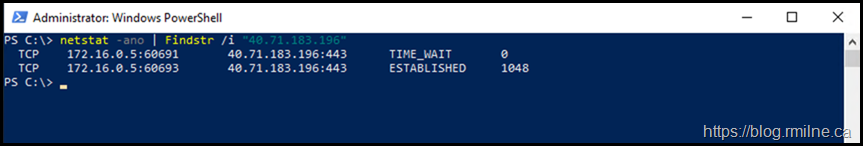

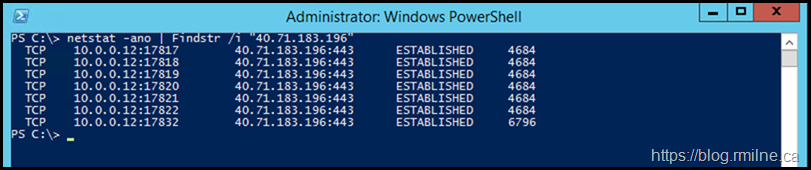

Traffic was generated by browsing to this blog, IP 40.71.183.196, and then searching the connections looking for that destination IP.

For example:

netstat.exe -ano | Findstr /i «40.71.183.196»

A current Windows 10 client is shown first, then a range of different versions of Exchange.

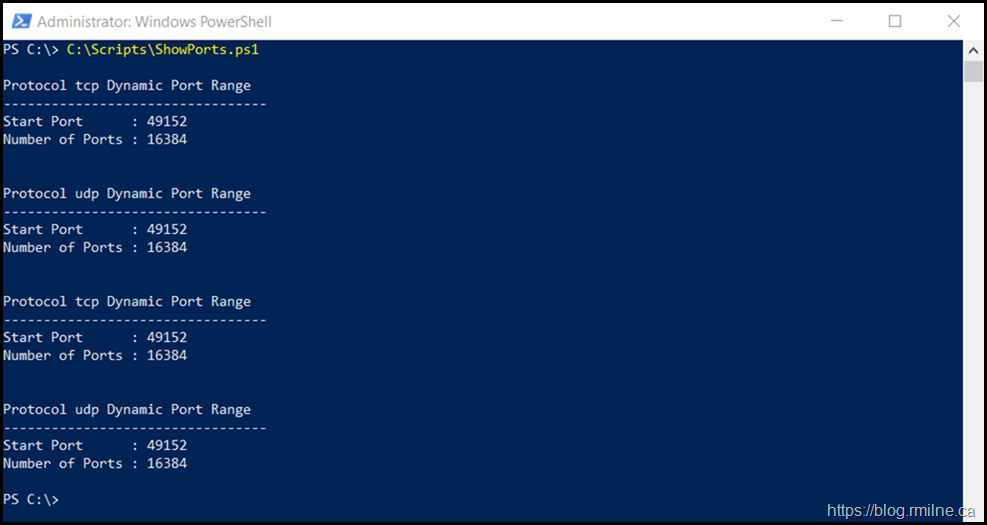

Windows 10 20 H2

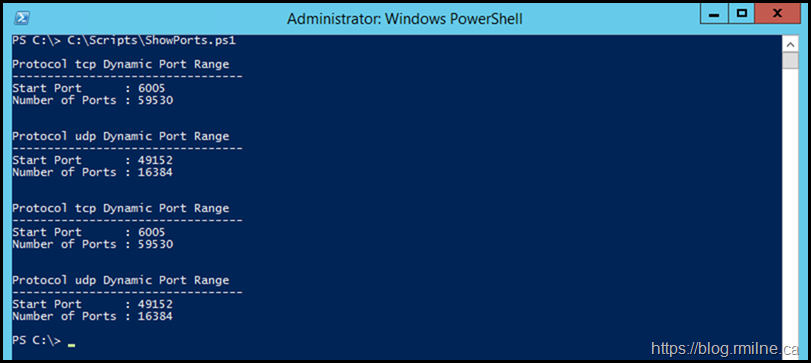

This is a Windows 10 client. Adding the start port and number of port values gives a total of 65,536.

If we browse to a website (this blog) and look at the connections to the IP we can see that the ephemeral ports used are in the expected range. In the image below you can see ports TCP 60,691 and 60,693 are used.

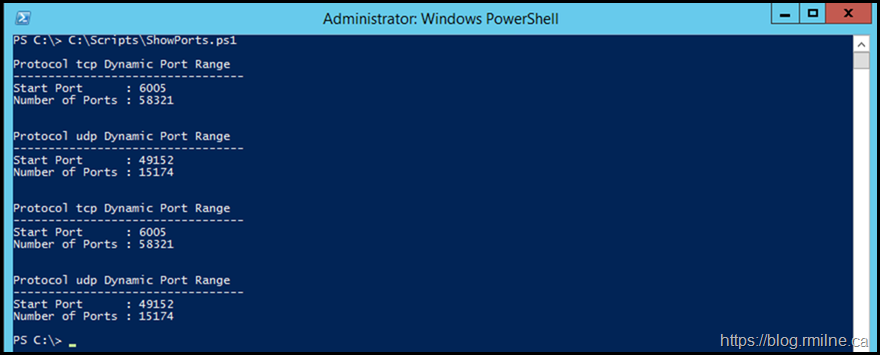

Exchange 2010 SP3 RU32

Installed on Windows Server 2012 R2. Note the difference between UDP and TCP ranges.

The sum of start and range = 655365

Note that the ephemeral port ranges used on this Exchange 2010 server are different than the Windows 10 client. The ephemeral ports are all in the 17,000 range.

That is because this is a perfectly valid range since the registry was update to use this different range.

Exchange 2013 CU23 on Windows Server 2012 R2

Exchange and Port Ranges

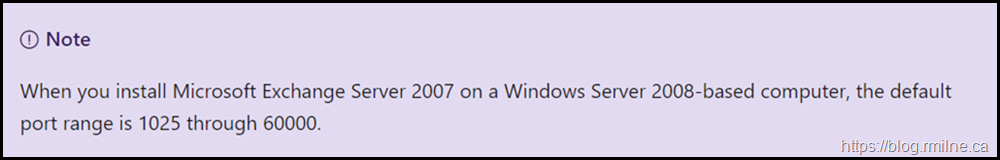

However, Exchange does something a little bit different. Starting with Exchange 2007, when you install Exchange the installation routine will modify the port range. Exchange 2003 scalability was limited by the underlying x86 architecture and the associated system and memory pressures. Exchange 2007 moved to x64 and freed us of that challenge. It did raise up new scalability challenges with Outlook Anywhere though. Recall that a single user accessing just their mailbox via Outlook Anywhere (OA) would consume a minimum of 4 TCP ports.

From the same article there is a note referencing this change:

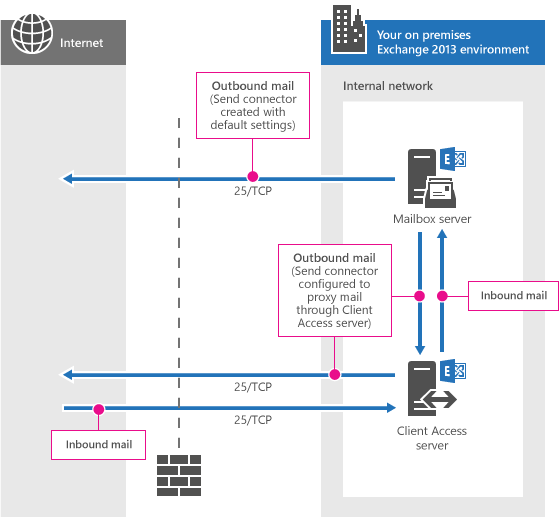

Network ports required for mail flow (no Edge Transport servers)

| Purpose | Ports | Source | Destination | Comments |

|---|---|---|---|---|

| Inbound mail | 25/TCP (SMTP) | Internet (any) | Client Access server | The default Receive connector named «Default Frontend <Client Access server name>» on the Client Access server listens for anonymous inbound SMTP mail on port 25. Mail is relayed from the Client Access server to a Mailbox server using the implicit and invisible intra-organization Send connector that automatically routes mail between Exchange servers in the same organization. |

| Outbound mail | 25/TCP (SMTP) | Mailbox server | Internet (any) | By default, Exchange doesn’t create any Send connectors that allow you to send mail to the Internet. You have to create Send connectors manually. For more information, see Send connectors. |

| Outbound mail (if routed through the Client Access server) | 25/TCP (SMTP) | Client Access server | Internet (any) | Outbound mail is routed through a Client Access server only when a Send connector is configured with Proxy through Client Access server in the Exchange admin center or in the Exchange Management Shell. In this case, the default Receive connector named «Outbound Proxy Frontend <Client Access server name>» on the Client Access server listens for outbound mail from the Mailbox server. For more information, see Create a Send connector for email sent to the Internet. |

| DNS for name resolution of the next mail hop (not pictured) | 53/UDP,53/TCP (DNS) | Internet-facing Exchange server (Client Access server or Mailbox server) | DNS server | See the Name resolution section. |

Port Ranges

We can group ports into three main categories:

Well Known Ports 0 — 1023

Registered Ports 1024 — 49151

Ephemeral Ports 49152 — 65535

Different names can be used for each category. The well known ports are also known as system ports. Registered or User ports are used for the second category. Ephemeral are also known as dynamic or private ports.

Both system and user ports can be used to represent the port an application is listening on. IANA and have pages which list known applications and their respective port. The port ranges apply both to TCP and UDP.

Microsoft platforms now adhere to these recommendation. To comply with Internet Assigned Numbers Authority (IANA) recommendations, Microsoft has increased the dynamic client port range for outgoing connections in Windows Vista and Windows Server 2008. The new default start port is 49152, and the new default end port is 65535. This is a change from the configuration of earlier versions of Windows that used a default port range of 1025 through 5000.

If you want to view the relevant configuration, run these commands:

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

netsh int ipv6 show dynamicport tcp

netsh int ipv6 show dynamicport udp

Key Note: The default dynamic port range for TCP/IP has changed since Windows Vista and in Windows Server 2008.

Протокол SIP

Протокол SIP (Session Initiation Protocol) — это протокол, используемый для инициации, изменения и завершения интерактивного пользовательского сеанса с использованием мультимедийных элементов, например видео, голосовой связи, обмена мгновенными сообщениями, интерактивных игр и виртуальной реальности. Протоколы SIP и H.323 являются одними из главных сигнальных протоколов для VoIP (Voice over IP). В большинстве стандартных решений VoIP используется либо протокол H.323, либо протокол SIP. Однако существует несколько специальных разработок и протоколов. VoIP-протоколы обычно поддерживают такие функции, как ожидание вызова, конференц-вызов и передача вызова.

SIP-клиенты, например шлюзы VoIP и станции IP-УАТС, могут использовать порт TCP и UDP 5060 для подключения к SIP-серверам, в том числе серверам клиентского доступа, на которых работает маршрутизатор вызовов единой системы обмена сообщениями Microsoft Exchange. Протокол SIP используется только для установки или разрыва связи при голосовом вызове или видеовызове. Вся голосовая связь и видеосвязь осуществляется по протоколу RTP (Realtime Transport Protocol).