Введение

Вопрос безопасности и анонимности в интернете остается самым актуальным и самым обсуждаемым. Какие данные собирают о нас сайты при их посещении, кто и как следит за нами, но самое главное — надо ли МНЕ это! Каждый вебсайт, при его посещении, оставляет на нашем компьютере небольшие текстовые файлы (cookies), в которых сохраняются сессии, пароли, информация о различных настройках, сколько времени мы проводим в интернете, на какие сайты заходим, по каким баннерам кликаем и т.д.

Можно воспользоваться режимом инкогнито в Firefox, который предоставляет определенный уровень анонимности. Но интернет-провайдер по закону обязан регистрировать все действия пользователей в Интернете. От этого спрятаться невозможно. Но все же большую часть шпионских cookies и скриптов можно обезвредить дополнениями для Firefox.

][-твики

Если посмотреть описание функций любого продвинутого трояна, то среди прочего обязательно заметишь опцию подмены контента. Благодаря ей злоумышленник может скрыть на сайте те элементы, которые могут вызвать подозрения пользователя (например, сообщения о неудачной авторизации) или, наоборот, подсунуть в форму для ввода новое поле, которого в изначальной форме не было. Для тестирования замен нередко используется аддон Greasemonkey, позволяющий изменять просматриваемые страницы на лету. Впрочем, его можно использовать и для вполне мирных целей, например, чтобы избавиться от назойливых элементов на каком-то сайте. Изменения описываются с помощью скриптов – большая база уже готовых сценариев доступна на сайте userscripts.org. Еще одна хитрость – реализовать автоматизированные проверки и тестирования с помощью макросов. Один раз записав сценарий и показав браузеру последовательность действий, можно воспроизводить их сколько угодно раз в автоматическом режиме. Это возможно с помощью аддонов iMacros, TestGen4Web, а также Chickenfoot.

А какие твики и плагины знаешь ты? Присылай, и мы добавим их в нашу сборку!

Анализ Flash-содержимого

Важная часть веба сегодня – это Flash-компоненты, с помощью которых реализуются интерактивные приложения. Анализировать SWF-ки – непростая задача, но кое-какую информацию об их работе выудить можно. В этом плане лакомым аддоном является Flashbug, который работает в связке с Firebug’ом и позволяет подробно изучать SWF-ресурсы, встроенные в сайт. В Firebug’е появляется новая вкладка, на которой отображаются все «трейсы» приложения, а также AMF-данные, передающиеся от и до сервера – это специальные сообщения, в которых сериализируются (проще говоря, упаковываются) объекты используемого во Flash языка ActionScript. Другой плагин – FireFlash – позволяет помимо всего прочего просмотреть ActionScript классы, объекты, массивы, XML и другие данные Flash-компонента, причем опять же через Firebug console. Тут надо понимать, что эти инструменты предназначены в первую очередь для разработчиков, но будут крайне полезны для изучения чужих SWF-ок, например, приложений ВКонтакте. Оба аддона не работают без установленного отладчика Firebug, который отличается от многих других надстроек для Firefox тем, что сам имеет плагины.

Хакеры рядом

Любую систему управления при желании можно взломать. Даже если это уникальный движок, разработанный с нуля под конкретный проект. Всегда найдётся тот, кто умнее вашего специалиста по безопасности. Задача вебмастера — настроить базовую защиту, постоянно мониторить ситуацию и оперативно решать проблемы. Только так можно сохранить трафик и лояльность целевой аудитории.

У каждой CMS свои особенности, но способы защиты у всех примерно одинаковые. Большинство информационных сайтов в рунете сделаны на WordPress. По данным Itrack на 2021 год WordPress установлен на 44% доменах в зоне .RU, использующих готовые системы управления. Ближайший конкурент 1С-Битрикс отстаёт более чем на 30%.

В статье мы подробно остановимся на защите сайта, сделанного на базе WordPress. Некоторые инструменты будут актуальны и для других CMS.

Кроме первых мест в рейтинге популярных систем управления контентом, Вордпресс стабильно завоёвывает «золото» в антирейтинге движков, которые чаще всего подвергаются взлому. Актуальной статистики пока нет. В 2018 году аналитики Sucuri опубликовали отчёт, который подтверждает статус WordPress как самой часто взламываемой платформы. 90% атак приходились именно на Вордпресс.

Специалисты по безопасности пишут, что большая часть взломов связаны с уязвимостями в плагинах и темах, а также с неправильной конфигурацией CMS. Многие владельцы сайтов намеренно отключают уведомления об апдейтах. Так они избавляются от навязчивых оповещений и ставят свои проекты под угрозу.

Новости об уязвимостях в популярных плагинах появляются чуть ли не каждую неделю.

Не давайте хакерам возможность использовать общеизвестные уязвимости. Они могут нанести непоправимый ущерб репутации. Представьте, что вы сделали новый проект, наполнили его контентом и потратили деньги на разработку нестандартных модулей. А потом его взломали и внедрили рекламный редирект. Поисковые системы добавили сайт в чёрный список и показывают предупреждения в браузерах. В итоге 99% посетителей просто уйдут обратно в поисковую выдачу.

Изобретательности хакеров можно позавидовать. После того, как они получают доступы к административной панели или заливают файлы с вредоносным кодом, может случиться что угодно:

- в поисковой выдаче появляются страницы на английском/китайском языке;

- часть пользователей попадёт на мошеннический ресурс;

- появится навязчивая реклама;

- сайт перестаёт работать.

Если вебмастер не позаботился о безопасности, он узнает о взломе нескоро. Быстрее всего отреагируют поисковые системы и антивирусные программы. Сайт попадёт в чёрные списки и на восстановление репутацию уйдёт от нескольких дней до нескольких месяцев.

Бороться с последствиями взлома сложнее, чем сделать базовую защиту. Если проблема уже есть и её надо срочно решать — воспользуйтесь нашими рекомендациями.

Игры с кукисами

Важная часть данных, которыми обменивается веб-сервер и браузер – это кукисы. Каждый раз, когда форум узнает тебя, а не спрашивает имя и пароль заново, в этом участвуют кукисы и сессии. Если немного с ними помухлевать, вполне реально добиться интересного результата. Увы, все, на что способен сам Firefox – это кнопка «Удалить все cookies», да и то не всегда работает как надо (подробности чуть ниже). Чтобы иметь интерфейс для прямого доступа к кукисами, придется устанавливать плагин Add N Edit Cookies, позволяющий добавлять и редактировать параметры текущей сессии и все сохраненные кукисы. Если же тебе интересно, кто и в какой форме сохраняет «плюшки», которые скопом накапливаются у тебя на жестком диске, рекомендую установить насадку Allcookies – та в удобной форме будет логировать всю информацию в текстовый файл. Еще один занятный и полезный плагин для работы с кукисами – это CookieSwap. После установки у тебя появляется тулбар, благодаря которому ты можешь быстро переключаться между различными профайлами, в каждом из которых хранится свой набор «плюшек». Я, к примеру, активно использую его, чтобы одновременно работать с разными аккаунтами на сервисах Google и, в частности, Gmail.

Как исправить несовместимость версии плагина и браузера?

Firefox – это быстро развивающийся браузер, для которого очень часто выходят новые версии. Этого нельзя сказать о многих плагинах, которые когда-то были опубликованы авторами, попали в репозиторий и были благополучно заброшены. При этом в Firefox’е есть защита от дурака: если в плагине указано, что он совместим с версией браузера 3.5, то со свежей 3.6.3 он уже не установится. На обновление со стороны автора можно не надеяться, и как же тогда быть? Самый надежный путь – установить аддон Nightly Tester Tools. Теперь во время подключения устаревшего плагина ты получишь не отказ в установке из-за ошибки совместимости, а предложение включить аддон на свой страх и риск.

Скачиваем и устанавливаем

Дополнение загружается прямо в настройках обозревателя Firefox. Следуем инструкции.

1.Находим иконку с тремя горизонтальными линиями, щелкаем по ней. В меню выбираем раздел «Дополнения» с иконкой пазла.

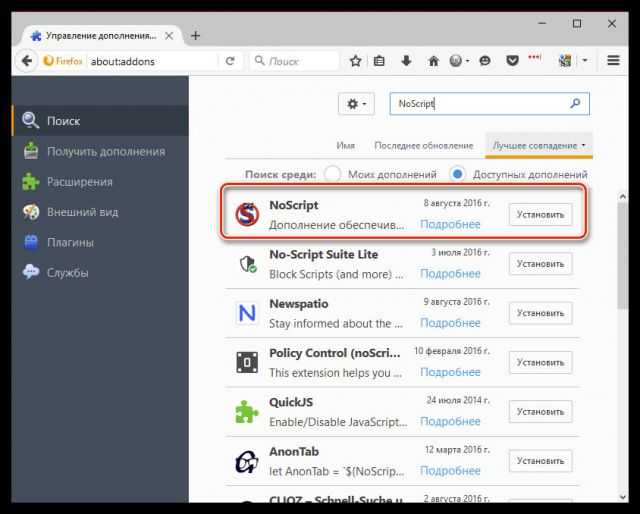

2.Перейдите на вкладку «Плагины» или «Расширения». В поисковую строку вводим название дополнения – NoScript.

3.Выбираем первый пункт в результатах поиска. Для этого нажимаем на кнопку «Установить».

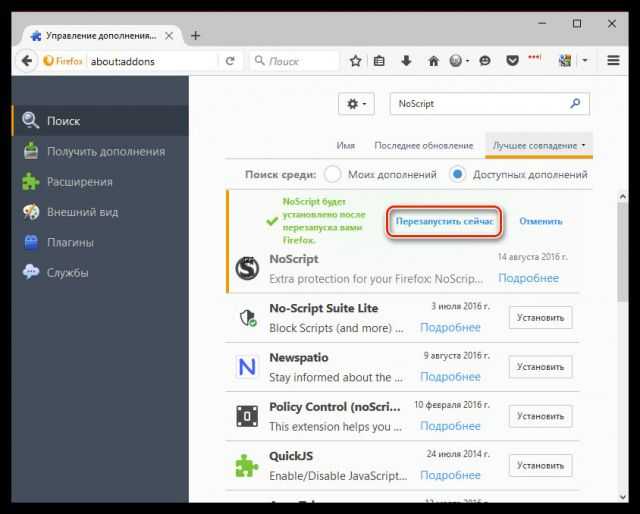

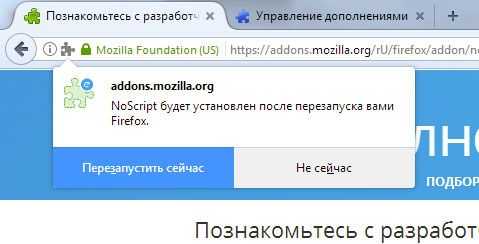

4.Чтобы расширение было добавлено в список активных, кликаем по кнопке «Перезапустить сейчас». Браузер закроется и откроется снова, но уже с установленным дополнением.

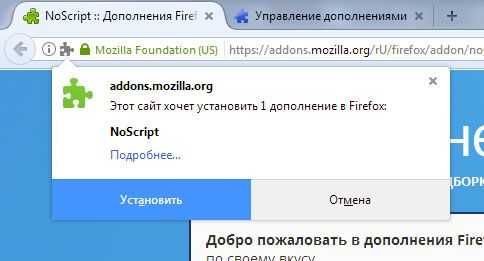

Установка через магазин

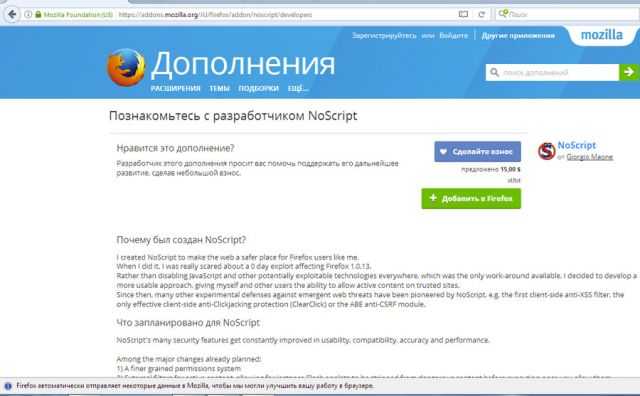

Альтернативный метод загрузки. Такой же легкий, как и предыдущий.

2.Нажмите на «Добавить в Firefox». Подтвердите установку.

3.Перезапустите браузер.

4.Перед этим можете также познакомиться ближе с расширением.

Дополнение NoScript

Для установки дополнения NoScript нужно нажать на кнопку «Firefox», а в меню «Настройки» нажать на кнопку «Дополнения». В окне поиска «Поиск среди расширений» нужно ввести выражение «NoScript». На странице этого расширения нужно нажать на кнопку «Добавить в Firefox» => «Установить сейчас» => «Перезапустить сейчас».

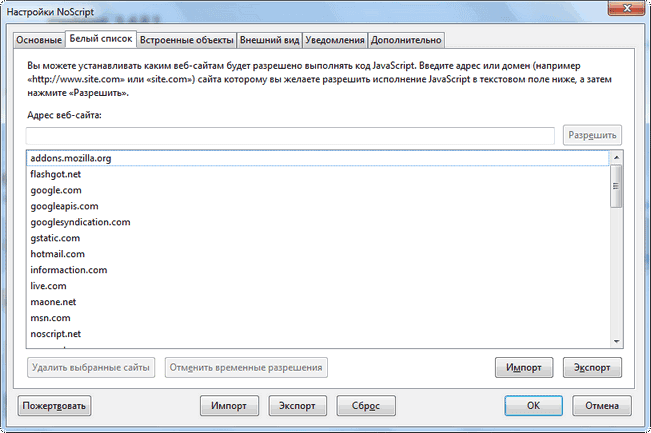

После установки расширения можно войти в «Настройки» для того, чтобы посмотреть на настройки дополнения NoScript, которые сделаны по умолчанию. В окне «Настройки NoScript», в меню «Основные» можно отметить пункт «Разрешать выполнение JavaScript всем веб-сайтам из закладок».

Если у вас много закладок, и вы доверяете этим веб-сайтам, то вам тогда не придется настраивать в этом дополнении, отдельные правила для каждого сайта, который есть у вас в закладках.

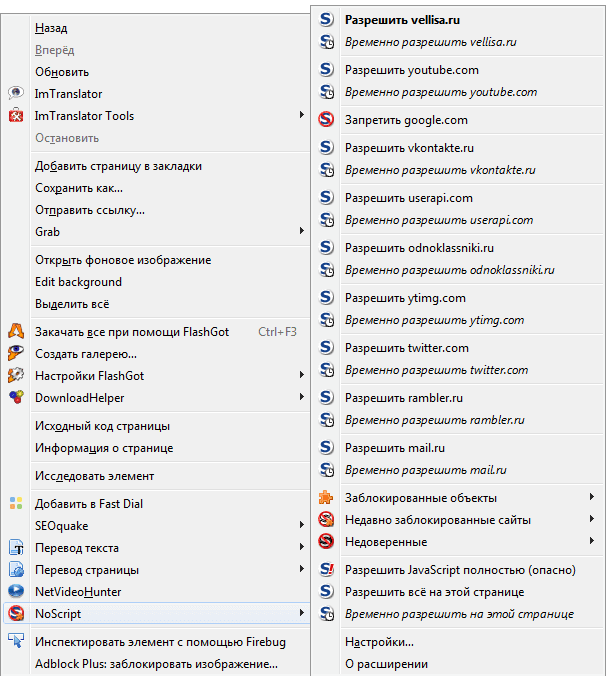

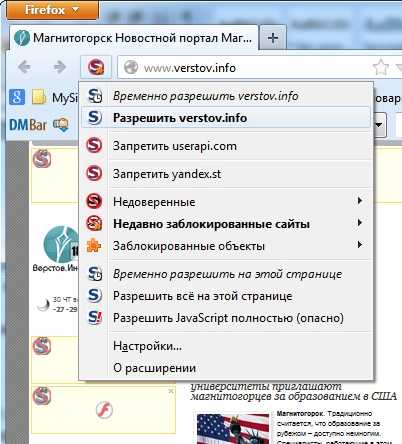

В меню «Белый список» уже присутствуют некоторые сайты включенные туда по умолчанию, вы можете добавить выбранные веб-сайты в этот список самостоятельно, введя адрес сайта в поле «Адрес веб-сайта», а потом нажать на кнопку «Разрешить». Это действие можно будет также выполнять и с помощью контекстного меню.

Остальные настройки дополнения NoScript можно не изменять и оставить настройки этого расширения, сделанные по умолчанию.

После включения расширения NoScript в самом низу окна браузера Mozilla Firefox появится панель со значком дополнения в виде буквы «S». При нажатии на кнопку «Настройки» на этой панели вы можете дать команду на выполнение выбранных вами действий.

Эту панель можно закрыть и выполнять все действия связанные с дополнением NoScript из контекстного меню, выбрав нужное действие для разрешения или блокировки выполнения скриптов на конкретной веб-странице.

При запрещении выполнения скриптов на конкретной веб-странице, вы не сможете увидеть многие объекты, которые могут находиться на этой странице, смотреть флеш-видео, некоторую рекламу и другое содержимое веб-страницы, если временно не разрешите выполнение некоторых скриптов на этой странице.

Вы можете добавить веб-сайт в «Белый список» доверенных веб-сайтов, на страницах которых будет разрешено выполнение скриптов без вмешательства в этот процесс расширения NoScript.

Отключить выполнение Java-скриптов (JavaScript) вы можете и с помощью самого браузера Mozilla Firefox.

Для этого нужно нажать на кнопку «Firefox» => «Настройки» => «Настройки». Во вкладке «Содержимое» нужно снять флажок напротив пункта «Использовать Java-скрипт». После этого на всех веб-страницах, которые будут открыты браузером, будет запрещено использование скриптов.

Отличие в применении этого способа отключения скриптов, от дополнения NoScript, состоит в том, что вы не сможете сами регулировать включение или отключение скриптов на конкретной веб-странице.

Дополнительные опции

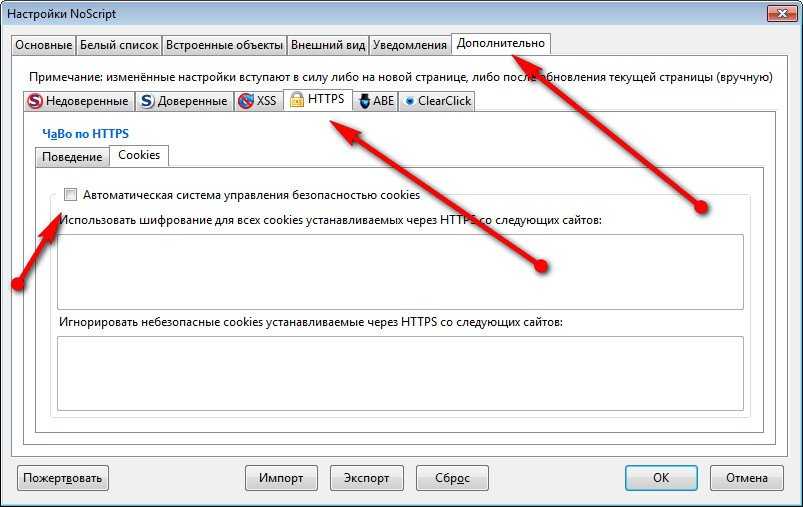

С первого взгляда, расширенные опции могут выглядеть пугающе, так как вы встретите множество технических терминов, таких как XSLT, XSS, ABE. Здесь даже упоминается пинг!

По правде говоря, все эти опции лучше оставить в покое, конечно если только вам не требуются специфические особенности.

Здесь есть одна особенность, которая может представлять интерес – это защита cookies. Вы можете настроить NoScript так, чтобы он предоставлял шифрование для cookies установленное через HTTPS для определенных сайтов.

Некоторые веб-сервисы настраивают cookies через защищенное соединение, но не маркируют эти cookies как защищенные. В результате, запрос на эти cookies с того же домена окажется успешным даже если он пришел с не HTTPS страницы.

Однако вы можете столкнуться с проблемами на некоторых сайтах и не сможете больше залогиниться на этих сайтах или будете автоматически разлогиниваться при переключении страниц.

Вы найдете информацию об этих проблемах в веб-консоли Firefox, которая появляется после нажатия Ctrl-Shift-i. Используйте полученную информацию для добавления исключений в правило.

Есть и другие функции, на которые стоит обратить внимание. Это запрет букмарклетов на ненадежных сайтах, разрешение локальных ссылок для доверенных сайтов, а также запрет попыток исправления JavaScript ссылок

Делаем интернет безопасней

Для того чтобы максимально обезопасить себя от вирусных атак с интернет страниц крайне необходимо позаботится о безопасности своего браузера. Итак, прежде чем делать наш браузер надежным, давайте разберемся, откуда и что за неприятности нам угрожают.

Дело в том, что интернет технологии постоянно развиваются в сторону увеличения функционала. Теперь интернет страницы, это не только текстовая информация, но и полноценные компьютерные программы способные решать самые разные задачи. С одной стороны, интернет обладающий таким функционалом делает просмотр интернет страниц увлекательным и эффективным, с другой стороны — открывает большие возможности для злоумышленников, которые так и норовят сделать нашу жизнь сложнее.

Если убрать все современные примочки с интернет страниц, то останется только голый текст с картинками. Не будет видео файлов, флеш-игр, анимированных роликов, интерактивных страниц и тому подобных прелестей, но зато отпадет и необходимость в защите от вирусов, т.к. потенциальная опасность кроется именно в них. Речь идет о JavaScript (ДжаваСкрипт) — специальном программном инструменте, который может сделать интернет страницы действительно интерактивными, но и в то же время может нести угрозу нашему компьютеру.

Теперь самое главное — для того чтобы обезопасить наши путешествия по интернету, необходимо отключить все эти навороты (Джава Скрипты) в наших браузерах. Многие тут же возразят: а как же смотреть фильмы и пользоваться всевозможными интернет сервисами?

И тут не на помощь приходят специальные расширения (дополнения к браузеру), которые способны включать джава скрипты на известных нам сайтах, и отключать на неизвестных. Я пользуюсь, интернет браузером Mozilla Firefox, для него таким защитником является расширение NoScript.

Немного о расширении

На чем основывается работа приложения? Принцип лежит в названии. Расширение блокирует скрипты: плагин JavaScript, а также Flash и Java.

Эти три модуля достаточно уязвимы. Их недостатками пользуются при создании различного рода вирусов. NoScript запрещает работу этих плагинов на всех ресурсах. Что делать, если у ресурса хорошая репутация и вы хотите посмотреть видео на нем, например? Ответ прост – добавлять его в список исключений.

Расширение также защищает от атак XSS, CSRF атак и ClickJacking. Это происходит за счет использования технологии ClearClick. NoScript еще умеет скрывать IP адрес.

Кстати, NoScript победил в 2006 PC World World Class Award. Инструмент защищает, более того, от рекламы – на сайтах перестают появляться раздражающие баннеры, которые зачастую мешают комфортной работе во всех обозревателях.

Анонимность и безопасноть

Если говорить о пентесте, нельзя не упомянуть аспекты своей собственной безопасности и анонимности. Возьмем обычное действие – работу через прокси. Зачастую их приходится использовать даже не для того, чтобы скрыть IP. Сейчас полно сервисов, которые банально не работают с пользователями, у которых российский IP: взять хотя бы Google Voice, Pandora Radio и т.д. А через американский сокс – все отлично. Для того, чтобы добавлять в браузер нужные прокси и быстро между ними переключаться, нет лучше плагина, чем FoxyProxy. Если задача стоит как раз обмануть фильтрацию упомянутых сервисов, можно четко забить для них индивидуальные прокси из Америки, и браузер автоматически их будет использовать. Чтобы в любой момент переключиться на нужный прокси, нужен один клик мыши. Более того, плагин предоставляет некоторые уникальные фишки, например, циклическое переключение по заданному списку соксов – вот и задачка для тех, кто будет анализировать логи.

Если для обесечения анонимности ты используешь Tor, то к Firefox’у обязательно нужно подключить Torbutton, включающий и выключающий безопасное соединение. Продолжая тему шифрования, крайне рекомендую закачать аддон FireGPG. В этом случае ты сможешь прямо из браузера шифровать, дешифровать, подписывать текст и проверять чужую цифровую подпись, в том числе в Gmail, используя открытый проект GnuPG. Большая головная боль при посещении различных ресурсов – так называемые Tracking-кукисы, которые не имеют срока годности и используются ресурсами для отслеживания твоей активности (например, возвращаешься ли ты на сайт или заходишь на него в первый раз). Это значит, что они не удаляются как обычные кукисы через некоторое время, а продолжают жить в системе. Это особенно касается Flash-cookies, которые создаются на компьютере как LSO-объекты (Local Shared Objects) флеш-плеером – их, как правило, вообще не может удалить браузер, даже не подозревая об их существовании. А зачем тебе на компьютере свидетельства посещения пикантных сайтов? Для предотвращения появления Tracking-кукисов в системе специально разработан плагин BetterPrivacy.

В обязательном порядке необходимо установить еще один плагин – NoScript. Он делает одну простую вещь – вообще отключает выполнение скриптов на сайте. Это единственный гарантированный способ серфить зараженные сайты, откуда пачками грузятся трояны, а также защитить себя от XSS и Clickjacking атак :). Тут стоит заметить, что скрипт отключит не только JS, но и Java и Flash – все технологи, которые могут выполнять код на твоем компьютере с удаленного хоста. В плане определения малвари на сайте хорошо зарекомендовал себя еще и Firekeeper, использующий правила известной IDS-системы Snort.

Копаем глубже

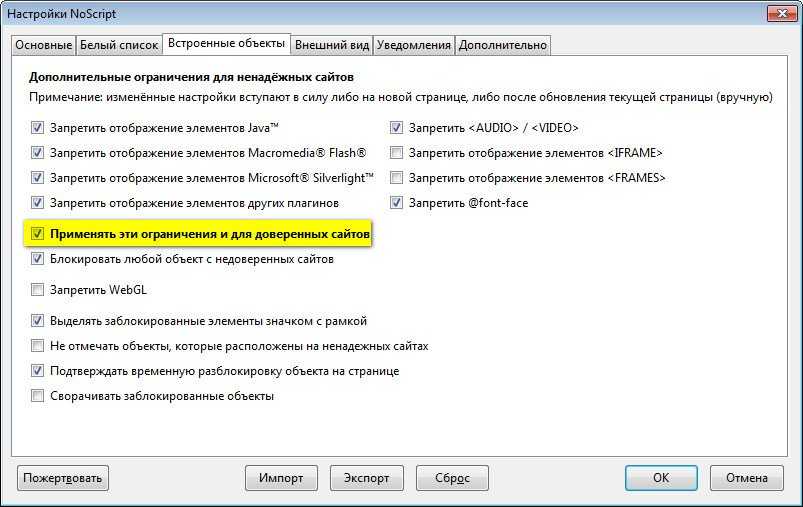

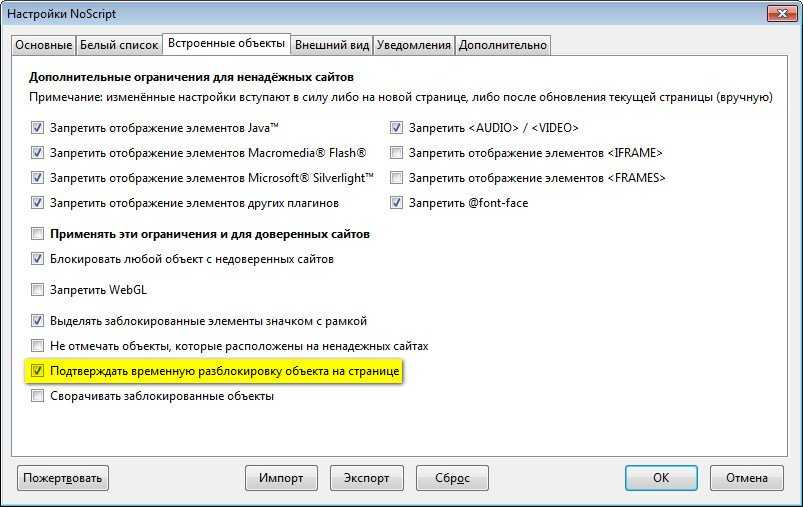

Давайте капнем немного глубже. NoScript предлагает пользователям больше чем просто блокирование скриптов. Он может быть использован для обработки внедренного контента.

Подобного рода контент блокирован по умолчанию для сайтов не находящихся в белом списке, но не блокирован для сайтов временно или постоянно находящихся в нем.

Это означает, что содержимое вроде Java, Flash, Silverlight и других плагинов будет загружаться на сайтах из белого списка по умолчанию. Если вы не хотите чтобы это произошло, вы должны произвести следующее изменение конфигурации NoScript во вкладке Настройка > Встроенные объекты.

Вот пример, где это может быть полезно. Предположим, что вам необходимо поместить сайт в белый список, чтобы иметь доступ ко всей его функциональности. Помещая его в белый список, вы можете нечаянно также позволить проигрывать Flash-рекламу, видео и другой контент, который требует использования плагинов.

Конечно, имеет смысл так поступить с разрешением контента для сайтов из белого списка, таких как YouTube, ведь вы посещаете его именно из-за видео. Однако если вы примените ограничения для сайтов из белого списка, это улучшит безопасность и конфиденциальность вашего компьютера.

Это означает большее количество щелчков мыши для разрешения контента, но это честный обмен на безопасность.

Если вы активируете данную функцию, каждый раз при нажатии на заблокированное содержимое вы будете получать сообщение с подтверждением. Вы можете отключить его, отключив опцию «Ask for confirmation before temporarily unblocking an object».

Удаляем сайт из чёрных списков

После очистки проекта от вредоносного кода, надо сообщить поисковым системам и антивирусам, что пользователям больше нечего бояться.

Пошаговая инструкция:

- Откройте сайт в Google Chrome, Firefox, Opera и Yandex Browser. При появлении сообщения о потенциальной опасности найдите опцию «Сообщить о ложном срабатывании». Лучше отправить запрос несколько раз с разных компьютеров.

- Зайдите в Яндекс Вебмастер и Search Console. Проверьте раздел «Диагностика» и «Меры, принятые вручную». Сообщите поисковым системам, что проблема устранена.

- Напишите в службу поддержки вебмастеров Яндекса, если проверка длится слишком долго.

- Если домен попал в блэклист антивирусов, свяжитесь с техподдержкой и переписывайтесь до положительного решения.

Удаление сайта из чёрных списков Яндекса и Гугла — долгая процедура. В официальной справке Google указано, что длительность проверки зависит от типа проблемы. Спам проверяют несколько недель, вредоносное ПО пару дней, а фишинг около суток. Если поисковик убедится в «чистоте», предупреждения в браузерах и выдаче пропадёт через 3 дня.

Как работают расширения для защиты браузера на примере NoScript

Допустим, вы впервые заходите на какую-либо интернет страницу, при этом NoScript тут же отключает на ней выполнение всех джава скриптов, которые могут нести потенциальную угрозу. Вы увидите лишь текстовую и графическую информацию (которой в принципе в большинстве случаев и достаточно).

Вот так выглядит безопасная интернет страница:

Если сайт вызвал у вас подозрение, вы оставляет все как есть, если сайт заслужил ваше доверие и вы собираетесь воспользоваться всем его функционалом – просто нажмите на значок NoScript в браузере и разрешите использование скриптов на данном ресурсе.

Мне показалась страница, приведенная выше, безопасной и я разрешил браузеру включить JavaScript. И вот так она выглядит, если бы мы ее просматривали без отключения скриптов:

Согласитесь, второй вариант выглядит симпатичней. Зато первый – безопасный.

Таким образом, после просмотра страницы вы должны решить для себя, полезен или нет данный сайт, вернетесь вы еще на него или нет? А уж затем решить для себя включать или не включать потенциально опасные скрипты на этом интернет ресурсе.

Манипуляция с HTTP-данными

Когда первое представление о том, с чем имеешь дело, есть, можно приступать к более активным действиям. Чтобы проанализировать HTTP/HTTPS-трафик между браузером и веб-сервером, часто используются специализированные тулзы вроде Fiddler’а. Но посмотреть, что передается серверу, и что от него возвращается обратно, вполне реально без посторонних программ. Достаточно лишь установить плагин HttpFox или Live HTTP Headers. Обе в очень удобной форме позволяют мониторить и анализировать весь входящий и исходящий HTTP-трафик, в том числе хедеры запросов и ответов, кукисы, содержание POST-запросов и т.д. Понятно, что одним только снифингом не обойтись – часто необходимо «на лету» изменять параметры запроса или хедеров и изучать реакцию приложения

Нет проблем: Modify Headers позволит добавлять, изменять и, что важно, фильтровать различные хедеры в запросах. Ты можешь изменить значение User Agent и, например, проспуфить HTTP-запрос так, как будто он выполняется с мобильного устройства

Впрочем, если часто приходится подделывать именно информацию об используемом браузере, но лучше задействовать специализированный аддон – User Agent Switcher, позволяющий сделать это за несколько кликов мышью.

Tamper Data – это еще более продвинутое средство, которое на особом счету в копилке любого пентестера. Помимо спуфинга собственно заголовков оно позволяет изменять данные, передаваемые в POST-запросах. Напомню, что если форма для отправки использует метод GET, то передаваемые данные оформляются в виде ключей в URL, и «играться» с ними можно прямо в адресной строке браузера. В случае с методом POST данные формы оформляются в особо созданной структуре, и здесь без специальной утилиты, позволяющей с ними манипулировать, не обойтись. Сложно даже представить, сколько раз Tamper Data появлялся в наших VisualHack’ах. Но каким бы удобным ни был аддон, он не позволяет выполнять автоматические аттаки. Например, его никак нельзя использовать для брутфорса формы авторизации. Ну и ладно, для брутфорса GET- и POST-форм есть отдельный плагин – Fireforce. Понятно, что подбор паролей является главной задачей подобного плагина, и, что приятно, он позволяет как генерировать случайные пароли с учетом заданных параметров, так и использовать для атаки словари. Мало брутфорса, хочешь устроить жесткий фаззинг во всех местах ввода данных? Тогда аддон FuzzyFox – к твоим услугам.

Ключевые особенности

Иконка дополнения (синяя буква S) появится в правом верхнем углу браузера. Работать NoScript начинает автоматически, запускать его не нужно. Однако вы все же сможете контролировать его работу. В частности, добавлять в «Белый список» сайты, в которых вы уверены, и где «подозрительные» плагины блокировать не нужно. Это очень удобно – ведь некоторые сайты без Flash и Java будут открываться просто некорректно.

Скачать NoScript на русском языке может даже ребенок. Это официальное дополнение для Mozilla Firefox, так что оно есть в каталоге. Найдите в меню раздел «Дополнения», введите в поисковую строку название расширения, а после его «обнаружения» нажмите кнопку «Установить». NoScript включится автоматически во время следующего запуска браузера.

Инъекции, XSS, отсутствие авторизации

Если тебе нужен инструмент для помощи в поиске XSS-дыр, осуществления SQL-инъекции и выполнения прочих атак прямо внутри сайта, то самое время установить в Firefox’е тулбар HackBar. Фишка в том, что с его помощью ты сможешь очень быстро выполнять ряд тривиальных действий для поиска уязвимостей в скриптах, вроде подстановки зловредных значений в разные места ввода данных. К тому же в HackBar встроено несколько инструментов, позволяющих зашифровать зловредный запрос, позволяя обойти простейшие фильтрации параметров. Если дальше продолжать разговор про SQL-инъекции, то тут есть специальный плагин с незатейливым названием SQL Injection. В плагин забит ряд популярных символьных комбинаций, которые могут нарушить целостность SQL-запроса, логику выполнения скрипта и, соответственно, предоставить возможность реализовать атаку. Еще более автоматизированную атаку на БД предлагает SQL Inject Me, разработанную security-командой Seccom Labs. В те значения, которые передаются скрипту на сервере, плагин вставляет «опасные» символы (вроде кавычки) и проверяет, не вернулась ли в ответ страница с ошибкой базы данных. Поля для проверки выбираешь ты сам с помощью специального интерфейса. От тех же ребят есть серьезный инструмент для поиска XSS-уязвимостей XSS Me. Она работает аналогичным образом и сабмитит HTML-формы, подставляя в поля отправляемой формы такие значения, которые теоретически могут выявить XSS-атаку. Если результирующая HTML-страница вернет специальное JS-значение (document.vulnerable=true), тулза автоматически помечает страницу как потенциально уязвимую к XSS.

Ковыряем JS-скрипты

Если взять тот же самый Gmail, Facebook да и вообще любое веб-приложение, то оно буквально изобилует кодом на JavaScript. А там, где много кода, есть много ошибок, которые мы любим искать. К счастью, одним из самых мощных плагинов для Firefox является именно отладчик Javascript – Firebug. По совместительству это еще и самый лучшей дебаггер для JS в принципе, который идеально подходит для того, чтобы разобраться с чужим JS-кодом. С помощью Firebug ты легко можешь установить брейкпоинты в нужных местах скрипта, указывая на то, что выполнение сценария нужно остановить при достижении нужной строчки кода. Поддерживаются и if-breakpoint’ы, когда точка останова срабатывает только при наступлении оговоренного условия. Как только выполнение скрипта остановилось, ты можешь продолжить его выполнения пошагово, внимательно отслеживая значение всех переменных и объектов. Причем можно даже просмотреть значение сложных выражений, состоящих из различных переменных; для этого к твоим услугам система watch’ей. Впрочем, даже если просто в коде навести курсор на какую-то переменную во время выполнения скрипта, то отладчик выдаст подсказку с его текущим значением. Firebug интегрируется в Firefox на глубоком уровне и позволяет в реальном времени изменять и отладить не только JS-сценарии, но и выполнение HTML-кода, CSS на абсолютно любой странице. Одна из моих любимых фишек – опция Inspect, когда ты кликаешь на нужный тебе элемент сайта, а Firebug мгновенно находит в сорцах код, который этот элемент реализует. Отладчик неплохо справляется с определением всех связных файлов со страницей, хотя для этой цели еще лучше подходит отдельный плагин – View Dependencies

Это особенно важно, когда имеешь дело со сложным веб-приложением, подгружающим массу отдельных файлов с JS/CSS-кодом

Интерпретация и компиляция (да-да, часть JS-кода компилируется встроенным в браузер JS-движком с целью увеличения производительности) производится на клиентской машины, и чтобы защитить свой код от копирования, разработчикам приходится использовать важный прием – обфускацию кода. Техника на особом счету и у разработчиков сплойтов, которые, во-первых, маскируют таким образом свои детища от сигнатурных антивирусов (ведь не так сложно распознать шеллкод в JavaScript), а, во-вторых, скрывают саму технику эксплуатирования уязвимости в браузере. Если прочитаешь статью «Операция Аврора», то разберешься, как справится с простейшим приемом шифрования сплойта. Существенно упростить задачу, а во многих случаях даже все сделать за тебя может плагин JavaScript Deobfuscator. После установки у тебя всегда будет возможность посмотреть, какой JS-код выполняется на странице, причем даже в том случае, если он генерируется (в частности расшифровывается) на лету. Нужно лишь вызвать плагин из меню «Tools» и посмотреть, какие скрипты на этой странице выполняются/компилируются.

Список дополнений

— Тэги, cookies, Web-жучки и Web-маяки на сайтах — все эти инструменты следят за вашими онлайн-действиями. Ghostery «вычисляет» шпионов. С использованием Ghostery эта слежка прекратится. Ghostery помогает не только блокировать нежелательные кукисы, но и даёт полную информацию о том, что вам пытается подсадить каждый конкретный сайт..

— расширение Firefox, блокирующее исполнение JavaScript, апплетов Java, Flash и других потенциально опасных компонентов HTML-страниц до тех пор, пока пользователь не разрешит их исполнение на данном узле или глобально. Также NoScript позволяет пользователям вести белые списки (англ.) сайтов, которым разрешено использовать данную возможность. Управление плагинами возможно независимо от сценариев. Ещё одной возможностью NoScript является защита пользователя от XSS атак, с возможностью формирования отдельных списков серверов для которых необходима схожая с XSS атакой функциональность. NoScript входит в десятку самых популярных расширений Firefox

— плагин, который позволяет оставаться неузнаваемым. Если до сих пор удивляетесь, почему вас все еще можно отследить несмотря на все усилия по удалению своих следов, то BetterPrivacy создан для вас. Он позволяет очистить обычно неудаляемые следы на вашем компьютере (cookies и т.п.), появляющиеся в результате посещения Google, YouTube, Ebay.

— этот плагин обеспечивает полное удаление всей информации, которая была добавлена в браузер во время вашей работы в интернете. Distrust отключает кэш браузера (и обычный, и SSL), устанавливает для файлов cookies срок жизни до конца сессии, очищает историю посещения страниц и загруженных файлов, оповещает о наличии файлов, которые вы загрузили во время сессии, но не удалили с жесткого диска, а также удаляет все сохраненные логины и пароли.

– Плагин для безопасного серфинга по Интернету. Stealther запрещает браузеру сохранять информацию о посещаемых вами сайтах, Cookies, вести историю загруженных файлов, кэшировать сайты, сохранять информацию форм, не сохранять историю о недавно закрытых вкладках и отправлять Referrer Header заголовки. Отличный плагин если вы хотите чтобы ваш браузер никому не смог показать информацию о вашей деятельности в Интернете. В отличие от подобных расширений, этот плагин не стирает информацию, а именно отключает вышеперечисленные возможности путем изменения переменных конфигурации, например

— Плагин позволяет мгновенно спрятать все открытые вкладки – нужно всего лишь нажать на значок. Все вкладки можно потом восстановить. Повторный клик по значку Panic восстанавливает все спрятанные вкладки.

— это дополнение позволит вам вернуть себе контроль над интернетом и видеть его таким, как хочется вам. Для расширения существует более сорока списков фильтров для десятков языков, которые автоматически настроят его для различных целей, от блокировки рекламы до блокировки всех известных опасных доменов. Adblock Plus также позволит вам добавлять собственные фильтры с помощью различных полезных инструментов, включая контекстное меню для блокировки картинок, ярлык для блокировки Flash-роликов и Java-апплетов и список элементов для удаления невидимых элементов (к примеру, скриптов или стилей). Начиная с Adblock Plus 2.0 появилась возможность разрешить в настройках фильтров некоторую ненавязчивую рекламу. Таким образом можно поддержать страницы, которые не навязывают рекламу посетителям. Мы надеемся, что в результате больше страниц станет использовать ненавязчивую рекламу

Заключение

Инструмент обеспечивает дополнительную защиту для Firefox. Позволяет запуск JavaScript, Java и другого активного содержимого только для доверенных доменов по вашему выбору. Обеспечивает безопасность работы в «зоне доверия», защищает от атак с использованием сценариев (XSS), кросс-зоны DNS подменой / CSRF-атак (хакерских маршрутизаторов), и атаки ClickJacking. Реализует DoNotTrack защиту по умолчанию. Эксперты едины во мнении: Firefox действительно безопаснее с NoScript.

В Mozilla Firefox есть свои инструменты для защиты ПК. Теоретически они должны давать гарантию безопасности во время серфинга в интернете. На практике этих средств бывает не хватает, поэтому приходится искать дополнительные средства, в частности, устанавливать специальные дополнения. Одно из таких дополнений – NoScript для Firefox.