Платить или не платить?

Если злоумышленники требуют выкуп, оцените, насколько серьезный ущерб нанесен, какие именно данные были скомпрометированы или зашифрованы, какую ценность они представляют. Если речь идет о шифровании важной информации злоумышленниками с последующим требованием выкупа за расшифровку, стоит выяснить, по силам ли антивирусным системам выполнить дешифровку данных без уплаты выкупа и в какие сроки эта работа может быть выполнена. Узнайте, пострадали ли другие компании от действий той же группы злоумышленников или того же вредоносного ПО

Соберите и проанализируйте все имеющиеся на этот момент кейсы. Нужные данные, как правило, можно найти на тематических форумах, в специализированных СМИ или узнать у специалистов по информационной безопасности. Вполне возможно, что решение уже найдено

Узнайте, пострадали ли другие компании от действий той же группы злоумышленников или того же вредоносного ПО. Соберите и проанализируйте все имеющиеся на этот момент кейсы. Нужные данные, как правило, можно найти на тематических форумах, в специализированных СМИ или узнать у специалистов по информационной безопасности. Вполне возможно, что решение уже найдено.

Что касается атак, организованных с использованием методов социальной инженерии, таких как BEC, рецепт тут один: выстроить систему платежей так, чтобы перевод средств мошенникам был максимально затруднен. Например, сделать перечисления возможными, только после согласования несколькими сотрудниками, в том числе руководством после обязательной идентификации.

Некоторые проблемы с виртуальной машиной

Целостность памяти использует оборудование виртуализации системы. Таким образом, он совместим с программами виртуальных машин, такими как VMware или VirtualBox. Имейте в виду, что только одно приложение может использовать это оборудование одновременно.

Когда в системе включена целостность памяти и вы пытаетесь установить на нее программу виртуальной машины, вы можете увидеть сообщение о том, что AMD-V или Intel VT-X недоступны или активированы. Пока защита памяти включена в VirtualBox, вы, возможно, увидите сообщение об ошибке «Raw-mode недоступен благодаря Hyper-V».

При возникновении проблем с программным обеспечением виртуальной машины вы можете использовать его, только отключив целостность памяти.

Что такое целостность памяти в Windows 10?

Также известная как целостность защищенного кода гипервизора (HVCI), целостность памяти работает как подмножество изоляции ядра. По умолчанию он отключен на компьютерах, на которых установлено обновление за апрель 2018 года. Однако он автоматически включается в новых установках Windows 10.

Обновление за июль 2023 года:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows — нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

- Шаг 1: (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

Windows требует цифровых подписей для драйверов устройств и другого кода, работающего в низкоуровневом режиме ядра. Это гарантирует, что они не были изменены вредоносным программным обеспечением. После включения целостности памяти служба целостности кода в Windows запускает контейнер, защищенный гипервизором, который обрабатывается изоляцией ядра. Это делает практически невозможным проникновение вредоносных программ в проверки целостности кода. Это также означает, что ему не удалось получить доступ к ядру Windows.

Как включить целостность памяти изоляции ядра

Вы можете увидеть, включена ли изоляция ядра на вашем компьютере, и вы можете включить или отключить защиту памяти в приложении Центра безопасности Защитника Windows (этот инструмент будет переименован в «Безопасность Windows» в обновлении за октябрь 2018 г.).

- Чтобы открыть его, найдите «Центр безопасности Защитника Windows» в меню «Пуск» или выберите «Параметры»> «Обновление и безопасность»> «Безопасность Windows»> «Открыть центр безопасности Защитника Windows».

- В Центре безопасности щелкните значок «Безопасность устройства».

- Если изоляция ядра включена на оборудовании вашего ПК, вы увидите сообщение «Безопасность на основе виртуализации работает для защиты основных частей вашего устройства».

- Чтобы включить (или отключить) защиту памяти, щелкните ссылку «Core Isolation Details».

- Чтобы включить целостность памяти, установите переключатель в положение «Вкл.». Если у вас возникли проблемы с приложением или устройством и вам необходимо отключить целостность памяти, вернитесь сюда и установите переключатель в положение «Выкл.».

- Вам будет предложено перезагрузить компьютер, и изменения не вступят в силу, пока вы не сделаете это.

Заключение

Это все, что я говорю. Вот как просто включить функцию изоляции ядра и целостности памяти в Windows. Если вы хотите отключить эту функцию, просто установите переключатель на шаге 5 в положение «Off».

Помните, что из-за функции целостности памяти некоторые приложения, особенно старые, могут работать неправильно или работать неправильно. Если это так, отключите функцию целостности памяти.

Совет эксперта:

Эд Мойес

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Сообщение Просмотров: 1,535

Способ 3: «Редактор локальной групповой политики»

Предыдущий метод является универсальным, а внести те же самые изменения, но только через «Редактор локальной групповой политики» могут исключительно обладатели Windows 11 Pro и Enterprise. Если у вас установлена редакция Home, следующая инструкция вам не подойдет, поскольку нужная оснастка просто отсутствует. В таком случае предлагаем использовать метод с самостоятельным редактированием реестра.

- Если же версия ОС совместима с «Редактором локальной групповой политики», откройте утилиту «Выполнить», используя сочетание клавиш Win + R, в поле введите и нажмите Enter для подтверждения команды.

- В окне с политиками разверните «Конфигурация компьютера», выберите каталог «Административные шаблоны», в нем — «Система», а затем щелкните левой кнопкой мыши по «Device Guard».

- Справа появится список из двух политик. Вам понадобится дважды щелкнуть левой кнопкой мыши по «Включить средство обеспечения безопасности на основе виртуализации».

- Установите значение для данной политики как «Отключено» и примените изменения, после чего отправьте ПК на перезагрузку.

Как работает целостность памяти?

Чтобы понять, как работает целостность памяти, нам нужно понять две другие связанные с ней функции — изоляцию ядра и платформу виртуальных машин (VMP).

-

Изоляция ядра: это набор функций безопасности на основе виртуализации, которые защищают важные основные процессы, изолируя их в памяти и создавая виртуальную среду, в которой эти процессы могут работать беспрепятственно.

-

Платформа виртуальных машин (VMP): VMP предоставляет службы виртуальных машин, на которые опирается функция «Core Isolation».

-

Целостность памяти: также называемая целостностью кода, защищенной гипервизором (HVCI), это функция безопасности Windows, которая относится к основному зонтику «Core Isolation» и помогает предотвратить доступ вредоносного программного обеспечения и программ к драйверам и получение контроля над процессы безопасности.

Когда эти функции включены, Windows изолирует основные процессы принятия решений от остальной памяти и создает для них безопасную рабочую среду.

Когда программа запускается, целостность памяти должна проверить код драйвера и убедиться, что установленный драйвер заслуживает доверия, прежде чем он сможет получить доступ к основным функциям Windows. Как подчеркнула сама Microsoft, весь этот процесс аналогичен охраннику внутри запертой будки, где «целостность памяти» является охранником в изолированной среде, созданной «Core Isolation».

Все это повышает безопасность системы, и, хотя все это происходит очень быстро, с таким количеством проверок, где-то еще должно быть какое-то влияние.

Атака позади. Выдыхаем?

К сожалению, с кибератаками принцип снаряда и воронки не работает. Наоборот, повторный взлом — распространенный сценарий. Так, известный вирус-вымогатель WannaCry ходил по миру несколькими волнами, атакуя компании по кругу. Россия стала одной из стран, в которой за несколько лет хождения вируса зарегистрировано наибольшее количество пострадавших. В том числе атакам подверглись Сбербанк, «МТС» и «Вымпелком».

Во-первых, любому бизнесу, даже крупному, необходимо время, чтобы полностью восстановить систему безопасности, оптимизировать защиту и найти слабые места. Этим «люфтом» могут воспользоваться уже новые хакеры.

Во-вторых, довольно часто непрошенным гостем становится та же группировка, которая обнаружила во время первой атаки не найденную службой безопасности уязвимость и использовала ее для повторного взлома.

Чтобы избежать новых атак, руководствуйтесь тремя основными принципами:

Максимально оперативно и дотошно выясните обстоятельства, при которых атака стала возможной

Как можно быстрее устраните найденную уязвимость и выявите причины, по которым она возникла.

Уделите пристальное внимание установке обновлений и исправлений уязвимостей от Microsoft и стороннего программного обеспечения, актуальных версий антивирусного ПО. Используйте двухфакторную аутентификацию и отключайте или ограничивайте использование потенциально уязвимых сервисов

Например, причиной кражи учетных данных очень часто становится использование протокола удаленного рабочего стола.

Регулярно выполняйте всесторонний аудит безопасности в компании. 23% утечек данных в мире происходит из-за человеческих ошибок

Поэтому важно регулярно на конкретных и понятных примерах напоминать сотрудникам базовые принципы компьютерной безопасности и важность их неукоснительного соблюдения.

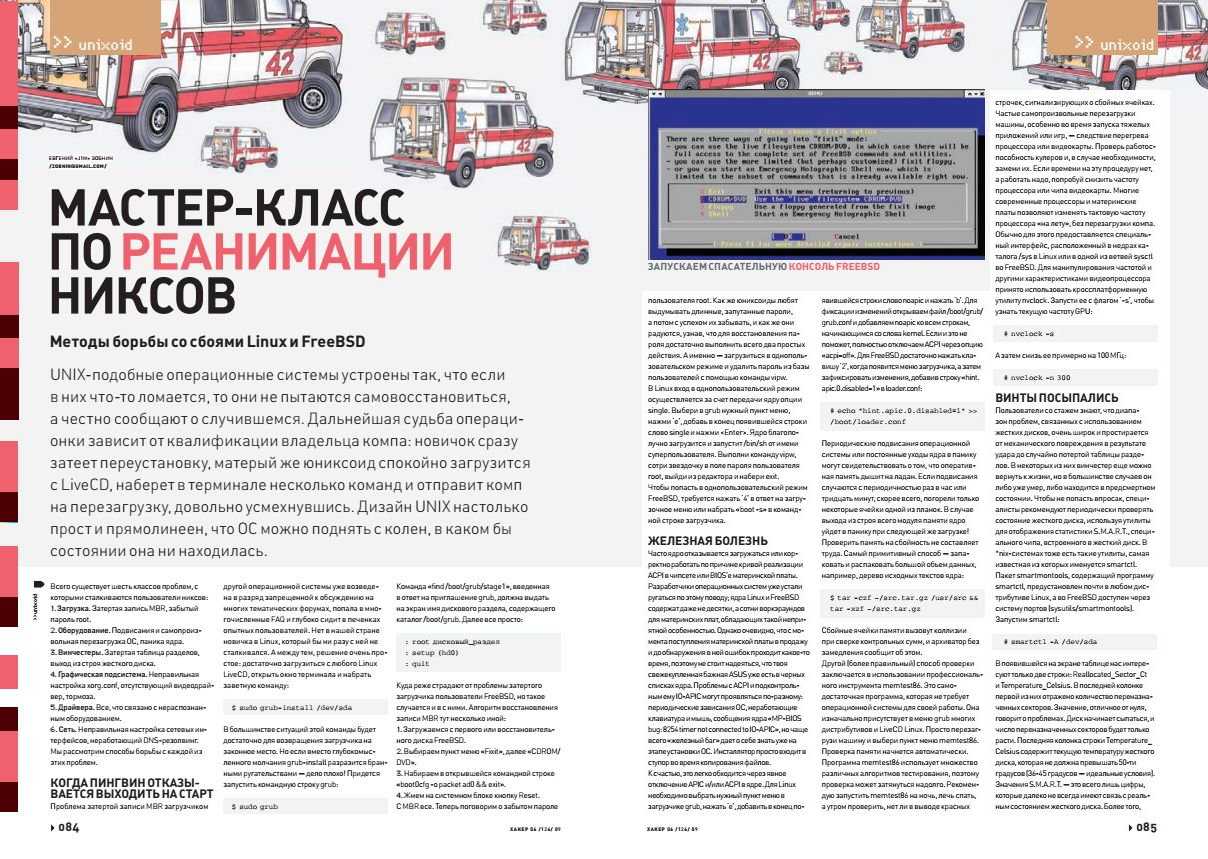

Мастер-класс по реанимации никсов. Методы борьбы со сбоями Linux и FreeBSD

UNIX давно себя зарекомендовали как системы надежные и предсказуемые. Но бывает, что после системной ошибки или другого сбоя дальнейшая судьба операционки полностью зависит от квалификации ее владельца. Дизайн UNIX настолько прост и прямолинеен, что ОС можно поднять с колен, в каком бы состоянии она ни находилась. В материале рассмотрены самые типовые и часто встречающиеся ситуации крушения *NIX-систем: затертая запись MBR и забытый пароль root, подвисания и самопроизвольная перезагрузка ОС, паника ядра, выход из строя жесткого диска, неправильная настройка xorg.conf, отсутствующий видеодрайвер, неправильная настройка сетевых интерфейсов, неработающий DNS-резолвинг — и приведены рецепты их устранения и восстановления работоспособности.

Как найти рабочие документы из дома

Проблема: Вы доделываете свою работу поздно вечером или в выходные — но документ, который вам нужен, остался на офисном компьютере.

Обходной маневр: Google, Microsoft, Yahoo и IAC/InterActiveCorp предлагают ПО для быстрого поиска документов на рабочем столе компьютера. Кроме того, некоторые из них позволяют с одного компьютера искать документы, сохраненные на рабочем столе другого. Как это работает? Компания-поисковик сохраняет копии ваших документов на своем сервере. Таким образом она можете сканировать эти копии, когда вы осуществляете удаленный поиск.

Для использования ПО Google — одного из самых популярных — вам нужно проделать следующие шаги. Во-первых, установите аккаунт Google на обеих машинах, посетив Google.com/accounts. (Обязательно используйте один и тот же аккаунт на обоих компьютерах.)

Потом выйдите на сайт Desktop.Google.com и загрузите ПО для поиска на рабочем столе. Когда он установится, опять же на обеих машинах, кликните на Desktop Preferences, потом на Google Account Features. Поставьте галочку напротив фразы Search Across Computers. Начиная с этого момента, все документы, открываемые вами на обоих компьютерах, копируются на серверы Google, что позволит найти их с обоих компьютеров.

Риск: Специалисты по корпоративным технологиям воображают катастрофический сценарий: вы сохранили на своем рабочем компьютере крайне секретную финансовую информацию. Установили программу для доступа к этим файлам со своего личного ноутбука. А потом ноутбук потерялся. Ай-ай-ай.

Кроме того, эксперты обнаружили в программе Google для поиска по компьютерам уязвимые места, благодаря которым хакеры могут заставить пользователя предоставить им доступ к файлам, говорит Шмугар из McAfee. (После этого эти проблемные места были исправлены, но там могут оказаться и другие, говорит он.)

Как защитить себя: Если на вашем рабочем компьютере есть файлы, которые не должны ни при каких обстоятельствах оказаться в широком доступе, попросите системного администратора из IT помочь вам установить Google Desktop таким образом, чтобы избежать утечек.

Проблемы виртуальной машины

Поскольку целостность памяти использует аппаратное обеспечение виртуализации системы, она несовместима с

программы виртуальных машин

как VirtualBox или VMware. Только одно приложение может использовать это оборудование одновременно.

Вы можете увидеть сообщение о том, что Intel VT-X или AMD-V не включены или недоступны, если вы устанавливаете программу виртуальной машины в системе с включенной целостностью памяти. В VirtualBox вы можете увидеть сообщение об ошибке «Необработанный режим недоступен благодаря Hyper-V», когда включена защита памяти.

В любом случае, если вы столкнетесь с проблемой с программным обеспечением вашей виртуальной машины, вы должны отключить целостность памяти, чтобы использовать ее.

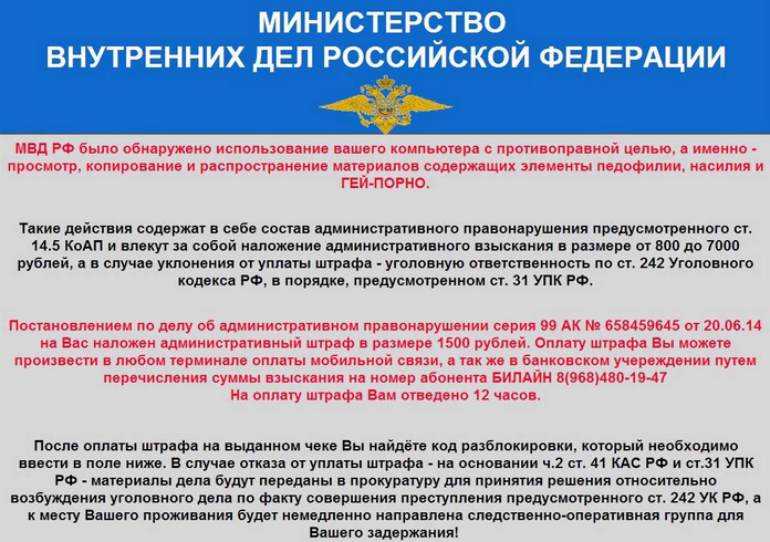

Штраф, которого нет: как мошенники притворяются сайтом МВД

Сайты-вымогатели блокируют работу и требуют деньги под видом штрафов. Рассказываем, как справиться с напастью бесплатно и без глубоких технических знаний.

Вы случайно кликнули на рекламное объявление, но вместо сайта с товаром появилось предупреждение: «Если покинуть страницу, то внесенные изменения не сохранятся». Ну и ладно, думаете вы, какая разница. Жмете «Покинуть сайт», и вдруг открывается какой-то ресурс МВД, требующий штраф и грозящий тюремным сроком. Закрыть его не получается. Что это? Скорее всего, вас атакует блокировщик браузера. Давайте разберемся, что это за напасть и как ее одолеть.

Хакер элитный

Ключевую роль в распространении слова сыграл MIT. В 1960-е на местном сленге хакерами называли тех, кто мог просто решить какую-то проблему, а также студентов, которые устраивали разные проделки и розыгрыши.

Обложка легендарного хакерского журнала 2600: The Hacker QuarterlyИзображение: 2600: The Hacker Quarterly / 2600 Enterprises Inc. 1987

С появлением компьютеров слово «хакер» стало звучать очень уважительно. Так называли легендарных бородатых инженеров, которые писали первые программы и ковырялись в компьютерах, получая от этого огромное удовольствие. В этом значении «хакер» ближе всего к таким понятиям, как «гик» и «нёрд».

«Хакер:

- Человек, которому нравится изучать тонкости работы программируемых систем и способы расширения их возможностей, в отличие от большинства пользователей, которые предпочитают знать только необходимый минимум.

- Тот, кто программирует с энтузиазмом (даже с одержимостью), или тот, кто получает удовольствие от программирования, а не просто рассуждает о нём».

Обложка легендарного хакерского журнала 2600: The Hacker QuarterlyИзображение: 2600: The Hacker Quarterly / 2600 Enterprises Inc. 1994

Хакеры стали элитой компьютерного мира и сформировали свою этику и культуру.

«Этический долг хакеров — делиться своими знаниями и опытом путём написания открытого кода и облегчения доступа к информации и вычислительным ресурсам, где это возможно. Самое убедительное проявление хакерской этики в любой из её версий — то, что почти все хакеры готовы активно делиться техническими приёмами, программами и вычислительными ресурсами с другими хакерами».

Почему он отключен по умолчанию?

Основная функция Core Isolation не должна вызывать никаких проблем. Он включен на всех ПК с Windows 10, которые могут его поддерживать, и нет интерфейса для его отключения.

Однако защита целостности памяти может вызвать проблемы с некоторыми драйверами устройств или другими низкоуровневыми приложениями Windows, поэтому она по умолчанию отключена при обновлениях. Microsoft по-прежнему подталкивает разработчиков и производителей устройств к обеспечению совместимости своих драйверов и программного обеспечения, поэтому эта функция включена по умолчанию на новых ПК и новых установках Windows 10.

Если один из драйверов, необходимых вашему компьютеру для загрузки, несовместим с защитой памяти, Windows 10 автоматически отключит защиту памяти, чтобы ваш компьютер мог загружаться и работать правильно. Итак, если вы попытаетесь включить его и перезагрузитесь, но обнаружите, что он все еще отключен, вот почему.

Если после включения защиты памяти у вас возникнут проблемы с другими устройствами или неисправным программным обеспечением, Microsoft рекомендует проверять наличие обновлений с помощью конкретного приложения или драйвера. Если обновления недоступны, отключите защиту памяти.

Как мы упоминали выше, целостность памяти также будет несовместима с некоторыми приложениями, которым требуется монопольный доступ к аппаратному обеспечению виртуализации системы, например программам виртуальных машин. Другие инструменты, включая некоторые отладчики, также требуют монопольного доступа к этому оборудованию и не будут работать с включенной целостностью памяти.

Что такое целостность памяти?

Функция, известная как «Целостность памяти» в интерфейсе Windows 10, также известна как «Целостность кода, защищенная гипервизором» (HVCI) в документации Microsoft.

Целостность памяти по умолчанию отключена на ПК, обновленных до обновления за апрель 2018 г., но вы можете ее включить. Он будет включен по умолчанию при новых установках Windows 10 в будущем.

Эта функция является подмножеством Core Isolation. Windows обычно требует

цифровые подписи для драйверов устройств

и другой код, работающий в низкоуровневом режиме ядра Windows. Это гарантирует, что они не были подделаны вредоносным ПО. Когда включена функция «Целостность памяти», «служба целостности кода» в Windows запускается внутри защищенного гипервизором контейнера, созданного с помощью Core Isolation. Это должно сделать практически невозможным вмешательство вредоносных программ в проверки целостности кода и получение доступа к ядру Windows.

Безопасно ли отключать целостность памяти?

Те, у кого целостность памяти отключена, могут столкнуться с ошибками, такими как «Стандартная аппаратная безопасность не поддерживается» и «Изоляция ядра Windows недоступна» при попытке включить ее или выполнить различные задачи. Мы собираемся показать вам, как правильно включить целостность памяти или отключить ее, если у вас возникнут проблемы.

Этот параметр может вызвать проблемы с оборудованием вашего ПК.

«Целостность памяти — это функция Windows, которая гарантирует, что код, выполняемый в ядре Windows, надежно разработан и заслуживает доверия. … Все, что вам нужно понять, это то, что эта функция должна защищать ваш компьютер, но сейчас она может отрицательно влияют на ваш компьютер.

Как работает фишинг и как от него защититься

Фишинг — это создание копии определенного сайта с целью обмана пользователя и получения его данных, будь то связка логин/пароль или данных кредитной карты. Фишинг всегда играет на чувствах человека: страхе, любопытстве, жадности. Будьте внимательны и максимально осторожны при открытии ссылок из писем и сообщений от коллег и друзей в соцсетях — их могли взломать. Проверяйте правильность написания сайтов — (хакеры регистрируют похожие по написанию) и вложения, отправляемые в письмах и сообщениях через virustotal.

Единственный способ обезопасить себя от фишинга — это думать: не вводить пароль от «ВКонтакте» где-то кроме «ВКонтакте», не игнорировать сообщения браузера о проблемах сайта с сертификатом безопасности, не переходить по подозрительным ссылкам.

Как включить или отключить изоляцию ядра и целостность памяти в Windows 10

Защитник Windows

Кибератаки изменились за последние несколько лет. Разбойники теперь могут захватить ваш компьютер и заблокировать файлы, если вы не готовы заплатить им деньги. Эти типы атак называются вымогателями, и они используют эксплойты на уровне ядра, которые пытаются запустить вредоносные программы с самыми высокими привилегиями, например, WannaCry и Petya Ransomware. Чтобы смягчить атаки такого типа, корпорация Майкрософт выпустила функцию, которая позволяет включать изоляцию ядра и целостность памяти для предотвращения таких атак.

Центр Защитника Windows предлагает эту функцию. Называемый Device Security, он предоставляет отчеты о состоянии и управление функциями безопасности, встроенными в ваши устройства, включая включение функций для обеспечения улучшенной защиты. Тем не менее, он не работает на программном уровне; аппаратное обеспечение должно также поддерживать это. Ваша прошивка должна поддерживать виртуализацию, которая позволяет ПК с Windows 10 запускать приложения в контейнере, чтобы они не получали доступ к другим частям системы.

Включить изоляцию ядра и интеграцию памяти rity

Войдите в систему как администратор, откройте Центр безопасности Защитника Windows и найдите параметр Защита устройства . Здесь вы должны проверить, включена ли Core Isolation в разделе Virtualization на вашем ПК. Изоляция ядра обеспечивает функции безопасности на основе виртуализации для защиты основных частей вашего устройства.

Нажмите на детали изоляции ядра, и вам будет предложено включить целостность памяти. Целостность памяти (целостность кода, защищенного гипервизором) – это функция безопасности изоляции ядра, которая предотвращает вставку вредоносного кода в процессы с высокой степенью защиты. Переключите, чтобы включить его.

После включения вам будет предложено перезагрузить компьютер, чтобы полностью включить целостность памяти.

Если в дальнейшем у вас возникнут проблемы с совместимостью приложений, возможно, вам придется отключить их.

Тем не менее, есть еще две опции, которые могут быть доступны в зависимости от аппаратного обеспечения вашего ПК.

- Процессор безопасности отображается, только если у вас есть TPM, доступный на вашем ПК. Они представляют собой дискретные микросхемы, припаянные к материнской плате компьютера производителем. Чтобы получить максимальную отдачу от TPM, OEM должен тщательно интегрировать системное аппаратное и микропрограммное обеспечение с TPM, чтобы отправлять ему команды и реагировать на его ответы. Новые доверенные платформенные модули также могут обеспечивать безопасность и конфиденциальность для самого оборудования системы. Поэтому обязательно проверьте все это, если вы покупаете новый компьютер.

- Безопасная загрузка предотвращает загрузку вредоносного кода перед вашей ОС. Их трудно взломать, но с безопасной загрузкой это позаботится.

Windows 10 также предлагает целостность защищенного кода гипервизора (HVCI) при запуске с чистой установкой. Те, кто работает на старом оборудовании, смогут подписаться на обновление с помощью пользовательского интерфейса в Центре безопасности Защитника Windows (WDSC). Это усовершенствование гарантирует, что процесс ядра, который проверяет целостность кода, выполняется в безопасной среде выполнения.

Порядок наложения взыскания

Сообщение от МВД о блокировке телефона за просмотр запрещенных сайтов никогда не высылается правоохранительными органами РФ просто потому, что они так не работают. Кодексом об административных правонарушениях РФ предусмотрен порядок наложения взыскания за выявленное правонарушение:

Конечно, есть и упрощенный порядок, без составления протокола, когда, например, фиксация правонарушения осуществляется видеокамерами согласно ст. 28.6. КоАП РФ, но постановление должно быть вынесено в обязательном порядке и направлено почтой. Бывают случаи, что постановление не может быть получено по причине смен адреса и т.д., но они единичные.

И, наконец, просмотр порносайтов (именно при их посещении чаще всего появляется сообщение от имени МВД о необходимости уплаты штрафа) по действующему законодательству РФ не запрещен, это не является правонарушением. Запрещенные сайты блокируются в установленном порядке и становятся недоступны пользователям после этого автоматически.