Служба защиты узла в действии. Включение экранированной виртуальной машины

-

Включается виртуальная машина VM01. Прежде чем защищенный узел сможет включить экранированную виртуальную машину, сначала необходимо подтвердить, что она работоспособна. Чтобы убедиться, что она работоспособна, она должна предоставить сертификат работоспособности в службу защиты ключей (KPS). Он передается в ходе аттестации.

-

Узел запрашивает аттестацию. Защищенный узел запрашивает аттестацию. Режим аттестации устанавливается службой защиты узла.

-

Аттестация доверенного платформенного модуля. Узел Hyper-V отправляет сведения, в том числе:

-

сведения, определяющие доверенный платформенный модуль (ключ подтверждения);

-

сведения о процессах, запущенных в течение последней последовательности загрузки (журнал TCG);

-

Сведения о политике целостности кода (CI), примененной к узлу.

Аттестация происходит при запуске узла, а затем каждые 8 часов. Если по какой-либо причине у узла нет сертификата аттестации при попытке запуска виртуальной машины, это также активирует аттестацию.

-

-

Аттестация ключа узла. Узел Hyper-V отправляет открытую половину пары ключей. HGS проверяет, зарегистрирован ли ключ узла.

-

Аттестация по группе доверенного администратора. Узел Hyper-V отправляет билет Kerberos, который определяет группы безопасности, в которые входит узел. HGS проверяет, принадлежит ли узел к группе безопасности, которую ранее настроил доверенный администратор HGS.

-

-

Аттестация завершается успешно (или с ошибкой). Режим аттестации определяет, какие проверки необходимы для успешной проверки работоспособности узла. При аттестации доверенного платформенного модуля проверяется удостоверение доверенного платформенного модуля узла, показатели загрузки и политика целостности кода. При аттестации ключа узла проверяется только регистрация ключа узла.

-

Сертификат аттестации отправляется на узел. Если аттестация прошла успешно, на узел отправляется сертификат работоспособности, а узел считается защищенным (разрешено запускать экранированные виртуальные машины). Узел использует сертификат работоспособности для авторизации службы защиты ключей, чтобы безопасно освободить ключи, необходимые для работы экранированных виртуальных машин.

-

Узел запрашивает ключ виртуальной машины. Защищенный узел не имеет ключей, необходимых для включения экранированных виртуальных машин (в данном случае VM01). Чтобы получить необходимые ключи, защищенный узел должен предоставить службе защиты ключей следующее:

- текущий сертификат работоспособности;

- зашифрованный секрет (предохранитель ключа), содержащий необходимые для включения VM01 ключи. Секрет зашифрован с использованием других ключей, известных только службе защиты ключей.

-

Ключ освобождается. Служба защиты ключей проверяет сертификат работоспособности на допустимость. Сертификат не должен быть просрочен, и служба защиты ключей должна доверять службе аттестации, выдавшей его.

-

Ключ возвращается на узел. Если сертификат работоспособности действителен, KPS пытается расшифровать секрет и безопасно вернуть ключи, необходимые для включения виртуальной машины. Ключи шифруются в VBS защищенного узла.

-

Узел запускает VM01.

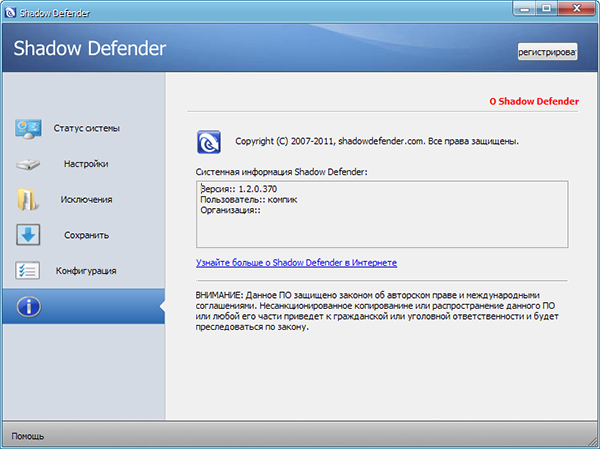

Shadow Defender

Системные требования

Поддерживаемые операицонные системы

- Windows XP Home

- Windows XP Professional

- Windows Vista + KB2763674 (32-bit)

- Windows 7 SP1 + KB3033929 (32-bit и 64-bit)

- Windows 8.1, 8 (32-bit и 64-bit)

- Windows 10 (32-bit и 64-bit)

- Windows 11

Технические требования

- Процессор: 1 GHz CPU и выше

- Оперативная память: 1 GB RAM и выше

- Жесткий диск: 10 MB свободного пространства для файлов программы, 1 GB и выше для каждого нового раздела в Shadow Mode

Подробное описание

Shadow Defender — решение безопасности для операционной системы Windows, который защищает реальную систему вашего компьютера или ноутбука от вредоносных воздействий онлайн-угроз и нежелательных изменений.

Приложение может запустить систему в виртуальной среде, называемой Shadow Mode. Режим Shadow Mode перенаправляет каждое изменение, сделанное на вашем компьютере, в виртуальную среду без воздействия на реальную систему. Если на компьютере появилась вредоносная активность и/или нежелательные изменения, необходимо просто выполнить перезагрузку для восстановления системы в первоначальное состояние, как будто ничего не произошло.

Defender Shadow позволяет выбирать файлы и папки, которые постоянно сохраняются в реальных условиях. Это обеспечивает сохранение важных файлов и папок после перезагрузки системы.

SecureAPlus для WindowsМногоуровневая защита компьютера от известных и неизвестных угроз

Shadow Defender вместо антивируса

Shadow Defender, что буквально переводится как “Теневой защитник” представляет собой специальную программу, предназначенную для защиты компьютера от нежелательных изменений. По сути, Shadow Defender является инструментом виртуализации позволяющим создавать теневые копии системы, а также отдельных ее элементов.

Работая в теневой режиме ваша Windows, а точнее ее “клон” может принимать на себя любые, даже самые тяжелые удары. Любые изменения, кем бы или чем бы они ни были вызваны, затронут только виртуальную копию, сама же система останется в неприкосновенности.

Если назначение программы вам пока непонятно, дочитайте эту статью до конца. Пользоваться этим чудом довольно просто. Русский язык официально не поддерживается, но ее можно русифицировать, скачав с любого сайта варезной тематики более раннюю версию программы с русификатором и применив его для новой версии.

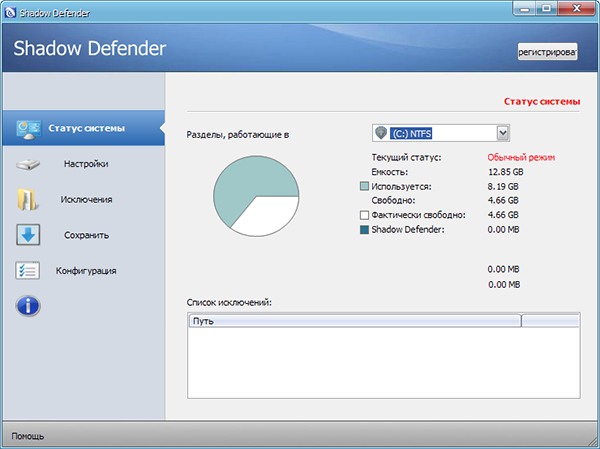

Рабочий интерфейс “Теневого защитника” прост и понятен. В главном окне можно видеть список разделов, занимаемый ими размер на жестком диске, а также статус системы.

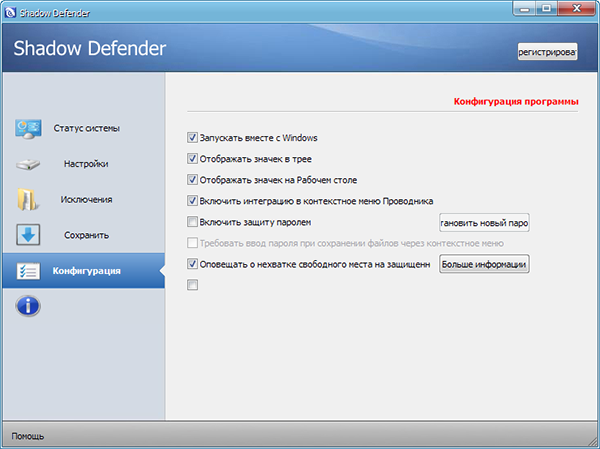

Статусов же в Shadow Defender только два – либо система защищена, либо нет. Забегая немного вперед, скажем пару слов о настройках конфигурации. Они очень просты и в большинстве случаев не требуют внесения каких-либо поправок. Дополнительно вы можете установить пароль на запуск программы. Но это так, по желанию.

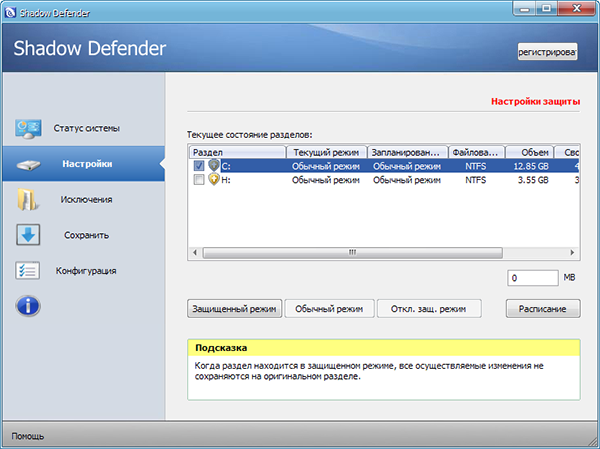

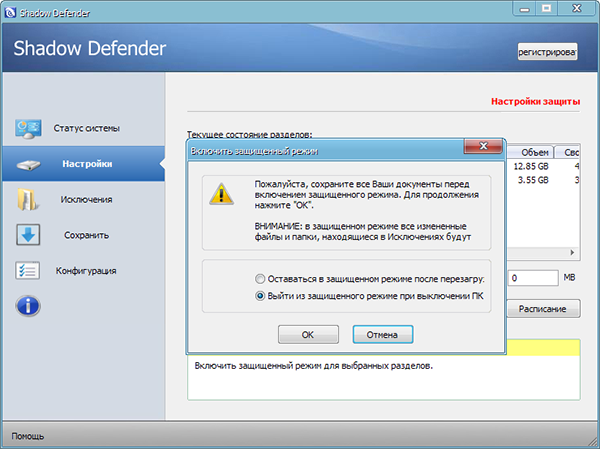

А теперь что касается настроек защиты. Как можно видеть из данного скриншота в разделе настроек отображаются все доступные разделы жесткого диска. По умолчанию защита отключена.

А теперь представим, что нам необходимо установить на компьютер весьма сомнительное программное обеспечение. Чтобы не подвергать операционную систему напрасному риску, защитим ее “переадресовав” все изменения, которое вызовет устанавливаемое ПО виртуальной копии. Перед включением защиты программа попросит сохранить все открытые документы и предложит на выбор два варианта защиты.

Вы можете остаться в защищенном режиме после перезагрузки компьютера или выйти из него. Во втором случае все изменения будут отменены, а виртуальные файлы уничтожены.

Внешне ничего не изменится, но теперь ваша система находится под полным контролем Shadow Defender.

Единственным напоминанием о том, что Windows находится в теневом состоянии будет служить маленький значок с надписью “Shadow Mode” в верхней части экрана.

Теперь вы можете спокойно устанавливать небезопасное программное обеспечение, непроверенные драйвера, изменять критические настройки операционной системы. Испытаем надежность программы конкретным примером.

Для этого находясь в защищенном режиме, мы внесли критические изменения в реестр, удалили все значки с рабочего стола, а также ряд системных папок содержащих пользовательские настройки. Это привело к серьезным нарушениям функционированию системы, в результате которых она отказалась перезагружаться.

Однако после того как выполнили принудительную перезагрузку все внесенные нами изменения были отменены.

Системные реестр был восстановлен, важные папки и ярлыки рабочего стола вновь оказались на своих местах.

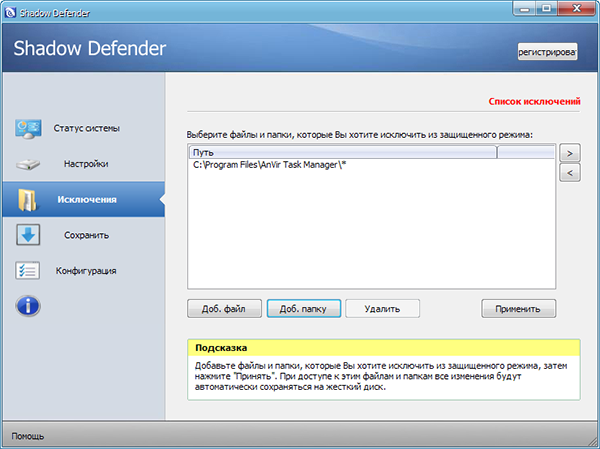

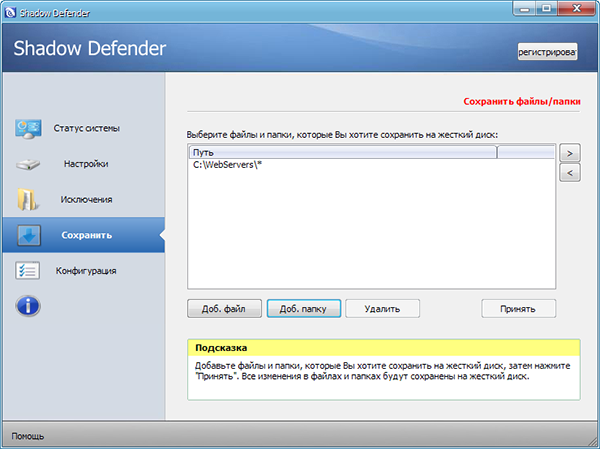

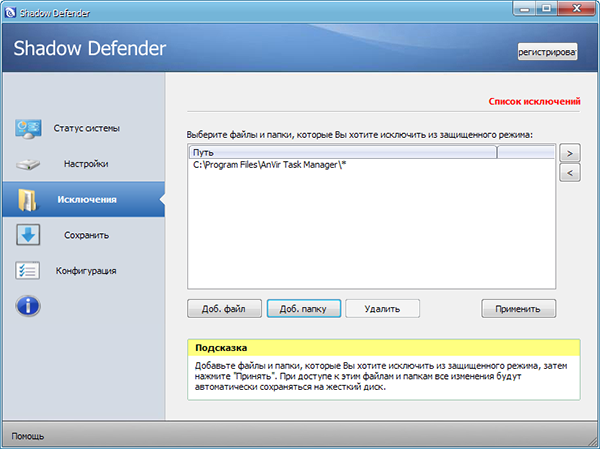

Если вы собираетесь работать в теневом режиме длительное время и при этом желаете сохранить измененное содержимое некоторых папок или файлов можете воспользоваться замечательной функцией исключения.

К примеру, вы хотите сохранить обновления вашего антивируса. Занесите папку антивирусной программы в список исключений и все изменения внутри этой директории будут сохранены. Аналогичным образом работает функция сохранения измененных файлов на жесткий диск.

Управление потоками информации между компонентами ВИ (ЗСВ.4)

Четвертая мера защиты – управление потоками информации между компонентами виртуальной инфраструктуры, а также по ее периметру. Реализовать данную меру в полном объеме можно только наложенными средствами защиты, которые обладают возможностью установки на компоненты виртуальной инфраструктуры своих агентов защиты, выполняющих контроль потоков информации. Защиту периметра следует строить путем установки средства защиты виртуализации на границе внешней сети, в которой находятся субъекты доступа, и внутренней сети администрирования, в которую входят компоненты инфраструктуры. Сложность выполнения данной меры компенсируется необязательностью ее применения для всех ИСПДн и для ГИС до третьего класса включительно.

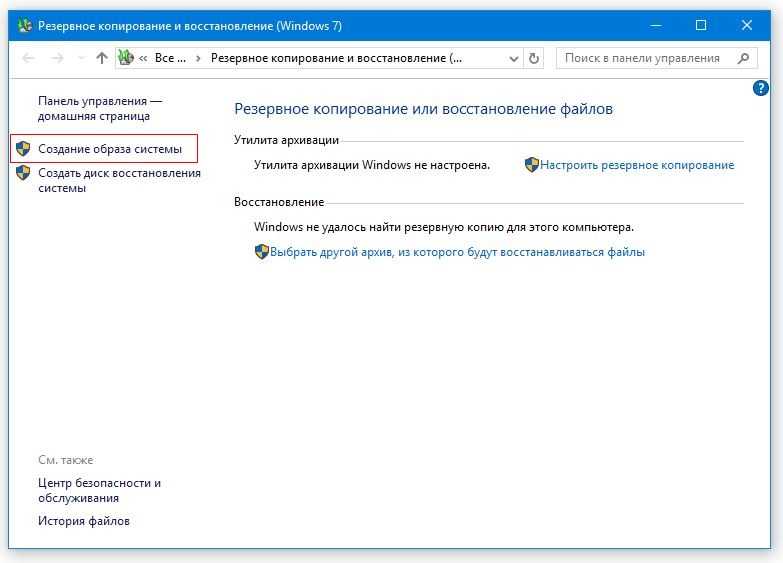

Что такое теневое копирование тома в Windows?

Начнем с понимания сути этого инструмента, который имеется во всех последних системах линейки Windows. Чтобы сообразить, что собой представляет служба копирования тома, давайте попробуем сделать некий разбор этого словосочетания, выяснив, чему именно оно может соответствовать в самой простой трактовке. Под томом подразумевается диск или логический раздел. Это, по всей видимости, знают все. Что же касается теневого копирования, грубо говоря, его можно трактовать как создание копии в невидимом пользователю режиме, часто называемом фоновым.

Таким образом, нетрудно догадаться, что этот компонент является самым обычным средством создания резервной копии диска или раздела с сохранением в специальной зарезервированной области. То есть это некая точка восстановления из копии, причем касается это не только операционной системы с работоспособными параметрами, но и сохраненных пользовательских файлов. Многие ведь замечали, что при запуске отката восстанавливается не только Windows с установленными на тот момент программами, но и файлы пользователя.

Настройка и описание вкладок программы

В самой же программе Shadow Defender, на вкладке «System Status» можно будет посмотреть статус работы, т.е сколько места свободно, сколько занято под нужды защиты (Space Used by SD), какие исключения есть и тп:

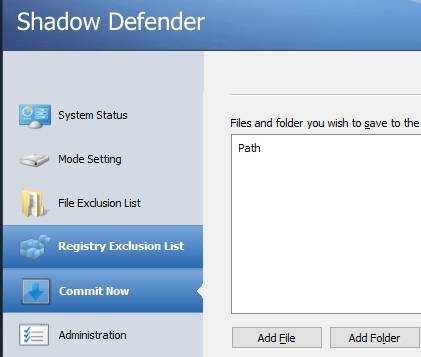

Раздел «Registry Exclusion List» позволит задать, как и в случае с «File Exclusion List», исключения, но в отличии от последнего, для записей или веток реестра:

С помощью вкладки «Commit Now» и соответствующих кнопок «Add File» и «Add Folder» (или по правой кнопки мышки в контекстном меню проводника) Вы можете записать изменения каких-либо папок или файлов на текущий момент, т.е это не совсем исключение из правил, сколько «привязка» изменений к текущему тому.

Не знаю насколько понятно объяснил, может подсказка будет понятнее:

Add the files and folders to the list above, then click «Apply» button, all changes of the files and folders will be committed to the original volume immediately, and once changes happen, you need to commit them again

Примерный перевод:

Добавьте файлы и папки в список выше, затем нажмите кнопку «Применить», все изменения файлов и папок будут немедленно переданы в исходный том, и после того, как изменения произойдут, вам необходимо снова их зафиксировать

Т.е, таким образом можно как бы фиксировать разные стадии изменений, если можно так выразиться и сохранять какие-то из них на определенный момент времени.

Ну и вкладка Shadow Defender администрирования позволяет задать настройки..

..вроде следующих:

- Start with Windows, — запускать при старте системы;

- Enable tray icon, — показывать иконку в трее;

- Enable desktop tip, — показывать уведомление поверх рабочего стола (см.скриншот в тексте статьи);

- Enable shell context menu extension, — добавить пункт в контекстное меню;

- Enable password control, — включить защиту паролем;

- Need password when commiting files via shell context menu, — включить защиту паролем commit через контекстное меню;

- Notify me with low free space on the protected volume, — уведомлять о малом размере свободного места за защищенном диске;

- Encrypt write cache, — шифровать кеш записи;

- Check for updates automatically, — проверять обновления автоматически;

- Enable hibernation in Shadow Mode, — работать в режиме гибернации.

Собственно, можете оставить их как есть или настроить на своё усмотрение. Думаю, что тут всё понятно.

Идём дальше.

2016: Российские учёные нашли способ быстрого восстановления данных

Старший научный сотрудник Института проблем передачи информации Российской академии наук (ИППИ РАН), профессор Университета Мэрилэнда (США) Александр Барг вместе с Ицхаком Тамо из Университета Тель-Авива (Израиль) и старшим научным сотрудником ИППИ РАН Алексеем Фроловым предложили границы параметров для кодов с локальным восстановлением, применяемых в распределенных системах хранения данных. Их статья вышла в журнале IEEE Transactions on Information Theory. В 2015 году за публикацию в том же издании Барг и Тамо получили одну из самых престижных премий в области теории информации и кодирования IEEE Information Theory Society Paper Award за обширное исследование кодов с локальным восстановлением.

Чтобы обезопасить пользователей от потери данных, любую информацию – как на персональных компьютерах, так и в виртуальных хранилищах (социальные сети, «облака») – распределяют на нескольких серверах или дисках. Ведь выход из строя дисков является частым явлением.Ольга Сорокина, Страховой Дом ВСК на TAdviser SummIT — о четырех главных направлениях цифровой трансформации 9.6 т

В современных распределенных системах существует 2 способа защиты данных:

1. Их дублирование (back-up) на нескольких дисках – если один из них выходит из строя, то для восстановления хранящейся на нем информации достаточно обратиться к одному диску с копией (или, по-другому, служебной информацией). Время восстановления минимальное, однако, общий объём информации очень большой, например, если данные повторяются 3 раза, то объем служебной информации – 200 процентов.

2. Использование кодов Рида-Соломона. В этом случае объём служебной информации минимален, но восстановление происходит значительно дольше. К примеру, использует код Рида-Соломона с параметрами (14, 10). В этом случае объем служебной информации – 40 процентов, но для восстановления одного диска нужно считать данные с 10 других.

Поскольку чаще всего выходит из строя именно один диск, то возникает задача построения кодов со свойством локального восстановления. Такие коды должны «уметь» восстанавливать испорченный диск с минимальным числом обращений к другим дискам. Объем служебной информации также должен быть минимален.

Впервые коды с локальным восстановлением были предложены сотрудниками компании Microsoft П. Гопаланом, С. Еханиным и др. Они установили оценку минимального объёма служебной информации при таком кодировании.

В своей работе Александр Барг вместе с Ицхаком Тамо предложили общий алгебраический метод кодирования данных, достигающий этой оценки, т.е. обладающий наилучшей возможной эффективностью.

В статье, опубликованной в июньском номере журнала IEEE Transactions on Information Theory, Тамо, Барг и Фролов исследовали обобщение кодов с локальным восстановлением и получили нижние и верхние границы для параметров кодов с многими восстанавливающими множествами, таких как объем служебной информации и минимальное расстояние.

Shadow Defender вместо антивируса

Shadow Defender, что буквально переводится как “Теневой защитник” представляет собой специальную программу, предназначенную для защиты компьютера от нежелательных изменений. По сути, Shadow Defender является инструментом виртуализации позволяющим создавать теневые копии системы, а также отдельных ее элементов.

Работая в теневой режиме ваша Windows, а точнее ее “клон” может принимать на себя любые, даже самые тяжелые удары. Любые изменения, кем бы или чем бы они ни были вызваны, затронут только виртуальную копию, сама же система останется в неприкосновенности.

Если назначение программы вам пока непонятно, дочитайте эту статью до конца. Пользоваться этим чудом довольно просто. Русский язык официально не поддерживается, но ее можно русифицировать, скачав с любого сайта варезной тематики более раннюю версию программы с русификатором и применив его для новой версии.

Рабочий интерфейс “Теневого защитника” прост и понятен. В главном окне можно видеть список разделов, занимаемый ими размер на жестком диске, а также статус системы.

Статусов же в Shadow Defender только два – либо система защищена, либо нет. Забегая немного вперед, скажем пару слов о настройках конфигурации. Они очень просты и в большинстве случаев не требуют внесения каких-либо поправок. Дополнительно вы можете установить пароль на запуск программы. Но это так, по желанию.

А теперь что касается настроек защиты. Как можно видеть из данного скриншота в разделе настроек отображаются все доступные разделы жесткого диска. По умолчанию защита отключена.

А теперь представим, что нам необходимо установить на компьютер весьма сомнительное программное обеспечение. Чтобы не подвергать операционную систему напрасному риску, защитим ее “переадресовав” все изменения, которое вызовет устанавливаемое ПО виртуальной копии. Перед включением защиты программа попросит сохранить все открытые документы и предложит на выбор два варианта защиты.

Вы можете остаться в защищенном режиме после перезагрузки компьютера или выйти из него. Во втором случае все изменения будут отменены, а виртуальные файлы уничтожены.

Внешне ничего не изменится, но теперь ваша система находится под полным контролем Shadow Defender.

Единственным напоминанием о том, что Windows находится в теневом состоянии будет служить маленький значок с надписью “Shadow Mode” в верхней части экрана.

Теперь вы можете спокойно устанавливать небезопасное программное обеспечение, непроверенные драйвера, изменять критические настройки операционной системы. Испытаем надежность программы конкретным примером.

Для этого находясь в защищенном режиме, мы внесли критические изменения в реестр, удалили все значки с рабочего стола, а также ряд системных папок содержащих пользовательские настройки. Это привело к серьезным нарушениям функционированию системы, в результате которых она отказалась перезагружаться.

Однако после того как выполнили принудительную перезагрузку все внесенные нами изменения были отменены.

Системные реестр был восстановлен, важные папки и ярлыки рабочего стола вновь оказались на своих местах.

Если вы собираетесь работать в теневом режиме длительное время и при этом желаете сохранить измененное содержимое некоторых папок или файлов можете воспользоваться замечательной функцией исключения.

К примеру, вы хотите сохранить обновления вашего антивируса. Занесите папку антивирусной программы в список исключений и все изменения внутри этой директории будут сохранены. Аналогичным образом работает функция сохранения измененных файлов на жесткий диск.

Credential Guard

Credential Guard предоставляет следующие возможности:

- Безопасность оборудования. Повышает безопасность учётных записей производного домена, используя для этого преимущества функций безопасности платформы, включая безопасную загрузку и виртуализацию.

- Безопасность на основе виртуализации. Службы Windows, которые управляют учётными данными производного домена и другими секретами, выполняются в защищённой среде, изолированной от операционной системы.

- Улучшенная защита от самых современных постоянных угроз. Обеспечивает учётные данные производных доменов с помощью безопасности на основе виртуализации. Блокирует атаки на учётные данные и инструменты, используемые в многих других атаках. Вредоносные программы, выполняющимися в ОС с административными привилегиями не могут извлечь секреты, которые находятся под защитой безопасности на основе виртуализации.

- Управляемость. Управление с помощью групповой политики, WMI, из командной строки и Windows PowerShell.

Обычно в Windows, секреты хранятся в памяти Local Security Authority(LSA). С Credential Guard, LSA сообщается с новым компонентом, называемым изолированным LSA. Этот изолированный LSA основан на виртуализации и недоступен остальной ОС. На рисунке ниже показана изоляция, обеспечивающая безопасность на основе виртуализации для процесса LSAIso от процесса LSASS.

Основанный на виртуализации процесс LSA

Если включён Credential Guard, более старые варианты NTLM или Kerberos (то есть NTLM v1, MS-CHAPv2 и т. д.) больше не поддерживаются.

Поскольку Credential Guard основан на виртуализации, для него требуется определённая аппаратная поддержка. В следующей таблице приведены некоторые из этих требований:

Требования

Описание

Windows Server 2016 S

Защита учётных данных доступна на всех Windows Server 2016 SKU, за исключением Nano Server (поскольку Nano Server поддерживает только удалённое управление).

Версия прошивки UEFI 2.3.1 или выше и безопасная загрузка

Чтобы убедиться, что прошивка использует UEFI версии 2.3.1 или выше и безопасную загрузку, вы можете проверить её на соответствие требованиям приложением System.Fundamentals.Firmware.CS.UEFISecureBoot.

ConnectedStandby Program.

Расширения виртуализации

Для поддержки безопасности на основе виртуализации необходимы следующие расширения виртуализации:

Intel VT-x или AMD-V

Second Level Address Translation

x64 архитектура

Функции, которые использует защита на основе виртуализации в гипервизоре Windows, могут работать только на 64-битном ПК.

VT-d или AMD-Vi IOMMU

IOMMU повышает устойчивость системы к атакам на память.

TPM версии 1.2 или 2.0

Внимание: Если у вас нет установленного TPM, Credential Guard по-прежнему будет включён, но ключи, используемые для его шифрования, не будут защищены TPM.

Прошивка обновлена для реализации Secure MOR

Credential Guard требует, чтобы защищённый бит MOR помог предотвратить определённые атаки на память.

Физический ПК или ВМ

Credential Guard поддерживается как на физических машинах, так и на виртуальных. Для виртуальной машины Hypervisor должен поддерживать вложенную виртуализацию.. Самый простой способ получить Credential Guard для вашей организации — включить её с помощью групповой политики и выбрать машины на своём предприятии, для которых вы хотите её применить

Самый простой способ получить Credential Guard для вашей организации — включить её с помощью групповой политики и выбрать машины на своём предприятии, для которых вы хотите её применить.

В консоли управления групповыми политиками создайте новую групповую политику или отредактируйте существующую. Затем перейдите в раздел «Конфигурация компьютера> Административные шаблоны> Система> Защита устройства».

Дважды нажмите «Включить защиту на основе виртуализации», а затем в открывшемся диалоговом окне выберите параметр «Включено». В диалоговом окне «Выбор уровня безопасности платформы» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA». В списке «Конфигурация учётных данных» выберите «Включено с блокировкой UEFI» и нажмите «ОК». Если вы хотите удалённо отключить Credential Guard, в списке настроек Credential Guard вместо «Enabled With UEFI Lock», выберите «Enabled Without Lock».

Параметры групповой политики для Credential Guard

Выводы

Нарушения информационной безопасности, которые связаны с деятельностью сотрудников в отношении конфиденциальных данных, по статистике приводят к наиболее тяжёлым для бизнеса последствиям

Поэтому так важно контролировать информационные потоки в сети предприятия, что и объясняет развитие как мирового, так и отечественного рынков DLP-систем.. Новая версия «Гарда Предприятия» представляет собой гибридную DLP-систему, которая использует агенты для контроля сотрудников на местах и сетевые перехватчики для анализа трафика

Активная блокировка вероятных утечек конфиденциальных данных, интегрированная в новую версию, существенно повышает её эффективность в борьбе как со случайными утечками, так и с преднамеренными кражами корпоративной информации.

Новая версия «Гарда Предприятия» представляет собой гибридную DLP-систему, которая использует агенты для контроля сотрудников на местах и сетевые перехватчики для анализа трафика. Активная блокировка вероятных утечек конфиденциальных данных, интегрированная в новую версию, существенно повышает её эффективность в борьбе как со случайными утечками, так и с преднамеренными кражами корпоративной информации.

Система обладает обширными функциональными возможностями по контролю каналов коммуникации, перехвату и анализу данных. Помимо решения основной задачи, связанной с детектированием нарушений DLP-политик и защитой компании от утечек информации, система позволяет оценивать эффективность работы сотрудников, а также может ускорять расследование скрытых инцидентов в безопасности благодаря ретроспективному анализу данных.

Принципиальными обновлениями версии 5.0 стали возможности по контролю (включая блокирование) передачи данных и документов по результатам анализа содержимого, а также отправки их в файловые хранилища через веб-интерфейсы (контроль соответствующих приложений осуществлялся и в более ранних версиях системы) и при подключении внешних носителей информации: мобильных устройств, USB-флеш-накопителей, камер и др.

«Гарда Предприятие» поставляется в формате готового решения, сконфигурированного с учётом требований и активов организации, что существенно упрощает процесс развёртывания и первоначальной настройки, сокращая период внедрения DLP-системы до нескольких дней. Хорошая горизонтальная масштабируемость системы и возможность её использования с единым центром управления в распределённой ИТ-инфраструктуре позволяют использовать её на предприятиях любого размера, включая холдинги.

Отдельно отметим, что в настоящее время происходит обновление сертификата ФСТЭК России для DLP-системы «Гарда Предприятие». Информацию о старом документе (№3437) можно посмотреть здесь, а получение нового, актуального сертификата планируется в 2022 году.

Достоинства:

- Единый центр управления при использовании в распределённой ИТ-инфраструктуре.

- Возможность установки агентов на операционные системы Windows, Linux и macOS.

- Система хранения собственной разработки с повышенным уровнем сжатия данных и высокой скоростью поиска по архиву.

- Удобный и интуитивно понятный пользовательский веб-интерфейс, настраиваемые отчёты, в т. ч. интерактивные, обновляемые в режиме реального времени.

- Широкие возможности по контролю каналов коммуникации в сети предприятия, включая возможность мониторинга сетевого трафика без установки агентов на рабочие места.

- Расширенные возможности по контентному анализу, выявление попыток передачи документов, чертежей и изменённых конфиденциальных сведений, активное блокирование передачи данных или документов.

- Контроль эффективности работы сотрудников и подробные отчёты по использованию рабочего времени.

- Подробная эксплуатационная документация и комплексная техническая поддержка.

- Не требуется дополнительных лицензий.

- Полностью российская DLP-система, зарегистрированная в реестре Минцифры России и соответствующая требованиям регуляторов (152-ФЗ, 98-ФЗ, 149-ФЗ и GDPR).

Недостатки:

- Отсутствие возможностей по категоризации веб-ресурсов для построения статистических отчётов по используемым сайтам.

- Для грамотной и точной настройки DLP-политик в системе требуется определённая степень квалификации сотрудников, включая глубокое понимание процессов обеспечения информационной безопасности в компании. Частично этот момент перекрывается наличием подробной эксплуатационной документации.