HackTool:Win32/Keygen — что это, как удалить?

Данная статья посвящена описанию угрозе, которую вы можете встретить на персональном компьютере используя штатный Защитник Windows.

HackTool:Win32/Keygen — что это такое?

Хакерская утилита, предназначенная для незаконной активации программного обеспечения.

Утилита может быть разной, существует много версий, модификации. Основные моменты работы:

- Вмешательство в систему безопасности/лицензирования софта. Результат — софт может работать некорректно, могут быть вылеты программы при запуске, сбои (из-за ошибки проверки лицензии).

- Блокировка доступа программы к некоторым серверам для предотвращения проверки лицензии.

- Активация операционной системы и других продуктов компании Microsoft может нарушить общую стабильность работы операционки Windows. Например могут появиться неполадки системы обновления (Windows Update).

Разрешать выполнять действия подобному компоненту — только на свой страх и риск.

Разрешать выполнять действия подобному компоненту — только на свой страх и риск.

HackTool:Win32/Keygen — в чем опасность?

Кроме вмешательства в механизмы работы ПО отметим другие особо опасные моменты:

- Хакерская утилита может быть спокойно склеена с реальным опасным вирусом, например троян, ботнет, майнер. Активация вируса происходит непосредственно после запуска утилиты.

- Подобные утилиты загружаются с варез-порталов, торрентов, где по факту — нет никакого контроля. Поэтому под видом утилиты, активатора — может быть любое вредоносное ПО.

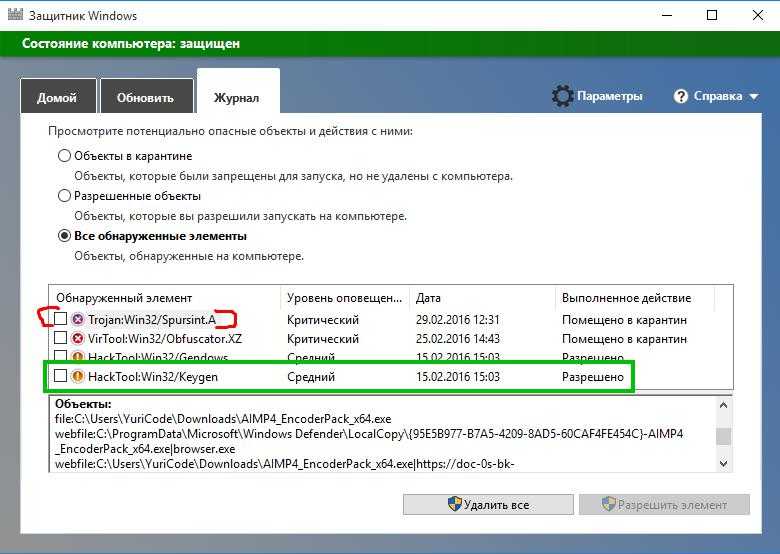

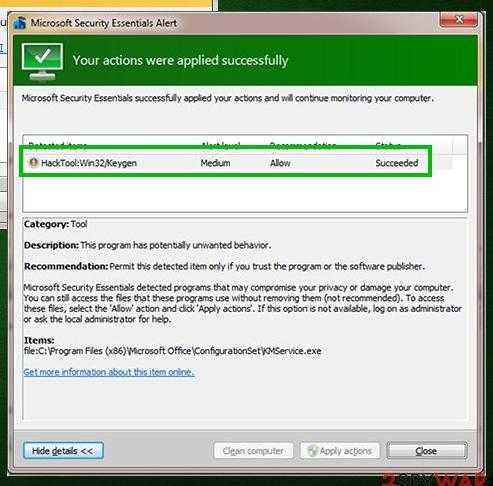

Угроза определяется также сканером Microsoft Security Essentials:

На скриншоте отображен путь к опасному файлу — KMService.exe, являющийся пиратским компонентом.

На скриншоте отображен путь к опасному файлу — KMService.exe, являющийся пиратским компонентом.

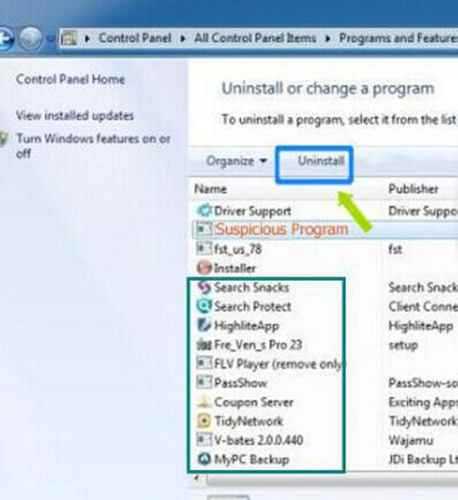

Удаление угрозы вручную

Первым делом следует использовать раздел программ и компонентов в стандартной «Панели управления», загрузив систему в безопасном режиме. Не ожидайте, что там вирус будет показан под своим изначальным именем. Вместо этого отсортируйте установленные программы по дате.

Как правило, здесь будет показано несколько компонентов, от которых и нужно избавиться. Это:

- Search Snacks;

- Search Protect;

- HighliteApp;

- Fre_Ven_s Pro 23;

- FLV Player (remove only);

- PassShow;

- Coupon Server;

- TidyNetwork;

- V-bates 2.0.0.440;

- MyPC Backup.

Имейте в виду, что MyPC Backup и FLV Player не имеют ничего общего с официальными утилитами. Как уже понятно, все это нужно немедленно удалить. После этого, записав названия удаляемых компонентов и имя самого вируса, нужно войти в редактор системного реестра (regedit в консоли «Выполнить») и использовать поиск, с последующим удалением всего найденного. Если был установлен вышеупомянутый плеер, а пользователь удаляет из реестра связанные с ним ключи, лучше так и поступить. Сам плеер является бесплатным. Скачать его и установить заново проблемой не является.

Но для лучшего эффекта можно воспользоваться программой iObit Uninstaller, которая имеет в своем арсенале средств модуль мощного сканирования, применение которого избавит пользователя от редактирования реестра и поиска остаточных файлов на винчестере. Только при удалении результатов поиска нужно задействовать дополнительно строку уничтожения файлов.

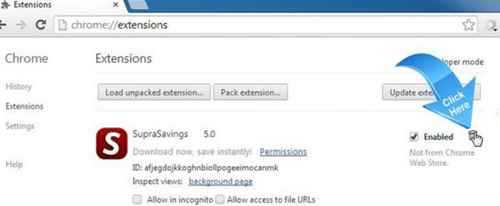

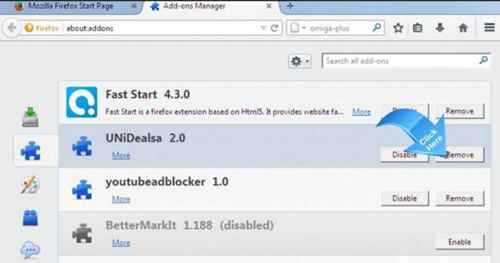

В браузерах следует удалить некоторые активные надстройки. В случае с Chrome это SupraSavings. Даже в таком, казалось бы, защищенном продукте, как Mozilla Firefox, этот вирус тоже может оставлять свои следы

Тут нужно обратить внимание на расширение UNiDealsa, которое тоже нужно деинсталлировать. В других браузерах удаление расширений выглядит почти аналогично, изменяется только внешний вид разделов

Вручную

Итак, если во время активации Windows 10 была обнаружена «потенциальная угроза»:

Теперь антивирус будет блокировать работу программы, а мы будем с этим бороться :). В Windows 8.1 дальнейшие действия будут абсолютно такими же.

Misfox: бесфайловая угроза для сетей

- Первый из этих каналов включал бэкдор под названием Swrort.A, который был развернут на нескольких компьютерах. Этот бэкдор был легко обнаружен антивирусом.

- Второй канал оказался гораздо более изысканным и интересным:

- Он не заражал файлы на устройстве.

- Он не оставлял артефактов на диске.

- Его нельзя было обнаружить при помощи обычных способов проверки файлов.

Misfox

- Создавала раздел реестра, который запускал однострочный командлет PowerShell.

- Запускала замаскированный сценарий PowerShell, сохраненный в реестре BLOB-объектов. Этот замаскированный сценарий PowerShell содержал загрузчик переносимого исполняемого файла (PE), который загружал из реестра PE-файл, закодированный с помощью алгоритма Base64.

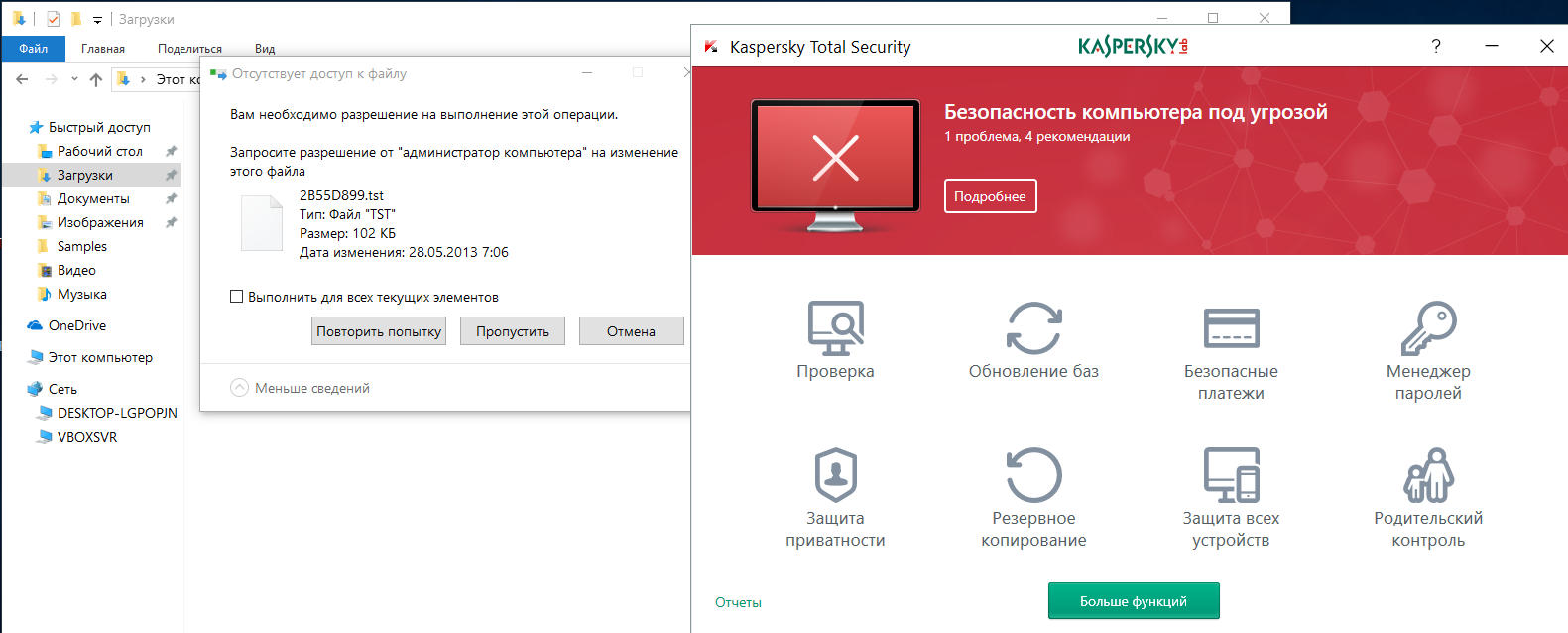

Kaspersky Total Security

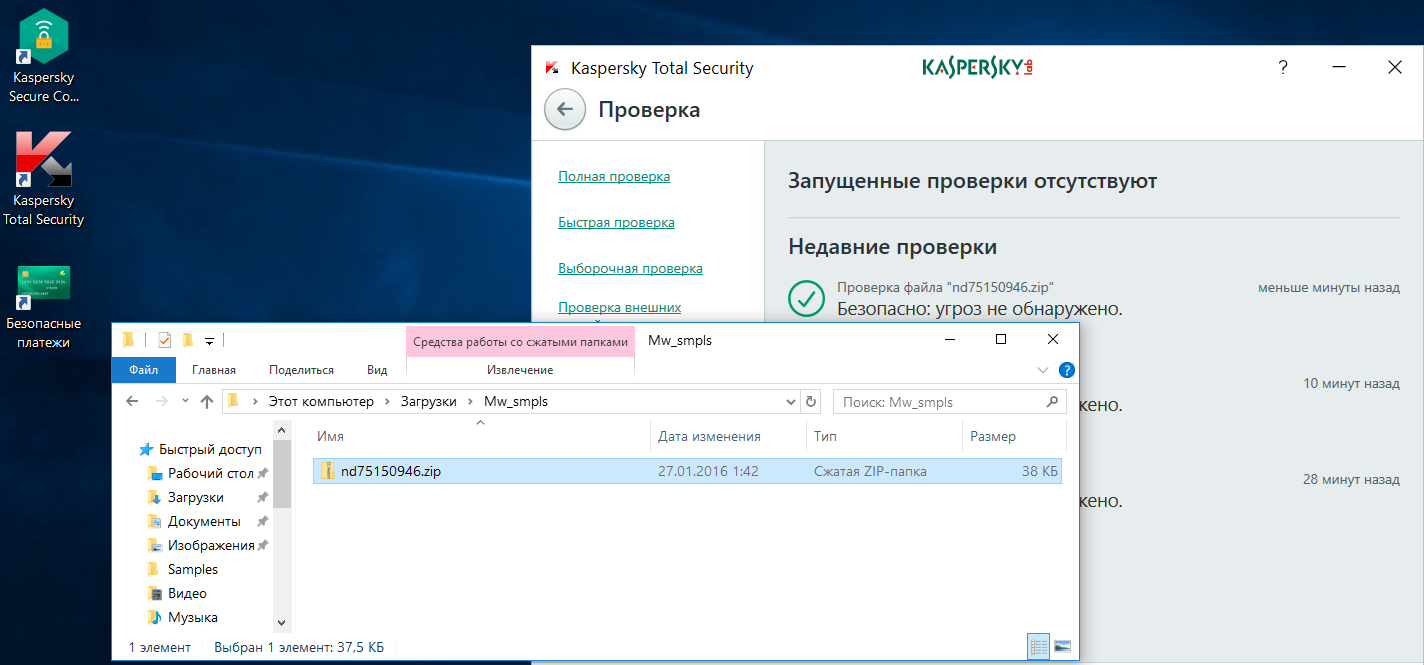

В одну из тестовых виртуалок мы установили Kaspersky Total Security, в котором была обещана «защита от программ-шифровальщиков, предотвращающая порчу файлов вредоносными программами». KTS распознал почти все угрозы уже при попытке скопировать образцы ransomware из сетевой папки.

KTS завершает раунд со счетом 14/15

KTS завершает раунд со счетом 14/15

Другие статьи в выпуске:

Xakep #217. Сценарий для взлома

- Содержание выпуска

- Подписка на «Хакер»-60%

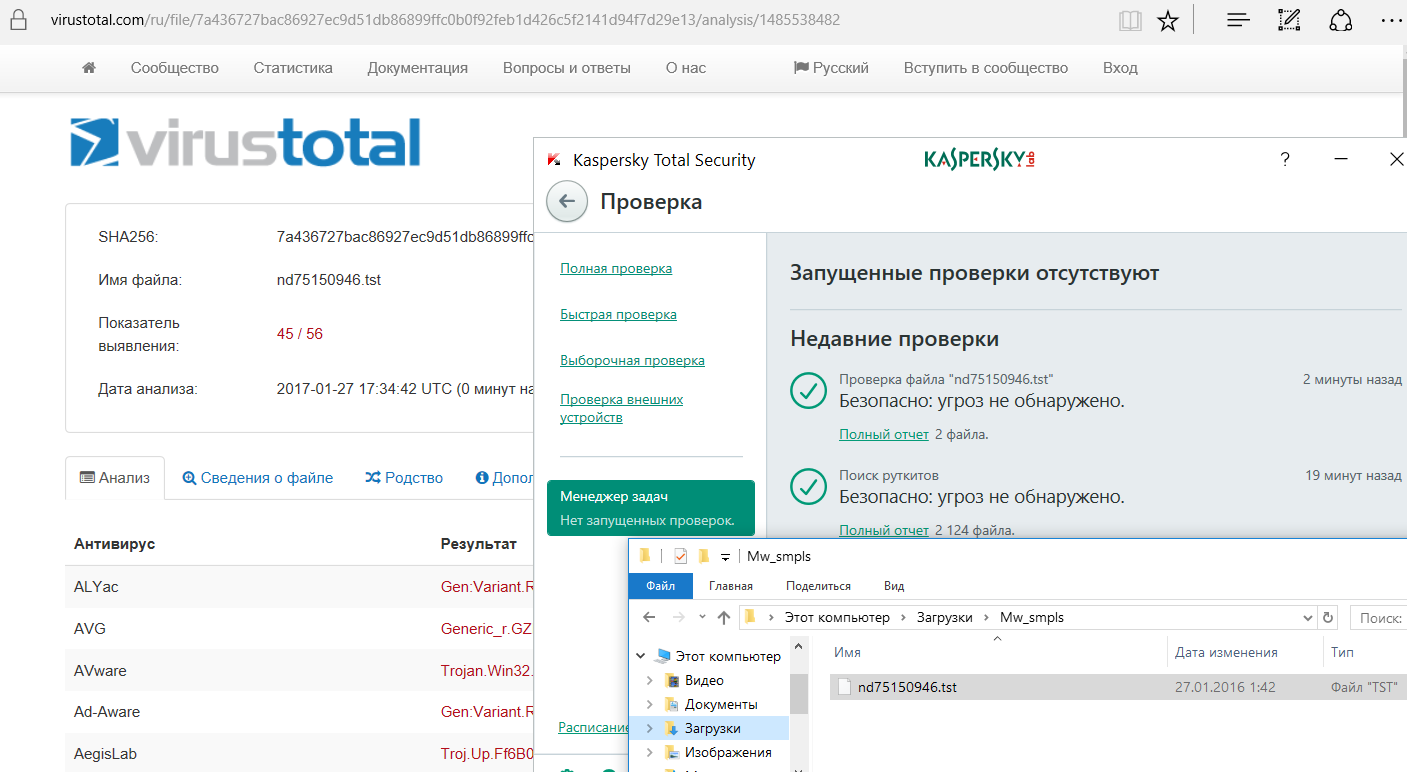

В каталог «Загрузки» попал только один файл из пятнадцати — — это как раз Trojan.Downloader, причем давно известный. При его дополнительной проверке по запросу KTS вновь счел файл безопасным. Сорок пять антивирусных сканеров на VirusTotal с ним не согласились.

KTS пропустил старого трояна дважды

KTS пропустил старого трояна дважды

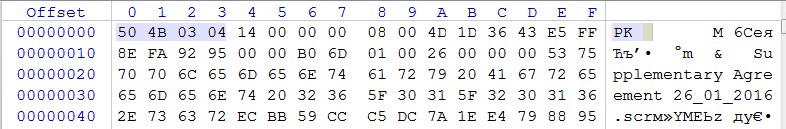

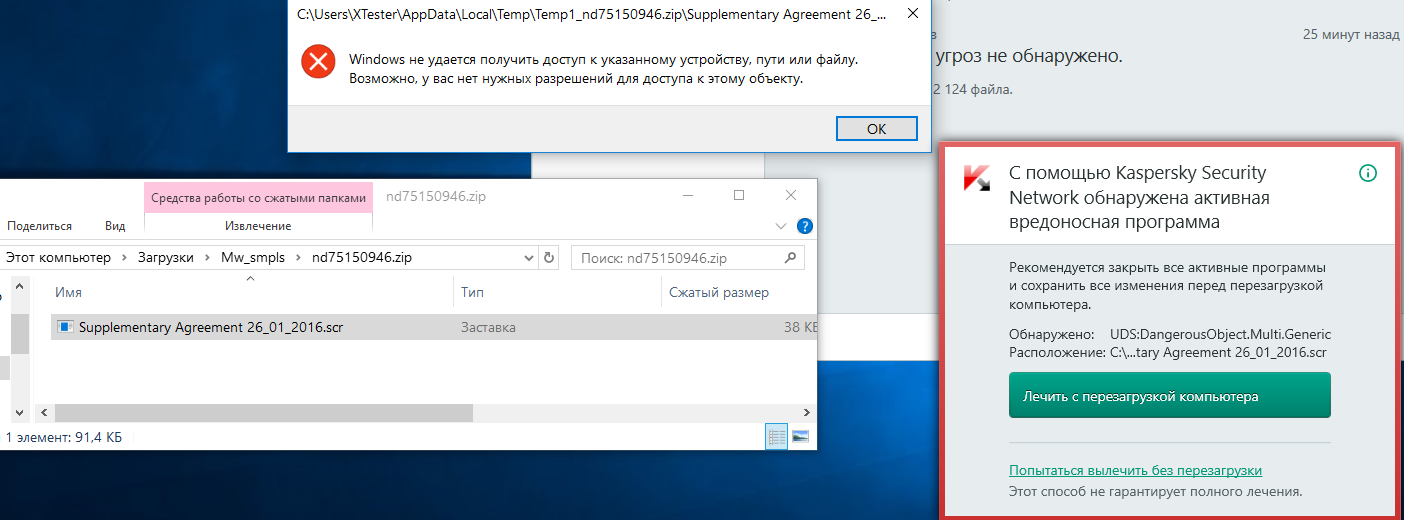

Мы открыли этот образец Hex-редактором, чтобы определить его истинное расширение. Знакомый заголовок и имя другого файла внутри — очевидно, перед нами ZIP-архив. Внутри архива находился подозрительный файл: его иконка соответствовала документу , а расширение при этом было — экранная заставка, то есть это исполняемый код.

Выясняем реальный формат файла

Выясняем реальный формат файла

При попытке запустить файл с расширением из архива KTS заблокировал его автоматически распакованную копию во временном каталоге пользователя. По результатам облачного анализа через сеть KSN он определил данный файл как неизвестный вредоносный объект и предложил удалить его с перезагрузкой

В данном случае это была избыточная предосторожность, так как троян не получил управления и мог быть удален любым способом, как обычный файл

KTS перестраховался

KTS перестраховался

Примечательно, что Kaspersky Total Security не учится на своих ошибках. При повторной проверке архива тот снова был признан чистым, хотя распакованный из него файл только что вызвал срабатывание по результатам анализа в KSN.

KTS повторно наступает на те же грабли

KTS повторно наступает на те же грабли

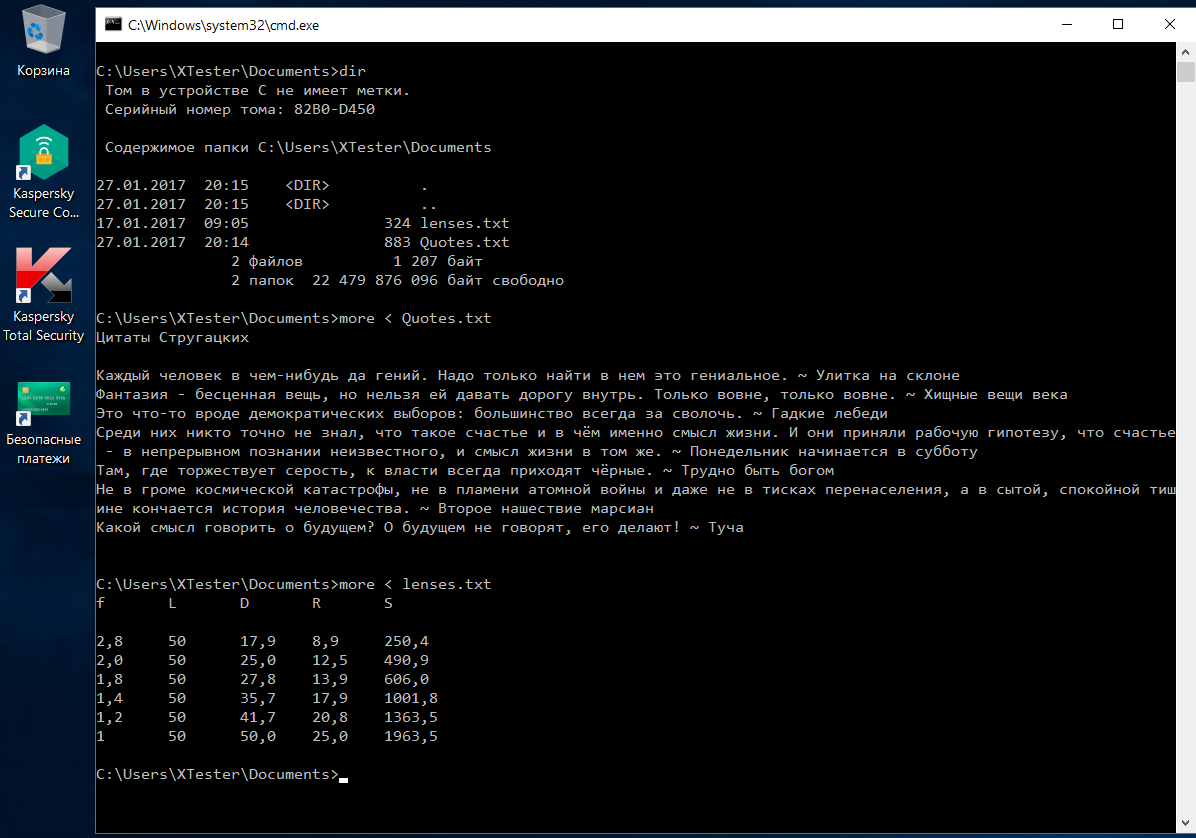

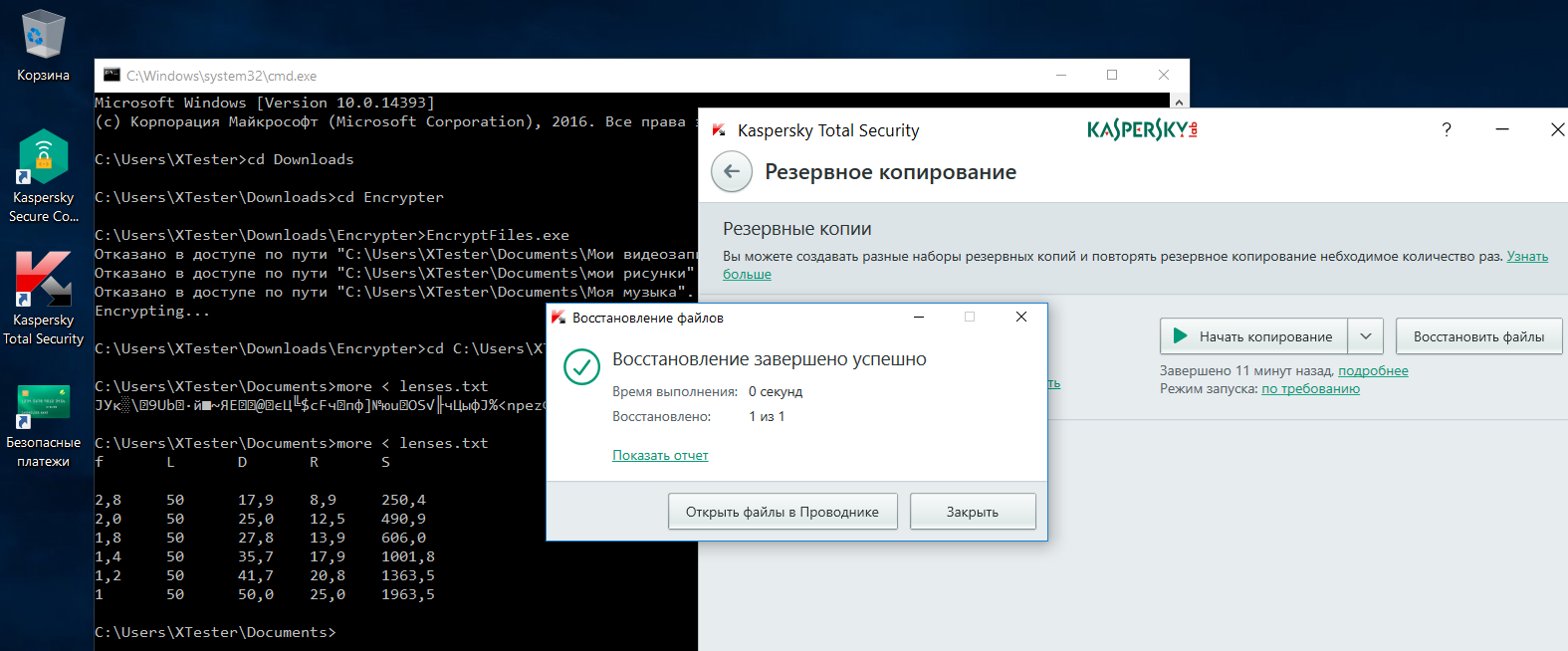

В начале следующего этапа тестирования мы проверили исходное состояние каталога «Мои документы» и вывели содержимое пары текстовых файлов из него в консоль.

Исходные файлы и их содержимое

Исходные файлы и их содержимое

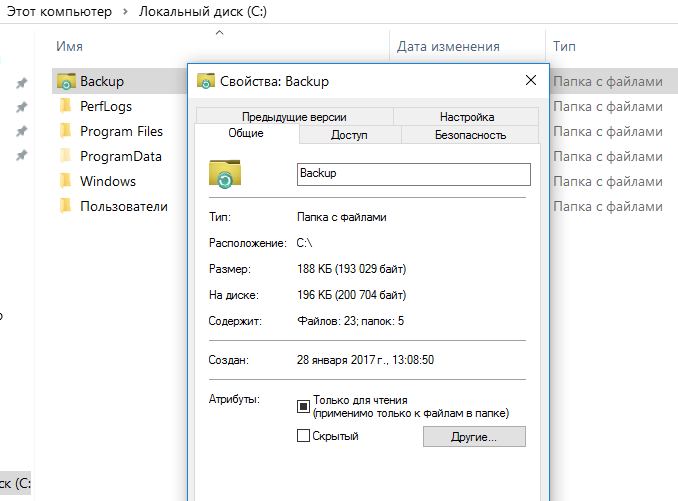

После чего мы открыли модуль «Резервное копирование и восстановление» и забэкапили эти документы в папку Backup прямо на системном разделе. В реальной ситуации стоит выбирать другое расположение (например, внешний диск), но для нашего теста оно роли не играет. Доступ к этой папке в любом случае контролируется средствами KTS, и через стандартный драйвер файловой системы трояны не могут с ней взаимодействовать.

Защищенный каталог с бэкапами

Защищенный каталог с бэкапами

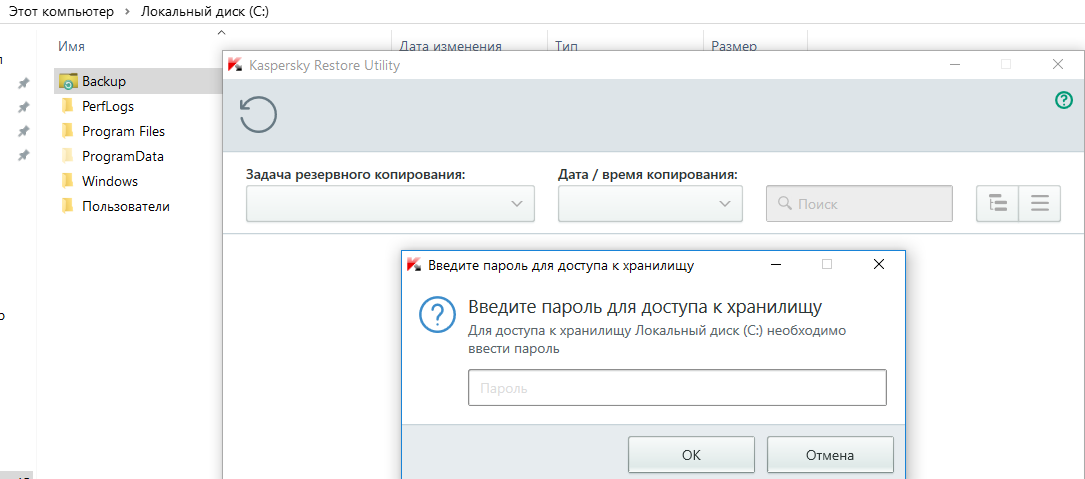

Штатными средствами даже администратор может только посмотреть свойства этой папки. При попытке войти в нее автоматически запускается менеджер бэкапов KTS и просит ввести пароль, если он был задан ранее.

Парольная защита в KTS

Парольная защита в KTS

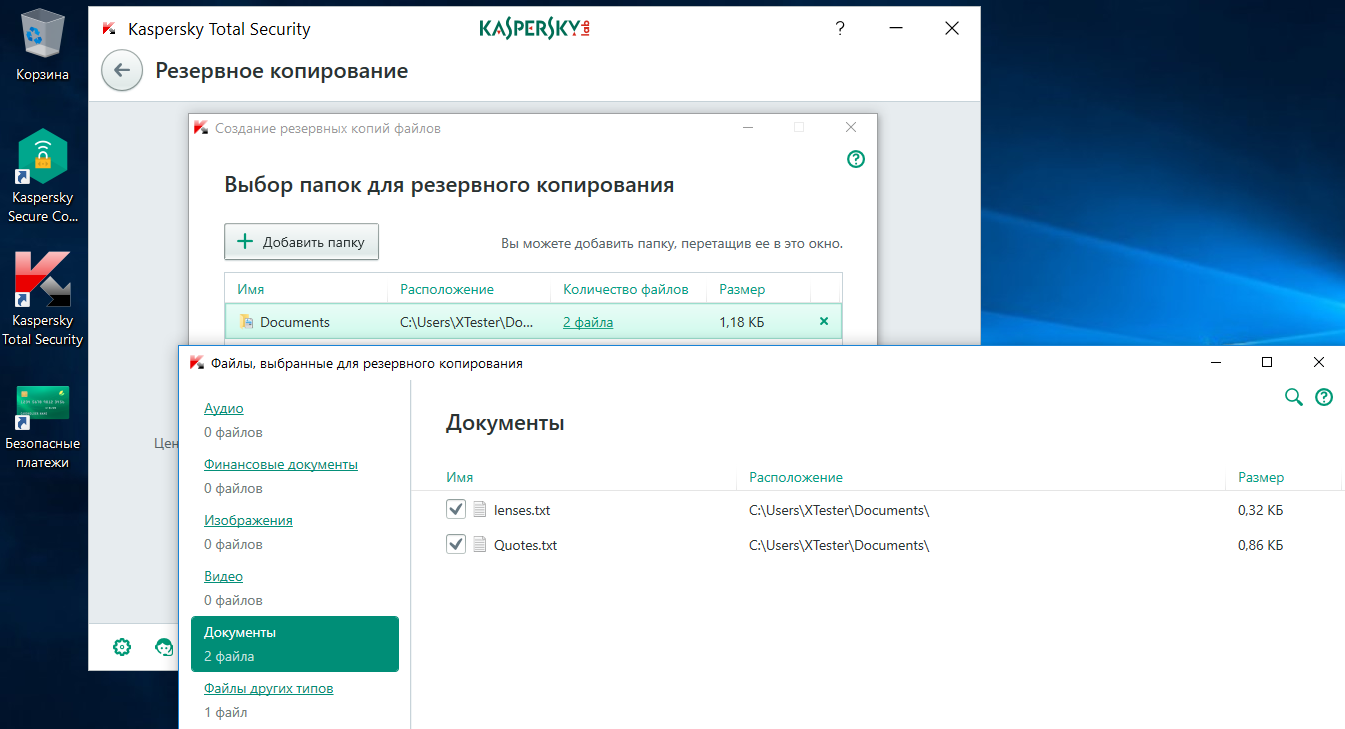

Сам менеджер резервных копий сделан у Касперского очень наглядным. Можно выбрать стандартные каталоги, указать свои или исключить отдельные файлы. Количество файлов каждого типа сразу отображается в окне слева, а их размер — в свойствах справа.

Настройки бэкапа в KTS

Настройки бэкапа в KTS

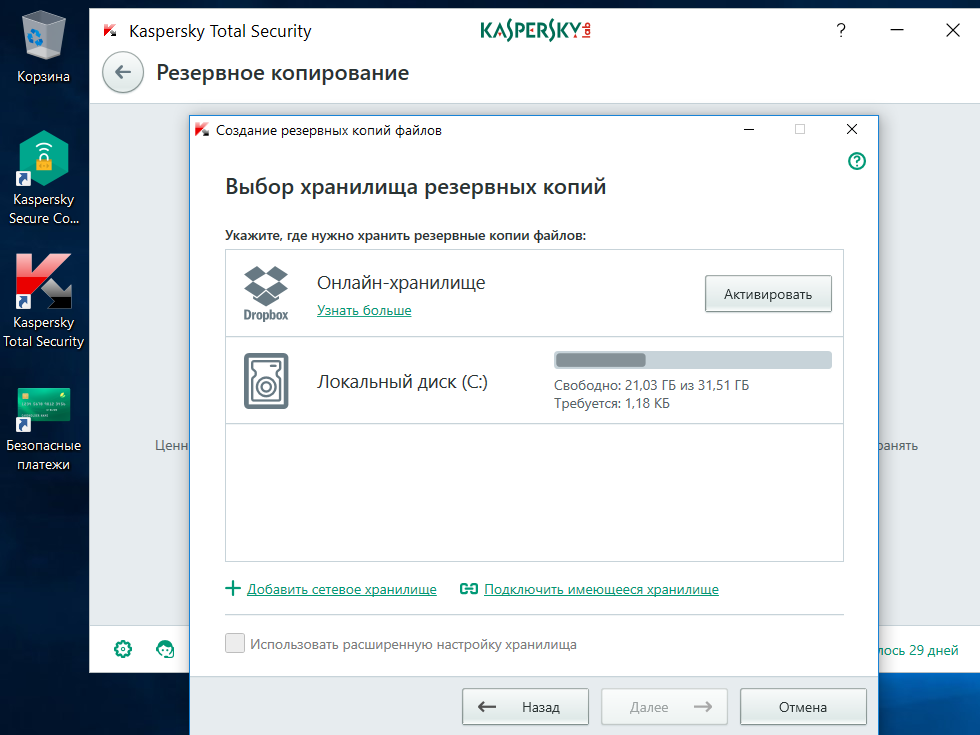

Помимо записи бэкапов на локальные и съемные диски, KTS поддерживает их отправку в Dropbox. Использование облачного хранилища особенно удобно в том случае, если малварь препятствует запуску компьютера и подключению внешних носителей.

Бэкапы в Dropbox

Бэкапы в Dropbox

Нашу программу-имитатор KTS проигнорировал. Она спокойно зашифровала файлы, превратив их содержимое в абракадабру. Отказ в доступе к подкаталогам «Мои видеозаписи», «Мои рисунки» и «Моя музыка» — недоработка в самой программе, никак не влияющая на ее способность шифровать файлы в .

Если в нашей программе функция дешифровки выполняется просто при запуске с ключом , то у троянов она не всегда запускается даже после выполнения требований о выкупе. Единственным достаточно быстрым вариантом восстановления зашифрованных файлов в таком случае остается их перезапись из ранее созданной резервной копии. Буквально в несколько кликов мы выборочно восстановили один из зашифрованных файлов в его исходном расположении. Точно так же можно восстановить один или несколько каталогов целиком.

KTS восстановил зашифрованный файл

KTS восстановил зашифрованный файл

What Is the Wacatac.B!ml Trojan?

The Wacatac.B!ml is classified as a Trojan by Windows Defender because it enters Windows operating systems by tricking users into executing a legitimate-looking file.

The moment it infects your system, it puts you at risk for identity theft, data infection, and financial loss. Further, it will drain many resources in the background without your knowledge, resulting in sluggish system performance.

Considering that, you should remove it immediately. Even Microsoft Defender warns you of its dangers in its warning message and urges you to act immediately. It raises the question; how did it get on your computer?

Hacktool:Win32/AutoKMS: что это?

Оговоримся сразу и бесповоротно: не стоит путать эту угрозу с известным приложением KMSAuto Net (иногда его называют Auto KMS Activator), которое было разработано компанией MSFree Inc. для быстрой регистрации программных продуктов Microsoft. Конечно, со своей стороны и эта утилита является незаконной, поскольку способна генерировать ключи для регистрации Windows или MS Office (это обычное компьютерное пиратство). Но она не идет ни в какое сравнение с Hacktool:Win32/AutoKMS. Что это такое, сейчас и посмотрим.

На самом деле это довольно опасный вирус-троян, который может доставить пользователю много хлопот. Но определить его присутствие в системе достаточно просто.

Как Hacktool:Win32/Keygen threat попало на мой ПК?

Hacktool:Win32/Keygen threat распространяется через спам и поддельные обновления. Спам представляет собой различные вредоносные вложения (PDF-файлы, документы MS Office и многое другое). Переходя по таким вложениям, пользователь выполняет прописанные скрипты, которые тайно скачивают и устанавливают троян.

Поддельные программы обновления начинают заражать систему, применяя ошибки и недостатки устаревшего ПО.

Основные методы появления вирусов:

- Программа с вирусом скачивается и устанавливается на ПК (бесплатные программы часто идут в комплекте с Hacktool:Win32/Keygen threat).

- Открыто зараженное электронное письмо.

- Пользователь кликнул на всплывающую рекламу.

- Пиринговые сети.

Frequently Asked Questions

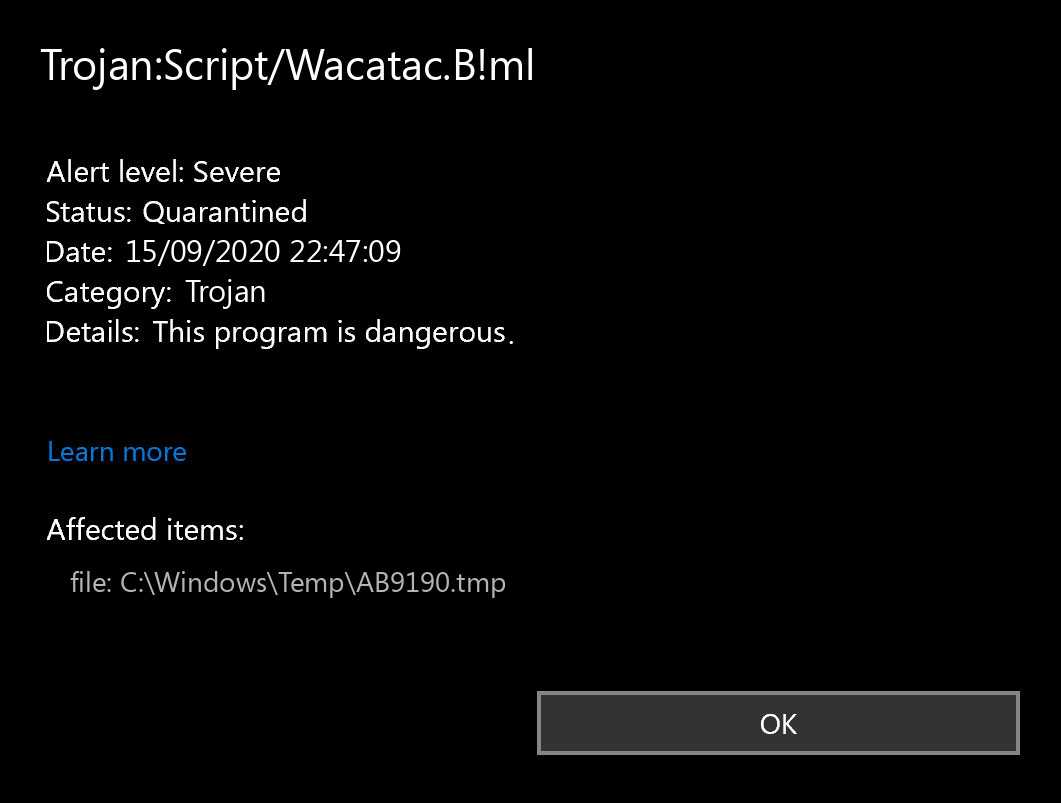

How Do I Know My Windows 10 PC Has Trojan:Script/Wacatac.B!ml?

There are many ways to tell if your Windows 10 computer has been infected. Some of the warning signs include:

- Computer is very slow.

- Applications take too long to start.

- Computer keeps crashing.

- Your friends receive spam messages from you on social media.

- You see a new extension that you did not install on your Chrome browser.

- Internet connection is slower than usual.

- Your computer fan starts up even when your computer is on idle.

- You are now seeing a lot of pop-up ads.

- You receive antivirus notifications.

Take note that the symptoms above could also arise from other technical reasons. However, to be on the safe side, we suggest that you proactively check whether you do have malicious software on your computer. One way to do that is by running a malware scanner.

How to scan my PC with Microsoft Defender?

Most of the time, Microsoft Defender will neutralize threats before they ever become a problem. If this is the case, you can see past threat reports in the Windows Security app.

- Open Windows Settings. The easiest way is to click the start button and then the gear icon. Alternately, you can press the Windows key + i on your keyboard.

- Click on Update & Security

- From here, you can see if your PC has any updates available under the Windows Update tab. This is also where you will see definition updates for Windows Defender if they are available.

- Select Windows Security and then click the button at the top of the page labeled Open Windows Security.

- Select Virus & threat protection.

- Select Scan options to get started.

- Select the radio button (the small circle) next to Windows Defender Offline scan Keep in mind, this option will take around 15 minutes if not more and will require your PC to restart. Be sure to save any work before proceeding.

- Click Scan now

If you want to save some time or your start menu isn’t working correctly, you can use Windows key + R on your keyboard to open the Run dialog box and type “windowsdefender” and then pressing enter.

From the Virus & protection page, you can see some stats from recent scans, including the latest type of scan and if any threats were found. If there were threats, you can select the Protection history link to see recent activity.

If the guide doesn’t help you to remove Trojan:Script/Wacatac.B!ml infection, please download the GridinSoft Anti-Malware that I recommended. Also, you can always ask me in the comments for getting help. Good luck!

I need your help to share this article.

It is your turn to help other people. I have written this guide to help users like you. You can use buttons below to share this on your favorite social media Facebook, Twitter, or Reddit.

Wilbur Woodham

How to Remove Trojan:Script/Wacatac.B!ml Malware

Name: Trojan:Script/Wacatac.B!ml

Description: If you have seen a message showing the “Trojan:Script/Wacatac.B!ml found”, then it’s an item of excellent information! The pc virus Wacatac was detected and, most likely, erased. Such messages do not mean that there was a truly active Wacatac on your gadget. You could have simply downloaded and install a data that contained Trojan:Script/Wacatac.B!ml, so Microsoft Defender automatically removed it before it was released and created the troubles. Conversely, the destructive script on the infected internet site can have been discovered as well as prevented prior to triggering any kind of issues.

Operating System: Windows

Application Category: Trojan

Как удалить HackTool: Win32keygen?

1. Поместить в карантин или удалить угрозу через Защитник Windows

- Открыть Защитник Windows и проверьте вкладку «История», чтобы увидеть, угроза был должным образом обработан.

- Вернитесь к Вкладка «Главная», и выполнить Полное сканирование.

- Посмотрите, есть ли другие угрозы обнаружены после сканирования, и запишите, где были обнаружены зараженные файлы.

- Перезагрузите Windows 10, чтобы завершить удаление файлов, обнаруженных во время сканирования.

Кроме того, в более новых версиях Windows вы можете перейти в Центр безопасности Защитника Windows, щелкнуть Параметры сканирования и выполнить полное сканирование оттуда.

2. Обнаружение и удаление программного обеспечения, поставляемого с Win32keygen

- Перейти к Панель управления.

- Выбирать Программ, и выберите Программы и компоненты.

- Нажмите на название программного обеспечения, которое вы определили, а затем на верхней вкладке нажмите Удалить.

- Выполните шаги, показанные на экране, и при необходимости повторите для каждого программного обеспечения.

На предыдущем шаге, где мы записали, где были найдены файлы, мы можем определить, какое программное обеспечение поставляется с файлом.

Обычно это можно определить, посмотрев на родительскую папку, содержащую зараженный файл.

Кроме того, если вы возникли проблемы с открытием панели управления в Windows 10, просто следуйте инструкциям в нашем простом руководстве и с легкостью решите эту проблему.

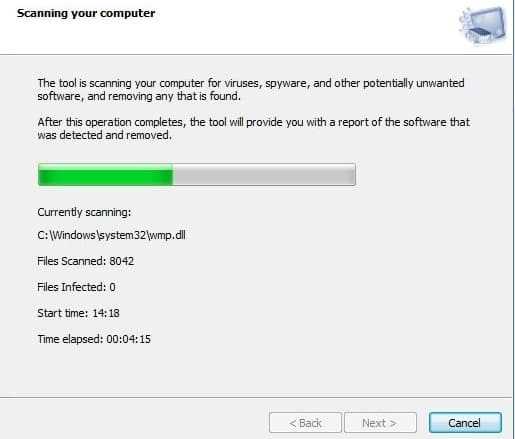

3. Используйте сканер безопасности Microsoft

- Зайдите на официальную страницу и скачайте Сканер безопасности Microsoft.

- Откройте исполняемый файл.

- Выполните сканирование и следуйте инструкциям, чтобы завершить это действие.

4. Установите сторонний антивирус и просканируйте

- Загрузите и установите последнюю версию антивирусного программного обеспечения.

- Выполните сканирование.

- После завершения сканирования появится экран результатов.

- Чтобы удалить зараженные приложения, проверьте их и нажмите на Удалить выбранные кнопка.

- Если вам будет предложено перезагрузить компьютер, сделайте это в соответствии с инструкциями.

⇒ Получите ESET NOD32 Antivirus

Если вы дошли до этого момента, значит, вам удалось избавиться от Инструмент взлома: Win32keygen из вашей системы, и вы очистили свой компьютер.

Не забудьте защитить свой компьютер от вирусов одним из лучшие антивирусные инструменты с пожизненной лицензией из нашего списка.

Надеемся, что наши рекомендации были полезны. Если у вас есть другие вопросы или предложения, перейдите в раздел комментариев ниже.

Средство устранения вредоносных программ

Кроме антивируса и файрвола, Майкрософт разработали приложение для удаления вредоносного ПО в Виндовс 10. Его отличие состоит в том, что софт работает не постоянно, а запускается пользователем с целью проверить систему на вирусы и/или обезвредить их в случае наличия.

Переходим на страницу загрузки программы и выбираем язык продукта.

При выборе последнего варианта необходимо указать объекты для проверки.

Дожидаемся окончания операции, наблюдая за ее прогрессом, или свертываем окно и занимается своими делами.

По завершению выбираем, что необходимо сделать с обнаруженными угрозами или закрываем окно средства для устранения вредоносных программ в Виндовс 10.

Что такое Hacktool:Win32/Keygen threat?

Hacktool:Win32/Keygen threat захватывает веб-браузеры, где изменяет отображение информации. Введенные логины и пароли крадутся и отправляются на удаленный сервер мошенников. Похищая логины и пароли, киберпреступники могут быстро завладеть электронными счетами пользователей и перевести деньги на их кошельки.

Киберпреступники используют эту функцию, чтобы заставить пользователей заплатить выкуп. Кроме того, троян крадет сохраненные пароли, автозаполнение и другие виды информации. Hacktool:Win32/Keygen threat также способствует записи данных, связанных с просмотром Интернета (история, cookies и многое другое) и системных данных ПК.

Does your antivirus regularly report about the “Wacatac”?

Trojan:Script/Wacatac.B!ml virus has several differences compared to “classic” trojan viruses. It is usually distributed as a part of the program that looks 100% legit and has all declared functions. That’s why it has a “Script” remark in the detection name. The ability to be embedded into the program allows this virus to be attached to literally any program – all you need is access to the source code.

If you have actually seen a message showing the “Trojan:Script/Wacatac.B!ml found”, it is surely worth to pay attention on it. This virus can correctly be classified as trojan-downloader (also known as “dropper”). That sort of malware is used to prepare the victim’s PC for payload injection. Under the “payload” term analysts usually mean a pack of various viruses, such as spyware, stealers, adware, browser hijackers or even ransomware. All these viruses carry significant danger for your privacy, and will surely make your PC usage experience much worse.

Microsoft Defender: “Trojan:Script/Wacatac.B!ml”

Exactly, the message “Trojan:Script/Wacatac.B!ml Found” during the typical use of your computer does not mean that the Wacatac has completed its objective. Microsoft Defender, which showed you this notification, is embedded deeply in the system. He is able to detect malware on very early stages of infecting, so it acts as a very good sentinel. However, because of the troubles with the removal mechanism, Defender is often recommended to substitute with another anti-malware tool that is able to remove the detected Trojan:Script/Wacatac.B!ml.

Conclusion

Hacktool:win32/keygen is a potentially malicious app associated with a variety of malware infections. Even though the behavior of this rogue tool differs, it’s obvious that the motive remains the same. The threats are intended to violate your privacy as well as the safety of the system. Next time you click on a crack, remember that the result can be a severe computer infection.

It’s important to note that using Hacktool:win32/keygen, or any other third-party tool, to bypass software activation is illegal and is strongly discouraged. Piracy is a serious crime that can cause result in prosecution.

Outbyte PC RepairOutbyte AntivirusSee more information about Outbyte and uninstall instructions. Please review EULA and Privacy Policy.

Outbyte PC RepairOutbyte AntivirusSee more information about Outbyte and uninstall instructions. Please review EULA and Privacy Policy.

Spread the love

Антивирусники не знают что делать с riskware

Рекомендуем почитать:

Xakep #276. Разборки на куче

Так называемые «условно опасные» программы стали «яблоком раздора» для антивирусных компаний и разработчиков ПО. Последние недовольны, когда их продукция детектируется как riskware или вирус. В крайних случаях оппонентам приходится отстаивать свои интересы в суде. Однако, как показывает практика, ни одно из действующих законодательств пока не в состоянии разрешить этот нелегкий спор.

Условно (или потенциально) опасные программы (riskware) являются головной болью для антивирусных компаний, считает генеральный директор «Лаборатории Касперского» Наталья Касперская. Это программы, которые не классифицируятся как вирусы, но могут, тем не менее, нанести ущерб пользователю. Сами по себе они не являются вредоносными и не содержат в себе деструктивный код. При этом в «Лаборатории Касперского» предлагают различать три категории подобных программ: Adware, Pornware и собственно Riskware.

Adware (рекламное ПО) объединяет программы показа рекламы на компьютерах пользователей. Нередко они входят в состав официально поставляемых продуктов, производители которого предоставляют условно бесплатные версии своего ПО. Такие программы, как известно, просматривают cookies и линки пользователя и в результате досаждают ему рекламой, контент которой, по их мнению, соответствует его вкусам и предпочтениям. В отдельных случаях Adware попадает на компьютер в результате несанкционированной установки ПО (заражение троянцем) или приходит по почте. Нередко антивирусные вендоры детектирует эти программы как шпионские

Особую категорию составляет Pornware, попадающее на машину через Porno-dialers – программы, дающие доступ к платным порноресурсам с использованием коммутируемого соединения, либо путем загрузки порнографии с соответствующих интернет-сайтов.

По словам Натальи Касперской, львиная доля потенциально опасных программ приходится на третью категорию – riskware-программное обеспечение, которое при некоторых условиях может стать рискованным для пользователя (FTP, IRC, MIrc, proxy, утилиты удаленного администрирования). В ряде случаев подобные программы попадают в руки хакеров, что позволяет им эффективно ими пользоваться в своих целях и заниматься рассылкой троянов.

«Главная проблема заключается в том, что разработчик программы и антивирусная компания разделяют принципиально разные точки зрения в данном вопросе. Антивирусная компания, как ей и полагается, детектирует вирусы, разработчик, со своей стороны, не хочет терять своих денег и не желает, чтобы его программу удаляли», — комментирует г-жа Касперская. «Каждый разработчик должен предварительно договариваться с антивирусной компаний и пытаться найти с ней понимания. Нам периодически присылают версии программ, которые мы детектируем… Также можно ввести практику выдачи антивирусным вендором специального сертификата, который удостоверяет то, что программу можно считать безопасной», — поделилась соображениями г-жа Касперская.

Вместе с тем, реальных подвижек в этом вопросе пока не наблюдается, а грань между вредоносной программой, riskware и безопасной остается размытой. «Допустим, я не явлюсь вирусописателем, а просто коллекционирую вирусы на своем компьютере. Я поставил антивирус, и эта программа снесла мне всю мою коллекцию. Является ли эта программа вредоносной или riskware?» — с иронией вопрошает Евгений Касперский, руководитель антивирусных исследований «Лаборатории Касперского».

Выводы

Несмотря на хорошие результаты тестирования, общие выводы получились неутешительными. Даже полные версии популярных платных антивирусов пропускают некоторые варианты ransomware в настройках по умолчанию. Выборочное сканирование по запросу также не дает гарантии безопасности проверенных файлов. С помощью примитивных трюков (вроде смены расширения) обнаружения избегают и давно известные модификации троянов. Новая же малварь почти всегда проверяется на отсутствие детекта перед выпуском в дикую среду.

Не стоит уповать на поведенческий анализатор, облачную проверку, репутационные характеристики файлов и прочие средства несигнатурного анализа. Какой-то толк от этих методов есть, но весьма небольшой. Даже нашу примитивную программу-имитатор с нулевой репутацией и без цифровой подписи не заблокировал ни один антивирус. Как и многие трояны-шифровальщики, она содержит массу недоработок, однако это не мешает ей беспрепятственно шифровать файлы сразу при запуске.

Автоматическое резервное копирование пользовательских файлов — не следствие прогресса, а вынужденная мера. Она может быть достаточно эффективной только с постоянной защитой хранилища бэкапов средствами самого антивируса. Впрочем, действенной она будет ровно до тех пор, пока антивирус не выгрузят из памяти или не деинсталлируют вовсе. Поэтому всегда стоит делать дополнительные копии на какой-то редко подключаемый носитель или загружать их в облако. Конечно, если ты достаточно доверяешь облачному провайдеру.

![][-тест: воюем с криптолокерами под windows. испытываем антивирусы на известных и неизвестных троянах-шифровальщиках — хакер](http://nephros-crimea.ru/wp-content/uploads/1/0/9/109a9f114490fc18443ea41fca80ce9e.png)