Windows Hello для бизнеса

Windows Hello для бизнеса обеспечивает различные варианты проверки подлинности, предназначенные для замены паролей, которые могут быть трудны для запоминания и легко могут быть скомпрометированы. Кроме того, решения имени пользователя и пароля для проверки подлинности часто используют одинаковые сочетания учетных данных на нескольких устройствах и службах. Если эти учетные данные скомпрометируются, они скомпрометируются в нескольких местах. Windows Hello для бизнеса объединяет сведения, подготовленные на каждом устройстве (т. е. криптографический ключ), с дополнительными сведениями для проверки подлинности пользователей. В системе с доверенным платформенным модулем модуль может защитить ключ. Если в системе отсутствует TPM, ключ защищают программные средства. В качестве дополнительных данных, которые пользователь должен предоставить, может служить значение PIN-кода или, если в системе установлено необходимое оборудование, биометрические сведения, такие как отпечаток пальца или распознавание лиц. Для защиты личных данных биометрическая информация используется только на заданном устройстве, у которого имеется доступ к специальному ключу: эти данные не передаются на другие устройства.

Для внедрения новой технологии проверки подлинности необходимо, чтобы поставщик удостоверений и организации развернули и начали применять эту технологию. Windows Hello для бизнеса позволяет пользователям проводить проверку подлинности со своей существующей учетной записью Майкрософт, учетной записью Active Directory, учетной записью Microsoft Azure Active Directory или даже использовать для этого службы поставщика удостоверений от сторонних разработчиков или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online V2.0.

Поставщики удостоверений могут различными способами обрабатывать учетные данные на клиентских устройствах. Например, организация может подготовить только устройства с TPM, чтобы иметь уверенность в том, что TPM защищает учетные данные. Для того чтобы система была способна отличить TPM от вредоносной программы, действующей как TPM, требуются следующие свойства TPM (см. рис. 1):

-

Ключ подтверждения. Производитель TPM может создать в модуле специальный ключ, который называется ключ подтверждения. В сертификате ключа подтверждения, подписанном производителем, говорится, что ключ подтверждения присутствует в TPM, созданном производителем. Решения могут использовать сертификат с TPM, содержащий ключ подтверждения, чтобы подтвердить, что сценарий действительно включает TPM от конкретного производителя TPM (вместо вредоносных программ, действующих как TPM).

-

Ключ удостоверения аттестации. В целях защиты личных данных в большинстве сценариев TPM не используется ключ подтверждения. Вместо этого в них используются ключи удостоверения подлинности, и ЦС применяет ключ удостоверения подлинности и его сертификат для подтверждения того факта, что в реальном TPM действительно имеется один или несколько ключей удостоверения подлинности. ЦС удостоверений выпускает сертификаты ключей удостоверения подлинности. Несколько ЦС удостоверений, как правило, рассматривают один и тот же сертификат ключа подтверждения, который может определить TPM как уникальный, но создано может быть любое количество сертификатов ключей удостоверения подлинности в целях ограничения распространения информации в другие сценарии.

Рис. 1. Управление криптографическими ключами доверенного платформенного модуля

При использовании Windows Hello для бизнеса Майкрософт может выполнять роль ЦС для проверки подлинности. Службы Майкрософт могут выдавать сертификат ключа удостоверения подлинности для каждого устройства, пользователя и поставщика удостоверения, чтобы гарантировать защиту личных данных и помочь поставщикам удостоверений обеспечить выполнение требований TPM на устройстве перед тем, как будут подготовлены учетные данные Windows Hello для бизнеса.

Как включить или отключить Device Guard

Шаг 1 . Откройте возможности Windows.

В Windows 10 Enterprise / Education версии 1607 или более поздней выберите Hyper-V Hypervisor в Hyper-V и нажмите OK.

В версиях Windows 10 Enterprise / Education до версии 1607 выберите Hyper-V Hypervisor в Hyper-V, выберите изолированный пользовательский режим и нажмите OK.

Шаг 2 . Откройте редактор локальной групповой политики.

Шаг 3 . Перейдите к следующему ключу на левой панели редактора локальной групповой политики.

Конфигурация компьютераАдминистративные шаблоныSystemDevice Guard

Шаг 4. На правой панели Device Guard в редакторе локальной групповой политики дважды щелкните политику «Включить безопасность на основе виртуализации», чтобы изменить ее.

Шаг 5. Следуйте шагу 6 (включить) или шагу 7 (выключить).

Шаг 6. Чтобы активировать Device Guard

- Выберите Включено.

- В разделе «Параметры» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA» в раскрывающемся меню «Выбрать уровень безопасности платформы».

Примечание. Параметр «Безопасная загрузка» (рекомендуется) обеспечивает безопасную загрузку с несколькими средствами защиты, поддерживаемыми определенным аппаратным обеспечением компьютера. Компьютер с диспетчером памяти ввода / вывода (IOMMU) будет иметь безопасную загрузку с защитой DMA. Компьютер без модулей IOMMU активирует только безопасную загрузку.

Безопасная загрузка с DMA обеспечивает безопасную загрузку и VBS только на компьютерах, поддерживающих DMA, т. Е. Компьютерах с модулями IOMMU. С этим параметром любой компьютер без IOMMU не будет иметь защиты VBS (аппаратной), хотя он может включить политики целостности кода.

- В разделе «Параметры» выберите «Включено с блокировкой UEFI» или «Включено без блокировки» в раскрывающемся меню «Защита на основе виртуализации» целостности кода.

Примечание. При включении параметра блокировки UEFI обеспечивается удаленное отключение защиты целостности кода на основе виртуализации. Чтобы отключить эту функцию, вам необходимо настроить групповую политику, а также удалить параметры безопасности для каждого компьютера с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр Включено без блокировки для виртуализации Защита целостности кода удаленно отключена с помощью групповой политики.

- При желании вы также можете активировать Credential Guard, выбрав Включено с блокировкой UEFI или Включено без блокировки в раскрывающемся меню Конфигурация Credential Guard.

Примечание. Если опция включена с блокировкой UEFI, Credential Guard не отключается удаленно. Чтобы отключить эту функцию, необходимо установить для групповой политики значение Отключено, а также удалить функцию безопасности на каждом компьютере с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр «Включено без блокировки» позволяет удаленно отключить Credential Guard с помощью групповой политики. Устройства, использующие эту установку, должны работать под управлением операционной системы Windows 10 (версия 1511) или более поздней версии.

- Перейти к шагу 8.

Шаг 7. Чтобы отключить Device Guard

Выберите «Не настроено» или «Отключено», нажмите «ОК» и перейдите к шагу 8.

Примечание. Значение по умолчанию “Не настроено”.

Шаг 8. Закройте редактор локальной групповой политики.

Шаг 9. Перезагрузите компьютер, чтобы изменения вступили в силу.

Желаю всем успехов!

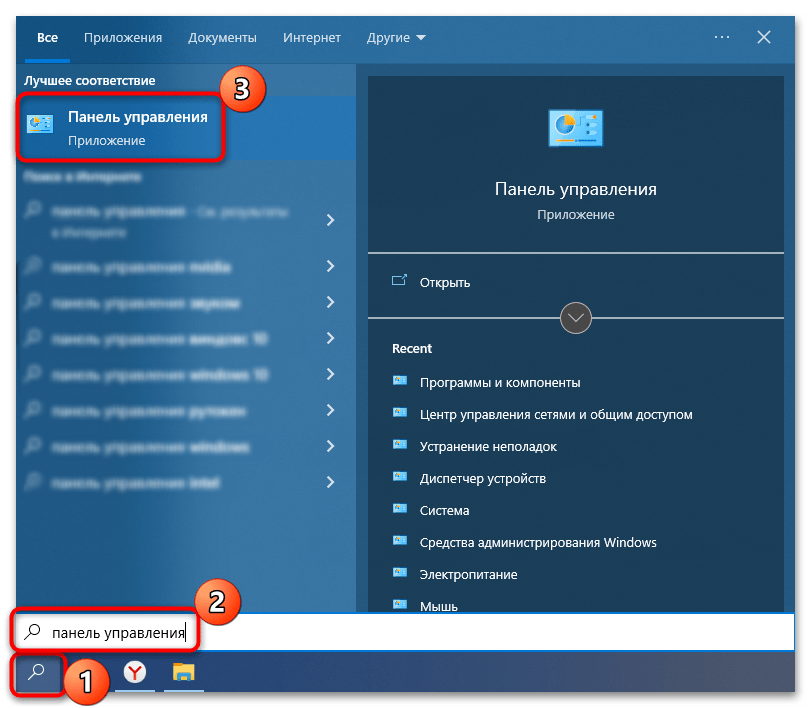

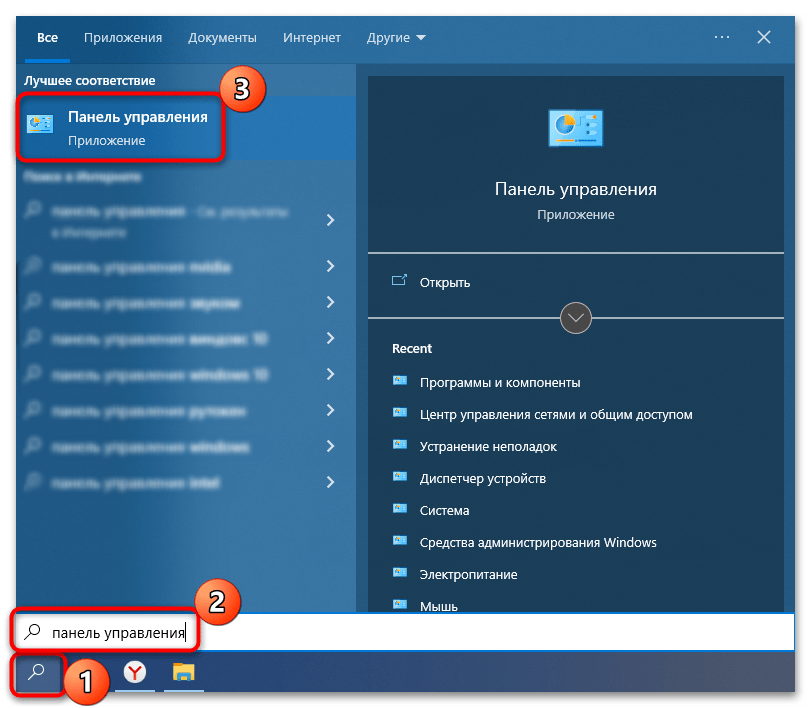

Способ 1: «Панель управления»

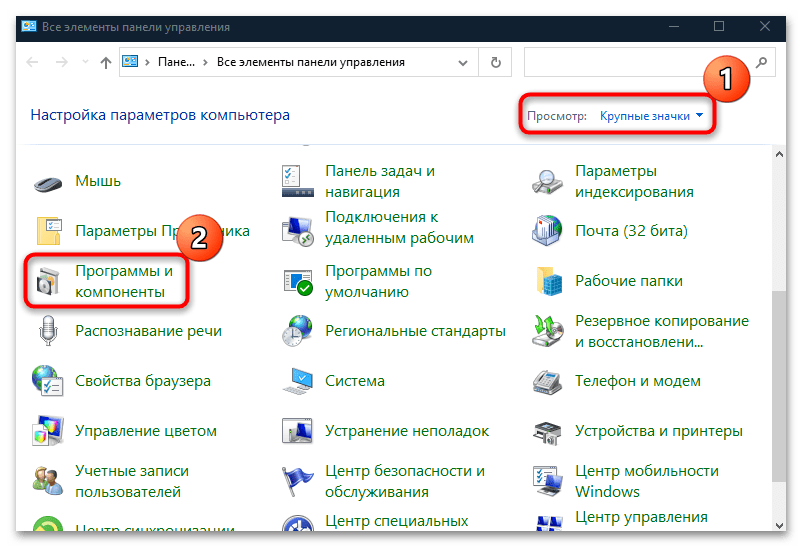

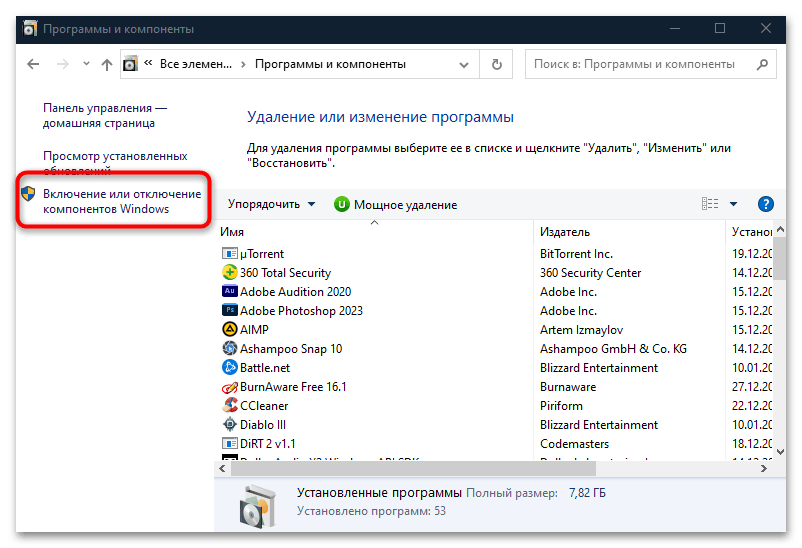

Сначала используйте наиболее простой и безопасный способ – через «Панель управления» и раздел с программами и компонентами:

- Запустите «Панель управления», отыскав средство через строку системного поиска.

В качестве просмотра разделов выберите мелкие или крупные значки, затем перейдите в «Программы и компоненты».

На панели слева кликните по строке «Включение или отключение компонентов Windows».

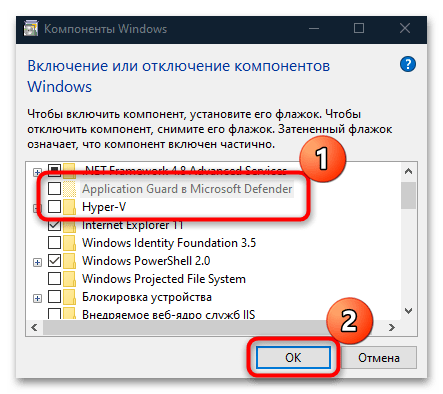

В появившемся окне отключите компонент «Application Guard в Microsoft Defender», сняв отметку. Помимо него, также рекомендуется выключить «Hyper-V» и «Песочница Windows», чтобы ошибка с совместимостью с виртуальной машиной была исправлена.

Требования к защищенным процессам для подключаемых модулей и драйверов

Для успешной загрузки подключаемого модуля или драйвера LSA в качестве защищенного процесса он должен соответствовать следующим условиям.

-

Проверка подписи

В защищенном режиме любой подключаемый модуль, загружаемый в LSA, должен иметь цифровую подпись Майкрософт. Таким образом, все подключаемые модули, которые не подписаны или не подписаны с помощью подписи Майкрософт, не будут загружаться в LSA. Примерами таких подключаемых модулей являются драйверы смарт-карт, подключаемые модули для шифрования и фильтры паролей.

Подключаемые модули LSA, которые являются драйверами, например драйверы смарт-карт, должны заверяться с помощью сертификации WHQL. Дополнительные сведения см. в разделе «Подпись выпуска WHQL».

Подключаемые модули LSA, у которых нет процесса сертификации WHQL, должны быть подписаны с помощью службы подписи файлов для LSA.

-

Соответствие руководству Майкрософт по процессам жизненного цикла разработки безопасного ПО (SDL)

Все подключаемые модули должны отвечать руководству по процессам SDL. Дополнительные сведения см. в приложении жизненного цикла разработки безопасности Майкрософт (SDL).

Несоответствие процессу SDL может сделать невозможной загрузку подключаемого модуля, даже имеющего правильную подпись Майкрософт.

Рекомендации

Перед широким применением функции тщательно проверьте наличие защиты LSA по следующему списку.

- Определите все подключаемые модули и драйверы LSA, используемые в организации. Включите драйверы сторонних производителей или подключаемые модули, такие как драйверы смарт-карт и криптографические подключаемые модули, а также любое внутренне разработанное программное обеспечение, которое используется для принудительного применения фильтров паролей или уведомлений об изменении пароля.

- Убедитесь, что все подключаемые модули LSA имеют цифровую подпись с помощью сертификата Майкрософт, чтобы подключаемый модуль не смог загрузить.

- Убедитесь, что все имеющие нужные подписи подключаемые модули успешно загружаются в LSA и работают ожидаемым образом.

- Изучите журналы аудита, чтобы определить подключаемые модули и драйверы LSA, которые не удалось загрузить в качестве защищенного процесса.

Ограничения, введенные с включенной защитой LSA

Если включена дополнительная защита LSA, вы не сможете выполнить отладку настраиваемого подключаемого модуля LSA. Вы не можете подключить отладчик к LSASS, если это защищенный процесс. Как правило, не поддерживается отладка выполняемого защищенного процесса.

Credential Guard

Credential Guard предоставляет следующие возможности:

- Безопасность оборудования. Повышает безопасность учётных записей производного домена, используя для этого преимущества функций безопасности платформы, включая безопасную загрузку и виртуализацию.

- Безопасность на основе виртуализации. Службы Windows, которые управляют учётными данными производного домена и другими секретами, выполняются в защищённой среде, изолированной от операционной системы.

- Улучшенная защита от самых современных постоянных угроз. Обеспечивает учётные данные производных доменов с помощью безопасности на основе виртуализации. Блокирует атаки на учётные данные и инструменты, используемые в многих других атаках. Вредоносные программы, выполняющимися в ОС с административными привилегиями не могут извлечь секреты, которые находятся под защитой безопасности на основе виртуализации.

- Управляемость. Управление с помощью групповой политики, WMI, из командной строки и Windows PowerShell.

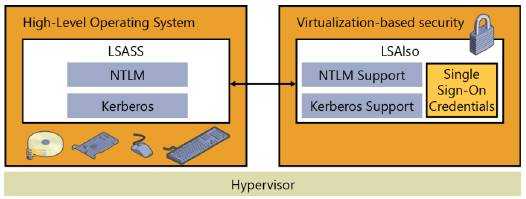

Обычно в Windows, секреты хранятся в памяти Local Security Authority(LSA). С Credential Guard, LSA сообщается с новым компонентом, называемым изолированным LSA. Этот изолированный LSA основан на виртуализации и недоступен остальной ОС. На рисунке ниже показана изоляция, обеспечивающая безопасность на основе виртуализации для процесса LSAIso от процесса LSASS.

Основанный на виртуализации процесс LSA

Если включён Credential Guard, более старые варианты NTLM или Kerberos (то есть NTLM v1, MS-CHAPv2 и т. д.) больше не поддерживаются.

Поскольку Credential Guard основан на виртуализации, для него требуется определённая аппаратная поддержка. В следующей таблице приведены некоторые из этих требований:

Требования

Описание

Windows Server 2016 S

Защита учётных данных доступна на всех Windows Server 2016 SKU, за исключением Nano Server (поскольку Nano Server поддерживает только удалённое управление).

Версия прошивки UEFI 2.3.1 или выше и безопасная загрузка

Чтобы убедиться, что прошивка использует UEFI версии 2.3.1 или выше и безопасную загрузку, вы можете проверить её на соответствие требованиям приложением System.Fundamentals.Firmware.CS.UEFISecureBoot.

ConnectedStandby Program.

Расширения виртуализации

Для поддержки безопасности на основе виртуализации необходимы следующие расширения виртуализации:

Intel VT-x или AMD-V

Second Level Address Translation

x64 архитектура

Функции, которые использует защита на основе виртуализации в гипервизоре Windows, могут работать только на 64-битном ПК.

VT-d или AMD-Vi IOMMU

IOMMU повышает устойчивость системы к атакам на память.

TPM версии 1.2 или 2.0

Внимание: Если у вас нет установленного TPM, Credential Guard по-прежнему будет включён, но ключи, используемые для его шифрования, не будут защищены TPM.

Прошивка обновлена для реализации Secure MOR

Credential Guard требует, чтобы защищённый бит MOR помог предотвратить определённые атаки на память.

Физический ПК или ВМ

Credential Guard поддерживается как на физических машинах, так и на виртуальных. Для виртуальной машины Hypervisor должен поддерживать вложенную виртуализацию.. Самый простой способ получить Credential Guard для вашей организации — включить её с помощью групповой политики и выбрать машины на своём предприятии, для которых вы хотите её применить

Самый простой способ получить Credential Guard для вашей организации — включить её с помощью групповой политики и выбрать машины на своём предприятии, для которых вы хотите её применить.

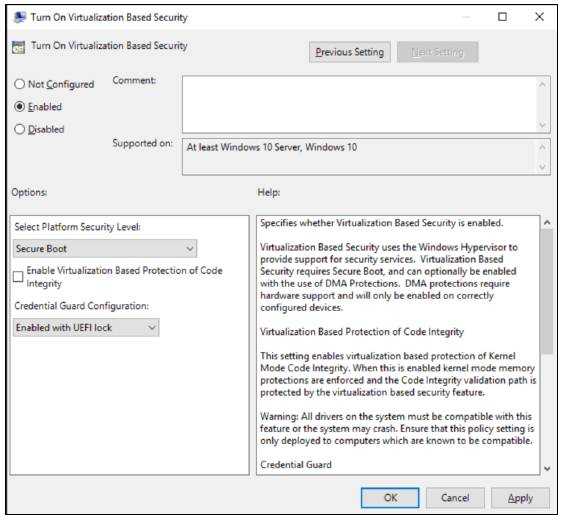

В консоли управления групповыми политиками создайте новую групповую политику или отредактируйте существующую. Затем перейдите в раздел «Конфигурация компьютера> Административные шаблоны> Система> Защита устройства».

Дважды нажмите «Включить защиту на основе виртуализации», а затем в открывшемся диалоговом окне выберите параметр «Включено». В диалоговом окне «Выбор уровня безопасности платформы» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA». В списке «Конфигурация учётных данных» выберите «Включено с блокировкой UEFI» и нажмите «ОК». Если вы хотите удалённо отключить Credential Guard, в списке настроек Credential Guard вместо «Enabled With UEFI Lock», выберите «Enabled Without Lock».

Параметры групповой политики для Credential Guard

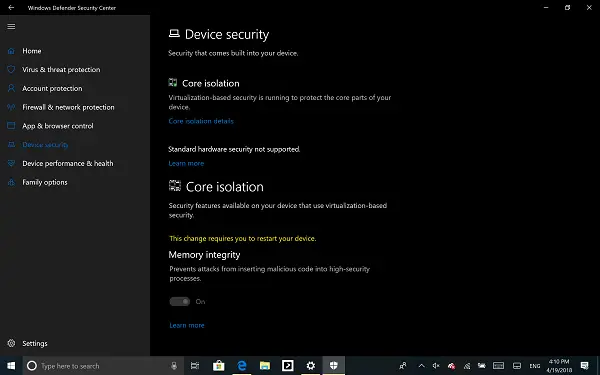

Enable Core Isolation & Memory Integrity in Windows 11/10

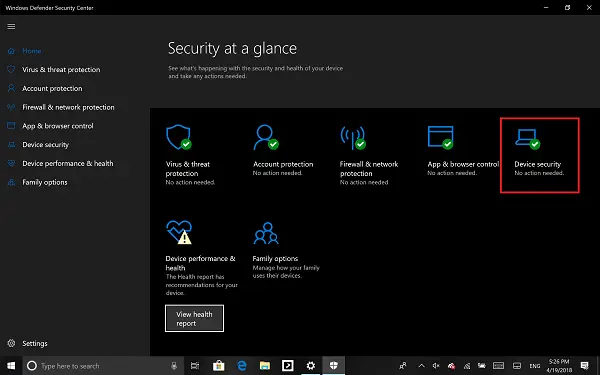

- Sign in as an administrator and open Windows Defender Security Center

- Look for Device Security option.

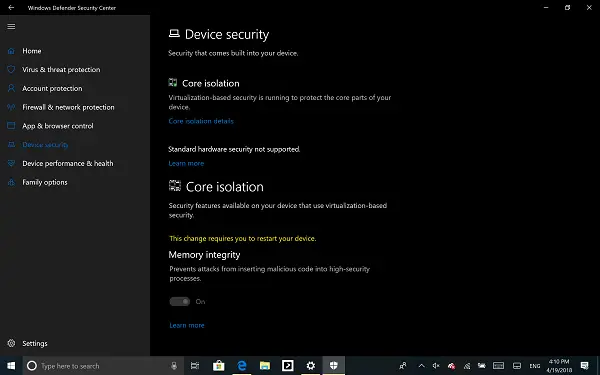

- Here you should check if Core Isolation under Virtualization is enabled on your PC.

- Core isolation provides virtualization-based security features to protect core parts of your device.

- Click on Core isolation details, and you will be offered to enable Memory Integrity.

Memory integrity (hypervisor-protected code integrity) is a security feature of Core isolation that prevents attacks from inserting malicious code into high-security processes. Toggle to turn it On.

Once enabled, it will ask you to restart the PC to completely enable Memory Integrity.

If later on, you face application compatibility issues, you may need to turn this off.

Related: Memory Integrity greyed out or won’t Turn On/Off.

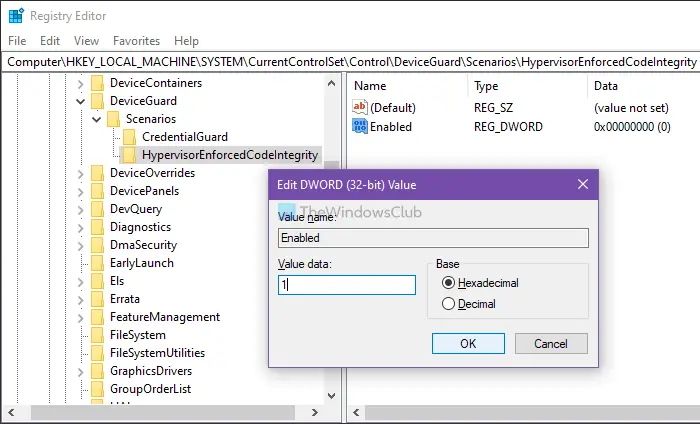

Enable or Disable Core Isolation and Memory Integrity using Registry

You can also use the Registry, to enable or disable Core isolation Memory integrity using Registry Editor, follow these steps:

- Press Win+R to open the Run dialog.

- Type regedit and hit the Enter button.

- Click on the Yes option.

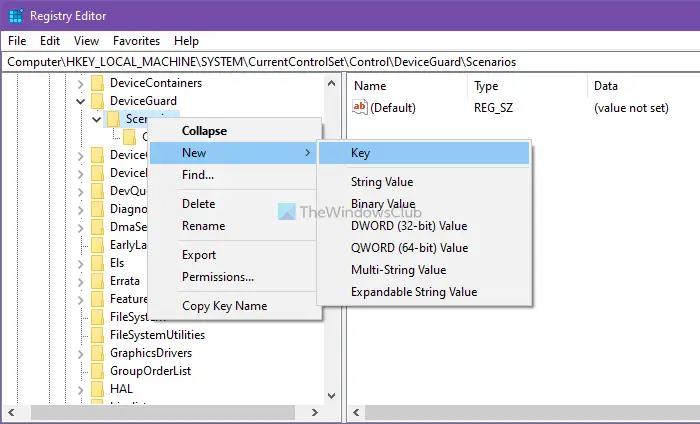

- Navigate to Scenarios in HKEY_LOCAL_MACHINE.

- Right-click on Scenarios > New > Key.

- Name it as HypervisorEnforcedCodeIntegrity.

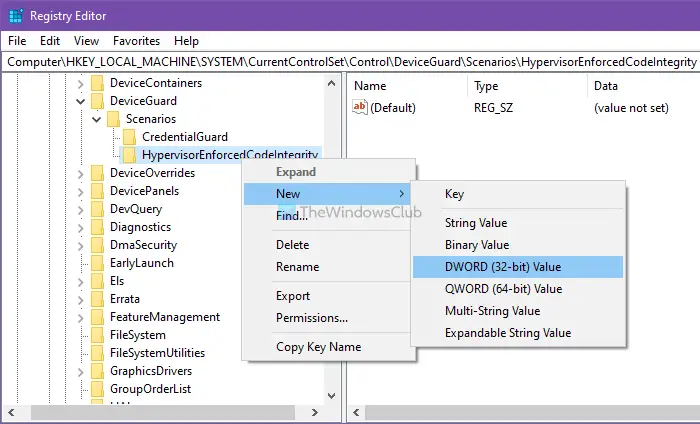

- Right-click on it > New > DWORD (32-bit) Value.

- Name it as Enabled.

- Double-click on it to set the Value data as 1 to enable and to disable.

- Click the OK button.

- Restart your computer.

To learn more about these steps, keep reading.

Precaution: Before heading to the REGEDIT steps, don’t forget to create a System Restore point.

To get started, press Win+R to open the Run dialog, type regedit, and hit the Enter button. If the UAC prompt appears on your screen, click on the Yes option to open the Registry Editor.

Next, navigate to the following path:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenarios

Right-click on the Scenarios key > New > Key, and name it as HypervisorEnforcedCodeIntegrity.

Then, you have to create a REG_DWORD value. For that, right-click on HypervisorEnforcedCodeIntegrity > New > DWORD (32-bit) Value, and name it as Enabled.

By default, it comes with a Value data of , meaning it is disabled. However, if you want to enable this functionality, double-click on it to set the Value data as 1.

Click the OK button and restart your computer.

That said, there are two more options that might be available depending on the hardware of your PC.

- Security Processor only shows up if you have TPM available with your PC hardware. They are discrete chips soldered to a computer’s motherboard by the OEM. To get the most out of TPM, OEM must carefully integrate system hardware and firmware with the TPM to send it commands and react to its responses. The newer TPMs can also provide security and privacy benefits to the system hardware itself. So make sure to check for all of these if you are buying a new PC.

- Secure Boot prevents malicious code to load up before your OS. They are hard to crack but with secure boot it’s taken care of.

Windows 11/10 also offers Hypervisor Protected Code Integrity (HVCI) when you start with clean installs. Those who are on old hardware, will have the ability to opt-in post the upgrade using the UI in Windows Defender Security Center (WDSC). This enhancement will ensure that the kernel process that verifies code integrity runs in a secure runtime environment.

Read:

- Incompatible driver turns off Memory Integrity in Windows 11

- Virtualization-based Security not enabled in Windows 11.

Дополнительные требования для повышенной безопасности

В следующих таблицах описаны дополнительные требования к оборудованию и встроенному ПО, а также функции повышенной безопасности, которые будут доступны при выполнении этих требований.

| Меры защиты для повышенной безопасности | Описание | Преимущества безопасности |

|---|---|---|

| Встроенное ПО: защита конфигурации загрузки и управление ею | • Необходимо наличие пароля BIOS или более строгой проверки подлинности.• В конфигурации BIOS необходимо настроить проверку подлинности BIOS.• Необходима поддержка защищенного параметра BIOS для настройки списка разрешенных устройств загрузки (например, «Загружаться только со встроенного жесткого диска») и порядка устройств загрузки, переопределяющих изменения BOOTORDER, выполненные операционной системой.• В конфигурации BIOS необходимо обеспечить безопасность параметров BIOS, связанных с безопасностью и вариантами загрузки (список разрешенных устройств загрузки, порядок загрузки) во избежание запуска операционных систем, а также изменения параметров BIOS. | • Пароль BIOS или более строгая проверка подлинности гарантируют, что только прошедшие проверку подлинности администраторы платформы BIOS могут изменить параметры BIOS. Это обеспечивает защиту при физическом доступе пользователя к компьютеру и системе BIOS.• Заблокированный порядок загрузки обеспечивает защиту от запуска компьютера в среде WinRE или другой операционной системе с загрузочного носителя. |

Дополнительные требования к безопасности за 2017г. (начиная с Windows 10 версии 1703)

| Меры защиты для повышенной безопасности | Описание | Преимущества безопасности |

|---|---|---|

| Встроенное ПО: Реализация защиты NX с помощью VBS для служб среды выполнения UEFI | • VBS обеспечит защиту от запуска исполняемого кода (NX) в коде службы среды выполнения UEFI и областях данных в памяти. Код служб среды выполнения UEFI должен поддерживать защиту страниц только для чтения. Кроме того, данные службы среды выполнения UEFI не должны быть исполняемыми.• Служба среды выполнения UEFI должна отвечать приведенным ниже требованиям. • Требуется реализовать таблицу UEFI 2.6 EFI_MEMORY_ATTRIBUTES_TABLE. В этой таблице должны описываться все данные в памяти службы среды выполнения UEFI (код и данные). • Разделы PE необходимо выровнять по страницам в памяти (не требуется для энергонезависимого хранилища). • В таблице атрибутов памяти код и данные должны быть правильно помечены как RO/NX для настройки в операционной системе. • Все объекты должны включать атрибуты EFI_MEMORY_RO, EFI_MEMORY_XP или оба сразу • Никакие записи не могут быть оставлены ни с одним из вышеуказанных атрибутов, что указывает на память, которая является одновременно исполняемой и подаваемой. Память должна быть либо доступна для чтения и исполнения, либо доступна для записи и недоступна для исполнения. |

-

Asus a7sn нет изображения

-

Hp stream x360 convertible не работает разворот экрана

-

Acer 5720zg какая память

-

Lenovo controller что это

- Huawei y8p 4 128gb обзор

Device Guard в Windows 10

В связи с растущими проблемами безопасности Microsoft теперь предлагает встроенное ПО, которое будет работать на аппаратном уровне во время и даже перед загрузкой, чтобы позволить загружать только правильно подписанные приложения и сценарии. Это называется Windows Device Guard , и OEM-производители с радостью готовы установить его на компьютеры, которые они производят.

Device Guard – одна из главных функций безопасности Microsoft в Windows 10. OEM-производители, такие как Acer, Fujitsu, HP, NCR, Lenovo, PAR и Toshiba, также одобрили ее.

Основная функция Device Guard в Windows 10 заключается в проверке каждого процесса, загружаемого в память, на выполнение до и во время процесса загрузки. Он будет проверять подлинность, основываясь на надлежащих сигнатурах приложений, и будет предотвращать загрузку в память любого процесса, которому не хватает надлежащей подписи.

Device Guard от Microsoft использует технологию, встроенную на аппаратном уровне, а не на программном уровне, которая может пропустить обнаружение вредоносного ПО. Он также использует виртуализацию для обеспечения правильного процесса принятия решений, который сообщит компьютеру, что разрешать и что предотвращать загрузку в память. Эта изоляция предотвратит вредоносное ПО, даже если злоумышленник полностью контролирует системы, в которых установлена защита. Они могут попытаться, но не смогут выполнить код, поскольку у Guard есть свои собственные алгоритмы, которые блокируют выполнение вредоносных программ.

Говорит Microsoft:

Device Guard против антивирусного программного обеспечения

Пользователям Windows по-прежнему необходимо установить на свои устройства программное обеспечение для защиты от вредоносных программ, если вредоносное ПО происходит из других источников. Единственное, от чего Windows Device Guard защитит вас, – это вредоносная программа, которая пытается загрузиться в память во время загрузки, прежде чем антивирусная программа сможет защитить вас.

Поскольку новый Device Guard может не иметь доступа к макросам в документах и вредоносных программах на основе сценариев, Microsoft заявляет, что пользователям придется использовать программное обеспечение для защиты от вредоносных программ в дополнение к Guard. В Windows теперь есть встроенная антивирусная программа под названием Защитник Windows. Вы можете зависеть от этого или использовать стороннее вредоносное ПО для лучшей защиты.

Разрешает ли Device Guard другие операционные системы?

Windows Guard позволяет обрабатывать только предварительно утвержденные приложения во время загрузки. ИТ-разработчики могут разрешить все приложения доверенному поставщику или настроить его для проверки каждого приложения на утверждение. Независимо от конфигурации, Windows Guard разрешит запуск только утвержденных приложений. В большинстве случаев утвержденные заявки будут определены подписью разработчика приложения.

Это дает поворот к параметрам загрузки. Те операционные системы, которые не имеют проверенных цифровых подписей, не будут загружены Windows Guard для загрузки.Однако для того, чтобы получить какое-либо приложение или ОС для получения сертификата, не требуется много усилий.

Необходимое аппаратное и программное обеспечение для Device Guard

Чтобы использовать Device Guard, вам необходимо установить и настроить следующее аппаратное и программное обеспечение:

- Windows 10. Device Guard работает только с устройствами под управлением Windows 10.

- UEFI. Он включает функцию Secure Boot, которая помогает защитить целостность вашего устройства в самой прошивке.

- Надежный ботинок. Это архитектурное изменение, которое помогает защитить от руткит-атак.

- Безопасность на основе виртуализации. Контейнер, защищенный Hyper-V, который изолирует чувствительные процессы Windows 10. T

- Инспектор пакетов. Инструмент, который поможет вам создать каталог файлов, которые требуют подписи для классических приложений Windows.

Вы можете прочитать больше об этом на TechNet.

Отключение Credential Guard or Device Guard в Windows 10 Pro / SL

Посетив несколько тематических забугорных форумов и почитав активные обсуждения, я обратил внимание что тем людям, которые задают такой же вопрос, обычно пишут ответ типа «ерунду несешь, данная фича — Credential Guard or Device Guard есть только в Windows редакции Server». Звучит глупо, знатоки еще те

Читая дальше и вникая в суть мне стало понятно, что в этой ошибке есть некоторая связь с Hyper-V (нативной системой виртуализации в Windows), но для десктопных Windows 10 Hyper-V доступен только в редакциях Pro и выше (типа Enterprise) как это связано с моей Single Language мне было не понятно. Данный тип редакции базово не имеет поддержки Hyper-V.

РЕШЕНИЕ. Каким-то странным истечением обстоятельств я забрел в в установку и удаление компонентов системы и обнаружил там некоторую включенную опцию, которой ранее не было в моей системе. Опция называется Windows Hypervisor Platform. Ну вот, собственно, отключив эту опцию после перезагрузки системы, виртуальная машина под управлением VMWare Workstation начала работать без ошибок как обычно.