Распространение и маскировка руткитов

«Подцепить» руткит сложности не представляет. Для этого достаточно скачать какой-нибудь файл с неизвестного ресурса, в котором в том числе будет находиться руткит. Зачатую активация вредоносного ПО происходит в тот момент, когда пользователь пытается открыть файл, который он скачал.

Нередко заражении происходит даже в том случае, если вы не скачиваете вообще никаких файлов из сети. Дело в том, что некоторые сайты подвергаются хакерской атаке, в результате чего они модифицируются таким образом, что бы при открытии странички руткит автоматически попадал на компьютер пользователя через «дыры» в браузере.

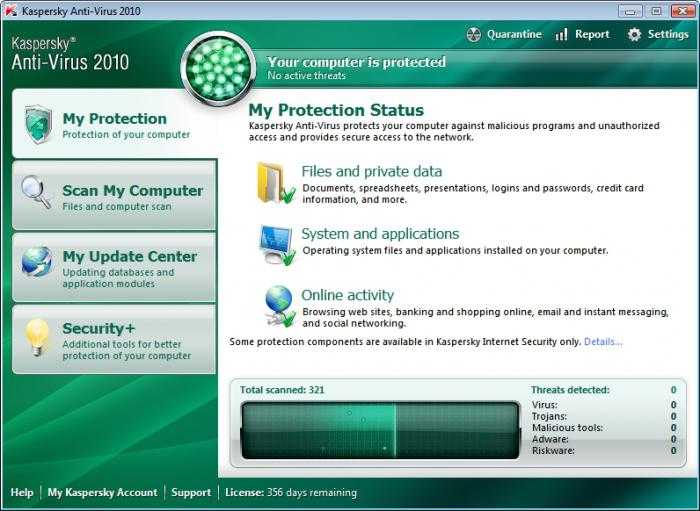

В общем, с этим проблем быть не должно, если у вас установлен антивирус, который, впрочем, не является панацеей. Он определяет наличие руткита по так называем сигнатурам — цепочкам кода в теле вредоносного файла, на основании чего моментально определяет, что этот файл опасен для системы и блокирует его

Именно поэтому так важно, что бы антивирус обновлялся ежедневно, ведь в сети каждый день появляется новое вредоносное ПО

Существует и другая возможность определения руткитов — эвристический анализ, основанный на поведении файлов. К примеру, если файл начал вдруг ходить по системе и удалять ее различные компоненты, то с 99% точностью можно сказать, что это вирус или руткит. АВ его уничтожит или удалит.

Впрочем, не все так просто. Дело в том, что руткиты часто «прикидываются» вполне безопасными процессами, в результате чего антивирус обходит их стороной. А нередко они и вовсе «захватывают» антивирус, управляя им по своему усмотрению.

Как обнаружить руткит?

Обнаружение и удаление руткитов чрезвычайно сложно, а в некоторых случаях практически невозможно без современного оборудования для обнаружения руткитов.

Это связано с тем, что после установки руткит принимает меры для обеспечения своего выживания, скрывая свое присутствие в хост-системе.

Руткиты могут обходить стандартные инструменты операционной системы, используемые для сканирования и мониторинга, а также подрывать работу антивирусного программного обеспечения, предназначенного для их обнаружения.

Скомпрометированное устройство может быть не в состоянии обнаружить несанкционированные модификации самого себя или своих компонентов.

Из-за этих технических сложностей для обнаружения руткитов можно использовать несколько различных подходов, в том числе:

Ищем ошибки и глюки

Руткиты встраиваются в системные процессы, перехватывая, а иногда и изменяя их действия.

Из-за этого руткиты часто нестабильны, вызывая заметные проблемы с компьютером, такие как замедление работы системы, сбои программного обеспечения, медленные процессы загрузки и даже пресловутый «синий экран смерти».

Если ваше устройство используется как часть ботнета, вы заметите значительную загрузку ЦП даже без запуска каких-либо приложений, а также быструю разрядку аккумулятора и даже перегрев устройства.

Обычно, если ваш компьютер внезапно выходит из строя, вам необходимо продолжить расследование на предмет заражения вредоносным ПО, включая руткиты.

Установка антивирусного программного обеспечения

Расширенные антивирусные пакеты поставляются с проприетарными инструментами сканирования руткитов (один из моих любимых инструментов для обнаружения руткитов — Bitdefender).

Во-первых, эти сканеры сравнивают ваши файлы с базой данных известных вредоносных программ — это может помочь найти руткит до того, как он встроится в ваше устройство, но не после того, как он получит root-доступ.

Затем сканеры используют анализ поведения, чтобы определить, не выполняет ли какой-либо из ваших файлов необычную активность на вашем диске.

Это может быть особенно эффективно для обнаружения руткитов пользовательского режима, которые подключаются к надежным файлам приложений.

Bitdefender также предлагает специальный режим восстановления, который перезагружает вашу систему и запускается перед загрузкой вашей операционной системы, чтобы обнаружить руткиты режима ядра.

Использование альтернативного надежного носителя

Альтернативным доверенным носителем является другое устройство (это может быть другой компьютер или USB-накопитель), которое можно использовать для сканирования зараженного устройства.

Поскольку альтернативный доверенный носитель запускается до загрузки системы, руткит не может использовать операционную систему зараженного устройства для сокрытия своего присутствия.

«Panda Dome» включает загрузочный USB-комплект Rescue Kit, который может сканировать ваш компьютер во время загрузки.

Анализ дампа памяти

Дампы памяти содержат список энергозависимой памяти компьютера (оперативной памяти).

Энергозависимые данные — это данные, которые хранятся во временной памяти компьютера во время его работы.

Дампы памяти содержат ценные изменчивые данные, показывающие состояние устройства до инцидента, такого как сбой или нарушение безопасности.

Анализ дампа памяти может предоставить уникальные данные, такие как сетевые соединения, учетные данные, сообщения чата, запущенные процессы, внедренные фрагменты кода, историю интернета и другие ключевые детали, которые могут быть использованы для идентификации атаки руткитов.

Анализ дампа памяти довольно сложен, и его не должны выполнять неквалифицированные пользователи.

Проведение проверки целостности

Большинство файлов имеют цифровую подпись, созданную законным издателем — по сути, это идентификатор или паспорт, который позволяет приложению вносить определенные изменения в вашу систему.

Руткиты пользовательского режима, зависящие от внедрения DLL, могут выполнять все виды деятельности в вашей системе, притворяясь легитимным программным обеспечением, но тщательный анализ сигнатуры и поведения взломанного приложения может показать, нормально оно ведет себя или нет.

Windows 10 имеет встроенные проверки целостности, которые периодически происходят во время загрузки и выполнения, а некоторые специализированные сканеры руткитов, такие как «RootkitRemover» от McAfee, также выполняют проверки целостности.

Виды руткитов

Руткиты могут обосноваться как внутри операционной системы компьютера, так и вредить вне ее.

Вне операционные руткиты — это вид программно-аппаратных кодов, которые работают на ступень выше любой ОС. Они устанавливаются в механизм ПО аппаратной виртуализации.

Руткиты, внедряющиеся внутрь операционной системы классифицируются следующим образом:

по уровню привилегий:

Руткиты, внедряющиеся в систему на правах пользователя, иногда администратора (User Level)

Цель — украсть личные данные или использовать ПК для хакерских атак.

Руткиты уровня ядра (Kernel Level)

Встречаются реже, самые сложные в обнаружении. Могут присутствовать на компьютере годами. Они внедряются в ОС с правами суперадминистратора (root доступ).

по принципу действий:

Руткиты, манипулирующие объектами ядра ОС (Direct kernel object manipulation)

Они внедряются в ядро ОС и модифицируют его. Разные части руткитов взаимодействуют друг с другом. Таким образом, появляется система внутри системы.

Руткиты, модифицирующие пути исполнения (Modify execution path)

Эти коды изменяют алгоритм работы системных функций.

Самодельные руткиты

Огромное количество зараженных компьютеров находятся в так называемой зомби-сети и используются для того, чтобы рассылать спам-сообщения. При этом пользователи этих ПК ничего не подозревают о такой «деятельности». До сегодняшнего дня было принято думать, что создавать упомянутые сети могут лишь профессиональные программисты. Но совсем скоро все может кардинально измениться. В сети реально найти всё больше инструментов для создания вирусных программ. Например, при помощи набора под названием Pinch можно легко создать руткит. Основой для этого вредоносного ПО будет Pinch Builder Trojan, который можно дополнить различными функциями. Это приложение с лёгкостью сможет считывать пароли в браузерах, распознавать вводимые данные и отправлять их аферистам, а также ловко прятать свои функции.

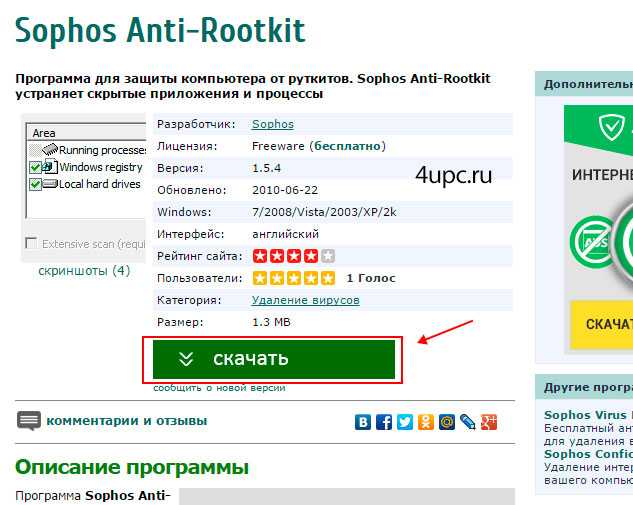

Как удалить руткит программой Sophos Anti-Rootkit

Ну и напоследок давайте разберем еще одну утилиту, которая помогает избавиться от руткитов. Она пригодится вам в том случае, если первые два оказались нерабочими или вам пришлись не по душе.

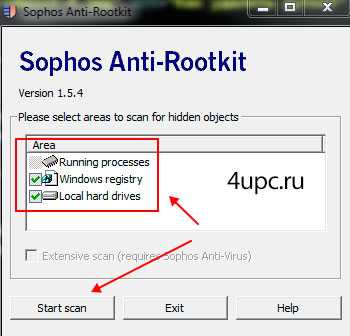

Запускаем программу, в настройках сканирования оставляем все галочки и нажимаем кнопку «Start scan».

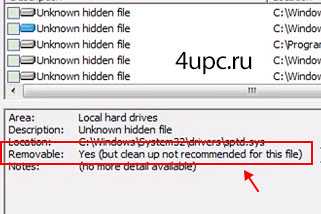

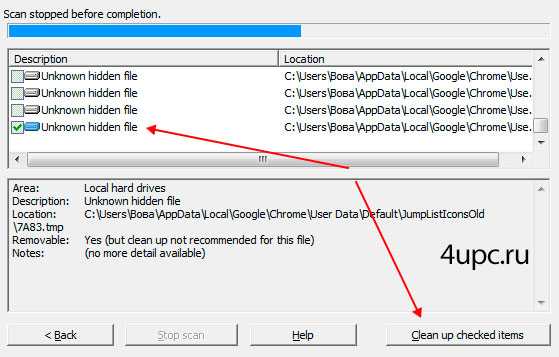

Поиск руткитов может продолжаться достаточно долго. В конце вы получите полный отчет по найденным проблемам в виде списка. Замечу, что здесь есть одна особенность. Когда вы выбираете найденный файл в списке после сканирования, в окне ниже появляется его описание. Если в строке «Removable» стоит значение «Yes (but clean up not recommended for this file)», то это файл удалять не рекомендуется, так как он является системным и его удаление может повлиять на работу всей операционной системы.

Все остальные записи, у которых нет указанной выше строки, вы можете смело выделить галочками и удалить с помощью кнопки «Clean up checked items». В моем примере я не стал дожидаться окончания сканирования и на скриншоте ниже показал процесс удаления лишь для примера.

Вот такие три способа можно использовать для удаления руткитов с вашего компьютера. Программы все очень легкие и не требуют каких-то особенных знаний. Выбирайте тот способ, который считаете самым удобным. Также, в некоторых антивирусах уже начали встраивать подобную защиту, поэтому при выборе антивирусного решения ориентируйтесь и на встроенную защиту от руткитов.

Статья будет посвящена программе под названием AdwCleaner. Совместима она со всеми версиями операционной системы Windows и позволяет очистить ваш компьютер от таких зараз как рекламные объявления, потенциально опасные программы, разнообразные рекламные тулбары и замены домашней страницы браузера.

компьютерная безопасностьполный список

RkUnhooker

Tuluka.Kernel.Inspector.1.0.394.77.zip (2,893,650 bytes)

Странное поведение операционной системы на моём домашнем компьютере в последние дни, заставило меня задуматься о её проверке на наличие руткит (Rootkit), то есть таких вредоносных программ, которые успешно могут скрывать от пользователя своё присутствие в системе.

Почему я сразу подумал о руткитах? А потому, что полная проверка системы на вирусы бесплатным антивирусом (не буду конкретизировать каким), который успешно боролся с ними на протяжении всего года, никаких результатов не дала.

Якобы и вирусов никаких нет и компьютер продолжает работать неправильно! Уверен почти на все 100%, что в инфицировании системы активно принимали участие мои дети, которым очень нравятся онлайн-игры и нажать какую-нибудь лишнюю кнопку на сайтах с играми для них не проблема.

А как известно, rootkit в первую очередь попадает на компьютер пользователя, используя уязвимости браузеров или плагинов. Поиск утилиты для борьбы с руткитами я начал, конечно же, на сайте Лаборатории Касперского и на нём свой поиск закончил, так как необходимый инструмент под названием «TDSSKiller» был найден сразу.

Особенности антируткит утилиты «Kaspersky TDSSKiller»

:

- эффективное обнаружение и удаление всего семейства известных руткитов и буткитов;

- бесплатная, имеет графический интерфейс и небольшой размер;

- поддерживает 32-х и 64-х рязрядные ОС Windows, включая и Windows 10;

- умеет работать в безопасном режиме и т.д.

Теперь с её помощью приступим к поиску rootkit в системе. Переходим на сайт:

Https://support.kaspersky.ru/viruses/disinfection/5350

Сохраняем файл на компьютер.

Чем опасны руткиты

Разобравшись, что такое руткиты, давайте выясним, чем они опасны. Прежде всего, это их неуязвимость для обнаружения стандартными вирусами и фаерволами, которые стоят у большинства пользователей. Внедряясь в системные файлы или память, они могут годами оставаться незамеченными и делать свою «черную» работу.

Это интересно:

Как уже упоминалось, установка «правильного» руткита приводит к тому, что действия злоумышленника по управлению вашим компьютером ограничиваются лишь его фантазией. Даже если у вас нет ценных для мошенников учетных данных или банковских карт, это не значит, что вы им неинтересны

. Хакеры могут использовать ваш ПК для совершения противоправных действий, отвечать за которые придется вам.

Часто злоумышленники создают целые сети из зараженных ПК, внедряя в них дистанционно управляемых ботов. С их помощью осуществляются массовые DDoS-атаки, способные обрушить самые надежные сервера. Другими словами, вы можете играть в «Веселую ферму», даже не подозревая, что ваш компьютер в это время участвует в хакерской атаке на сайт Белого дома.

Пять советов по борьбе с руткитами

1. Защитите свои компьютеры

Обезопаситься от всех угроз разом, конечно, не получится, но это не значит, что защитой можно пренебрегать. После установки Linux я всегда первым делом инсталлирую rkhunter. Эта утилита обеспечивает эффективное обнаружение руткитов. На других платформах следует пользоваться проверенными защитными средствами типа AVG Anti Rootkit или ComboFix.

2

Обращайте внимание на симптомы. Хотя симптомы заражения руткитом (rootkit) весьма смутны и неопределенны, обнаружить его все-таки можно. Так, если из разных источников поступают жалобы на то, что ваш компьютер массово рассылает спам, скорее всего, он попал в ботнет, деятельность которого маскируется руткитом

Если веб-сервер демонстрирует подозрительное поведение при перенаправлении, дело тоже может быть в рутките

Так, если из разных источников поступают жалобы на то, что ваш компьютер массово рассылает спам, скорее всего, он попал в ботнет, деятельность которого маскируется руткитом. Если веб-сервер демонстрирует подозрительное поведение при перенаправлении, дело тоже может быть в рутките

Хотя симптомы заражения руткитом (rootkit) весьма смутны и неопределенны, обнаружить его все-таки можно. Так, если из разных источников поступают жалобы на то, что ваш компьютер массово рассылает спам, скорее всего, он попал в ботнет, деятельность которого маскируется руткитом. Если веб-сервер демонстрирует подозрительное поведение при перенаправлении, дело тоже может быть в рутките.

В системах типа UNIX следует обращать особое внимание на появление модифицированных версий исполняемых файлов и изменение структуры каталогов. Если при выполнении команды ls /usr/bin или ls /usr/sbin привычные приложения в списке оказываются названы неправильно, существует большая вероятность, что компьютер заражен. Разумеется, самый простой способ обнаружения руткитов — регулярно сканировать систему с помощью rkhunter или аналогичных инструментов

Разумеется, самый простой способ обнаружения руткитов — регулярно сканировать систему с помощью rkhunter или аналогичных инструментов.

3. Отключите зараженный компьютер

Обнаружив признаки заражения, сразу же отключите инфицированный компьютер. Затем извлеките из него жесткий диск, смонтируйте его в другой системе (желательно не Windows) и сохраните все важные данные на другой носитель. Велика вероятность того, что операционную систему придется переустанавливать, поэтому нужные файлы лучше переместить в безопасное место. Оставлять зараженный компьютер включенным значит вредить себе еще больше, особенно если он является распространителем спама.

4. Обязательно используйте Tripwire

Tripwire отслеживает изменения в файлах и каталогах системы. Одна из главных задач руткита — скрывать присутствие вредоносных программ. Зачастую это достигается путем переименования файлов и папок или создания файлов и каталогов с похожими именами. Tripwire помогает сразу же обнаружить такие изменения

Очень важно инсталлировать эту утилиту сразу же после установки операционной системы, потому что если компьютер уже заражен, от Tripwire будет мало толку

5. Попробуйте снять дамп памяти

Это непростой способ, воспользоваться которым могут только специалисты, имеющие доступ к закрытым утилитам и коду. При подозрении на заражение можно снять дамп памяти ядра или всей системы, и если руткит на компьютере есть, его действия будут отражены в этом дампе.

Анализ дампа памяти может предоставить уникальные данные, такие как сетевые соединения, учетные данные, сообщения чата, запущенные процессы, внедренные фрагменты кода, историю интернета и другие ключевые детали, которые могут быть использованы для идентификации атаки руткитов.

Полученную информацию можно проанализировать с помощью специального отладочного инструмента. В процессе анализа руткит не может замаскировать следы своего присутствия и неминуемо будет обнаружен. Правда, если дошло до таких суровых мер, дело наверняка кончится переустановкой системы.

Руководство по быстрому выбору (ссылки для скачивания бесплатных программ для удаления руткитов)

Kaspersky TDSSKiller

| Простой и понятный интерфейс. Быстро работает. Справляется с известными современными руткитами. |

| Очень похоже, что программа распознает только небольшой диапазон руткитов. |

GMER

| Отличный инструмент с подробными техническими отчетами о сканировании. |

| Нет файла справки, но информация есть в интернете. Не подходит для обычных пользователей. |

Avast Anti-Rootkit

| Хорошо работает. Обнаруживает большинство руткитов. Проста в использовании. Возможность «Fixmbr «в Windows — неоценимо. |

| Результаты иногда трудно понять. При попытке удалить некоторые руткиты зависала. |

Dr.Web CureIt!

| Останавливает процессы. Создает собственную среду исполнения. |

| Нельзя использовать как основное средство по борьбе с руткитами. |

Компьютерным вирусом можно назвать программу, которая скрытно работает и наносит вред всей системе или какой-то отдельной ее части. Каждый второй программист сталкивался с данной проблемой. Не осталось уже ни одного пользователя ПК, который не знал бы, что такое

Виды компьютерных вирусов:

- Черви. Это программы, которые захламляют систему путём постоянного размножения, копирования самих себя. Чем больше их в системе, тем медленнее она работает. Червь никак не может слиться с любой безопасной программой. Он существует в виде самостоятельного файла(ов).

- сливаются с безвредными и маскируются в них. Они не наносят никакого ущерба компьютеру, пока пользователь не запустит файл, в котором находится троян. Эти вирусы используются для удаления и изменения данных.

- Шпионские программы занимаются сбором информации. Их цель — обнаружить коды, пароли и передать тому, кто создал их и запустил в интернет, проще говоря — хозяину.

- Зомби-вирусы дают возможность хакеру контролировать заражённый компьютер. Пользователь может вообще не знать, что его ПК заражен и кто-то его использует.

- Блокирующие программы не дают возможности вообще войти в систему.

Способы заражения устройства

Изначально руткиты внедряются в систему точно так же, как и другие вирусные программы. При уязвимости плагина или браузера попасть на компьютер для приложения не составит никакого труда. Часто для этих целей используют флеш-накопители. Иногда хакеры просто бросают флешки в местах скопления людей, где человек может забрать зараженное устройство с собой. Так на компьютер жертвы попадает руткит. Это приводит к тому, что приложение использует слабые стороны системы и с легкостью получает доминирующее положение в ней. Затем программа проводит установку вспомогательных компонентов, которые используются для управления компьютером на расстоянии.

Sophos Anti-Rootkit

Популярная программа, используемая для поиска скрытых в системе руткитов. И, пожалуй, это единственная утилита из рассмотренных выше, которую нужно устанавливать. Но это однозначно стоит сделать, поскольку результативность «Sophos Anti-Rootkit» очень высока.

Для начала работы с утилитой нужно:

Как вы видите, все предельно просто.

компьютерная безопасностьразличных параметроваппаратного обеспеченияэффективных утилитполный список

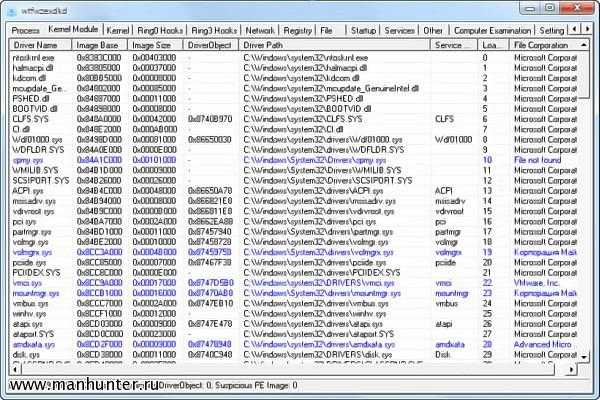

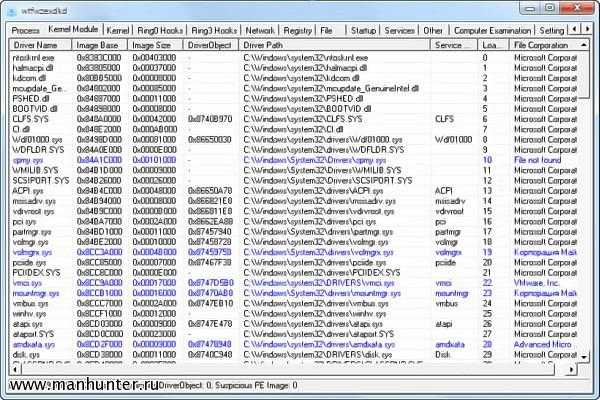

RkUnhooker

запущенных процессоввнешнего воздействия

Tuluka.Kernel.Inspector.1.0.394.77.zip (2,893,650 bytes)

Вы уверены, что являетесь единоличным хозяином своего компьютера? Если есть подозрение, что он живет своей жизнью, то самое время задуматься, не шпионят ли за вами.

Первые подобные программы появились около 20 лет назад, преимущественно на Unix, откуда и пришел термин руткит

. Root

переводится как «корень» и используется в данном контексте для обозначения роли суперпользователя, имеющего неограниченный доступ к системе. Kit

– набор, соответственно, rootkit

– набор для получения неограниченного доступа. Наиболее распространены на Windows, однако сейчас все активнее продвигаются на Android.

Разновидности

Существует несколько вариантов этих вирусных программ. Их можно разделить на две категории: user-mode (пользовательские) и kernel-mode (руткиты уровня ядра). Утилиты первой категории имеют те же возможности, что и обычные приложения, которые можно запустить на устройстве. Они могут использовать память уже запущенных программ. Это наиболее популярный вариант. Руткиты второй категории находятся глубоко в системе и имеют полный доступ к компьютеру. Если такая программа установлена, то хакер может делать с атакованным устройством практически все, что хочет. Руткиты такого уровня гораздо сложнее создать, поэтому первая категория и пользуется большей популярностью. Но вирусную программу уровня ядра совсем непросто найти и удалить, и защита от компьютерных вирусов зачастую здесь абсолютно бессильна.

Существуют и другие, более редкие варианты руткитов. Называют эти программы буткитами. Суть их работы заключается в том, что они получают контроль над устройством задолго до запуска системы. Совсем недавно были созданы руткиты, атакующие Android-смартфоны. Хакерские технологии развиваются так же, как лецинзионное ПО — идут в ногу со временем.

«Самодельные» руткиты

Тысячи компьютеров, зараженных руткитами, образуют огромные «зомби-сети», используемые для рассылки спама в обход ничего не подозревающих пользователей. До последнего времени считалось, что такие махинации доступны лишь опытным программистам-профессионалам. Однако уже в ближайшем будущем ситуация может измениться. В Интернете все чаще встречаются так называемые Toolkits (наборы инструментов) для изготовления скрытых вредителей, например, довольно популярный Pinch. С помощью этого «софта» даже неопытный пользователь может создать «вредителя-невидимку»… Основой для него послужит Pinch Builder Trojan, который с помощью программного интерфейса Pinch можно оснастить разнообразными вредоносными функциями. Согласно информации, опубликованной на сайте производителя антивирусов Panda Software, Pinch Builder Trojan может:

- красть пароли браузеров, в частности Mozilla и Opera, и пересылать их интернет-мошенникам; благодаря доступу к специальным областям Windows он также умеет выведывать пароли Internet Explorer и Outlook;

- считывать данные, вводимые с клавиатуры (в частности, пароли), и передавать их в Интернет;

- скрывать свои вредоносные функции — программа искусно защищает «троянские» процессы от обнаружения антивирусным «софтом».

Андреас Маркс, эксперт антивирусной тестовой лаборатории AV-Test, которая регулярно проводит испытания по заказу ComputerBild, подтверждает: «Наборы для создания троянов уже продаются на специальных веб-сайтах за несколько сотен евро. Если по Интернету распространится широкая волна таких самодельных «вредителей», руткиты станут настоящим бедствием для пользователей».

Вариации руткитов

Стоит отметить, что на текущий момент существует несколько вариаций руткитов. Например, те, которые находятся на уровне пользователя, получают те же права, что и любое приложение, запущенное на компьютере. Это самый распространенный вид руткитов, который не так сложно выявить. А вот руткиты на уровне ядра распознать очень сложно, к тому же в этом случае злоумышленник получает максимальный доступ к вашему ПК, что позволяет ему делать с ними практически все, что угодно. Однако у такого вида руткитов есть одна особенность — они очень дороги, поэтому используются редко.

В последнее время набирают обороты руткиты для , а также буткиты, которые получает управление компьютером еще до того, как загружается операционная система.

Наибольшем успехом пользуются самодельные руткиты, которые создаются с помощью специального набора инструментов, который распространяется в интернете.

Удаление руткита

В борьбе с этими вредоносными приложениями существует много сложностей. Главная проблема заключается в том, что они довольно успешно противостоят обнаружению путём сокрытия ключей реестра и всех своих файлов таким образом, что антивирусные программы не в силах их найти. Существуют вспомогательные программы для удаления руткитов. Эти утилиты были созданы для поиска вредоносного ПО при помощи различных методов, в том числе и узкоспециальных. Можно скачать довольно эффективную программу Gmer. Она поможет уничтожить большинство известных руткитов. Еще можно посоветовать программу AVZ. Она успешно обнаруживает почти любой руткит. Как удалить опасное ПО с помощью этой программы? Это несложно: выставляем нужные настройки (утилита может как отправлять зараженные файлы на карантин, так и самостоятельно их удалять), далее выбираем вид проверки — полный моноторинг ПК или частичный. Затем запускаем саму проверку и ждем результатов.

Специальная программа TDSSkiller эффективно борется с приложением TDSS. AVG Anti-Rootkit поможет убрать оставшиеся руткиты

Очень важно после работы подобных помощников проверить систему на наличие заражения при помощи любого антивируса. Kaspersky Internet Security прекрасно справится с этой задачей

Более того, эта программа способна удалять более простые руткиты посредством функции лечения.

Нужно помнить о том, что при поиске вирусов любым защитным ПО не следует открывать никаких приложений и файлов на компьютере. Тогда проверка будет более эффективной. Естественно, необходимо не забывать регулярно обновлять антивирусное ПО. Идеальный вариант — ежедневное автоматическое (устанавливается в настройках) обновление программы, которое происходит при подключении к Сети.

В наше время даже самая современная антивирусная программа не всегда может распознать и блокировать все угрозы, пытающиеся проникнуть в компьютер. Одну из самых неприятных и коварных опасностей представляют руткиты. С помощью данного инструмента злоумышленники получают контроль над компьютерами и затем используют их для своих целей.

Что такое руткиты и чем они опасны? Руткит – это программа или набор программных средств, который маскирует присутствие нежелательных приложений в операционной системе, помогая атакующим действовать на компьютерах своих жертв, при этом оставаясь незамеченными. Зачастую руткиты находятся глубоко в недрах системы и обнаружить их при помощи антивируса или других средств безопасности очень не просто. Сами по себе руткиты не всегда опасны, в отличие от программ и процессов, которые они скрывают. В сравнении с вирусами, руткиты могут нанести гораздо больший ущерб, т.к. получают доступ к системе с правами администратора. Они могут содержать различные вредоносные инструменты, такие как клавиатурный шпион (кейлоггер), вор сохраненных паролей, сканер данных о банковских карточках, дистанционно управляемый бот для осуществления DDoS-атак, а также функции для отключения антивирусных программ.

«Самодельные» руткиты

Тысячи компьютеров, зараженных руткитами, образуют огромные «зомби-сети», используемые для рассылки спама в обход ничего не подозревающих пользователей. До последнего времени считалось, что такие махинации доступны лишь опытным программистам-профессионалам. Однако уже в ближайшем будущем ситуация может измениться. В Интернете все чаще встречаются так называемые Toolkits (наборы инструментов) для изготовления скрытых вредителей, например, довольно популярный Pinch. С помощью этого «софта» даже неопытный пользователь может создать «вредителя-невидимку»… Основой для него послужит Pinch Builder Trojan, который с помощью программного интерфейса Pinch можно оснастить разнообразными вредоносными функциями. Согласно информации, опубликованной на сайте производителя антивирусов Panda Software, Pinch Builder Trojan может:

- красть пароли браузеров, в частности Mozilla и Opera, и пересылать их интернет-мошенникам; благодаря доступу к специальным областям Windows он также умеет выведывать пароли Internet Explorer и Outlook;

- считывать данные, вводимые с клавиатуры (в частности, пароли), и передавать их в Интернет;

- скрывать свои вредоносные функции – программа искусно защищает «троянские» процессы от обнаружения антивирусным «софтом».

Андреас Маркс, эксперт антивирусной тестовой лаборатории AV-Test, которая регулярно проводит испытания по заказу ComputerBild, подтверждает: «Наборы для создания троянов уже продаются на специальных веб-сайтах за несколько сотен евро. Если по Интернету распространится широкая волна таких самодельных «вредителей», руткиты станут настоящим бедствием для пользователей».

Как обнаружить руткиты

Обнаружить руткит на компьютере может оказаться непросто, поскольку этот вид вредоносных программ специально разработан для того, чтобы оставаться скрытым. Руткиты также могут отключать программы безопасности, что еще сильнее усложняет их обнаружение. В результате вредоносные программы-руткиты могут оставаться на компьютере в течение длительного времени и нанести значительный ущерб.

Возможные признаки руткитов:

1. Синий экран

Частое появление сообщений об ошибках Windows или синих экранов с белым текстом (иногда называемых «синим экраном смерти»), при этом компьютеру постоянно требуется перезагрузка.

3. Низкая производительность устройства

Запуск устройства может занять некоторое время, также наблюдается замедление работы или частое зависание. Устройство также может не реагировать на ввод с помощью мыши или клавиатуры.

4. Изменение параметров Windows без разрешения

Это может быть изменение заставки, скрытие панели задач или некорректное отображение даты и времени, при том, что вы ничего не меняли.

5. Веб-страницы работают некорректно

Из-за чрезмерного сетевого трафика наблюдаются прерывания при отображении или некорректная работа веб-страниц и сетевой активности.

Проверка на наличие руткитов – это лучший способ обнаружить заражение руткитами. Проверку может инициировать ваше антивирусное решение. Если вы подозреваете наличие руткита, один из способов обнаружения заражения – выключить компьютер и выполнить проверку из известной чистой системы.

Поведенческий анализ – это еще один метод обнаружения руткитов, при котором вместо поиска самого руткита выполняется анализ и поиск поведения, характерного для руткита. Целевая проверка работает хорошо, если уже известно, что система ведет себя странно, а поведенческий анализ может предупредить о рутките, прежде чем станет ясно, что устройство подверглось атаке.

Симптомы заражения компьютера руткитом

Как и с любым другим популярным вирусом, симптомов заражения руткитом может быть несколько:

- Непонятные попытки доступа к вашим социальным сетям, почтовым ящикам и прочим сервисам.

- Пропажа личной информации на компьютере.

- Частичная или полная блокировка доступа к ПК.

- Медленная работа ноутбука или ПК, большой расход оперативной памяти в режиме простоя, высокая загрузка процессора. Это все можно посмотреть с помощью диспетчера задач.

- Плохая связь с интернетом или его отсутствие.

- Невозможность войти в социальные сети по старым логинам и паролям.

Если в вашем случае имеет место хотя бы один пункт, то желательно провести полную проверку системы на наличие руткитов.

В этом случае довольно сложно что-либо придумать для решения проблемы. Практически во всех случаях единственным способом вновь получения бесперебойного доступа к сети является смена провайдера.

Почему руткит тяжело обнаружить?

Эта программа занимается перехватом данных различных приложений. Иногда антивирус засекает эти действия сразу. Но зачастую, когда устройство уже подвергнуто заражению, вирус с лёгкостью прячет всю информацию о состоянии компьютера, при этом следы деятельности уже исчезли, а сведения обо всём вредном софте удалены. Очевидно, что в такой ситуации у антивируса нет возможности найти какие-либо признаки руткита и попытаться устранить его. Но, как показывает практика, антивирусные программы способны сдержать такие атаки. А компании, которые занимаются производством защитного ПО, регулярно обновляют продукцию и добавляют в неё необходимую информацию о новых уязвимостях.

Заключение

Если вам требуется временно ограничить работу программы — просто отключаем функционирование, не обязательно копаться в настройках. Это делается пунктом ниже — “Приостановить работу файлового антивируса”, где можно настроить нужный промежуток времени для отключения защиты.

Важно — после отключения поиска руткитов ваш компьютер станет максимально уязвимым, что касается и скачиваемых файлов из интернета. Не забудьте снова выставить флажок перед новой проверкой

Надеемся, данный материал разъяснил вам функцию поиска руткитов в программе Kaspersky. Приятного использования и максимальной защиты!