Что такое руткит?

Руткит – это одна или несколько программ, которые скрывают присутствие нежелательных приложений на компьютере, помогая злоумышленникам действовать незаметно. Он содержит в себе абсолютно весь набор функций вредоносного ПО. Поскольку это приложение зачастую находится глубоко в недрах системы, обнаружить его при помощи антивируса или других средств безопасности крайне сложно. Руткит — это набор программных средств, которые могут считывать сохранённые пароли, сканировать различные данные, а также отключать защиту ПК. Вдобавок, здесь есть функция бэкдора, это значит, что программа предоставляет хакеру возможность подключиться к компьютеру на расстоянии.

Другими словами, руткит – это приложение, которое отвечает за перехват системных функций. Для операционной системы Windows можно выделить такие популярные руткиты: TDSS, Necurs, Phanta, Alureon, Stoned, ZeroAccess.

Как избавиться от руткитов?

Установите программу Gmer, победившую в нашем тесте. Она уверенно обнаруживает руткиты и скрытых «вредителей» других типов, а также способна удалить большинство из них. Оставшиеся руткиты можно «доконать» с помощью утилиты AVG Anti-Rootkit. После удаления «вредителей» следует проверить систему обычным антивирусом, например из пакета программ Kaspersky Internet Security.

Обобщение результатов тестирования

Наш тест 8 антируткитов показал, что против хитрых замаскированных вредителей есть надежное средство. Правда, чтобы избавиться от непрошеных гостей, вам придется отправить на поиски руткитов сразу несколько «охотников».

Распознавание руткитов

В ходе тестирования выяснилось, что далеко не всем «охотникам за руткитами» под силу вывести на чистую воду замаскированных «вредителей». Обнаружить все активные руткиты смогли лишь три программы: победитель теста Gmer 1.0, AVG Anti-Rootkit и Rootkit Unhooker. Тот, кто пользуется этими приложениями, может быть уверен, что его компьютер не подвергнется нашествию «вредителей-невидимок». Кроме того, Gmer оказалась единственной программой, которой удалось найти все руткиты в альтернативных потоках данных.

Удаление руткитов

Ничуть не лучше обстояло дело с удалением вредоносного «софта». Gmer хотя и нашла все руткиты, смогла уничтожить только 63% из них, а также 87% других опасных программ, маскировавшихся «за компанию». Вредителям, которые прятались в альтернативных потоках данных, повезло еще меньше: на жестких дисках тестовых компьютеров не осталось ни одного из них. Это и принесло программе победу. Зато у второго призера доля удаленных активных руткитов была выше почти на четверть (86,67%). В том маловероятном случае, когда победитель теста Gmer не сможет удалить с жесткого диска всех вредителей, AVG Anti-Rootkit доведет работу до конца.

Слишком сложное управление

То, что обнаружение скрытого вредоносного «софта» — дело серьезной, заметно по сложности управления программами. Интерфейс всех приложений, участвовавших в тесте, англоязычный, а непонятные сообщения способны сбить с толку даже опытного пользователя…

Разновидности

Существует несколько вариантов этих вирусных программ. Их можно разделить на две категории: user-mode (пользовательские) и kernel-mode (руткиты уровня ядра). Утилиты первой категории имеют те же возможности, что и обычные приложения, которые можно запустить на устройстве. Они могут использовать память уже запущенных программ. Это наиболее популярный вариант. Руткиты второй категории находятся глубоко в системе и имеют полный доступ к компьютеру. Если такая программа установлена, то хакер может делать с атакованным устройством практически все, что хочет. Руткиты такого уровня гораздо сложнее создать, поэтому первая категория и пользуется большей популярностью. Но вирусную программу уровня ядра совсем непросто найти и удалить, и защита от компьютерных вирусов зачастую здесь абсолютно бессильна.

Существуют и другие, более редкие варианты руткитов. Называют эти программы буткитами. Суть их работы заключается в том, что они получают контроль над устройством задолго до запуска системы. Совсем недавно были созданы руткиты, атакующие Android-смартфоны. Хакерские технологии развиваются так же, как лецинзионное ПО — идут в ногу со временем.

Матчасть: как LKM-руткиты заметают следы

Прежде чем приступать к борьбе с вредоносными модулями, нужно более детально разобрать механизмы, с помощью которых они скрываются в системе сами и скрывают своих протеже, — чтобы знать, с чем конкретно бороться.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Как избавиться от руткитов?

Установите программу Gmer, победившую в нашем тесте. Она уверенно обнаруживает руткиты и скрытых «вредителей» других типов, а также способна удалить большинство из них. Оставшиеся руткиты можно «доконать» с помощью утилиты AVG Anti-Rootkit. После удаления «вредителей» следует проверить систему обычным антивирусом, например из пакета программ Kaspersky Internet Security.

Обобщение результатов тестирования

Наш тест 8 антируткитов показал, что против хитрых замаскированных вредителей есть надежное средство. Правда, чтобы избавиться от непрошеных гостей, вам придется отправить на поиски руткитов сразу несколько «охотников».

Распознавание руткитов

В ходе тестирования выяснилось, что далеко не всем «охотникам за руткитами» под силу вывести на чистую воду замаскированных «вредителей». Обнаружить все активные руткиты смогли лишь три программы: победитель теста Gmer 1.0, AVG Anti-Rootkit и Rootkit Unhooker. Тот, кто пользуется этими приложениями, может быть уверен, что его компьютер не подвергнется нашествию «вредителей-невидимок». Кроме того, Gmer оказалась единственной программой, которой удалось найти все руткиты в альтернативных потоках данных.

Удаление руткитов

Ничуть не лучше обстояло дело с удалением вредоносного «софта». Gmer хотя и нашла все руткиты, смогла уничтожить только 63% из них, а также 87% других опасных программ, маскировавшихся «за компанию». Вредителям, которые прятались в альтернативных потоках данных, повезло еще меньше: на жестких дисках тестовых компьютеров не осталось ни одного из них. Это и принесло программе победу. Зато у второго призера доля удаленных активных руткитов была выше почти на четверть (86,67%). В том маловероятном случае, когда победитель теста Gmer не сможет удалить с жесткого диска всех вредителей, AVG Anti-Rootkit доведет работу до конца.

Слишком сложное управление

То, что обнаружение скрытого вредоносного «софта» – дело серьезной, заметно по сложности управления программами. Интерфейс всех приложений, участвовавших в тесте, англоязычный, а непонятные сообщения способны сбить с толку даже опытного пользователя…

Как защититься?

Одним из ключевых инструментов для защиты от руткитов является специализированное антивирусное ПО. Оно обязательно должно быть актуальным и регулярно обновляться. Настоятельно рекомендуется использовать только оригинальные антивирусные программы и сканнеры. Это предотвращает возможность нахождения в их структуре вредоносных программ.

Песочницы

Программа-песочница представляет собой специализированную систему, особенность которой заключается в том, что запуск подозрительных объектов происходит в виртуальной среде. Это виртуальная машина с полноценно установленной ОС. Для определения вредных объектов используется сложный анализ поведения системы.

Это обеспечивает высокую степень безопасности основной системы, а также глубокий анализ деятельности вирусов на компьютере. Благодаря такому подходу, вредоносные программы не только изолируются, но и эффективно уничтожаются песочницей.

Сканнеры

Программы-сканеры также отличаются высокой эффективности при борьбе с руткитами и прочими вредоносными программами. Их достаточно скачивать с официальных источников и запускать в режиме реального времени. Сканнеры быстро проводят анализ системы, выявляют вирусы, руткиты и подобные программы и после этого удаляют их. После удаления проводится повторное сканирование и лечение элементов операционной системы. Популярным сканнером является Kaspersky Virus Removal Tool. Скачать его можно с официального сайта.

Средства обнаружения вредоносной активности

Представленное ПО предназначено для обнаружения несанкционированного вторжения в компьютерную систему. При этом, проникновение может осуществляться как с локальной сети, так и с Интернета. Представленное программное обеспечение является дополнительным щитом, защищающих систему от вредоносных программ и хищения информации.

Наиболее популярными средствами обнаружения вредоносной активности являются Security Studio Endpoint Protection, ViPNet IDS и другие. Они практически не занимают ресурсов системы, что положительно сказывается на быстродействии компьютера. В их составе находится сетевой экран, антивирусное ПО и само средство нахождения и ликвидации несанкционированных вторжений.

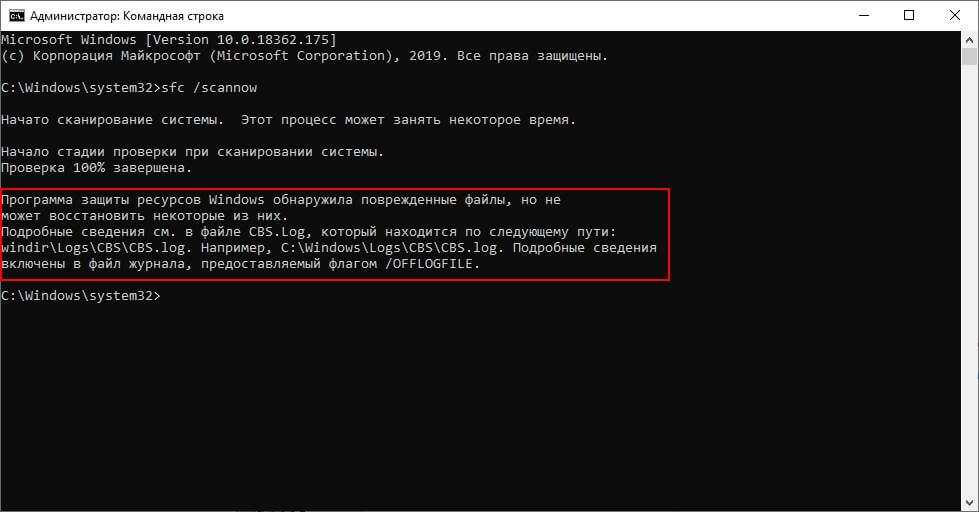

Проверка целостности системы

Лечение системы от вирусов может затронуть важные ее компоненты. Из-за этого дальнейшая работа ОС может быть затруднена или невозможна. В Windows встроено специальное средство, предназначенное для осуществления такой проверки.

Запустить его можно через командную строку cmd.exe. Для этого достаточно открыть эту командную строку с правами Администратора и вписать команду scannow. В этом случае обнаруженные ошибки не исправляются. Чтобы запустить средство восстановления нужно зайти из диска восстановления ОС и запустить средство из этого диска.

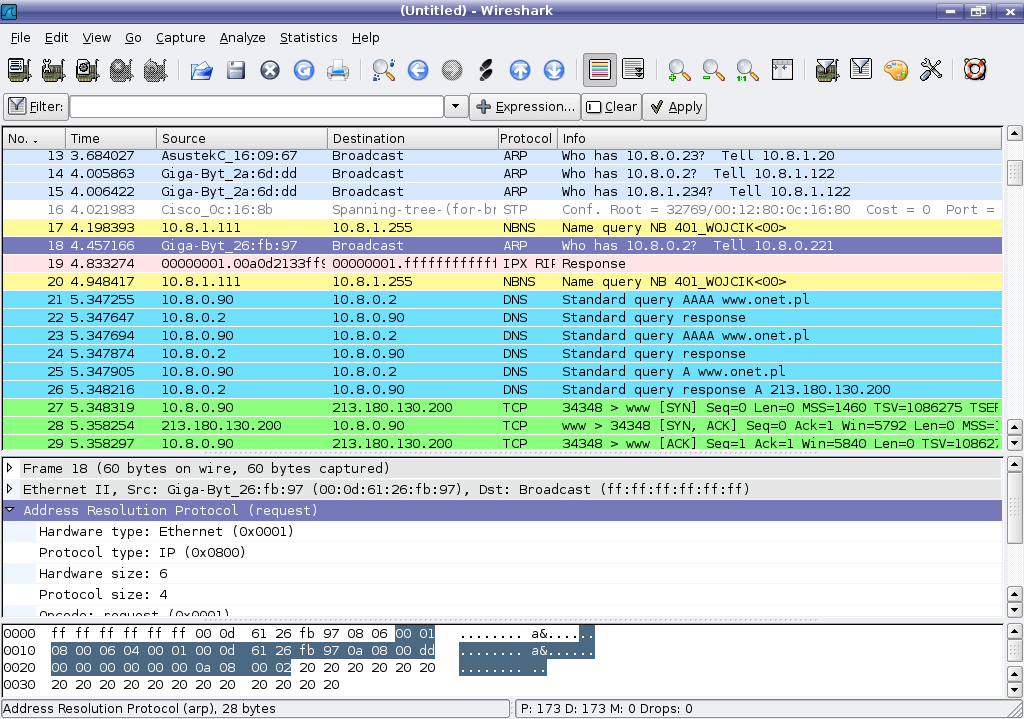

Анализ сетевого трафика

Для предотвращения повторных заражений, а также распространения руткита по другим компьютерам сети (актуально для ЛВС предприятий) рекомендуется после проверки провести анализ сетевого трафика. Эти функции имеют специально ПО: Wireshark, PRTG и прочего. Заниматься такой процедурой рекомендуется заниматься квалифицированными специалистами, однако для домашнего компьютера вполне хватит начальных технических знаний.

Базовые требования к кибербезопасности

Чтобы защитить данные от проникновения, журналист рекомендует компаниям следовать некоторым важным правилам. В первую очередь он советует установить современное программное обеспечение, обеспечивающее безопасность вашей системы. Это необходимо в связи с тем, что устаревшее ПО может не справиться с атакой хакеров. Также Мартинс призывает провести обучение среди сотрудников по всем важным темам: «Расскажите своему персоналу, какие уловки используют злоумышленники, как распознать попытки взлома и как правильно работать внутри корпоративной системы». Кроме того, отмечает журналист, необходимо сформировать политику безопасности, которой должен придерживаться весь коллектив, — это касается создания надежных паролей, ведения переписки по электронной почте и в чатах, перехода по ссылкам и многих других факторов.

По мнению Мартинса, важным шагом является составление плана реагирования на угрозу: он должен включать в себя последовательность действий, которых сотрудники обязаны придерживаться при хакерской атаке на личный компьютер и цифровую систему компании.

Самодельные руткиты

Огромное количество зараженных компьютеров находятся в так называемой зомби-сети и используются для того, чтобы рассылать спам-сообщения. При этом пользователи этих ПК ничего не подозревают о такой «деятельности». До сегодняшнего дня было принято думать, что создавать упомянутые сети могут лишь профессиональные программисты. Но совсем скоро все может кардинально измениться. В сети реально найти всё больше инструментов для создания вирусных программ. Например, при помощи набора под названием Pinch можно легко создать руткит. Основой для этого вредоносного ПО будет Pinch Builder Trojan, который можно дополнить различными функциями. Это приложение с лёгкостью сможет считывать пароли в браузерах, распознавать вводимые данные и отправлять их аферистам, а также ловко прятать свои функции.

Что такое руткиты

Руткиты — это вредоносные программы, которые проникают на компьютер различными путями.

Например, руткит может попасть на компьютер с загруженной из интернета программой, либо с файлом из письма. Активируя руткит на компьютере, пользователь фактически предоставляет злоумышленникам доступ к своему PC. После активации руткит вносит изменения в реестр и библиотеки Windows, открывая возможность своему “хозяину” управлять данным компьютером.

Обратите внимание: Обычные массовые антивирусы способны “поймать” руткит на этапе его загрузки с интернета и загрузки. Но после того как он внес изменения в работу системы, они не видят, что вирус поразил компьютер и не могут решить проблему.. Через руткит хакеры могут получать всю необходимую информацию с компьютера

Это могут быть конфиденциальные данные (логины, пароли, переписка, информация о банковских карт и прочее). Кроме того, через руткиты хакеры могут управлять компьютером и выполнять различные действия, в том числе мошеннические

Через руткит хакеры могут получать всю необходимую информацию с компьютера. Это могут быть конфиденциальные данные (логины, пароли, переписка, информация о банковских карт и прочее). Кроме того, через руткиты хакеры могут управлять компьютером и выполнять различные действия, в том числе мошеннические.

Примеров, как хакеры могут использовать руткиты на компьютере пользователя, масса. Соответственно, данные вирусы крайне опасны, и следует не допускать заражения ими компьютера.

Обратите внимание: Иногда руткиты проникают на компьютер вполне легально, вместе с одной из программ, загруженных из интернета. Пользователи редко читают лицензионные соглашения, а в них создатели программы могут указать, что вместе с их приложением установится руткит.

Методы заражения

Способы проникновения ничем не отличаются от других классов: вирусов, червей, троянов:

- посещение ненадежных сайтов — используются «слабые места» в браузере;

- через другие устройства, иногда злоумышленники специально оставляют флешки в посещаемых местах;

- подозрительные файлы, рассылаемые по почте и др.

Как правило, для заражения достаточно одного маленького файла, который «спрячется» внутри операционной системы. Затем он находит ее уязвимые места и получает права администратора. Дальше загружается остальное программное обеспечение, необходимое для паразитических целей.

Как бороться с руткитами

В большинстве случаев руткиты хорошо замаскированы, найти и удалить их с компьютера самостоятельно бывает крайне сложно, особенно рядовому пользователю. Здесь на помощь приходят специальные программы, созданные для поиска и удаления подобных вирусов.

К числу наиболее популярных программ можно отнести:

- LiveCD от Dr.Web или Kaspersky Rescue Disk. Преимущество загрузочных дисков с антивирусом в том, что при проверке компьютера, все вирусы остаются неактивными и никак не влияют на проверку. Рекомендую использовать их в тех случаях, когда по каким-либо причинам не получает выполнить сканирование из-под системы Windows.

- Dr.Web Cureit – бесплатная, но очень эффективная утилита от известного разработчика Доктора Веба.

- Kaspersky Virus Removal Tool – утилита от Касперского, способная полностью проверить ПК и удалить множество видов руткитов.

- AVZ – универсальная программа для обнаружения различных видов угроз.

- TDSSKiller – популярный антируткит от разработчиков антивируса «Касперский».

- Trend Micro RootkitBuster.

- Malwarebytes Anti-Rootkit.

- Sophos Anti-Rootkit.

Виды кибератак

Одной из главных целей киберпреступников является доступ к коммерческой информации компании и к конфиденциальным данным ее клиентов. Оперируя ими, они могут совершать нелегальные сделки, осуществлять транзакции и снимать средства со счетов физических лиц. По словам Мартинса, лучшим способом защиты от злоумышленников является понимание их основных приемов.

Целевая кибератака

При целевой кибератаке (Advanced Persistent Threat) хакеры, чтобы избежать обнаружения, на протяжении долгого времени стараются проникнуть в систему с разных сторон. Как только им это удается, они создают внутри захваченной сети базу и начинают путешествовать по всем цифровым направлениям. Обнаружить присутствие врага довольно трудно, поскольку он мимикрирует под систему и тщательно скрывает свои действия.

DDoS-атака

Для этого вида нападения характерно огромное количество запросов, единовременно поступающих на сервер компании с разных компьютеров. В результате атаки система «зависает», вследствие чего пользователи не могут зайти на сайт организации, а сотрудникам компании закрывается доступ к внутренним документам.

Внутренняя атака

По словам Мартинса, угрозу могут представлять не только внешние, но и внутренние силы. Например, нередки случаи, когда сами сотрудники, воспользовавшись административным доступом, подрывали деятельность компании. Чаще всего так поступают уволенные работники, которые по-плохому расстались с организацией. «После ухода человека проследите за тем, чтобы лишить его доступа к цифровой системе. В противном случае он может насолить вам из мести», — отмечает журналист.

Вредоносное ПО

Термин «вредоносное программное обеспечение» охватывает любые виды программ, которые могут получить доступ к вашим данным и причинить вред организации. К таковым, к примеру, относятся эксплойты, «трояны», сетевые «черви», компьютерные вирусы и логические бомбы. Знание классификации помогает понять, какой именно тип программного обеспечения нужен для защиты системы.

Атака посредника

Атакой посредника называется кража или искажение данных во время транзакции. Этот процесс выглядит следующим образом: злоумышленник, воспользовавшись незащищенным каналом связи (например, общедоступной сетью Wi-Fi), внедряется в коммуникацию между двумя сторонами. В результате нападения преступник может похитить важные файлы и, более того, способен подменить информацию, выдав фейковые сведения за настоящие.

Взлом пароля

Мартинс выделяет три основных способа взлома пароля: при первом хакер самостоятельно подбирает нужную комбинацию до тех пор, пока не войдет в систему. Второй подразумевает использование специальных программ, генерирующих миллиарды различных вариантов. Третий (кейлоггинг) направлен на внедрение в компьютер вредоносного ПО, которое фиксирует, какие клавиши вы нажимаете при вводе пароля и какие при этом совершаете действия мышью.

Фишинг

«Один из примеров фишинговой атаки выглядит так: вы получаете электронное письмо от известного бренда или сообщение от чат-бота вашего банка, содержащее ссылку на сайт. Ничего не подозревая, вы переходите на этот ресурс, где отправитель под каким-либо предлогом просит вас оставить личные данные или сведения о банковской карте. Уловка заключается в том, что бренд, банк и сайт являются подделкой, созданной мошенниками», — рассказывает Мартинс. Он отмечает, что таким приемом пользуются преступники, обладающие глубокими познаниями в психологии, поскольку выудить указанную информацию из человека довольно трудно.

Вирус-вымогатель

Как следует из самого названия ПО, эта программа блокирует работу компьютера, после чего злоумышленники требуют у своей жертвы выкуп. Чаще всего несговорчивым клиентам они угрожают тем, что опубликуют личную информацию, хранящуюся в системе.

SQL-инъекции

SQL — это разработанный более 40 лет назад язык программирования, используемый для создания, модификации и управления базами данных. Хакерские «инъекции» разрушают его защиту, вследствие чего преступники могут скачивать и загружать файлы, а также манипулировать информацией внутри системы.

Угроза нулевого дня

По словам Мартинса, этот вид проникновения является худшим кошмаром для программистов: «Данная атака происходит в тот момент, когда злоумышленники находят слабые места системы, о которых не догадываются сами разработчики. Порой может пройти несколько месяцев и даже лет, прежде чем защита вычислит нарушителей».

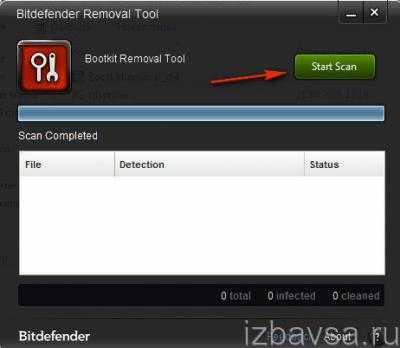

Bitdefender Rootkit Remover

Простой в использовании антируткит (стартует по одному клику мышки). Разработан компанией Bitdefender’s LABS. Распознаёт множество актуальных угроз: TDL/SST/Pihar, Plite, Fips, MBR Locker, Ponreb, Mebroot и др. Является портативным приложением (не требует инсталляции). Молниеносно выполняет проверку. В каждом релизе утилиты обновляется и расширяется база зловредов.

Чтобы воспользоваться Rootkit Remover, выполните нижерасположенную инструкцию:

1. Откройте страницу для загрузки утилиты — abs.bitdefender.com/projects/rootkit-remover/rootkit-remover/ (офсайт разработчика).

2. Выберите дистрибутив, согласно разрядности установленной Windows (x86 или x64): щёлкните по соответствующей ссылке.

3. Запустите загруженный исполняемый файл от имени администратора.

4. Для запуска проверки в окне приложения клацните по кнопке «Start Scan».

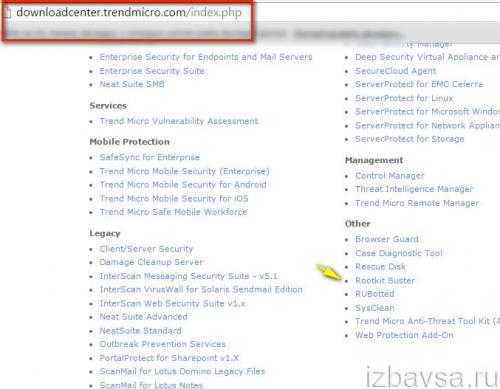

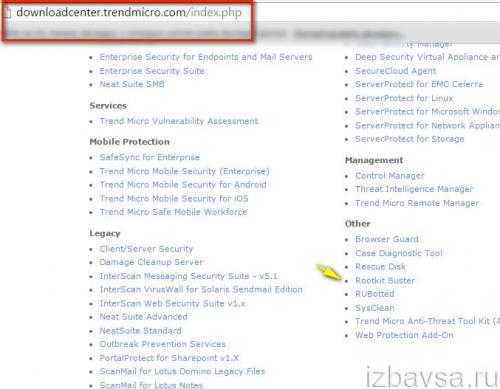

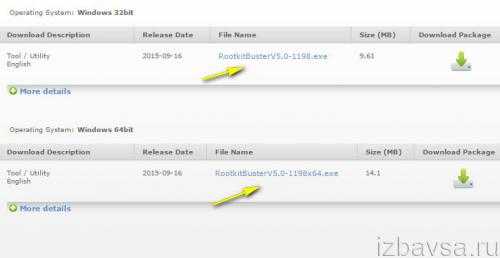

Trend Micro RootkitBuster

Свободно распространяется. Проверяет файлы, реестр, службы, драйверы, загрузочные сектора, перехватчики (service hooks), порты и многие другие важные составляющие ОС. Детектирует широкий спектр руткитов.

Чтобы «вылечить» ПК утилитой RootkitBuster:

1. Откройте офсайт компании — trendmicro.com/us/index.html.

2. Перейдите в раздел «Download».

3. В списке программных продуктов, в разделе «Other», щёлкните «RootkitBuster».

4. Выберите релиз (для 32 или 64-битной системы).

5. Запустите скачанный антируткит от имени администратора.

6. Включите проверку всех элементов (Master Boot Records, Services, Kernel Code).

7. Нажмите «Scan Now» для старта сканирования.

Безусловно, есть и другие антируткиты. Применяйте только действенные и удобные в пользовании решения от известных разработчиков. Также «не списывайте со счетов» лечащие утилиты (Dr.Web CureIt!, Kaspersky Virus Removal Tool, Malwarebytes Anti-Malware) и антивирусные загрузочные диски (Avira, Panda, Kaspersky и др.), выполняющие проверку без запуска ОС.

Удачной охоты на руткитов! И помните, что в борьбе с ними все средства хороши.

Вы уверены, что являетесь единоличным хозяином своего компьютера? Если есть подозрение, что он живет своей жизнью, то самое время задуматься, не шпионят ли за вами.

Первые подобные программы появились около 20 лет назад, преимущественно на Unix, откуда и пришел термин руткит

. Root

переводится как «корень» и используется в данном контексте для обозначения роли суперпользователя, имеющего неограниченный доступ к системе. Kit

– набор, соответственно, rootkit

– набор для получения неограниченного доступа. Наиболее распространены на Windows, однако сейчас все активнее продвигаются на Android.

Что такое руткит?

Руткит — это одна или несколько программ, которые скрывают присутствие нежелательных приложений на компьютере, помогая злоумышленникам действовать незаметно. Он содержит в себе абсолютно весь набор функций вредоносного ПО. Поскольку это приложение зачастую находится глубоко в недрах системы, обнаружить его при помощи антивируса или других средств безопасности крайне сложно. Руткит — это набор программных средств, которые могут считывать сохранённые пароли, сканировать различные данные, а также отключать защиту ПК. Вдобавок, здесь есть функция бэкдора, это значит, что программа предоставляет хакеру возможность подключиться к компьютеру на расстоянии.

Другими словами, руткит — это приложение, которое отвечает за перехват системных функций. Для операционной системы Windows можно выделить такие популярные руткиты: TDSS, Necurs, Phanta, Alureon, Stoned, ZeroAccess.

Что это такое?

Изначально вирусы создавались едва ли не ради развлечения, однако затем их решено было применять для различных действий. К примеру, хакеры могут получить доступ к огромному количеству компьютеров и с их помощью организовать массированную DDoS-атаку или, например, начать рассылать спам в огромных масштабах.

Для захвата компьютера пользователя и применяются так называемые руткиты. Это вредоносное ПО, которое не только прячется от «глаз» антивируса, если такой присутствует на вашей машине, но и скрывает другое вредоносное программное обеспечение.

Руткиты достаточно легко обходят стандартную защиту ПК в виде того же брандмауэра и прячутся в недрах операционной системы таким образом,что бы их было практически невозможно обнаружить — в тех местах, до которых антивирус не доходит. В самом рутките может быть спрятано самое различное программное обеспечение, начиная от кейлоггеров и заканчивая специальным ботом, который ворует информацию, хранящуюся в браузере. А именно в браузере можно обнаружить весьма интересные данные, включая даже пароли от кредитных карт (именно поэтому я всегда напоминаю о том, что сохранять в интернет-обозревателях важную информацию нельзя).

Кроме того, Руткит часто имеет функцию бэкдора, что позволяет злоумышленнику подключаться к нему дистанционно. Что это значит? А то, что злоумышленник может добавлять и изменять функции вредоносного ПО, а в некоторых случаях даже способен управлять вашим компьютером, например, с целью рассылки того же спама.

Самое опасное то, что распознать руткит, если он остался незамеченным, в дальнейшем будет совсем непросто. А он, между тем, будет контроллировать ваш ПК…

Как антивирусные компании пополняют базы?

Применительно к современным антивирусным технологиям само понятие «антивирус» — это скорее дань моде, нежели термин, правильно отражающий суть вещей. Классические файловые вирусы, то есть вредоносные программы, способные заражать исполняемые файлы или динамические библиотеки и распространяться без участия пользователя, сегодня очень большая редкость. Подавляющее большинство встречающихся сейчас в «дикой природе» вредоносов — это трояны, не способные ни к заражению файловых объектов, ни к саморепликации. Чуть реже в руки аналитиков попадаются черви: эти программы могут создавать свои копии на съемных носителях или сетевых дисках, «расползаться» по сети или каналам электронной почты, но файлы заражать не умеют. Все остальные традиционные категории вредоносного ПО отличаются друг от друга лишь базовым набором функций, но по своей архитектуре могут быть сведены к этим трем группам.

Как образцы вредоносов попадают в вирусные лаборатории? Каналов поступления новых семплов у антивирусных компаний традиционно несколько. Прежде всего, это онлайн-сервисы вроде VirusTotal, то есть серверы, на которых любой анонимный пользователь может проверить детектирование произвольного файла сразу десятком самых популярных антивирусных движков. Каждый загруженный образец вне зависимости от результатов проверки автоматически отправляется вендорам для более детального исследования.

Очевидно, что с подобных ресурсов в вирусные лаборатории прилетает огромный поток мусора, включая совершенно безобидные текстовые файлы и картинки, поэтому на входе он фильтруется специально обученными роботами и только после этого передается по конвейеру дальше. Этими же сервисами успешно пользуются небольшие компании, желающие сэкономить на содержании собственных вирусных лабораторий. Они тупо копируют в свои базы чужие детекты, из-за чего регулярно испытывают эпические фейлы, когда какой-нибудь вендор в шутку или по недоразумению поставит вердикт infected на тот или иной компонент такого антивируса, после чего тот радостно переносит в карантин собственную библиотеку и с грохотом валится, вызывая баттхерт у пользователей и истерический хохот у конкурентов.

Второй канал — «самотек», подозрительные файлы, которые пользователи передают в вирлаб через сайт антивирусной компании, по запросу службы поддержки или выгружают из карантина. Третий канал — ханипоты, специальные приманки для вирмейкеров в виде виртуальных серверов с открытыми наружу портами и логинами-паролями вроде root/root, куда некоторые ботоводы радостно заливают свои творения, дивясь криворукости админов. Наконец, четвертый путь — обмен базами между самими вендорами, но в последние годы в силу обострившейся конкуренции на рынке и сузившейся кормовой базы кооперация между антивирусными компаниями практически сошла на нет.

После того как семпл попадает в вирусную лабораторию, он сортируется по типу файла и исследуется автоматическими средствами аналитики, которые могут установить вердикт по формальным или техническим признакам — например, по упаковщику. И только если роботам раскусить вредоноса не удалось, он передается вирусным аналитикам для проведения инструментального или ручного анализа.

Подводим итоги

Мы рассмотрели ряд программ, которые помогут обнаружить руткиты на компьютерах и ноутбуках. Следует отметить, что большинство коммерческих, да и бесплатных антивирусов обзавелись уже достаточно мощными блоками обнаружения и удаления руткитов. Более того, в ближайшей перспективе я прогнозирую значительное снижение интереса обычных пользователей к антируткитным решениям, так как соответствующие модули антивирусных решений будут улучшаться, а среднему пользователю вовсе нет никакого интереса самому копаться в процессах, драйверах и файлах. Ему интересен быстрый и желательно без лишних усилий результат. Пока традиционные антивирусные программы далеко не эталон в поиске руткитов, для такого рода пользователей я бы рекомендовал Sophos Anti-Rootkit. А вот для сложных случаев все равно придется использовать GMER или AVZ и повышать квалификацию. Эти инструменты еще не скоро окончательно сойдут со сцены.

В наше время даже самая современная антивирусная программа не всегда может распознать и блокировать все угрозы, пытающиеся проникнуть в компьютер. Одну из самых неприятных и коварных опасностей представляют руткиты. С помощью данного инструмента злоумышленники получают контроль над компьютерами и затем используют их для своих целей.

Что такое руткиты и чем они опасны? Руткит – это программа или набор программных средств, который маскирует присутствие нежелательных приложений в операционной системе, помогая атакующим действовать на компьютерах своих жертв, при этом оставаясь незамеченными. Зачастую руткиты находятся глубоко в недрах системы и обнаружить их при помощи антивируса или других средств безопасности очень не просто. Сами по себе руткиты не всегда опасны, в отличие от программ и процессов, которые они скрывают. В сравнении с вирусами, руткиты могут нанести гораздо больший ущерб, т.к. получают доступ к системе с правами администратора. Они могут содержать различные вредоносные инструменты, такие как клавиатурный шпион (кейлоггер), вор сохраненных паролей, сканер данных о банковских карточках, дистанционно управляемый бот для осуществления DDoS-атак, а также функции для отключения антивирусных программ.

Подводим итоги

Мы рассмотрели ряд программ, которые помогут обнаружить руткиты на компьютерах и ноутбуках. Следует отметить, что большинство коммерческих, да и бесплатных антивирусов обзавелись уже достаточно мощными блоками обнаружения и удаления руткитов. Более того, в ближайшей перспективе я прогнозирую значительное снижение интереса обычных пользователей к антируткитным решениям, так как соответствующие модули антивирусных решений будут улучшаться, а среднему пользователю вовсе нет никакого интереса самому копаться в процессах, драйверах и файлах. Ему интересен быстрый и желательно без лишних усилий результат. Пока традиционные антивирусные программы далеко не эталон в поиске руткитов, для такого рода пользователей я бы рекомендовал Sophos Anti-Rootkit. А вот для сложных случаев все равно придется использовать GMER или AVZ и повышать квалификацию. Эти инструменты еще не скоро окончательно сойдут со сцены.

Компьютерным вирусом можно назвать программу, которая скрытно работает и наносит вред всей системе или какой-то отдельной ее части. Каждый второй программист сталкивался с данной проблемой. Не осталось уже ни одного пользователя ПК, который не знал бы, что такое

Виды компьютерных вирусов:

- Черви. Это программы, которые захламляют систему путём постоянного размножения, копирования самих себя. Чем больше их в системе, тем медленнее она работает. Червь никак не может слиться с любой безопасной программой. Он существует в виде самостоятельного файла(ов).

- сливаются с безвредными и маскируются в них. Они не наносят никакого ущерба компьютеру, пока пользователь не запустит файл, в котором находится троян. Эти вирусы используются для удаления и изменения данных.

- Шпионские программы занимаются сбором информации. Их цель — обнаружить коды, пароли и передать тому, кто создал их и запустил в интернет, проще говоря — хозяину.

- Зомби-вирусы дают возможность хакеру контролировать заражённый компьютер. Пользователь может вообще не знать, что его ПК заражен и кто-то его использует.

- Блокирующие программы не дают возможности вообще войти в систему.