Что такое руткит и как удалить его с компьютера

Руткиты существуют уже около 20 лет, помогая атакующим действовать на компьютерах своих жертв, подолгу оставаясь незамеченными. Термин нередко применяется к тем вредоносным программам, которые специально созданы так, чтобы действовать на зараженном компьютере скрытно и при этом позволять удаленно контролировать ПК. Поскольку руткиты относятся к наиболее неприятным разновидностям вредоносных приложений, мы решили кратко объяснить, каков принцип действия руткита и как поступать, если вы подозреваете, что компьютер заражен подобной гадостью.

Подробней о терминах

Первоначально термин rootkit означал набор вредоносных приложений, скрывающих свое присутствие на компьютере и позволяющих хакеру делать свои дела незаметно. Слово root в названии явно указывает, что слово зародилось в мире Unix-компьютеров, но сегодня когда мы говорим о руткитах, как правило речь ведется о Windows-компьютерах, и в понятие «руткит» включаются не только средства обеспечения скрытности, но и весь набор функций вредоносного приложения. Оно обычно прячется глубоко в недрах операционной системы и специально написано таким образом, чтобы избегать обнаружения антивирусами и другими средствами безопасности. Руткит может содержать различные вредоносные инструменты, такие как клавиатурный шпион, вор сохраненных паролей, сканер данных о банковских карточках, дистанционно управляемый бот для осуществления DDoS-атак, а также функции для отключения антивирусов. Руткит обычно имеет также функции бэкдора, то есть он позволяет атакующему дистанционно подключаться к зараженному компьютеру, устанавливать или удалять дополнительные модули и таким образом делать с машиной все, что подскажет фантазия. Некоторые примеры актуальных сегодня руткитов для Windows это TDSS, ZeroAccess, Alureon and Necurs.

Вариции руткитов

Руткиты делятся на две категории: уровня пользователя и уровня ядра. Первые получают те же права, что обычное приложение, запущенное на компьютере. Они внедряются в другие запущенные процессы и используют их память. Это более распространенный вариант. Что касается руткитов уровня ядра, то они работают на самом глубинном уровне ОС, получая максимальный уровень доступа на компьютере. После инсталляции такого руткита, возможности атакующего практически безграничны. Руткиты уровня ядра обычно более сложны в создании, поэтому встречаются реже. Также их гораздо сложней обнаружить и удалить.

Есть и еще более экзотические вариации, такие как буткиты (bootkit), которые модифицируют загрузчик компьютера и получают управление еще даже до запуска операционной системы. В последние годы появились также мобильные руткиты, атакующие смартфоны под управлением Android.

Метод инфицирования

Первично руткиты попадают на компьютер так же, как другие вредоносные приложения. Обычно используется уязвимость в браузере или плагине, также популярный способ заражения – через USB-флешки. Атакующие иногда даже оставляют зараженные флешки в общественных местах, где их может подобрать подходящая жертва. Затем руткит использует уязвимости ОС чтобы получить привилегированное положение в системе и устанавливает дополнительные компоненты, обеспечивающие удаленный доступ к компьютеру и другую вредоносную функциональность.

Удаление

Основная сложность борьбы с руткитами в том, что они активно противодействуют своему обнаружению, пряча свои файлы и ключи реестра от сканирующих программ, а также применяя другие методики. Существуют утилиты, специально созданные для поиска известных и неизвестных руткитов разными узкоспециальными методами, а также с помощью сигнатурного и поведенческого анализа. Удаление руткита – тоже сложный и многоэтапный процесс, который редко сводится к удалению пары файлов. Обычно приходится применять специальную программу, такую как TDSSkiller, созданную для борьбы с руткитом TDSS. В некоторых случаях жертве даже приходится переустанавливать операционную систему, если в результате заражения компьютерные файлы повреждены слишком глубоко. Для менее сложных и вредоносных руткитов удаление может быть осуществлено с помощью обычной функции лечения в Kaspersky Internet Security.

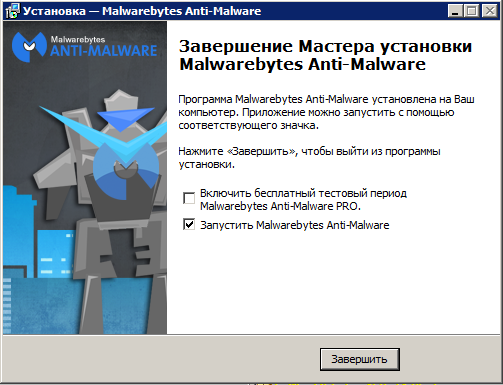

Удаление троянов с использованием «Malwarebytes»

«Malwarebytes» — достаточно неплохой антивирус, способный найти и обезвредить большое количество вирусов, руткитов, троянов, червей и многих аналогичных вредоносных программ. Для работы с ним сделайте следующее:

- Скачайте программу по этой и установите её (просто следуйте инструкции по установке).

- Когда программа установится, откроется окно, показанное на скриншоте. Поставьте галки в точности так, как предложено. Затем нажмите на «Завершить».

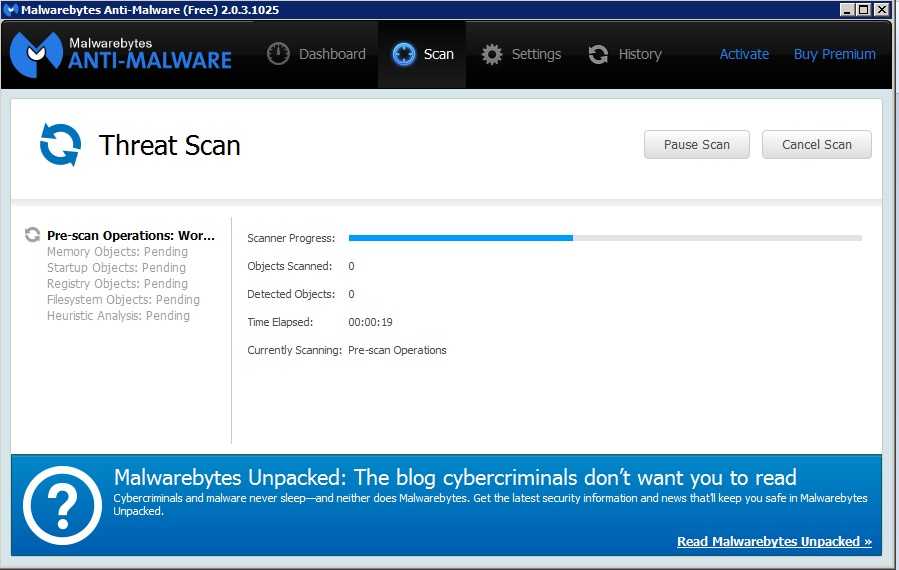

Удаление троянов с использованием «Malwarebytes»

Далее антивирус загрузит обновления, подождите немного. После этого нажмите на «Scan Now»

Удаление троянов с использованием «Malwarebytes»

Теперь ожидайте, пока антивирус просканирует ваш компьютер. Ни в коем случае не прекращайте этот процесс, даже если он займёт много времени.

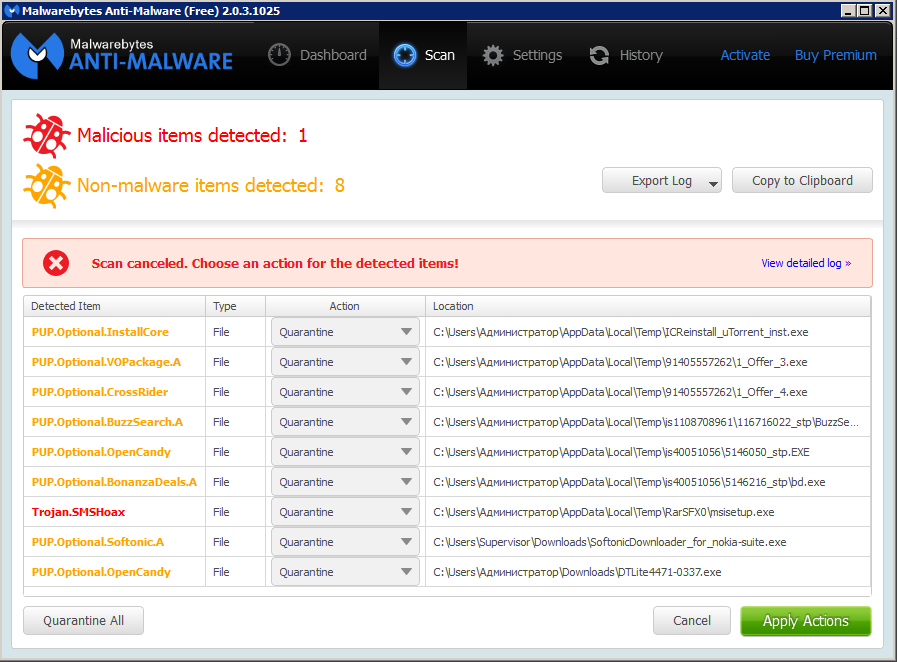

Удаление троянов с использованием «Malwarebytes»

Когда проверка завершится, вы увидите следующее окно. Если вирусы будут обнаружены, то вы увидите их в списке. Теперь нажмите на «Apply Actions» и удалите найденные вредоносные программы.

Удаление троянов с использованием «Malwarebytes»

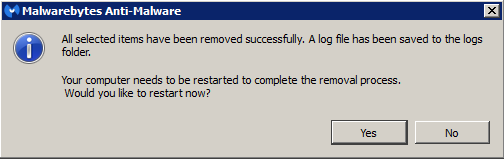

Обратите внимание, что в конце антивирус предложит перезагрузить компьютер. Нажмите на «No», поскольку мы ещё не закончили начатое в данном обзоре дело

Переходим к следующему этапу.

Удаление троянов с использованием «Malwarebytes»

Как настроить параметры Kaspersky Internet Security 2015 для увеличения скорости работы компьютера

В некоторых случаях при запущенном Kaspersky Internet Security 2015 возможно замедление работы различных программ или компьютера в целом из-за недостатка системных ресурсов.

Вы можете увеличить скорость работы компьютера, выполнив следующие действия:

- Откройте окно настроек параметров Kaspersky Internet Security 2015.

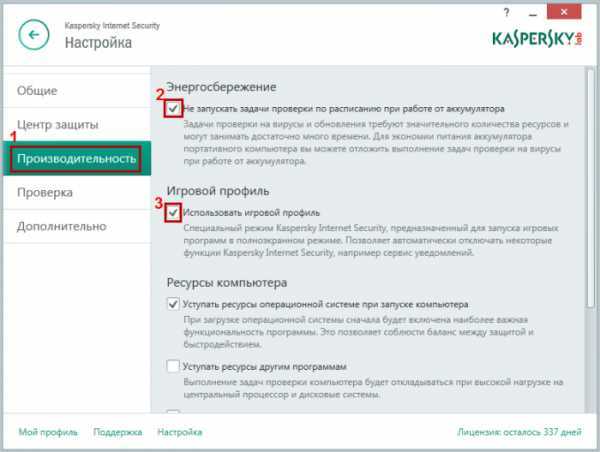

- В окне Настройка перейдите в раздел Производительность и выполните следующие действия:

Блоки Энергосбережение и Игровой профиль

- Установите флажок Не запускать задачи проверки по расписанию при работе от аккумулятора.

- Установите флажок Использовать игровой профиль. Режим игрового профиля оптимизирует настройки всех параметров Kaspersky Internet Security 2015 пока игровые программы работают в полноэкранном режиме (например, не будут всплывать окна уведомлений программы, отвлекающие от игры).

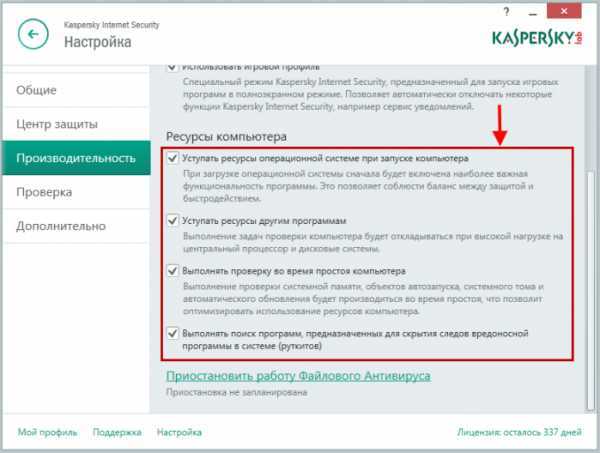

Блок Ресурсы компьютера

- Установите следующие флажки:

- Снимите флажок Выполнять поиск программ, предназначенных для скрытия следов вредносной программы в системе (руткитов). Kaspersky Internet Security 2015 не будет выполнять поиск руткитов в фоновом режиме.

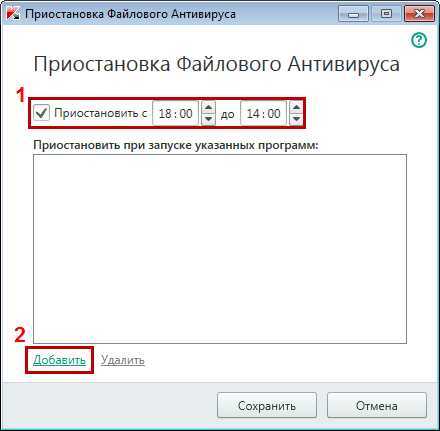

Блок Приостановить работу Файлового Антивируса

Нажмите на ссылку Приостановить работу Файлового Антивируса.

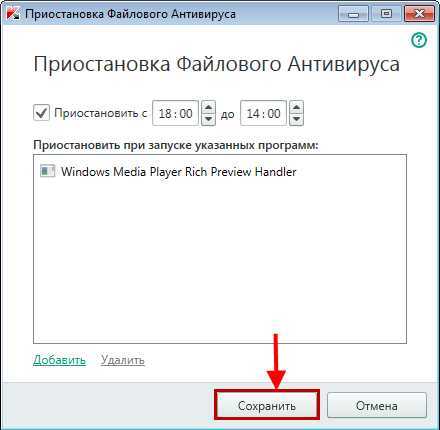

- В окне Приостановка Файлового Антивируса установите флажок Приостановить и укажите время с помощью кнопок-стрелок.

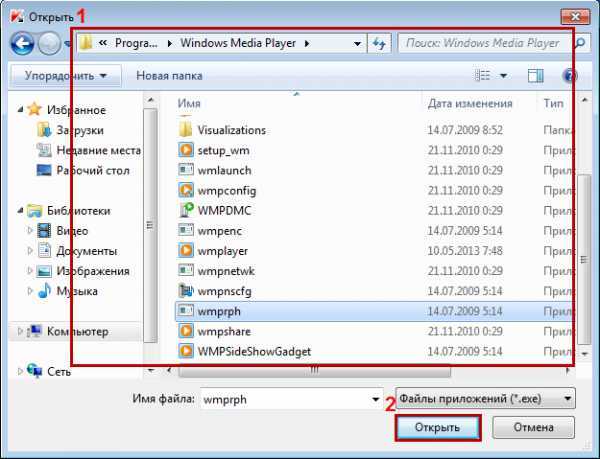

- Если вы хотите, чтобы работа Файлового Антивируса приостанавливалась при запуске какой-либо программы, нажмите на ссылку Добавить.

В окне Открыть найдите исполняемый файл программы (с расширением exe) и нажмите на кнопку Открыть.

В окне Приостановка Файлового Антивируса нажмите на кнопку Сохранить.

- Закройте окно программы.

Посмотрите видео о том, как настроить параметры Kaspersky Internet Security 2015 для увеличения скорости работы компьютера:

Самодельные руткиты

Огромное количество зараженных компьютеров находятся в так называемой зомби-сети и используются для того, чтобы рассылать спам-сообщения. При этом пользователи этих ПК ничего не подозревают о такой «деятельности». До сегодняшнего дня было принято думать, что создавать упомянутые сети могут лишь профессиональные программисты. Но совсем скоро все может кардинально измениться. В сети реально найти всё больше инструментов для создания вирусных программ. Например, при помощи набора под названием Pinch можно легко создать руткит. Основой для этого вредоносного ПО будет Pinch Builder Trojan, который можно дополнить различными функциями. Это приложение с лёгкостью сможет считывать пароли в браузерах, распознавать вводимые данные и отправлять их аферистам, а также ловко прятать свои функции.

Руководство по быстрому выбору (ссылки для скачивания бесплатных программ для удаления руткитов)

Kaspersky TDSSKiller

| Простой и понятный интерфейс. Быстро работает. Справляется с известными современными руткитами. | ||

| Очень похоже, что программа распознает только небольшой диапазон руткитов. |

Avast Anti-Rootkit

| Хорошо работает. Обнаруживает большинство руткитов. Проста в использовании. Возможность «Fixmbr «в Windows — неоценимо. | ||

Dr.Web CureIt!

| Останавливает процессы. Создает собственную среду исполнения. | ||

Еще недавно злоумышленники писали лишь вирусы, которые защитные программы вылавливали и обезвреживали без особых проблем. Достаточно было установить и правильно настроить антивирусную систему, регулярно обновлять ее базу… И жить спокойно.

Сегодня интернет-злоумышленники действуют куда масштабнее! Их уже не прельщает «всего лишь» заражение сотен тысяч компьютеров и даже пандемия нового вируса. Они стремятся получить контроль над множеством ПК и использовать их для своих темных дел. Из миллионов зараженных систем они создают огромные сети, управляемые через Интернет. Используя гигантскую вычислительную производительность «зомби-сетей», можно, например, производить массовые рассылки спама и организовывать хакерские атаки невиданной ранее мощности. В качестве вспомогательного инструмента для таких целей очень часто используют новый, особо опасный тип вредоносных программ — руткиты

Bitdefender Rootkit Remover

Простой в использовании антируткит (стартует по одному клику мышки). Разработан компанией Bitdefender’s LABS. Распознаёт множество актуальных угроз: TDL/SST/Pihar, Plite, Fips, MBR Locker, Ponreb, Mebroot и др. Является портативным приложением (не требует инсталляции). Молниеносно выполняет проверку. В каждом релизе утилиты обновляется и расширяется база зловредов.

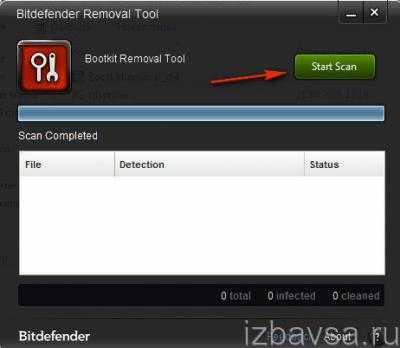

Чтобы воспользоваться Rootkit Remover, выполните нижерасположенную инструкцию:

1. Откройте страницу для загрузки утилиты — abs.bitdefender.com/projects/rootkit-remover/rootkit-remover/ (офсайт разработчика).

2. Выберите дистрибутив, согласно разрядности установленной Windows (x86 или x64): щёлкните по соответствующей ссылке.

3. Запустите загруженный исполняемый файл от имени администратора.

4. Для запуска проверки в окне приложения клацните по кнопке «Start Scan».

Внедрение в процесс, или DLL Injection

DLL-инъекция дает возможность выполнять свой (вирусный) код в адресном пространстве уже запущенного процесса. Поэтому такой способ многие разработчики используют для написания различных читов к играм, взлома коммерческого ПО и, конечно же, выполнения вредоносных действий в целевой системе.

Использование Native API для внедрения в процесс

Нативный API-интерфейс Windows фактически предлагает нам ряд функций, которые позволяют внедряться в исполняемый код и управлять другими приложениями. Более подробно можно узнать из MSDN-документации.

В целом весь процесс взлома можно разделить на четыре самостоятельных этапа:

- присоединение к родительскому процессу;

- выделение в процессе памяти, необходимой под внедряемый код;

- копирование DLL в память процесса с определением в соответствующие адреса памяти;

- запуск в процессе секции с внедренным кодом присоединенной библиотеки DLL.

Каждый из этих шагов может быть реализован с помощью одного или нескольких методов программирования

Важно помнить, что каждый метод инжекта имеет как достоинства, так и недостатки. Более подробно об инжекте в процессы с описанием примеров на С++ можно почитать в блоге OpenSecurity

Поиск руткитов: Внедрение кода в DLL-библиотеку

Winlogon hook

Один из часто используемых трюков вирусописателей — заменить шелл в winlogon, что обеспечивает запуск малвари при любом входе, выходе, запуске, перезагрузке, выключении компьютера и блокировке экрана. В реестре для этого создается специальный ключ:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\

Svchost hook

Более продвинутый, чем предыдущий, и наиболее широко используемый хук. Вредоносные программы часто устанавливаются в систему в качестве службы Windows. После инсталляции в систему малварь висит в процессах как общесистемная служба svchost.exe, что делает ее менее приметной.

Как известно, svchost.exe — это универсальное имя для всех хост-процессов в виде сервисов (служб) Windows, которые стартуют при запуске системы нативных DLL-библиотек, обеспечивающих различную функциональность ОС — сетевое взаимодействие, печать, обнаружение внешних подключаемых устройств и работу с ними и так далее. Очень часто каждый запущенный в памяти экземпляр svchost.exe содержит группу потоков (тредов, от англ. thread — нить).

Соответствующая этим службам ветка реестра располагается по данному адресу:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost

А сами названия служб определены в реестре по следующему адресу:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\ServiceName

Keylogger hook

Еще один вариант системного хука — перехват событий, поступающих от клавиатуры или мыши (PS/2- или USB-драйвер порта).

WM_KEYDOWNKEYBOARD_INPUT_DATA

Замещение процесса в оперативной памяти

Еще вариант запустить вредоносный код в системе — не внедрять malware-код в DLL или запущенный процесс, а полностью заменить легитимный процесс на вредоносный, то есть перезаписать память запущенного процесса на содержимое вредоносного исполняемого файла. Замещение процесса используется, когда автор вредоноса хочет замаскировать малварь под полностью легитимный процесс, без риска вызвать сбой или вовсе крах процесса, как это возможно при DLL Injection. Этот метод позволяет выполняться вредоносной программе с теми же привилегиями, что и процесс, который был запущен легитимно от имени пользователя или системы.

Эта процедура выполняется только в приостановленном состоянии (SUSPEND). Иными словами, это означает, что, пока процесс будет загружаться в память, его основной поток (thread) попадает в состояние приостановки. Легитимная программа не сможет ничего сделать, пока внешняя (вирусная) программа не возобновит основной поток, вызывая основную программу к запуску. Под отладчиком это можно заметить, когда мы видим, что используется функция

CREATE_SUSPENDED

запущенная с параметром

dwCreationFlags

при выполнении вызова на

CreateProcess

На одном из зарубежных форумов я нашел интересную функцию, которая, если ее вставить в легитимный исполняемый файл, в отдельных случаях позволяет защитить свой процесс от внедрения постороннего кода:

Если посмотреть внимательно на код, то мы сможем понять суть его работы: он затирает адрес LdrLoadDll, в результате чего все последующие вызовы LoadLibrary приведут к однозначному падению программы.

Обнаружение и борьба

Напрашивается вопрос о том, как удалить руткиты. Сложности в борьбе присутствуют начиная с обнаружения. Поиск обычным средством не даст результата. В арсенале руткитов есть различные методы маскировки: сокрытие файлов, ключей реестра и пр

. Как правило, для поиска вредителей необходимы специальные программы. Некоторые из них предназначены для обнаружения и удаления только одного определенного вида руткитов, другие — многих, в том числе — неизвестных. К первым относится, например, TDSSkiller («Касперский»). Поиск обычно производится с помощью:

- сигнатурного анализа;

- поведенческого анализа;

- узконаправленных методов.

Удалять их также непросто. Нередко процесс включает несколько этапов. В результате, как правило, удаление затрагивает множество файлов. Если системные ресурсы повреждены слишком сильно, иногда приходится переустанавливать операционную систему. Для более простых случаев вполне подойдет, например, стандартная процедура лечения в Kaspersky Internet Security

. Для отключения регулярного поиска руткитов в продуктах «Лаборатории Касперского» обычно достаточно открыть настройки и снять соответствующую галочку в пункте меню «Производительность». Хотя делать это не рекомендуется.

Поиск руткитов на компьютере

Для поиска этих можно использовать различные утилиты, специально созданные для этих целей. Неплохо справляется с этой задачей «Антивирус Касперского». Следует просто проверять устройство на наличие всякого рода уязвимостей и вредоносных программ. Такая проверка очень важна для защиты системы от вирусов, в том числе и от руткитов. При помощи сканирования обнаруживается вредоносный код, который не смогла засечь защита от нежелательных программ. Вдобавок поиск помогает найти уязвимые места операционной системы, через которые злоумышленники могут заниматься распространением вредоносных программ и объектов. Вы ищете подходящую защиту? Вам вполне подойдет «Касперский». Руткит можно обнаружить, просто включив периодический поиск этих вирусов в вашей системе.

Для более детального поиска подобных приложений необходимо настроить антивирус на проверку работы важнейших файлов системы на самом низком уровне

Также очень важно гарантировать высокий уровень самозащиты антивируса, так как руткит может запросто вывести его из строя

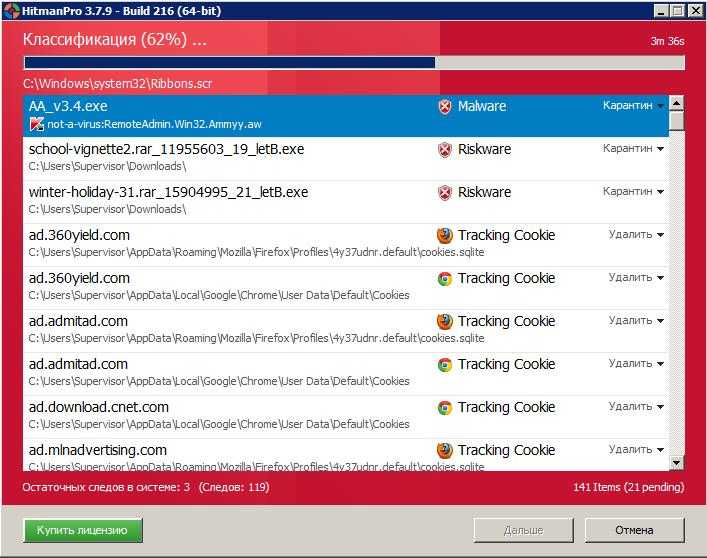

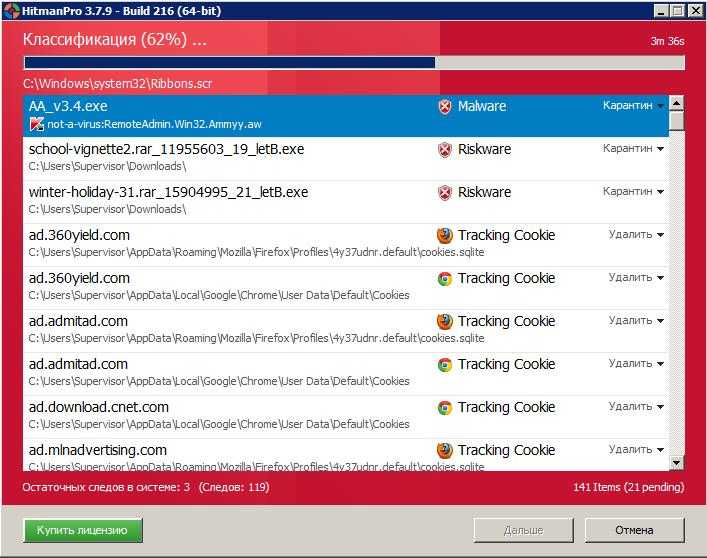

«HitmanPro» — удаление руткитов

Займёмся удалением упомянутых выше руткитов. Для этого мы будем использовать специальный сканер «HitmanPro». Кстати, данный антивирус способен удалять ещё и вирусы с троянами. Не исключено, что предложенные выше варианты удалили ещё не все вредные для вашего компьютера программы.

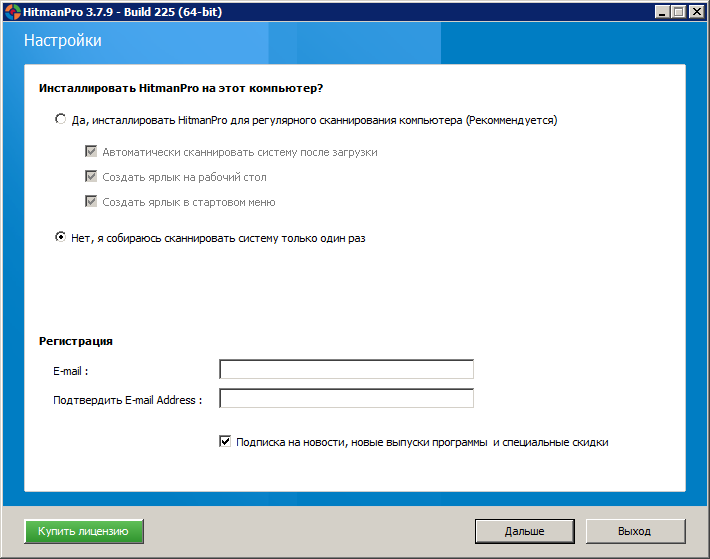

Итак, следуйте инструкции:

- Скачайте сканер по этой и запустите программу

- Далее будут открываться окошки, вам нужно просто нажимать на «Далее», не меняя ничего в настройках. Делайте это до тех пор, пока не начнётся процесс сканирования.

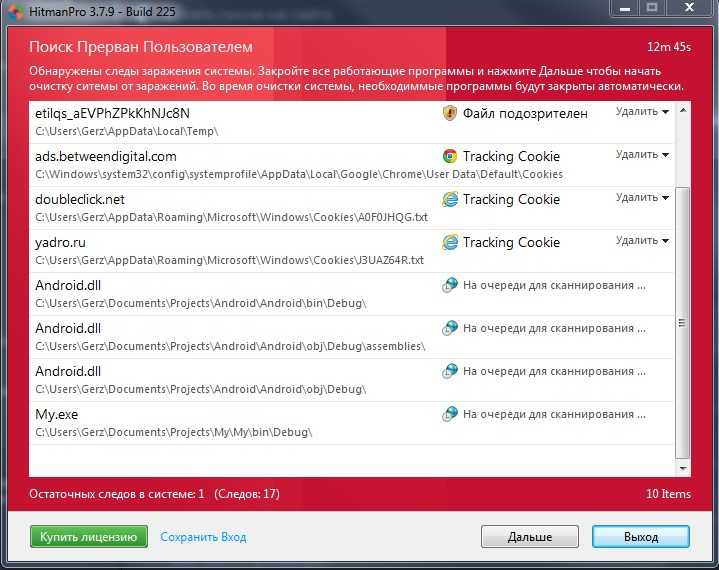

«HitmanPro» — удаление руткитов

Когда начнётся сканирование, не завершайте этот процесс, сколько бы он не длился. Можете пока отдохнуть и выпить чашку чаю.

«HitmanPro» — удаление руткитов

Если вирусы будут обнаружены, то по окончании сканирования вы увидите список всех выявленных угроз. Нажмите на «Далее», после чего программа снова задумается на время. Ждём.

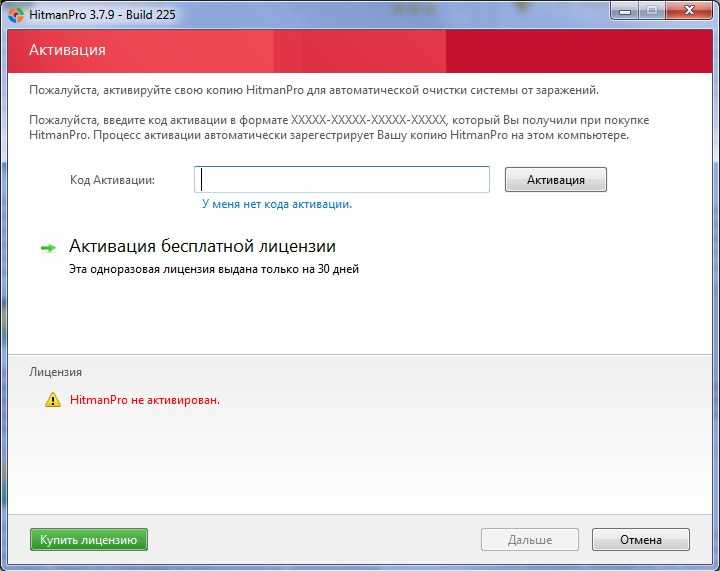

«HitmanPro» — удаление руткитов

В итоге, вы увидите окно с предложением активировать программу. Выберите бесплатную версию (действует 1 месяц), нажмите на «Далее», и все найденные вирусы удаляться с вашего компьютера.

«HitmanPro» — удаление руткитов

Что за вирус руткит?

Руткит — это отдельный тип хакерских утилит, которые направлены на скрытие действия вирусов в файлах системы, отдельных папках.

Подобное ПО появилось более 20 лет назад и до сих пор существует благодаря постоянному обновлению. Rootkit может использоваться для сокрытия других вирусов или же выступать в качестве самостоятельного инструмента внедрения.

Основными «функциями» руткитов является:

- Организация несанкционированного доступа к ПК со стороны хакеров и злоумышленников.

- Помощь в сокрытии деятельности программ от антивирусных систем, встроенного сканера Windows.

- Полное отключение деятельности антивируса за счёт проникновения в файлы программы-защитника.

Чаще всего используется злоумышленниками для фишинга (воровства личных данных), заимствования мощности компьютера для майнинга, организации DDOS-атак, сокрытия реального местоположения при проведении незаконных операций в интернете.

Руткит — самый распространенный и опасный тип угроз

Несмотря на постоянную эволюцию и возможность скрытого воздействия, большинство антивирусов уже умеют определять деятельность вируса — благодаря углубленному поиску и умному анализу поведения тех или иных файлов.

Однако, это требует увеличения времени сканирования, а также использование дополнительной мощности, что в купе замедлять работу компьютера, иногда и вовсе отключает некоторые программы.

Обзор бесплатных программ для удаления руткитов

Существует много программ для борьбы с руткитами. Но, большинство из них предназначены для технически подкованных пользователей, которые хорошо знают особенности работы операционных систем. Такие программы вряд ли подойдут обычным пользователям. Однако, в данном классе программ есть и несколько вариантов, которые не потребуют от пользователей особых технических знаний, при этом они будут столь же эффективны.

Программа удаления руткитов Kaspersky TDSSKiller от одноименной компании

Одним из лучших решений можно назвать . Данная программа имеет достаточно простой и понятный интерфейс. Она достаточно быстро работает, и способна обнаружить достаточно большое число руткитов.

удалось обнаружить и удалить все известные современные руткиты (TDSS, Zeus, TDL4 и т.д.). Единственный ее недостаток — это то, что очень похоже, что программа распознает только небольшой диапазон руткитов. И хочется надеяться, что со временем количество распознаваемых типов будет только увеличиваться. Тогда можно будет смело сказать, что это решение, которое подойдет всем.

Но, тем не менее, его положительные стороны все же перевешивают все негативные моменты, так как программа во всех тестах быстро и просто находила и удаляла руткиты. При этом так же немаловажным является то, что она нормально работает с 64-битными системами.

GMER и RootRepeal комплексный подход к поиску и удалению руткитов

Есть пара хороших программ, которые будут очень полезными опытным пользователям. Это и RootRepeal (не поддерживает 64-битную ОС). Это очень популярные программы, но для их использования нужно хорошо понимать устройство операционных систем, чтобы можно было интерпретировать их результаты сканирования системы. У каждой из этих программ имеется достаточно хорошая документация по работе и использованию. Но, если вы относитесь к той категории пользователей, которые хотят нажать только одну кнопку, и через некоторое время получить надпись «Теперь все просто отлично», то тогда вам больше подойдет .

На самом деле сложно их порекомендовать обычным пользователям, ведь результаты для них могут показаться просто набором непонятных символов (результаты имеют чисто технических характер, т.е. полное отсутствие красивых фраз «Утилита все сама очистила», «Вам не о чем беспокоиться» и т.д.). Обычно действовать необходимо быстро, поэтому эти программы вы вспомните в последнюю очередь. Но, если все же вы каким-то образом поймали особо редкий и сложно очищаемый руткит, то они станут неоценимыми помощниками в борьбе за свой компьютер, ведь вам будет предоставлен огромный спектр полезной информации.

Программа удаления руткитов Avast Anti-Rootkit от известного производителя

Интерфейс напоминает окно командной строки, но не надо пугаться, ведь интерфейс очень простой и понятный в использовании. Эта программа может сканировать компьютер и MBR на наличие руткитов, а так же фиксировать ряд проблем. Обычным пользователям может быть немного не просто понять результаты работы программы, но тем не менее, программа свою задачу выполняет хорошо. Она так же хорошо нашла TDSS и ряд других современных руткитов, как и TDSS Killer. Но, были небольшие проблемы при их удалении. Зато у данной программы есть одна важная функциональность, без которой порой сложно обойтись при удалении руткитов. Это возможность выполнить FixMBR прямо из Windows. Обычно для этого нужно загрузиться с диска восстановления Windows или LiveCD. А в данной программе для этого надо всего лишь кликнуть на кнопке FixMBR. Именно поэтому такую программу стоит всегда держать при себе.

Антивирусное средство Dr.Web CureIt! профилактика полезна

Следующий продукт, который входит в обзор — это . Его всегда стоит держать при себе. CureIt! не является полноценным инструментом для поиска и удаления руткитов, как другие программы, о которых шла речь ранее. Это скорее бесплатный сканер вредоносных программ, по сути, миниантивирус. Но, он достаточно эффективен при борьбе с рядом руткитов. Правда, гарантировать, что он сможет выловить все руткиты тоже нельзя. Его скорее стоит применять как дополнение к основному средству по борьбе с руткитами. Тем не менее, стоит отметить, что на время своего сканирования он создает достаточно безопасную среду исполнения. Тот факт, что он останавливает все процессы делает ему только плюс, так как вредоносные программы могут попытаться блокировать его работу. Он так же может производить глубокое сканирование вашего диска. Так же позволяет перезагрузиться в безопасный режим для поиска и удаления вредоносных программ.

Основные функции программы UnHackMe

Вернемся в главное окно программы UnHackMe и рассмотрим, находящиеся в правой его части, кнопки. Первая кнопка «Проверить» запускает сканирование компьютера. Сканирование можно проводить одним из двух предлагаемых способов: UnHackMe тест (быстро) проверка ПК силами самой программы; и UnHackMe тест + онлайн проверка антивирусами, что уже занимает гораздо больше времени. После сканирования перед вами откроется окно с его результатами. В моем случае вредоносного софта не найдено.

Результаты сканирования.

Но это не значит, что не найдено вообще ничего. Нажав на кнопку «Просмотреть» вы откроете полную информацию о сканировании.

Полные результаты сканирования.

В левой части окна расположена сводка найденных файлов с ее цветовым обозначением. Над ней — краткое описание найденного. Справа сами файлы, а под ними варианты действий: удалить, пометить не опасными и добавить в список исключений. Здесь же вы можете переключаться по вкладкам и просмотреть/перепроверить информацию о нежелательных и автозапускаемых файлах, службах и дополнениях браузера.

Следующая кнопка – «помощь в лечении» доступна только после покупки лицензии. У меня такой возможности нет.

Кнопка «Дополнительно» запускает углубленное сканирование и модуль очистки/копирования и защиты.

Модуль очистить/копировать/защитить.

Здесь вы можете: создать резервную копию системных файлов; выполнить поиск вирусов; выполнить очистку компьютера после атаки вирусами; защитить свой ПК от перенаправления; восстановить систему и открыть файл со специальными командами по устранению вашей проблемы.

Применение TDSSKiller

Одной из программ, способных отыскать руткиты, является утилита TDSSKiller. Выпускается известной «Лабораторией Касперского», поэтому в ее качестве сомневаться не приходится. Как видно из названия, проверка направлена на поиск одного из распространенных видов руткитов

— TDSS. Проверить свой компьютер с ее помощью можно бесплатно. Для этого достаточно найти ее на официальном сайте.

Программа не требует установки, после загрузки можно сразу запускать проверку. Перед работой придется принять условия использования. После этого есть возможность изменить параметры проверки соответствующей командой. Если дополнительных пожеланий нет, следует оставить все по умолчанию и нажать кнопку для начала проверки в том же окне.

Дальше потребуется немного подождать, пока программа будет осуществлять проверку заданных элементов системы. При обнаружении опасные приложения отключаются

, предусмотрена возможность лечения. Для того чтобы они удалились, перезагружать компьютер необязательно.

Существуют и другие эффективные антируткиты. Главное, не забыть ими воспользоваться

При выборе антивируса желательно сразу обращать внимание на возможность борьбы с таким типом приложений. К сожалению, большинство стандартных программ-защитников не имеют подобной функции либо она недостаточно эффективна

В этом случае желательно заменить антивирус или воспользоваться специализированной программой для удаления. Только так можно обезопасить себя от нежелательных последствий, вызываемых руткитами.

Руткит (англ. rootkit) — это специальная программа или набор программ, которые предназначены для скрытия следов злоумышленника или вредоносной программы в системе. Заполучив такое «добро» на свой компьютер, вы предоставляете хакеру возможность подключаться к нему. Он получает доступ к управлению вашим компьютером и дальнейшие действия «вредителя» зависят только от его фантазии.

К тому же, все усугубляется тем, что руткиты активно препятствуют своему обнаружению и сделать это с помощью стандартных антивирусов порой бывает достаточно трудно. Проще говоря — вы даете доступ к своему компьютеру даже не зная этого и злоумышленник пользуется вашими данными незаметно от вас.

План урока представлен ниже:

К какому типу вредоносных программ относятся руткиты

Множество пользователей ПК не знает, что такое руткиты и чем они опасны, думая, что это обычные вирусы. На самом деле все гораздо сложнее. Изначально этот вид вредоносных программ задумывался, как некое «дополнение» к существующим вирусам и шпионам, делая их присутствие и вмешательство в систему незаметными для жертвы.

Не пропустите:

Со временем руткиты эволюционировали и сегодня представляют собой полноценный набор софта для осуществления практически любых планов злоумышленника. Кража информации, паролей, данных банковских карт, слежка за действиями в Сети, установка и удаление софта – это далеко не все, что можно осуществить с их помощью. Фактически, они дают безграничные возможности по дистанционному управлению зараженным ПК через его сетевой порт.

Таким образом, руткиты – это самостоятельный класс вредоносных программ, наряду с вирусами, троянами и червями. «Способ заражения» ничем не отличается: чужие флешки, посещение неблагонадежных сайтов, файлы в полученной почте… Обычно достаточно одного небольшого файлика, который установится глубоко внутри операционной системы, а затем уже незаметно для пользователя «подтянет» дополнительный зловредный софт.

Запуск автоматической проверки

RootkitRevealer поддерживает несколько вариантов для систем автоматического сканирования:

Использование: rootkitrevealer outputfile]

| Параметр | Описание |

|---|---|

| -a | Автоматическое сканирование и выход из нее по завершении. |

| -c | Форматируйте выходные данные в формате CSV. |

| -m | Отображение файлов метаданных NTFS. |

| -r | Не сканируйте реестр. |

Обратите внимание, что выходное расположение файла должно находиться на локальном томе. Если указать параметр -c, он не сообщает о ходе выполнения, а несоответствия печатаются в формате CSV для упрощения импорта в базу данных.

Сканирование удаленных систем можно выполнить с помощью служебной программы Sysinternals PsExec с помощью командной строки, как показано ниже:

Если указать параметр -c, он не сообщает о ходе выполнения, а несоответствия печатаются в формате CSV для упрощения импорта в базу данных.

Сканирование удаленных систем можно выполнить с помощью служебной программы Sysinternals PsExec с помощью командной строки, как показано ниже:

psexec \\remote -c rootkitrevealer.exe -a c:\windows\system32\rootkit.log

Подводим итоги

Мы рассмотрели ряд программ, которые помогут обнаружить руткиты на компьютерах и ноутбуках. Следует отметить, что большинство коммерческих, да и бесплатных антивирусов обзавелись уже достаточно мощными блоками обнаружения и удаления руткитов. Более того, в ближайшей перспективе я прогнозирую значительное снижение интереса обычных пользователей к антируткитным решениям, так как соответствующие модули антивирусных решений будут улучшаться, а среднему пользователю вовсе нет никакого интереса самому копаться в процессах, драйверах и файлах. Ему интересен быстрый и желательно без лишних усилий результат. Пока традиционные антивирусные программы далеко не эталон в поиске руткитов, для такого рода пользователей я бы рекомендовал Sophos Anti-Rootkit. А вот для сложных случаев все равно придется использовать GMER или AVZ и повышать квалификацию. Эти инструменты еще не скоро окончательно сойдут со сцены.

Руткиты (rootkit) в мире компьютерных вирусов прослыли как самые отъявленные шпионы. Они умеют скрывать своё присутствие не только от пользователя, но и от многих антивирусных программ. Внедряются в системные процессы, файлы, память. Действуют на уровне ядра (в абсолютной «глубине» Windows). В их теле могут находиться другие зловреды — трояны, клавиатурные шпионы, сканнеры банковских карт, черви.

Эта статья расскажет вам о том, что можно предпринять рядовому пользователю, чтобы удалить руткит из ОС.

Первые помощники в детектировании и нейтрализации подобных цифровых инфекций из ПК — специальные утилиты. Ознакомимся с самыми популярными решениями, отлично зарекомендовавшими себя в борьбе с руткитами.

Заключение

Все рассмотренные способы обнаружения активных rootkit для Windows используют факт внесения ими при работе тех или иных «возмущений» в систему. Именно этим пользуется наш новый продукт, позволяющий эффективно обнаруживать даже неизвестные rootkit. Более того, в новых версиях Windows жизнь разработчиков rootkit будет еще более усложнена, т.к. последние версии этой ОС запрещают вносить изменения в системный код и системные структуры. Этот шаг разработчиков позволит на какое-то время снизить темпы появления новых rootkit для последних версий ОС Windows.

Значительное превосходство количества вредоносного кода для Windows по сравнению с UNIX в настоящее время обусловлено большей распространенностью первой. В случае роста популярности UNIX ситуация будет постепенно меняться — появятся как новые rootkit для UNIX, так и методы борьбы с ними.

В заключение отметим, что наиболее эффективная защита от rootkit — превентивная.