А нужен ли VPN вообще?

После того как мы подробно рассмотрели для чего применяется VPN на практике, стоит кратко упомянуть и о тех проблемах, которых эта технология не может решить.

- VPN не защитит от взлома учетной записи. Виртуальная частная сеть может зашифровать данные между двумя точками. Однако, если аутентификационная информация недостаточно защищена, хакер может без труда найти нужные данные в приложениях, используемых для работы или личных целей, и совершить мошенничество.

- VPN не спасет от фишинговых атак. Фишинг — один из самых популярных видов интернет-мошенничества. Он дешев, эффективен и позволяет обойти многие распространенные инструменты безопасности, так как направлен на личные, а не на технические уязвимости. Когда пользователь добровольно предоставляет третьим лицам личную информацию, после нажатия на плохую ссылку или сам устанавливает вредоносное ПО, все преимущества VPN сходят на нет.

- VPN не улучшит скорость или производительность. Надежный VPN-сервис, скорее всего, не повредит подключению, а плохой гарантированно может ухудшить качество работы в Сети. Некоторые поставщики VPN заявляют об улучшении производительности, но это крайне сомнительно. Сам принцип работы виртуальной частной сети построен на добавлении в веб-трафик дополнительных шагов.

- VPN не поможет справиться с внутренними угрозами. Когда VPN используется для предоставления сторонним пользователям доступа в корпоративную сеть, уровень опасности резко возрастает. Ведь теперь «ключ» к технологическим активам компании вышел за пределы внутреннего контура безопасности.

- VPN не устранит уязвимости на самих устройствах. Серия VPN туннелей позволит создать надежную частную сеть, в которой передача данных будет конфиденциальной и контролируемой. Однако, если на серверах, ПК, ноутбуках и других устройствах есть технические недостатки, можно столкнуться с утечкой данных из-за этих уязвимостей независимо от технологии передачи данных. Особенно подвержены этой угрозе организации со стареющей технологической инфраструктурой и без своего IT-отдела.

Как настроить VPN на различных устройствах: Windows, macOS, Android и iOS

Настройка VPN на различных устройствах может казаться сложной, но современные операционные системы предоставляют простые инструкции. Вот как настроить VPN на устройствах с разными ОС:

Windows:

- Откройте «Настройки» и перейдите в раздел «Сеть и Интернет».

- Выберите «VPN» в левой панели и нажмите «Добавить VPN-соединение».

- Укажите настройки VPN, предоставленные вашим провайдером.

- Нажмите «Сохранить» и затем подключитесь к созданному VPN-соединению.

macOS:

- Перейдите в «Настройки» и выберите «Сеть».

- Нажмите на «+» в левом нижнем углу и выберите «VPN».

- Выберите тип VPN и введите настройки соединения.

- Нажмите «Подключить» и введите учетные данные VPN.

Android:

- Перейдите в «Настройки» и выберите «Сеть и Интернет».

- Нажмите на «VPN» и затем на «+ Добавить VPN-соединение».

- Введите настройки VPN и сохраните соединение.

- Теперь можно подключиться к VPN через меню «Настройки» — «VPN».

iOS:

- Перейдите в «Настройки» и выберите «VPN».

- Нажмите на «Добавить конфигурацию VPN».

- Введите настройки VPN и сохраните их.

- Теперь можно подключиться к VPN через меню «Настройки» — «VPN».

Следуя этим простым инструкциям, вы сможете настроить VPN на своих устройствах и обеспечить безопасное и защищенное подключение к интернету, независимо от вашего местоположения.

Риски для пользователя

VPN-провайдеры могут утверждать, что они не используют потенциал этих маркетинговых инструментов в полной мере, а ограничиваются минимумом функций, необходимых для улучшения качества обслуживания вас, конечного пользователя. Но вы не обязаны им верить.

Встраивая трекеры в свои приложения, VPN-провайдеры оставляют себе лазейки для сбора пользовательских данных и использования их, например, в целях рекламы. Возможно, сейчас они этого не делают, но где гарантия, что они не будут делать этого в будущем?

В любом случае, мы считаем, что VPN, которые встраивают трекеры в свои приложения, должны ответить своим пользователям на несколько непростых вопросов. Чтобы выяснить, нужно ли вам задавать эти вопросы своему VPN-приложению, не потребуется много времени и усилий.

Всё, что вам нужно сделать, это перейти на сайт платформы для проверки конфиденциальности приложений для Android Exodus и ввести в строке поиска название вашего VPN-приложения. Вы увидите список встроенных трекеров и разрешений, найденных в приложении. Если трекеров не обнаружено, поздравляем. Если же в вашем VPN-приложении есть встроенные трекеры, то вы рискуете тем, что ваши данные могут быть переданы третьим лицам.

Вы всегда можете установить AdGuard VPN: в приложении AdGuard VPN для Android нет встроенных трекеров.

ТОП-5 сервисов для компьютера и телефона

Если вы не хотите долго штудировать сайты компаний, просмотрите нашу подборку лучших VPN-сервисов. Она составлена на основе анализа функционала известных программ и отзывов пользователей.

ExpressVPN. Главная фишка ExpressVPN – огромное количество серверов, расположенных в разнообразных уголках планеты (160+ локаций), что обеспечивает высокую скорость и стабильность соединения. Техподдержка доступна круглые сутки. ExpressVPN использует самый высокий на текущий момент стандарт шифрования данных AES-256, раздельное туннелирование и опцию экстренного отключения.

Компания зарегистрирована на Британских Виргинских островах, где нет законодательства о хранении данных пользователей.

Сервис поддерживает следующие платформы:

- Виндоус;

- Mac;

- Linux;

- iOS;

- Андроид.

Из минусов стоит отметить высокую цену – 12,95$ ежемесячно. Однако компания предоставляет большие скидки при оплате услуги на несколько месяцев вперёд и гарантию возврата средств в течение 30 дней без лишних вопросов.

NordVPN. Считается одним из самых безопасных VPN в мире. После аутентификации пользователя система разделяет передаваемый трафик на отдельные IP-пакеты, скрывает их и отправляет по зашифрованному каналу. В результате злоумышленники, госорганы и даже провайдеры не могут получить доступ к действиям клиента.

Для защиты передаваемой информации используются следующие технологии:

- Kill Switch. Контролирует соединение с VPN-сервером, а в случае его отсутствия блокирует доступ к Интернету. Функция позволяет защитить конфиденциальные данные даже от случайной утечки.

- Стандарт AES-256. Из-за огромного количества комбинаций его практически нереально взломать.

- CyberSec. Блокирует подозрительные сайты, чтобы отгородить пользователя от вирусов и агрессивной рекламы.

Функция SmartPlay обеспечивает быструю загрузку мультимедийного контента. Поэтому с помощью NordVPN пользователь может с удовольствием просматривать видео в онлайн-кинотеатрах в любой стране.

Важно! Головной офис фирмы расположен в Панаме, которая известна демократичной политикой в отношении свободы слова. VPN совместим со следующими ОС и платформами:

VPN совместим со следующими ОС и платформами:

- Виндоус;

- Linux;

- Mac;

- iOS;

- Андроид и Андроид TV;

- браузерами Хром и Мозилла.

К одной чётной записи можно привязать до 6 устройств. После установки приложения ничего дополнительно настраивать не нужно. Стоимость сервиса составляет 11,95$ в месяц. Как и ExpressVPN, компания предоставляет 30-дневную гарантию возврата оплаты.

Protonvpn. Если вы хотите иметь надёжный бесплатный VPN в телефоне или на компе, остановитесь на этом варианте. Protonvpn совместим с Windows, Mac, iOS, Андроид и Linux. Обладает следующими преимуществами:

- обеспечивает высокую скорость загрузки сайтов;

- не хранит логи подключения;

- не показывает рекламу.

Из минусов стоит отметить расположение серверов только в 3 странах, возможность подключить к учётной записи одно устройство, отсутствие обхода блокировок и скачивания файлов через Torrent. Чтобы снять эти ограничения, необходимо купить тариф Pro. Стоит он от 4 до 24 евро в месяц.

Hotspotshield. Ещё один условно-бесплатный VPN. Использует стандарты AES-256 и AES-128, обеспечивая клиентам высокую безопасность в сети. Сервис имеет функцию экстренного отключения и совместим с любыми ОС. Скорость соединения в Hotspotshield намного выше, чем в других бесплатных VPN.

И всё же free-версия довольно скудная:

- подключается только к одному VPN-серверу (расположенному в США);

- не может разблокировать Netflix;

- показывает много навязчивой рекламы;

- сохраняет кэш браузера.

На платном тарифном плане можно подключить к учётной записи до 5 устройств и получить доступ к 3000+ серверам, расположенным в 70 государствах. Минимальная стоимость VPN – 2,99$ в месяц при оплате сразу на 3 года.

Tunnelbear. Бесплатная версия этого сервиса позволяет передавать по зашифрованному «туннелю» до 500 Mb трафика. Технология совместима с Виндоус, Mac, iOS, Android, а также выпускается в виде VPN для браузера. Tunnelbear обладает следующими плюсами:

- применяет стандарт AES-256;

- не ведёт учёт активности клиента;

- в случае прерывания подключения принудительно блокирует трафик.

Основной минус – малое количество серверов и их отсутствие в регионах СНГ. Это плохо отражается на скорости и стабильности соединения. Кроме того, бесплатный Tunnelbear не позволяет скачивать файлы через Torrent.

Платная версия VPN стоит от 3,33$ в месяц. Она не ограничивает пользователя в объёме передаваемого трафика и позволяет подключить до 5 устройств.

Подборка лучших сервисов

В России с 26 мая 2022 года Роскомнадзор заблокировал несколько популярных VPN, среди которых – Nord VPN и Proton VPN. Ранее, в 2021 году, на запросы перестал отвечать ExpressVPN и встроенный в браузер VPN от Opera.

Мы выбрали работающие сервисы, которые подходят для корпоративных сетей. Итак, лучшие VPN на июнь 2022 года:

- Surfshark. У него 3200 серверов в 65 странах, доступна оплата криптовалютой и есть встроенный блокировщик рекламы;

- PureVPN. Сервис для ПК на Windows, начиная от 7 версии. Подходит для настройки на роутерах, поэтому часто используется в офисах;

- Speedify. На выбор – индивидуальный, семейный и другие тарифы. Поддерживает разные протоколы и обеспечивает высокую скорость передачи данных;

- F-Secure. VPN-сервис с удобным интерфейсом, доступный на разных ОС, Android и iOS. Есть ознакомительная версия на 14 дней перед платной подпиской.

Преимущества Multi-hop VPN

Небольшая горстка провайдеров VPN предлагает многопролетные VPN как часть своих подписок. Наша главная рекомендация — это NordVPN, который использует несколько десятков VPN с двойным интервалом для нескольких стран. Вы также получаете политику отсутствия журналов, быстрые серверы, оперативную поддержку и надежное шифрование..

Эксклюзивная сделка: сэкономьте 75% на трехлетнем соглашении NordVPN здесь. Это работает всего за $ 2,99 / мес..

Лучшая безопасность, конфиденциальность и анонимность

Многопролетная VPN пытается смягчить эти угрозы. Вот как работает типичный VPN с двойным прыжком:

- Ваши данные зашифрованы на вашем устройстве один раз,

- затем зашифрован на вашем устройстве во второй раз (два уровня шифрования).

- Зашифрованные данные отправляются на первый VPN-сервер.

- Второй уровень шифрования удален.

- Зашифрованные данные отправляются на второй VPN-сервер.

- Первый уровень шифрования удален, и данные полностью расшифрованы.

- Расшифрованные данные отправляются в конечный пункт назначения.

Обратите внимание, что каждый уровень шифрования удаляется в обратном порядке, в котором он был применен- вперёд, первым вышел. Первый VPN для шифрования данных на устройстве будет последним сервером в цепочке, а последний для шифрования данных будет первым в цепочке

Эта туннель в туннеле решает несколько проблем, на которые могут повлиять нормальные VPN-соединения:

- Хотя ваш интернет-провайдер или злоумышленник могут видеть ваши данные, поступающие на VPN-сервер, они не могут видеть второй VPN-сервер и, следовательно, не могут отслеживать трафик, выходящий из VPN, для корреляции с зашифрованными данными, поступающими в.

- Аналогичным образом, веб-сайты и приложения, которые вы используете при подключении к многоскачковой VPN, могут видеть второй VPN-сервер, на котором проходит трафик, но не первый, куда он входит, что делает корреляцию практически невозможной.

Большинство VPN используют общие IP-адреса, Это означает, что всем пользователям, подключенным к одному серверу, назначается один и тот же IP-адрес. Это значительно усложняет отслеживание онлайн-активности одного пользователя. Отправка трафика через два пула пользователей с общими IP-адресами значительно усложняет корреляцию трафика..

Если злоумышленник скомпрометирует первый сервер в цепочке, данные пользователя по-прежнему инкапсулируются во втором уровне шифрования. Если злоумышленник скомпрометирует второй сервер, он все равно не сможет отследить какие-либо данные за пределами первого сервера.

В обход цензуры

VPN часто используются для обхода цензуры, будь то в офисе или в школе или в такой авторитарной стране, как Китай. Если объект, выполняющий цензуру, выяснит это и заблокирует ряд VPN-серверов, для разблокировки сети может потребоваться VPN с двойным интервалом..

Допустим, Китай блокирует или ограничивает весь интернет-трафик в США, включая американские VPN-серверы. Если вам нужен доступ к некоторому контенту, доступному только в США, вам будет недостаточно перейти на другую страну. Вместо этого многопролетный VPN может позволить вам сначала подключиться к Канаде (или другой стране), а затем к США. Цензор не сможет контролировать сервер в США, и поэтому позволяет соединению проходить через.

IKE VPN

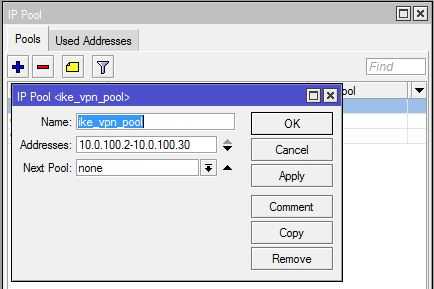

3.1) Pool:

Клиентам VPN лучше всегда давать отдельные IP-адреса, отличные от основного диапазона. Создадим пул адресов для VPN:

В терминале:

/ip pool add name=»ike_vpn_pool» ranges=»10.0.100.2-10.0.100.30″

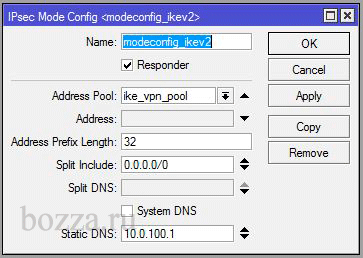

3.2) Modeconfig:

В терминале:

/ip ipsec mode-config add name=»modeconfig_ikev2″ address-pool=»ike_vpn_pool» address-prefix-length=32 split-include=0.0.0.0/0 static-dns=10.0.100.1 system-dns=no

Вариации:

/ip ipsec mode-config add address-pool=»ike_vpn_pool» address-prefix-length=32 name=»modeconfig_ikev2″ split-include=192.168.88.0/24 static-dns=10.0.100.1 system-dns=no

где 192.168.88.0/24 — сеть, маршрут к которой будет передан клиенту. Т.е. после установки VPN соединения клиент сможет сразу обращаться к ресурсам этой сети.

Если клиенты после подключения к удаленной сети должны иметь возможность обращаться к ресурсам удаленной сети не по IP, а по имени (например, server.office.local, а не 192.168.88.146), то надо передать клиенту не только маршрут до сети, но и сообщить ему адрес DNS сервера, отвечающего за разрешение имен в удаленной сети:

/ip ipsec mode-config add address-pool=»ike_vpn_pool» address-prefix-length=32 name=»modeconfig_ikev2″ split-include=192.168.88.0/24 static-dns=192.168.88.1 system-dns=no

где 192.168.88.1 — IP-адрес DNS-сервера (в данном случае, это IP самого микротика).

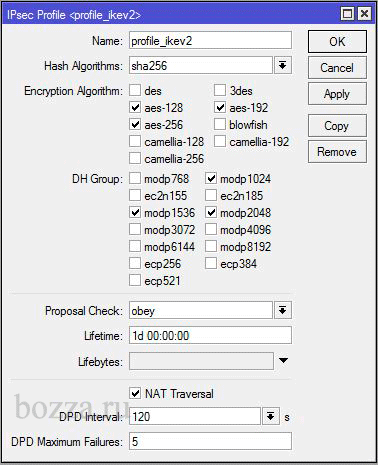

3.3) Profile:

Касается т.н. фазы 1 (Phase 1, Security Association, SA), на которой согласовываются тип аутентификации, группа Diffie-Hellman, алгоритм шифрования. SA (фазы 1) существует определенное время, в течение которого устройства должны завершить вторую фазу. Если не успевают, то повторяется фаза 1.

В терминале:

/ip ipsec profile add name=»profile_ikev2″ dh-group=modp1024,modp1536,modp2048 enc-algorithm=aes-128,aes-192,aes-256 hash-algorithm=sha256 nat-traversal=yes proposal-check=obey

3.4) Peer (кого и куда принимаем):

В терминале:

/ip ipsec peer add name=»peer_ikev2″ exchange-mode=ike2 address=0.0.0.0/0 local-address=1.2.3.4 passive=yes send-initial-contact=yes profile=»profile_ikev2″

— принимаем всех (0.0.0.0/0) на внешний адрес микротика (1.2.3.4) — адресов-то может быть много и не обязательно это будет публичный IP.

3.5) Proposal:

В терминале:

/ip ipsec proposal add name=»proposal_ikev2″ auth-algorithms=sha1,sha256,sha512 enc-algorithms=aes-128-cbc,aes-128-ctr,aes-128-gcm,aes-192-ctr,aes-192-gcm,aes-256-cbc,aes-256-ctr,aes-256-gcm lifetime=1h pfs-group=none

Относится к так называемой второй фазе (Phase 2, IPSec SA), когда устанавливается, как будет проходить шифрование и аутентификация (проверка, что получены именно те данные, которые были отправлены) данных, а также частота обновления ключей. По-умолчанию, ключи обновляются каждые 8 часов (это время можно менять параметром lifetime).

3.6) Policy group:

В терминале:

/ip ipsec policy group add name=group_ikev2

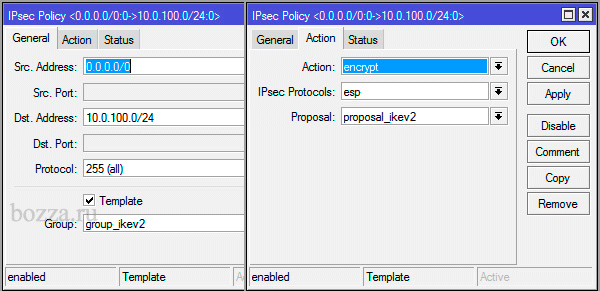

3.7) Policy:

В терминале:

/ip ipsec policy add src-address=0.0.0.0/0 dst-address=10.0.100.0/24 protocol=all template=yes group=»group_ikev2″ action=encrypt ipsec-protocols=esp proposal=»proposal_ikev2″

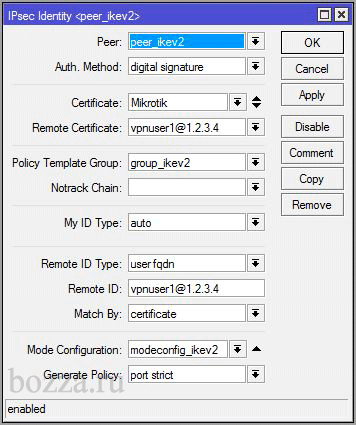

3.8) Identity (для каждого пользователя — свой):

Внимательно и аккуратно выбирайте параметры. Для сертификата «vpnuser1@1.2.3.4» указывается Remote ID «vpnuser1@1.2.3.4» и проверка того, имеет ли право удаленный пользователь подключиться или нет, будет происходить на основании данных из сертификата:

- определяет, какой ID ожидается от удаленного клиента. Например, тип «», доступный только в IKEv2, позволяет указать полное имя удаленного клиента в виде «vpnuser1@1.2.3.4».

- определяет, с чем сравнивать «peers identity» (ID удаленного клиента) — с сертификатом (из Remote Certificate) или с данными из поля Remote ID. Не все клиенты могут прислать кастомный ID. Например, встроенный VPN клиент в Windows не позволяет указать Remote ID, а просто предлагает «использовать сертификат компьютера».

В терминале:

/ip ipsec identity add auth-method=digital-signature certificate=Mikrotik remote-certificate=vpnuser1@1.2.3.4 generate-policy=port-strict match-by=certificate mode-config=»modeconfig_ikev2″ peer=»peer_ikev2″ policy-template-group=»group_ikev2″ remote-id=user-fqdn:vpnuser1@1.2.3.4

Дальше надо настроить firewall.

Настройка сервера IKEv2

IPsec IKEv2 — современный протокол VPN, поддерживаемый почти всеми операционными системами из коробки. Он используется как протокол по-умолчанию в Windows, macOS и iOS. При этом не требует установки стороннего ПО и работает в большинстве случаев быстрее OpenVPN. На хабре уже были статьи по настройке сервера IKEv2, но все они описывают использование самоподписанных сертификатов, и неудобны тем, что требуют установить корневой сертификат на стороне VPN-клиента.

Мы же разберем пример настройки сервера с использованием доверенного сертификата от Let’s Encrypt. Это позволяет не устанавливать клиенту посторонние корневые сертификаты, а выдать только логин и пароль.

Подготовка сервера

Мы будем использовать сервер на базе Ubuntu 18.04, но инструкция также подходит для большинства современных дистрибутивов.

Обновляем систему и устанавливаем нужные пакеты

Выпуск сертификата

Ответив на вопросы мастера? мы получим подписанный сертификат и ключ

Вот как должны быть расположены сертификаты:

Так как сертификаты letsencrypt перевыпускаются часто, делать это вручную неудобно. Поэтому автоматизируем этот процесс с помощью хука для certbot.

Задача скрипта скопировать три файла в нужную папку каждый раз, когда сертификат обновился, и после этого послать команду strongswan перечитать сертификаты.

Создадим файл /etc/letsencrypt/renewal-hooks/deploy/renew-copy.sh и сделаем его исполняемым.

Теперь после каждого перевыпуска сертификата скрипт будет копировать новые файлы в папки strongswan-а и посылать команду демону перечитать сертификаты.

Настройка Strongswan

Добавим конфиг strongswan /etc/ipsec.conf

Логины и пароли VPN-клиентов задаются в файле /etc/ipsec.secrets

В этом файле также нужно указать имя приватного ключа, который мы ранее копировали из папки letsencrypt:

На данном этапе можно перезапустить сервер strongswan и проверить, активировался ли новый конфиг:

Можно видеть, что конфиг успешно активирован и сертификат подключен. На данном этапе уже можно подключаться к VPN-серверу, но он будет без доступа к интернету. Чтобы выпустить клиентов в интернет, нужно включить форвардинг и настроить NAT.

Настройка NAT

Активируем форвардинг пакетов:

Включаем NAT

Важно иметь в виду, что это просто пример минимальной конфигурации iptables. Настройте остальные правила в зависимости от ваших потребностей

ethName0 — замените на свое имя интерфейса 10.0.1.0/24 — диапазон IP-адресов который будет выдаваться VPN-клиентам. Мы задавали его в /etc/ipsec.conf 111.111.111.111 — IP-адрес точки выхода, в нашем примере это адрес super.cool.guy.vpn

Отладка

На данном этапе настройки мы должны получить полностью работающий сервер, к которому уже могут подключаться клиенты. Перед продолжением лучше убедиться в этом, проверив подключение.

В случае проблем с подключением можно смотреть лог в реальном времени:

Сохранение правил iptables

Чтобы сохранить правила iptables после перезагрузки, существует специальный пакет iptables-persistent

Важно помнить, что он сохранит текущий набор правил и добавит его в автозагрузку

Как создать Double VPN

Создать и настроить собственный двойной ВПН можно двумя способами:

- использовать готовые серверы, предложенные одним из VPN-провайдеров;

- самостоятельно создать цепочку серверов с помощью виртуальной машины (ВМ).

Подключение к услуге Double VPN у провайдера

Самым простым вариантом использования технологии двойного шифрования является покупка соответствующего тарифа у VPN-поставщика. Обычно процесс подключения к серверам сопровождается подробной инструкцией и сводится к следующим шагам:

Видео: новая версия клиента Whoer с функцией Double VPN

Самостоятельное создание двойного ВПН

При наличии определённых знаний и опыта, в частности умения устанавливать операционную систему и виртуальные машины (ВМ), можно создать Double VPN самостоятельно. Порядок действий при этом будет таков:

- Установка виртуальной машины на компьютер. Из бесплатных инструментов виртуализации популярным решением является программное обеспечение VirtualBox (Virtual PC, VMWare), которое скачивается с официального сайта производителя и запускается на ПК пользователя.

- Создание новой ВМ. После инсталляции программы в появившемся окне VirtualBox Менеджера с помощью кнопки «Создать» производится добавление новой ВМ: указывается тип и версия ОС, объём памяти, создаётся новый жёсткий диск (виртуальный), выбирается его тип и размер.

Установка двух виртуальных серверов. Можно использовать бесплатное ПО, например, OpenVPN. Однако для большей безопасности специалисты рекомендуют платные VPN-серверы, причём приобретённые у разных провайдеров, после чего следует установить один из них на основную ОС, второй — на виртуальную. Создание Double VPN. Для реализации двойного шифрования интернет-трафика следует поочерёдно подключиться сначала к VPN1, затем к VPN2. В настройках подключения пользователь может выбрать любые две страны из списка доступных, где будут физически расположены его серверы. Проверить работоспособность Double VPN через онлайн-сервис проверки IP-адреса. Если отображается IP сервера VPN2, значит создание двойной маршрутизации выполнено успешно.

Видео: создание ВМ в программе VirtualBox

Каждый человек имеет право на частную жизнь и конфиденциальность личных данных как в реальном пространстве, так и в виртуальном. Технология Double VPN — отличный способ сохранить анонимность и повысить безопасность данных при работе в интернете. Маршрутизация трафика через два VPN-сервера резко снижает вероятность того, что кто-то отследит ваши действия в сети.

Используете VPN для защиты приватности в интернете и арендуете для этого свой личный сервер? При этом вы единственный клиент, который подключается к этому серверу во всем мире? Так ли сложно найти ваш реальный IP-адрес, как вам кажется? С вступлением в силу пакета Яровой, это становится намного проще.

Double VPN — популярная тема, вокруг которой много спекуляций. Часто этим термином называют совершенно разные технологии, но почти всегда это означает разнесенные на уровне IP-адресов точки подключения и выхода в интернет. Мы рассмотрим самый простой способ настройки VPN-сервера в таком режиме, который не требует дополнительной настройки на серверной стороне и позволяет получить максимальную скорость и самые низкие задержки.

Как выбрать сервис

В открытом доступе – более сотни VPN-сервисов, но далеко не все из них удобные и безопасные. Чтобы выбрать сервис, проверяйте политику конфиденциальности – убедитесь, что в ней присутствует warrant canary, или «ордерная канарейка», которая регулярно обновляется.

Warrant canary означает, что правоохранительные органы не обращались к организации с просьбой о раскрытии персональных данных. Если такое упоминание в политике конфиденциальности или на сайте отсутствует или давно не обновлялось, не стоит доверять сервису.

Удобство использования, цена подписки, скорость передачи данных и VPN-протокол – критерии индивидуальные. При выборе сервиса отталкивайтесь от ваших целей.

Если вы ищите оптимальный сервис для оценки ваших рекламных вложений, воспользуйтесь сквозной аналитикой Calltouch. Сервис соберет данные с ваших рекламных площадок, посчитает количество обращений, сделок и объемов выручки. Программа объединит информацию и визуализирует ее на BI-дашбордах. Удобные и наглядные отчеты помогут сделать выводы о том, какие рекламные площадки работают наиболее эффективно.

Сквозная аналитика Calltouch

- Анализируйте воронку продаж от показов до денег в кассе

- Автоматический сбор данных, удобные отчеты и бесплатные интеграции

Узнать подробнее

Отличия бесплатного и платного VPN

Малое количество серверов, слабое шифрование и устаревшие протоколы – недостатки бесплатных VPN-сервисов. Они не подходят для постоянного использования из-за частых обрывов соединения, рекламы и низкого уровня безопасности.

Основные отличия бесплатного и платного VPN:

- Скорость. Бесплатными VPN-серверами пользуются тысячи людей – это перегружает сеть. Они держат низкую скорость подключения и даже ограничивают трафик, например, по времени стабильного соединения.

- Поддержка протоколов. Платные серверы работают на протоколах OpenVPN, Wireguard, IKEv2/IPSec. Бесплатные же используют устаревшие протоколы вроде PPTP – у них серьезные проблемы с безопасностью, и они с трудом обходят блокировки.

- Конфиденциальность. Бесплатные VPN-серверы перегруженные и слабозащищенные. Часто компании-разработчики зарабатывают на другом – продают пользовательские данные злоумышленникам.

Бесплатный VPN подходит только для редкого обхода блокировок. Если вы используете VPN ежедневно, особенно для работы или бизнеса, выбирайте платные сервисы – они надежно шифруют информацию, скрывают реальный IP-адрес и исключают утечку данных.