Изменение в различных моделях

Антенна для компьютера для усиления сигнала вай фай

В том или ином случае настройки будут иначе.

TP-LINK

Один из наиболее популярных брендов. Смена наименования проводится так: открыть Wireless («Беспроводной»), после чего в строке Wireless Network Name ввести новое значение. Сохранить все изменения.

D-Link

Следует зайти в раздел «Сеть Wi-Fi» и выбрать «Основные настройки». Во всплывшем окне в пункте «Точки доступа» нажать на название текущей. Выполнить ввод значения в строку SSID и сохранить.

Tenda

Следует совершить следующую последовательность: Advanced — Wireless — Wireless Basic Settings — SSID. Результат сохранить.

Топология «шина-звезда»

Топология «шина-звезда» (рис. 5) является примером комбинированной архитектуры БСС и представляет собой последовательное соединение ряда подсетей со структурой «звезда». Такой вариант отличается высокой масштабируемостью и простотой сопровождения, так как позволяет добавлять и удалять устройства без существенного влияния на остальные элементы сети. Однако при этом выход из строя одного из звеньев шины приведет к отключению от сети всех нижестоящих узлов.

Если формирующие шину концентраторы соединены между собой проводным каналом для электропитания и, возможно, передачи данных, то срок службы оконечных устройств будет такой же, как и при топологии «звезда». Применение этой архитектуры целесообразно, например, для сбора показаний квартирных счетчиков в автоматизированных системах коммерческого учета потребления ресурсов, когда есть возможность установить ретрансляторы на лестничных площадках и проложить между ними кабель или использовать в качестве концентраторов модули, установленные в электросчетчиках, а беспроводные модули с автономным питанием подключать только к приборам учета воды и газа.

Если же все узлы сети работают от автономных источников питания, то необходимо выполнить расчет распределения потоков сетевого трафика. Допустим, что БСС состоит из NR концентраторов, к каждому из которых подключено NE оконечных устройств. Если оконечные узлы передают базовой станции адресные пакеты данных со средним периодом TE, а период передачи в сети локального широковещательного трафика TB, то потоки трафика для каждого оконечного узла будут следующими:

- исходящий поток адресного трафика QETXU = qE (пакетов/с);

- входящий поток адресного трафика QERXU = 0 (пакетов/с);

- исходящий поток широковещательного трафика QETXB = qB (пакетов/с);

- входящий поток широковещательного трафика QERXB = qB (пакетов/с), где qE = 1/TE, qB = 1/TB.

Для концентраторов, передающих собственные адресные пакеты данных с периодом TR и ретранслирующих пакеты от нижестоящих устройств, суммарные потоки определяются так:

- исходящий поток адресного трафика QRTXU = (NR–h+1)(NEqE+qR) (пакетов/с);

- входящий поток адресного трафика QRRXU = (NR–h+1)(NEqE+qR)–qR (пакетов/с);

- исходящий поток широковещательного трафика QRTXB = qB (пакетов/с);

- входящий поток широковещательного трафика QRRXB = (NE+2)qB (пакетов/с), где qR = 1/TR и h — расстояние между концентратором и базовой станцией.

В качестве примера рассмотрим БСС, предназначенную для передачи дважды в час показаний со счетчиков газа, горячей и холодной воды, в каждом из которых установлен беспроводной модуль с автономным элементом питания емкостью CBAT. В каждой из квартир два модуля являются оконечными, а третий выполняет функции ретранслятора, при этом базовая станция принимает показания в пределах одного подъезда. Тогда для 17-этажного дома исходные параметры расчета этого сегмента сети таковы: NE = 2, NR = 17 и TE = TR = TB = 30 мин. В результате получены следующие оценки времени автономной работы от одной Li/SOCL2 — батареи формата AA: концентраторов — от 16 до 35 месяцев, оконечных устройств — от 57 до 73 месяцев.

На рис. 6 показаны результаты расчетов при NR = 20, TE = TR = TB = 30 мин и набора значений NE. Соответствующие значения математического ожидания общей задержки передачи данных (латентность) приведены на рис. 7. Очевидно, что в частном случае NE = 0 сеть представляет собой линейную цепочку ретрансляторов.

Мы использовали термины «концентратор» и «оконечное устройство» только для обозначения положения узлов в топологии сети, так как в сети MeshLogic они функционально идентичны и отличаются только прикладным уровнем и объемами проходящего через них трафика. Заметим, что если к центральной базовой станции подключить несколько шин с описанной организацией, то будет получена топология «кластерное дерево», но при этом процедура расчета энергопотребления останется прежней.

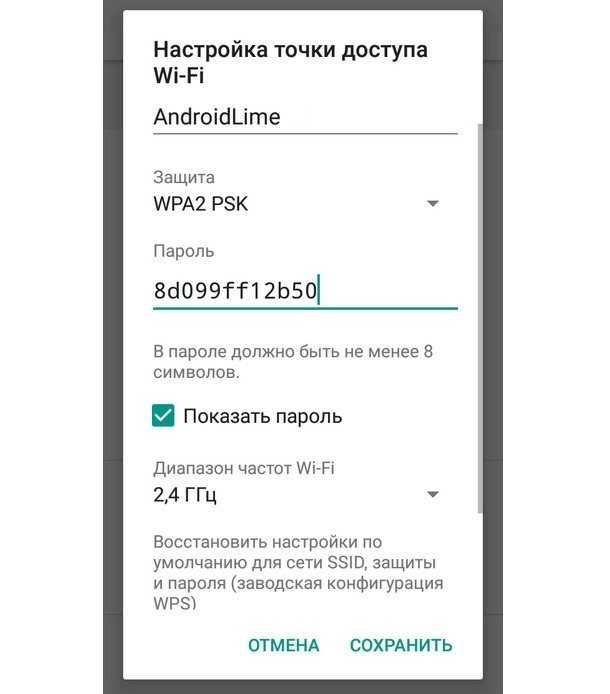

Как посмотреть ССИД точки доступа на телефоне

Как поменять название сети Wi-Fi (SSID) на роутере

Если пользователю сложно понять, какое именно имя относится к его точке доступа на телефоне, то следует проделать такие действия:

- Разблокировать свой гаджет.

- Перейти в его главное меню и открыть приложение «Настройки».

- Найти раздел с параметрами сетей.

- Выбрать пункт «Модем и точка доступа».

- Открыть конфигурации режима модема и просмотреть название сети.

- Изменить название по желанию и сохранить конфигурации.

Важно! В зависимости от версии операционной системы андроид и производителя мобильника или планшета порядок действий и названия пунктов могут немного отличаться от представленных выше. Определить наименование сети через телефон можно в настройках

Определить наименование сети через телефон можно в настройках

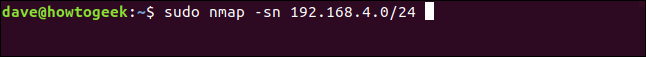

Начните с nmap

— это инструмент сетевого картирования . Он работает, отправляя различные сетевые сообщения на IP-адреса в диапазоне, который мы собираемся предоставить ему. Он может многое понять об устройстве, которое он исследует, оценивая и интерпретируя тип получаемых ответов.

Давайте начнем простое сканирование с помощью . Мы собираемся использовать (сканирование без порта). Это говорит не проверять порты устройств на данный момент. Это сделает легкое, быстрое сканирование.

Тем не менее, запуск может занять некоторое время. Конечно, чем больше у вас устройств в сети, тем дольше это займет. Сначала он выполняет всю свою разведывательную и разведывательную работу, а затем представляет свои выводы после завершения первого этапа. Не удивляйтесь, когда в течение минуты или около того ничего не происходит.

IP-адрес, который мы собираемся использовать, это тот, который мы получили ранее с помощью команды , но конечное число установлено на ноль. Это первый возможный IP-адрес в этой сети. «/ 24» указывает сканировать весь диапазон этой сети. Параметр «192.168.4.0/24» переводится как «начать с IP-адреса 192.168.4.0 и работать прямо через все IP-адреса до 192.168.4.255 включительно».

Обратите внимание, что мы используем

sudo nmap -sn 192.168.4.0/24

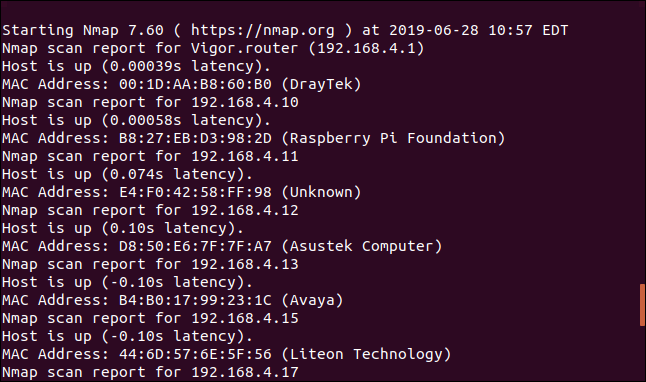

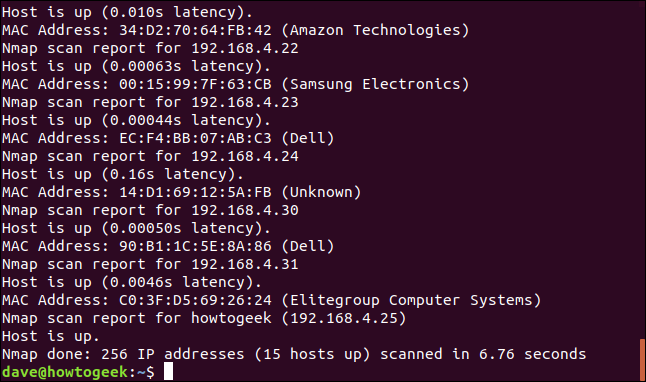

После короткого ожидания вывод записывается в окно терминала.

Вы можете запустить это сканирование без использования , но использование гарантирует, что оно может извлечь как можно больше информации. Например, без это сканирование не вернет информацию о производителе.

Преимущество использования опции а также быстрое и легкое сканирование — она дает вам аккуратный список IP-адресов. Другими словами, у нас есть список устройств, подключенных к сети, вместе с их IP-адресом. И где это возможно, определил производителя. Это не плохо с первой попытки.

Вот нижняя часть списка.

Мы составили список подключенных сетевых устройств, поэтому знаем, сколько их. 15 устройств включены и подключены к сети. Мы знаем производителя для некоторых из них. Или, как мы увидим, мы имеем то, что сообщает как производитель, в меру своих возможностей.

Когда вы просматриваете свои результаты, вы, скорее всего, увидите устройства, которые вы узнаете. Там могут быть некоторые, что вы не делаете. Это те, которые мы должны исследовать дальше.

Что это за устройства, мне ясно. Фонд Raspberry Pi говорит сам за себя. Устройство Amazon Technologies будет моим Echo Dot. Единственное устройство Samsung, которое у меня есть, — это лазерный принтер, который сужает его. Есть пара устройств, перечисленных как изготовленные Dell. Это легко, это ПК и ноутбук. Устройство Avaya — это телефон с передачей голоса по IP, который предоставляет мне добавочный номер в телефонной системе в головном офисе. Это позволяет им легче приставать ко мне дома, поэтому я хорошо знаю это устройство.

Но у меня все еще остались вопросы.

Есть несколько устройств с именами, которые ничего не значат для меня всех. Технология Liteon и компьютерные системы Elitegroup, например.

У меня (кстати) более одного Raspberry PI. Количество подключенных к сети всегда будет меняться, потому что они постоянно меняются местами и выходят из строя по мере их переизображения и повторного назначения. Но определенно должно быть больше, чем один.

Есть несколько устройств, помеченных как Неизвестные. Очевидно, им нужно будет разобраться.

Топология Интернет

Начнем разбор топологии Интернет с «низшего» звена – компьютера пользователя.

Компьютер пользователя, через модем или напрямую, связывается с местным интернет – провайдером. Точка соединения компьютера пользователя с сервером провайдера, называют точкой присутствия или POP – Point of Presence.

В свою очередь, провайдер владеет своей местной сетью, состоящую из линий связи и маршрутизаторов. Пакеты данных получаемые провайдером передаются либо на хост провайдера, либо оператору сетевой магистрали.

В свою очередь, операторы магистралей владеют своими международными магистральными сетями (высокоскоростными). Эти сети связывают между собой местных провайдеров.

Хостинговые компании и крупные Интернет корпорации устраивают свои серверные фермы (дата центры), которые напрямую подключены к магистралям.

Эти центры обрабатывают десятки тысяч запросов к веб-страницам в секунду. Как правило, дата-центры устраиваются в арендуемых помещениях магистральных операторов, где и располагаются магистральные маршрутизаторы.

Все магистрали между собой связаны. Точки соединения называют точками входа в сеть или Network Access Point – NAP. Это допускает перекидывать передаваемый пакет информации с магистрали на магистраль.

Специально для WebOnTo.ru

XSpider 7

Сайт: www.ptsecurity.ru/xs7download.asp Распространение: Shareware Платформа: Win

Первые строчки кода XSpider были написаны 2 декабря 1998 года, а за прошедшие с тех пор 12 лет этот сканер стал известен каждому российскому специалисту по информационной безопасности. Вообще, Positive Technologies — одна из немногих компаний на отечественном рынке информационной безопасности, чьи сотрудники умеют реально что-то ломать, а не только красиво продавать услуги. Продукт был написан не программистами, а специалистами по ИБ, знающими, как и что надо проверять. Что в итоге? Имеем очень качественный продукт с одним лишь, но весьма серьезным для нас минусом: XSpider платный! Задаром разработчики предлагают урезанную демо-версию, в которой не реализован целый ряд проверок, в том числе эвристических, а также онлайн-обновления для базы уязвимостей. Более того, силы разработчиков сейчас всецело направлены на другой продукт — систему мониторинга информационной безопасности MaxPatrol, для которой, увы, нет даже и демки.

Но даже при всех ограничениях XSpider является одним из самых удобных и эффективных инструментов анализа безопасности сети и конкретных узлов. Настройки сканирования, как и в случае Nessus, оформляются в виде специального набора правил, только в данном случае они называются не Policies, а профилями. Настраиваются как общие параметры для сетевого анализа, так и поведение сканера для конкретных протоколов: SSH, LDAP, HTTP. Тип исследуемого демона на каждом порту определяется не по общепринятой классификации, а с использованием эвристических алгоритмов fingerprinting’а — опция включается одним кликом в профиле сканирования. Отдельного слова заслуживает обработка RPC-сервисов (Windows и *nix) с полной идентификацией, благодаря которой удается определить уязвимости различных сервисов и детальную конфигурацию компьютера в целом. Проверка слабости парольной защиты реализует оптимизированный подбор паролей практически во всех сервисах, требующих аутентификации, помогая выявить слабые пароли. Результат сканирования оформляется в виде удобного отчета, причем для каждой найденной потенциальной уязвимости выдается крохотное описание и внешний линк, куда можно обратиться за подробностями.

Какие основные типы сетевых топологий существуют в настоящее время?

Типы топологии компьютерных сетей, классифицируются в соответствии с расположением каждого по отношению к серверу .

Основные типы, рекомендуемые сетевыми администраторами, подробно описаны ниже:

Топология сети точка-точка

Также называемый точка-точка (точка-точка) или же P2P (одноранговая сеть) . Его анализ характеризуется простым изучением двух компьютеров, соединенных друг с другом. Это не представляет больших сложностей, так как уровень помех практически нулевой. Он идеально подходит для небольших помещений, где не требуются серьезные меры безопасности. .

Линейная топология

Мы также можем найти его в некоторых местах как «топология шинной сети». Он определен таким образом, потому что это общий проводник, который перемещает все остальные узлы. графически это будет прямая линия, которая соединяется с каждым из компьютерных терминалов. .

Круговая компьютерная топология

Этот тип компьютерной сетевой графики также называется «кольцом», и его можно найти в тех. конструкции, в которых каждый из компонентов соединен по окружности , также Мы можем найти вариант «двойное кольцо». Этот тип варьируется, потому что соединение является двусторонним.

Топология звезды

Мы найдем такого рода компьютерные сети в тех места, где все компьютерные элементы напрямую подключены к центральному серверу . Его главная ось — это сервер, на котором есть протоколы действий для разных узлов.

Топология ячеистой сети

Его название связано с графикой, которая появляется, когда сервер имеет два или более соединений, разница, которая существует со звездой или кольцом, заключается в том, что некоторые элементы или компьютеры не связаны друг с другом но они подключены к другим компьютерам.

Полносвязная топология

Как видно из названия, основная особенность этой топологии заключается в том, что все рабочие единицы связаны друг с другом, создавая большое преимущество, когда можно быстро получить доступ к информации, которую они имеют в разных точках связи . Основная проблема как раз в том, что любой может войти в любую машину.

Топология древовидной сети

Такой обзор компьютерных сетей соответствует своему сходству с рисунком дерева . Его главная особенность заключается в том, что центральный компьютер предоставляет все протоколы, которые должны выполнять различные компьютеры, подключенные к сети.

Большим преимуществом этого типа сети является высокий уровень уверенности в защите информации. так как не все компьютеры имеют прямой доступ к центральному серверу.

Гибридная топология

Как видно из названия, этот тип отображения компьютерной сети представляет собой соединение двух или более видов топологии . Его главное преимущество заключается в том, что он может получить все элементы, которые приносят прибыль от каждой из различных топологий, и оставить вас в стороне от тех недостатков, которые у них есть.

Дейзи цепочка

Этот тип топологии, также называемый гирляндной цепочкой, имеет своей основной характеристикой то, что каждое устройство подключено к следующему за ним, то есть элемент 1 подключен к 2, а этот – к другому элементу, который мы можем назвать его 3, но никогда 1 не будет напрямую взаимодействовать с 3 .

Сканируем IP-сети с любым количеством объектов и строим карту сети — Nmap

Доброго времени суток, дорогие друзья, знакомые, читатели и прочие личности.

В жизни IT -шника бывает такое, что необходимо, по каким-либо соображениям, просканировать сеть, её порты, сервисы и службы, а так же узнать их состояние, назначение и уровень безопасности, попутно и, в частности, составить карту сети и её топологию.

Причем таковое может быть необходимо не только какому-нибудь там системному администратору, но и простому пользователю, а и сканирование можно проводить не только в рамках локальной сети, но и вне неё (например, посмотреть через какие хоп’ы идет путь до того же google.ru ).

В общем, давайте поговорим о такой достаточно известной программе, как и Nmap. Поехали.

Установка и использование Nmap для исследования сетей, сканирования портов и тп.

Дабы не изобретать велосипед и не рассказывать всё своими словами, в этот раз, я хотел бы просто поделится краткой выдержкой из руководства с сайта разработчика:

В «двух» словах как-то вот так, что, думаю, прекрасно даёт общее понимание о назначении программы и задачах ею решаемых. Посему давайте перейдем к загрузке и установке.

Скачать можно с этой страницы, а конкретней с такового вот «репозитория». Если совсем лень разбираться, то такая прямая ссылка для владельцев Windows. Установка в принципе проста и я на ней останавливаться не буду.

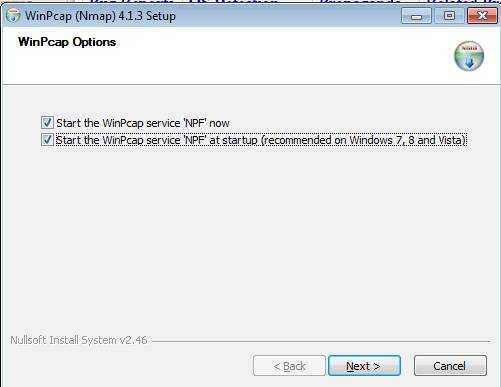

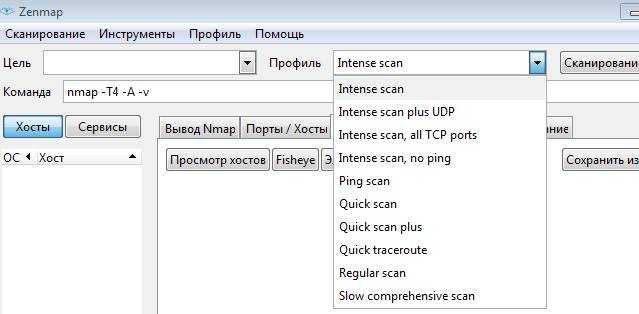

Единственное, что на одном из этапов Вы можете, либо оставить (либо, как ни странно, снять) галочки, отвечающие за запуск вспомогательных служб. Что касается использования, то ничего сложно нет. Запускаем программу:

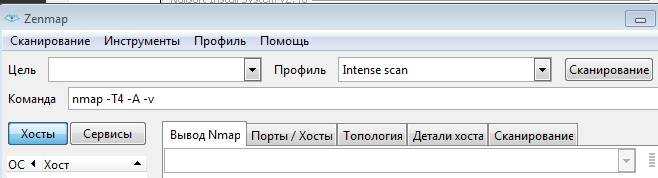

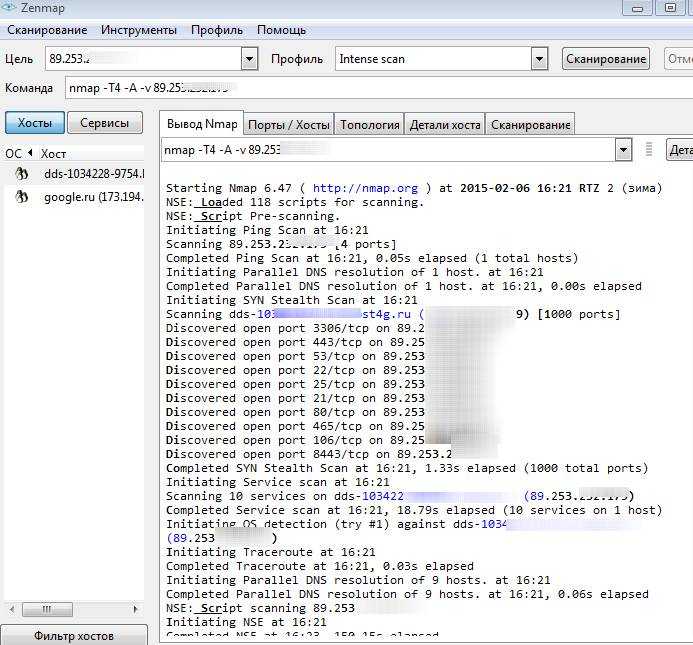

Где в окне » Цель » вводим домен (например тот же » google.ru «) или IP -адрес и жмём в кнопочку » Сканирование «, после чего ожидаем процесса сканирования и видим результаты:

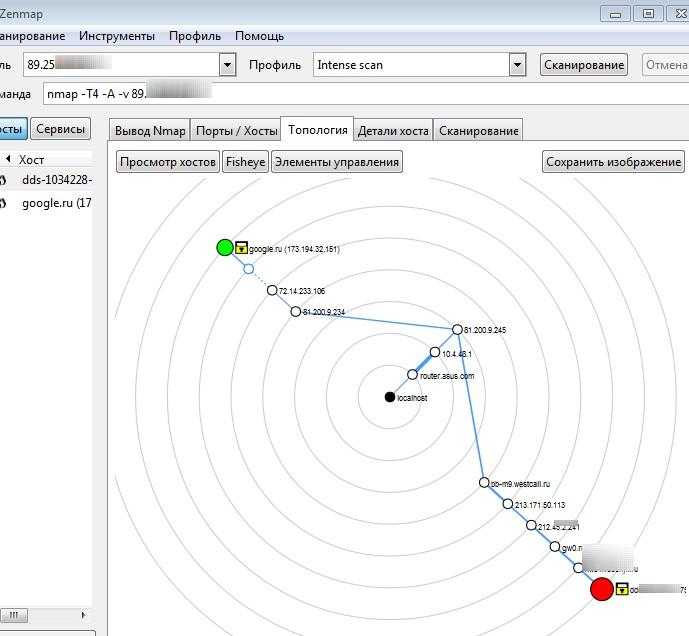

Переключаясь по вкладкам можно увидеть много полезной информации, вроде той же топологии сети, различные порты и сервисы, детали хоста и прочее прочее:

В принципе на сим базовую работу с программой можно считать освоенной. В Nmap есть еще много всего вкусного и интересного, в том числе и различные варианты сканирования:

С остальным Вы можете разобраться самостоятельно, а в помощь Вам подробная инструкция на русском языке, что живет по этой самой ссылке.

На сим, пожалуй, всё. Можно переходить к послесловию.

Послесловие

Ну вот как-то так, если говорить совсем кратко.

Как и всегда, если есть какие-то мысли, дополнения, вопросы и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Белов Андрей (Sonikelf) alt=»Sonikelf» /> alt=»Sonikelf» />Заметки Сис.Админа Космодамианская наб., 32-34 Россия, Москва (916) 174-8226

Что такое Nmap?

Nmap (или «сетевой картограф») — один из самых популярных бесплатных инструментов для обнаружения сетей на рынке. За последнее десятилетие или около того программа превратилась в основную программу для сетевых администраторов, желающих составить карту своих сетей и провести обширные инвентаризации сетей. Это позволяет пользователю находить живые узлы в своей сети, а также сканировать открытые порты и операционные системы. В этом руководстве вы узнаете, как установить и использовать Nmap..

Nmap работает вокруг командной строки, похожей на командную строку Windows, но интерфейс с графическим интерфейсом доступен для более опытных пользователей. При использовании Nmap пользователь просто вводит команды и запускает сценарии через текстовый интерфейс. Они могут перемещаться через брандмауэры, маршрутизаторы, IP-фильтры и другие системы. По своей сути Nmap был разработан для сетей масштаба предприятия и может сканировать тысячи подключенных устройств..

Некоторые из основных применений Nmap включают сканирование портов, пинг развертки, Обнаружение ОС, и определение версии. Программа работает с использованием IP-пакетов для определения доступных хостов в сети, а также того, какие службы и операционные системы они используют. Nmap доступен во многих операционных системах от Linux до Free BSD и Gentoo. Nmap также имеет чрезвычайно активное и активное сообщество поддержки пользователей. В этой статье мы разберем основы Nmap, чтобы помочь вам взяться за дело.

Как пользоваться инструментами?

Управление активностью на расстоянии

Администратор может в любой момент включить и выключить компьютер. Для этого нужно выбрать один или несколько устройств и в контекстном меню выбрать пункт «Завершение сеанса». Так же можно настроить включение по таймеру.

В случае, если на компьютере есть программа для предоставления удалённого доступа (TeamViewer, Radmin) нужно выбрать соответствующий пункт в меню, чтобы перейти к интерфейсу программы. Откроется окно, в котором будет отображаться действие пользователя, в том числе можно будет отследить текущее положение указателя мыши.

Защита от DDOSатак и вирусов

Не секрет, что для рабочих целей не требуется мощный ПК, который будет оснащён деталями, способными обеспечить работу хорошего антивирусного ПО. Чтоб создать маршрут направления команд на «фильтрующий узел» нужно воспользоваться программой VMWare, которая предназначается для передачи трафика по HTTP-соединению. Но ведь данный протокол – далеко не единственный путь передачи данных.

Для того, чтобы совместить утилиту VMWare и Advanced Ip Scanner, нужно в параметрах запуска VMWare прописать скрипт активации HTTP и FTP порта. Способов это сделать множество и каждый зависит от конкретной операционной системы и версии сборки программы.

Таким образом, через VMWare будут проходить все данные, а затем они перенаправятся в Advanced Ip Scanner, который, в свою очередь, уже умеет обрабатывать данные из FTP. Такой нехитрый способ обеспечит надёжную защиту и позволит улучшить работоспособность.

Что такое топология сети и для чего она нужна для вычислений?

Этот инструмент используется для анализа слабых мест, которые он может иметь, изучить изменения и их последствия, если один элемент заменить другим проверьте, хорошо ли работают разработанные ранее схемы безопасности, и проверьте правильность функционирования каждого узла.

Мы говорим, что для того, чтобы увидеть схему сети компьютеров или технологических элементов, включая линии и узлы, которые в ней используются, топология сети является подходящим инструментом для выполнения вышеупомянутого анализа.

Есть два способа увидеть топологию: один с аппаратной точки, а другой для изучения сигнала который существует между рабочими единицами.

OpenVAS

Сайт: www.openvas.org Распространение: Freeware Платформа: Win/*nix/Mac

Несмотря на то, что исходные коды Nessus стали закрытыми, движок Nessus 2 и часть плагинов по-прежнему распространяются по лицензии GPL в виде проекта OpenVAS (OpenSource Vulnerability Assessment Scanner). Сейчас проект развивается совершенно независимо от своего старшего брата и делает немалые успехи: последняя стабильная версия вышла как раз перед отправкой номера в печать. Неудивительно, что OpenVAS так же использует клиент-серверную архитектуру, где все операции сканирования выполняются серверной частью — она работает только под никсами. Для запуска потребуется закачать пакеты openvas-scanner, а также набор библиотек openvas-libraries. В качестве клиентской части для OpenVAS 3.0 доступна только никсовая GUI-программа, но, думаю, что, как у предыдущих версий, скоро появится порт для винды. В любом случае, проще всего воспользоваться OpenVAS при помощи небезызвестного LiveCD Bactrack (4-ая версия), в котором он уже установлен. Все основные операции для начала работы вынесены в пункты меню: OpenVAS Make Cert (создание SSL-сертификата для доступа к серверу), Add User (создание юзера для доступа к серверу), NVT Sync (обновление плагинов и баз уязвимостей), и, в конце концов, OpenVAS Server (запуск сервера через пункт меню). Далее остается только запустить клиентскую часть и выполнить подключение к серверу для начала пентеста.

Открытость и расширяемость OpenVAS позволила сильно прокачать программу. Помимо непосредственно плагинов для анализа защищенности, в нее интегрировано немало известных утилит: Nikto для поиска уязвимых CGI-сценариев, nmap для сканирования портов и моря других вещей, ike-scan для обнаружения IPSEC VPN узлов, amap для идентификации сервисов на портах, используя fingerprinting, ovaldi для поддержки OVAL — стандартного языка для описания уязвимостей — и множество других.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Быстрое сканирование огромных сетей в nmap

lijiejie, в предложил вариант быстрого сканирования огромных подсетей.

Сканирование больших подсетей в nmap, например 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16,100.64.0.0/10 — это нетривиальная задача. На таких сетях nmap очень медленный и можно никогда не дождаться результатов сканирования. В результате многие просто используют другие инструменты, такие как и .

Сканируя огромное сетевое пространство, нас больше всего беспокоит эффективность, то есть затраты времени. Ради быстроты иногда можно пожертвовать точностью.

Основная идея быстрого сканирования — пинговать с высоким уровнем параллелизма:

sudo nmap -v -sn -PE -n --min-hostgroup 1024 --min-parallelism 1024 -oX nmap_output.xml 100.64.0.0/10

Значение опций:

- -sn: не сканировать порты, только пинговать хост

- -PE: определяет, жив ли хост через эхо ICMP

- -n: не преобразует IP-адреса в доменные имена.

- —min-hostgroup 1024: Регулирует размер групп для параллельного сканирования. Минимальная группировка установлена на 1024 IP-адреса. В Nmap есть возможность осуществлять сканирование портов или сканирование с целью определения версии нескольких хостов параллельно. Это происходит путём разделения целевого IP пространства на группы, а затем сканирования одной группы за раз. В общем случае целесообразно использовать большие группы. Недостатком является то, что вы не можете узанть информацию о каком-либо хосте, пока не закончится сканирование всей группы. Таким образом, если Nmap начнет сканирование группы из 50-ти хостов, то пользователь не будет получать никакой информации (кроме обновлений информации предлагаемых в вербальном режиме), пока не будет завершено сканирование всех 50-ти хостов. о умолчанию Nmap использует компромиссный подход к решению этой проблемы. Сначала производится сканирование небольших групп из 5-ти хостов, поэтому первые результаты приходят быстро, затем размер группы постепенно увеличивается до максимального — 1024. Точные значения по умолчанию зависят от заданных опций. Для большей эффективности Nmap использует группы больших размеров для UDP сканирования и для некоторых типов TCP сканирования портов.

- —min-parallelism 1024: Регулирует распараллеливание запросов. Этот параметр очень важен. Чтобы в полной мере использовать системные и сетевые ресурсы, мы устанавливаем количество проверок на не менее чем 1024. Эти опции регулируют общее количество запросов для группы хостов. Опции используются при сканировании портов и при обнаружении хостов. По умолчанию Nmap высчитывает степень параллельности основываясь на производительности сети. Если пакеты отбрасываются, то Nmap использует меньшее количество запросов. Количество запросов медленно увеличивается по мере того, как сеть продолжает нормально работать. Эти опции устанавливают минимальную и максимальную границы для этой переменной. По умолчанию параллелизм устанавливается в 1, если сеть работает плохо, и может достигать нескольких сотен при идеальных условиях.

- -oX nmap_output.xml: Вывести результат в формате XML, имя файла — nmap_output.xml

По окончании сканирования вы можете проанализировать XML-документ, чтобы узнать, какие IP-адреса активны.

Совет: количество одновременных зондов можно настроить в соответствии с условиями вашей сети.

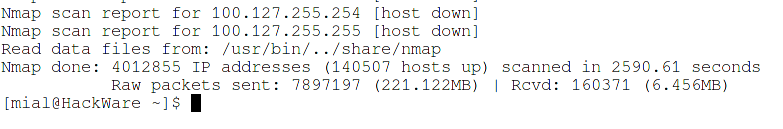

Посмотрите на следующие данные результатов сканирования:

Read data files from: /usr/bin/../share/nmap

Nmap done: 4012855 IP addresses (140507 hosts up) scanned in 2590.61 seconds

Raw packets sent: 7897197 (221.122MB) | Rcvd: 160371 (6.456MB)

Просканировано 4012855 адресов за 2590 секунд — это 43 минуты. Найдено 140507 хостов онлайн. С настройками по умолчанию сканирование сети /10 заняло бы намного больше времени.

Увеличение многословия

При запуске любого сканирования через Nmap вам может потребоваться дополнительная информация. Ввод подробной команды -v предоставит вам дополнительную информацию о том, что делает Nmap. На Nmap доступно девять уровней многословия, от -4 до 4:

- Уровень -4 — Не выводит (например, вы не увидите ответные пакеты)

- Уровень 3 — Аналогично -4, но также предоставляет вам сообщения об ошибках, чтобы показать вам, если команда Nmap не удалась

- Уровень 2 — Есть ли выше, но также есть предупреждения и дополнительные сообщения об ошибках

- 1-й уровень — Показывает информацию во время выполнения, такую как версия, время запуска и статистика

- Уровень 0 — Уровень детализации по умолчанию, который отображает отправленные и полученные пакеты, а также другую информацию

- 1-й уровень — То же, что уровень 0, но также предоставляет подробную информацию о деталях протокола, флагах и времени.

- Уровень 2 — Показывает более обширную информацию об отправленных и полученных пакетах

- Уровень 3 — Показать полную необработанную передачу отправленного и полученного пакета

- Уровень 4 — То же, что 3-й уровень с дополнительной информацией

Увеличение детализации отлично подходит для поиска способов оптимизации ваших сканов. Вы увеличиваете объем информации, к которой имеете доступ, и предоставляете себе больше информации для целенаправленного улучшения своей сетевой инфраструктуры..

Виды ЛВС

На сегодняшний день топология ЛВС делится на два типа — полносвязная и неполносвязная. К первой относятся такие соединения, в которых любое сетевое устройство имеет непосредственную связь с другими. Является редко применяемым, поскольку вызывает сомнения в эффективности. Кроме этого, она очень громоздкая, так как каждое устройство должно работать в паре с большим количеством портов для коммутации и контакта со всеми другими приборами.

Обратите внимание! Что касается неполносвязной, то в этом случае применяются специализированные узлы для обмена информацией между устройствами не прямо, а косвенно. Таких схем бывает несколько

Обратите внимание! Каждая схема соединения имеет свои положительные и негативные стороны

Их важно учесть при выборе топологии

«Шина»

Представляет собой наиболее дешевый и простой способ подключения. В таком случае применяется всего лишь одна линия в виде коаксиального кабеля. Именно он является источником и проводником в обмене информацией между пользователями. Особенностью этого класса является наличие на каждом конце «шины» терминатора, который убирает возможные искажения передачи.

Положительные качества:

- соединенные приборы имеют одинаковые права;

- неисправность одного устройства никоим образом не влияет на работу других;

- минимальное использование провода;

- простое и доступное масштабирование соединения при работе.

Негативные качества:

- невысокая надежность соединения из-за проблем с разъемами проводов;

- один канал делится на всех пользователей, что снижает производительность;

- проблемы с нахождением поломок в связи с параллельным включением адаптеров;

- возможность использования в сети небольшого количества приборов.

«Звезда»

Данный вид соединения характеризуется наличием сервера, к которому подключаются все сетевые устройства. Доступ к информации и обмен ею происходит только при помощи центрального сервера.

Обратите внимание! Представленная схема более сложная, чем «шина». Для нее характерно применение различного дополнительного оборудования

Минусы:

- при поломке или сбое в сервере соединение полностью или частично теряет работоспособность, то есть нормальное функционирование зависит только от одного компьютера;

- большой расход провода, что повышает затраты.

Плюсы:

- полное отсутствие сетевых конфликтов при схеме с управлением одним компьютером;

- неисправность одного из устройств или повреждение кабеля не влияет на работу;

- максимально упрощенное сетевое оборудование. Это связано с тем, что только один ПК является главным;

- один из наиболее безопасных методов подключения, обладает свойствами простого контроля за сетью и позволяет максимально ограничить доступ «лишних» участников.

«Кольцо»

Соединение происходит за счет контакта одного рабочего узла с другими двумя: один отвечает за прием информации, а по второму осуществляется передача. Получается схема, в которой все устройства соединены в одно кольцо специальными каналами, применяемые для передачи информации. Выход одного узла соединен со входом другого, то есть информация, переданная из одной точки, попадает на начало кольца.

Обратите внимание! Примечательно, что движение данных проходит всегда в одном направлении. Положительные черты:

Положительные черты:

- возможность быстрого создания и настройки подобного рода подключения;

- простое масштабирование. В отличие от «шины», необходимо отключение сети при создании дополнительного узла;

- практически неограниченное количество пользователей;

- минимизация конфликтов в сети и высокая устойчивость;

- при наличии ретрансляции можно увеличивать топологию почти без ограничений.

Негативные качества:

повреждение линии ограничивает работоспособность полной сети.

Ячеистая

Представленный тип является результатом удаления определенных связей из полносвязной топологии локальных сетей. В таком случае имеется возможность создания подключения с большим числом участников. В результате были созданы различные версии и конфигурации распространенных способов подключения, такие как: «решетка», двойное или тройное «кольцо», «дерево», «снежинка», сеть Клоза и др.

Обратите внимание! Представленными конфигурациями ячеистая структура не ограничена, возможны различные другие вариации сетевых соединений, многие из которых даже не имеют наименований

Смешанная

Такой тип получается в результате смешения нескольких схем соединений в одну. Она состоит из различных кластеров, которые в свою очередь могут быть стандартными топологиями.