User key generation

To use key-based authentication, you first need to generate public/private key pairs for your client. ssh-keygen.exe is used to generate key files and the algorithms DSA, RSA, ECDSA, or Ed25519 can be specified. If no algorithm is specified, RSA is used. A strong algorithm and key length should be used, such as Ed25519 in this example.

To generate key files using the Ed25519 algorithm, run the following command from a PowerShell or cmd prompt on your client:

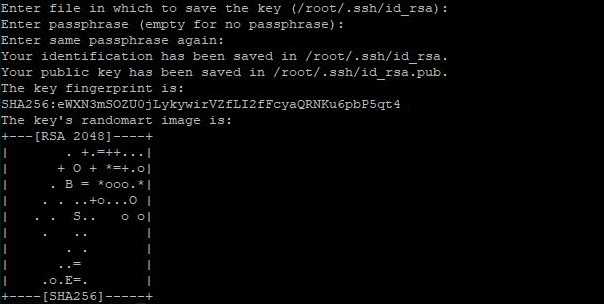

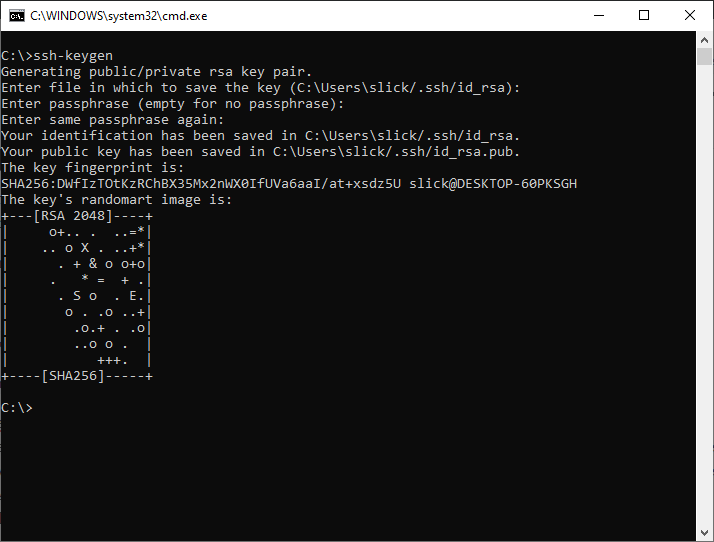

The output from the command should display the following output (where «username» is replaced by your username):

You can press Enter to accept the default, or specify a path and/or filename where you would like your keys to be generated.

At this point, you’ll be prompted to use a passphrase to encrypt your private key files. The passphrase can be empty but it’s not recommended.

The passphrase works with the key file to provide two-factor authentication. For this example, we’re leaving the passphrase empty.

Now you have a public/private ed25519 key pair in the location specified. The .pub files are public keys, and files without an extension are private keys:

Remember that private key files are the equivalent of a password should be protected the same way you protect your password.

Use ssh-agent to securely store the private keys within a Windows security context, associated with your Windows account. To start the ssh-agent service each time your computer is rebooted, and use ssh-add to store the private key run the following commands from an elevated PowerShell prompt on your server:

Once you’ve added the key to the ssh-agent on your client, the ssh-agent will automatically retrieve the local private key and pass it to your SSH client.

Important

It is strongly recommended that you back up your private key to a secure location, then delete it

from the local system, after adding it to ssh-agent. The private key cannot be retrieved from

the agent providing a strong algorithm has been used, such as Ed25519 in this example. If you lose

access to the private key, you will have to create a new key pair and update the public key on all

systems you interact with.

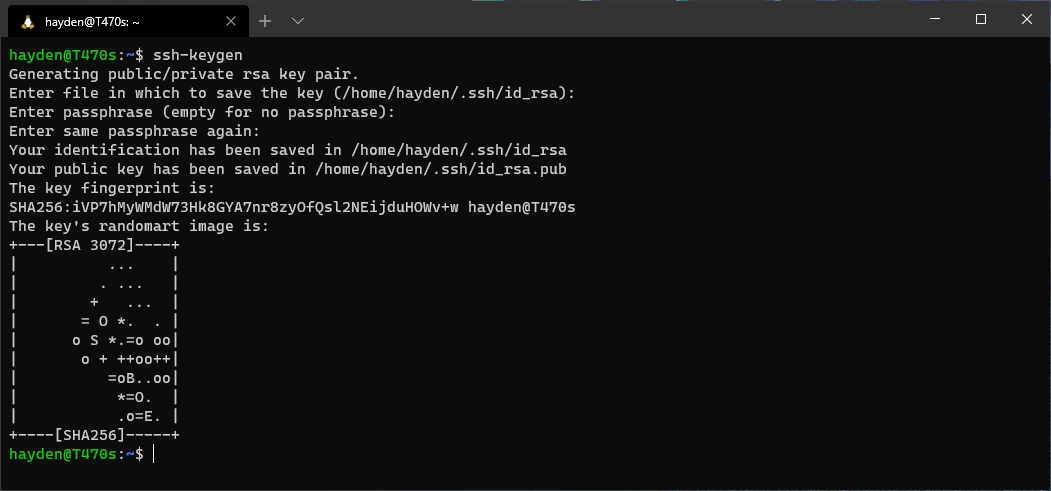

SSH-ключ для Linux

Пользователи Linux могут сгенерировать ключ командой . Даже если не указывать никаких параметров, всё сохранится так, как надо. В консоли можно использовать не только указанную команду, но и её расширенные версии. Например, существуют такие команды генерации ключей:

- RSA SSH с 4096-битным закрытым ключом —

- DSA SSH с 2048-битным закрытым ключом —

- ECDSA SSH с 521-битным закрытым ключом —

- SSH ed25519 (новый алгоритм, добавленный в OpenSSH) —

Рекомендуем генерировать пару RSA ключей, их чрезвычайно трудно ломать, и потому они рекомендуются по умолчанию. Приватный (секретный) ключ будет храниться в файле ~/.ssh/id_rsa, а публичный находится в файле ~/.ssh/id_rsa.pub. Оба файла расположены в вашей домашней директории.

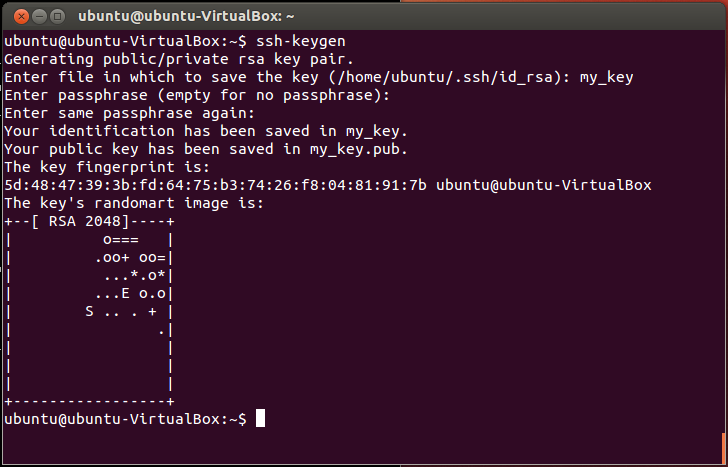

После команды консоль покажет следующий диалог:

Enter file in which to save the key (/home/user/.ssh/id_rsa):

Увидев эту надпись, нажмите Enter. Так вы сохраните файлы в директориях, заданных по умолчанию. На следующем этапе система предложит задать пароль для дополнительной защиты SSH-подключения.

- > Enter passphrase (empty for no passphrase):

-

> Enter same passphrase again:

Можете указать, можете пропустить, нажав Enter.

Ключ создан, а на консоли появится сообщение:

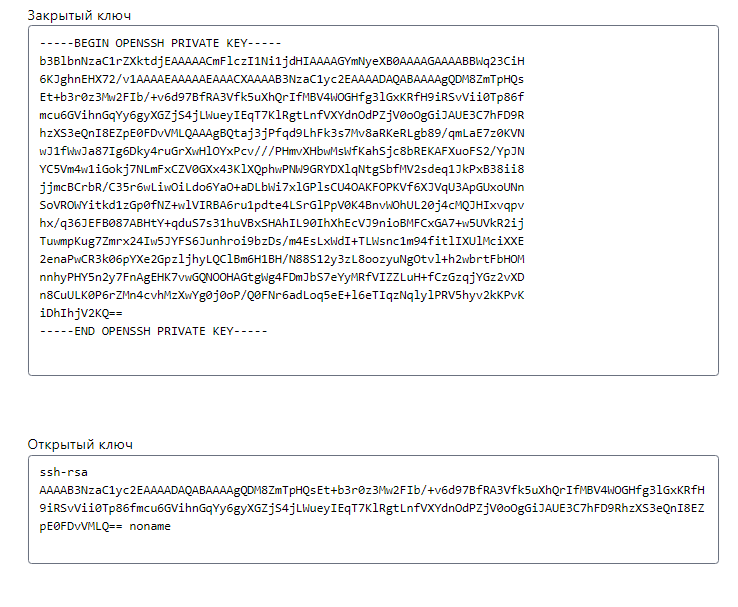

Командой выведите ключи на экран. Это будет выглядеть примерно так:

Вставьте скопированные ключи в нужные поля. После этого командой проверьте, установилось ли соединение с сервером.

Как использовать Windows для создания ключей SSH

Вы можете использовать Windows для генерации ключей SSH с помощью встроенного клиента OpenSSH или популярного стороннего клиента PuTTY. Если вы предпочитаете использовать графический интерфейс пользователя (GUI) для создания новых ключей SSH, PuTTY – лучший вариант. Если вы предпочитаете использовать встроенное программное обеспечение, используйте вместо него OpenSSH (через Windows PowerShell).

Использование OpenSSH через Windows PowerShell

- Если вы хотите использовать OpenSSH, вам нужно сначала проверить, включен ли он. Для этого щелкните правой кнопкой мыши меню «Пуск» и выберите «Настройка».

- В меню «Настройки» выберите «Приложения»> «Приложения и функции»> «Дополнительные функции».

- Просмотрите меню дополнительных функций для записи OpenSSH Client. Если его там нет, выберите Добавить функцию.

- Выберите вариант «Клиент OpenSSH», затем выберите «Установить», чтобы установить его. Подождите несколько минут, чтобы Windows установила необходимое программное обеспечение. Если вы хотите использовать SSH для подключения к ПК с Windows, не забудьте также выбрать опцию OpenSSH Server.

- Установив OpenSSH, щелкните правой кнопкой мыши меню «Пуск» и выберите Windows PowerShell (Admin).

- В новом окне Windows PowerShell введите ssh-keygen и нажмите клавишу ввода. На этом этапе вы можете ввести новое место сохранения и имя файла для вашего ключа или просто нажать клавишу ВВОД второй раз, чтобы сохранить файлы в папке C: Users user .ssh (заменив пользователя вашим собственным каталогом пользователя). Инструмент ssh-keygen будет использовать шифрование RSA по умолчанию, но вы можете переключиться на другую форму шифрования, набрав вместо этого ssh-keygen -t method, заменив метод одним из доступных вариантов шифрования (dsa, ecdsa, ed25519, rsa).

- Далее вам потребуется ввести кодовую фразу. Это шифрует ваш закрытый ключ на вашем компьютере и обычно рекомендуется, хотя это и не обязательно. Вы можете использовать запоминающееся слово или фразу, но вы также можете используйте надежный пароль здесь вместо этого. Введите кодовую фразу и нажмите Enter для подтверждения или просто оставьте поле пустым и нажмите Enter, чтобы оставить его пустым.

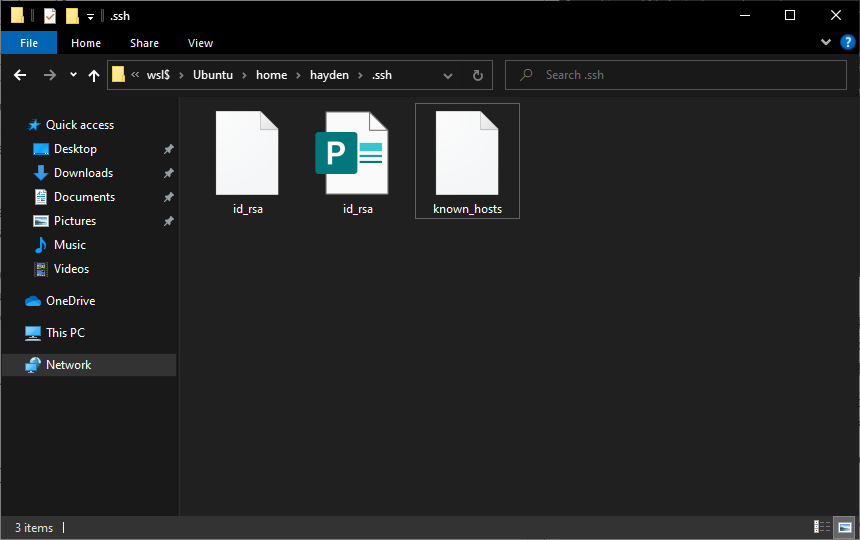

- После того, как вы добавите парольную фразу, Windows сгенерирует необходимые ключи в папке C: Users user .ssh (заменив user на ваше собственное имя папки пользователя). Если вы выберете использование имени файла по умолчанию, файл id_rsa.pub будет вашим открытым ключом, а id_rsa (без расширения) – вашим личным ключом. После создания ключей вам необходимо переместить открытый ключ (id_rsa.pub) в каталог .ssh на удаленном ПК, Mac или сервере.

Использование PuTTY

Хорошо известный клиент PuTTY SSH является клиентом по умолчанию для большинства пользователей Windows. Он включает в себя несколько других инструментов для установления SSH-соединений, в том числе PuTTYgen, инструмент для генерации новых SSH-ключей.

- Чтобы использовать PuTTY для генерации ключей SSH, скачать PuTTY для своего ПК и установите его. После установки запустите PuTTYgen (включенный инструмент генератора SSH) из меню «Пуск», выберите RSA в типе ключа для создания параметров, затем выберите «Создать». Вы также можете выбрать один из альтернативных вариантов шифрования, но приведенные ниже действия могут отличаться.

- Часть процесса создания ваших ключей – это случайное перемещение мыши. Используйте мышь или трекпад для этого в области непосредственно под индикатором выполнения, пока не будет сгенерирована пара ключей.

- Если вы хотите добавить парольную фразу к своим ключам, введите ее в поля «Ключевая фраза-пароль» и «Подтвердить парольную фразу», затем выберите «Сохранить открытый ключ» и «Сохранить закрытый ключ», чтобы сохранить ключи. Вы также можете выбрать текст в поле «Открытый ключ» для вставки в поле «Авторизованные_ключи OpenSSH», затем щелкнуть правой кнопкой мыши и выбрать «Копировать», чтобы скопировать и вставить его в файл вручную.

- Сохранив ключи, вы можете переместить открытый ключ на удаленный ПК, Mac или сервер. Для вашего закрытого ключа вам может потребоваться переместить его в вашу папку C: Users user .ssh (заменив пользователя правильным каталогом пользователя), чтобы использовать его с вашим предпочтительным клиентом SSH.

Command and Option Summary

Here’s a summary of commonly used options to the keygen tool:

-b “Bits” This option specifies the number of bits in the key. The regulations that govern the use case for SSH may require a specific key length to be used. In general, 2048 bits is considered to be sufficient for RSA keys.

-e “Export” This option allows reformatting of existing keys between the OpenSSH key file format and the format documented in RFC 4716, “SSH Public Key File Format”.

-p “Change the passphrase” This option allows changing the passphrase of a private key file with and , .

-t “Type” This option specifies the type of key to be created. Commonly used values are: — rsa for RSA keys — dsa for DSA keys — ecdsa for elliptic curve DSA keys

-i «Input» When ssh-keygen is required to access an existing key, this option designates the file.

-f «File» Specifies name of the file in which to store the created key.

-N «New» Provides a new passphrase for the key.

-P «Passphrase» Provides the (old) passphrase when reading a key.

-c «Comment» Changes the comment for a keyfile.

-p Change the passphrase of a private key file.

-q Silence ssh-keygen.

-v Verbose mode.

-l «Fingerprint» Print the fingerprint of the specified public key.

-B «Bubble babble» Shows a «bubble babble» (Tectia format) fingerprint of a keyfile.

-F Search for a specified hostname in a known_hosts file.

-R Remove all keys belonging to a hostname from a known_hosts file.

-y Read a private OpenSSH format file and print an OpenSSH public key to stdout.

This only listed the most commonly used options. For full usage, including the more exotic and special-purpose options, use the command.

Добавление ключа SSH в ssh-agent

Перед добавлением нового ключа SSH в ssh-agent для управления ключами необходимо проверить наличие существующих ключей SSH и создать новый ключ SSH.

-

Запустите агент SSH в фоновом режиме.

В зависимости от среды может потребоваться использовать другую команду. Например, вам может потребоваться доступ с правами root, для чего необходимо выполнить перед запуском агента SSH. Может также потребоваться использовать или для запуска агента SSH.

-

Если вы используете macOS Sierra 10.12.2 или более поздней версии, необходимо внести изменения в файл , чтобы автоматически загружать ключи в ssh-agent и хранить парольные фразы в цепочке ключей.

-

Сначала проверьте, существует ли файл в расположении по умолчанию.

-

Если файл не существует, создайте файл.

-

Откройте файл , а затем внесите в него изменения, чтобы он содержал следующие строки. Если файл ключа SSH имеет другое имя или путь, отличный от примера кода, измените имя файла или путь в соответствии с текущей настройкой.

Примечания.

-

Если вы решили не добавлять парольную фразу к ключу, следует опустить строку .

-

Если появится сообщение об ошибке , добавьте дополнительную строку в раздел конфигурации .

-

-

-

Добавьте закрытый ключ SSH в ssh-agent и сохраните парольную фразу в цепочке ключей. Если вы создали ключ с другим именем или добавляете существующий ключ с другим именем, замените id_ed25519 в команде именем файла закрытого ключа.

Примечание: Параметр сохраняет парольную фразу в связка ключей при добавлении ключа SSH в SSH-agent. Если вы решили не добавлять парольную фразу в ключ, выполните команду без параметра .

Параметр находится в стандартной версии Apple . В версиях MacOS до Monterey (12.0) флаги и использовали синтаксис и соответственно.

Если у вас не установлена стандартная версия Apple, может появись сообщение об ошибке. Дополнительные сведения см. в разделе Error: ssh-add: illegal option — K.

Если вам по-прежнему будет предложено ввести парольную фразу, может потребоваться добавить команду в файл (или файл для bash).

-

Добавьте открытый ключ SSH в учетную запись в GitHub. Дополнительные сведения см. в разделе Добавление нового ключа SSH в учетную запись GitHub.

Если у вас установлено приложение GitHub Desktop, его можно использовать для клонирования репозиториев, не прибегая к ключам SSH.

-

Убедитесь, что ssh-agent запущен. Можно воспользоваться инструкциями по автоматическому запуску агента в разделе Работа с парольными фразами ключа SSH или запустить его вручную:

-

Добавьте закрытый ключ SSH в ssh-agent. Если вы создали ключ с другим именем или добавляете существующий ключ с другим именем, замените id_ed25519 в команде именем файла закрытого ключа.

- Добавьте открытый ключ SSH в учетную запись в GitHub. Дополнительные сведения см. в разделе Добавление нового ключа SSH в учетную запись GitHub.

-

Запустите агент SSH в фоновом режиме.

В зависимости от среды может потребоваться использовать другую команду. Например, вам может потребоваться доступ с правами root, для чего необходимо выполнить перед запуском агента SSH. Может также потребоваться использовать или для запуска агента SSH.

-

Добавьте закрытый ключ SSH в ssh-agent. Если вы создали ключ с другим именем или добавляете существующий ключ с другим именем, замените id_ed25519 в команде именем файла закрытого ключа.

- Добавьте открытый ключ SSH в учетную запись в GitHub. Дополнительные сведения см. в разделе Добавление нового ключа SSH в учетную запись GitHub.

Sshd_config: Конфигурационный файл сервера OpenSSH

Вы можете изменить настройки сервере OpenSSH в конфигурационном файле %programdata%sshsshd_config.

Например, чтобы запретить SSH подключение для определенного доменного пользователя (и всех пользователей указанного домена), добавьте в конце файле директивы:

DenyUsers winitproadmin@192.168.1.10 DenyUsers corp*

Чтобы разрешить подключение только для определенной доменной группы:

AllowGroups winitprosshadmins

Либо можете разрешить доступ для локальной группы:

AllowGroups sshadmins

Можно запретить вход под учетными записями с правами администратора, в этом случае для выполнения привилегированных действий в SSH сессии нужно делать runas.

DenyGroups Administrators

Следующие директивы разрешают SSH доступ по ключам (доступ к Windows через SSH по ключам рассмотрим подробно в следующей статье) и по паролю:

PubkeyAuthentication yes PasswordAuthentication yes

Вы можете изменить порт, на котором принимает подключения OpenSSH в конфигурационном файле sshd_config в директиве Port.

После любых изменений в конфигурационном файле sshd_config нужно перезапускать службы sshd:

Open Public Key

As the name suggests, the private key is meant for you and only you. Never copy/save this on a server!

The public key, however, is meant to be saved on the servers you intend to access, in the “~/.ssh/authorized_keys” file (or rather, pasted/added to this file). To open this key, to copy, and then paste, wherever necessary, enter the following in Command Prompt.

notepad %userprofile%\.ssh\id_rsa.pub

Most of the computer cloud (VPS) providers today give you an easy way to add your public key(s) through their web interface control panels. Once you start a server with this associated public key, you will be able to log in with your private key. Since the private key is in its default location, the command to log in to a server/VPS is as simple as:

ssh root@203.0.113.1

Как сменить работу с HTTPS на SSH #

Если у вас есть локальный (на вашем рабочем компьютере) репозиторий полученный по https, очень просто сменить доступ на SSH.

Для этого убедитесь что доступ по HTTPS, для этого выведите список remote:

ссылки начинаются c https, а значит вы не можете ни загрузить ни получить обновления удаленного репозитория.

Зайдите в репозиторий и скопируйте SSH ссылку доступа, перейдите в локальный репозиторий и удалите текущий remote origin:

и добавьте новый, последняя строка в команде это ссылка доступа SSH:

проверьте список удаленных репозиториев:

и если у вас формат без https в начале ссылки, то все выполнено верно, можно работать с репозиторием и проверить командой

На этом вопросы с доступом к вашим репозиториям на гитхабе закрыт!

Чистого кода и красивых коммитов!

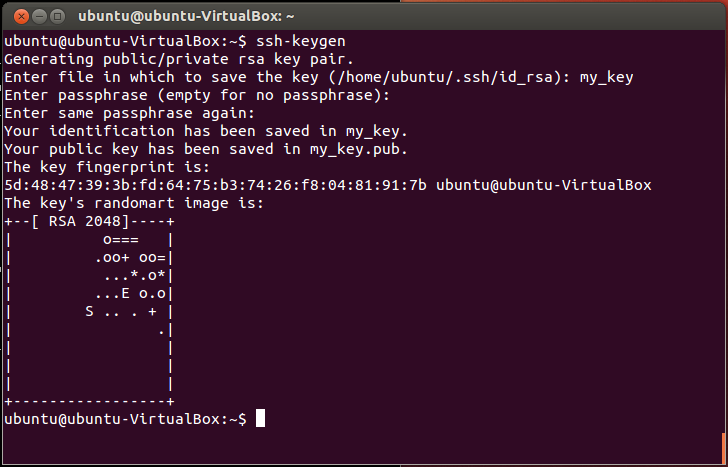

Key generation with Ubuntu on WSL

Launch Ubuntu on WSL from the start menu and make sure SSH is installed by entering following command at the command prompt:

The key generation process is identical to the process on a native Linux or Ubuntu installation. With SSH installed, run the SSH key generator by typing the following:

You will be asked two questions. The first asks where to save the key, and you can press return to accept the default value. The second question asks for the passphrase. As discussed, entering a passphrase will require you to use the same passphrase whenever the key is accessed.

However, the passphrase isn’t a requirement, and pressing return (twice) will generate a key pair without one. Consequently, you won’t be asked for a passphrase when using your key.

When the process has finished, the private key and the public key can be found in the directory accessible from the Ubuntu terminal, or the following folder from Windows file manager:

Настройка сервера

Загрузка ключа (вручную)

⠀Способ подходит для любой ОС, поскольку для подключения к серверу используется сторонний клиент.

⠀Подключиться к серверу, создать на нём папку и файл для SSH-ключей

mkdir -p $HOME/.ssh/; \ touch $HOME/.ssh/authorized_keys

⠀Поместить в созданную директорию (команда отображает путь):

echo $HOME/.ssh/

⠀Записать ключ в конец файла.

cat $HOME/.ssh/id_rsa.pub >> $HOME/.ssh/authorized_keys

⠀И удалить файл.

rm $HOME/.ssh/id_rsa.pub

Загрузка ключа (встроенная функция)

⠀Способ подходит для Linux и MacOS.

⠀Необходимо подставить в команду свой путь к сгенерированному публичному ключу и IP сервера, выполнить команду и ввести пароль от root пользователя:

ssh-copy-id -i YOUR_PATH/id_rsa.pub root@IP

Проверка

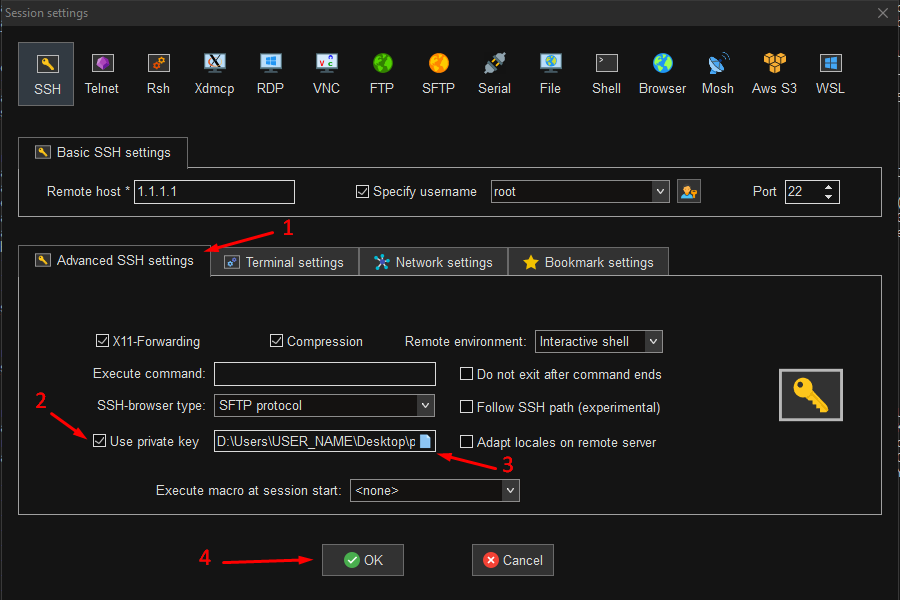

⠀В клиенте для подключения к серверам в настройках сервера выбрать путь к приватному ключу и сохранить изменения. В MobaXterm это делается следующим образом:

⠀Затем необходимо подключиться к серверу, чтобы проверить корректность аутентификации по SSH-ключам.

Отключение пароля

⠀Установить .

sudo apt install nano -y

⠀Открыть конфиг при помощи .

nano /etc/ssh/sshd_config

⠀Найти параметр и отредактировать его значение (при необходимости убрать знак комментария в начале строки):

PasswordAuthentication no

⠀Сохранить изменения сочетанием клавиш и закрыть текстовый редактор сочетанием .

⠀Перезапустить SSH службу

sudo systemctl restart ssh

⠀После этих действий попытки авторизоваться при помощи пароля не увенчаются успехом.

Make Sure There Is Enough Randomness

It is important to ensure there is enough unpredictable entropy in the system when SSH keys are generated. There have been incidents when thousands of devices on the Internet have shared the same host key when they were improperly configured to generate the key without proper randomness.

General Purpose Systems

On general purpose computers, randomness for SSH key generation is usually not a problem. It may be something of an issue when initially installing the SSH server and generating host keys, and only people building new Linux distributions or SSH installation packages generally need to worry about it.

Our recommendation is to collect randomness during the whole installation of the operating system, save that randomness in a random seed file. Then boot the system, collect some more randomness during the boot, mix in the saved randomness from the seed file, and only then generate the host keys. This maximizes the use of the available randomness. And make sure the random seed file is periodically updated, in particular make sure that it is updated after generating the SSH host keys.

Many modern general-purpose CPUs also have hardware random number generators. This helps a lot with this problem. The best practice is to collect some entropy in other ways, still keep it in a random seed file, and mix in some entropy from the hardware random number generator. This way, even if one of them is compromised somehow, the other source of randomness should keep the keys secure.

Embedded Devices and Internet of Things

Available entropy can be a real problem on small IoT devices that don’t have much other activity on the system. They may just not have the mechanical randomness from disk drive mechanical movement timings, user-caused interrupts, or network traffic. Furthermore, embedded devices often run on low-end processors that may not have a hardware random number generator.

The availability of entropy is also critically important when such devices generate keys for HTTPS.

Our recommendation is that such devices should have a hardware random number generator. If the CPU does not have one, it should be built onto the motherboard. The cost is rather small.

Настройка SSH сервера в Windows

После уставной сервера OpenSSH в Windows вам нужно изменить тип запуска службы sshd на автоматический и запустить службу с помощью PowerShell:

С помощью nestat убедитесь, что теперь в системе запущен SSH сервер и ждет подключений на 22 порту:

Проверьте, что включено правило брандмауэра (Windows Defender Firewall), разрешающее входящие подключения к Windows по порту TCP/22.

Name DisplayName Description Enabled ---- ----------- ----------- ------- OpenSSH-Server-In-TCP OpenSSH SSH Server (sshd) Inbound rule for OpenSSH SSH Server (sshd) True

Если правило отключено (состоянии Enabled=False) или отсутствует, вы можете создать новое входящее правило командой New-NetFirewallRule:

По умолчанию важным компоненты OpenSSH хранятся в следующих каталогах:

- Исполняемые файлы OpenSSH Server:

- Конфигурационный файл sshd_config (создается после первого запуска службы):

- Журнал OpenSSH:

- Файл authorized_keys и ключи:

При установке OpenSSH сервера в системе создается новый локальный пользователь sshd.

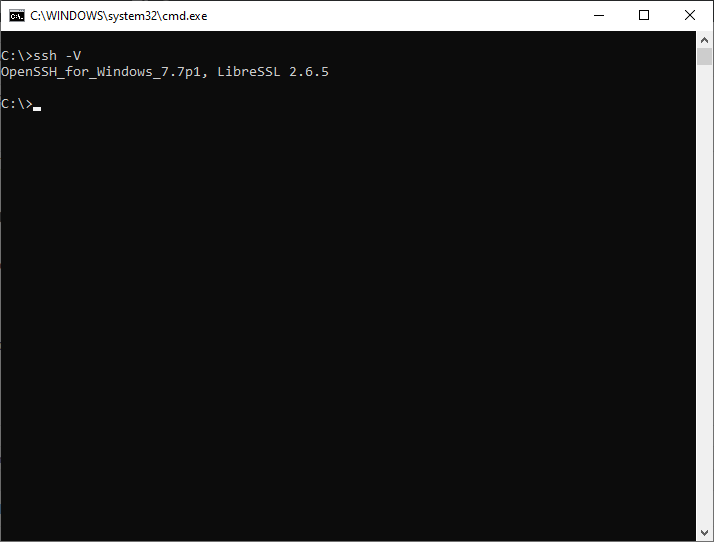

Generate Public/Private SSH Key Pair

Open Command Prompt from the Start Menu and type:

ssh -V

You should get a result similar to the following image,

If you get a “command not recognized” error, just follow the steps here to install OpenSSH. This will only happen on old versions of Windows 10 that haven’t been upgraded in a very long time.

To generate the public/private key pair, enter this in the Command Prompt:

ssh-keygen

At the first prompt, “Enter file in which to save the key,” press Enter to save it in the default location.

At the second prompt, “Enter passphrase (empty for no passphrase),” you have two options:

- Press Enter to create unencrypted key. If you’re the only one that uses the computer, this is safe.

- Type a password. This will encrypt your key. It’s a good idea to do this if you share your computer with someone else. If you intend to carry the key on a USB stick, definitely use a password here. If you use a strong passphrase and someone steals the key from your USB device, they won’t be able to use it without the password.

When you’re done, you will see something similar to the below image.

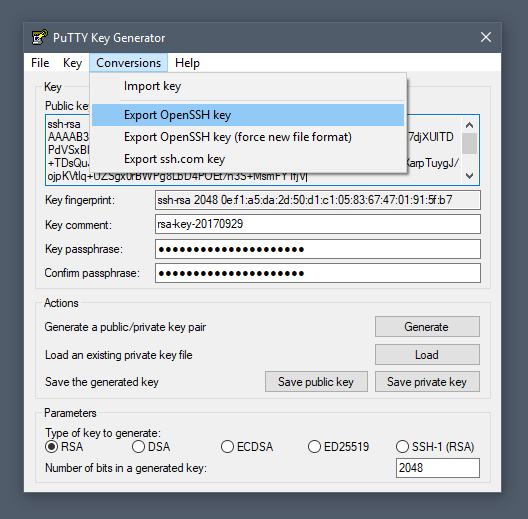

Key generation with Putty

To generate a key pair with the PuTTY key generator, simply run and click the Generate button in the window that appears.

You will be asked to move the mouse and press keys to improve the random number generation at the heart of SSH security. After this, the raw contents of the public key will be displayed alongside its fingerprint and a timestamp comment.

Two important fields, Key passphrase and Confirm passphrase, allow you to enter a passphrase to protect the private key.

Finally, you will need to export both the private and public keys separately:

- to export the private key, select Export OpenSSH key from the Conversions menu

- to export the public key, click Save public key from the main window

Public keys typically use the suffix. By convention, the private key is usually called and the public key , but this isn’t a requirement. It’s common to have many keys with more descriptive filenames, for instance.

Как сгенерировать ключ SSH под Windows 10

Создание ключей SSH в среде Windows раньше было сложным процессом, требующим установки сторонних инструментов. После обновления Windows от 10 апреля 2018 года Windows поставляется с предустановленным клиентом OpenSSH, что означает, что вы можете использовать ssh-keygen для генерации ключей SSH. Прочитайте следующее, пока мы проведем вас через этот процесс.

Обновление за июль 2023 года:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows — нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

- Шаг 1: (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

Во-первых, вам необходимо убедиться, что OpenSSH установлен на вашем компьютере — если вы обновили более раннюю версию Windows 10, вам может потребоваться активировать ее вручную. Запустите приложение «Настройки» и щелкните категорию «Приложения». Затем щелкните ссылку «Управление дополнительными функциями». Если вы не видите «Клиент OpenSSH» в появившемся списке, нажмите кнопку «Добавить компонент» и установите его. Возможно, вам потребуется перезагрузить компьютер после установки.

После установки OpenSSH вы готовы к работе. Откройте командную строку из меню «Пуск». Введите «ssh-keygen» (без кавычек) в окне терминала и нажмите Enter. Вам будет предложено подтвердить местоположение. Мы рекомендуем вам нажать Enter, чтобы использовать расположение по умолчанию в вашем пользовательском каталоге. В противном случае введите путь, по которому вы хотите сохранить ключ, и нажмите Enter.

Теперь вы можете выбрать, следует ли добавить ключевую фразу (пароль) к ключу. Если вы добавляете фразу-пароль, вы должны вводить ее каждый раз, когда используете ключ. Либо введите кодовую фразу и нажмите Enter, либо сразу нажмите Enter, чтобы продолжить без парольной фразы.

Теперь Windows сгенерирует вашу пару открытого и закрытого ключей RSA. Открытый ключ будет храниться как «id_rsa.pub» в указанном вами каталоге. Загрузите этот ключ на все компьютеры, на которых вам нужен SSH. Затем вы можете открыть соединение со встроенным клиентом Windows SSH — введите «ssh user @ hostname», чтобы войти в систему и пройти аутентификацию с вашими сгенерированными учетными данными.

Развертывание открытого ключа

Чтобы использовать созданный выше пользовательский ключ, открытый ключ должен храниться на сервере в текстовом файле с именем author_keys в каталоге users \ username.ssh. Инструменты OpenSSH включают scp, утилиту безопасной передачи файлов, которая помогает с этой задачей.

Чтобы переместить содержимое вашего открытого ключа (~ .ssh \ id_ed25519.pub) в текстовый файл с именем author_keys в ~ .ssh \ на вашем сервере / хосте.

В этом примере используется функция Repair-AuthorizedKeyPermissions модуля OpenSSHUtils, ранее установленного на хосте в приведенных выше инструкциях.

Совет эксперта:

Эд Мойес

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Сообщение Просмотров: 454

Install the OpenSSH module for PowerShell

1. Log in to the Windows computer with an admin-level account and launch PowerShell with admin privileges.

2. Enter the following cmdlet to install the OpenSSH module. If this is the first time the module has been installed on the device, you may be prompted to download and install some additional tools. Type “Y” to allow the tools to be installed.

Install-Module -Force OpenSSHUtils

3. Next, enter the cmdlet to start the ssh-agent service for securely storing privately generated SSH keys.

Start-Service ssh-agent

4. Last, enter the cmdlet to start the sshd service, which will generate the first pair of host keys automatically.

Start-Service sshd

Note: By default, the OpenSSH Server app in not installed, so it must first be installed. Also, the ssh-agent service is set to Disabled and must be changed before the cmdlets above will work. Host keys are stored at the %HOMEDRIVE%\ProgramData\ssh directory.

SEE: PowerShell scripting: Seven tips to reduce errors (free PDF) (TechRepublic)