Prerequisites

Requirements

Ensure that you meet these requirements before you attempt this configuration:

-

Knowledge of how to create VLANs

For more information, refer to Create Ethernet VLANs on Catalyst Switches.

-

Knowledge of how to create Trunk links

Components Used

The information in this document is based on these software and hardware versions:

-

Catalyst 3850 that runs Cisco IOS Software Release 16.12.7

-

Catalyst 4500 that runs Cisco IOS Software Release 03.09.00E

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, ensure that you understand the potential impact of any command.

Related Products

This configuration can also be used with these hardware and software versions:

-

Any Catalyst 3k/9k switch and later

-

Any Catalyst switch model, used as the access layer switch

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

Настройка IP адреса сети предприятия:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

Настройка IP адреса гостевой сети:

- Откройте меню IP — Addresses;

- Нажмите «красный плюсик»;

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

Шаг 1. Подключение оборудования Cisco

Настройка оборудования Cisco весьма специфична и несколько отличается от оборудования других производителей.

Например, для выполнения первичных настроек коммутаторов компании Cisco, нам потребуется фирменный плоский кабель RJ-45 – RS-232 голубого цвета (идет в комплекте с оборудованием) и наличие COM-порта на компьютере, с которого будет производиться настройка.

Большинство материнских плат современных настольных и портативных компьютеров не имеют соответствующего разъема. В таком случае необходимо искать переходник.

В последнее время Cisco стала комплектовать оборудование разъемом Mini—USB для консоли.

Для настройки устройства через порт Mini—USB, необходимо скачать cisco usb console driver.

Настройка dhcp cisco

Настройка для маленького офиса

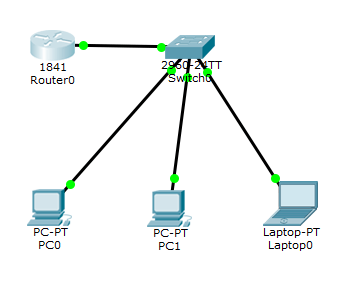

У нас есть филиал, 3 компьютера, один коммутатор второго уровня Cisco 2960 и роутер Cisco 1841. Все компьютеры находятся в нативном vlan (vlan по умолчанию). Вот схема сети.

Приступаем к настройке Cisco 1841. Поднимем у него порт fa0/0 и назначим ему ip 192.168.1.1/24

enable conf t in fa0/0 no shutdown ip address 192.168.1.1 255.255.255.0 exit

Видим, что порт загорелся зеленым.

Далее создаем pool ip адресов на cisco dhcp server, для этого вводим команду: DHCP_192.168.1.0 это имя

ip dhcp pool DHCP_192.168.1.0

Посмотрим теперь доступные команды

Router(dhcp-config)#? default-router Default routers dns-server Set name server exit Exit from DHCP pool configuration mode network Network number and mask no Negate a command or set its defaults option Raw DHCP options

Задаем в начале сеть которую будем раздавать, естественно она должна быть в том же диапазоне что и ip адрес устройства Cisco. Создаю сеть 192.168.1.0

network 192.168.1.0 255.255.255.0

Задаем шлюз по умолчанию

default-router 192.168.1.1

Задаем DNS сервер

dns-server 192.168.1.2

Выходим exit.

Теперь давайте исключим из созданного пула первые 50 ip адресов, которые отдадим для серверов и про запас.

ip dhcp excluded-address 192.168.1.1 192.168.1.50 exit do wr mem

Проверка получения ip адреса

Берем первый компьютер, вводи на нем команду ipconfig чтобы посмотреть текущие настройки. Как видим, ip адрес не назначен. Так как это у меня симулятор Cisco packet tracer 6.2, то у него по умолчанию стоит статический ip в настройках, поставлю получение автоматически с DHCP.

Делаем снова ipconfig и видим, что получили ip адрес 192.168.1.51

Делаем на двух других компьютерах такие же настройки, и пробуем пропинговать друг друга, видим, все ок пинги доходят.

В малом офисе мы настроили dhcp сервер cisco.

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

- Откройте меню Bridge;

- Нажмите «красный плюсик»;

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

Добавляем LAN порты в Bridge:

- Перейдите на вкладку Ports;

- Нажмите «красный плюсик»;

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

Первоначальная настройка cisco 2960

Cisco 2960 являются коммутаторами с функционалом 2-го уровня модели OSI и, возможно, одними из наиболее используемых коммутаторов по «популярности». В отличие от коммутаторов с набором функций 3-го уровня, они не умеют маршрутизировать в полном объеме, но все же обладают ограниченным набором функциональных возможностей, позволяющим настраивать виртуальные интерфейсы 3-го уровня (предпочтительно для целей управления самим коммутатором) и даже кое-как включать возможность маршрутизации между разными подсетями/vlan (для этого необходимо сделать обновление IOS с набором функций lanbase-routing).

Поскольку коммутаторы Cisco 2960 имеют несколько разных модификаций, в том числе и с гигабитными портами на аплинк, то лучше именно их для соединения коммутаторов между собой. Это даст преимущество в большей пропускной способности между коммутаторами, что является критически важным ввиду больших объемов трафика, передающегося между сетевыми устройствами, в отличие от трафика между коммутатором и конечным пользовательским устройством.

При отсутствии гигабитных интерфейсов или необходимости большей пропускной способности следует объединить несколько интерфейсов в один агрегированный – port-channel и настроить его как транк.

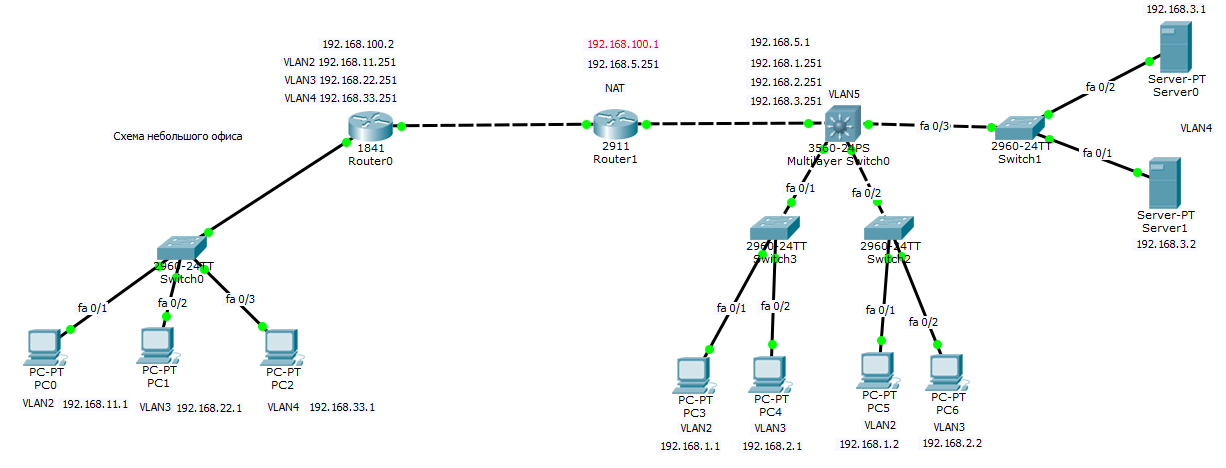

Добавление статических маршрутов на Cisco 2911

Так как наш роутер Cisco 2911 ничего не знает о сетях 192.168.1.0, 192.168.2.0, 192.168.3.0, то нужно задать ему статические маршруты до них, через ядро делается это следующим образом.

Удостоверимся что пинг не проходит до компьютера 192.168.1.1, вводим на роутере.

enable

ping 192.168.1.1

Видим ответов нет

Переходим в режим конфигурирования командой

conf t

и смотрим команду ip:

Router(config)#ip ?

access-list Named access-list

cef Cisco Express Forwarding

default-gateway Specify default gateway (if not routing IP)

default-network Flags networks as candidates for default routes

dhcp Configure DHCP server and relay parameters

domain IP DNS Resolver

domain-lookup Enable IP Domain Name System hostname translation

domain-name Define the default domain name

flow-export Specify host/port to send flow statistics

forward-protocol Controls forwarding of physical and directed IP broadcasts

ftp FTP configuration commands

host Add an entry to the ip hostname table

local Specify local options

name-server Specify address of name server to use

nat NAT configuration commands

route Establish static routes

routing Enable IP routing

ssh Configure ssh options

tcp Global TCP parameters

Нам нужна команда ip route.

так как ip адрес на ядре сети (Cisco 3560) у VLAN 5 у нас 192.168.5.1 то он будет выступать для нас шлюзом. В итоге пишем.

ip route 192.168.1.0 255.255.255.0 192.168.5.1 ip route 192.168.2.0 255.255.255.0 192.168.5.1 ip route 192.168.3.0 255.255.255.0 192.168.5.1

и выполнив теперь команду Ping мы видим. что пакет дошел до 192.168.1.1

Подключение Cisco 2960 коммутатор – коммутатор

Итак, имеется два коммутатора Cisco 2960 с набором одинаковых VLAN и включенными в них пользовательскими ПК (или другими устройствами).

Идея заключается в том, чтобы соединить хосты обеих коммутаторов для обмена данными между собой. Для этого линк между коммутаторами будем настраивать в режиме транк по стандарту 802.1Q и передавать по нему данные для всех необходимых VLAN-ов.

Авторизуемся на коммутаторе SW1, заходим в режим конфигурирования, затем в подрежим конфигурации интерфейса, подключенного к аналогичному интерфейсу на коммутаторе SW2 и выполняем настройки, как показано на скриншоте:

Первая строчка в режиме конфигурации интерфейса устанавливает название интерфейса – description, вторая переводит в интерфейс в режим транка, и третья – отключает его автонастройку, поскольку конфигурация проводится вручную.

Аналогичную конфигурацию выполняем на втором коммутаторе SW2:

Так как в нашем примере более одного vlan, необходимо явно указать их в режиме конфигурации интерфейса:

При этом следует помнить, что когда вы пытаетесь добавить новый vlan в уже существующий транк (особенно, если в нем присутствует vlan для управления коммутатором), следует быть очень внимательным и не пытаться сделать это с помощью вышеуказанной команды, т.к. можно потерять управление и придется ехать на физическое место установки коммутатора самому или просить кого-то перезагрузить его. Добавление vlan выполняется с помощью команды:

Аналогично, удалить vlan из транка можно с помощью команды:

Теперь пользователи из vlan 10 на SW1 имеют доступность к пользователям того же vlan на SW2. Аналогично и для пользователей из vlan 20 на обоих коммутаторах.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID — это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Настройка ядра сети

Приступаем к настройке маршрутизации, на ядре Cisco 3560, все три его порта нужно настроить как trunk, создать vlan и назначить им ip.

enable conf t

создаем vlan 2,3,4 vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Задаем статический ip адрес vlan2,3,4

int vlan 2 ip address 192.168.1.251 255.255.255.0 no shutdown exit int vlan 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int vlan 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

Настраиваем trunk порты

int fa 0/1 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit int fa 0/2 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit int fa 0/3 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit

Включаем маршрутизацию и сохраняем конфигурацию ip routing do wr mem

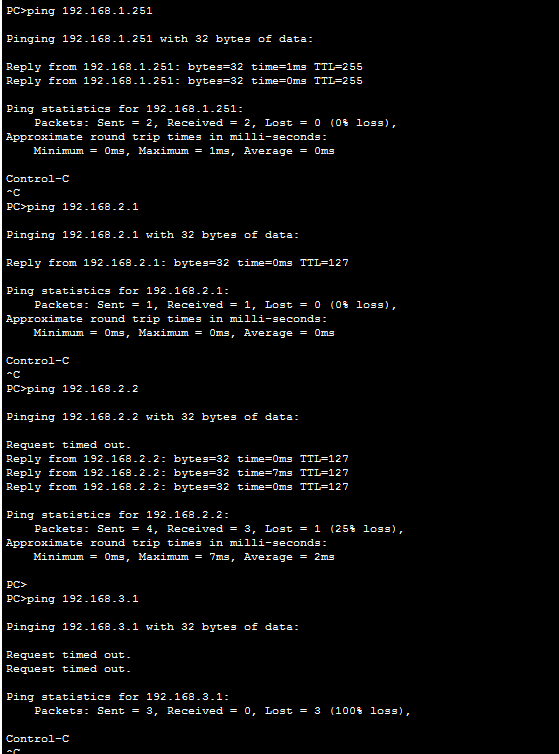

Ping будет производиться с компьютера PC3. Как видим, сервера и обычные компьютеры разделены.

О настройке интернета и NAT поговорим в следующих статьях на данную тему. Как видите конфигурирование маршрутизаторов cisco, не такое уж и сложное дело.

Материал сайта pyatilistnik.org

Шаг 4. Базовая настройка Cisco 2960

1. Изменим имя нашего коммутатора (по умолчанию имя Switch):

Switch# configure terminal

Switch(config)# hostname Switch01 (Задаем имя коммутатора – Switch01)

Switch01(config)#

При наличии множества коммутаторов, рекомендуем в обязательном порядке присваивать уникальные имена для каждого из них.

В последующем это помогает быть уверенным, что конфигурация выполняется именно на нужном устройстве.

Также обращаем ваше внимание на то, что вместо длинных команд как, например, «configure terminal» существуют их короткие аналоги «conf t». 2

Зададим IP-адрес для интерфейса управления коммутатором

2. Зададим IP-адрес для интерфейса управления коммутатором.

Switch01(config)# interface fa0/0 (указываем интерфейс для настройки)

Switch01(config-if)# no shutdown (включаем интерфейс)

Switch01(config-if)# ip address 192.168.0.1 255.255.255.0 (задаем IP-адрес и маску)

Switch01(config-if)# exit (выходим из режима конфигурации интерфейса)

Switch01(config)#

3. Установим пароль для привилегированного режима:

Switch01(config)# enable secret pass1234 (пароль pass1234)

Switch01(config)# exit

Switch01#

Важно! Установка пароля может быть выполнена двумя командами password и secret. В первом случае пароль хранится в конфигурационном файле в открытом виде, а во втором в зашифрованном

Если использовалась команда password, необходимо зашифровать пароли, хранящиеся в устройстве в открытом виде с помощью команды «service password-encryption» в режиме глобальной конфигурации.

4. Поскольку данные при telnet соединении передаются в открытом виде, для удаленного подключения к коммутатору будем использовать SSH-соединение позволяющее шифровать весь трафик.

Switch01# clock set 12:00:00 15 April 2015 (Устанавливаем точное текущее время дату)

Switch01# conf t

Switch01(config)# ip domain name geek—nose.com (Указываем домен, если домена нет пишем любой)

Switch01(config)# crypto key generate rsa (Выполняем генерацию RSA-ключа для ssh)

Switch01(config)# ip ssh version 2 (Указываем версию ssh-протокола)

Switch01(config)# ip ssh autentification-retries 3 (Задаем кол—во попыток подключения по ssh)

Switch01(config)# service password-encryption (Сохраняем пароли в зашифрованном виде)

Switch01(config)# line vty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config-line)# transport input ssh (Разрешаем подключение только по ssh)

Switch01(config-line)# exec timeout 20 0 (Активируем автоматическое разъединение ssh-сессии через 20 минут)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

Важно! Для выхода из подменю конфигурирования на 1 уровень выше, например, из «config—line» в «config» используется команда «exit». Для полного выхода из режима конфигурирования используйте команду «end»

Выше была описана базовая настройка ssh, с более продвинутой настройкой можно ознакомиться ниже:

Switch01# conf t

Switch01(config)# aaa new-model (Включаем ААА—протокол)

Switch01(config)# username root privilege 15 secret pass1234 (Создаем пользователя root, с максимальным уровнем привилегий – 15, пароль pass1234)

Switch01(config)# access—list 01 permit 192.168.0 0.0.0.255 (Создаем правило доступа с названием 01 регламентирующие право заходить по ssh всем хостам сети 192.168.0.0/24; вместо адреса сети можно указать конкретный IP-адрес.

Внимательно подумайте есть ли необходимость в такой настройке для ваших задач.)

Switch01(config)# line vty 0 2 (Переходим в режим конф-и терминальных линий)

Switch01(config—line)# privilege level 15 (Разрешаем вход сразу в привилегированный режим )

Switch01(config—line)# access—class 23 in (Привязываем созданное правило доступа по ssh к терминальной линии)

Switch01(config—line)# logging synchronous (Очень неудобно когда лог-сообщения коммутатора прерывают ввод команд.

Отключая журнальные сообщения данной командой, коммутатор ждет завершение вводимой команды, а также вывода отчета о ее исполнении, после чего в случае необходимости выводит лог)

Switch01(config—line)# end (Выходим из режима конфигурирования)

Switch01# copy running-config startup-config (Сохраняем настройки)

На этом базовая настройка коммутатора Cisco 2960 завершена.

Настройка маршрутов между роутерами

Пробуем например с роутера в филиале пропинговать компьютер 192.168.1.1, и естественно пинг не пройдет так как нет маршрутов, чем мы и займемся. Так как у нас один шлюз соединения между офисами, то правильнее будет прописать один дефолтный путь, но можно и прописывать конкретный статический маршрут, например если основной шлюз интернет и весь трафик по умолчанию идет туда и вы хотите на конкретную сеть завернуть через другой шлюз.

ip route 0.0.0.0 0.0.0.0 192.168.100.1

но если бы нужно было прописать ручками каждый то вот так

ip route 192.168.1.0 255.255.255.0 192.168.100.1

ip route 192.168.2.0 255.255.255.0 192.168.100.1

ip route 192.168.3.0 255.255.255.0 192.168.100.1 do wr mem

Настроим теперь роутер у главного офиса, нам нужно добавить маршруты до сетей 192.168.11.0, 192.168.22.0, 192.168.33.0.

ip route 0.0.0.0 0.0.0.0 192.168.100.2

либо если нужно в ручную отдельным маршрутом.

ip route 192.168.11.0 255.255.255.0 192.168.100.2 ip route 192.168.22.0 255.255.255.0 192.168.100.2 ip route 192.168.33.0 255.255.255.0 192.168.100.2 do wr mem

Настройка маршрутов на ядре

Напомню, что локальный трафик маршрутизирует ядро сети коммутатор 3 уровня Cisco 3560, и на нем нужно тоже указать маршруты, до филиала. В качестве шлюза указывается, ip адрес vlan5 на роутере 2911 192.168.5.251

ip route 192.168.11.0 255.255.255.0 192.168.5.251 ip route 192.168.22.0 255.255.255.0 192.168.5.251 ip route 192.168.33.0 255.255.255.0 192.168.5.251 do wr mem

Вот финальный вид нашей филиальной сети.

Берем теперь компьютер из филиала с ip адресом 192.16811.1 и пробуем с него пропинговать 192.168.1.1 для примера. И видим, что все отлично пингуется, значит связь между офисами есть.

Посмотреть таблицу маршрутизации на Cisco можно командой

show ip route

Где буква C означает что соединение установлено, буква S означает что маршрут статический.

Вот так вот просто объединить офисы в одну сеть, мы с вами разобрались со статической маршрутизацией, рассмотрели ее на примерах. В организации тестового стенда мне помог симулятор, Скачать Cisco packet tracer можно тут. На этом все.

Материал сайта pyatilistnik.org

Background Information

VLANs divide broadcast domains in a LAN environment. Whenever hosts in one VLAN need to communicate with hosts in another VLAN, the traffic must be routed between them. This is known as inter-VLAN routing. On Catalyst switches it is accomplished by the creation of Layer 3 interfaces (switch virtual interfaces (SVIs) ).

Note: This document uses a Catalyst 3550 as an example. However, the concepts can also be applied to other Layer 3 switches that run Cisco IOS (for example, Catalyst 3560, 3750, Catalyst 4500/4000 Series with Sup II+ or later, or Catalyst 6500/6000 Series that run Cisco IOS System software).

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

Настройка cisco коммутатора 2 уровня

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

enable

теперь в режим конфигурации

conf t

Создаем VLAN2 и VLAN3. Для этого пишем команду

vlan 2

задаем имя пусть так и будет VLAN2

name VLAN2

Выходим из него

exit

Аналогичным образом создаем VLAN3.

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

int fa 0/1

Говорим что порт будет работать в режиме доступа

switchport mode access

закидываем его в VLAN2

switchport access vlan 2

exit

Теперь добавим fa0/2 в vlan 3.

int fa 0/2

switchport mode access

switchport access vlan 3

exit

Теперь сохраним это все в памяти коммутатора командой

do wr mem

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

int gig 0/1

Сделаем его режим trunk

switchport mode trunk

И разрешим через транк нужные вланы

switchport trunk allowed vlan 2,3

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

do wr mem

exit

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Шаг 3. Общие принципы настройки оборудования Cisco

В целях безопасности на коммутаторах Cisco доступно 2 режима ввода команд: пользовательский режим для проверки состояния коммутатора и привилегированный режим (аналог пользователя root в UNIX или администратора в Windows) для изменения конфигурации коммутатора.

Для пользователей, привыкших работать в UNIX-системах, понять в каком режиме они работают не составит труда.

Для пользователей, работающих в Windows дадим пояснение, — если строка перед командной начинается с символа «#», вы в привилегированном режиме.

То же самое касается ввода пароля, как и в UNIX-системах, пароль, который вводит пользователь не отображается на экране.

Для перехода в привилегированный режим служит команда «enable», без кавычек, а для выхода «disable».

Приступим к первичной настройке коммутатора. При первой загрузке устройства мастер установки предложит выполнить пошаговую настройку, отказываемся от этого шага:

Continue with configuration dialog? [yes/no]: no

После чего оказываемся в пользовательский режиме:

Switch>

Переходим в привилегированный режим, пароль по умолчанию, как правило, отсутствует, поэтому ничего не вводим, а нажимаем «Enter».

Switch> enable

Password:

Switch#

Для задания настроек, касающихся всего коммутатора (задание имени коммутатора, IP-адреса, указание сервера синхронизации времени, пр), используется режим глобальной конфигурации, для настройки отдельных интерфейсов существует режим конфигурации интерфейса.

[править] Лабораторная 2. Поиск неисправностей

Эта лабораторная повторяет схему лабораторной 1. Лучше всего его делать после первой.

Топология остается та же.

Схема в Packet Tracer Медиа:Lab_2.pkt

Замечания к лабораторной:

- В схеме сделано большое количество ошибок. Задача: найти их и исправить.

- В итоге должны соблюдаться адресация и назначение VLAN в соответствии с первой лабораторной.

- Так как ошибок много, то задание не расписано в виде тикетов по траблшутингу.

- Ошибки могут быть как на сетевом оборудовании, так и на хостах.

Лабораторная считается сделанной, когда:

все хосты могут пинговать друг друга.

|

Так как основная задача этой лабораторной — лучше разобраться в темах первой лабораторной, то лучше искать ошибки без использования команды sh run. В этой лабораторной все ошибки можно увидеть явно, не используя команду sh run (за исключением, разве что одной, которая видна только косвенно, из-за реализации в packet tracer). Кроме того, надо постараться избегать подхода «настроить всё по заданию». Так как тогда лабораторная превратится в ещё одно задание по настройке. Надо постараться вспомнить как именно работает та или иная технология, что необходимо для её правильной работы, как можно проверить текущие настройки. |

Команды, которые могут понадобиться:

sh ip int br sh ip route sh vlan br sh int trunk sh int fa0/10 switchport

Background Information

This document provides a sample configuration for Inter VLAN routing with a Catalyst 3850 series switch in a typical network scenario. The document uses two Catalyst 4500 series switch as Layer 2 (L2) switches that connect directly to the Catalyst 3850. The Catalyst 3850 configuration also has a default route for all traffic that goes to the Internet when the next hop points to a Cisco router. You can substitute the Internet Gateway with a firewall or other routers model.

Note: The configuration from the Cisco router is not relevant, so this document does not show the configuration.

In a switched network, VLANs separate devices into different collision domains and Layer 3 (L3) subnets. Devices within a VLAN can communicate with each other without the need for routing. Devices in separate VLANs require a routing device to communicate with each other.

L2-only switches require an L3 routing device to provide communication between VLANs. The device is either external to the switch or in another module on the same chassis. A new breed of switches incorporate routing capability within the switch. An example is the 3850. The switch receives a packet, determines that the packet belongs to another VLAN, and sends the packet to the appropriate port on the destination VLAN.

A typical network design segments the network based on the group or function to which the device belongs. For example, the engineering VLAN only has devices that relate to the engineering department, and the finance VLAN only has devices that relate to finance. If you enable routing, the devices in each VLAN can talk to one another without the need for all the devices to be in the same broadcast domain. Such a VLAN design also has an additional benefit. The design allows the administrator to restrict communication between VLANs with use of access lists. For example, you can use access lists to restrict the engineering VLAN from access to devices on the finance VLAN.

Refer to this video that demonstrates how to configure the Inter VLAN routing on a Catalyst 3550 series switch for more information, How To Configure Inter VLAN Routing On Layer 3 Switches .

dhcp relay настройка

cisco dhcp relay в двух словах это ретранслятор, который отлавливает пакеты DHCPDISCOVER и перенаправляет их DHCP серверу, за счет этого можно уменьшить количество DHCP серверов. Приступим и настроим наш dhcp relay.

int gi0/0.2 ip helper-address 192.168.4.1 exit Router(config)#int gi0/0.3 ip helper-address 192.168.4.1 exit do wr mem

Теперь у нас в каждом vlan появился ретранслятор на наш dhcp сервер. Так же в целях безопасности вы можете настроить, чтобы у вас доверенным был только определенный dhcp сервер с определенного порта, а все остальные будут игнорироваться. Возьмем за тест компьютер со статическим ip 192.168.2.1, посмотрим текущие настройки сети командой ipconfig, ставим автоматическое получение, и видим что получили 192.168.2.50. DHCP в vlan2 работает.

![Catalyst 2960 and 2960-s switches software configuration guide, release 12.2(58)se - configuring static ip routing [cisco catalyst 2960 series switches] - cisco](http://nephros-crimea.ru/wp-content/uploads/6/0/1/601b0e49183053692067345bcc4486e5.png)

![Catalyst 2960-x switch vlan configuration guide, cisco ios release 15.0(2)ex - configuring vlans [cisco catalyst 2960-x series switches] - cisco](http://nephros-crimea.ru/wp-content/uploads/e/0/2/e02053c18ae9ff4b4518718275608875.png)

![Учебное пособие - настройка маршрутизации vlan на коммутаторе cisco [command-line]](http://nephros-crimea.ru/wp-content/uploads/a/f/2/af28386d040d650aa1bda6b70eb6a9d3.png)