Настройки mstsc

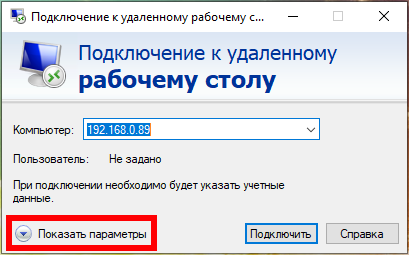

Рассмотрим дополнительные настройки программы mstsc, которые открываются при нажатии на кнопку «Показать параметры»:

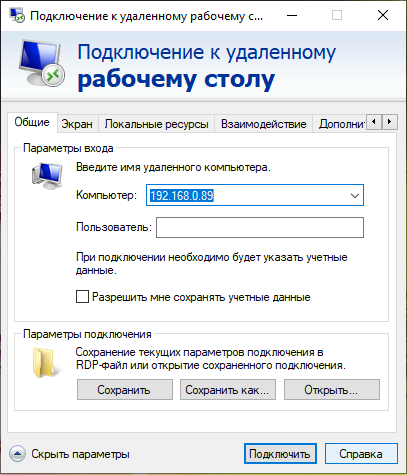

На вкладке «Общие» вы можете указать имя пользователя.

Вы можете поставить галочку «Разрешить мне сохранять учётные данные» чтобы не вводить каждый раз имя пользователя и пароль.

При желании вы можете сохранить настройки в RDP файл или выбрать сохранённый ранее файл с настройками RDP.

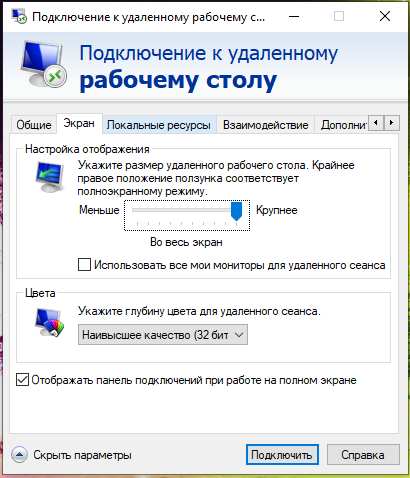

На вкладке «Экран» доступны настройки:

- Укажите размер удалённого рабочего стола. Крайнее правое положение ползунка соответствует полноэкранному режиму.

- Использовать все мои мониторы для удалённого сеанса

- Укажите глубину цвета для удалённого сеанса.

- Отображать панель подключений при работе на полном экране

На вкладке «Локальные ресурсы» вы найдёте настройки:

- звука (где проигрывать и записывать звуки удалённого рабочего стола)

- клавиатуры (где будут работать сочетания клавиш — на текущем или удалённом рабочем столе)

- локальные ресурсы (использовать ли принтеры, буфер обмена, смарт-карты, порты, диски, устройства видеозахвата и PnP устройства)

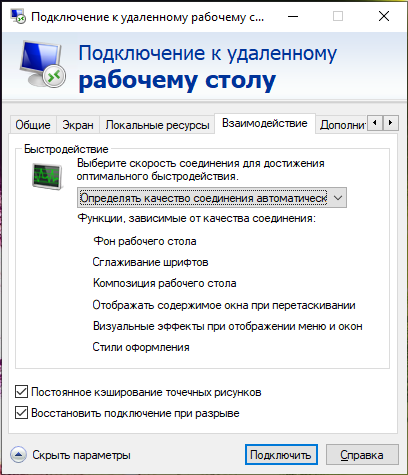

Вкладка «Взаимодействие»:

В разделе «Быстродействие» вы можете выбрать тип подключения и включить или отключить второстепенные функции, чтобы при любой скорости Интернета работа с удалённым столом была комфортной.

По умолчанию качество соединения определяется автоматически и также автоматически включаются или отключаются второстепенные функции.

Вручную можно включить или отключить (функции, зависимые от качества соединения):

- Фон рабочего стола

- Сглаживание шрифтов

- Композиция рабочего стола

- Отображать содержимое окна при перетаскивании

- Визуальные эффекты при отображении меню и окон

- Стили оформления

Также вы есть настройки:

- Постоянное кэширование точечных рисунков

- Восстановить подключение при разрыве

Вкладка «Дополнительно»:

Проверка подлинности сервера: Проверка подлинности сервера удостоверяет, что подключение выполняется к правильному удалённому компьютеру. Строгость проверки, необходимая для подключения, определяется политикой безопасности

Если не удалось подтвердить подлинность удалённого компьютера, то доступны варианты:

- Предупреждать

- Подключаться без предупреждения

- Не соединять

Подключение из любого места: Настройка параметров для подключения через шлюз при удалённой работе.

На что опираться при выборе хостинга

На их сайте собраны не только классические благодарности, но и жалобы, пожелания или деструктив. При этом они не гнушаются не только выкладывать эти самые жалобы, но и указывают ссылкой откуда они взяты, т.е. мониторят не только собственный сайт, но и другие тоже.

Не знаю как по Вам, а как по мне — это таки хороший показатель.. ммм.. качества компании что ли. Или честности.

Просто я по себе знаю, что негативные отзывы полезны, особенно когда адекватны. И никогда не удаляю реальный конструктив, связанный с моими ресурсами или командой, ибо это тоже сторона нашей работы и именно она позволяет нам развиваться и прочее. Посмотрите нашу гостевую книгу.. И поймете всё сами ![]()

Что еще? Не знаю, ибо я не хочу заниматься пиаром и говорить про низкие цены и прочее, ибо этот материал-таки относится к рубрике «Независимое мнение», а посему, пожалуй, пора закругляться.

Оптимизация сжатия RDP

Сжатие в RDP прошло долгий путь развития. По RDP 5.2 включительно была подсистема сжатия (“компрессор”), имеющий внутреннее название “Version 1″ – самый простой и лёгкий вариант с точки зрения загрузки процессора клиента, но самый плохой с точки зрения нагрузки сети трафиком. В RDP 6.0 сделали “Version 2″, который был незначительно, но улучшен по параметру эффективности сжатия. Нам интересен “Version 3″, который работает только при подключении к серверам Windows Server 2008 и старше. Он сжимает лучше всех, а затраты процессорного времени с учётом мощностей современных компьютеров несуществены.

Выигрыш при включении V3 может, судя по тестам, достигать 60% и, в общем-то, и без тестов ощутимо заметен на глаз.

Как включить оптимальное сжатие в RDP

Это – клиентская настройка. Откройте в нужном объекте групповой политики Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Remote Session Enviroment, выберите там параметр , включите его и выберите значение .

Настройка сжатия звукового потока

RDP 7.0 приносит отличную возможность регулировать качество сжатия входящего звукового потока (т.е. звука, который идёт с сервера на клиента). Это достаточно полезно – например, если идёт работа на терминальном сервере, то кроме всяких служебных звуков вида “пришло сообщение в ICQ” другие особо как не планируются. Нет смысла передавать с сервера несжатый звук CD-качества, если для работы это не нужно. Соответственно, нужно настроить уровень сжатия звукового потока.Данный параметр будет называться и находиться в разделе в . Вариантов будет три:

- – звук будет идти без сжатия. Вообще. То есть, он будет подпадать под общее сжатие протокола RDP, но специфическое сжатие звука (с потерей качества) производиться не будет.

- – сжатие будет адаптироваться под канал так, чтобы не увеличивать задержку при передаче данных.

- – сжатие будет динамически адаптироваться под канал так, чтобы задержка не превышала 150ms.

Выберите подходящий. Как понятно, для офисной работы лучше выбрать .

Массовые атаки с использованием RDP

Количество атак, совершаемых с помощью RDP, медленно, но неуклонно увеличивается, и эта проблема стала темой ряда информационных сообщений, выпущенных государственными учреждениями, например: ФБР, Национальным центром кибербезопасности (NCSC) (Великобритания), Канадским центром кибербезопасности (CCCS) и Австралийским центром кибербезопасности (ACSC).

Шлюзы открылись в мае 2019 года с появлением CVE-2019-0708, или «BlueKeep» – уязвимости безопасности в RDP, затрагивающей Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2. Windows 8 и более поздние версии для настольных компьютеров, Windows Server 2012 и более поздние версии для серверов не затрагиваются.

Уязвимость BlueKeep позволяет злоумышленникам запускать произвольный программный код на компьютерах своих жертв. И хотя масштабную угрозу могут представлять даже одиночные злоумышленники, поскольку они могут использовать для атак автоматизированные инструменты, эта уязвимость имеет потенциал червя, что означает, что атака может распространяться автоматически по сетям без какого-либо вмешательства со стороны пользователей, так же как это в прошлом происходило с червями Win32/Diskcoder.C (или NotPetya) и Conficker.

Эксплуатация уязвимостей с потенциалом червя считается весьма серьезной проблемой. В своем опубликованном руководстве для клиентов компания Microsoft присвоила этой уязвимости самый высокий, «критический», уровень серьезности, а в Национальной базе данных уязвимостей США описание CVE-2019-0708 имеет оценку 9,8 из 10. В своем блоге Microsoft опубликовала пост, настоятельно рекомендовав пользователям устанавливать ее исправления, в том числе для уже не поддерживаемых операционных систем, таких как Windows XP и Windows Server 2003. Опасения по поводу эксплойта с потенциалом червя были настолько сильны, что в начале июня Агентство национальной безопасности США выпустило редкое информационное сообщение, рекомендовав для исправления этой ошибки устанавливать исправления Microsoft.

В начале сентября Rapid7, разработчик инструмента пентестинга Metasploit, объявил о выпуске эксплойта BlueKeep. Несмотря на то, что в течение следующих нескольких месяцев не было зарегистрировано значительных всплесков активности BlueKeep, в последнее время ситуация изменилась

В начале ноября, ZDNet и WIRED в числе других новостных СМИ, обратили внимание на массовые сообщения об активности BlueKeep. По сообщениям, атаки оказались не очень успешными: когда злоумышленники пытались использовать уязвимость BlueKeep, около 91% уязвимых компьютеров вышли из строя со STOP-ошибкой (т

н. проверкой ошибок или ошибкой «синий экран»). Однако на оставшихся 9% уязвимых компьютеров злоумышленникам удалось успешно установить программное обеспечение для криптомайнинга Monero. И хотя это нельзя назвать грозной атакой с потенциалом червя, преступной группе, похоже, таки удалось автоматизировать использование уязвимости, пусть пока и без большого успеха.

Когда я начал писать этот пост в блоге, я не собирался подробно описывать эту уязвимость и не собирался сообщать историю развития ее использования: моей целью было дать читателям понимание того, что необходимо сделать, чтобы защитить себя от этой угрозы. Итак, давайте посмотрим, что нужно сделать.

Аренда физического сервера (DS)

Одно из самых дорогих, но при том самых мощных решений (т.е реально можно арендовать какой-нибудь типовой 24-х ядерник). Представляет из себя полностью Ваш сервер в стойке, абсолютно отданный Вам, так сказать, целиком, т.е фактически Вы арендуете физическое устройство, а не часть мощностей на нём.

К сожалению, в основном, подходит лишь владельцам бизнеса, ибо цена за таковую аренду довольно высока и, как по мне, так проще собраться разок купить сервер и платить лишь за факт его размещения на площадке (если Вы не можете таковое позволить себе в серверной офиса), чем арендовать устройство как таковое.

Но это моё мнение.

Что злоумышленники делают с RDP?

В течение последних нескольких лет ESET фиксирует рост числа случаев, когда злоумышленники через Интернет, используя RDP, удаленно подключаются к Windows Server и входят в систему как администратор компьютера. После того как злоумышленники входят на сервер как администратор, они, как правило, проводят разведку, чтобы определить, для чего сервер используется, кем и когда.

Как только злоумышленники поймут, какой сервер они контролируют, они могут начать выполнять злонамеренные действия. К широко распространенным вредоносным действиям, которые мы фиксируем, относятся:

- очистка файлов журналов, содержащих доказательства их присутствия в системе

- отключение запланированных резервных копий и теневых копий

- отключение программного обеспечения системы безопасности или настройка исключений в нем (доступного администраторам)

- загрузка и установка различных программ на сервер

- стирание или перезапись старых резервных копий, если они доступны

- эксфильтрация данных с сервера

Это не полный список всех действий, которые может выполнить злоумышленник, и при этом злоумышленник не обязательно выполнит все эти действия. Злоумышленники могут подключаться несколько раз в течение дня или только один раз, если у них есть заранее намеченный план. Хотя точный характер действий злоумышленников сильно различается, вот два наиболее распространенных:

- установка программ монетного майнинга для генерации криптовалюты, таких как Monero

- установка программ-вымогателей с целью требования у организаций денежного выкупа, часто выплачиваемого с использованием криптовалюты, такой как биткойны

В некоторых случаях злоумышленники могут установить дополнительное программное обеспечение удаленного управления для обеспечения доступа (сохраняемости) к взломанному серверу в случае обнаружения и прекращения их работы через RDP.

Мы не зафиксировали ни одного сервера, который был взломан одновременно и для вымогательства с помощью программ-вымогателей, и для майнинга криптовалюты, однако мы фиксировали случаи, когда сервер был взломан одним злоумышленником для майнинга криптовалюты, а затем взломан другими злоумышленниками, которые изменили инструмент для майнинга монет таким образом, чтобы доходы шли к ним. Похоже, благородством среда воров не отличается.

Известность атак с использованием RDP достигла такой степени, что даже мошенники, специализирующиеся на «сексуальном вымогательстве», включают упоминание об этом средстве в свои записки с требованием выкупа, пытаясь придать своей афере более правдоподобный вид.

Рисунок 1: Сообщение электронной почты аферы «сексуального вымогательства», упоминающей RDP

Для получения дополнительной информации об этих видах мошенничества с электронной почтой я рекомендую серию статей моего коллеги Брюса П. Баррелла: Часть I, Часть II и Часть III.

Что такое RDP (Remote Desktop Protocol) ? Особенности и преимущества RDP

RDP – аббревиатура от английского словосочетания «Remote Desktop Protocol», то есть «протокол удаленного рабочего стола». Данный протокол был изначально создан компанией Microsoft для обеспечения возможности удаленного доступа пользователей к серверам и компьютерам, работающим под управлением операционной системы Windows. По сути, RDP позволяет пользователю удаленно управлять компьютером с ОС Windows, подключенным к локальной сети или к сети интернет, с другого компьютера, на котором установлена программа-клиент RDP.

Благодаря RDP пользователь может выходить в интернет не напрямую со своего компьютера, а через удаленный компьютер в сети, что позволяет полностью скрыть факт использования туннелирования, то есть для конечного веб-узла, с которым Вы работаете, Вы будете выглядеть так, словно Вы работаете напрямую со своего компьютера без использования туннелирования. Таким образом, Вы используете защищенный канал связи, который в совокупности с использованием прокси-сервера socks позволяет добиться максимальной безопасности и анонимности.

Как этим всем пользоваться?

В общем и целом, кратенько мы уже рассказывали об этом в прошлой статье, посему не будем городить огород и повторим этапы:

- Для начала, собственно, мы делаем заказ услуги, дабы получить пробный доступ и посмотреть, что это за штука такая, благо такая функция имеется (покупать сразу кота в мешке было бы глупо). Для этого переходим на сайт и оформляем пробный заказ:

Примечание: Вам, конечно же, не обязательно писать именно такое письмо по содержанию, чтобы получить демо-доступ. Достаточно оформить заказ, и Вы сможете проверить сервис на своём канале/оборудовании в течение определенного промежутка времени.

-

В ответ на заявку, как правило, приходит письмо примерно следующего содержания (опубликовано с разрешения поддержки сервиса):

* — если не указано, то используется 3389 (порт по умолчанию), а после добавления правила система SafeRDP в течение часа будет готова к работе.

Дальше, собственно, Вам остается указать свои данные и получить тестовый доступ.

- После того, как всё настроено и заработало, собственно, остается сделать проверку. В простейшем случае это делается путём команды «Пуск — Выполнить — mstsc.exe» и нажатием кнопочки «ОК»:

Где вводим полученные данные, а именно IP+порт, а так же логин и, чуть позже, пароль. После чего попадаем на свой родной сервер, но по новому адресу:

Что ж, уже хорошо. Значит, всё работает. - Проверить, так сказать, новый IP сервера, можно, скажем, используя whois или nslookup, благо онлайн-сервисов для того существует великое множество.

Сильно упрощенно как-то оно вот так. Ну, наверное, сказано достаточно, ссылки все выданы, чуть больше информации можно взять понятно где, либо из прошлой статьи.

Мы же будем закругляться и перейдем к послесловию.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Это универсальный способ включения RDP, работающих в большинстве Windows.

Нажмите Win+r и введите:

SystemPropertiesRemote

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

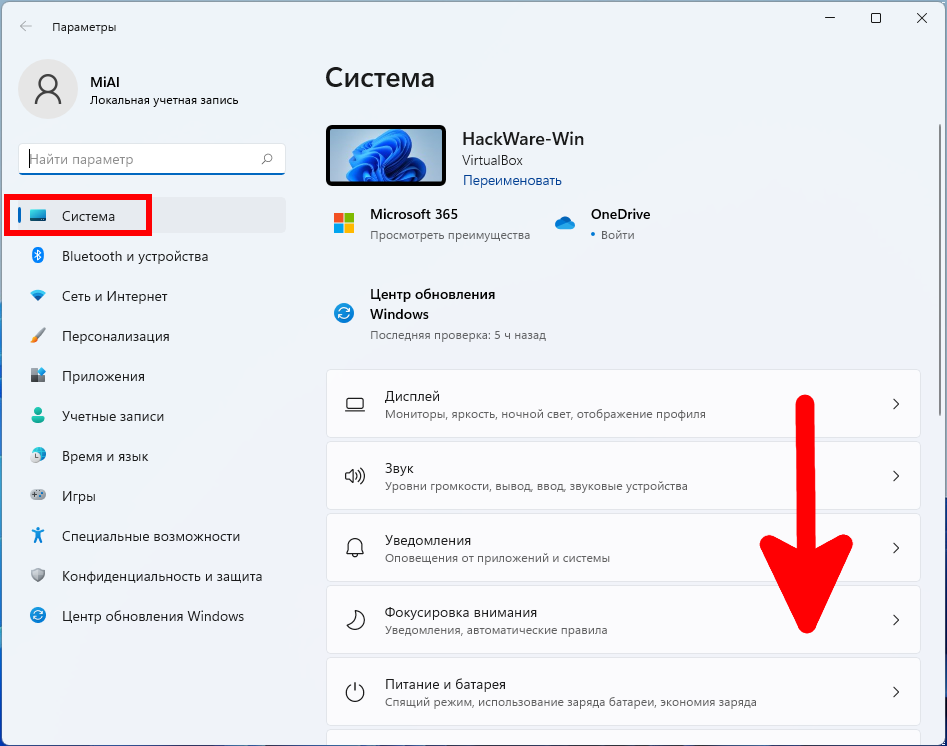

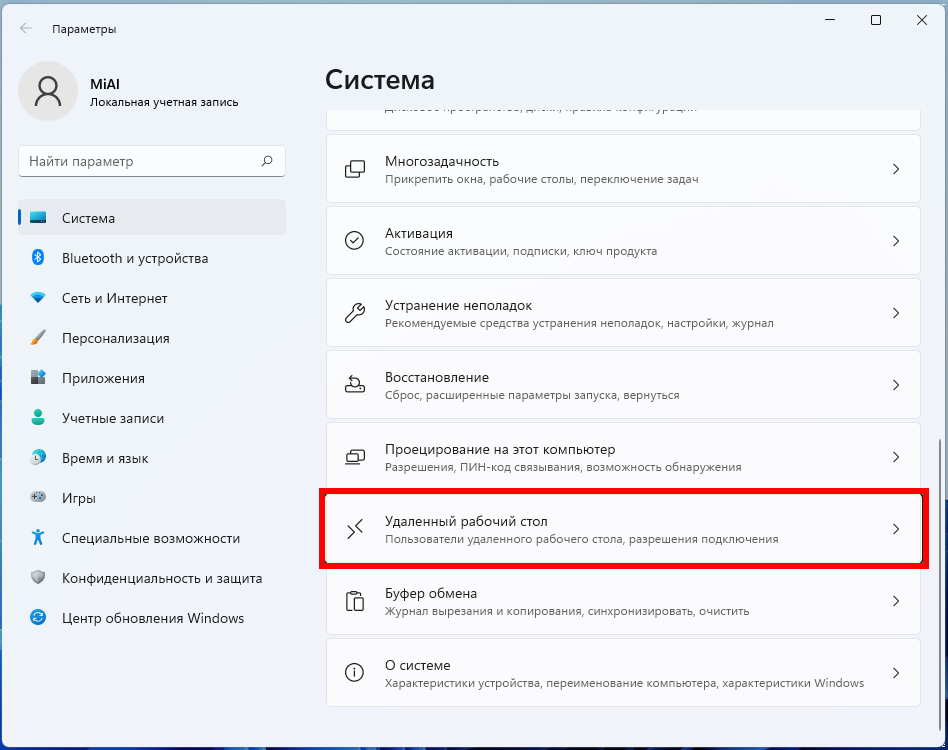

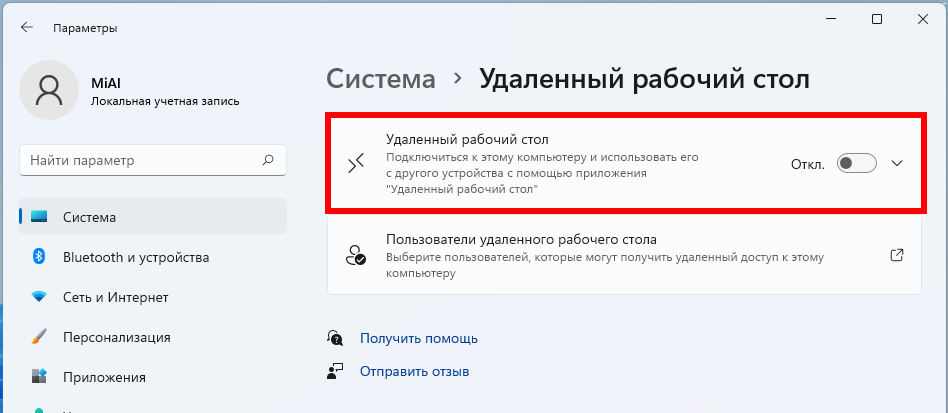

Как включить удалённый рабочий стол на Windows 11 в графическом интерфейсе

Откройте «Параметры», для этого нажмите Win+i.

На вкладке «Система» прокрутите список пунктов вниз.

Найдите и кликните «Удалённый рабочий стол».

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок.

Подтвердите выбранное действие:

Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

Как включить удалённый рабочий стол на Windows в командной строке

Для включения удалённого рабочего стола в PowerShell выполните следующие команды:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name "fDenyTSConnections" -Value 0 Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\' -Name "UserAuthentication" -Value 1 Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Команды необходимо выполнять с правами администратора, подробности смотрите в статье «Как запустить PowerShell с правами администратора».

В привычном CMD аналогом являются следующие команды:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0x00000000 /f reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP" /v UserAuthentication /t REG_DWORD /d 0x00000001 /f netsh advfirewall firewall set rule group="remote desktop" new enable=Yes

Как включить удалённый рабочий стол на Windows Server 2019/2022 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующие команды:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name "fDenyTSConnections" -Value 0 Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\' -Name "UserAuthentication" -Value 1

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 1

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

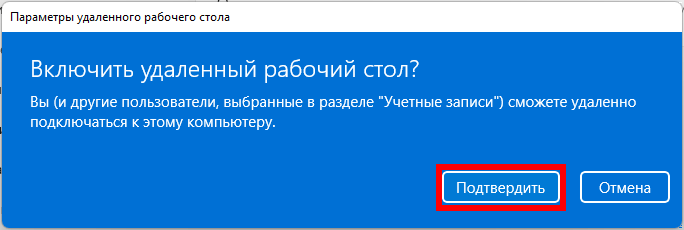

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip

и IPBan-Windows-x86.zip,

нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip

в любое удобное место (в примере это корень диска C:

); -

Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R,

введитеpowershell

и «ОК»)

и воспользуйтесь командой следующего вида:Например:

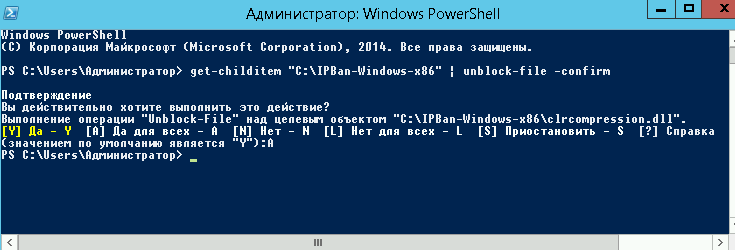

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R,

введите secpol.msc

и «OK

«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

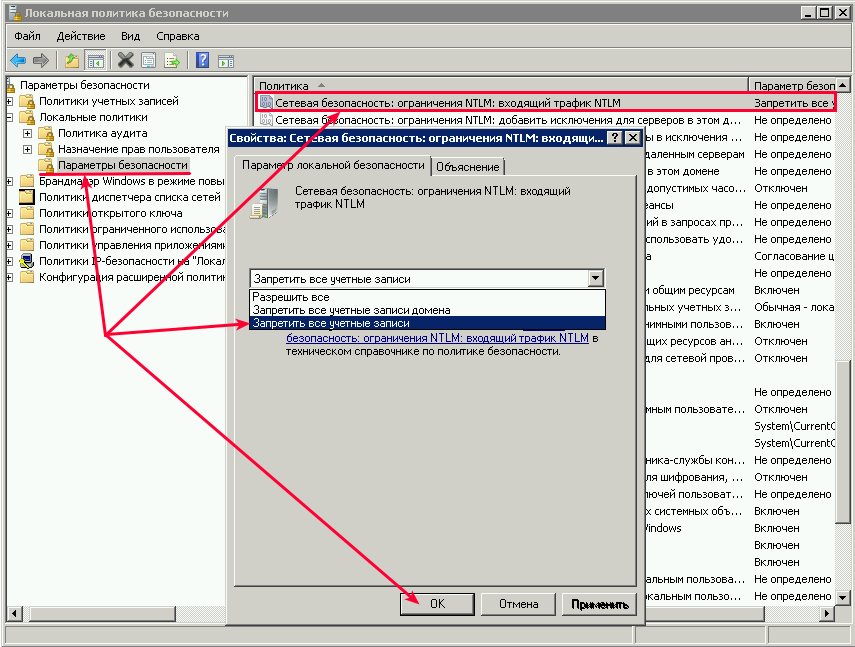

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R,

введите secpol.msc

и «OK

«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

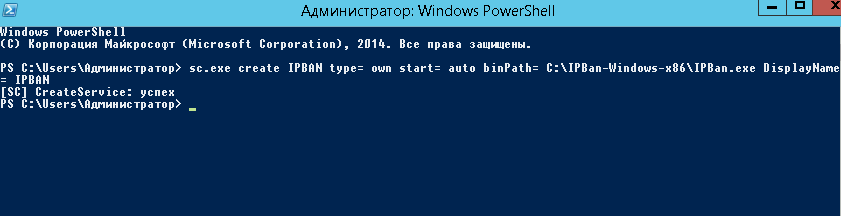

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R,

введитеpowershell

и «ОК»)

и выпоните команду типа:

Например:

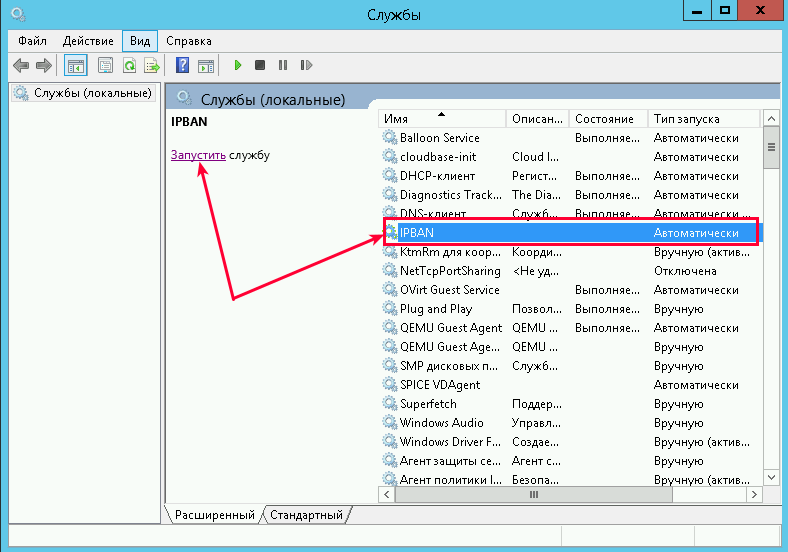

Перейдите в службы (Win + R,

введите services.msc

и «OK

«) и з

апустите службу IPBAN

, в дальнейшем она будет запускаться автоматически:

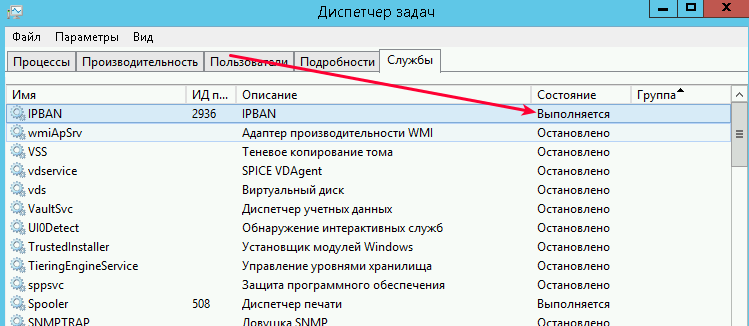

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

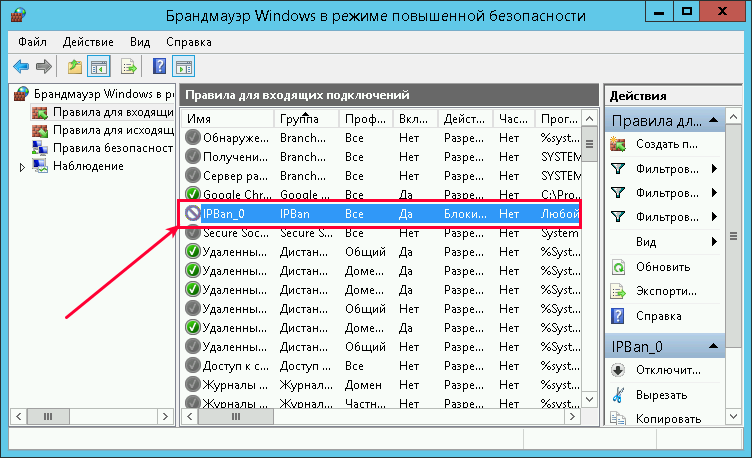

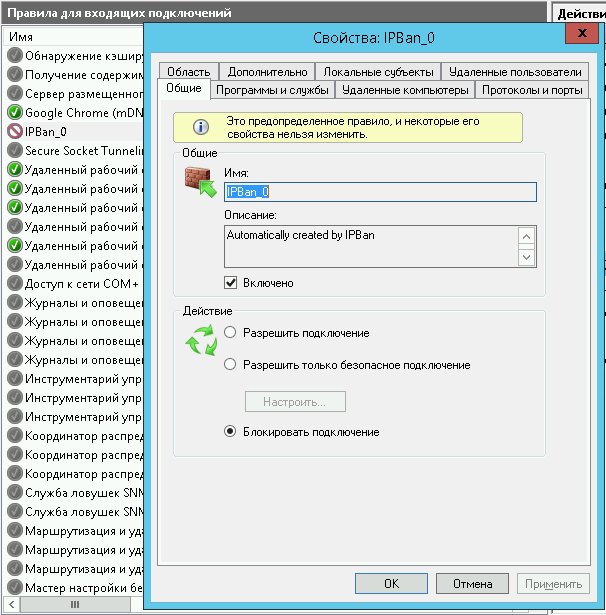

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Блокируем учетные записи с пустым паролем

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

Плюсы

- RDP это протокол прикладного (7 уровня) модели OSI, наряду с SMTP, HTTP, FTP и многими другими. Он может работать и по TCP, и по UDP. Через любые сети, VPNы. Прекрасно работает через NAT, всякие пробросы портов, переадресации и тому подобные штуки.

- Не требователен к скорости интернет. Для комфорта RDP достаточно модемной скорости, 300-500 кбит уже хватит.

- Отдельно надо сказать про живучесть сессии RDP. Если у вас вдруг разорвалась связь (например, вы с WiFi перешли на мобильную связь, или просто интернет прервался на секунды или даже минуту) RDP не будет отключаться, а будет с упорством продолжать попытки восстановить нормальную работу.

- Если у вас открыт документ в сессии RDP, то при отключении документ никуда не денется, он так и останется открытым и вы продолжите работу после переподключения.

- Если сервер RDP достаточно мощный, то вы можете запускать тяжелые приложения на любом клиенте, даже с очень старого и слабого компьютера. Вся тяжесть вычислений лежит на сервере RDP, а не на клиенте.

- Можно подключить флешку на своем компьютере и открыть файлы с нее на удаленном. Можно даже токены аутентификации типа eToken/Rutoken и др. использовать. Хоть и не совсем просто это делается, но зато это возможно, а если удаленный компьютер находится в другом регионе, так и вообще это бесценная возможность.

Настройки удаленных подключений на машинах внешней сети

На компьютере, находящемся во внешней незащищенной сети, с предварительно установленным КриптоПро CSP нужно открыть интерфейс подключения к удалённому рабочему столу, для этого вызовите окно для запуска программ комбинацией клавиш Win+R: укажите в нём mstsc и нажмите кнопку ОК. В открывшемся окне введите в свойствах RDP-соединения на вкладке Дополнительно внешний адрес сервера, выберите метод входа Смарт-карты, снимите флажки Не использовать сервер шлюза удаленных рабочих столов… На вкладке Общие укажите имя удаленного компьютера и имя учётной записи пользователя, с помощью которой будет осуществлено соединение

Для успешного соединения не забудьте подключить вашу смарт-карту к компьютеру

Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

К сожалению, судя по всему, разработка была прекращена в 2017-м

году, но тем не менее программа (с некоторыми нюансами — о них

далее) работает даже на ОС Windows Server

2019.

Принцип действия довольно таки простой, но в тоже время

эффективный: после нескольких неудачных попыток ввода

пароля(количество для блокировки определено в параметрах)

срабатывает Soft lock(подозрение в брутфорсе), в журнале создается

инцидент и IP помечается как подозрительный. Если новых попыток не

последовало, то спустя 20 минут адрес убирается из списка

наблюдаемых. Если же перебор паролей продолжается, то IP адрес

«злоумышленника» добавляется в запрещающее подключения правило

брандмауэра Windows (должен быть в активированном состоянии) и тем

самым подбор пароля с этого адреса временно прекращается, так как

подключения полностью блокируются. Блокировка Hard lock продлится

24 часа — такой параметр выставлен по умолчанию. Вечную

блокировку,»Hard lock forever», включать не рекомендуем, иначе

количество IP в правиле брандмауэра быстро «распухнет» и программа

будет тормозить.

Устанавливается программа просто — скачиваем архив с установщиком,

распаковываем во временную папку. Cкачиваем и устанавливаем

Microsoft Visual C++ 2010 x64 (vcredist_x64.exe) и только

после этого запускаем пакет установщика Windows

-Cyberarms.IntrusionDetection.Setup.x64.msi,

потому как у setup.exe скачать и установить автоматически Visual

C++ не получается.

Далее производим настройку — активируем агент для защиты RDP

сессий «TLS/SSL Security Agent», во вкладке

«AGENTS»: