Способ 5. Защищаем hosts-файл

Следи также за файлом \WINNT\System32\Drivers\etc\hosts, удаляя посторонние записи. В принципе ничего не мешает грохнуть и сам файл hosts, поскольку очень мало пользователей использует его по назначению.

Следуя обозначенным рецептам защиты, мы намного увеличим безопасность своего компьютера, нанося малвари сокрушающий ответный удар. Но в мире нет и не может быть защиты, которую нельзя обойти. Поместив антивирус/брандмауэр в «бронежилет», мы всего лишь уменьшаем вероятность прямых попаданий, отсекая большое количество «шрапнели», пущенной пионерами. Приемы, предлагаемые нами, не претендуют ни на универсальность, ни на полноту. Однако они не требуют никакой квалификации и доступны каждому пользователю. А многолетний опыт автора показывает, что защищаться от малвари можно и нужно.

Используй описанные методы на свой страх и риск. Учти, что в случае неумелого использования и в некоторых других конкретных случаях можно не увеличить защиту, а скорее навредить.

Бонус! Короткие ссылки

Длинные ссылки, которые не очень удобно для использования в или , часто сокращаются до нескольких символов, что делает URL-адрес сайта невидимым.

Проход по такой ссылке может завести вас на неизвестный сайт, содержащий вредоносную программу. Чтобы избежать этой ловушки, используйте браузер с предварительным просмотром ссылок, показывающий название и описание веб-страницы, а также его иконку, чтобы вы заранее знали, куда ведет эта ссылка.

Если ссылка кажется вам подозрительной, не нажимайте на нее. Пользователи все время совершают ошибки, ставящие под угрозу безопасность компьютера, и хакеры с удовольствием пользуются этим! Но знание — это сила: зная методы «работы» злоумышленников, не давайте им возможности получить доступ к вашей личной информации, файлам или данным.

Чуть больше подробностей и метафора

Фактически APS является ловушкой и средством конфигурирования и тестирования систем безопасности. Да, программа умеет блокировать работу сетевых червей и Backdoor модулей. Да, APS умеет разрывать соединения, подпихивать левые данные и тд и тп. Но! Не путайте APS с фаерволом. Таки APS — это средство контроля за безопасностью, а не сама безопасность (кстати можете взглянуть на Сертифицированные ФСТЭК России средства защиты).

Чтобы было понятнее? — есть охранник у магазина, а есть дядя Вася, которому поручено следить за качеством работы этого охранника. Так вот попутно дядя Вася (раз уж он контролирует охранника, то должен знать кое что о принципах его работы, о безопасности, о типах угрозы и тд и тп) может отваживать левых личностей подальше от магазина и говорить охраннику, что мол этого дядьку не пускать — он пытался разбить витрину, но я отнял у него кирпич и, если он вдруг придет еще раз — стреляй на поражение.

Однако, если убрать охранника и оставить дядю Васю одного результаты будут плачевными ибо дядя Вася не имеет соответствующей квалификации, а точнее имеет другую специальность, а еще точнее попросту не для того предназначен.

Подробнее о том зачем нужен APS читаем в прошлой статье.

Ладно, с теорией и принципами работы, будем считать, разобрались.

Уязвимые порты, на которые следует обратить внимание

Существует более 130 000 TCP и UDP портов, но некоторые из них более уязвимы, чем другие. В тестировании на проникновение эти порты считаются низко висящими плодами, т.е.уязвимости, которые легко использовать

Многие порты имеют известные уязвимости, которые можно использовать, когда они появляются на этапе сканирования в ходе теста на проникновение. Вот некоторые распространенные уязвимые порты, которые необходимо знать

1.FTP (20, 21)

FTP означает протокол передачи файлов. Порты 20 и 21 – это исключительно TCP-порты, используемые для того, чтобы пользователи могли отправлять и получать файлы с сервера на свои персональные компьютеры

Порт FTP является небезопасным и устаревшим и может быть использован:

- Анонимная аутентификация. Вы можете войти в FTP-порт с именем пользователя и паролем, установленными на ‘аноним’.

- Межсайтовый скриптинг.

- Усиление паролей.

- Атаки обхода каталога.

2.SSH (22)

SSH расшифровывается как Secure Shell. Это TCP-порт, используемый для обеспечения безопасного удаленного доступа к серверам. Вы можете использовать порт SSH путем перебора учетных данных SSH или с помощью закрытого ключа, чтобы получить доступ к целевой системе

3.SMB (139, 137, 445)

SMB расшифровывается как Server Message Block. Это коммуникационный протокол, созданный компанией Microsoft для обеспечения совместного доступа к файлам и принтерам по сети. При перечислении порта SMB найдите версию SMB, а затем можно поискать эксплойт в Интернете, Searchsploit или Metasploit

Порт SMB можно эксплуатировать с помощью уязвимости EternalBlue, перебора учетных данных для входа в SMB, эксплуатации порта SMB с помощью NTLM Capture и подключения к SMB с помощью PSexec

Примером уязвимости SMB является уязвимость Wannacry, которая работает на базе EternalBlue

4.DNS (53)

DNS расшифровывается как Система доменных имен. Это порт TCP и UDP, используемый для передачи данных и запросов соответственно. Одним из распространенных способов использования портов DNS является атака ‘Распределенный отказ в обслуживании’ (DDoS)

5.HTTP / HTTPS (443, 80, 8080, 8443)

HTTP означает HyperText Transfer Protocol, а HTTPS – HyperText Transfer Protocol Secure (это более защищенная версия HTTP). Это самые популярные и широко используемые протоколы в Интернете, и поэтому они подвержены многим уязвимостям. Они уязвимы для SQL-инъекций, межсайтового скриптинга, подделки межсайтовых запросов и т.д

6.Telnet (23)

Протокол Telnet – это протокол TCP, который позволяет пользователю подключаться к удаленным компьютерам через Интернет. Порт Telnet уже давно заменен SSH, но он все еще используется некоторыми веб-сайтами. Он устарел, небезопасен и уязвим для вредоносных программ.Telnet уязвим для спуфинга, подбора учетных данных и перебора учетных данных

8.TFTP (69)

TFTP расшифровывается как Trivial File Transfer Protocol. Это UDP-порт, используемый для отправки и получения файлов между пользователем и сервером по сети.TFTP – это упрощенная версия протокола передачи файлов. Поскольку это UDP-порт, он не требует аутентификации, что делает его более быстрым, но менее безопасным

Он может быть использован с помощью распыления паролей и несанкционированного доступа, а также атак типа ‘отказ в обслуживании’ (DoS)

3) Скачивание фальшивого антивирусного ПО

Каждый из вас сталкивался с всплывающими предупреждениями о том, что ваш компьютер окажется под угрозой, если вы немедленно не скачаете бесплатное антивирусное ПО.

Злоумышленники мастерски умеют убедить пользователя скачать файлы прежде чем он поймет, что происходит: их любимый трюк — выдать вредоносный код за программу проверки компьютера на вирусы, что непременно «поможет» пользователю защититься от онлайн-угроз.

Однако один клик мыши по этой ссылке может заблокировать использование на компьютере легитимных защитных решений. Всегда следите за своевременным обновлением вашего антивирусного ПО с интегрированным блокировщиком всплывающих окон, который предотвратит появление на экране небезопасных ссылок.

Сканеры открытых портов и айпи адресов

Использование бесплатных программ

Для сканирования Сети на сегодня существует множество бесплатных программ, которые довольно дружелюбны по интерфейсу и предоставляют при этом множество полезных инструментов. Следует заметить, что в основном они все рассчитаны на работу под ОС семейства Windows. Вот некоторые из них:

- Advanced IP Scanner v.1.4. Из всех бесплатных программ этот сетевой сканер самый быстрый, при этом он умеет не только находить ПК в режиме «онлайн», но и определять NetBIOS имя, версию ОС и MA- адрес. Также есть набор утилит, позволяющих управлять удаленным хостом.

- Advanced LAN Scanner v1.0 BETA. Подобна предыдущей программе, позволяет сканировать Сеть, но включает в себя работу с портами.

- Advanced Port Scanner v1.2. Также бесплатная программа, при помощи которой можно просканировать открытые порты удаленного хоста.

- IP-Tools v2.50. Это уже не просто обособленная программа, а набор инструментов, включающий в себя 19 утилит, позволяющих осуществлять детальный просмотр и анализ параметров локально-вычислительной Сети.

- Angry IP Scanner 2.21. Простая утилита для сканирования IP-адресов и портов.

- SuperScan 4. Довольно гибкий сканер, позволяющий в дополнение к стандартным функциям задавать тип сканирования (устанавливать флаги), о которых было написано ранее.

- NMAP (https://nmap.org). Это также целый набор инструментов, который стоит в конце списка только по той причине, что не имеет дружественного интерфейса. При этом он совмещает в себе все известные профессиональные утилиты для работы с Сетью, распространяется для всех платформ, причем как в виде сборок, так и в виде исходного кода (что позволяет писать собственные приложения с его использованием).

Программа для определения IP-адресов в локальной Сети

Выше уже рассматривался целый список программ, который позволяет найти и вывести IP-адреса хостов в Сети, при этом оптимальным является Advanced IP Scanner. Следует заметить, что как Windows, так и Linux в своем распоряжении имеют набор встроенных сетевых утилит, одна из которых называется «ARP — Address Resolution Protocol», или протокол определения адреса. Для того чтобы при помощи ее вывести список IP-адресов в локальной Сети, необходимо открыть командную строку (cmd или bash) и ввести команду arp -a, после чего нажать «Enter». Результатом будет таблица, содержащая NetBIOS имя, IP-адрес, MAC-адрес и способ его получения (динамический или статический).

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

- создаём новое сетевое подключение, выбираем пункт «Высокоскоростное»;

- вводим имя пользователя и пароль, название подключения и сохраняем;

- заходим в параметры адаптера;

- выбираем необходимое сетевое подключение и открываем пункт «Свойства»;

- в списке выделяем пункт «Протокол интернета версии 4»;

- нажимаем кнопку «Свойства»;

- выбираем «Получить IP-адрес автоматически» или «Использовать следующий IP-адрес, и вводим нужные данные вручную;

- сохраняем данные.

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Использование фаервола (брандмауэра)

Незаменимым элементом безопасного сервера является фаервол, однако его потребуется правильно установить и настроить

Важно, чтобы фаервол работал все время и отслеживал как за входящий, так и исходящий трафик.. Так вы сможете отслеживать открытые порты и то, для каких целей они используются

Как показывается статистика, использование фаервола позволяет в несколько раз сократить количество уязвимостей для взлома.

Так вы сможете отслеживать открытые порты и то, для каких целей они используются. Как показывается статистика, использование фаервола позволяет в несколько раз сократить количество уязвимостей для взлома.

Особенно эффективным фаервол оказывается в предотвращении DDoS-атак, так как позволяет мгновенно блокировать подозрительные IP-адреса, отключать доступ к приложениям и сообщать о любых подозрительных активностях.

Брандмауэры являются неотъемлемой частью любой конфигурации сервера. Их стоит использовать даже в том случае, если программное обеспечение уже имеет внутренний защитный функционал.

Советы по защите от атак со сканированием портов, которые вы должны знать

Есть ряд действия, которые вы можете принять во внимание, чтобы избежать атак на ваши порты и поддерживать максимальную безопасность. Вот несколько советов, которые вам очень помогут:

Вот несколько советов, которые вам очень помогут:

Используйте необходимые порты

Это может показаться очевидным, но многие не принимают это во внимание. Хакер всегда попробует сканировать с помощью робота и грубой силы

Имейте в виду, что большинство атак автоматизированы, поэтому лучший способ избежать атак этого типа – работа только с нужными портами.

Работает с нестандартными портами

В идеале – усложнить работу злоумышленников, поэтому рекомендуется, насколько это возможно. использовать нестандартные порты. Например, когда кто-то хочет собрать информацию из системы, он может сделать это через стандартные порты, такие как 1521 для Oracle или 8081 для maven антифабрика. Точно так же это не является 100% безопасной мерой само по себе. Но это действительно помогает, если вы хотите создать резервную копию своих сетей и устройств.

Защищает доступ ко всему, что должно быть ограничено, и его подключения

Если вы должны предложить услугу пользователю или компании, но эта услуга рискует подвергнуться атаке, идеальным вариантом будет защитить его с помощью систем аутентификации. Используйте этот тип стратегии, и вы защитите свои порты от атак.

Воспользуйтесь профилактическими методами

Всегда лучше перестраховаться, чем сожалеть, так что профилактические методы будут очень полезны. Этот совет – один из самых важных, поэтому вы должны реализовать его как можно скорее.

Когда у вас есть общественная служба, вы должны иметь профилактические системы которые эффективно реагируют на атаки. На данный момент IDS и межсетевые экраны. В случае IDS, Он действует запрограммированным образом и соответствует правилам, определенным пользователем и которые могут быть динамическими. Со своей стороны, использование брандмауэр это хорошо известно, и вы получите много очень эффективных программных и аппаратных опций. Примените его как можно скорее!

Скрыть информацию

В злоумышленники стремятся получить вашу информацию любого рода при входе в систему, поэтому спрятав его или усложнив доступ, вы можете спасти.

Вот некоторые действия, которые помогут вам:

- Отключить информационные баннеры любой услуги.

- Фальсифицировать след сваи TCP / IP давать ложные подсказки в случае ошибки и таким образом вводить в заблуждение системы обнаружения отпечатков пальцев.

Держите программное обеспечение в актуальном состоянии

Важно, чтобы обновляйте программное обеспечение, так как с каждой новой версией ошибок и багов уязвимость. Без сомнения, важно поддерживать свой обновленное программное обеспечение

Будьте в курсе последних улучшений безопасности

Механизмы безопасности постоянно обновляются, поэтому всегда полезно быть в курсе этих тем. Помните, что кибератаки становятся все лучше и лучше, и идея в том, чтобы быть на шаг впереди них. Таким образом, вы можете защитить себя.

Углубленная настройка и использование

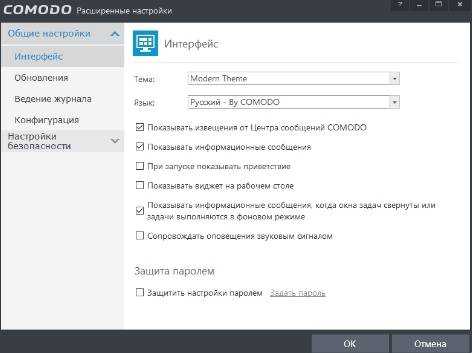

Вкладка с интерфейсом отвечает, как ни странно, за интерфейс. По желанию Вы можете настроить тему, опять же, язык и другие хвосты. Рекомендуется отключить тут многострадальный звук, приветствия, разного рода извещения и прочий раздражающий функционал:

Вкладка с обновлениями отвечает за частоту обновлений, а журнала, за, что логично, размер журнала, его пересоздание и прочее. Это всё логично, просто и элементарно настраивается, благо на русском языке, думаю, что разберетесь.

На вкладке с конфигурацией можно включить или выключить какую-либо из готовых конфигураций. Это очень и очень удобно, причем при переключении позволяет сохранить уже существующую и измененную конфигурацию, т.е можно менять уровень безопасности, в зависимости от обстоятельств. Правда переключение требует перезагрузки, что, в общем-то, логично.

Далее идут ключевые настройки, а именно, настройки безопасности, т.е «Защита+», «Фаерволл» и «Рейтинг файлов».

Как включить брандмауэр и изменить его настройки

Включить файрвол можно в любой операционной системе. Для примера давайте разберём, как это сделать на Windows 10.

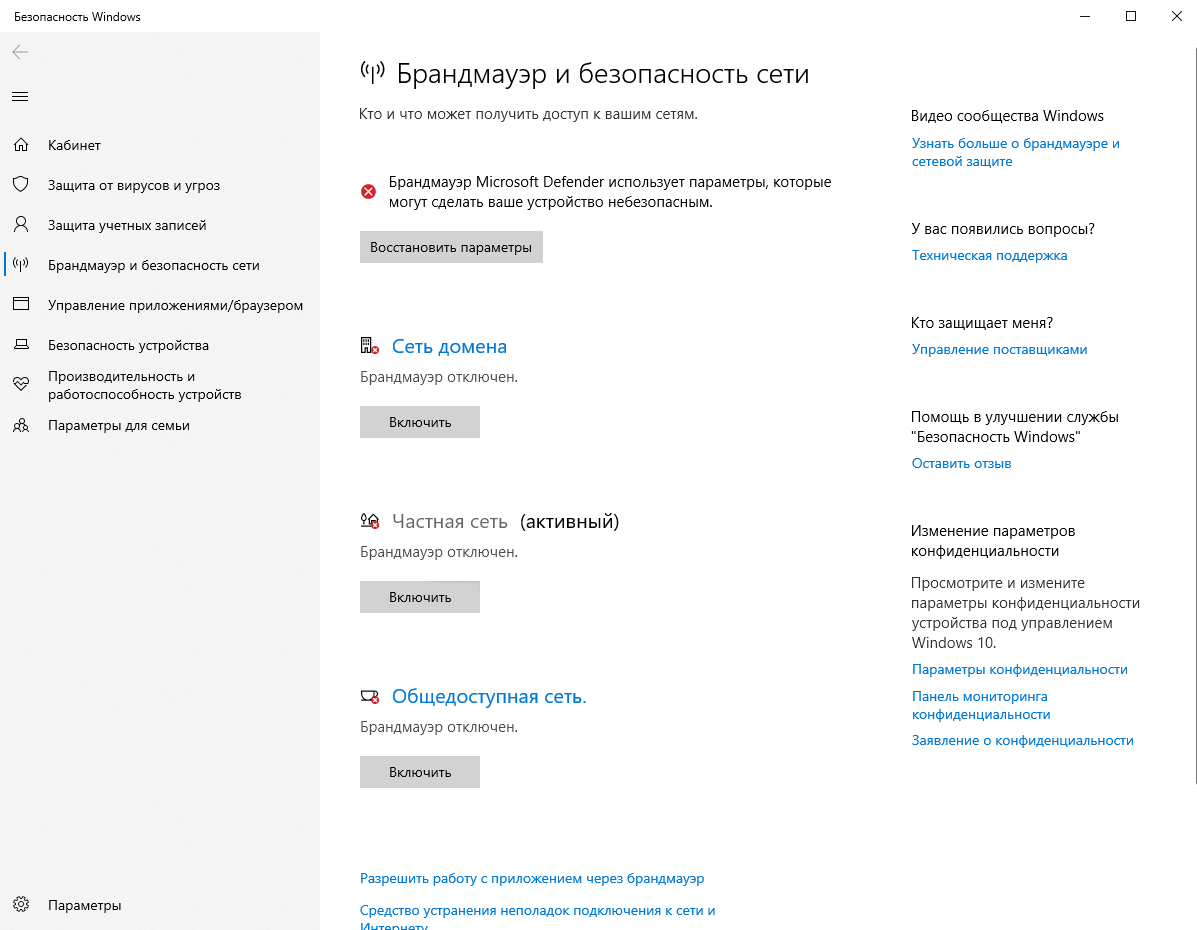

Первым делом стоит проверить, включён ли ваш брандмауэр. Для этого перейдите в Параметры → Обновление и безопасность → Безопасность Windows. Здесь можно просмотреть данные о защите вашего компьютера по разным направлениям.

Сейчас нас интересует пункт Брандмауэр и защита сети. Если рядом с его иконкой есть значок с зелёной галочкой, то всё в порядке — межсетевой экран включён и защищает устройство. Если же вместо галочки стоит восклицательный знак в жёлтом треугольнике, значит, есть проблемы. Чтобы решить их, кликаем по кнопке Открыть службу «Безопасность Windows» вверху.

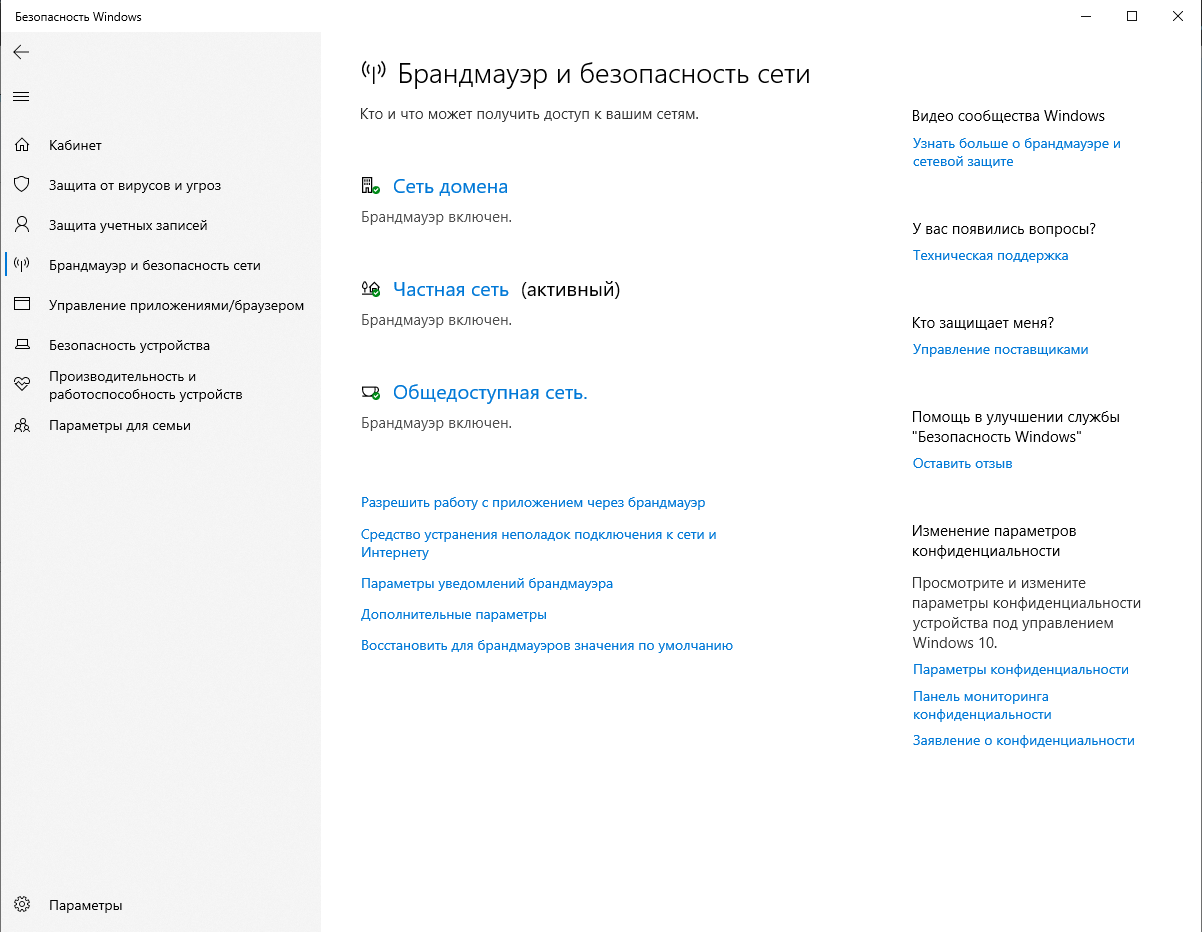

Здесь можно посмотреть, включён ли брандмауэр и для каких сетей. Если он выключен, его можно активировать. Всё, что нужно сделать, — прокликать кнопки Включить у каждого типа сети. И лучше сделать это для всех сетей сразу.

Так, если вы подключитесь к домашней сети, например, через Wi-Fi, будут работать параметры Частная сеть. А когда зайдёте в интернет через открытую точку доступа в кафе или другом общественном месте, брандмауэр применит настройки в пункте Общедоступная сеть.

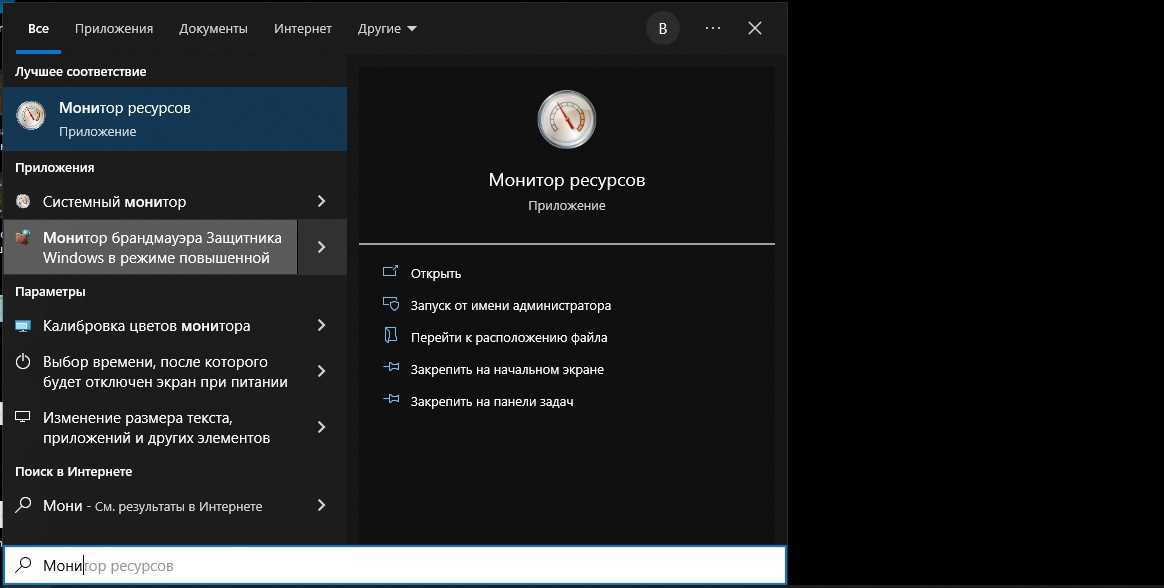

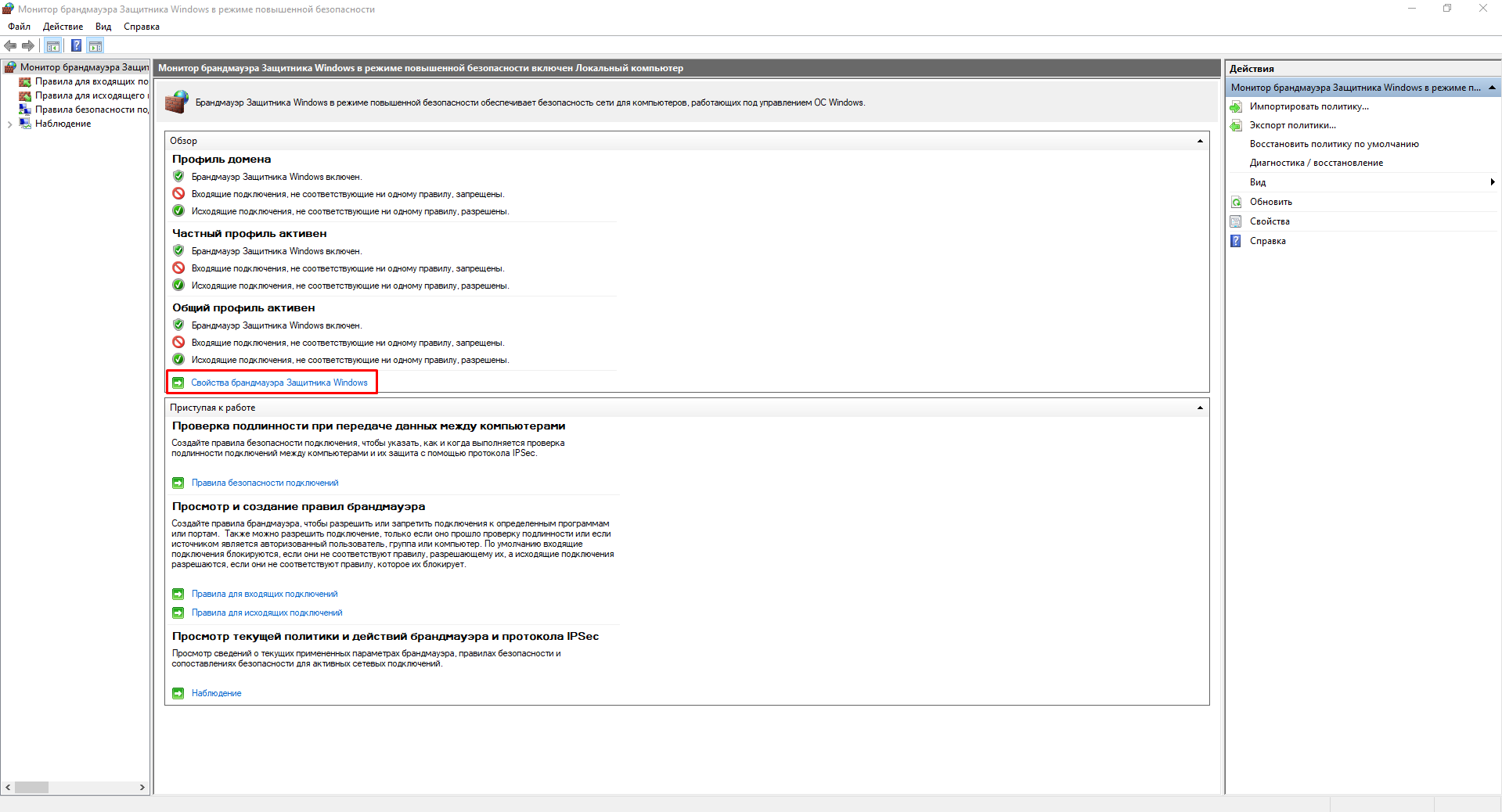

Теперь, когда вы включили брандмауэр, его нужно настроить. Чтобы быстро найти нужную программу, кликните на значок с изображением лупы на панели задач. Откроется строка поиска. Впишите туда «монитор» и найдите вариант Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

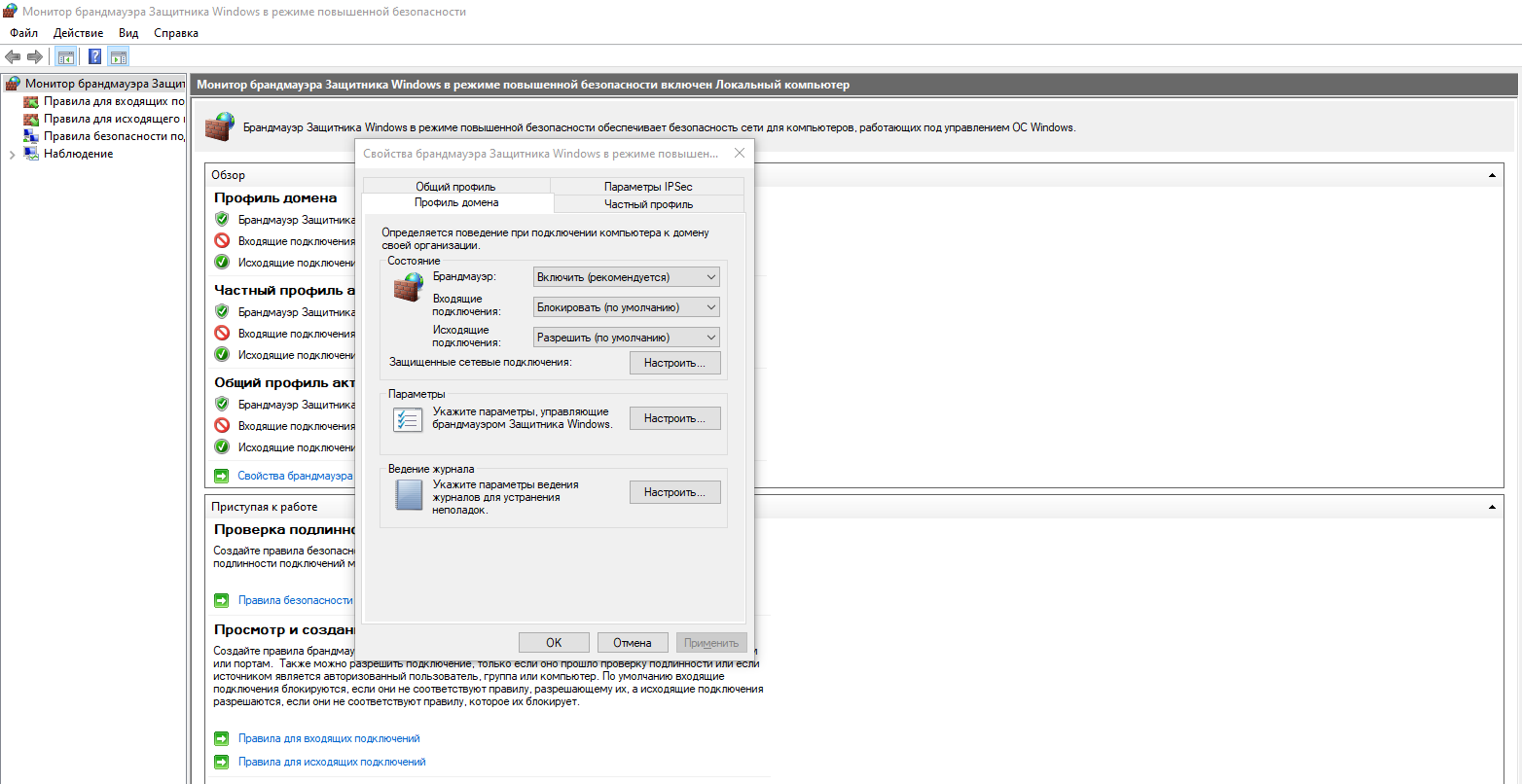

Кликайте по нему — откроется программа, где можно изменить настройки файрвола. Здесь вы можете посмотреть правила брандмауэра по умолчанию, которые тот использует для разных сетей. Чтобы изменить их так, как вам нужно, нажмите Свойства брандмауэра Защитника Windows.

После этого откроется новое окно с параметрами для входящих и исходящих запросов для трёх типов сетей. Всего есть три варианта параметров для каждого из них:

-

разрешить — сетевой экран блокирует только те подключения, которые указаны в запрещениях;

-

блокировать (по умолчанию) — сетевой экран блокирует все подключения, кроме тех, что указаны в разрешениях;

-

блокировать все подключения — сетевой экран блокирует даже те подключения, которые указаны в разрешениях.

Установите нужные настройки для каждой сети, переключаясь между вкладками сверху. Если нужно, здесь же можно выключить файрвол Windows для одной или нескольких из них.

Что будет, если отключить брандмауэр

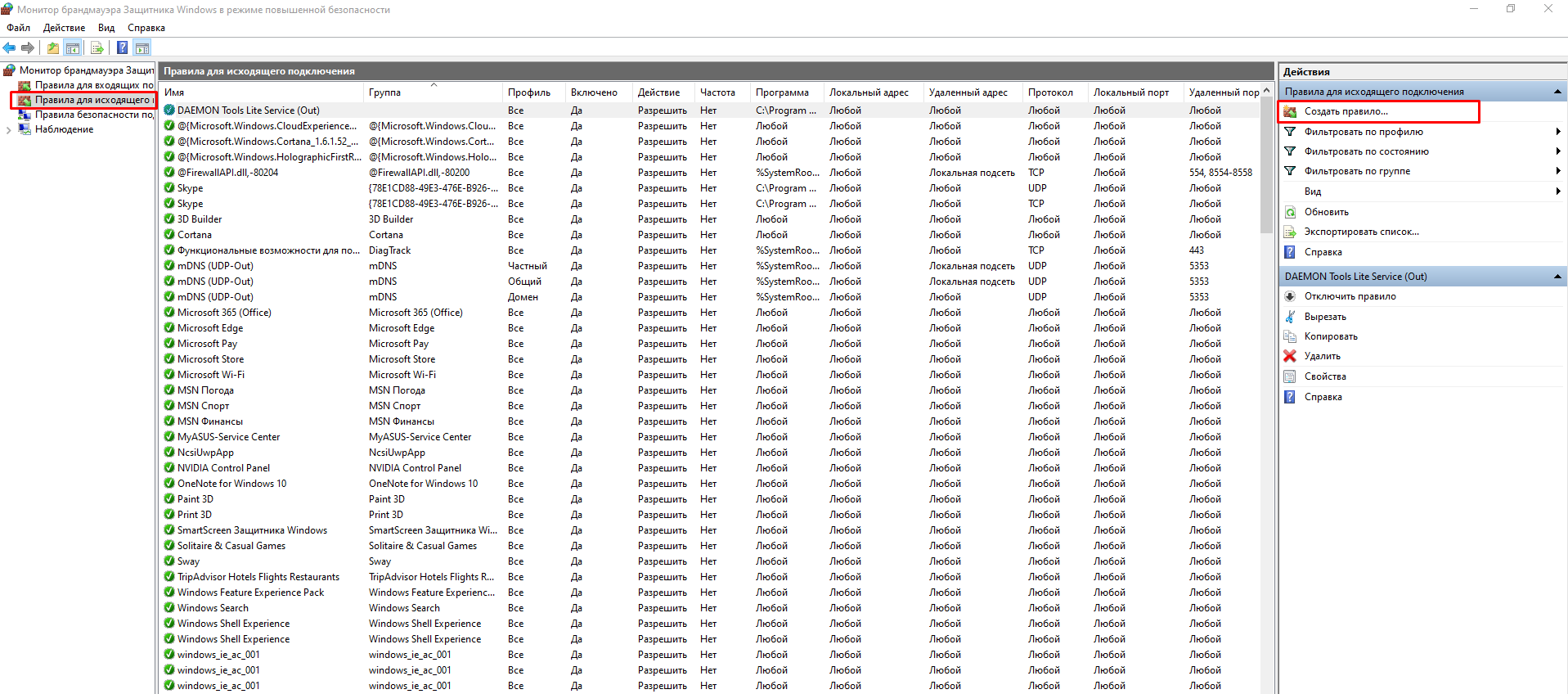

Если кратко, то ничего хорошего. Так вы сделаете своё устройство уязвимым перед атаками злоумышленников в интернете. Поэтому в случае, когда вам нужно использовать приложение, которое блокирует брандмауэр, мы советуем настроить доступ к нему, а не выключать защиту Windows полностью.

Это можно сделать в том же окне. Для этого перейдите во вкладку Правила для исходящего подключения и нажмите Создать правило справа. В новом окне выберите тип правила, укажите путь к приложению и сохраните нужные разрешения для каждой сети в настройках. Готово!

3K

Сервер — что это такое?Читать →

Выберите идеального наставника по программированию

15 000+ проверенных преподавателей со средним рейтингом 4,8. Учтём ваш график и цель обучения

Выбрать!

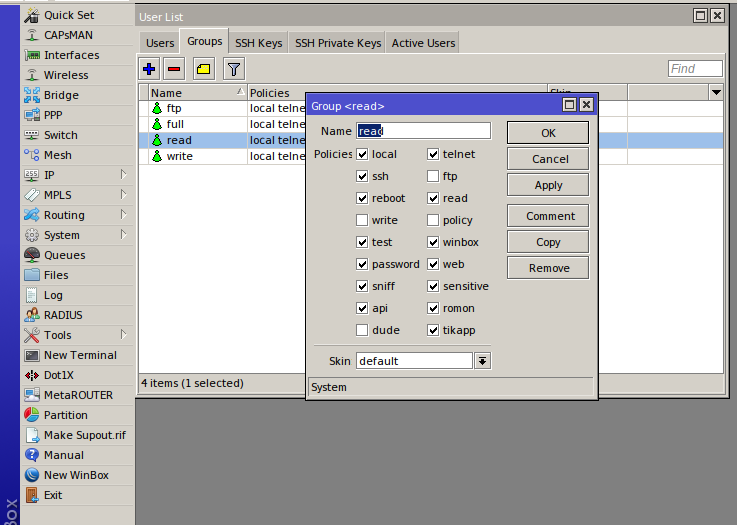

Пользователи и группы

Если ИТ-отдел в твоей компании большой, в нем наверняка есть разделение ролей и обязанностей. К примеру, сотруднику техподдержки ни к чему права на создание VPN-соединений или просмотр пароля Wi-Fi, в то время как сетевики, естественно, должны иметь к ним доступ. RouterOS имеет достаточно гибкий механизм распределения прав. Права назначаются в группах, затем в нужную группу добавляется юзер. Управление группами доступно в меню System → Users, а также с помощью команды .

Управление группами

Управление группами

Рассмотрим права групп подробнее:

- telnet, ssh, ftp, winbox, web, api, romon, dude, tikapp — понятны по названию. Разрешают юзеру подключаться по указанным протоколам;

- local — открывает доступ к роутеру через консоль. При отключении также заберет право открывать терминал внутри Winbox;

- reboot — право на перезагрузку;

- read, write — права на чтение или запись;

- sniff — права на исполнение встроенного аналога tcpdump (tools → sniffer);

- test — запуск инструментов траблшутинга (ping, traceroute, bandwidth-test, wireless scan, snooper);

- password — право менять собственный пароль;

- policy — право управлять учетными записями и группами.

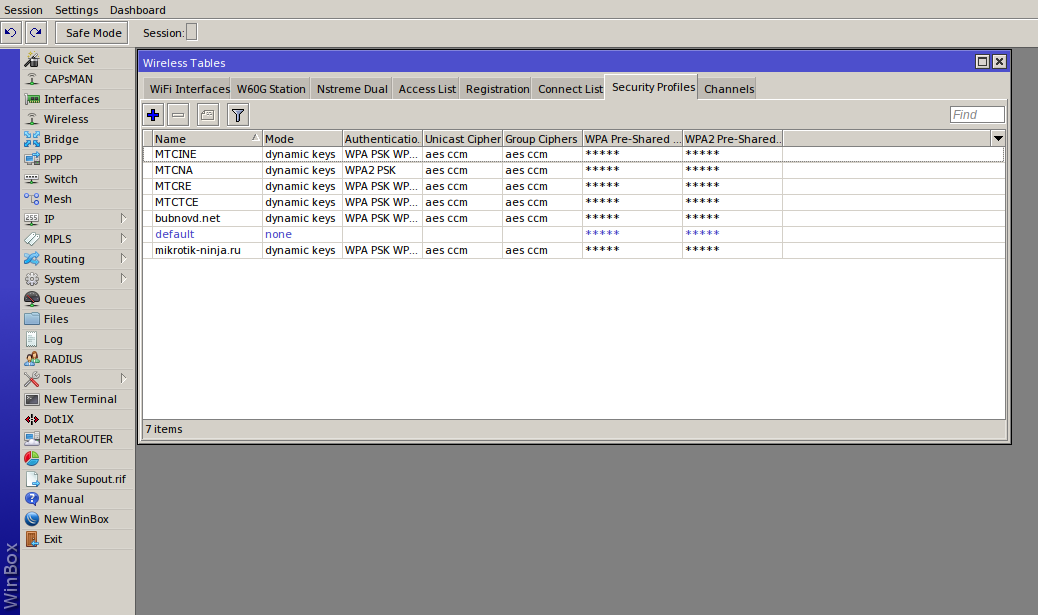

Чувствительные данные

На группе настроек sensitive остановимся чуть подробнее. В RouterOS определены так называемые чувствительные данные. К ним относятся ключи Wi-Fi, IPSec, SNMP, пароли VPN-интерфейсов и серверов, пароли протоколов маршрутизации и , влияющая на безопасность.

В меню окна Winbox в разделе Settings есть флажок Hide Sensitive. Когда он включен, эта чувствительная информация закрыта звездочками и в терминале ее тоже не видно. Эдакая защита от разглашения паролей. С отключенной опцией Sensitive в настройках группы этот чекбокс не снимается, то есть право Sensitive разрешает пользователю видеть введенные пароли.

Право Sensitive разрешает пользователю видеть введенные пароли

Право Sensitive разрешает пользователю видеть введенные пароли

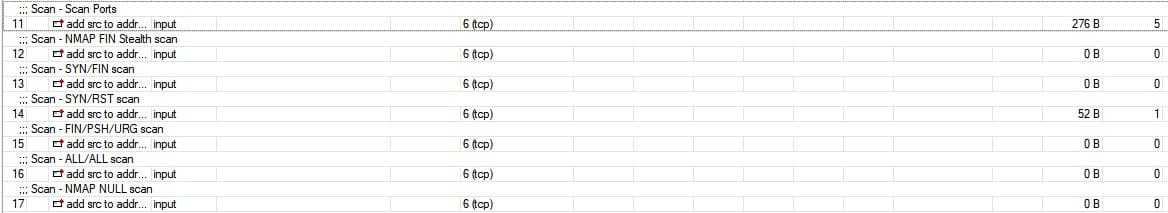

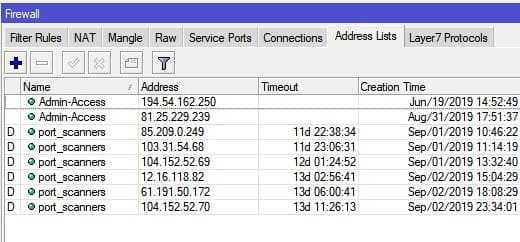

Блокировка сканера портов в MikroTik

Краткое описание: Руководство по созданию правил блокировки сканера портов в MikroTik.

Скачать Winbox

Как заблокировать сканер портов в MikroTik

Первой самой распространённой привычкой системных администраторов для удаленного доступа это изменения порта. 3389 можно изменить на 34561, стандартный порт web интерфейса шлюза с 80 на 1412 и ручной перебор при попытке доступа станет вечным.

Наличие утилит типа NMAP решает эту задачу в течении 2 минут. Держать высокую планку защиты сети поможет несколько правило в Firewall-е.

Настройка находится в IP->Firewall

/ip firewall filter add action=drop chain=input comment="Drop - port scanners" src-address-list=\ Port-Scanners add action=drop chain=forward comment="Drop - port scanners" \ src-address-list=Port-Scanners add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - Scan Ports" protocol=\ tcp psd=21,3s,3,1 add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment=\ "Scan - NMAP FIN Stealth scan" protocol=tcp tcp-flags=\ fin,!syn,!rst,!psh,!ack,!urg add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - SYN/FIN scan" \ protocol=tcp tcp-flags=fin,syn add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - SYN/RST scan" \ protocol=tcp tcp-flags=syn,rst add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - FIN/PSH/URG scan" \ protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - ALL/ALL scan" \ protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - NMAP NULL scan" \ protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

значения Timeout:

- 14d 00:00:00;

- none dynamic – будет находиться в address list до перезагрузки роутера;

- none static – постоянная запись(сохраняется в конфигурации).

По результатам работы сканера создаются записи в Address Lists, которым запрещен доступ в цепочке input на 14 дней.

Есть вопросы или предложения по настройке блокировки сканера портов в MikroTik? Активно предлагай свой вариант настройки! →

Отдельные компоненты

Плюсы

- Если вы приобретаете только антивирусную программу, вы не будете платить за компоненты, которые вам не нужны.

- Вы также можете получить все компоненты для обеспечения безопасности компьютера бесплатно.

- Бесплатный антивирус часто обеспечивает такой же уровень защиты, как и платная версия от того же производителя.

Минусы

- Ответственность за обеспечение полной безопасности ложится на ваши плечи.

- Отдельные компоненты могут нуждаться в отдельном управлении и обновлении (и теоретически могут конфликтовать друг с другом).

- Бесплатные программы обычно не имеют службы поддержки клиентов и предлагают только базовую техническую поддержку.

Методы сканирования портов

Сканирование портов отправляет тщательно подготовленный пакет на каждый номер порта назначения. Основные методы, которые может использовать программное обеспечение для сканирования портов:

Ваниль (Vanilla) — самый простой скан; попытка подключиться ко всем 65 536 портам по по очереди. Ванильное сканирование — это полное сканирование соединения, то есть оно отправляет флаг SYN (запрос на подключение) и после получения ответа SYN-ACK (подтверждение подключения) отправляет обратно флаг ACK. Этот обмен SYN, SYN-ACK, ACK включает квитирование TCP. Полное сканирование подключений является точным, но очень легко обнаруживается, поскольку все подключения всегда регистрируются брандмауэрами.

- Сканирование SYN (SYN Scan) — также называется полуоткрытым сканированием, оно только отправляет SYN и ожидает ответа SYN-ACK от цели. Если ответ получен, сканер никогда не отвечает. Так как соединение TCP не было установлено, система не регистрирует взаимодействие, но отправитель узнал, открыт порт или нет.

- Сканирование XMAS и FIN (XMAS and FIN Scans) — набор сканирований, используемых для сбора информации без регистрации в целевой системе. При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

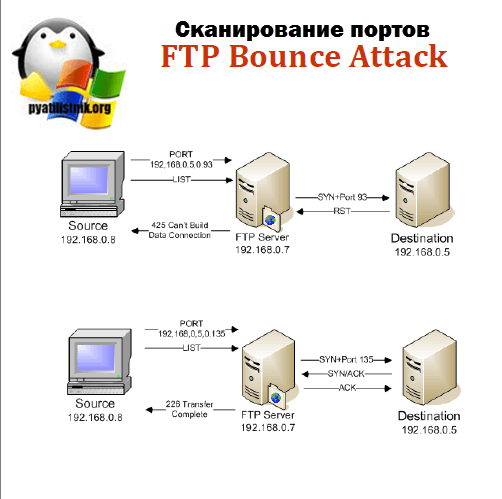

- Сканирование отказов FTP (FTP Bounce Scan) — позволяет замаскировать местоположение отправителя путем пересылки пакета через FTP-сервер. Это также предназначено для отправителя, чтобы остаться незамеченным.

Сканирование развертки (Sweep scan) — пингует один и тот же порт на нескольких компьютерах, чтобы определить, какие компьютеры в сети активны. Это не раскрывает информацию о состоянии порта, а сообщает отправителю, какие системы в сети активны. Таким образом, его можно использовать как предварительное сканирование.

Мониторинг безопасности

Специалисты рекомендуют не пренебрегать проверкой сервера, даже если вы принимаете все меры безопасности и постоянно обновляете систему. Можно использовать метод пентеста, то есть моделирования атаки для поиска потенциальных уязвимостей. Выполнять такие процедуры можно при помощи программ для взлома, однако, во избежание внезапных проблем, лучше доверить процедуру профессионалам.

Дополнительно рекомендовано использование специальных инструментов для мониторинга. Они будут протоколировать все поступающие данные, что потребуется для дальнейшего анализа. Это будет полезно для предотвращения уязвимостей и расследования какого-либо инцидента.

Что еще можно сделать? Советуем не забывать про следующее:

- Использование антивируса. Такую программу потребуется регулярно обновлять, проверку системы лучше проводить с периодичностью не реже 1 раза в неделю.

- Резервное копирование. Лучше создать зашифрованные копии всех данных и программ. Хранить резервные копии стоит в физически безопасной среде, можно всего выбрать для этих целей облачное хранилище.

- Бесперебойное питание. Если вы размещаете оборудование в собственной серверной, то стоит принять ряд мер для обеспечения бесперебойного электропитания. В случае с арендой сервера в дата-центре этот вопрос решается намного легче.

После того как вы настроите систему защиты для своих серверов, не лишним будет проверить их надежность еще раз. Для этого можно использовать моделирование атаки, о котором мы рассказывали выше. Также можно заказать сторонний аудит системы, который позволит проанализировать основные уязвимости и повысить безопасность.

Специалисты компании Xelent готовы подобрать ряд надежных решений для обеспечения безопасности вашего сервера. Оставьте заявку, и мы поможем выбрать инструменты для мониторинга системы и предотвращения несанкционированного доступа к данным!

Популярные услуги

Защищенное облако 152 ФЗ

Защищенное облако 152 ФЗ – ИТ-инфраструктура, предназначенная для создания информационных систем персональных данных (ИСПДн), соответствующих требованиям федеральных законов.

Аренда терминального сервера

Аренда терминального сервера – отличная альтернатива покупке дорогостоящего компьютерного оборудования. Клиент приобретает готовую систему на базе Windows, предназначенную для корпоративных пользователей. Работники компании получат облачный доступ к стандартным приложениям ОС и специализированным программам (1С: Бухгалтерия, PayDox и т.д.).

Выделенный сервер

от 2020 руб/месяц с бесплатным тестовым периодом

Обнаружение вторжений

Этот метод подразумевает ограничение программного обеспечения, которое вы будете использовать на сервере. По возможности стоит отказаться от ненужных программ. Это облегчит задачу по мониторингу системы.

Периодически стоит проверять все запущенные программы, чтобы сразу обнаруживать незнакомые процессы и прекращать исполнение сторонних приложений.

О попытке взлома могут свидетельствовать недавно созданные учетные записи пользователей, перемещение файлов или их удаление. Эти аспекты также стоит проверять во время ежедневного мониторинга.

Эксперты советуют не забывать отслеживать скорость и пропускную способность сервера. Любые отклонения от нормы будут свидетельствовать о повышении нагрузки на сервер и возможной попытке взлома.

Включение и отключение брандмауэра на Linux

Семейство систем Linux достаточно большое, поэтому мы расскажем о распространенном решении UFW (Uncomplicated Firewall). Это популярный инструмент командной строки для настройки и управления брандмауэром в дистрибутивах Ubuntu и Debian. Для работы вам необходимо писать все команды с правами суперпользователя (sudo).

Установка выполняется через команду sudo apt install ufw. Далее выполните действия:

- Включение брандмауэра — наберите команду sudo ufw enable

По умолчанию брандмауэр отклоняет все входящие соединения и разрешает только исходящие подключения, поэтому первые придется разрешать вручную. Вы можете разрешить все входящие пакеты, но безопаснее всего сделать разрешения для каждой отдельной службы, используя команды: ufw allow имя_службы, ufw allow порт и ufw allow порт/протокол.

Какие порты я должен особенно защищать?

- Порт 21: используется протоколом FTP для передачи файлов.

- Порт 22: используется протоколом SSH для удаленного управления компьютерами.

- Порт 23: используется протоколом Telnet для удаленного управления компьютерами (небезопасно)

- Порты 80, 8080, 8088, 8888 и 443: мы должны закрыть все веб-ориентированные порты, если у нас нет веб-сервера, и если у нас есть, мы должны контролировать его должным образом, чтобы смягчить возможные веб-атаки, такие как атаки SQL-инъекций, XSS и другие.

- Порт 4444: этот порт обычно используется троянами и вредоносными программами в целом, рекомендуется всегда блокировать его.

- Порты 6660-6669: эти порты используются популярным IRC, если мы их не используем, мы не будем их открывать.

- Порт 161 UDP: он используется протоколом SNMP для просмотра конфигурации и управления различным оборудованием, таким как маршрутизаторы, коммутаторы, а также серверы. Желательно закрыть его, если вы не собираетесь им пользоваться.

- Порт 53 UDP: порт, используемый протоколом DNS, этот порт может использоваться для эксфильтрации информации в самих запросах DNS.

Конечно, все эти порты, которые мы объяснили, являются самыми простыми, но мы всегда должны следовать политике блокировки всего, кроме тех, которые используются, таким образом мы не забудем закрыть разные порты. Если мы заблокируем все (кроме тех, которые используются и разрешены), у нас будет хорошо защищенная система, так как наличие открытого порта — это первый шаг к вторжению.

Ответы на фишинговые письма

Ответы на фишинговые письма

Как сообщается на сайте канадского правительства Get Cyber Safe, 80,000 пользователей ежедневно становятся жертвами фишингового мошенничества.

В следующий раз, когда вы получите фишинговое сообщение, в котором говорится, что вы выиграли в лотерею, или что вам нужно «кликнуть сюда», чтобы избежать штрафов за неуплату налогов или посмотреть «шокирующее видео», немедленно удалите его.

В большинстве систем электронной почты есть спам-фильтры, которые блокируют подобные сообщения, но все же прежде чем нажать на ссылку в сообщении, проверьте отправителя (и не только имя, но и адрес электронной почты) и убедитесь, что это доверенный контакт.