Как ограничить скорость загрузки/отдачи в интернет любой программы

Допустим, в списке в NetLimiter вы нашли ту «зловещую» программу, которая съедает весь ваш трафик. Для своего примера я возьму uTorrent и ограничу его скорость загрузки.

Обратите внимание, что в NetLimiter есть спец. колонка «Статус правила» — в ней можно задать лимиты на скорость загрузки и отдачи, или вовсе заблокировать весь входящий и выходящий трафик

Напротив каждого приложения — горят свои галочки, и можно в один клик мышкой поставить ограничение для любой из программ списка!

![]()

Ограничение отдачи

Допустим, я хочу ограничить скорость загрузки uTorrent до 100 КБ/c (все-таки скорость по умолчанию подойдет далеко не всегда).

Для начала нужно кликнуть левой кнопкой мышки по входящему трафику, и в всплывшем окне установить конкретное ограничение — 100 КБ/с (см. пример ниже

Netstat

это мощная утилита, которая может распечатывать сетевые соединения, таблицы маршрутизации, статистику интерфейсов, маскарадные соединения и многоадресное членство. Мы будем использовать его для достижения первого.

Установка Netstat

В системах на основе Debian и Debian, таких как Ubuntu, используйте apt.

В системах на базе Red Hat Enterprise Linux и Red Hat используйте yum,

В системах на основе Arch используйте pacman.

ПРИМЕЧАНИЕВ следующих примерах мы используем новую установку RHEL 8 работает в VirtualBox с гостевые дополнения установлены

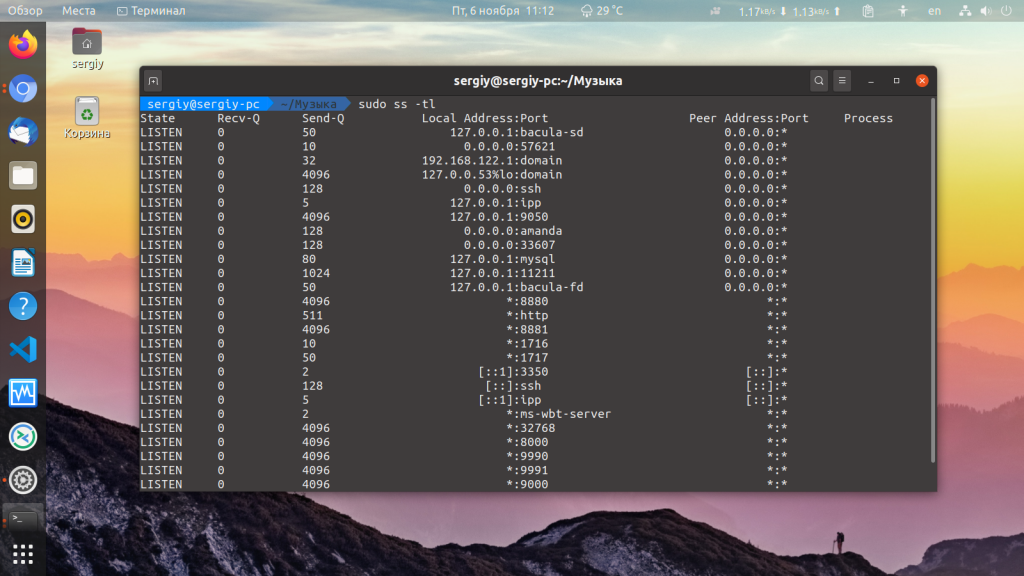

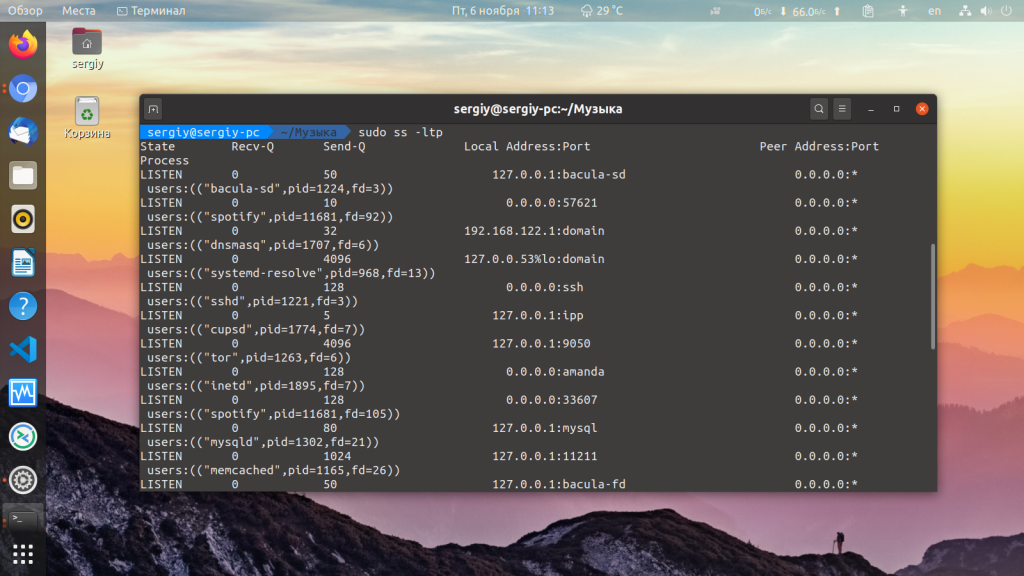

Просмотр процессов прослушивания

Во-первых, давайте посмотрим на процессы, которые прослушивают соединения. Для этого введите следующую команду.

В этой команде отображает связи, отображает UDP-соединения, показывает только прослушивающие сокеты, показывает программу, к которой принадлежит соединение, показывает расширенную информацию, и представляет адреса, пользователей и порты в числовом виде.

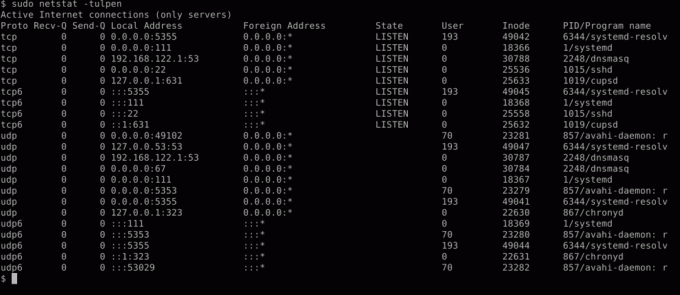

netstat -tulpen вывод

При рассмотрении модели клиент-сервер, на которой основано большинство сетевого программного обеспечения, процессы прослушивания можно рассматривать как программное обеспечение, работающее в «серверном» режиме. В наших настройках нет ничего удивительного в выводе. Это все процессы, которые, как вы ожидаете, будут прослушивать сетевые подключения при новой установке RHEL 8, запущенной в .

Для каждого процесса прослушивания вы можете увидеть используемый протокол, локальный адрес и порт, который он прослушивает, пользователя, под которым он работает, и имя PID / программы

Здесь следует отметить одно важное отличие. Для / соединения (просто указаны как и ) где указан как процесс прослушивает соединения с любого компьютера, который может подключиться к нему по сети, тогда как когда он указан как он только прослушивает соединения на локальном хосте (машине, на которой он работает или сам) и не может быть подключен другими компьютерами в сети

Такое же различие верно для / при сравнении из (выход в сеть) и (только localhost).

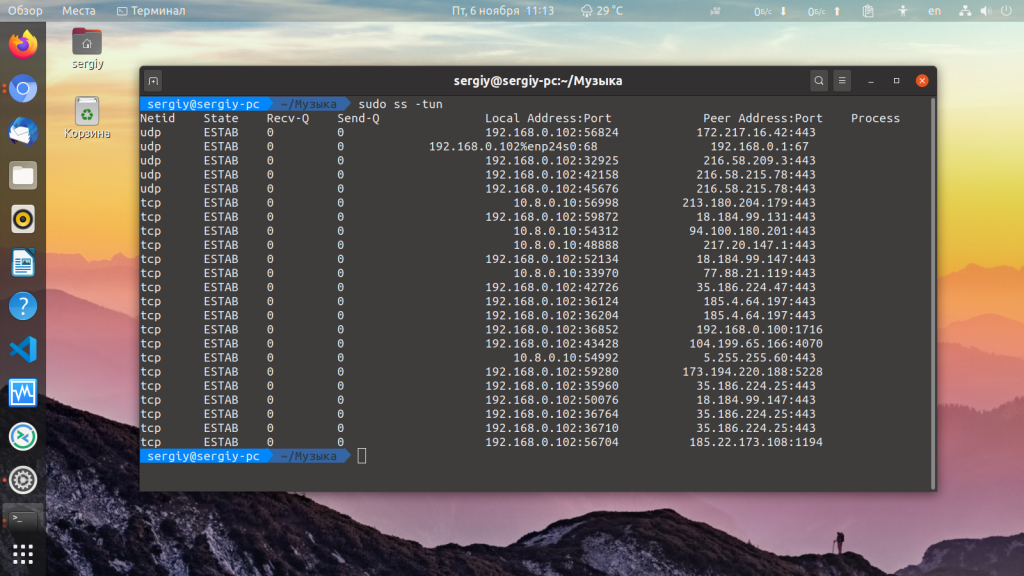

Просмотреть все сетевые подключения

Теперь давайте посмотрим на все текущие сетевые подключения. Для этого введите следующую команду, которая похожа на предыдущую, за исключением того, что мы используем для просмотра всех сокетов вместо чтобы просто просмотреть сокеты для прослушивания.

Эта команда не только показывает нам, какое программное обеспечение прослушивает соединения в качестве «серверов», но и показывает, что в настоящее время установленных подключений к этому программному обеспечению и любых установленных сетевых подключений, которые мы используем, используя программное обеспечение, выступающее в качестве «клиента», например, веб-браузер.

netstat -atupen output

На скриншоте вы заметите 2 соединения в штат. Опять же, здесь нет никаких сюрпризов. Один из них принадлежит NetworkManager и работает как DHCP-клиент для включения сети с сервера шлюза (в данном случае хост-машины). Другой — SSH-соединение с машиной, которое мы сделали после перенаправление портов службы ssh с помощью VirtualBox. Если бы мы увидели здесь что-нибудь неожиданное, это может стать поводом для дальнейшего расследования.

Просмотр установленных подключений

Вы можете оказаться в ситуации, когда вам нужно только просмотреть соединения. Это так же просто, как передать вывод netstat в grep вот так.

sudo netstat -atupen | grep ESTABLISHED вывод

Мы ввели указанную выше команду после перехода на wikipedia.com в firefox, и на снимке экрана показаны соединения, установленные firefox при переходе на сайт. Как видите, firefox подключен к четырем серверам; , , , и .Чтобы узнать, кому принадлежат эти серверы, мы можем запросить IP-адреса с помощью whois, например.

Выполнение этого для каждого из них показывает, что они принадлежат Wikimedia, Google, Google и Akamai соответственно.Это имеет смысл, учитывая, что Викимедиа владеет и размещает википедию, и очень часто сайты загружают ресурсы, размещенные на серверах, принадлежащих Google и Akamai. Фактически, изучение исходного кода домашней страницы Википедии показывает, что она загружает значок приложения Google Play Store с google.com и значок приложения Apple AppStore с apple.com.

Переход к URL-адресам этих двух значков приложений по отдельности и выполнение указанной выше команды netstat действительно подтверждает, что они размещены на серверах, принадлежащих Google и Akamai соответственно.

Если это вызвало у вас интерес к тогда у нас есть статья, которую вы можете прочитать Подробнее об использовании команды netstat

Проверка интернет-соединений программ на компьютере в Windows

Любой, кто использует интернет, должен знать, что его компьютер находится в постоянной опасности заражения вредоносными программами, которые скрытно подключаются к интернету. Различные виды программ-шпионов и троянов используют ваше интернет-соединение, чтобы передать вашу личную информацию злоумышленнику. Так же ваш компьютер может стать частью сети ботнета, и в последствии выполнять различные команды злоумышленника без вашего ведома.

Одним из способов защиты от нежелательных интернет соединений является двусторонний фаервол (межсетевой экран/брандмауэр), который контролирует как входящий, так и исходящий трафик. Тем не менее, у большинства средних пользователей установлен фаервол, который проверяет только входящий трафик. Так что если у такого пользователя компьютер заразится не через сеть, а, например, через внешний диск, то высока вероятность, что пользователь об этом никогда не узнает.

Существует так же целый ряд программ для анализа сетевой активности, но большинство из них требуют технических знаний в области сети, чего обычный пользователь явно не знает.

К счастью, есть несколько простых способов, которые не потребуют от пользователя каких-то серьезных познаний и сложных аналитических расчетов. В данной статье будет рассматриваться один из таких методов. Он не потребует от вас ничего особого. Все что необходимо уже есть в самой операционной системе Windows

Тем не менее, обращаем ваше внимание, что этот способ не заменит полноценные средства для анализа сети, но все же он предоставляет достаточно полезную информацию, которую сможет осилить пользователь любого уровня

Как узнать, какие программы используют Интернет

В Windows у нас есть ряд функций, интегрированных с которыми мы можем получать информацию о наших сетевых подключениях. Среди этих опций мы также можем увидеть, какие программы используют наше соединение. Посмотрим, какие у нас есть основные варианты.

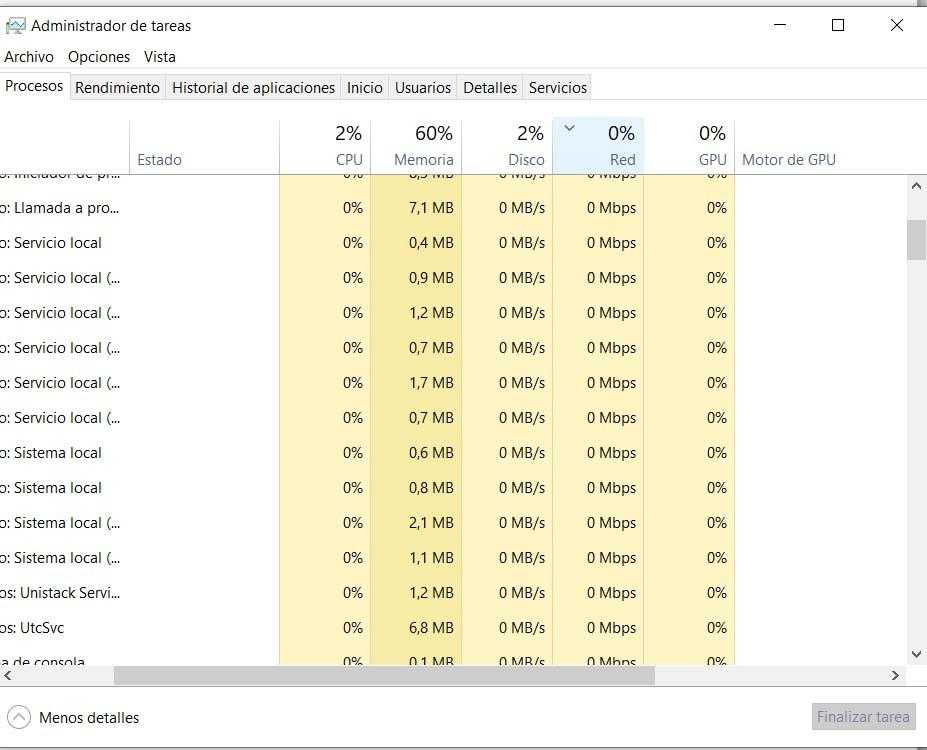

Диспетчер задач

Там мы можем увидеть, какие приложения используют соединение в данный момент. Он измеряет его в Мбит / с, и мы можем заказать его, просто нажав на Cеть, так что мы увидим португальский из этих программ от высшего к низшему.

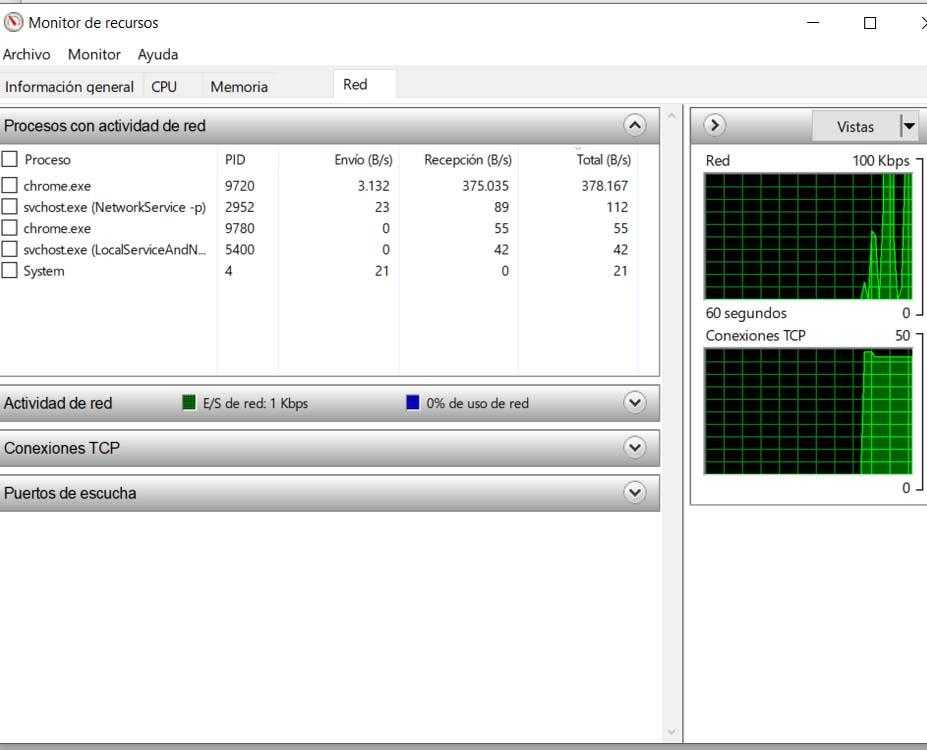

Монитор ресурсов

Таким образом, это еще один вариант большего контроля над использованием Интернета в Windows. Визуально мы сможем узнать, сколько Интернета потребляют различные программы, которые мы выполняли.

Посмотрите, сколько израсходовали программы

Мы видели два варианта, чтобы узнать, какие программы используют Интернет в любой момент времени. Способ отслеживать это потребление в реальном времени, чтобы иметь полный контроль и даже иметь возможность видеть злоумышленников, которые используют наше оборудование.

Однако у нас также есть возможность увидеть сколько программы израсходовали за последние 30 дней. Это очень полезно, если мы хотим иметь контроль в случае, если наша скорость передачи данных ограничена. Узнать это очень легко.

Таким образом, следуя этим шагам, мы сможем увидеть, сколько разных программ, которые мы установили и запустили в Windows, потребляют Интернет. Как мы видим, вам просто нужно использовать функции, интегрированные в саму систему, простым и быстрым способом.

Данные мониторинга, отправляемые по сети

Мы видели, как , , и может использоваться для отслеживания того, какие сетевые подключения выполняются и к кому, но часто бывает желательно точно видеть, какие данные отправляются по сети. Для достижения этой цели нам необходимы приложения, способные перехватывать пакеты. Две программы, специализирующиеся в этой области: и .

Ранее мы писали руководства о том, как установить wirehark на RHEL 8, The Основы анализатора сетевых протоколов Wireshark в Linux, Фильтрация пакетов в Wireshark в Kali Linux, а раздел Мониторинг системы и оборудования Linux стал эффективным включает хорошее введение в .

Как посмотреть активные сетевые соединения (Windows)

Загрузить PDF

Загрузить PDF

Возможно, вам нужно посмотреть активные сетевые соединения на компьютере под управлением Windows. Это можно сделать несколькими способами. Вы можете открыть Центр управления сетями и общим доступом или работать с утилитой командной строки «net» (network istics — сетевая статистика), которая позволяет обнаруживать сетевые проблемы и сетевой трафик; пользоваться этой утилитой довольно легко.

Центр управления сетями и общим доступом (Windows 7 — 10)

-

1

Нажмите «Пуск».

-

2

Нажмите «Настройки».

-

3

Нажмите «Ethernet».

-

4

Нажмите «Центр управления сетями и общим доступом». В Центре управления сетями и общим доступом вы можете получить информацию о состоянии сети, типе сетевого соединения, активных соединениях и возможности подключиться к другим компьютерам.

-

5

Щелкните по значку возле «Соединения». Значок зависит от типа вашего соединения. Например, если вы подключены к Ethernet-сети, то значок имеет вид Ethernet-кабеля со штекером, а если вы подключены к беспроводной сети, то значок выглядит как пять вертикальных столбцов.

-

6

Нажмите «Подробно». Откроется окно, в котором будет отображена подробная информация о вашем сетевом соединении.

Окно «Сетевые подключения» (Windows 7)

-

1

Нажмите «Пуск».

-

2

В строке поиска введите ncpa.cpl.

-

3

В результатах поиска щелкните по «ncpa.cpl». Откроется окно «Сетевые подключения», в котором отобразятся активные сетевые соединения.

-

4

Щелкните правой кнопкой мыши по интересующему вас сетевому подключению.

-

5

В выпадающем меню нажмите «Состояние».

-

6

Откроется окно «Состояние подключения по сети». В этом окне вы можете просмотреть информацию о сетевом соединении. Для получения дополнительной информации нажмите «Сведения».

Команда net (Windows Vista и поздние версии)

-

1

Нажмите «Пуск».

-

2

В строке поиска введите cmd. В результатах поиска щелкните по «cmd», чтобы открыть окно командной строки (в Windows Vista и поздних версиях).

-

3

Откроется окно командной строки (с черным фоном). В этом окне вы будете вводить команду net. Команда вводится с различными опциями, самые популярные из которых приведены ниже.

-

4

Введите net -a, чтобы отобразить активные соединения. Эта команда приведет к отображению списка активных TCP-соединений (TCP, transmission control protocol — протокол управления передачей), в котором имени физического компьютера соответствуют локальные адреса, а имени хоста — удаленные адреса. Также будет отображено состояние порта (в режиме ожидания, подключение установлено и так далее).

-

5

Введите net -b, чтобы отобразить программы, использующие сетевые соединения. Эта команда приведет к отображению списка, который аналогичен выводимому командой netstast -a, но здесь также отобразятся программы, использующие соединения и порты.

-

6

Введите net -n, чтобы отобразить IP-адреса. Эта команда приведет к отображению списка TCP-соединений, но вместо имен компьютеров или поставщиков услуг отобразятся реальные IP-адреса.

-

7

Введите net /?, чтобы отобразить командные опции. Эта команда приведет к отображению списка всех опций команды net.

-

8

Просмотрите активные сетевые подключения. Введя команду net, откроется список TCP/UCP-соединений с IP-адресами.

Команда net (Windows XP)

-

1

Нажмите «Пуск».

-

2

Нажмите «Выполнить». Откроется окно с текстовой строкой.

-

3

Введите cmd.

-

4

Откроется окно командной строки (с черным фоном). В этом окне вы будете вводить команду net. Команда вводится с различными опциями, самые популярные из которых приведены ниже.

-

5

Введите net -a, чтобы отобразить активные соединения. Эта команда приведет к отображению списка активных TCP-соединений (TCP, transmission control protocol — протокол управления передачей ), в котором имени физического компьютера соответствуют локальные адреса, а имени хоста — удаленные адреса. Также будет отображено состояние порта (в режиме ожидания, подключение установлено и так далее).

-

6

Введите net -b, чтобы отобразить программы, использующие сетевые соединения. Эта команда приведет к отображению списка, который аналогичен выводимому командой netstast -a, но здесь также отобразятся программы, использующие соединения и порты.

-

7

Введите net -n, чтобы отобразить IP-адреса. Эта команда приведет к отображению списка TCP-соединений, но вместо имен компьютеров или поставщиков услуг отобразятся реальные IP-адреса.

-

8

Введите net /?, чтобы отобразить командные опции. Эта команда приведет к отображению списка всех опций команды net.

-

9

Просмотрите активные сетевые подключения. Введя команду net, откроется список TCP/UCP-соединений с IP-адресами.

Что такое сканер портов?

Сканер портов относится к программному приложению, которое сканирует сервер на наличие открытых портов. Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

Сканирование портов представляет собой способ определения, какие порты в сети открыты. Поскольку порты на компьютере — это место, где информация отправляется и принимается, сканирование портов аналогично стуку в дверь, чтобы увидеть, находится ли кто-то дома. Выполнение сканирования портов в локальной сети или на сервере позволяет определить, какие порты открыты и находятся в режиме прослушивания (listening) (получения информации), а также выявить наличие таких устройств безопасности, как межсетевые экраны, которые находятся между отправителем и целью. Этот метод известен как дактилоскопия (fingerprinting). Это также полезно для тестирования сетевой безопасности и надежности брандмауэра системы. Благодаря этой функциональности, это также популярный инструмент разведки для злоумышленников, ищущих слабую точку доступа для проникновения в компьютер или сервер.

Порты различаются по своим назначениям. Они пронумерованы от 0 до 65535, но определенные диапазоны используются чаще. Порты с 0 по 1023 идентифицируются (https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP), как «общеизвестные порты» или стандартные порты и были назначены для определенных служб, агентством по присвоению номеров в Интернете (IANA). Некоторые из наиболее известных портов и назначенных им служб включают в себя:

- Порт 20 (UDP) — протокол передачи файлов (FTP) для передачи данных

- Порт 22 (tcp) — протокол Secure Shell (SSH) для безопасного входа, FTP и переадресации портов

- Порт 23 (tcp) — протокол Telnet для не зашифрованных текстовых коммутаций

- Порт 53 (UDP) — Система доменных имен (DNS) переводит имена всех компьютеров в Интернете в IP-адреса

- Порт 80 (tcp) — Всемирная паутина HTTP

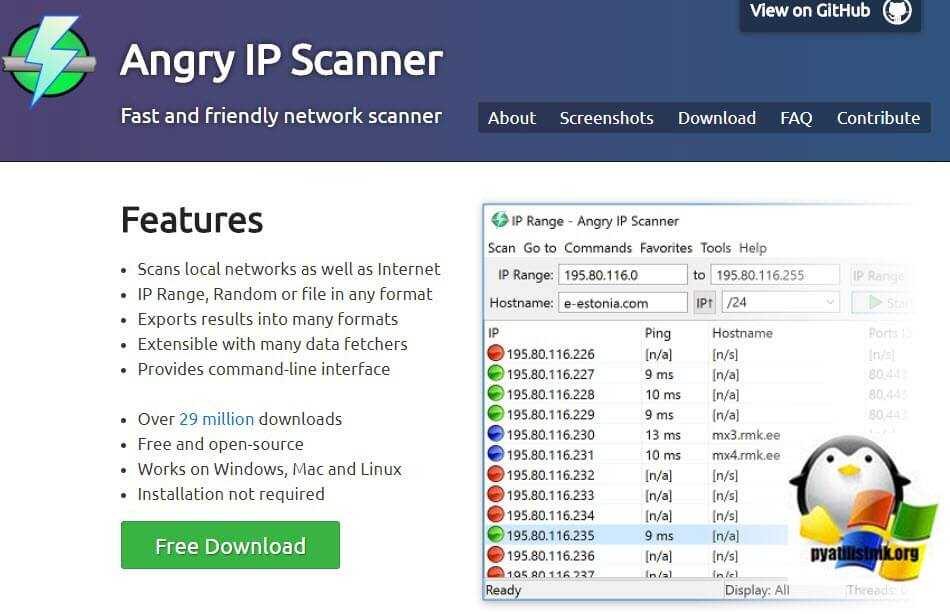

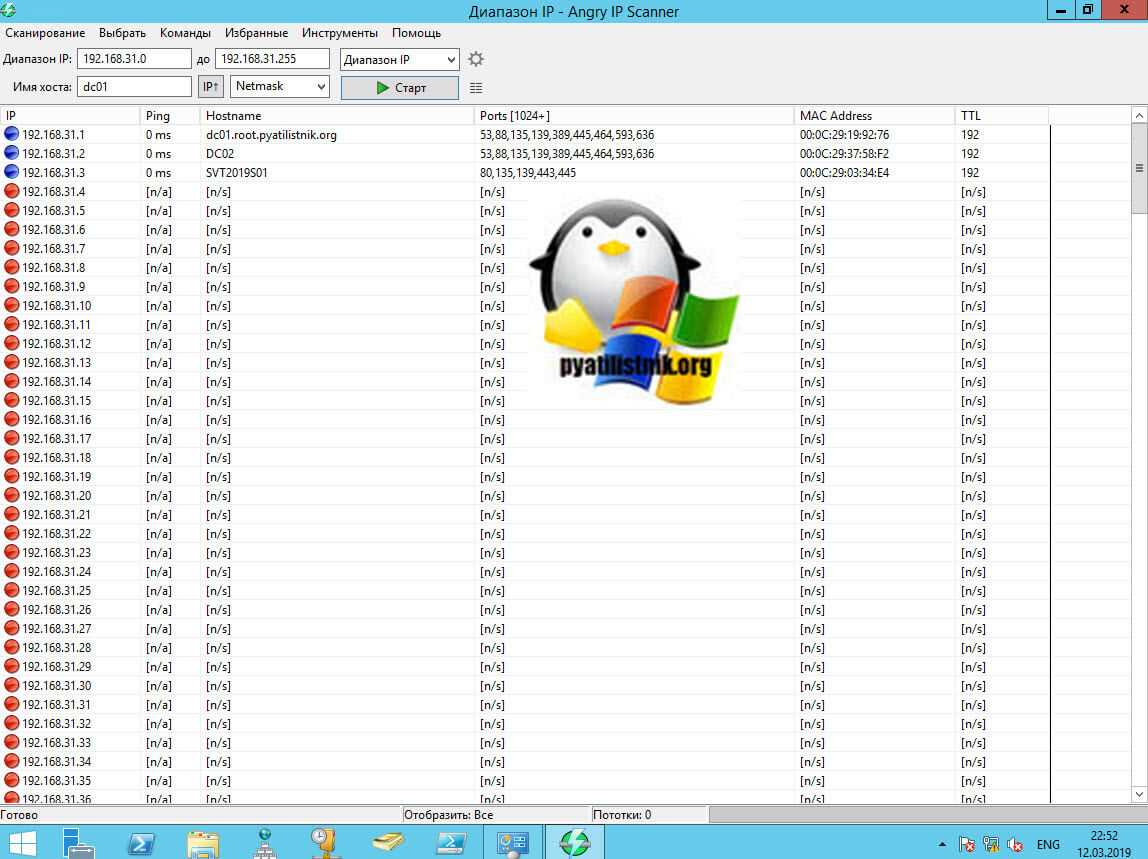

Использование утилиты Angry IP Scanner

Angry IP Scanner — это бесплатное решение по сканированию портов компьютера или сервера.

Скачать утилиту https://angryip.org/

Обращаю внимание, что для работы приложения у вас должна быть установлена Java на компьютере, где будите производить запуск вашего порт-сканера, иначе не заработает ничего

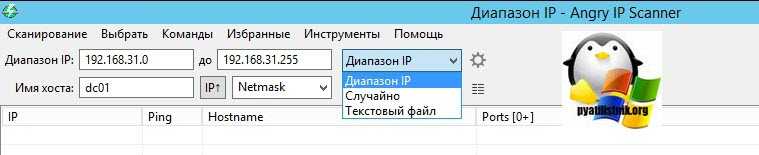

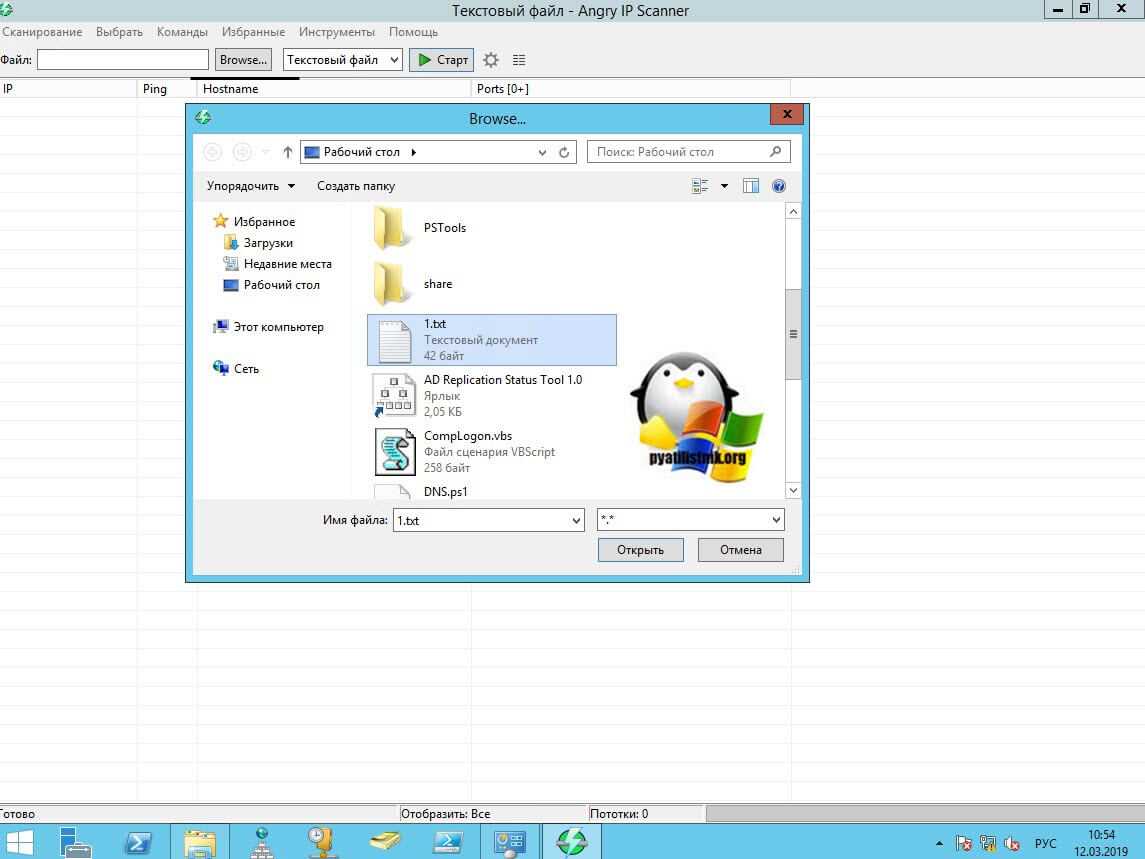

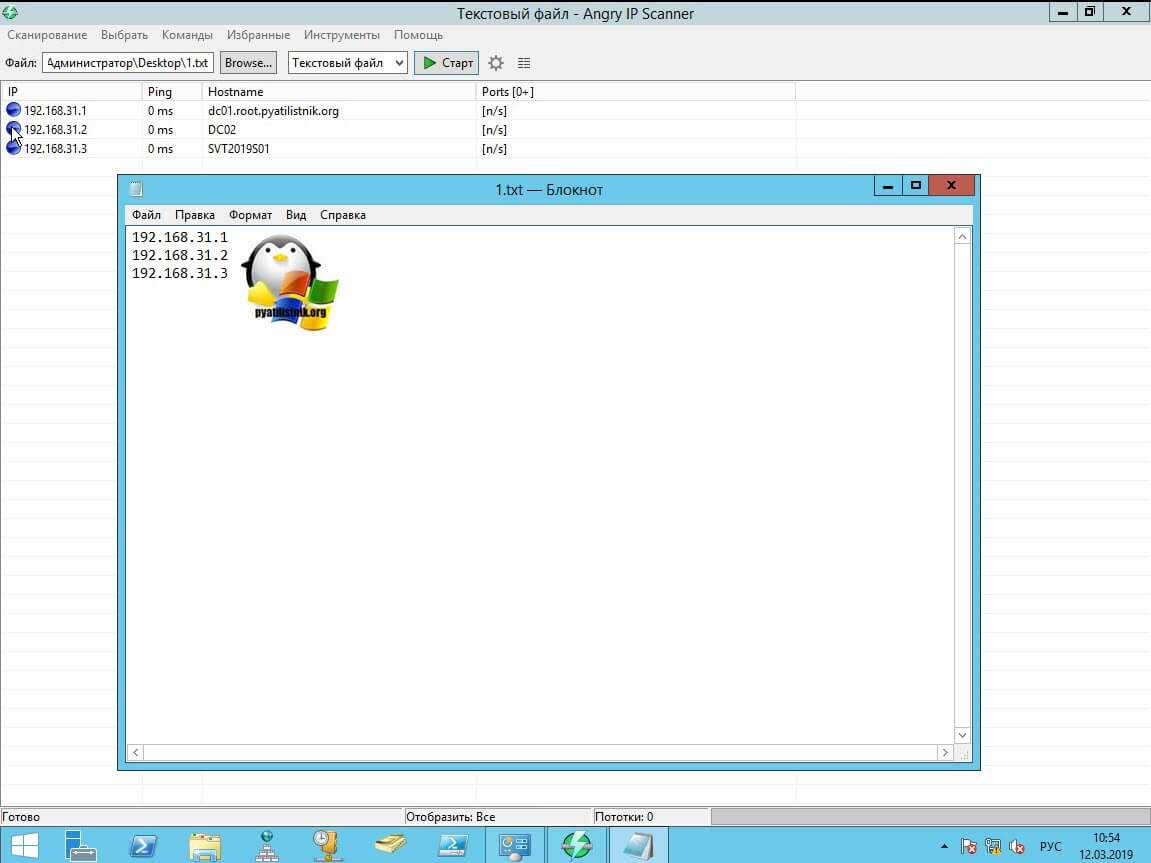

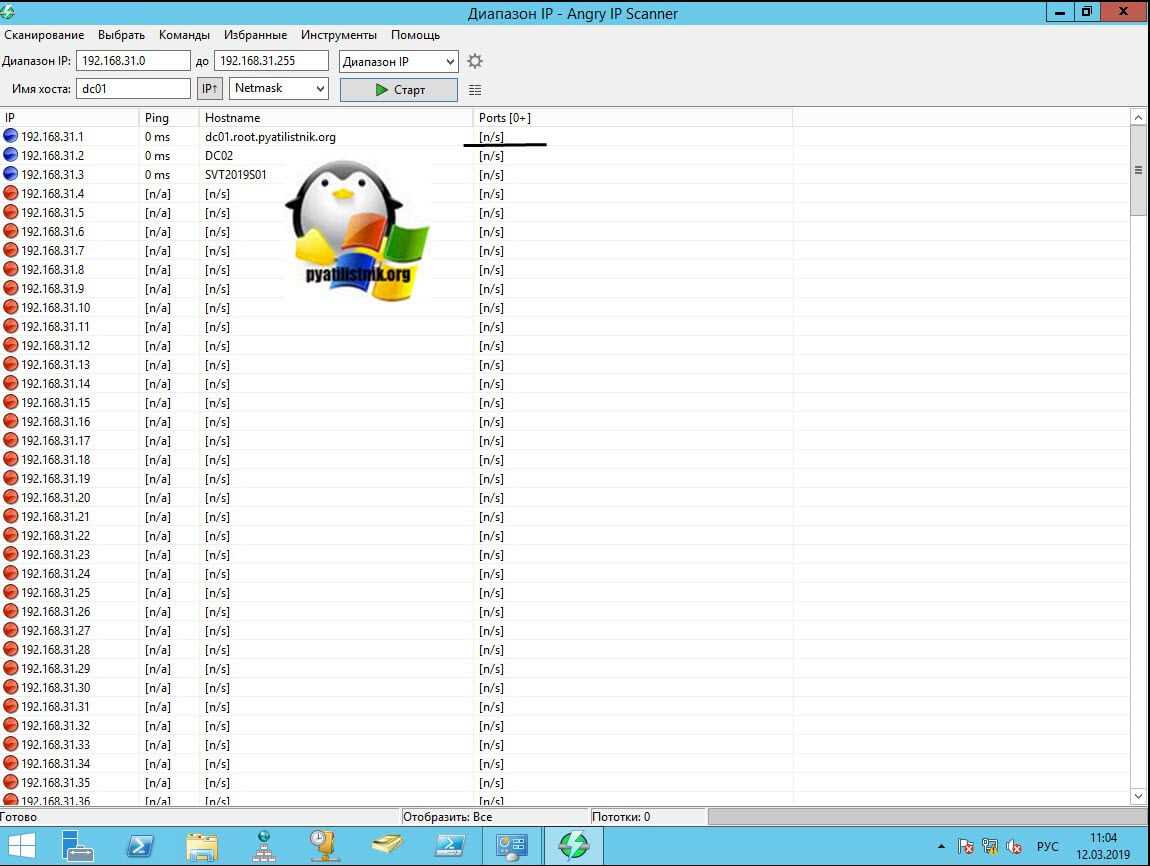

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

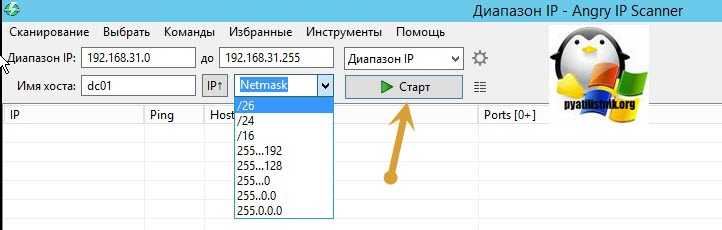

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус «Ports n/s (Not/Scan)»

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет — не доступен

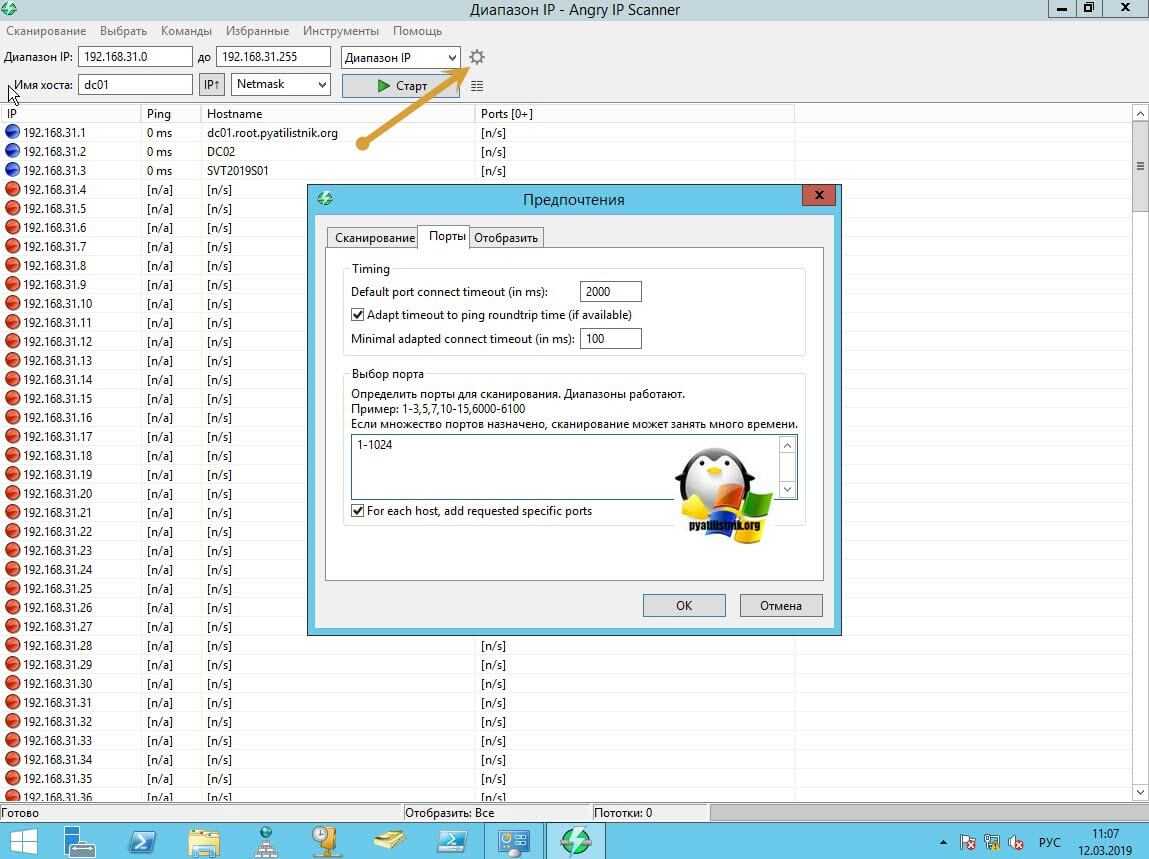

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

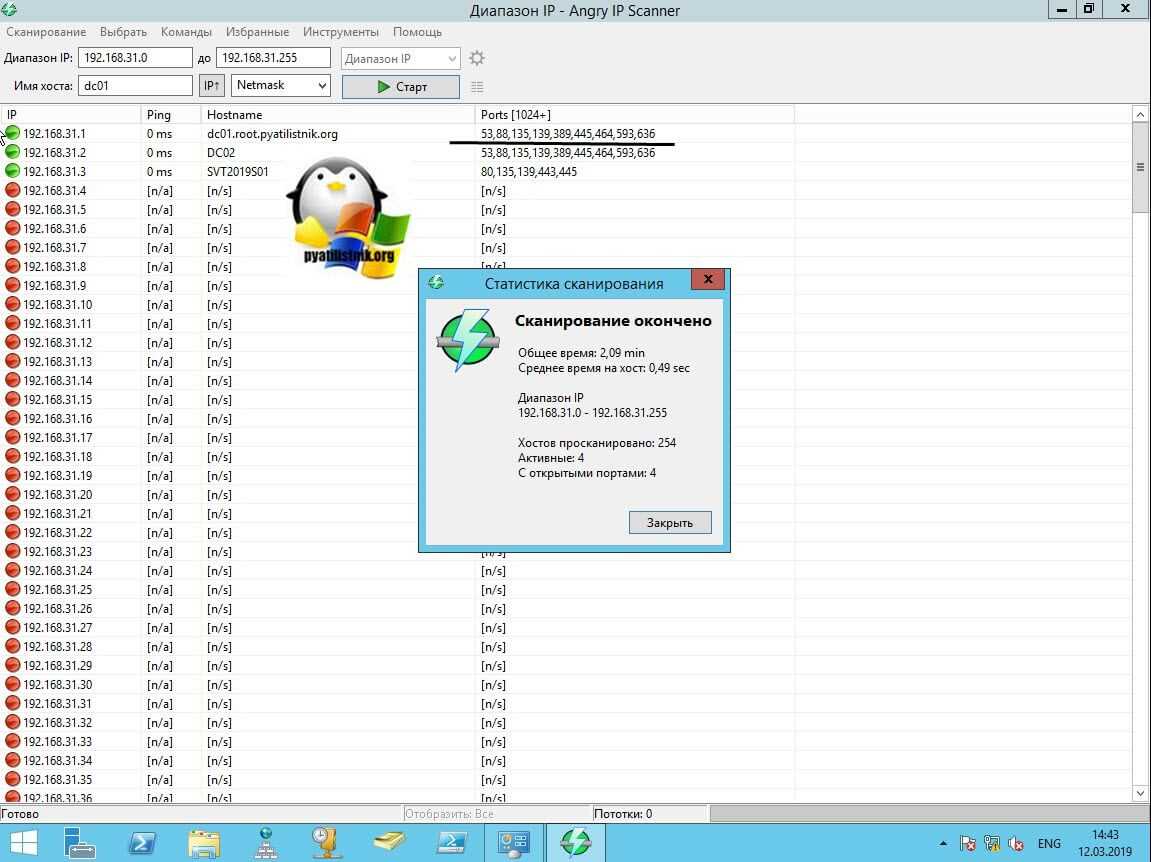

У вас в столбце Ports изменится значение, нажимаем кнопку «Старт».

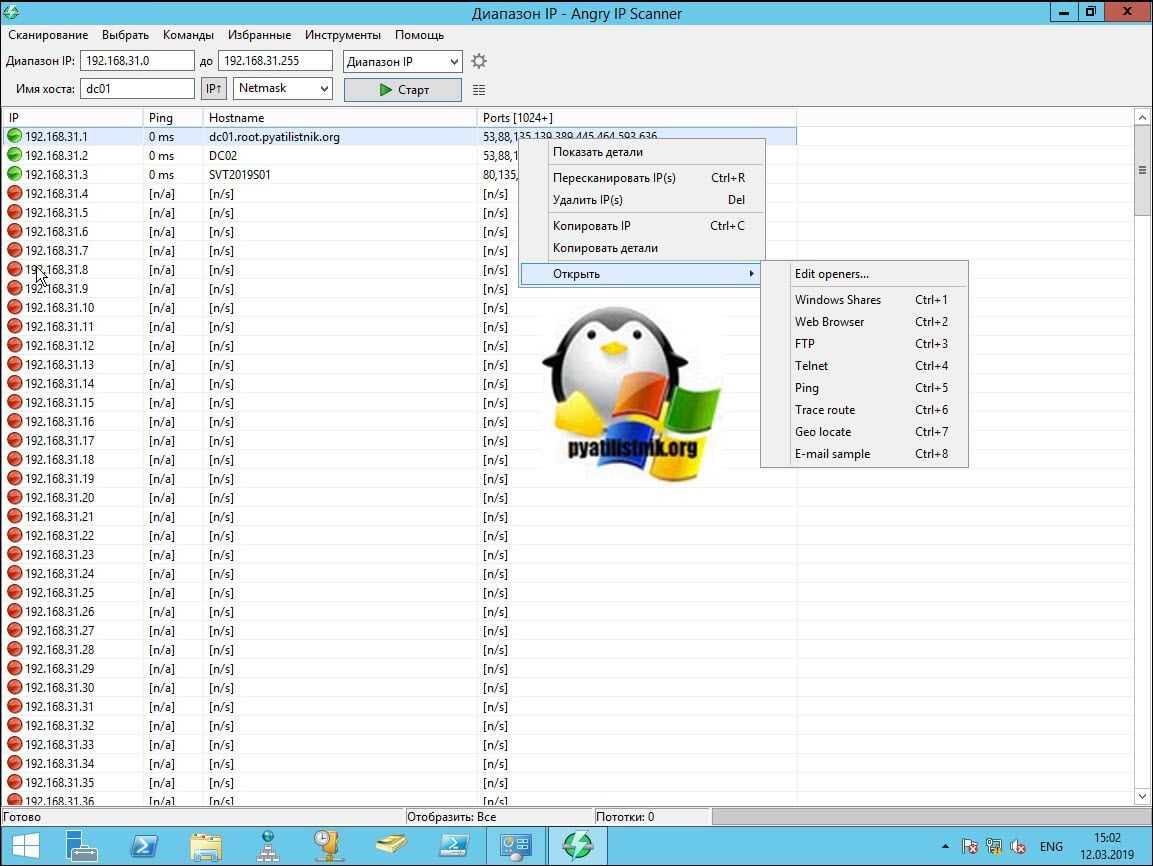

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта «Открыть» вы можете увидеть их:

- Windows Shares — будет открыт проводник с сетевыми шарами сервера

- Web Browser — откроет в браузере 80 порт для данного хоста

- FTP — попробует подключиться к FTP

- Telnet

- Ping — будет открыта командная строка в которой будет запущен пинг

- Trace route — запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

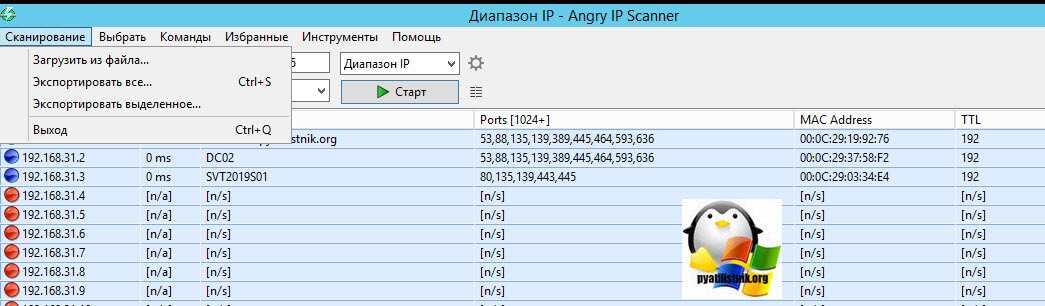

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню «Сканирование» или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

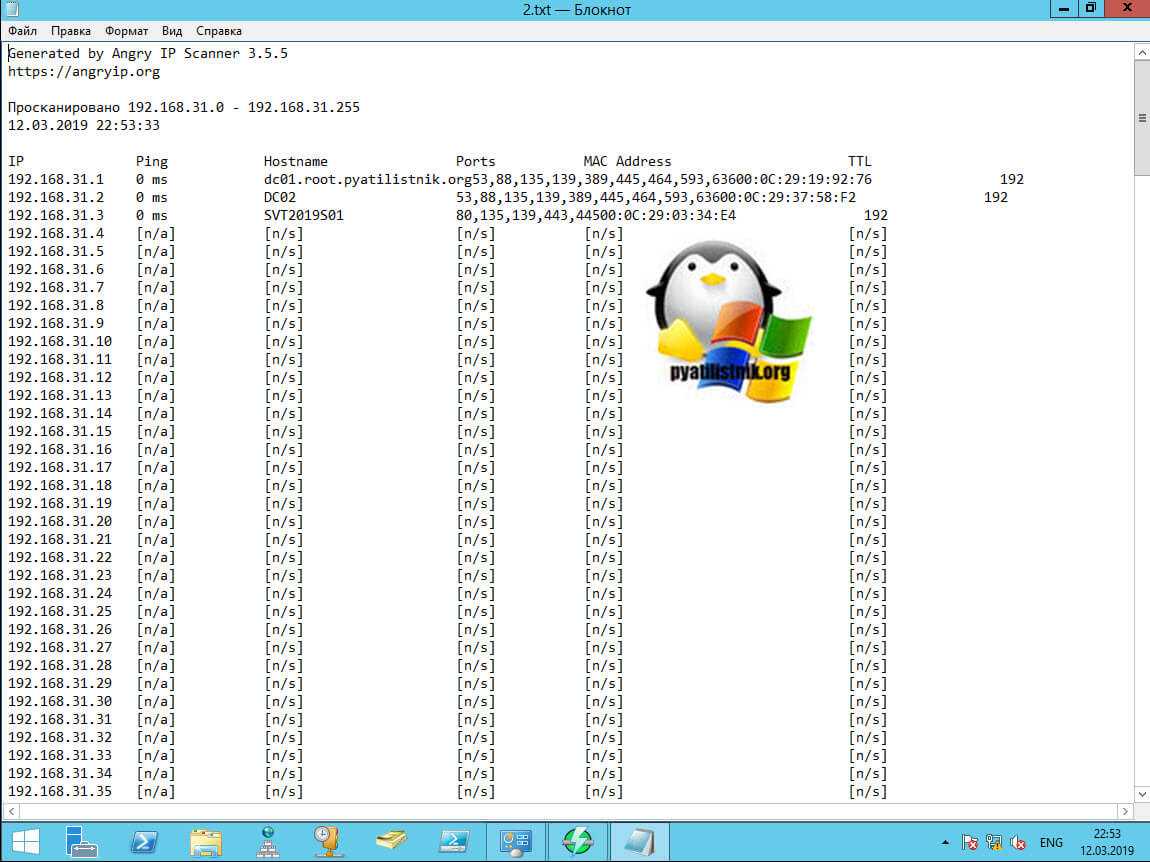

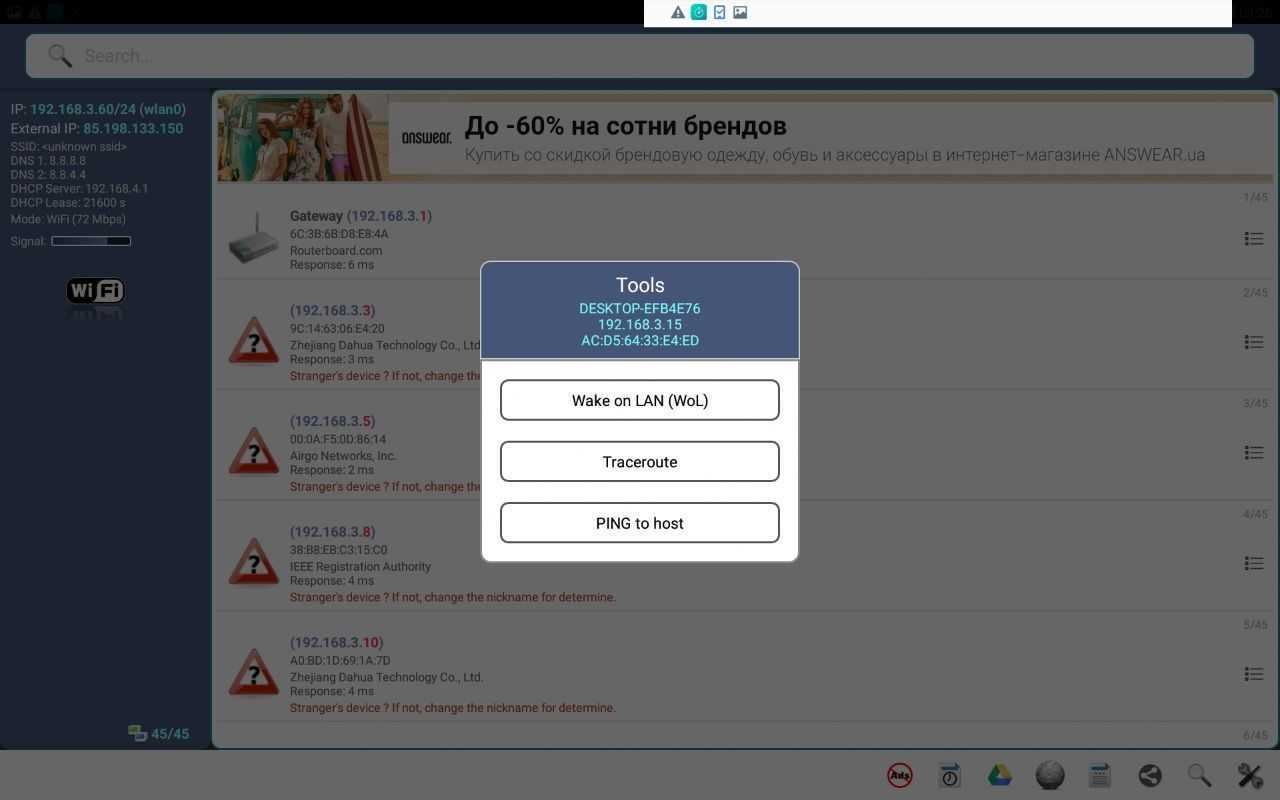

Как проверить устройства в локальной сети на OC Windows, macOS, iOS и Android

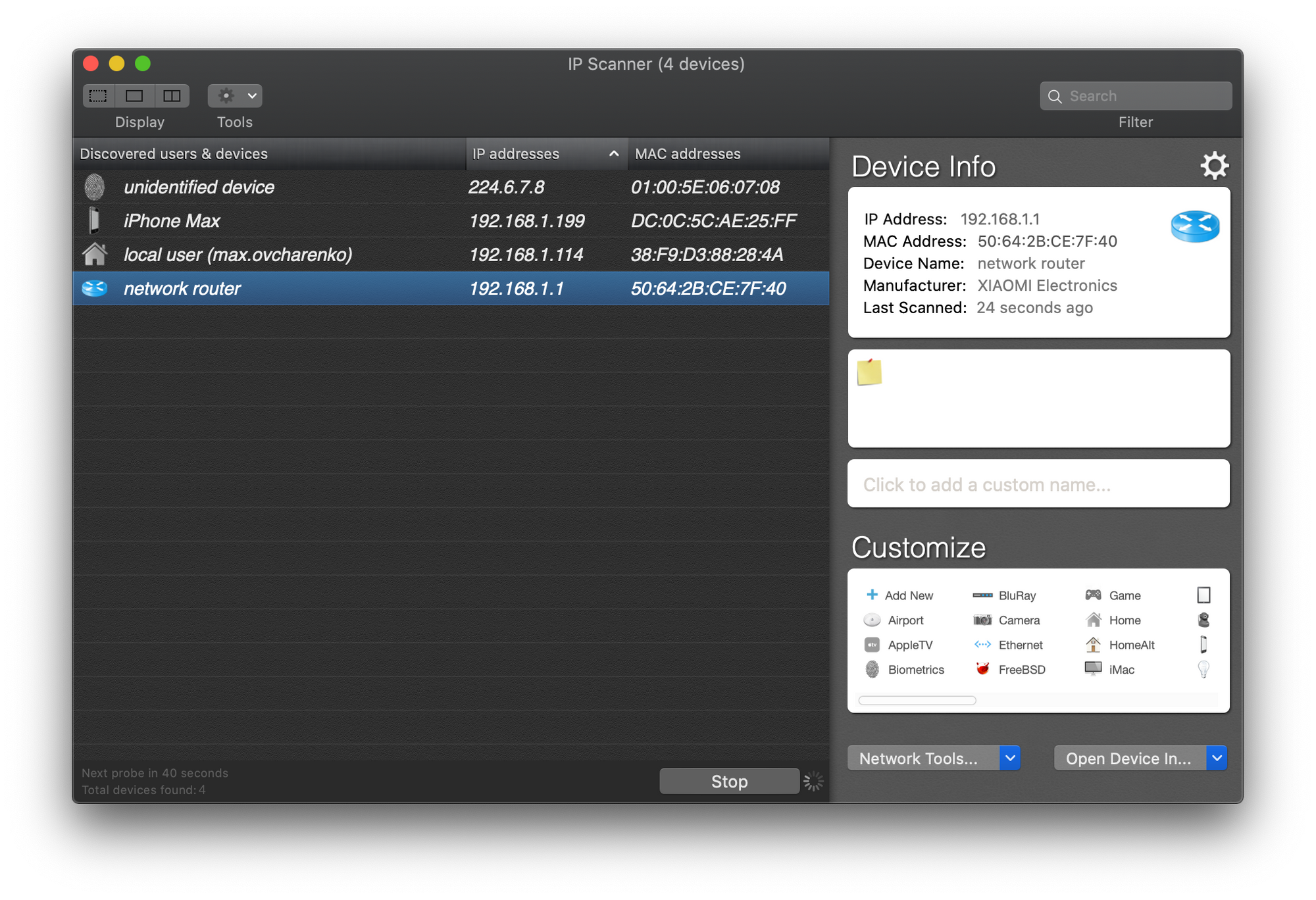

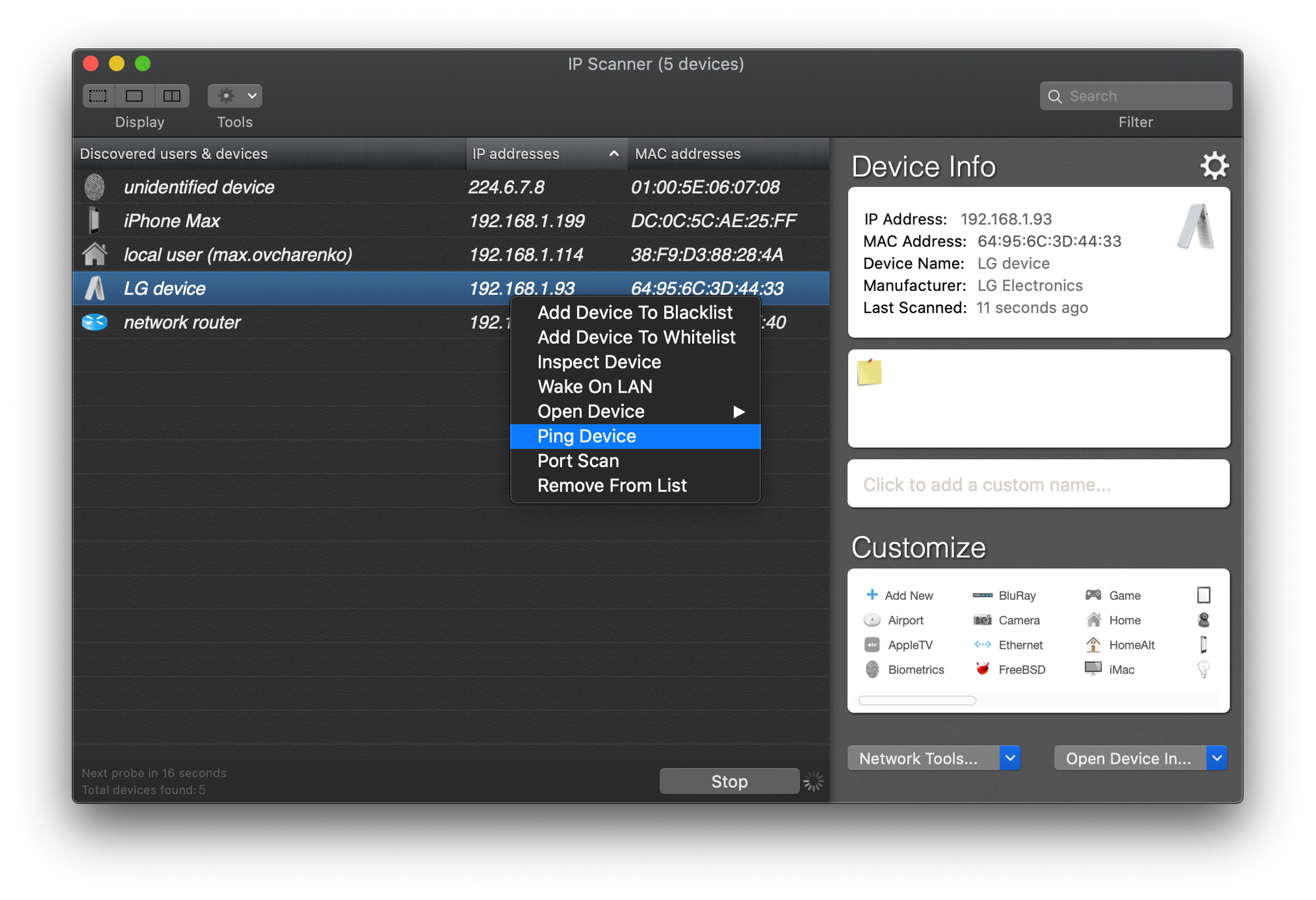

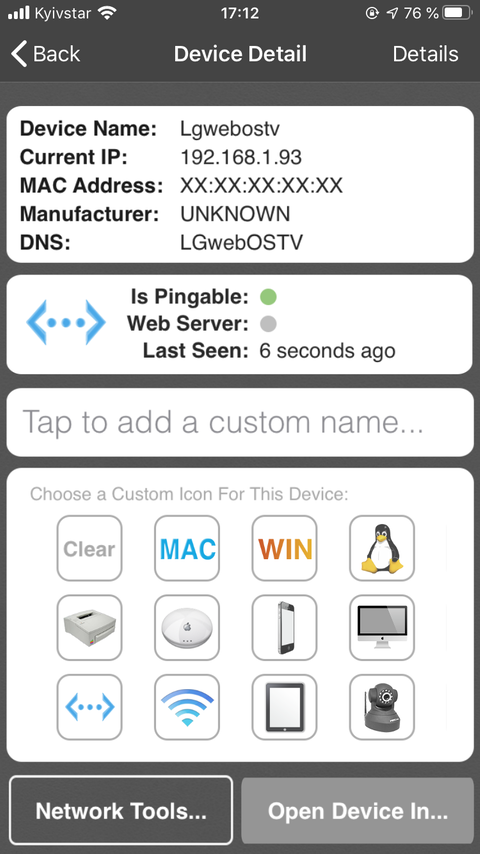

Чтобы проверить какие устройства подключены к локальной сети заведения через Ethernet или по Wi-Fi, используйте утилиту IP Scanner.

Она покажет список с IP-адресами и MAC-адресами каждого устройства, дополнительно вы сможете пропинговать устройство, чтобы проверить его доступность в сети. Этот способ быстрее и удобнее, чем проверка устройств в веб-интерфейсе роутера:

Чтобы проверить устройства в локальной сети на macOS

Скачайте IP Scanner из App Store.

Запустите утилиту, — сканирование устройств начнётся автоматически.

Чтобы провести сканирование заново, нажмите Stop и Rescan.

Дважды нажмите на устройство, которое хотите проверить.

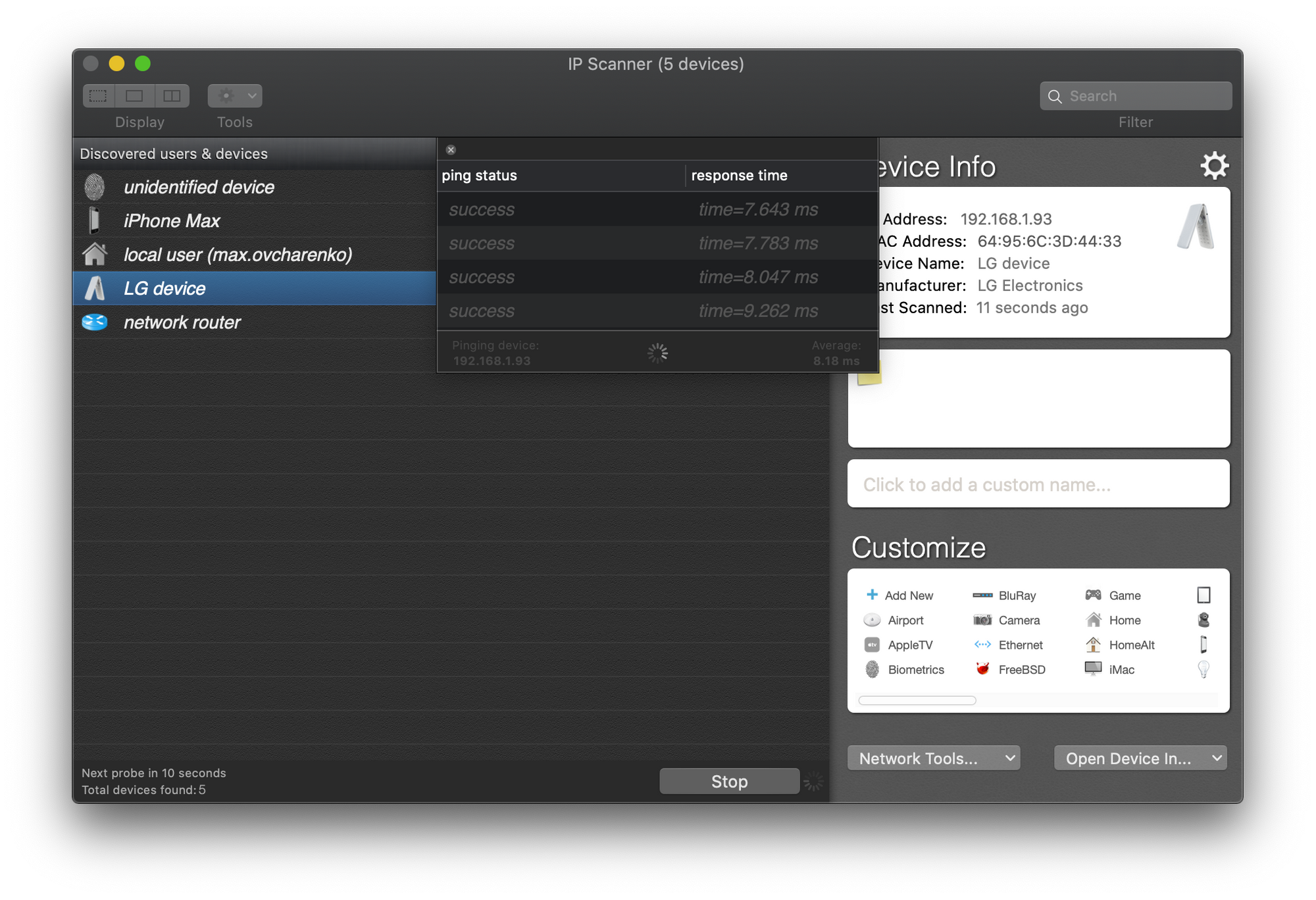

Нажмите Ping Device.

Посмотрите результат проверки в окне ping status. Статус success означает, что устройство включено и доступно в локальной сети.

️ Утилита для macOS отображает только первые 8 найденных устройств. Чтобы посмотреть все устройства, купите Pro-версию.

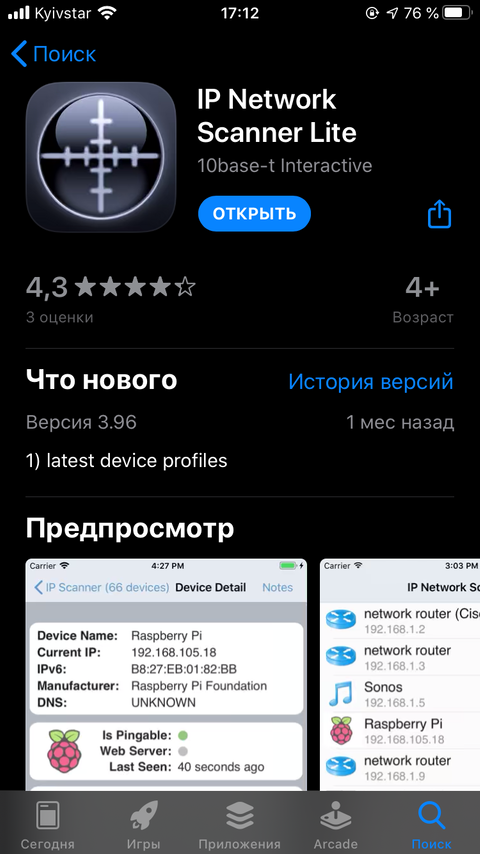

Чтобы проверить устройства в локальной сети на iOS

Запустите утилиту на iPad или iPhone, — сканирование устройств начнётся автоматически.

Чтобы сделать повторное сканирование, нажмите Rescan.

Выберите из списка устройство, которое хотите проверить и нажмите Network Tools.

Нажмите Ping Device.

️ Утилита для iOS отображает только первые 10 найденных устройств. Чтобы посмотреть все устройства, купите Pro-версию.

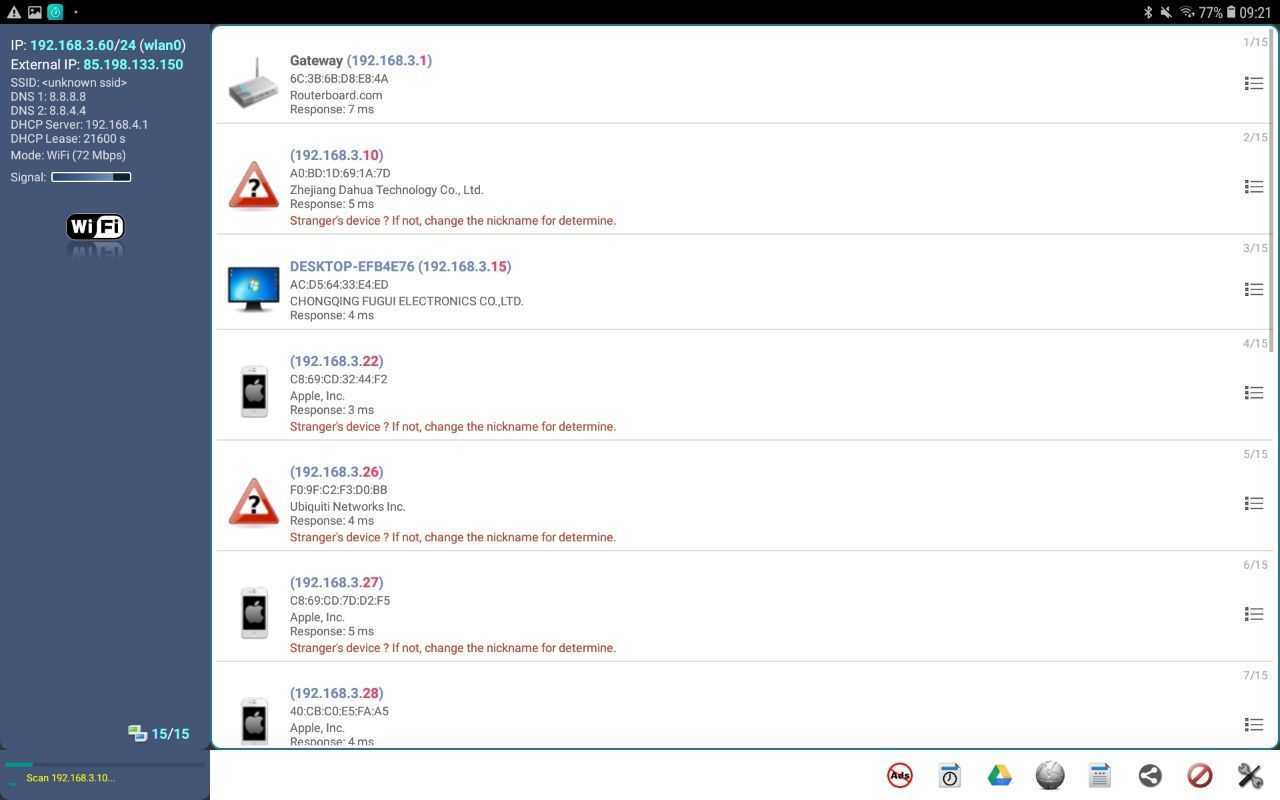

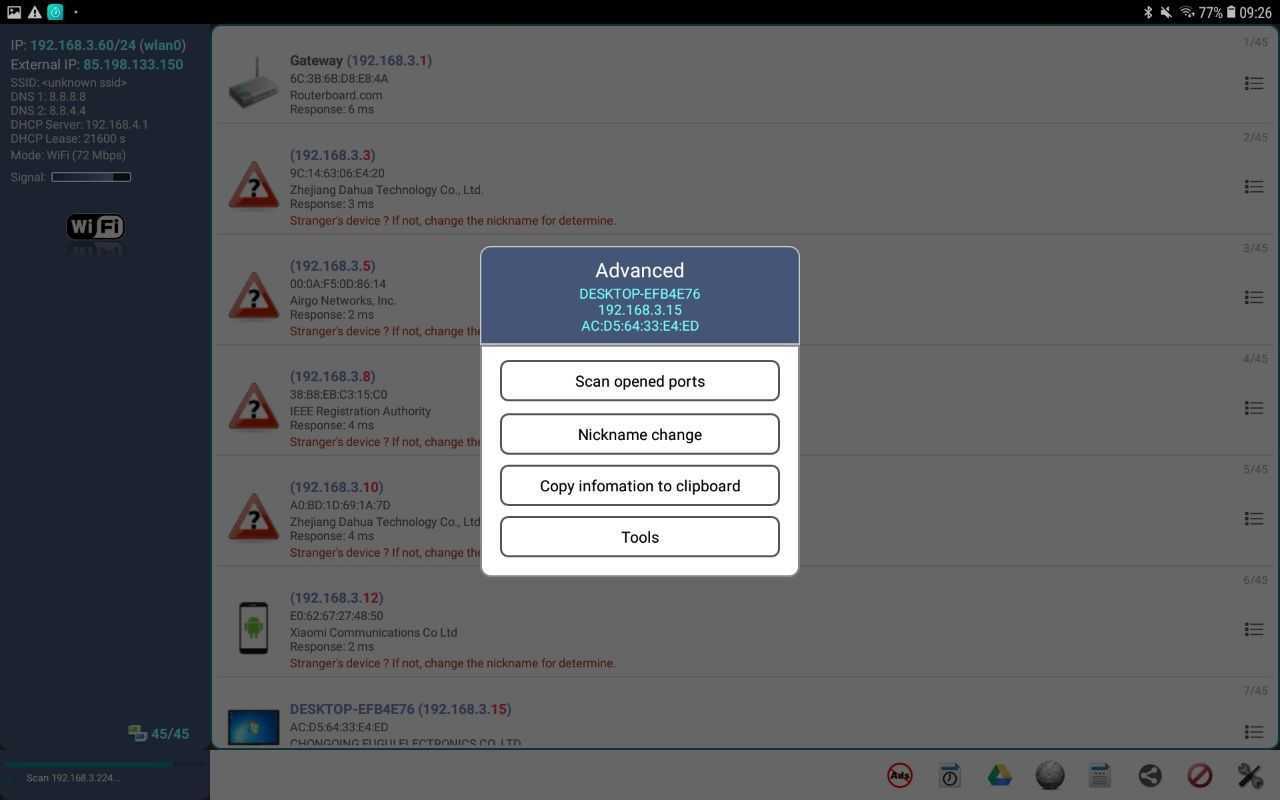

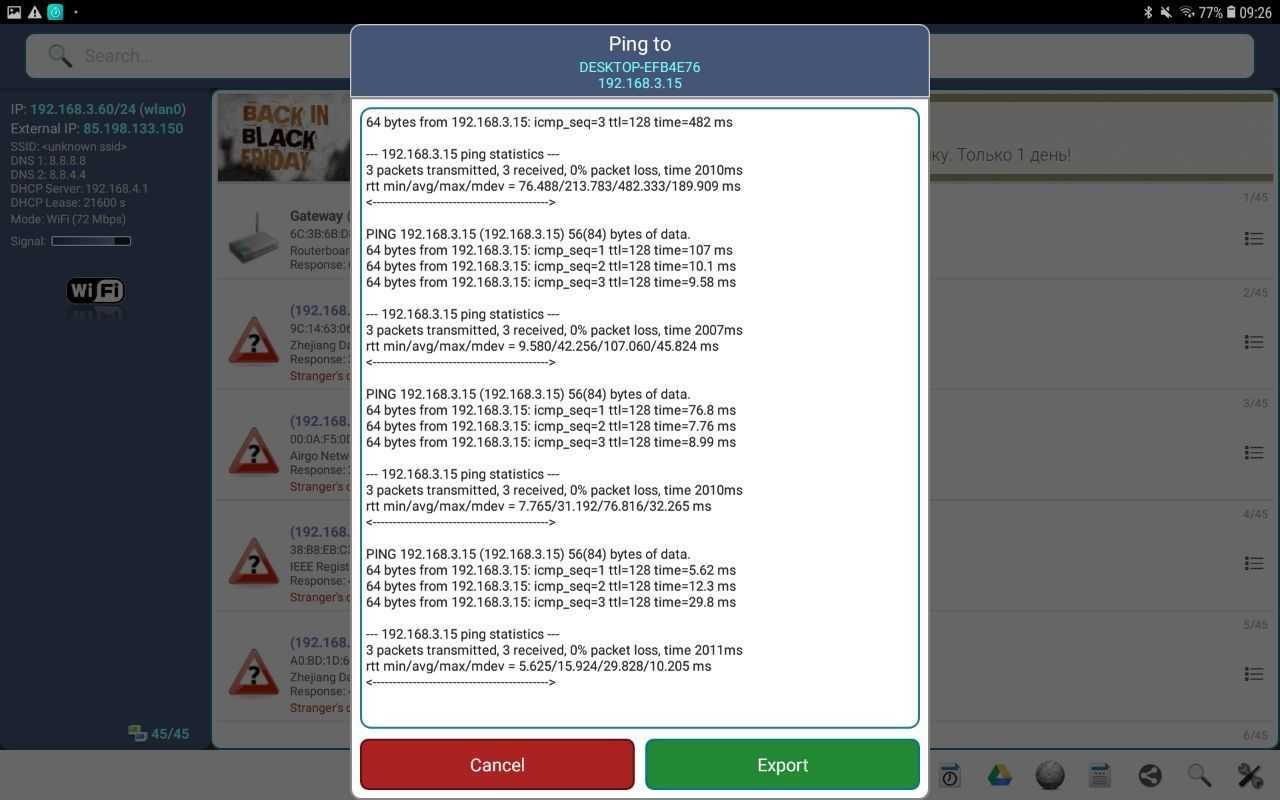

Чтобы проверить устройства в локальной сети на Android

Скачайте Network IP Scanner из Google Play.

Запустите утилиту, — сканирование сети начнётся автоматически.

Выберите из списка устройство, которое хотите проверить, и нажмите Tools.

Нажмите PING to host.

Посмотрите результат проверки в открывшемся окне.

Если не находится или не пингуется проводное устройство, проверьте Ethernet-подключение или замените LAN-кабель. Если проблемы с устройством, которое работает по Wi-Fi, проверьте уровень Wi-Fi-сигнала.

NetWorx

NetWorx – платная программа с бесплатным 30 дневным периодом, предоставляющая большой функционал об использовании интернета, в том числе и программами. NetWorx собирает статистику использования интернета, показывает активные подключения (как и TCPView) и еще несколько полезных функций. В рамках нашей статьи NetWorx поможет определить, какие программы используют больше всего интернета (будет полезно пользователям с ограниченным трафиком). Часто вирусы могут использовать весь трафик пользователя, который будет потом удивлять, куда он делся.

- Скачиваем NetWorx с официального сайта и устанавливаем, никакой сложности и подводных камней в установке нет.

- После установки нам понадобиться немного настроить NetWorx, для этого находим NetWorx в трее и заходим в настройки.

- В открывшемся окне настроек, на вкладке «Общие», ставим галочку напротив «Игнорировать локальный трафик» и нажимаем «ок».

- Теперь мы можем узнать сколько трафика используют программы, установленные на компьютере. Открываем «Статистика», используя значок NetWorx в трее.

- Открываем вкладку «Приложения», в которой мы увидим сколько трафика использовали программы за выбранный период.

- Посмотрев процессы, использующие интернет, можно с помощью функционала «Инструменты» — «Соединения».

- В открывшемся окне ставим галочки «Преобразовывать адреса в имена» и «Только установленные».

NetWorx имеет еще много полезных функций не входящих в рамки статьи, надеюсь, вы справитесь сами с их изучением.

Определения порта программы стандартными средствами Windows

Узнать какой порт использует программа в операционной системе Windows можно используя инструменты командной строки — tasklist и netstat. С помощью tasklist узнаем номер идентификатора процесса — PID, затем в netstat находим номер порта этого процесса.

Поиск идентификатора процесса PID

1. Открываем командную строку: сочетание клавиш <Win +R> и вводим команду CMD.

2. Запускаем tasklist и находим PID процесса.

Если необходимо отобразить полный список процессов, в том числе служебных и системных, необходимо использовать tasklist без аргументов.

Команда tasklist /fi «status eq running» найдет только те процессы, которые были запущенны программами. Это сократит список процессов и облегчит поиск.

Находим в списке нужную программу, например OneDrive.exe и запоминаем соответствующий PID.

Поиск порта процесса

Для получения списка используемых портов воспользуемся утилитой командной строки netstat.

B netstat были использованы слtдующие аргументы:

-a — показывает все сокеты, используемые процессами-o — показывает PID процесса-n — показывает адреса в числовом формате

В результате будет получен довольно крупный список активных сетевых соединений, среди которых необходимо найти соединение с нужным PID.

Чтобы отфильтровать список и сразу найти сетевое соединение с нужным PID перенаправим результаты netstat в утилиту findstr «PID_number», где PID_number — идентификатор искомого процесса.

В найденных результатах видно, что процесс c PID 15304 (программа OneDrive.exe) использует несколько сетевых портов: 11906, 11907, 11908.

Примеры использования

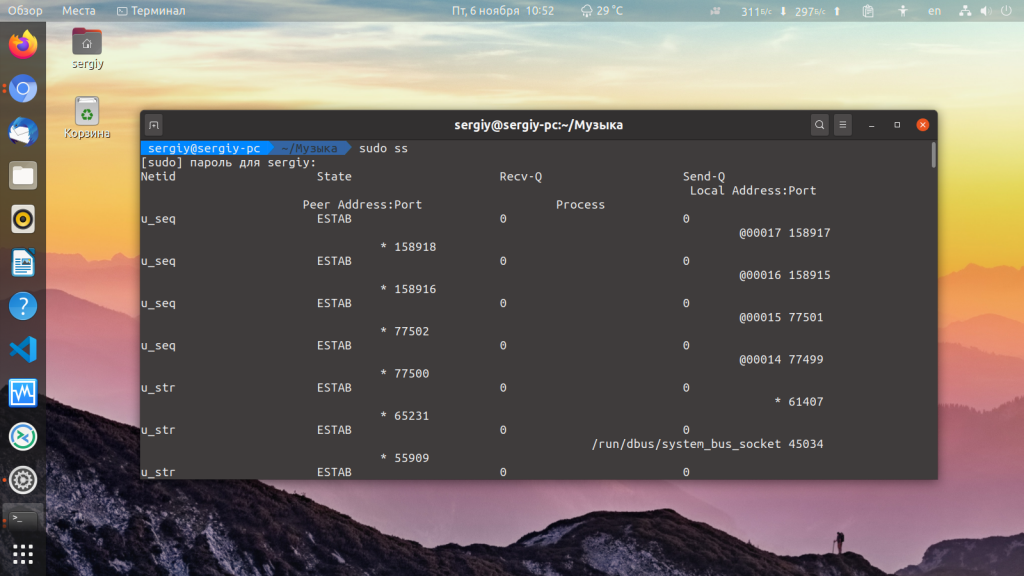

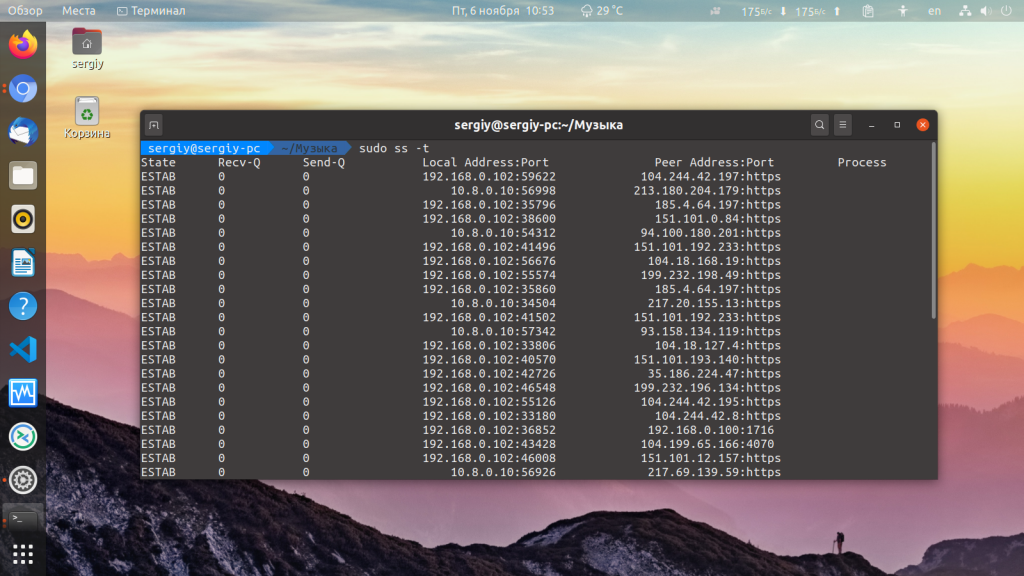

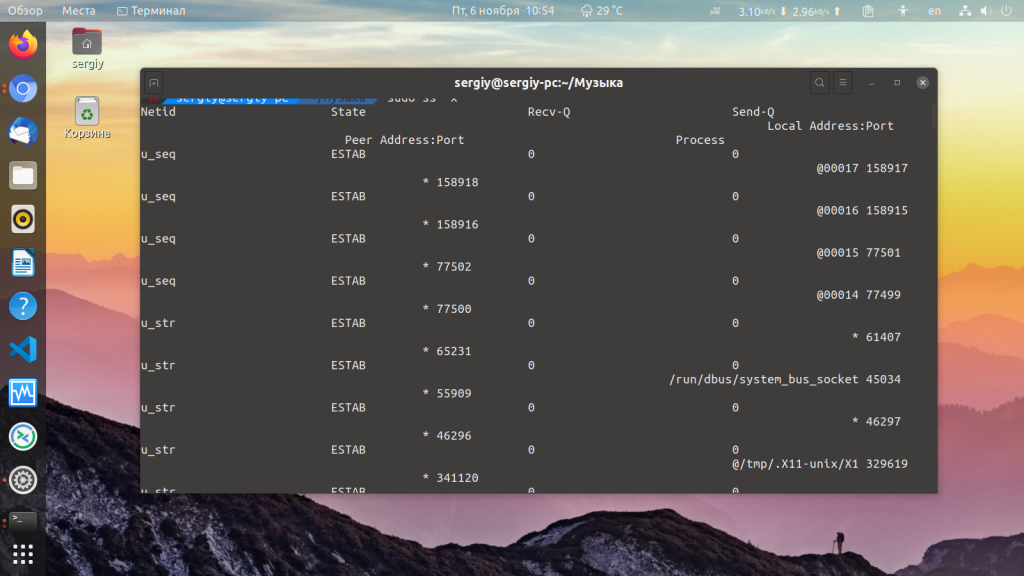

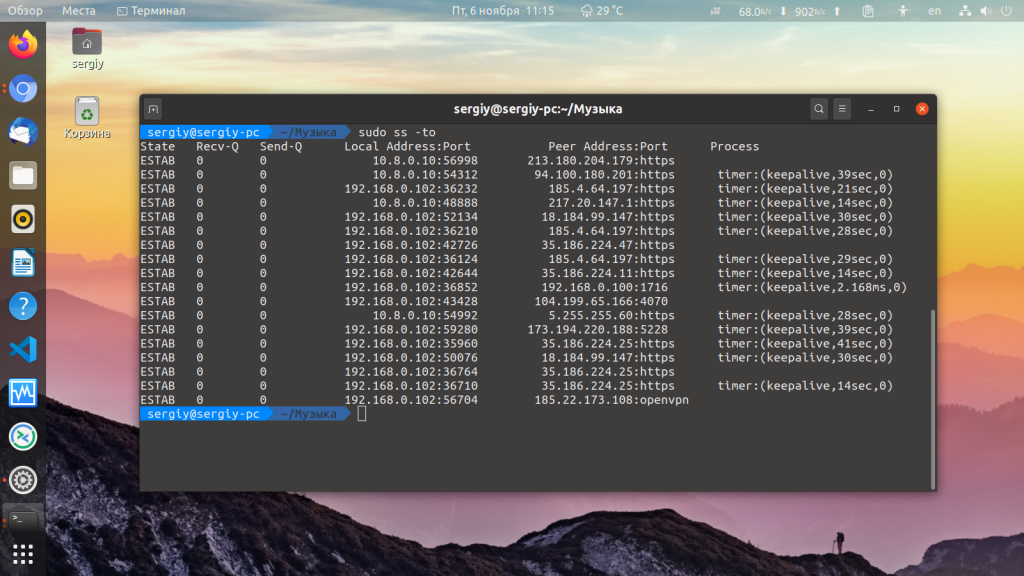

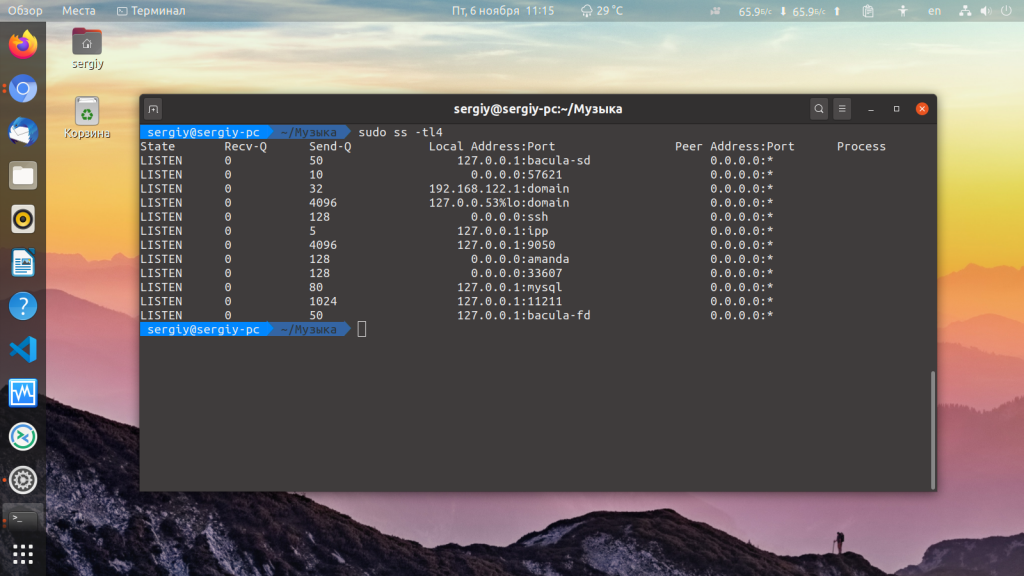

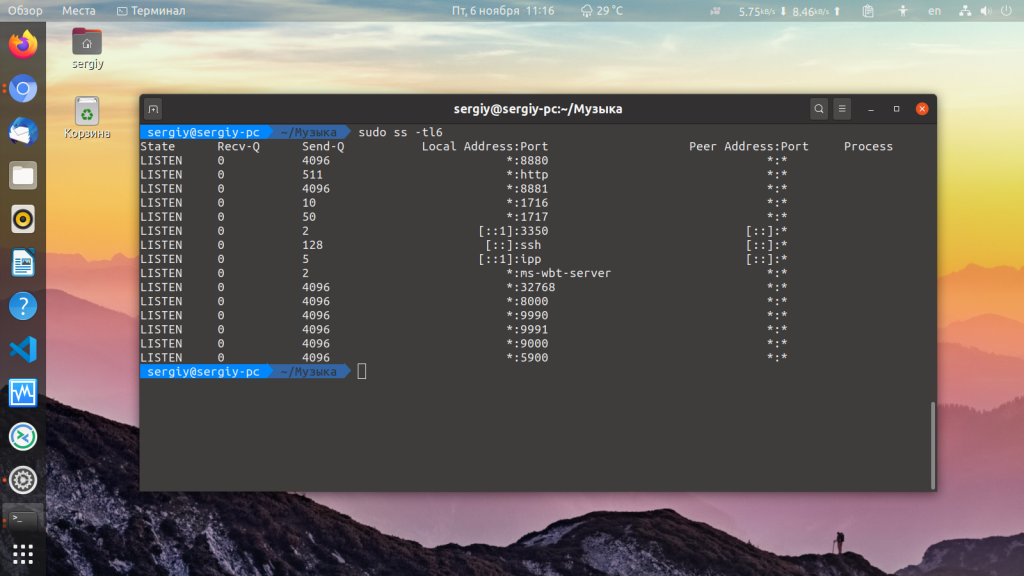

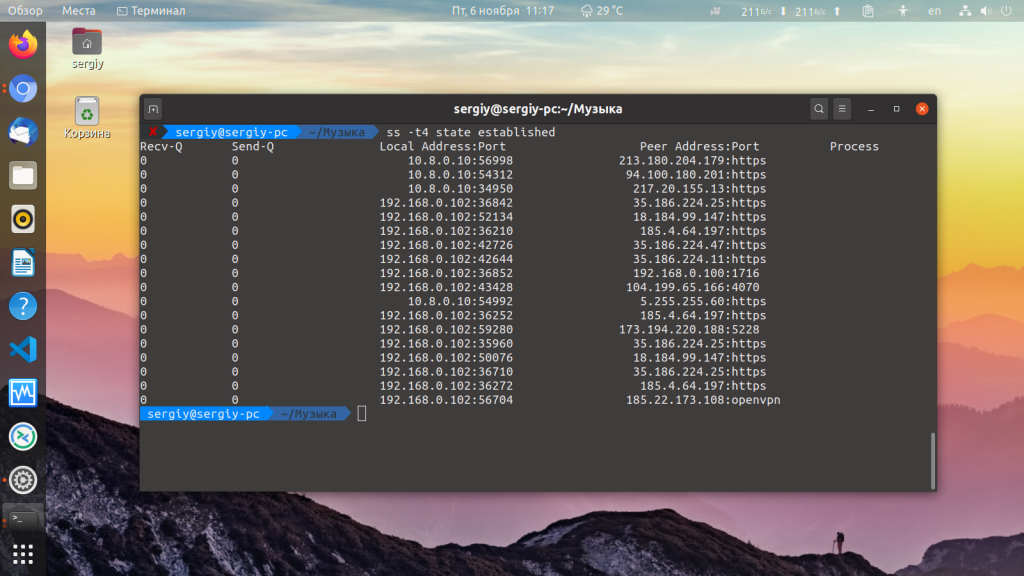

А теперь давайте рассмотрим примеры использования утилиты ss Linux. Возможно, из описания опций вы мало что поняли, но с примерами все встанет на свои места.

Мониторинг сетевых подключений

Сначала смотрим все сетевые подключения:

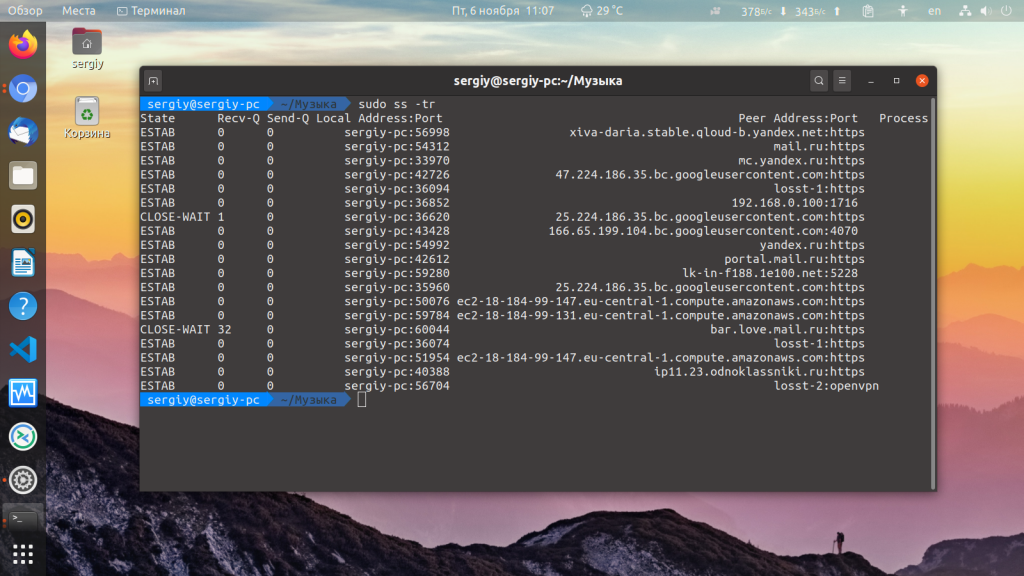

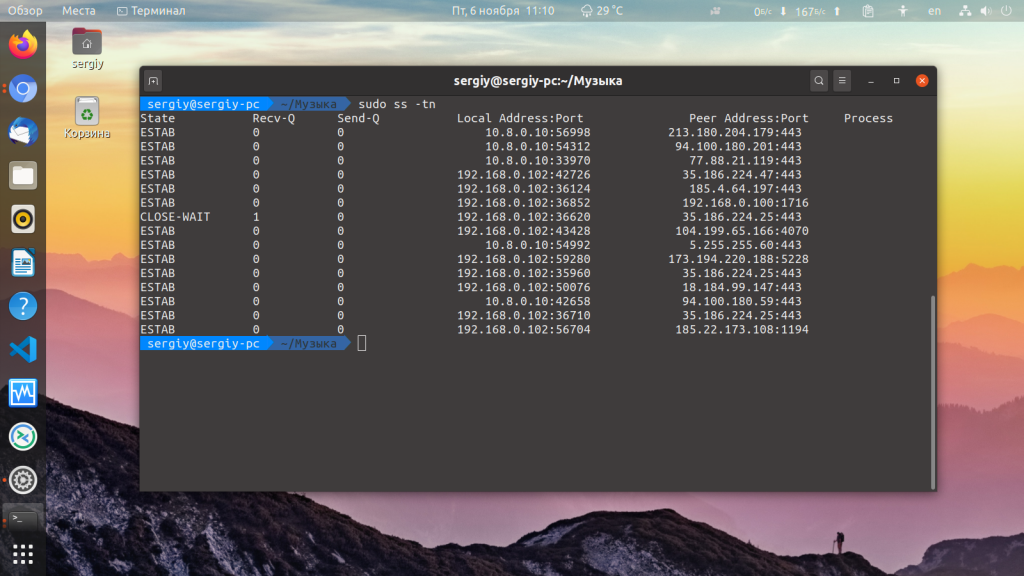

Посмотрим только TCP соединения:

Или:

Теперь только Unix:

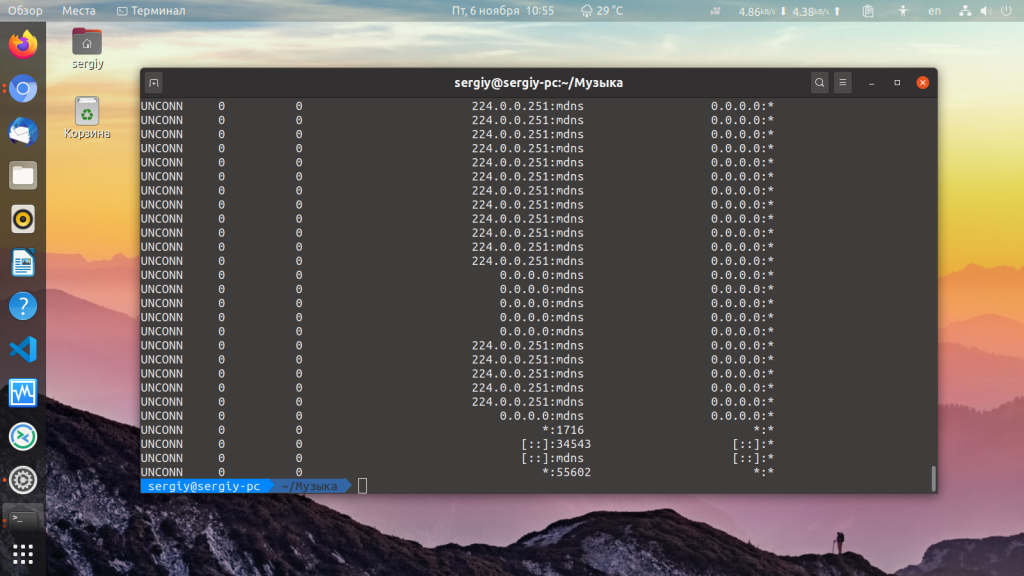

Для отображения UDP сокетов используйте опцию u. По умолчанию будут показаны только подключенные соединения. Если хотите получить все, нужно использовать опцию a. Поскольку UDP, это протокол без постоянного соединения, то без опции -a мы ничего не увидим:

По умолчанию утилита не пытается определять имена хостов через dns, но можно ее попросить делать это опцией -r:

Обратная опция -n, не будет выполняться не только dns резолвинг, но и определение протоколов портов, зато мониторинг сети в Linux работать будет быстрее:

Теперь просмотрим только прослушиваемые tcp сокеты.

Здесь мы видим только имена служб, это не всегда удобно, указав опцию n, мы получим номера портов. Так же само можно посмотреть прослушиваемые udp сокеты:

Также мы можем попытаться узнать название и PID процесса, использующего сокет:

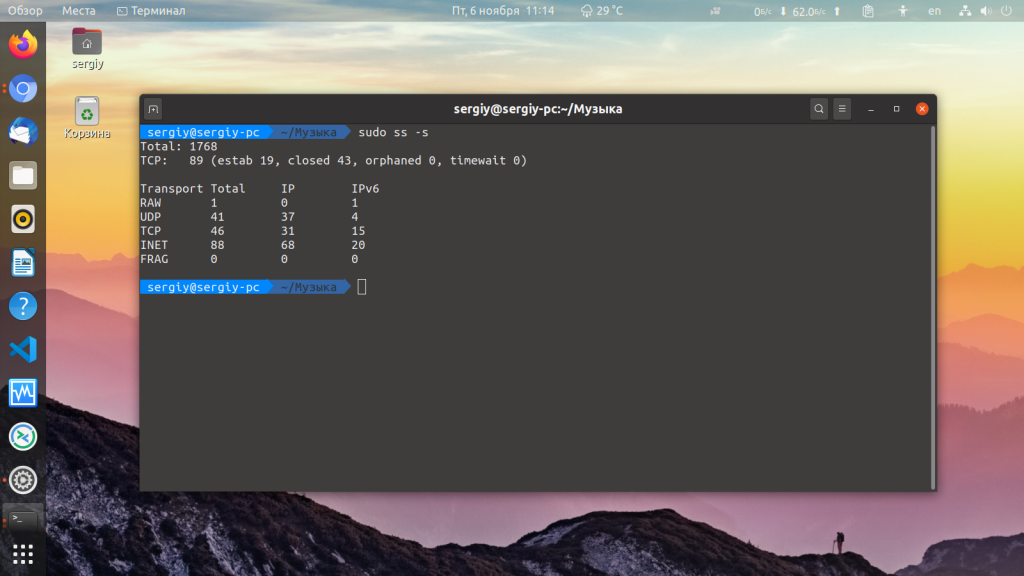

Просмотр статистики статистики сетевых подключений

Для просмотра статистики по использованию сетевых подключений наберите:

С помощью опции -о можно посмотреть информацию о таймере и состоянии подключения.

Фильтрация по протоколу

Мы можем отображать только нужный нам протокол. Например только ipv4:

Или:

Так же само можно отобразить только соединения ipv6:

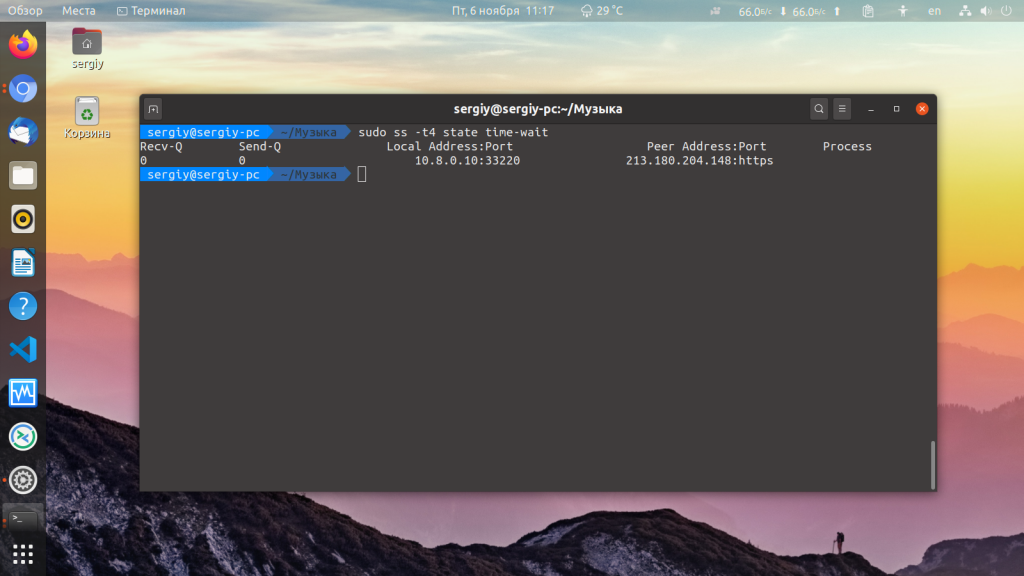

Фильтрация по состоянию соединения

В синтаксисе команды мы описали два дополнительных параметра. Фильтрация состояния и фильтрация по адресу. Рассмотрим теперь как ими пользоваться. Сокет TCP может находиться в одном из нескольких состояний. Например, так утилита ss linux выведет только подключенные сокеты.

Или сокеты в состоянии ожидания:

В параметр state можно передать одно из следующих значений:

- established

- syn-sent

- syn-recv

- fin-wait-1

- fin-wait-2

- time-wait

- closed

- close-wait

- last-ack

- closing

- all — все состояния

- connected — все кроме прослушиваемых и закрытых

- synchronized — все кроме syn-sent

- bucket — time-wait и syn-recv

- big — все кроме bucket

Не все состояния подключений можно увидеть просто выполнив команду. Например, syn-sent и syn-recv вряд ли получиться словить, потому что соединения находятся в этом состоянии очень короткое время. Для их отображения удобно использовать команду watch:

После запуска команды откройте любой сайт в браузере. Вы увидите как появится одно или несколько соединений на несколько секунд.

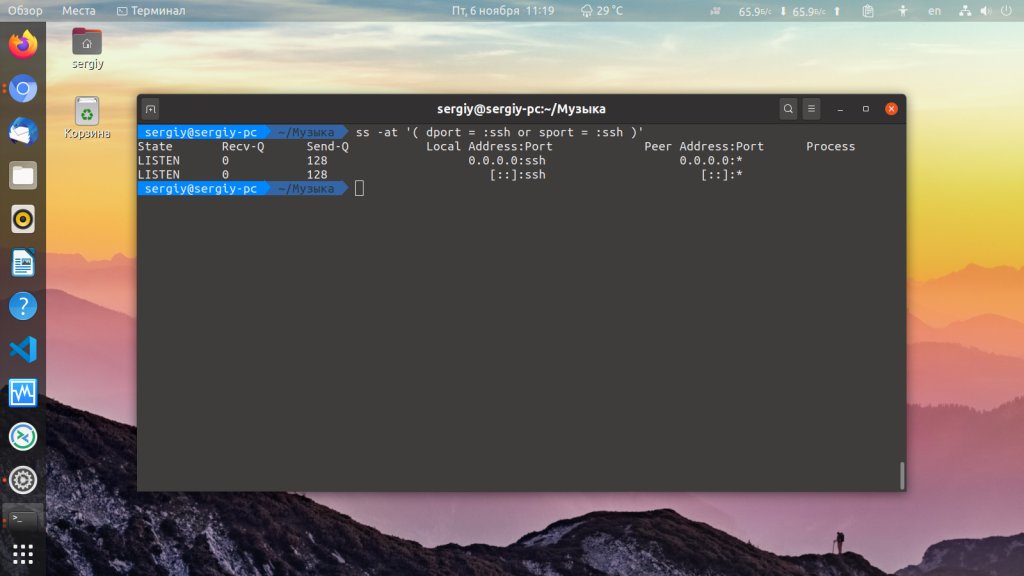

Фильтрация по адресу и номеру порта

Кроме фильтрации по состоянию, tcp сокеты можно фильтровать по адресам или портам соединений.

Например, отберем все сетевые подключения linux с портом источником или приемником ssh, то есть все входящие и исходящие соединения ssh:

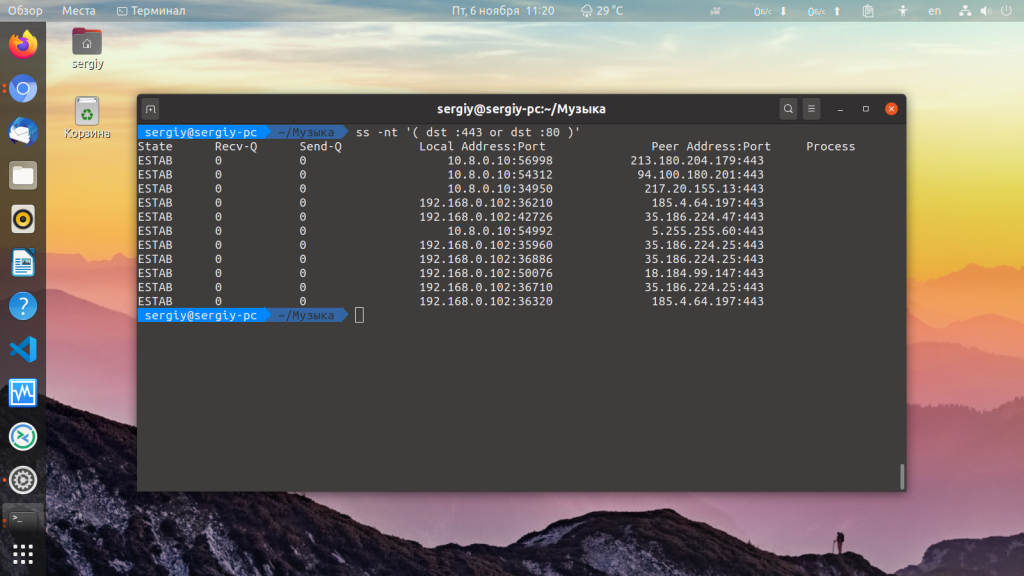

Или сокеты с портом назначения 80 или 443:

Такой синтаксис тоже будет работать:

Еще несколько примеров фильтрации:

Фильтрация по адресу:

Фильтрация по адресу и подсети:

И по адресу и порту:

Если вы хотите фильтровать сетевые соединения по порту, перед портом ставьте двоеточие:

Можно использовать такие операторы сравнения:

- <= или le — меньше или ровно порту.

- >= или ge — больше или ровно порту.

- == или eq — точное соответствие.

- != или ne — не равно.

- < или gt — меньше.

- > или lt — больше.

Другие проблемы, из-за которых появляется «поиск сети дота 2»

Проблемы стандартного типа, возникающие при попытках провести поиск сети Дота 2:

- Игра «вылетела» в процессе, вы заходите снова, но надпись «переподключиться» не появляется. Это бывает у всех, временные проблемы на серверах или их перезагрузка, может быть просто лаг. Можно спокойно начать новую игру.

- В углу экрана справа вверху в процессе игры возникает сообщение на красном фоне «Потеряно соединение в сервером», и начинается отсчет от двадцати пяти секунд, потом связь разрывается. Скорее всего, проблемы с выходом в интернет: соединение нестабильно, обрыв и тому подобное. Чаще всего подобное возникает у игроков, которые подключены через USB-модем сотового оператора. В такой ситуации следует просто снова подключиться к игре.

Устранив эти причины, с большой вероятностью вы гарантируете себе нормальное подключение к сети и сможете играть спокойно пабы, но если это не помогло, скорее всего, проблема связана с серверами Valve, и вам придется дожидаться ее решения.

Аккаунты с любым рейтингом можно найти у нас на сайте.

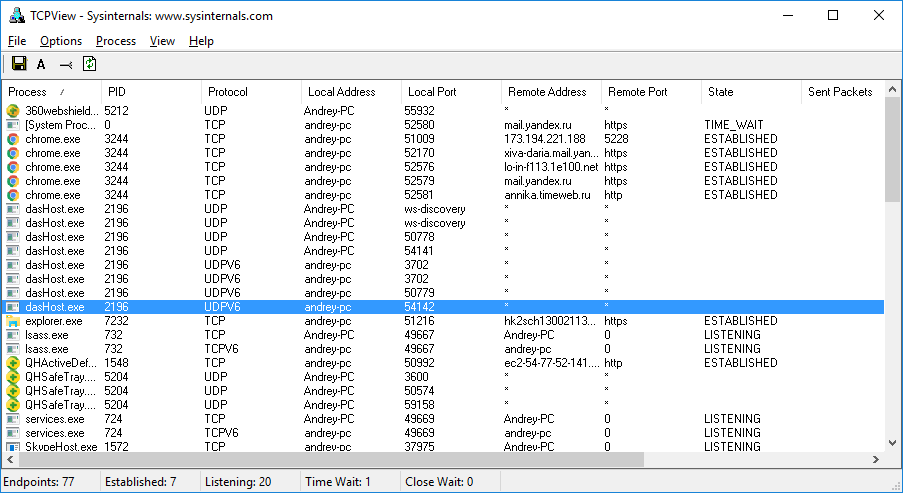

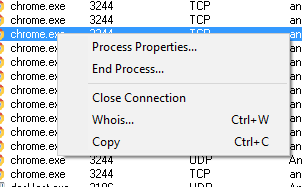

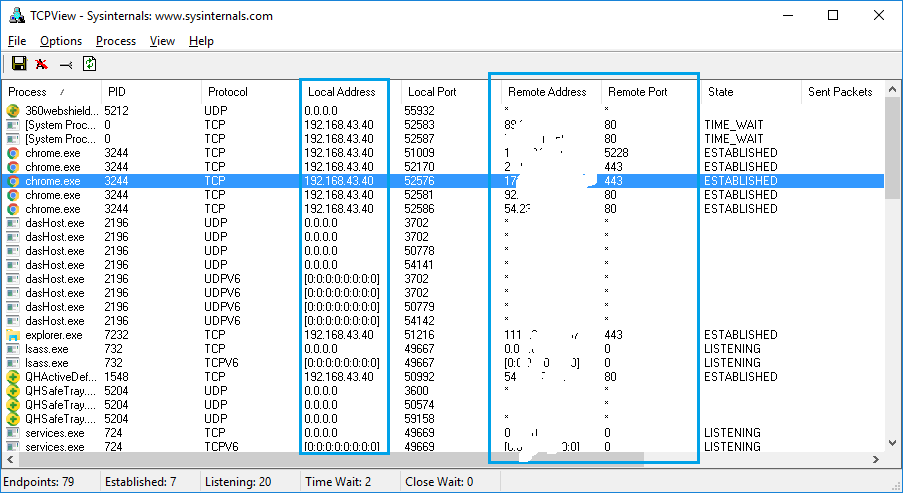

Мониторинг сетевой активности с помощью TCPView

Скачать программу можно отсюда . Ее даже не нужно устанавливать вы просто ее распаковываете и запускаете утилиту. Также она бесплатная, но не поддерживает русский язык, но этого особо и не нужно, из этой статьи вы поймете, как ей пользоваться.

Итак, утилита TCPView занимается мониторингом сетей и показывает в виде списка все подключенные к сети программы, порты, адреса и соединения.

В принципе тут все предельно ясно, но некоторые пункты программы я поясню:

Столбец Process

, ясное дело, показывает название программы или процесса.

Столбец PID

указывает на идентификатор подключенного к сети процесса.

Столбец Protocol

указывает на протокол процесса.

- Столбец Local adress

– локальный адрес процесса данного компьютера. - Столбец Local port

– локальный порт.

Столбец Remote adress

указывает на адрес, к которому подключена программа.

Столбец State

– указывает на состояние соединения.

Там, где указано Sent Packets

и Rcvd Packets

указывает на отправленное и полученное количество пакетов, тоже самое и со столбцами Bytes

.

Еще с помощью программы можно нажать на процесс правой кнопкой мыши и завершить его, либо посмотреть, где он находится.

Названия адреса, как показано на изображении ниже можно преобразовать в локальный адрес, для этого нужно нажать горячие клавиши Ctrl+R

.

С другими параметрами тоже произойдет изменение – с протоколами и доменами.

Если вы увидите строки разного цвета, например, зеленого, то это означает запуск нового соединения, если покажется красный цвет, то соединение завершено.

Вот и все основные настройки программы, там еще есть мелки параметры, типа настройки шрифта и сохранения списка соединения.

Если вам понравилась эта программа, то обязательно используйте ее. Опытные пользователи точно найдут для каких целей применить ее.

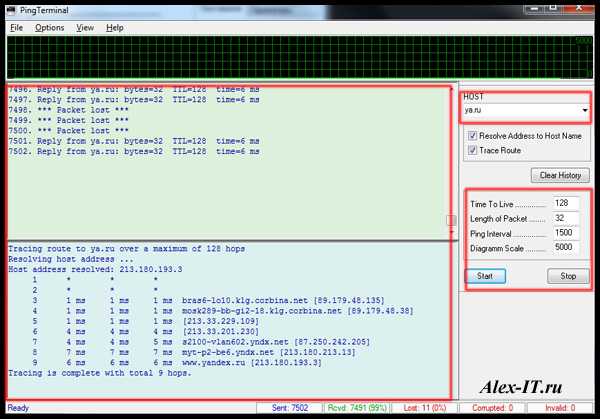

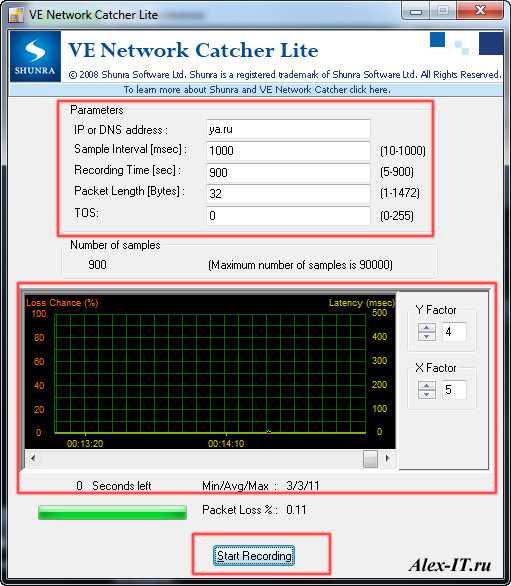

Привет всем! На работе решили поднять маршрутизатор, но перед тем как пересадить народ на него, решили протестировать его надежность и вот сегодня я искал лучшие программы для тестирования сети

…

Вообщем тест я начал производить с помощью пингов. Понятно что их делать можно с помощью и задав параметр -t, но в ней нет графиков и логи не совсем удобно вести. По этому сейчас я покажу, что я выбрал из бесплатных нормальных программ.

Colasoft Ping Tool

Эту программу я нашел не самую первую, но она понравилась больше всего. Я задал красивый и понятный график и в настройках указал размер пакетов. Получилось вот что:

1. Выбираем необходимые параметры во вкладке Options 2. Вводим адрес, который будем пинговать и нажимаем старт пинг 3. Далее если нужно настраиваем график 4. В колонке слева смотрим сколько пакетов передано, сколько отправлено 5. Выделяем все пинги и сохраняем если нужно.

Эта программа тоже довольна интересна, умеет строить график, пинговать и трасировать маршрут! Но из-за графика она не так мне понравилась.

Тут почти все так же, вводим адрес, который будем пинговать и нажимаем пинг. Но тут можно делать ещё и трассировку. Вообщем программа тоже довольно неплохая.

Это программа больше подойдет для кратковременного пингования и программа с меньшими возможностями.

Тут вводим адрес, сколько по времени будет пинговаться и размер пакетов, нажимаем старт и наблюдаем за графиком.

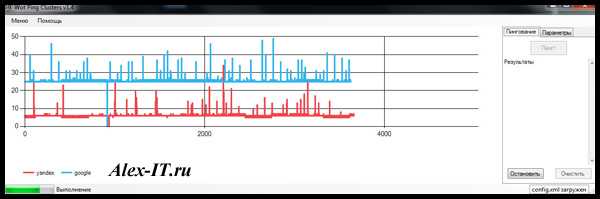

Эту программу я нашел чисто случайно, она предназначена для проверки лучшего сервера на танках, но я чуть переделал под свои нужды и программа стала проверять надежность сети

Тут просто нажимаем старт. Она пингует яндекс и гугл, потом показывает их значения и говорит какой сервер лучше работает. В параметрах вы можете задать количество пакетов.

Вот так можно проверять надежность сети или вашего сетевого устройства. Конечно лучше отключить перед проверкой и файрвол. Для лучшего тестирования, следующим шагом необходимо подключить ещё компьютер к сети и попробовать хотя бы покапировать файлы по сети и запустить программу пингования. Я думаю с помощью этих бесплатных программ для тестирования сети

, можно выявить лучшее сетевое оборудование или провайдера

Сотрудник–халтурщик – это беда для любого предприятия или компании. Поэтому постоянно возникает вопрос, как контролировать сотрудника за его рабочим компьютером и следить за тем, чтобы недозволенных действий не было.

Сразу отметим, что сотрудника необходимо поставить в известность (письменно, с подписью) о том, что ведется скрытое наблюдение за компьютером в локальной сети. Возможно, только этот факт уже поможет избежать нарушений и поставить сотрудника на путь «работяги». Если нет, то вот решение для полного контроля над компьютерами в локальной сети.

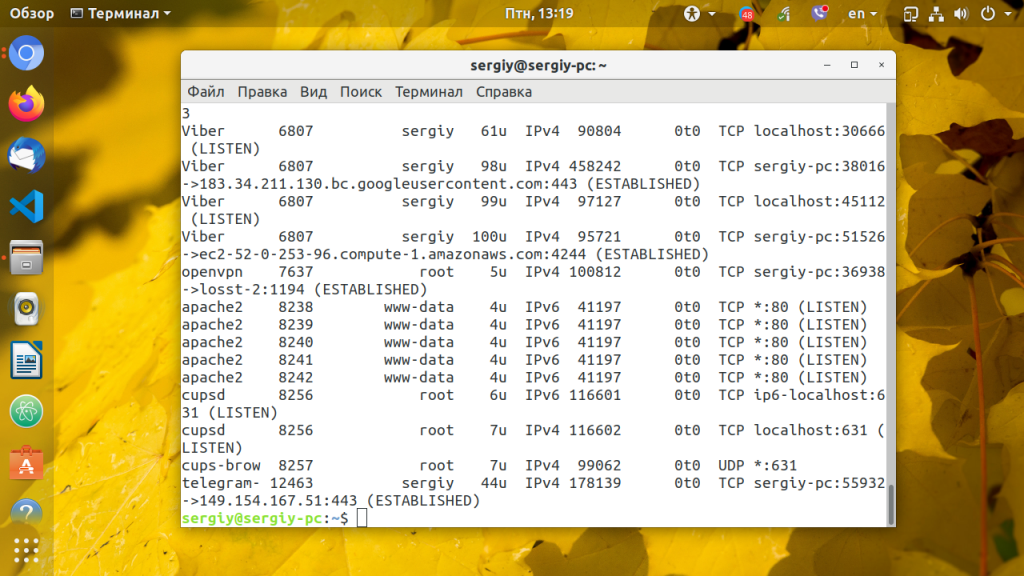

3. lsof

Утилита lsof позволяет посмотреть все открытые в системе соединения, в том числе и сетевые, для этого нужно использовать опцию -i, а чтобы отображались именно порты, а не названия сетевых служб следует использовать опцию -P:

Ещё один пример, смотрим какие процессы работают с портом 80:

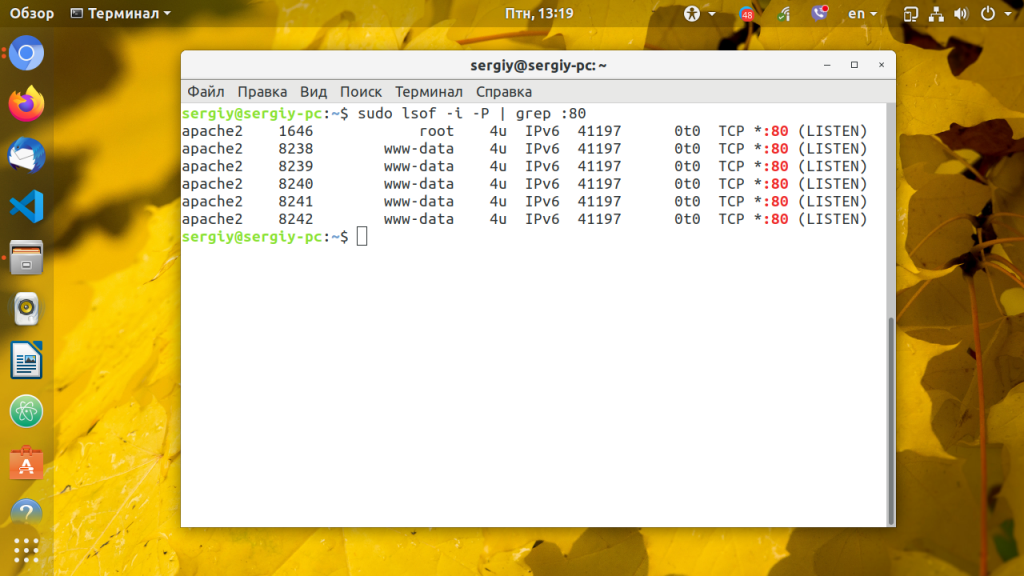

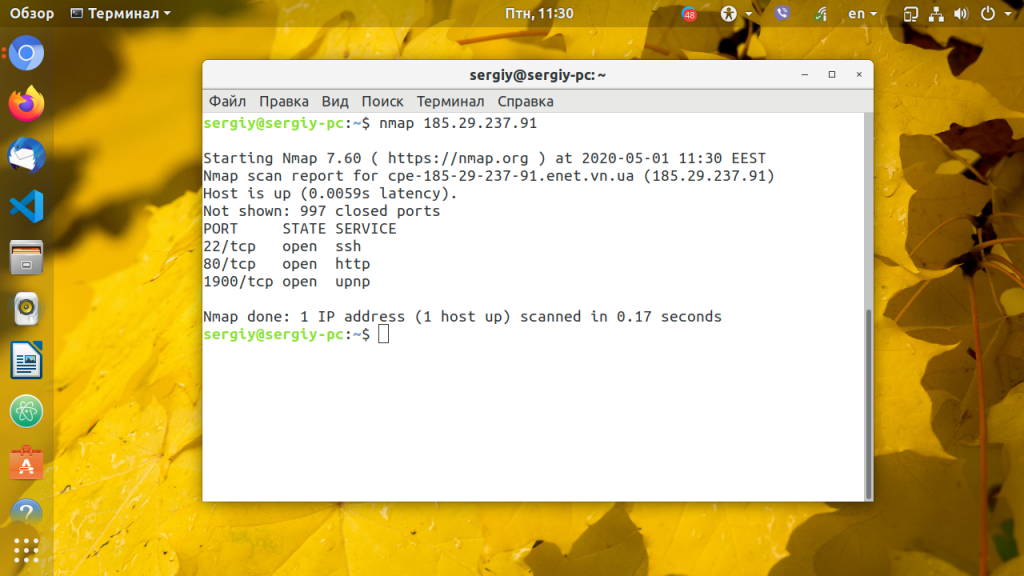

4. Nmap

Программа Nmap — мощный сетевой сканер, разработанный для сканирования и тестирования на проникновение удаленных узлов, но ничего не мешает направить его на локальный компьютер. Утилита позволяет не только посмотреть открытые порты, но и примерно определить какие сервисы их слушают и какие уязвимости у них есть. Программу надо установить:

Затем можно использовать:

Для простого сканирования можно запускать утилиту без опций. Детальнее о её опциях можно узнать в статье про сканирование сети в Nmap. Эта утилита ещё будет полезна если вы хотите посмотреть какие порты на компьютере доступны из интернета.

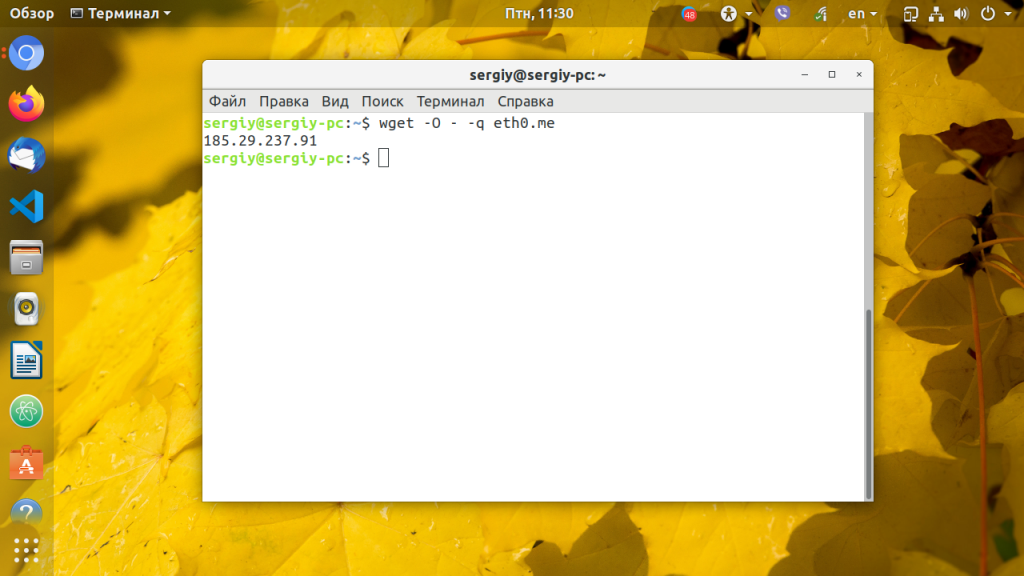

Если это публичный сервер, то результат скорее всего не будет отличатся от локального сканирования, но на домашнем компьютере все немного по другому. Первый вариант — используется роутер и в сеть будут видны только порты роутера, еще одним порогом защиты может стать NAT-сервер провайдера. Технология NAT позволяет нескольким пользователям использовать один внешний IP адрес. И так для просмотра открытых внешних портов сначала узнаем внешний ip адрес, для надежности воспользуемся онлайн сервисом:

Дальше запускаем сканирование:

В результате мы видим, что открыт порт 80 веб-сервера и 22 — порт службы ssh, я их не открывал, эти порты открыты роутером, 80 — для веб-интерфейса, а 22 для может использоваться для обновления прошивки. А еще можно вообще не получить результатов, это будет означать что все порты закрыты, или на сервере установлена система защиты от вторжений IDS. Такая проверка портов может оказаться полезной для того, чтобы понять находится ли ваш компьютер в безопасности и нет ли там лишних открытых портов, доступных всем.

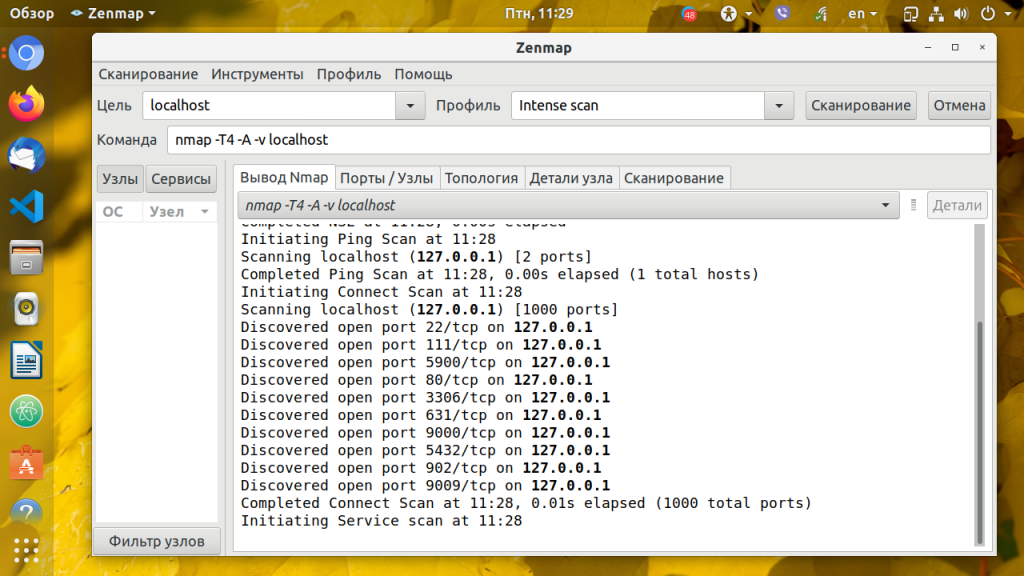

5. Zenmap

Программа Zenmap — это графический интерфейс для nmap. Она не делает ничего нового кроме того, что может делать nmap, просто предоставляет ко всему этому удобный интерфейс. Для её установки выполните:

Запустить программу можно из главного меню или командой:

Затем введите адрес localhost в поле Цель и нажмите кнопку Сканирование:

После завершения сканирования утилита вывела список открытых портов Linux.