Безопасность

При использовании SSL/TLS одним из основных методов является метод MITM (Man In The Middle), «человек посередине». Этот метод основывается на использовании серверного сертификата и ключа на каком-то узле, который будет прослушивать трафик и расшифровывать информацию, которой обмениваются сервер и клиент. Для организации прослушивания можно использовать, например, программу sslsniff. Поэтому корневой сертификат и ключ обычно желательно хранить на машине, которая не подключена к сети, для подписания приносить запросы на подпись на флэшке, подписывать и так же уносить. И, естественно, делать резервные копии.

В общих чертах именно так и используются цифровые сертификаты и протоколы TLS и SSL. Если есть вопросы/дополнения, пишите в комментарии.

Почему появляется ошибка TLS в вашем браузере

Ошибка «Рекомендуется выполнить настройку TLS в вашем браузере» появляется в том случае, если веб-сайт, который вы пытаетесь посетить, использует более новую версию протокола TLS, чем та, что поддерживается вашим браузером. Это может произойти, если ваш браузер не обновлен до последней версии или если настройки безопасности браузера не соответствуют требованиям веб-сайта.

Чтобы исправить эту ошибку, вам нужно выполнить несколько действий:

- Обновите браузер до последней версии. Это поможет убедиться в том, что ваш браузер поддерживает последнюю версию протокола TLS;

- Убедитесь, что ваше ПО безопасности, такое как антивирусное программное обеспечение или брандмауэр, не блокирует соединение с веб-сайтом. Если это происходит, попробуйте временно отключить защитное ПО и повторите попытку подключения к веб-сайту;

- Также убедитесь, что в настройках безопасности браузера включена поддержка TLS. Для этого откройте настройки безопасности браузера и проверьте, что опция включена. Обычно она включена по умолчанию, но из-за системной ошибки или других проблем поддержка TLS могла отключиться;

- Если проблема остается, попробуйте воспользоваться другим браузером, который поддерживает требуемую версию протокола TLS.

Рассмотрим действия по исправлению ошибки подробнее.

Включение TLS

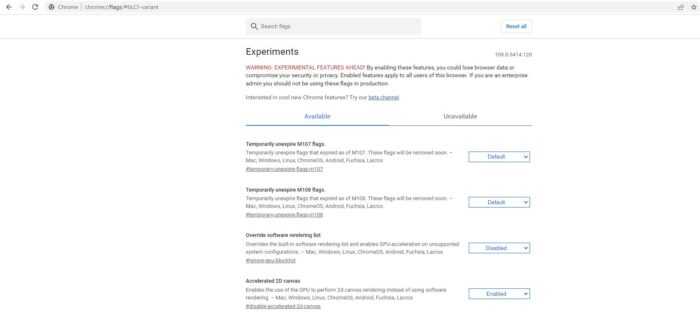

Если протокол шифрования отключён, у вас могут возникнуть проблемы с подключением на многие сайты. У каждого браузера свой алгоритм проверки, поддерживается ли в данный момент протокол. Например, в Google Chrome для этого в адресную строку нужно ввести: «chrome://flags/#tls13-variant» и нажать на Enter.

![]() Ссылка в адресной строке Google

Ссылка в адресной строке Google

После этого откроется страница с доступными «флагами». Используйте поисковую строку, чтобы найти «TLS». Последняя его версия TLS 1.3, она используется большинством сайтов, пытающихся шифровать информацию.

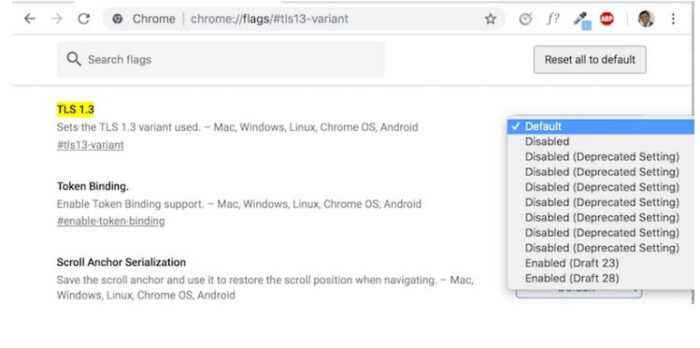

Список, в котором находится TLS протокол

Список, в котором находится TLS протокол

Убедитесь, что протокол включён. Напротив него не должна стоять надпись «Disabled». Если видите её, откройте список и выберите: «Enabled» или «Default». После этого закройте страницу и перезагрузите браузер. Попробуйте зайти на сайт, который выдал ошибку, всё должно быть в порядке.

Переключение состояния TLS

Переключение состояния TLS Проверка поддержки сертификата TLS в браузере Mozila Firefox

Проверка поддержки сертификата TLS в браузере Mozila Firefox

Обновление браузера

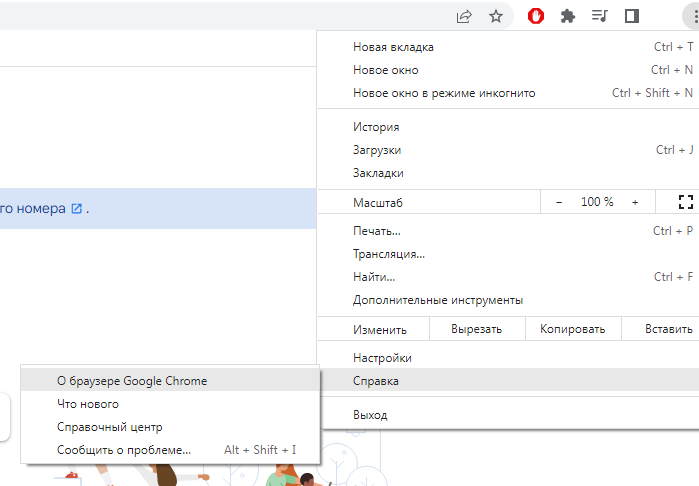

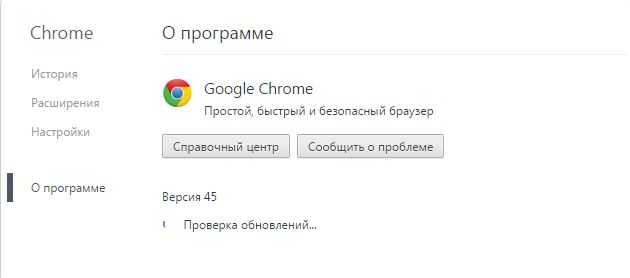

Если не получается найти нужный протокол или проблема не исчезла, попробуйте обновить браузер. Рассмотрим алгоритм действий на примере Google Chrome. Для других браузеров он будет немного отличаться, но в целом порядок действий одинаковый.

Для начала кликните на три точки в правом верхнем углу страницу. В открывшемся списке выберите пункт: Справка/О браузере Chrome. В старых версиях браузера после нажатия на пункт «Справка» появляется список, в котором нужно выбрать пункт «О браузере…».

Переход в меню проверки обновлений

Переход в меню проверки обновлений

После этого вы попадёте на страницу с основной информацией о вашем браузере. Там будет указана версия браузера. Если она последняя, надпись уведомит об установке всех доступных обновлений.

Последняя версия обновлений установлена

Последняя версия обновлений установлена

Если доступны более новые версии, система автоматически проверит наличие обновлений и установит их. После этого нужно будет обновить браузер.

Наличие обновлений проверяется

Наличие обновлений проверяется

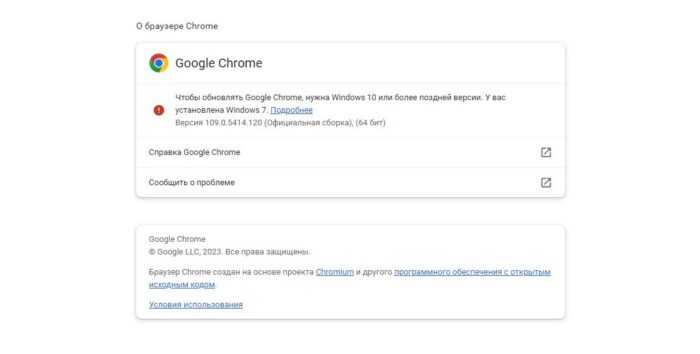

Если на странице вы видите сообщение, как на скриншоте снизу, значит, ваша версия Windows не поддерживает новые обновления для Google Chrome.

Сообщение о необходимости установки новой версии Windows

Сообщение о необходимости установки новой версии Windows

SSL (1, 2, 3) vs TLS (1.1, 1.2) vs TLS 1.3

Протокол SSL (Secure Socket Layer) был разработан компанией Netscape для защиты связи между веб-сайтом и браузером. Он развивался в версиях 2 и 3.

Когда стандарт расширился, он получил название TLS, но по сути базовая технология осталась прежней.

С каждым обновлением версии TLS добавляет все больше функций безопасности и улучшает производительность. TLS 1.2 является наиболее широко используемым протоколом, который также считается безопасным, тогда как TLS 1.0 и TLS 1.1 не считаются безопасными.

Вот некоторые особенности, которые вы найдете в TLS 1.3:

- Новые шифры безопасности : TLS 1.3 использует новые шифры безопасности и не совместим со старыми.

- Убрана слабая безопасность : Слабые шифры безопасности были удалены и не будут работать с TLS 1.3, например, MD5, RC4 и т.д.

- Скорость : TLS 1.3 ускоряет взаимодействие между клиентом и сервером за счет уменьшения количества переходов соединения, необходимых для согласования.

- Нет мониторинга : Организация и программное обеспечение для мониторинга не смогут контролировать безопасные соединения с использованием TLS 1.3. Это является большой проблемой для организаций и хорошим облегчением для пользователей.

Включение TLS 1.3 в Windows 10 (в масштабах всей системы)

TLS 1.3 не включен в Windows 10 по умолчанию. Если вы используете сетевые приложения, которые требуют или поддерживают TLS 1.3, вам следует включить TLS 1.3 в Windows 10. Для включения TLS 1.3 в Windows 10 можно использовать reg-файл и запустить его в своей системе.

Enable TLS 1.3.reg (205 байт, 3,852 hits)

Теперь вы внесли необходимые изменения в системный реестр для включения общесистемного TLS 1.3.

Если вы хотите отключить TLS 1.3, вы можете запустить следующий файл реестра:

Disable TLS 1.3.reg (unknown, 1,770 hits)

Enable TLS 1.3 on Microsoft Edge and Internet Explorer

Поскольку TLS 1.3 отключен по умолчанию, его необходимо вручную включить для каждого браузера. В настоящее время Internet Explorer 11 и Edge не поддерживают TLS 1.3, но, по словам источников из Microsoft Insider Program , эта поддержка появится в следующих обновлениях.

Если вы хотите включить экспериментальную версию, выполните следующие шаги, чтобы включить ее в Microsoft Edge и Internet Explorer.

- Введите inetcpl.cpl в команду Run и нажмите Enter .

- В Internet Properties перейдите на вкладку Advanced и прокрутите вниз до самого низа. Поставьте галочку напротив Use TLS 1.3.

- Нажмите на Apply и Ok. Перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь браузер Edge можно использовать для подключения к любому веб-сайту или серверу, использующему TLS 1.3. Эта настройка также происходит одновременно и в Internet Explorer .

Вы также можете отключить TLS 1.3 или любую другую версию, перейдя в окно Internet Properties и сняв соответствующие флажки.

Включите TLS 1.3 в Google Chrome

В случае Google Chrome для запуска TLS 1.3 необходимо установить флаг enabled.

- Напишите следующее в адресной строке Google Chrome:

- Найдите TLS в строке поиска.

- В выпадающем меню рядом с TLS 1.3 hardening for local anchors выберите Enabled .

- Теперь нажмите на Relaunch в нижней части страницы.

В результате Chrome будет перезапущен с новыми настройками, и TLS 1.3 будет включен.

Если вам понадобится отключить TLS 1.3 в Google Chrome, просто перейдите на страницу flags и выберите Disabled из выпадающего меню.

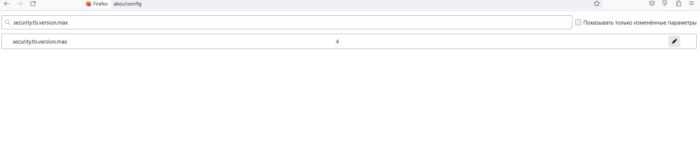

Enable TLS 1.3 в Mozilla Firefox

Mozilla Firefox также имеет уникальный способ запуска TLS 1.3.

Введите в адресную строку Firefox следующее:

Если вам откроется страница Продолжайте с осторожностью , нажмите Принять риск и продолжить. В верхней части страницы появится строка поиска

Введите следующее:

Теперь дважды щелкните на security.tls.version.max и измените значение на 4 .

Запустите браузер, и теперь TLS 1.3 работает в Mozilla Firefox.

Если вы хотите вернуться к настройкам, просто измените значение security.tls.version.max на 3 , и перезапустите браузер.

Закручиваем гайки: Включаем безопасное пересогласование TLS на Windows-системе

К стандартам семейства TLS есть интересные дополнительные механизмы, не вошедшие в основные спецификации. Данные механизмы известны гораздо меньше, чем что-то вида “ну ё, TLS же новый, SSL старый, значит включаешь TLS и безопаснее становится”, но не в моих правилах подходить к вопросу с такой стороны.

Безопасное пересогласование TLS описывается в стандарте RFC 5746 и решает проблему безопасности, которая возникает в случае работы классического TLS 1.2, который по RFC 5246.

По сути, Windows-хост может работать в плане этого RFC в двух режимах – в режиме совместимости (т.е. допускать и небезопасное, “классическое” пересогласование TLS 1.2), и в “безопасном”, допуская только пересогласование в новом формате. По умолчанию, работа идёт в режиме совместимости. Это не всегда полезно, поэтому надо знать, как включать только безопасное пересогласование TLS 1.2.

Включаем поддержку TLS Renegotiation Indication Extension

Мы будем работать с ключом реестра

В нём будет необходимо создать следующие ключи: , , , , . Все – обычные DWORD 32. Теперь подробнее про каждый.

Параметр будет обозначать, можно ли клиентам, подключающимся к данному хосту, использовать небезопасный вариант пересогласования

Обратите внимание – это серверная настройка; т.е. она анализируется, когда какой-либо сервис на этом хосте “слушает” входящие подключения по TLS

Например, IIS. Если хотите, чтобы можно было подключаться всем – поставьте единицу, если только “умным” клиентам, поддерживающим RFC 5746 – то нуль.

Примечание: Патч, который добавляет поддержку этого механизма, вышел в августе 2010 года. То есть, если у Вас XP или выше, и на ней установлены обновления, то поддержка есть.

Параметр будет обозначать, можно ли будет с этого хоста подключаться к серверам, которые не поддерживают механизм безопасного пересогласования. Если параметр равен нулю – клиенты будут прерывать фазу согласования TLS, если сервер ведёт себя некорректно. Если хотите, чтобы можно было подключаться к любым TLS-серверам, вне зависимости от реализации на них поддержки RFC 5746 – поставьте единицу.

Параметр заслуживает отдельного обсуждения. Дело в том, что в RFC 5746 указывается, что данное расширение необходимо упаковывать в сообщение “ClientHello” протокола TLS. Но это может быть причиной проблем, потому что некоторые сервера – заметьте, именно сервера, т.е. это клиентская настройка – которые не поддерживают данный стандарт, не просто не смогут переключиться на новый механизм, а просто не смогут обработать этот неизвестный им подвид сообщения ClientHello. Это, например, Vista без SP. Чтобы подстраховаться от ситуации, когда “новый” клиент посылает “новый вариант” ClientHello и серверная сторона рвёт связь, надо установить этот параметр в единицу. В этом случае клиент просто отправит т.н. “Signaling Cipher Suite Value” (как раз SCSV). Ставьте этот параметр только в случае, когда Вам реально нужно подключаться к системе, которая “сбрасывает” сессию после ClientHello.

Можно и масштабнее. Если параметры выше описывали варианты поведения при пересогласовании TLS, то следующие будут включать-выключать поддержку пересогласования как такового.

Если параметр есть и не равен нулю, то клиент со своей стороны не будет пробовать проводить пересогласование TLS (например, периодически) и не будет отвечать на запросы пересогласования (будет не рвать сессию, а именно игнорировать). Если же параметр равен нулю (или отсутствует), то всё ОК – клиент будет поддерживать пересогласование и пробовать делать его сам.

Если параметр есть и не равен нулю, то сервер со своей стороны не будет пробовать проводить пересогласование TLS и не будет отвечать на запросы пересогласования (тоже будет не рвать сессию, а именно игнорировать). Если же параметр равен нулю (или отсутствует), сервер будет поддерживать пересогласование и пробовать делать его сам.

Как исправить дисфункцию: Используются ненадёжные параметры безопасности TLS

Решение проблемы «Для параметров безопасности протокола TLS не установлены значения по умолчанию, что также могло стать причиной ошибки» может состоять в способах, описанных ниже. Но перед их описанием рекомендую просто перезагрузить ваш ПК – при всей тривиальности данный способ часто оказывается довольно эффективным.

Если же он не помог, тогда выполните следующее:

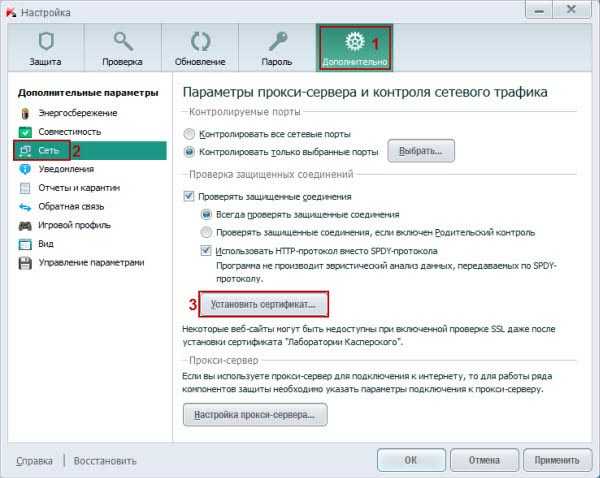

- Временно отключите ваш антивирус. В довольно многих случаях антивирус блокировал доступ к ненадёжным (по его оценкам) сайтам. Временно отключите антивирусную программу, или отключите в настройках антивируса проверку сертификатов (например, «Не проверять защищённые соединения» на антивирусе Касперского);

- Установите на ваш компьютер самую свежую версию программы «КриптоПро» (в случае предыдущей работы с данной программы). Устаревшая версия продукта может вызывать ошибку отсутствия безопасного подключения к странице;

- Измените настройки вашего IE. Перейдите в «Свойства браузера», выберите вкладку «Безопасность», далее кликните на «Надежные сайты» (там уже должен быть внесён адрес вашего портала, если нет, тогда внесите). Внизу снимите галочку с опции «включить защищенный режим».

Затем нажмите на кнопку «Сайты» выше, и снимите галочку с опции «Для всех сайтов этой зоны…». Нажмите на «Ок», и попробуйте перейти на проблемный сайт.

- Удалите куки браузера IE. Запустите браузер, и нажмите на кнопку Alt для отображения меню. Выберите вкладку «Сервис» — «Удалить журнал браузера», поставьте галочку (при отсутствии) на опции «Файлы cookie…», после чего нажмите на «Удалить»;

Очистите куки в браузере

- Отключите использование VPN-программ (при наличии таковых);

- Попробуйте использовать другой браузер для перехода на проблемный ресурс (в случае, если вы не обязаны использовать какой-либо конкретный браузер);

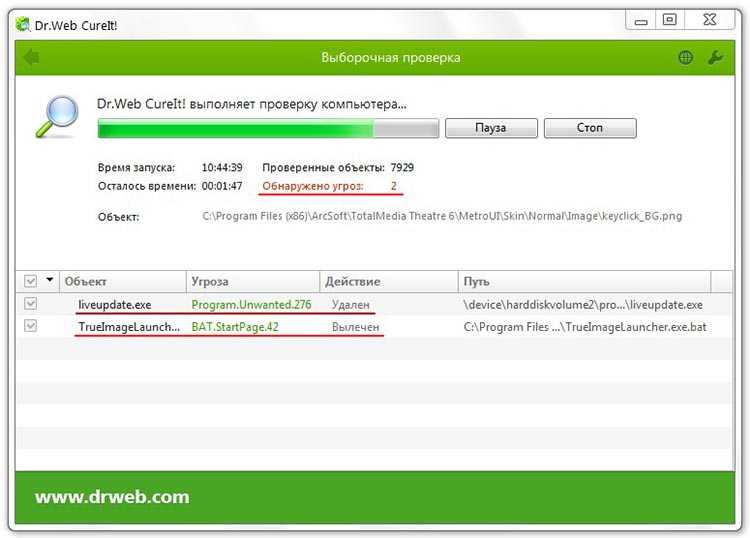

- Проверьте ваш ПК на наличие вирусов (поможет, к примеру, испытанный «Доктор Веб Кюрейт»);

- Отключите в БИОСе опцию «Secure Boot». Несмотря на определённую нестандартность данного совета, он помог далеко не одному пользователю избавиться от ошибки «устаревшие или ненадежные параметры TLS».

Деактивируйте в БИОСе опцию «Secure Boot»

Как правильно настроить TLS для разного типа приложений?

В чем же дело? Дело в библиотеках. IIS и ADFS используют Schannel — поставщик поддержки безопасности (SSP), реализующий стандартные протоколы проверки подлинности SSL, TLS и DTLS Internet. Интерфейс поставщика поддержки безопасности (SSPI) является интерфейсом API, используемым системами Windows для выполнения функций, связанных с безопасностью, включая проверку подлинности. В Windows все функции SSPI выполняет библиотека Schannel.dll, в которой реализованы все протоколы и наборы шифрования.

Итак, ветки реестра, которые нас интересуют:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols — включение и отключение протоколов для Schannel.dll, как клиентских, так и серверных

Для каждого протокола — своя ветка;

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers — здесь можно изменить список и порядок просмотра (это важно!) наборов шифрования;

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp — в параметре DefaultSecureProtocols настраиваются протоколы для приложений на WinHttp API;

HKEY_LOCAL_MACHINE\CurrentControlSet\Control\Cryptography\ECCParameters — настройка эллиптических кривых для криптографии;

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5 — отключение MD5 шифрования для маркеров безопасности.

Внимание! После его отключения перестает корректно работать Shаrepoint 2010! Он использует MD5 для генерации внутренних идентификаторов безопасности, поэтому не найдя её очень страдает.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA — настройка размера пула потоков для TLS рукопожатий в HTTP.SYS (это веб серверная имплементация на ASP.NET Core, которая является альтернативой популярному веб серверу Kestrel).. Теперь пройдем по конкретным примерам и настройкам. Теперь пройдем по конкретным примерам и настройкам

Теперь пройдем по конкретным примерам и настройкам.

Отключение SSL и TLS 1.0 протоколов на системном в Schannel подробно описано в документации Microsoft. Отключить небезопасные можно как через реестр, так и с помощью Powershell.

ниже описано, как отключить небезопасные алгоритмы шифрования, такие как RC4.

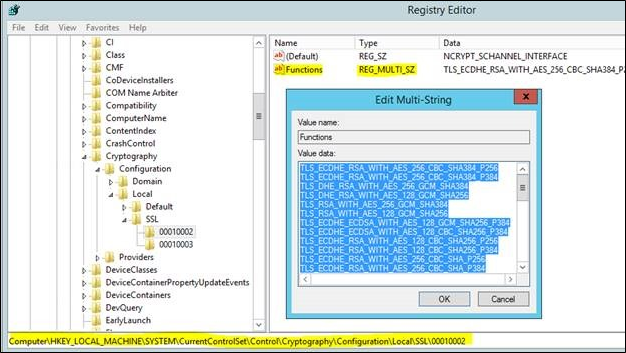

Отключить небезопасные наборы шифрования (cipher suites) можно через параметр Functions в ключе реестра .

Этот параметр является многострочным текстовым значением, который просто содержит построчный список наборов (один на строку). Удалите ненужные строки.

Полный список поддерживаемых наборов представлен на странице https://docs.microsoft.com/en-us/windows/win32/secauthn/cipher-suites-in-schannel

Наборы шифрования

Наборы шифрования

Порядок проверки наборов шифрования также удобно изменять с помощью групповых политик. Это также описано в .

Ну и наконец, для управления доступными наборами появились командлеты Powershell. Например, с помощью Disable-TlsCipherSuite вы можете отключить неугодный набор.

Отключение SSL для Powershell и других .NET приложений

Как я уже писал, системные настройки выше не влияют на Powershell сессии. Проверить, какие протоколы сейчас активны в вашей Powershell сессии, можно выполнив команду

Net.ServicePointManager::SecurityProtocol |

Если в выводе команды увидите ssl30, tls, то их надо отключить.

Для этого в Windows Srver 2012 / Windows 2016 используйте ключ реестра

С помощью самого Powershell это можно изменить одной командой:

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\.NetFramework\v4.0.30319' -name 'SchUseStrongCrypto' -value '1' -PropertyType 'DWord' -Force | Out-Null |

Включение TLS 1.2 для WinHTTP

Если коротко, то в ключе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp нужно добавить параметр DefaultSecureProtocols, который в 16-ричном виде будет содержать сумму значений всех протоколов, которые необходимо включить. Например, для включения TLS 1.1 и 1.2 надо добавить значение 0x00000A00, которое будет суммой значений TLS 1.1 (0x00000200) и TLS 1.2 (0x00000800).

Прочие причины ошибки

- В обязательном порядке деактивируйте все экраны предустановленной антивирусной программы. В аналогичном диспетчере задач просмотрите перечень и прекратите заданные антивирусом задачи. Также добавьте проблемный ресурс в перечень игнорируемых сайтов.

- Обязательный пункт — обновленная последняя версия браузера. Для пользования федеральными сервисами необходимы Internet Explorer 11 и обновленный Firefox.

- Авторизация через электронную цифровую подпись на федеральных порталах работает без ошибок только при установке последних версий необходимого ПО (Крипто Про ЭЦП Browser-plugin, сертификаты, элементы создания подписи).Войдите на эту страницу ЕИС и выполните соответствующие настройки своего рабочего места.

- Выполните обновление приложения и плагина КриптоПРО. Проконтролируйте настройку TLS: окно «Настройки TLS», где нужно проставить галочки исключительно на «Поддерживать RFC 5746 (Renegotiation Indication)» и «Не применять устаревшие cipher suite». Затем нужно выполнить полную перезагрузку персонального компьютера или ноутбука.

Еще приведем рекомендации специалистов, которые избавят от ошибки:

- Удалить и заново скачать, установить КриптоПро из официального источника. Не забудьте деактивировать в диспетчере процесс установщика.

- Если вы выполняли переустановку непосредственно системы Windows, то при первом входе в персональный кабинет на федеральных сайтах часто загружается окно подбора сертификата, его требуется подтвердить. Если данный выбор отменить,Ю появится уведомление об ошибке.

- Нередко происходит следующая ситуация — IE 11 в 64-разрядной системе не работает, поэтому его нужно открыть в 32-разрядной версии. Проследуйте по маршрутуC: -> Program Files (x86) -> Internet Explorer -> explore.exe.

- Часто имеется наличие на одном компьютере клиентов для использования различных федеральных порталов. По этой причине возникает путаница при авторизации в кабинете по сертификату. Сертификация для СУФД не функционирует при авторизации на ФЗС.

- Редко причиной ошибки выступает баг с закрытым TCP-портом 443, который требуется при шифровании TLS. На интернет-пространстве имеется масса алгоритмов по проверке данной характеристики.

https://youtube.com/watch?v=u_TeTrRN-60

Closing words

Microsoft plans on enabling TLS 1.3 by default on all versions of Windows 10 after version 2004.

Please note that Microsoft Edge Legacy and Internet Explorer will not support TLS 1.3. You will need to upgrade your browser to Chromium based Edge browser for moving forward with security and enhanced performance.

Microsoft was also planning on disabling TLS 1.1 and 1.2 by default on the newer builds, but the global pandemic has forced them to delay it until the spring of 2021.

Where do you think TLS 1.3 should be made mandatory to use? Did you befall any serious threats, or were you saved by the encryption protocols?

Как решить проблему с параметрами безопасности TLS

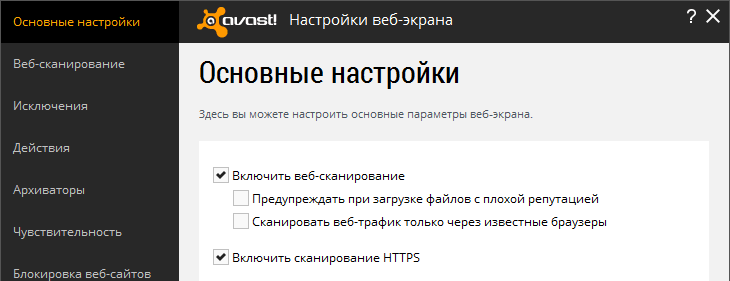

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

- Для антивируса Avast — откройте настройки, выберите раздел «Активная защита», нужный пункт должен быть возле пиктограммы щитка. Уберите с него галочку и включите HTTP сканирование. Сохраните настройки;

- Для антивируса Kaspersky — найдите раздел «не проверять защищенное соединение». Его можно найти во вкладке «Сканирование». Или в дополнительных настройках найдите «Установить сертификат». Сохраните настройки и перезагрузите ПК.

В антивирусе Avast включаем сканирование HTTPS

В антивирусе Avast включаем сканирование HTTPS В антивирусе Kaspersky устанавливаем сертификат

В антивирусе Kaspersky устанавливаем сертификат

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

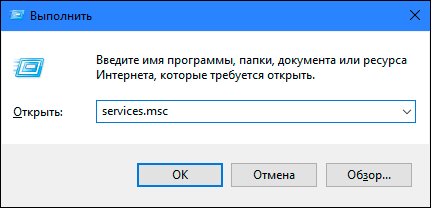

- Для этого нажмите WIN+R и введите команду «services.msc»;

- Нажмите ENTER;

- Найдите в списке служб Windows «Центр обновления»;

- Нажмите правой кнопкой мыши на этой строке и выберите «Свойства»;

- В открывшемся окошке убедитесь, что установлено значение в блоке «Тип запуска» — «Автоматически»;

- Далее выберите кнопку «Пуск», «Панель управления»;

- Выберите «Система и безопасность»;

- Затем «Центр обновления» и нажмите кнопку «Проверить обновления».

Проверяем последние обновления в Windows

Проверяем последние обновления в Windows

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

Утилита Dr.Web-CureIt для сканирования ПК на вирусы

Утилита Dr.Web-CureIt для сканирования ПК на вирусы

Если это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Протокол TLS

TLS обеспечивает защиту данных, передаваемых между клиентом и сервером, и является ключевым компонентом протокола HTTPS. Secure Sockets Layer (SSL) и TLS часто используются взаимозаменяемо, но это не одно и то же. Фактически, TLS является преемником SSL. TLS может быть реализован как односторонний, так и двусторонний.

2.1. Односторонний TLS

В одностороннем протоколе TLS только клиент проверяет сервер, чтобы убедиться, что он получает данные от доверенного сервера. Для реализации одностороннего TLS сервер делится своим открытым сертификатом с клиентами.

2.2. Двусторонний TLS

В двустороннем протоколе TLS или взаимном протоколе TLS (mTLS) клиент и сервер аутентифицируют друг друга, чтобы гарантировать, что обе стороны, участвующие в обмене данными, являются доверенными. Для реализации MTLS обе стороны делятся друг с другом своими публичными сертификатами.

Отключаем SSL на Windows-системе

Согласно RFC 6176 от марта 2011 года, все, кто думают о безопасности, и хотят называться TLS-серверами и клиентами, должны вести себя так:

- TLS-клиенты обязаны никогда не отправлять в сообщениях CLIENT-HELLO версии ниже 3.0

- TLS-сервера обязаны сразу прерывать попытку подключения, если противоположная сторона сообщает о том, что максимально поддерживаемая ей версия протокола – 2.0

Вот так, достаточно четко и строго.Давайте сделаем всё так же.Для этого надо будет отключить PCT 1.0 (т.к. он тоже не TLS, если что) и SSL 2.0. SSL 3.0 отключается абсолютно аналогично.

КАК ОТКЛЮЧИТЬ SSL 2.0/3.0 НА WINDOWS-СИСТЕМЕ

Нам надо зайти в ключ реестра

и поставить там значение (вида DWORD32) в единицу. Аналогично – для ключа

Если сразу хотите отключить и SSL 3.0, то поступите по аналогии, создав (если его нет, что часто бывает) ключ с именем SSL 3.0 на том же уровне иерархии, где находится раздел с SSL 2.0, и создав соответствующие подключи \Client и \Server.

КАК ОТКЛЮЧИТЬ PCT 1.0 НА WINDOWS-СИСТЕМЕ

Тут чуть иначе.

Если у Вас Windows Server 2003 – этот протокол уже выключен. Если 2008 – то даже не включится. Но на всякий случай – знайте, как это делается. Надо зайти в ключ

и добавить в него значение (вида DWORD32), выставив его в нуль.

Вроде как всё. PCT 1.0 убили, все SSL тоже, TLS 1.0 тоже. Делайте это всё аккуратно, очень тщательно проверяя, что ПО после этого функционирует. Учтите, что при закручивании гаек в плане “Давайте выключим весь SSL на клиентах” – т.е. не при добавлении старших версий TLS, а при явном запрете младших – с гарантией часть внешних сервисов будет недоступна. Например, большинство социальных сетей, которые декларируют “Доступ к нам теперь по HTTPS, а, значит, безопасен!”, на самом деле крайне экономят силы, включая согласование минимальных версий и самых простых криптоалгоритмов. Их можно понять; 99.9% клиентов глубоко пофиг, DES там или 3DES, а вот что вычислительно задача станет в 3 раза сложнее – очевидно. По моему личному опыту, при “замораживании” на клиенте TLS 1.1 и выше, например, не работает https://twitter.com/ . Т.е. будьте осторожны и тестируйте. Вполне возможно, что вполне даже рабочие ресурсы – типа электронной торговой площадки – будут использовать старые алгоритмы.

Ну, а теперь давайте закручивать гайки.