Рост числа широковещательных пакетов

Правило №4.1. В соответствии с отраслевым стандартом де-факто число широковещательных и многоадресных кадров в сети не должно превышать 8—10% от общего числа кадров (Robert W. Buchanan, Jr, «The Art of Testing Network Systems»; Wiley Computer Publishing).

Широковещательный кадр — это кадр, адресованный всем станциям в домене сети. Многоадресный кадр — это кадр, адресованный группе станций в домене сети. Поскольку широковещательный кадр адресован всем станциям, то, получив его, станции должны прервать свою работу и обработать такой кадр. Это замедляет работу всей сети.

Если отношение числа широковещательных кадров к общему числу кадров больше 10%, то такой эффект называется «широковещательным штормом».

Широковещательный шторм может быть следствием дефектов оборудования или неправильной настройки параметров активного оборудования. Чаще всего это явление наблюдается в распределенных сетях NetWare, построенных на основе коммутаторов, или когда данные между сегментами или доменами сети могут передаваться более чем по одному потенциальному пути. Если один из коммутаторов такой сети не поддерживает протокол Spanning Tree (обычно IEEE 802.1d) или последний неправильно настроен либо сбоит, то в сети начинается неуправляемая циркуляция широковещательных кадров.

Выявление «широковещательного шторма» является не столь тривиальной задачей, как это может показаться на первый взгляд. Для его обнаружения недостаточно взять общее число широковещательных кадров и поделить его на общее число кадров, прошедших по сети.

Для этого вы должны определить: какую долю составляют широковещательные кадры в каждый интервал времени (например, за одну минуту) и какова при этом утилизация канала связи. Если, например, за одну минуту по сети прошло 4 кадра, а 2 из них были широковещательными, то это еще не значит, что вы наблюдаете «широковещательный шторм».

Данная задача хорошо решена в анализаторе протоколов Observer (см. Рисунок 9). Совмещенный график отображает долю (в процентах) широковещательных и многоадресных кадров как функцию утилизации канала связи. При этом цветом выделяется степень загрузки сети. Если цвет линий желтый, то утилизация сети менее установленного порога (обычно 5%). При такой утилизации доля широковещательных и групповых кадров особого интереса не представляет. При зеленом цвете линий утилизация сети высокая, но доля широковещательных и групповых кадров менее установленного порога (по умолчанию 10%). Если же цвет линий красный, то это означает, что утилизация канала связи и доля широковещательных и многоадресных кадров выше установленного порога. Это признак «широковещательного шторма».

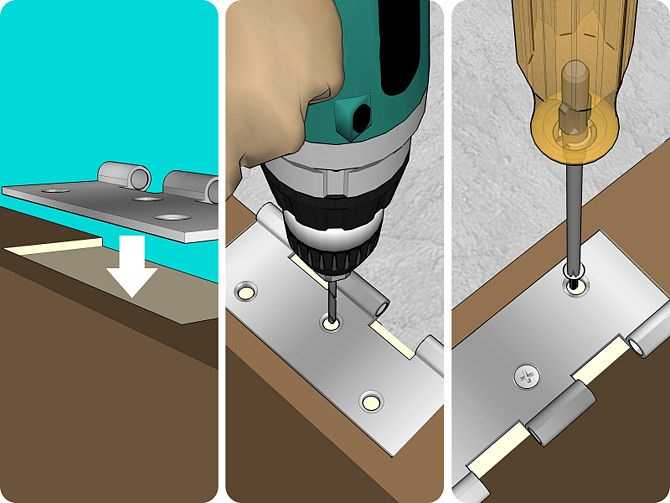

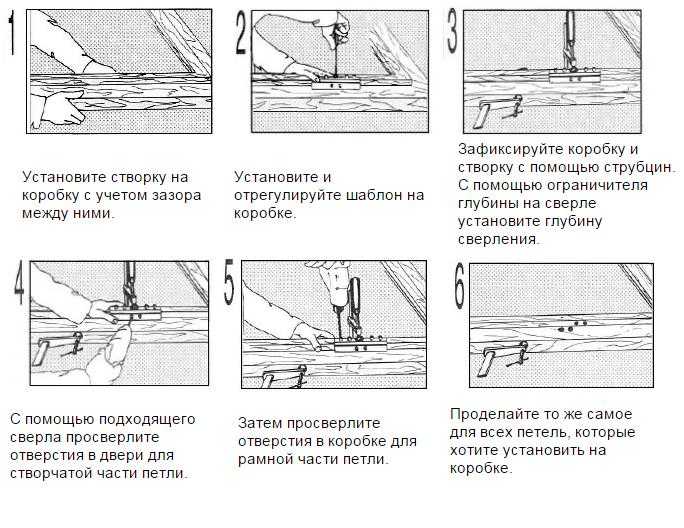

Основные шаги процесса врезки

Врезка петель своими руками начинается с формирования углублений для их размещения. При этом следует строго следить за глубиной – если она будет хотя бы немного превышать толщину дверных петель, при дальнейшей эксплуатации дверная створка будет деформироваться, что впоследствии может привести к необходимости ее замены, а также замены самих петель.

Порядок вырезания углублений

Чтобы правильно вырезать углубления под петли, руководствуйтесь следующей инструкцией:

- Приложите стамеску к расчерченной линии.

- Постукивая по стамеске молотком аккуратно «очертите» контур.

- Снимите небольшой слой дерева.

- Повторяйте шаги 2-3 до получения углубления нужных размеров.

Разметка гнезда для дверной петли

Проследите за тем, чтобы в месте установки петель не было сучков или других пороков древесины. Установка петель в этих местах может привести к растрескиванию дверного полотна.

Формирование углубления для установки дверной петли

Аналогичные действия необходимо провести и относительной дверной створки. При помощи клиньев установите створку в дверной коробке и очертите контуры напротив таковых на створке. Далее стамеской и молотком сформируйте углубления необходимой глубины и зачистите их.

Установка дверных петель

Теперь перейдем к тому, как правильно врезать петли после указанных ранее действий. Все очень просто, смотрите сами:

- Установите петли в проделанные углубления и прочно закрепите их.

- Просверлите шуруповертом отверстия под установку шурупов.

- Еще раз проверьте положение петель относительно створки, после чего закрепите их при помощи шурупов и шуруповерта.

Закручивание дверных петель

При установке петель на дверную коробку необходимо предварительно закрепить дверь в коробке при помощи деревянных клиньев. Тщательно проследите за тем, чтобы створка была установлена ровно как по вертикали, так и по горизонтали. Для этого используйте уровень

Порядок крепления петель на коробке ничем не отличается от приведенного выше, однако необходимо проявлять особую осторожность относительно уровня положения створки двери

Теперь вы хорошо знаете, как врезать петли в межкомнатную дверь. Однако, этого недостаточно, ведь дверные петли нуждаются в постоянном уходе. Так, рекомендуется хотя бы один раз в год заниматься их смазыванием. Для этого можно использоваться любое моторное масло – хоть синтетическое, хоть минеральное

Также следует обращать внимание на любые скрипы, люфты и другие негативные моменты. При малейшем подозрении проверяйте крепления петель и при необходимости закручивайте разболтавшиеся шурупы

Неэффективные алгоритмы прикладного ПО

Под неэффективными алгоритмами работы прикладного ПО мы будем понимать такие алгоритмы, применение которых не позволяет максимально полно использовать пропускную способность ресурсов сети.

Обычно работа прикладного ПО состоит в выполнении инициируемых пользователем операций. Примерами таких операций могут быть поиск записи в базе данных, выписка счета или накладной, проводка платежного поручения и т. п. Для каждого типа прикладного ПО всегда можно выделить одну или несколько наиболее часто используемых операций, время выполнения которых особенно критично для пользователей. Говоря об эффективности прикладного ПО, мы имеем в виду эффективность выполнения в сети именно таких операций, которые в дальнейшем будем называть типовыми задачами.

Чтобы определить, насколько эффективно используются ресурсы сети, мы рекомендуем провести несколько экспериментов с типовыми задачами. Суть экспериментов заключается в одновременном запуске типовых задач на N (N = 1,2,3…) рабочих станциях. Цель экспериментов — измерить время выполнения типовой задачи при различном числе станций и соответствующие значения утилизации сетевых ресурсов (канала связи, процессора сервера, процессоров рабочих станций и т. д.).

Вопрос о том, как реализовать подобные эксперименты, т. е. как синхронизировать запуск задачи на разных станциях, как фиксировать время выполнения задачи, как учитывать различное быстродействие рабочих станций и т. п., решается в каждом случае по-разному с учетом специфики сети и прикладного ПО. Для проведения грубых экспериментов в первом приближении исследуемую типовую задачу можно выполнять циклически (многократно, для увеличения общего времени выполнения), с внешней регистрацией времени выполнения, запуском задачи на близко расположенных станциях (для визуальной синхронизации запуска) и выбором для каждого эксперимента станций примерно равного быстродействия.

Обычно при малом числе одновременно работающих станций время выполнения задачи и утилизация сетевых ресурсов растут линейно с ростом числа станций (см. Рисунок 10). Однако при превышении некоторого числа станций время выполнения задачи начинает расти быстрее, чем линейно, а утилизация сетевых ресурсов — медленнее, чем линейно, после чего происходит насыщение графиков.

Если уровень насыщения утилизации какого-то ресурса оказывается близким к естественному пределу пропускной способности этого ресурса, то типовая задача использует данный ресурс эффективно. Чем ниже уровень насыщения (дальше от естественного предела пропускной способности), тем менее эффективно используется ресурс.

Правило №5.1. Насыщение утилизации всех сетевых ресурсов на уровне существенно ниже естественного предела их пропускной способности служит признаком того, что «узким местом» являются неэффективные алгоритмы работы прикладного ПО.

Если утилизация какого-то ресурса оказывается близка к естественному пределу его пропускной способности, то именно данный ресурс представляет собой «узкое место» для конкретной типовой задачи.

Взлом WWW-сервера

При взломе WWW-сервера есть свои особенности. Если на нем выполняются CGI/PHP или иные скрипты, то взлом проводится совершенно по-другому. Для начала нужно просканировать сервер на наличие уязвимых CGI-скриптов. Вы не поверите, но опять же по исследованиям различных компаний в Интернете работает большое количество «дырявых» скриптов. Это связано с тем, что при разработке сайтов изначально вносятся ошибки. Начинающие программисты очень редко проверяют входящие параметры в надежде, что пользователь не будет изменять код странички или адрес URL, где серверу передаются необходимые данные для выполнения каких-либо действий.

Ошибку с параметрами имела одна из знаменитых систем управления сайтом — PHP-nuke. Это набор скриптов, позволяющих создать форум, чат, новостную ленту и управлять содержимым сайта. Все параметры в скриптах передаются через строку URL браузера, и просчет содержалась в параметре ID. Разработчики предполагали, что в нем будет передаваться число, но не проверяли это. Хакер, знающий структуру базы данных (а это не сложно, потому что исходные коды PHP-nuke доступны), легко мог поместить SQL-запрос к базе данных сервера в параметр ID и получить пароли всех зарегистрированных на сайте пользователей. Конечно, клиенты будут зашифрованы, но для расшифровки не надо много усилий, и это мы рассмотрим чуть позже.

Проблема усложняется тем, что некоторые языки (например, Perl) изначально не были предназначены для использования в сети Интернет

Из-за этого в них существуют опасные функции для манипулирования системой, и если программист неосторожно применил их в своих модулях, то злоумышленник может воспользоваться такой неосмотрительностью. . Потенциально опасные функции есть практически везде, только в разных пропорциях

Единственный более или менее защищенный язык — Java, но он очень сильно тормозит систему и требует много ресурсов, из-за чего его не охотно используют WEB-мастера. Но даже этот язык в неуклюжих руках может превратиться в большие ворота для хакеров с надписью «Добро пожаловать!»

Потенциально опасные функции есть практически везде, только в разных пропорциях. Единственный более или менее защищенный язык — Java, но он очень сильно тормозит систему и требует много ресурсов, из-за чего его не охотно используют WEB-мастера. Но даже этот язык в неуклюжих руках может превратиться в большие ворота для хакеров с надписью «Добро пожаловать!».

Но самая большая уязвимость — неграмотный программист. Из-за нехватки специалистов в этой области программированием стали заниматься все, кому не лень. Многие самоучки даже не пытаются задуматься о безопасности, а взломщикам это только на руку.

Итак, ваша первостепенная задача — запастись парочкой хороших CGI-сканеров. Какой лучше? Ответ однозначный — ВСЕ. Даже самый дрянной сканер может найти брешь, о которой неизвестно даже самому лучшему хакеру. А главное, что по закону подлости именно она окажется доступной на сервере. Помимо этого, нужно посещать все тот же сайт www.securityfocus.com, где регулярно выкладываются описания уязвимостей различных пакетов программ для WEB-сайтов.

Регулировка дверных петель

При установке дверей наиболее часто используются петли следующих видов:

врезные. Такой вид петель устанавливается внутрь дверного полотна и основной коробки;

Фурнитура, устанавливаемая преимущественно на межкомнатные двери

скрытые петли. Относятся к категории врезных. Основное отличие заключается в том, что корпус фурнитуры не виден при закрытом положении двери. Как правило, скрытые петли оснащаются 3D регулировкой;

Фурнитура, которая устанавливается на входные двери

петли с доводчиком, которые могут быть как врезными, так и скрытыми. Чаще всего такие изделия можно встретить на мебельных дверцах.

Дверная петля плавного открывания

Врезные петли

Рассмотрим, как отрегулировать петли врезного типа. Для проведения процедуры потребуются:

- простая отвертка, подходящая по диаметру к крепежным элементам;

- шестигранный ключ нужного размера.

Регулировка простых врезных петель производится исключительно в одном направлении вперед-назад. Для регулировки надо:

- снять с дверной петли все декоративные накладки (особенно это действие распространяется на ПВХ и металлопластиковые двери);

- ослабить крепежные винты двух крайних петель;

- выровнять положение двери относительно дверной коробки;

- зафиксировать дверь закручиванием крепежных элементов.

Процесс регулировки простейших врезных петель

Если устранить проблемы в открывании (закрывании) двери описанным способом не получается, то необходима замена петель.

Скрытые 3D петли

Регулировка 3D петель вызывает наибольшее количество затруднений среди начинающих мастеров. Она осуществляется при помощи специального ключа, входящего в комплект петли при ее покупке. Весь процесс происходит по следующей схеме:

- перед тем, как регулировать скрытые петли, необходимо снять накладки, закрывающие механизм петли. Основное количество регулировочных винтов располагается на стороне, установленной на дверную коробку;

Вид внутренней части петли, где производится регулировка

- болты А позволяют произвести регулировку высоты двери относительно дверной коробки;

- регулировка скрытых петель болтом Б позволяет выровнять зазор между дверью и дверной коробкой;

- с помощью болтов С происходит регулировка дверного полотна по горизонтали.

Как отрегулировать скрытую петлю в различных направлениях

Процесс правильной регулировки петли представлен на видео.

” alt=””>

Петли с доводчиком

Петли с доводчиками регулируются в трех основных направлениях:

- по вертикали. Смещение петли происходит за счет ослабления, выравнивания и последующей фиксации крепежных элементов, расположенных по бокам корпуса петли;

- по горизонтали. Для выравнивая положения двери используется эксцентрик, расположенный на корпусе петли ближе к центру ее основания;

- по глубине. Положение петли изменяется вращением специального винта, расположенного в пазу на корпусе элемента фурнитуры.

Расположение болтов, отвечающих за регулировку положения двери

Кроме положения дверцы можно отрегулировать и работу самого доводчика, которая влияет на скорость и плавность закрытия двери.

Регулировка работы доводчика происходит отдельным винтом, который может располагаться:

в торцевой части петли. Подобные устройства чаще всего применяются для алюминиевых дверей;

Доводчик петли для алюминиевой двери

в чашечке петли (преимущественно используется в мебельных петлях, так как такое расположение доводчика позволяет существенно уменьшить размеры фурнитуры);

Регулировка доводчика петли, расположенного в установочной чашечке

в боковой части, открывающейся при нажатии. Петли могут применяться как для дверей, так и для мебели.

Регулировка доводчика, расположенного внутри корпуса петли

Регулировать плавность и скорость работы доводчика требуется предельно внимательно. Любое резкое движение, сильная натяжка или ослабление может навредить устройству, что приведет к необходимости замены петли.

Alternative ways to find network loops

The simplest way is to use “Task Manager” in any Windows Operating System. Open your desktop, right click on the task bar and select “Task Manager” from the context menu and navigate to the “Performance” tab. You will see CPU, Memory and Network utilizations. See below my CPU and Network utilization during the loop.

When the loop occurred, my network utilization increased instantly, causing my computer to freeze. When I disabled the loop, the traffic went to the normal level. Beside excessive network utilization, high CPU usage was observed.

Checking logs on the switches may give useful clue. The logs below produced on the switch during the loop.

*Mar 9 13:01:43.740: %SW_MATM-4-MACFLAP_NOTIF: Host 000c.295a.2291 in vlan 1 is flapping between port Gi1/0/4 and port Gi1/0/3 *Mar 9 13:01:45.569: %SW_MATM-4-MACFLAP_NOTIF: Host 000c.295a.2291 in vlan 1 is flapping between port Gi1/0/4 and port Gi1/0/3 *Mar 9 13:02:00.744: %SW_MATM-4-MACFLAP_NOTIF: Host 000c.295a.2291 in vlan 1 is flapping between port Gi1/0/4 and port Gi1/0/3 *Mar 9 13:02:16.036: %SW_MATM-4-MACFLAP_NOTIF: Host 000c.295a.2291 in vlan 1 is flapping between port Gi1/0/4 and port Gi1/0/3 *Mar 9 13:02:31.144: %SW_MATM-4-MACFLAP_NOTIF: Host 000c.295a.2291 in vlan 1 is flapping between port Gi1/0/4 and port Gi1/0/3

As you see, the same mac address is flapping between port Gi1/0/4 and port Gi1/0/3, which is a great sign of a loop.

Another way is to use network monitoring tools like SolarWinds Network Performance Monitor, Nagios Core, Cacti, Observium etc. The crucial point is that you should look at inbound traffic where there has been excessive traffic recently. That is probably the source of the loop.

What are the reasons behind a network loop?

Network loops occur due to many reasons. The most common causes are below.

- Human error in cabling.

- Unidirectional link failure in a fiber cable.

- Buggy spanning tree.

- Buggy network devices (IP Phones).

As a network administrator, I mostly experience the first and last one.

For learning and testing purpose, the easiest way to create a loop is just disabling spanning tree on the switch and plugging network cable from one port to the other one. But it is a rare case in a network to have that kind of loop. It happens only with hubs and dummy switches that do not run a spanning tree. A second method to easily create a loop is using buggy IP phones. Here is a list from Cisco: https://quickview.cloudapps.cisco.com/quickview/bug/CSCvd03371

If you have one of the phones in the list, you can create a loop. (I am sure there are some other models that have the bug but not listed there)

When you accidentally plug both PC Port cable and Network Port cable of the phone into the network switch, it’ll cause a network loop that brings down the network. The reason is that the STP packet sent by the switch through the Network Port gets filtered by the phone. Since the switch does not get the STP packet back through the PC Port, it will not block that port, leaving the network prone to a broadcast or multicast storm. In a short time, a loop occurs and the network goes down.

Использование ping

Команду ping можно использовать для проверки отклика узлов, в частности, потенциальных шлюзов. Ниже предложен вариант bat-скрипта, проверяющего диапазон 10.0.0.0/8 на наличие шлюзов с последним октетом 1:

@echo off rem Включить отложенное расширение переменной среды (для локальных переменных) setlocal EnableDelayedExpansion rem Пробегаемся пингом по диапазону 10.0.0.0/8, проверяем шлюзы 10.x.x.1 for /l %%a in (0,1,255) do ( for /l %%b in (0,1,255) do ( ping -n 1 -w 100 10.%%a.%%b.1 | find "TTL" >nul if !errorlevel!==0 (echo 10.%%a.%%b.0/24)))

В данном скрипте запрос отправляется 1 раз для каждого узла, с таймаутом 100 мс. Если был получен отклик от узла, вывод команды ping обычно содержит подстроку TTL, которую мы как раз проверяем. В результате, в консоль будут выведены адреса сетей в формате10.x.x.0/24, шлюзы которых ответили на запрос.

В некоторых случаях есть смысл проверить также шлюзы с октетами 254 (если проверяем сети класса C). Далее приведён образец вывода команды на примере провайдера SpeedyLine:

C:\Users\user>pingin.bat 10.0.6.0/24 10.0.14.0/24 10.0.22.0/24 10.0.30.0/24 10.0.44.0/24 10.0.46.0/24 10.0.54.0/24 10.0.62.0/24 10.0.70.0/24 10.0.72.0/24 10.0.74.0/24 10.0.76.0/24 10.0.78.0/24 10.0.86.0/24 10.0.92.0/24 10.0.126.0/24 10.0.150.0/24 10.0.162.0/24 10.0.166.0/24 10.0.249.0/24 10.0.250.0/24 10.0.255.0/24 10.1.6.0/24 10.1.12.0/24 10.1.14.0/24 10.1.18.0/24 10.1.22.0/24 10.1.24.0/24 10.1.26.0/24 10.1.30.0/24 10.1.34.0/24 10.1.36.0/24 10.1.38.0/24 10.1.52.0/24 10.1.54.0/24 10.1.56.0/24 10.1.58.0/24 10.1.62.0/24 10.1.64.0/24 10.1.66.0/24 10.1.70.0/24 10.1.74.0/24 10.1.78.0/24 10.1.80.0/24 10.1.82.0/24 10.1.86.0/24 10.1.88.0/24 10.1.94.0/24 10.1.98.0/24 10.1.104.0/24 10.1.106.0/24 10.1.110.0/24 10.1.114.0/24 10.1.118.0/24 10.1.122.0/24 10.1.126.0/24 10.1.130.0/24 10.1.134.0/24 10.1.138.0/24 10.1.142.0/24 10.1.146.0/24 10.1.150.0/24 10.1.154.0/24 ^C^CЗавершить выполнение пакетного файла [Y(да)/N(нет)]? Y C:\Users\user>

Среднее время выполнения данного скрипта — от 5 до 10 минут, но в отдельных случаях может сильно отличаться. Выполнение скрипта было остановлено вручную, нажатием сочетания клавиш Ctrl+C.

По результатам можно заметить, что в большинстве случаев сети в списке появляются с интервалом в 8 октетов (по третьему октету), значит в действительности используются сети с маской /21.

Этот же самый скрипт под Linux:

#! /bin/bash for i in `seq 0 1 255` do echo 'Работаем с '10.$(($i)) for m in `seq 0 1 255` do ping 10.$(($i)).$(($m)).1 -c 1 -W 1 > /dev/null if ; then echo 10.$(($i)).$(($m)).0/24 fi done done

Ускоренный вариант скрипта (ping заменена на fping)

#! /bin/bash for i in `seq 0 1 255` do echo 'Работаем с '10.$(($i)) t='' for m in `seq 0 1 255` do t=$t" "10.$(($i)).$(($m)).1 done fping -a $t done

Объяснение адресов обратной связи

Адрес обратной связи является важным компонентом интерфейса обратной связи. Интерфейс loopback — это целая система, которая позволяет сетевым контроллерам ссылаться на систему или «пинговать» устройство, возвращая пакеты данных на само устройство.

Интерфейс петли помогает устранять некоторые сбои маршрутизатора и помогает выполнять определенные типы тестов. Например, тест скрепки использует методологию приложения эмулятора терминала для проверки определенных сетевых подключений.

Другие типы тестов проверяют, как настроены маршрутизаторы, как они взаимодействуют друг с другом и что они могут сделать для оценки возможностей определенных частей сети.

Адреса Loopback также пригодятся в ситуациях с , когда маршрутизаторы подключаются через междоменные каналы между независимыми системами. В качестве внутренней сети автономная система имеет свой протокол, в котором тестирование адреса обратной связи может решить определенные проблемы проверки сети.

84.1 Методы предотвращения образования сетевых петель

1.

Meтод: Предотвращение образования сетевых петель путем ввода запрещенных

соединений в узловые матрицы переходов. Потенциальные контуры можно избежать

непосредственно на стадии планирования сети.

Для этого определенные соединения запрещаются в узловой матрице переходов,

основанной на номерах узлов отправления/назначения

Эта матрица, инициализируемая

для разрешения всех соединений, управляется с помощью AMO KNMAT.

Проверка запрещенных соединений выполняется во всех узлах, участвующих

в соединении.

Применяя этот метод, обратите внимание на следующее:

-

— Ограничиваются маршруты, что может неблагоприятно отразиться на распределении

нагрузки в сети. - — Избежать удается не всех петель.

| 2. | Meтод: Предотвращение образования сетевых петель проверкой номера узла отправления. Данная проверка выполняется в каждом узле, начиная с версии выше SP300-V3.3. Это предотвращает образование петель, в которых находился бы отправляющий узел соединения. Соединение разъединяется, если полученный номер отправляющего узла совпадает с номером собственного узла, который был установлен AMO ZAND, параметр NODENO. |

| 3. | Meтод: Ограничение образования сетевых петель с помощью TRANSIT-COUNTER (Транзит-счетчик) Данный счетчик предотвращает образование бесконечных петель в сети. В каждом узле для входящих комплектов и пучков устанавливаются пороговые значения. В каждом транзитном узле показания текущего активного счетчика в сетевом протоколе увеличиваются и сравниваются с пороговым значением. Если достигается пороговое значение, соединение отключается и выдается рекомендация. Если в соединении участвуют узлы с версиями до SP300-V3.2 включительно, то информация TRANSIT-COUNTER пропадает. |

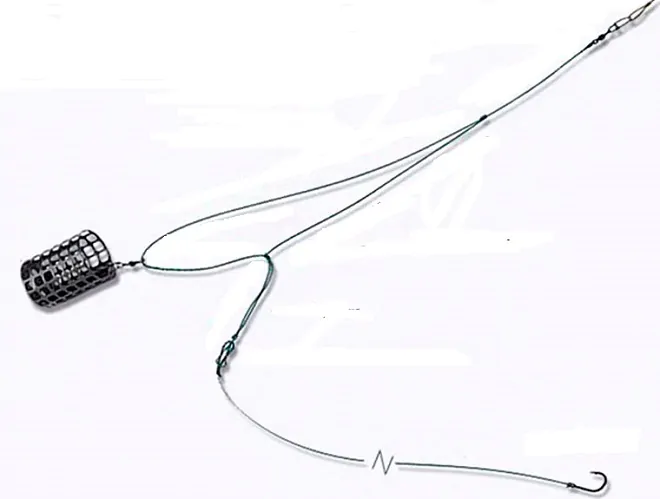

Асимметричная петля

Сначала была придумана симметричная петля, где оба плеча одинаковые. Однако, со временем практика показала, что разнодлинные плечи асимметричной петли работают лучше.

Нижний узел меньше бьется о вертлюг кормушки и не травмируется, не нужен дополнительный стопор или бусина около него.

Несимметричная петля более чувствительна. Кормушка ходит по длинному плечу, а поклевки на квивертип передаются по короткому.

Выход на поводок в несимметричной петле чуть выше приподнимается от дна, что лучше при ловле на илу или на дне с травой чем в симметричном варианте. Из-за препятствий не нарушается свободный ход кормушки.

Фидерная оснастка ассиметричная петля менее восприимчива к паразитным вибрациям из-за течения, дождя, ветра, которые в патерностере напрямую передаются на кормушку и даже могут ее сдвинуть. В несимметричной петле за счет шарнирности хода кормушки такого не происходит

Именно поэтому такой монтаж более предпочтителен для ловли осторожной рыбы, которая боится каждого подозрительного шороха или движения в точке прикармливания.

Несимметричную петлю чаще изготавливают не на основной леске или шок-лидере, а отдельно, прицепляя к основе. Такая заготовка может быть использована несколько раз без перевязывания, если нет повреждений.

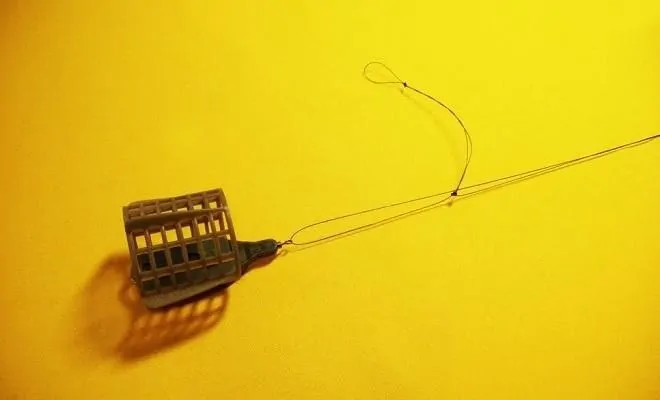

Материал для монтажа

Монтаж асимметричной петли выполняется на флюорокарбоне или жесткой монофильной леске диаметром 0.28-0.31 мм в диаметре. Общий высокий коэффициент жесткости скрутки в таком случае достаточен для того, чтобы поводок не путался с остальной оснасткой при забросе или выматывании. Именно фторуглеродная леска (флюорокарбон) дает следующие преимущества:

- Жесткость скрутки

- Абразивная устойчивость монтажа в целом. Стойкость к истиранию и повреждения о ракушечник, песок, гальку и камни.

Если флюрокарбона нет, подойдет обычный фидерный монофил – главное, чтобы он был достаточно жестким, а не мягким. Специальные фидерные лески также устойчивы к мусору на дне и случайным микропорезам

А это крайне важно при ловле на бровках и среди ракушек, которые в реках часто являются основными местами ловли на фидер

Технически можно сделать несимметричную петлю на шнуре, основном или шок-лидере. Однако, это нецелесообразно. При изготовлении этого монтажа нужно достаточное количество лески – около метра. И уменьшать при каждом изготовлении монтажа длину основного шнура, часто дорогого, не хочется. К тому же, скрутка из плетенки не обладает такой жесткостью, как косичка из лески или флюра. Асимметричная петля на плетенке – вариант аварийный, если другого пути на рыбалке нет (к примеру, просто нет с собой лески или флюрокарбона нужного диаметра).

Отдельная оснастка или на основной леске (шок-лидере)

Большинство фидеристов применяют на снастях плетеные шнуры и шок-лидеры. Поэтому вопрос, вязать несимметричную петлю на основе или отдельно, закономерен. Обычно монтаж ассиметричной петли фидера делается как отдельная оснастка, причем сразу несколько штук про запас, чтобы не заниматься вязанием на рыбалке. Лучше все сделать аккуратно и точно дома, заранее. При изготовлении несимметричной петли важны размеры плеч, длина скрутки, поэтому делать нужно все тщательно и без спешки. Производить монтаж прямо на рыбалке к основной леске нужно, только если другого варианта нет. Далее рассмотрим, как вязать асимметричную петлю для фидера правильно.

Правильный монтаж дверных петель

Установка врезных петель

Врезка петель в межкомнатную дверь – наиболее сложная процедура из всех возможных, поэтому освоив ее, вы сможете без труда установить накладные и вворачиваемые петли. Процедура монтажа врезных петель выглядит следующим образом:

- Утопите петли в сделанных на предыдущих этапах работы углублениях на двери.

- При помощи шуруповерта проделайте отверстия в дереве под петли.

- Возьмите подходящие по диаметру шурупы и посредством шуруповерта закрепите с их помощью петли на дверном полотне.

- Установите дверь в дверном проеме и закрепите ее деревянными клиньями.

- Утопите петли в сделанных углублениях, после чего повторите шаги 2-3.

Крепление петель на полотно

Во время монтажа внимательно следите за тем, чтобы дверь ровно стояла в коробке и не смещалась в процессе установки. Перед тем, как навесить дверь на петли, тщательно выровняйте ее в дверном проеме при помощи строительного уровня (как при разметке).

Установка накладных петель

Это наиболее простой в использовании способ, который не требует врезки и предварительной подготовки двери и дверной коробки (без создания углублений). Простота заключается и в конструкции таких петель, и в особенностях монтажа – не надо думать, как приварить петли и как можно прочнее закрепить их в гнезде.

Монтаж похож на установку врезных петель, однако детали устанавливаются не в специальные углубления, а просто прикручиваются к торцу двери и коробки при помощи шурупов

Как и в предыдущем случае, важно поддерживать правильное положение дверного полотна в пространстве на всем протяжении монтажа петель

Петли накладного типа просто прикручиваются

Установка ввертных петель

Монтаж ввертных дверных петель не вызовет проблем даже у начинающего мастера. Как правило, установка сводится к выполнению трех простых шагов:

- Перед тем, как поставить петли на дверь, необходимо просверлить в дверном полотне отверстия по специальному шаблону, который обычно идет в комплекте с петлями. Гнезда под петли высверливаются как на двери, так и на коробке, на одном уровне.

Процесс сверления отверстий

- Следующий шаг – установка петель на свои места. Одна половинка ставится на дверь, вторая на коробку.

- Заключительный этап – «нанизывание» дверных петель на коробочные. На этом простой монтаж петель завершается.

Установка петель на места

После завершения установки рекомендуется смазать дверные петли, чтобы предотвратить скрип при открывании и закрывании дверей, а также продлить срок службы дверных петель. Если у вас остались вопросы по поводу правильной установки дверных петель, вы можете получить дополнительную информацию из видео (а также закрепить уже полученные из данной статьи сведения), которое можно найти и воспроизвести ниже.

” alt=””>

Петля в локальной сети. Как найти и устранить?

- 17 февраля 2021

- Admin

- 300

- Нет комментариев

Петля в локальной сети очень опасна. Она может появиться как следствие неправильного соединения кабелей маршрутизатора или коммутатора, кроме того, её появления обусловлено неправильными настройками маршрутных таблиц

Заранее узнать появление петли очень трудно, а при её возникновении сеть просто «ложится». Одна локальную петлю можно «диагностировать» по ряду признаков, которые показывают зацикливание пакета информации

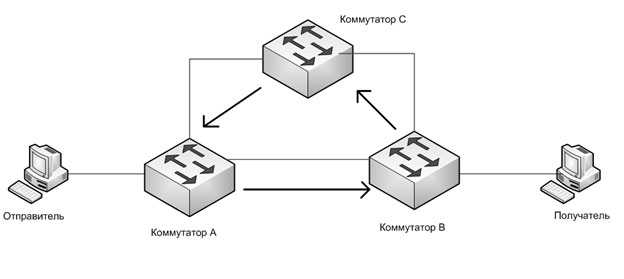

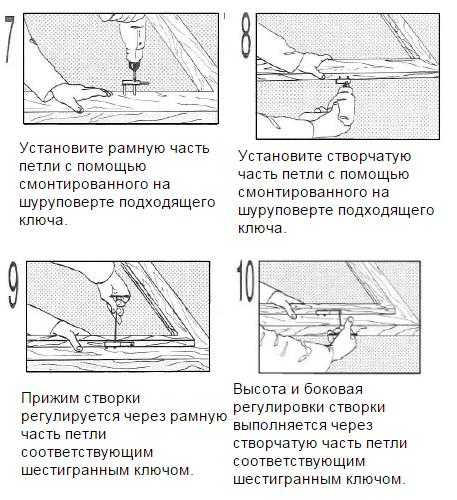

Формирование петли в локальной сети

Маршрутная петля появляется, когда пакет отправителя не может попасть получателю и длительное время движется по одному маршруту – он «зацикливается» в одном участке сети

Как мы видим отправитель отправляет пакет данных на «коммутатор А», пакет идёт далее, и не зная кому его передать передаёт его «коммутатору С», и так циклично. А получатель так и не получив своей пакет отклоняет его, сообщив отправителю что пакет не получен.

И мы в ответ получаем сообщение

![]()

При этом сеть на данном участке оказывается перегруженной и «падает». Перегружают её пакеты которые не могут покинуть петлю – формируется широковещательный шторм.

Кроме того, наличие зацикленных пакетов приводит к существенному снижению пропускной способности канала свзяи. При этом проблема на одном из участков сети становятся причиной сбоев общих сетевых каналов связи. Однако ввиду того, что время жизни пакета (TTL) в протоколе IP весьма ограниченно, такое «зацикливание» пакета не происходит вечно.

Петля в локальной сети: Характерные признаки

Сетевая петля обладает совершенно четкими признаками, этими признаками является ряд параметров

Time to live (TTL) время жизни пакета

IP ID идентификатор IP пакета

IP пакет, проследовав через маршрутизатор,в поле TTL получает значение. Явным признаком «зацикленного» пакета становится низкое значение TTL, после чего IP-пакет просто уничтожается роутером. Низкий показатель не обязательно показывает петлю в сети, это ещё может быть характеризовано что пакет прошёл слишком много маршрутизирующих устройств. Как правиль, в зацикленной сети появляется слишком много пакетов с одинаковы идентификаторов. При этом пакетов одновременно может возникнуть несколько тысяч.

Как искать петлю в локальной сети?

Анализатор сетевого трафика (сниффер) поможет не только выявить наличие маршрутной петли, но и покажет сетевые устройства, которые ее создали. Конечно, можно подергать каждый патч-корд каждого сетевого устройства, однако такое решение нерационально для корпоративной сети.

1. Прежде всего, нужно локализовать проблемный участок. Определить какой из участков сети «падает».

2. Запустить сниффер с целью определения устройств, между которыми осуществляется столь «эмоциональное» общение.

3. Далее, понадобится определить пакеты, создающие широковещательный шторм и отфильтровать их. Как правило, эти IP-пакеты содержат одинаковый IP-идентификатор и их очень много.

4. Также, следует оценить время жизни таких пакетов. Проходя через роутер, пакет теряет единицу TTL, поэтому можно проследить каждую потерянную единицу вплоть до уничтожения самого пакета маршрутизатором.

5. Определив пакеты, имеющие явные признаки зацикливания в петле, можно отфильтровать (например, в Capsa) MAC-адреса физических устройств, которые принимают участие в общении по сетевой петле и посылают такие датаграммы.

6. Обладая сведениями о MAC-адресах, можно найти устройства, работа которых вызвала маршрутную петлю.