Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Emsisoft Online Armor Free

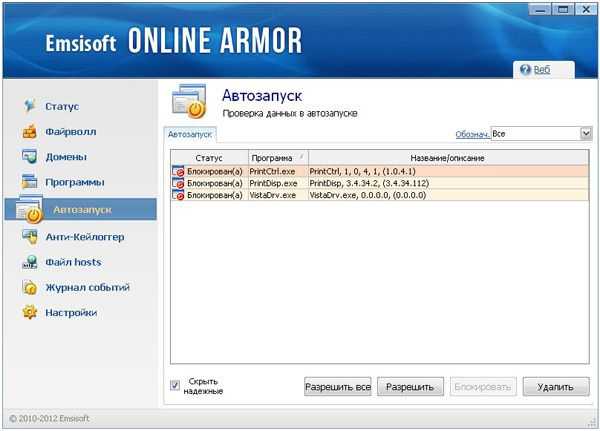

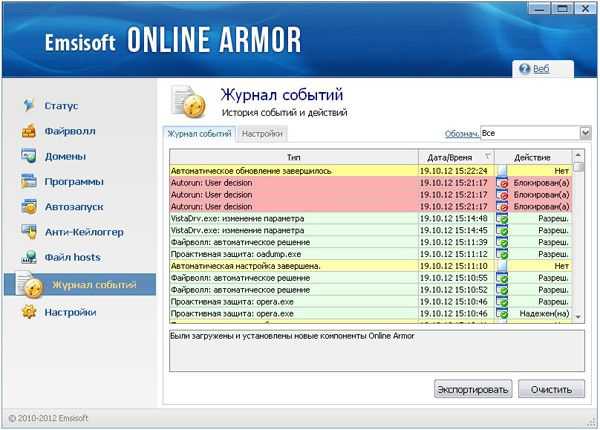

Третье место в нашем списке занимает бесплатный брандмауэр от компании Emsisoft GmbH под названием Online Armor Free. Программа обладает достаточно внушительным набором средств защиты от всевозможных сетевых угроз, а также блокировки вредоносного ПО использующего интернет. Online Armor Free включает четыре основных модуля защиты: фаервол, веб-фильтр, проактивную защиту и анти-кейлоггер.

Фаервол и веб-фильтр обеспечивают надежную защиту от утечки информации с компьютера пользователя, а также пресекают попытки несанкционированного доступа к системе вредоносными скриптами.

Модуль проактивной защиты позволяет контролировать поведение программ и при необходимости ограничивать их деятельность.

Online Armor Free автоматически сканирует систему на предмет потенциально опасных приложений и помечает их ответствующим образом. Для определения уровня безопасности установленных в системе приложений брандмауэр использует обновляемые онлайновые базы данных.

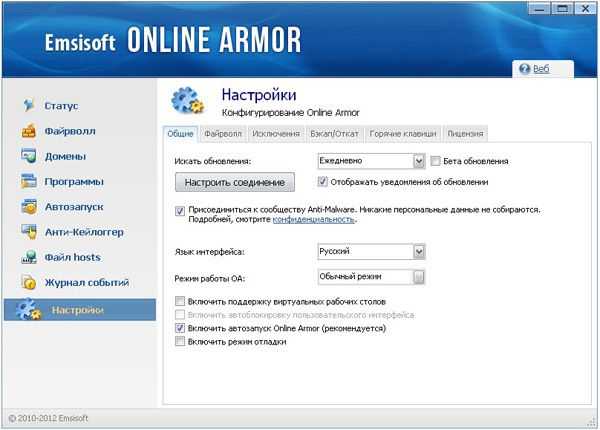

Online Armor Free располагает достаточно простым и удобным интерфейсом с поддержкой русского языка. В левой части рабочего окна расположено главное меню, в правой части отображается статус программы, дата последнего обновления баз, а также последние новости с сайта разработчика. Online Armor Free поддерживается создание правил для программ, управления портами и устройствами, создание списков игнорируемых доменов, контроль автозапуска подозрительных приложений, а также контроль полномочий на изменение файла HOSTS.

Также возможности фаервола включают защиту от спама, кейлоггеров, блокировку cookie, классификацию сайтов и защиту от принудительного изменения адреса домашней страницы браузеров Internet Explorer, Opera и Firefox. Из дополнительных возможностей приложения можно отметить поддержку виртуальных рабочих столов, сканирования подсети, а также отключение HIPS и установку пароля на GUI.

SuperVPN

Установить из Google Play

SuperVPN — простой клиент для подключения к VPN в один клик. Предлагает для построения туннеля серверы во Франции, США, Канаде, Нидерландах, Великобритании, Германии, Сингапуре и Японии. По умолчанию в настройках выставлен автоматический выбор оптимального места подключения, но можно от него отказаться и менять сервер вручную.

Для корректной работы приложения на Android необходимо отключить для него функцию энергосбережения. В противном случае клиент не запускается или вылетает при подключении — об этом говорят и пользователи в отзывах. Технической поддержки у SuperVPN нет, решать проблемы приходится через общение с разработчиками в Google Play.

Плюсы:

- Автоматическое определение оптимального сервера.

- Возможность выбрать сервер вручную.

- Функция Smart Proxy для отключения VPN для отдельных приложений.

- Для начала работы не требуется регистрация.

- 9 стран из разных регионов мира, доступных для подключения.

Минусы:

- Неадекватный запрос разрешений: на звонки, доступ к памяти, съёмку фото и видео.

- Огромное количество рекламы.

- Не локализованный на русский язык интерфейс.

- Ограничение сессии до 60 минут после 20 дней бесплатного использования.

Стоимость:

Приложением можно пользоваться бесплатно. Первые 20 дней — без ограничений, затем не дольше 60 минут в рамках одной сессии, при этом количество подключений в день не лимитируется. Чтобы убрать ограничения и рекламу, необходимо перейти на платный тариф. Стоимость зависит от продолжительности подписки:

- 1 месяц — 5 долларов.

- 3 месяца — 15 долларов и 1 месяц в подарок.

- 6 месяцев — 30 долларов и 3 месяца в подарок.

- 12 месяцев — 60 долларов и 9 месяцев в подарок.

Скидок нет, но дополнительные месяцы позволяет сэкономить до 75% стоимости подписки.

Опции в режиме сервера

push < options > — передача клиенту конфигурационных параметров. Пример:

push «route 192.168.0.0 255.255.255.0»

Аналогично с помощью push клиенту могут передаваться следующие параметры:route

route-gateway

route-delay

redirect-gateway

inactive

ping, ping-exit, ping-restart

persist-key, persist-tun

comp-lzo

dhcp-option

ip-win32

Последние две опции применимы только для Window-клиентов. Например передадим Windows-клиенту адрес DNS-сервера 11.11.11.11:

push «dhcp-option DNS 11.11.11.11»comp-lzo — параметр сжатия трафика, идущего через виртуальный туннель. Может принимать значения yes, no, adaptive. Последнее используется по умолчанию.

Например:

comp-lzo yes — принудительно включить сжатие

comp-lzo no — принудительно отключить сжатие

comp-lzo adaptive — адаптивный режим.

Пара слов об OpenVPN

OpenVPN использует два канала: канал управления (control channel) и канал данных (data channel). В первом случае задействуется TLS — с его помощью ведется аутентификация и обмен ключами для симметричного шифрования. Эти ключи используются в канале данных, где и происходит само шифрование трафика.

Существуют скрипты, которые автоматизируют установку, и процесс занимает меньше времени. Но, во-первых, эти скрипты подходят только для конкретных дистрибутивов, а во-вторых, они не предоставляют выбора. Например, используют RSA и AES-CBC, когда есть поддержка ECDSA и AES-GCM. Таким образом, без знания и понимания того, как это работает, ты не сможешь подправить скрипт, чтобы он исполнялся на других системах или делал то, что ты хочешь.

Методология тестирования: как выбрать лучшего бесплатного провайдера VPN для Ubuntu

Мы сравнили скорость VPN, функции торрента, потоковой передачи и функции безопасности в Ubuntu и Mint.

1 Безопасность:

После тестирования нескольких функций безопасности упомянутых выше VPN мы пришли к выводу, что рекомендуемый протокол каждой VPN в идеале должен быть 256-битным. Хотя многие бесплатные VPN не предлагают этого, не выбирайте VPN с протоколами шифрования ниже 128 бит.

Мы также ознакомились с политиками конфиденциальности VPN, чтобы проверить, ведут ли они журналы или нет. При упоминании этих VPN также учитывались тесты на утечку DNS/IPv6 и другие функции.

2 скорости:

Мы провели несколько тестов скорости каждой VPN и разных серверов во время перегрузки трафика и когда ее не было. Список содержит только те VPN, которые всегда предлагают достойную скорость.

3 Возможность обхода геоблокировок:

Мы проверили, могут ли эти VPN разблокировать контент с географическим ограничением или нет. Мы пытались разблокировать самые известные сервисы, такие как Netflix, Hulu, Amazon Prime, YouTube, HBO Max и надстройки Kodi.

4 Торрент:

Мы проверили все P2P-оптимизированные серверы этих VPN, чтобы проверить, поддерживают ли они торренты или нет. Мы также позаботились о безопасности, чтобы проверить, действительно ли безопасно скачивать торренты с помощью этих VPN.

5 Конфиденциальность:

Мы прочитали и рассмотрели функции конфиденциальности, предлагаемые этими VPN, и проверили, насколько безопасно их использовать. Были проверены такие функции, как аварийные выключатели и политики журналов, чтобы убедиться, что эти VPN действительно делают то, о чем заявляют.

Разные вопросы

В. Чем отличаются виртуальные устройства tun и tap?О. TUN — туннель, соединение по которому указывается по типу: локальный IP < — > удаленный IP. Например, при явном указании ifconfig:

—ifconfig 10.3.0.2 10.3.0.1

в этом примере 10.3.0.2 — локальный IP, 10.3.0.1 — удаленный IP

TAP — эмулирует виртуальную ethernet карточку, для которой требуется указывать локальный IP и маску подсети. Например:

—ifconfig 10.3.0.2 255.255.255.0

В. Для чего нужны файлы serial и index.txt при генерации ключей с easy-rsa?О. Эти два файла используются в качестве временной базы данных, используемой при генерации ключей. Должны находиться в том каталоге, где и ключи.

Авторизуйтесь для добавления комментариев!

Как сделать VPN Kill Switch в Linux?

В случае неожиданного обрыва VPN-подключения аварийный выключатель защищает ваш фактический IP-адрес и данные от утечки, отключая интернет-соединение на устройстве. Хорошей новостью является то, что вы также можете сделать себе аварийный выключатель, который останавливает весь интернет-трафик до тех пор, пока VPN-соединение не будет восстановлено.

Мы покажем вам, как создать аварийный выключатель с помощью iptables и приложения UFW (Ubuntu Ultimate Firewall).

Во-первых, вам нужно создать сценарий startvpn.sh, который установит брандмауэр и разрешит интернет-трафик только через сервер VPN. Для этого выполните следующие действия:

Теперь, когда ваше VPN-соединение внезапно обрывается, он удалит tun0 из системы, поэтому трафик не будет пропущен до тех пор, пока соединение не восстановится.

Когда сеанс VPN завершится, вам нужно будет удалить эти команды и разрешить нормальный трафик. Самый простой способ сделать это — полностью отключить UFW. Вы можете сделать это с помощью скрипта stopvpn.sh.

Если вы используете другой способ подключения к VPN, вы можете запустить ту же команду, удалив последние две строки. Но в этом случае вам придется не забыть вручную ввести скрипт перед использованием VPN и в конце сеанса.

SoftEther VPN

SoftEther VPN — академический проект японского Цукубского университета (University of Tsukuba), распространяемый под лицензией GPLv2. Главной его особенностью является поддержка нескольких VPN-протоколов, совместимых с оригинальными клиентами. Это позволяет вместо парка серверов из проприетарных и open source решений использовать для подключения клиентов, работающих под управлением разных ОС, одно приложение. И просто выбирать нужный протокол в зависимости от конкретной ситуации. Поддерживаются: SSL-VPN (HTTPS), IPsec, L2TP, MS-SSTP, L2TPv3, EtherIP и OpenVPN. SoftEther VPN работает в режимах remote-access и site-to-site, на уровнях L2 (Ethernet-bridging) и L3 (IP). В случае замены OpenVPN мы получаем более простую конфигурацию. Есть генератор ovpn-файлов для быстрого подключения VPN-клиента. Замена SSTP VPN позволяет отказаться от использования серверов на базе Win2k8/2012, требующих лицензии. Собственный протокол обеспечивает прохождение Ethernet поверх HTTPS (отсюда и название проекта — Software Ethernet), характеризуется хорошей пропускной способностью и низкой латентностью. Его использование дает возможность прозрачно соединить несколько Ethernet-сетей в одну, то есть отпадает необходимость в дополнительных решениях Ethernet-over-IP.

И главное — он совместим с NAT и работает через стандартный 443-й порт, который обычно не блокируется брандмауэрами провайдеров. Эта возможность позволяет скрыть вообще использование VPN: со стороны трафик выглядит как обычный и не обнаруживается технологиями Deep Packet Inspection. Собственно, поэтому он и стал очень популярен в Китае, где его используют для обхода Великого китайского файрвола. При этом на стороне клиента реализован виртуальный сетевой адаптер Ethernet, а на сервере — виртуальный коммутатор. Большой плюс — наличие NAT Traversal, включенной по умолчанию, то есть не нужно просить админа открыть доступ к VPN-серверу, находящемуся во внутренней сети. Но и это еще не все. В сетях с ограниченным доступом, у которых блокируются все TCP- и UDP-пакеты (например, публичные Wi-Fi), для создания VPN можно использовать протоколы ICMP и DNS, обычно не блокируемые брандмауэром. Поддерживается Dynamic DNS, позволяющий получить доступ при динамически меняющемся IP-адресе. Для этого реализован сервис VPN Gate, называемый VPN Azure Cloud Service, — к нему можно организовать соединение из внутренней сети и затем при необходимости свободно попадать внутрь сети. Клиентская часть содержит специальный плагин VPN Gate, позволяющий отслеживать смену IP и быстро подключаться к VPN Gate.

Обеспечивается высокая производительность и скорость соединения 1 Гбайт/с без существенных ограничений по объемам ОЗУ и минимальной нагрузке на процессор. Поэтому требования к серверной части очень невысоки. По тестам SoftEther VPN обходит на том же оборудовании оригинальные решения. Поддерживается шифрование AES-256 и RSA-4096, IPv4/IPv6, журналирование трафика и событий. Аутентификация пользователей локальная, RADIUS и домен Windows.

Администрирование учетных записей и параметры безопасности могут быть настроены удаленно с помощью графического интерфейса Server Manager (локализация только английский, японский и китайский), который устанавливается на Win- или macOS-компьютере администратора или при помощи утилиты командной строки vpncmd. Возможна установка на Windows, Linux, macOS, FreeBSD и Solaris. Доступен исходный код и архив со скомпилированным приложением. Для установки потребуется выбрать ОС, платформу и компонент (сервер, клиент, bridge…). Официально поддерживаются Linux-ядра 2.4/2.6/3.x, но без проблем работает и в современных дистрибутивах с ядром 4.х. В Linux достаточно распаковать архив и запустить файл .install.sh, после чего раза три принять условия лицензии и по окончании запустить сервер:

Далее, отвечая на вопросы vpncmd (или при помощи Server Manager), настраиваем параметры подключения.

Управлять SoftEther VPN можно при помощи графического интерфейса

Управлять SoftEther VPN можно при помощи графического интерфейса

Другие статьи в выпуске:

GoVPN

GoVPN — легкий и простой в настройке демон VPN, предназначенный для создания шифрованных и аутентифицированных каналов связи поверх UDP или TCP. Среди задач проекта — безопасный код, который легко читать и анализировать, безопасность, устойчивость к DPI/цензуре. Фактически GoVPN просто туннелирует кадры Ethernet — ни больше ни меньше. Нет никаких особых инструментов для управления IP, но для этого можно самостоятельно написать скрипты. Использует TAP сетевые интерфейсы, в настройках можно задавать его имя. MTU конфигурируются относительно каждого клиента отдельно. Написан на языке Go и распространяется под лицензией GPLv3. Для согласования ключей используется протокол с двусторонней аутентификацией сторон по парольной фразе (PAKE DH A-EKE: Diffie — Hellman Augmented Encrypted Key Exchange). Клиент для подключения вводит парольную фразу, на серверной стороне хранится верификатор, который нельзя использовать с клиентской стороны, поэтому даже при взломе сервера хакер не может выдавать себя за клиента.

Реализовано три режима работы:

- обычный (применяется по умолчанию), когда в сеть идут просто зашифрованные пакеты;

- noise (шумовой), когда пакеты дополняются шумом до постоянной длины;

- CPR (постоянной скорости) — в дополнение к noise пакеты отправляются строго через определенный промежуток, если нет полезной информации, отправляется шумовой пакет.

В последних двух режимах благодаря генерированию постоянного шумового трафика удается скрывать длину сообщений и сам факт передачи полезной нагрузки. Имеет свойство нулевого неразглашения, при котором невозможна offline-атака по словарю, устойчив к replay-атакам через использование одноразового кода аутентификации сообщения (message authentication code) и синхронизацию времени (опционально). Предусмотрена ротация сессионных ключей и отправка heartbeat для поддержания работы через NAT или файрвол. Для хеширования парольных фраз задействован Balloon (в релизе 6.0). В релизе 5.0 это был Argon2d, еще ранее PBKDF2. Поэтому версии несовместимы.

Есть нешифрованный режим, также обеспечивающий конфиденциальность и аутентичность данных благодаря технологии chaffing and winnowing. Он позволяет обойти ограничения на использование криптографических инструментов в некоторых странах. Вместо шифрования применяются алгоритмы аутентификации и передача множества лишних пакетов (получатель просто отбирает те, которые ему подходят). Но это увеличивает каждый пакет на 4128 байт, поэтому режим требователен и к процессору, и к лишнему передаваемому трафику.

Совместим с IPv4 и IPv6. Возможно подключение через внешний HTTP-прокси, клиент также имеет встроенный режим HTTP-прокси, который можно использовать для доступа к серверу. Для получения статистики о подключенных клиентах в режиме реального времени в JSON-формате используется встроенный HTTP-сервер. Поддерживается работа в GNU/Linux и FreeBSD. Сервер конфигурируется с использованием YAML-файла.

Готовых пакетов проект не предлагает, только исходные тексты, для сборки понадобятся пакеты uml-utilities и golang. Хотя неофициальные порты появились уже в некоторых дистрибутивах. Дистрибутив постоянно развивается, и часть инструкций по настройке уже недействительна.

Настройка клиента в GoVPN

⇡#Private Tunnel

| Разработчик | OpenVPN Technologies |

| Сайт | privatetunnel.com |

Сервис американской компании OpenVPN Technologies, широко известной своими разработками в сфере защиты данных. К услугам пользователей Private Tunnel доступны восемь VPN-серверов в шести странах и набор клиентских приложений для Windows, Mac OS X, iOS и Android. Всё предельно просто. Линейка тарифных планов такая же бесхитростная — она состоит из пакетов с различными объемами включенного в них трафика. Для бесплатного аккаунта лимит трафика составляет скромные 100 Мбайт, для оплаченных учетных записей объем транслируемых через VPN-шлюз данных может составлять 50 Гбайт ($12), 100 Гбайт ($20) или 500 Гбайт ($50). При этом к одному аккаунту можно привязать сколько угодно много устройств, а приобретенные пакеты являются бессрочными, то есть не сгорают с течением времени.

Private Tunnel

Из списка доступных для скачивания клиентских приложений Private Tunnel отдельного упоминания заслуживают версии для Windows и Mac OS X, написанные на Java и, как следствие, требующие для своей работы установленную на компьютере исполнительную среду Java Runtime Environment (JRE). Наличие последней существенно снижает защищенность системы по причине внушительного числа «дыр» и брешей в Java, из года в год удерживающей титул платформы с наибольшим количеством уязвимостей. Количество атак на Java в последнее время превышает все мыслимые пределы. Поэтому при использовании Private Tunnel нужно быть предельно внимательным — во избежание проблем с информационной безопасностью следует регулярно обновлять установленную на компьютере платформу Java.

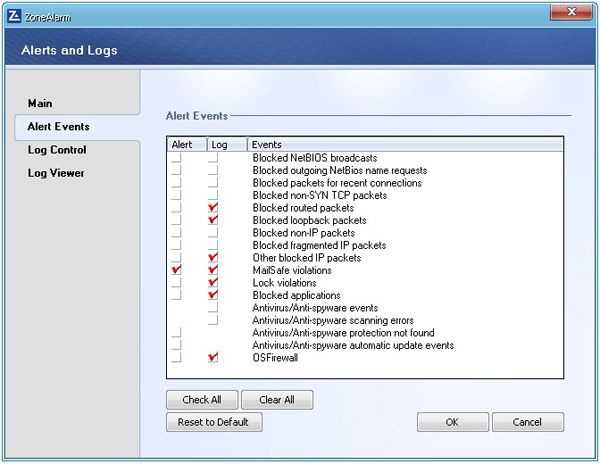

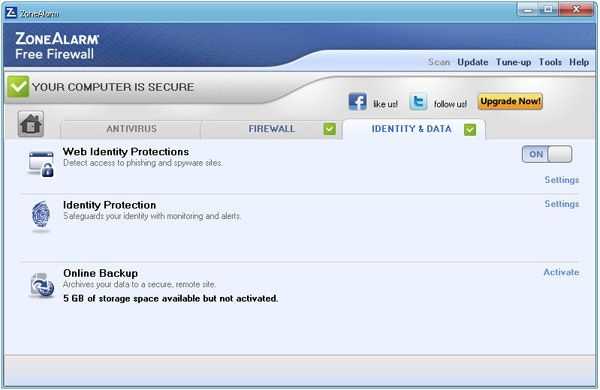

ZoneAlarm Free Firewall

Если отсутствие русского языка вас не смущает, можете обратить внимание на ZoneAlarm Free Firewall – весьма своеобразный в плане дизайна брэндмауэр, предназначенный для защиты ПК при работе в глобальной и локальных сетях. Приложение обладает легким интерфейсом с минимальным количеством настроек

Поддерживается контроль пользовательских программ (аксесс-лист), отслеживание интернет-трафика, проверка почтовых вложений, подробное ведение логов, блокировка всплывающих окон и рекламных баннеров

Приложение обладает легким интерфейсом с минимальным количеством настроек. Поддерживается контроль пользовательских программ (аксесс-лист), отслеживание интернет-трафика, проверка почтовых вложений, подробное ведение логов, блокировка всплывающих окон и рекламных баннеров.

Кроме того в программе реализована функция контроля cookies, благодаря чему можно ограничить передачу конфиденциальной информации на просматриваемые веб-сайты. Уровень защиты пользователь может устанавливать самостоятельно. Скачать веб-инсталлятор ZoneAlarm можно совершенно бесплатно с сайта разработчика.

В процессе инсталляции пакета помимо фаервола также устанавливается ряд инструментов дополнительной защиты – Web Identity Protections (веб-замок), Identity Protections (личная идентификация) и Online Backup (резервное копирование). После установки брандмауэра требуется перезагрузка компьютера.

Вариант 1: VPN под Windows — SecurityKISS VPN Client

Скачать можно по этой ссылке.

Установка простая, но важен один момент. В процессе программа попросит нас установить VPN драйвер, соглашаемся с ним, иначе все пропало не заведется.

После установки запускаем само приложение и видим приблизительно такую картину:

Здесь нам упомянуто следующее:

- Наш тарифный план, — т.к. мы используем бесплатную версию, о чем свидетельствует надпись «Free User», то нам доступно 300 MB в день;

- This day usage, — здесь указано сколько мы потратили от нашего плана за день;

- This day epalsed, — Здесь указано когда, собственно, день закончится и начнется следующий (чтобы не обманывать пользователя);

- Local IP, — наш внутренний адрес (до провайдера);

- External IP, — наш внешний адрес (который провайдер нам выдал);

- Status, — Включен или выключен VPN.

Также, по кнопке справа внизу можно выбрать расположение нашего VPN сервера:

Тут есть три интересные колонки: TCP 443, UDP 5000, UDP 5353. Они означают по какому порту и протоколу будет создаваться VPN туннель. Обычно, достаточно стандартных настроек. TCP туннель будет работать стабильнее при плохой связи, но он медленнее.

Во вкладке «Option» тоже есть несколько интересных настроек:

- Autoconnect on start, — включает автоподключение, чтобы не открывать каждый раз приложение и не запускать;

- Autoreconnect, — включает автоматическое переподключение в случае разрыва соединения;

- Exclusive Tunneling, — весьма и весьма интересная опция. Суть ее в том, что в случае разрыва VPN соединения наш трафик не будет отсылаться, т.е. эффект будет как при отсутствии интернета. Это нужно тогда, когда мы к чему-то уже подключились, но не хотим, чтобы наш трафик пошел открытым путем, если VPN разъединится.

Что примечательно, непосредственно настроек у программы нет. Вообще. Совсем. Абсолютно

Итак.. Жмем на кнопочку «Connect» и ждем, пока установится соединение. И вуа-ля. Мы, так сказать, защищены VPN’ом

Для теста давайте попробуем открыть сайт rutracker и, если вы из России, а сайт успешно открывается, то всё отлично (т.к он в этой стране заблокирован).

Теперь самое важное, оценим насколько упала скорость (а она в любом случае упадет). Результат с сайта speedtest до подключения туннеля (выбрана Москва в качестве пробы):. После попробуем сервер во Франции (Roubaix):

После попробуем сервер во Франции (Roubaix):

И чтобы не мучить Вас бесчисленным количеством скриншотов, ниже табличка. Проверял на трех удаленных хостах: Москва, Швеция (Стокгольм), США (Нью Йорк). DL — Download (Mbit/s), UL — Upload (Mbit/s):

| Хост | до VPN | FR, Roubaix | DE, Frankfurt | UK, London | ||||||||

| Ping | DL | UL | Ping | DL | UL | Ping | DL | UL | Ping | DL | UL | |

| Moscow | 6 | 63,31 | 55,33 | 120 | 1,78 | 4,38 | 91 | 5,95 | 7,27 | 125 | 4,65 | 4,47 |

| New York | 126 | 17,73 | 13,74 | 125 | 2,4 | 5,38 | 131 | 5,01 | 5,18 | 132 | 4,71 | 5,48 |

| Stockholm | 22 | 59,93 | 46,78 | 107 | 2,16 | 6,09 | 92 | 7,26 | 6,74 | 91 | 5,3 | 6,12 |

Если Вы видите таблицу не целиком (а такое возможно на малых разрешениях экрана или мобильных устройствах, то воспользуйтесь

).

Плюсы SecurityKISS:

- Простой интерфейс;

- Не требует регистрации;

- Комфортные условия для бесплатного аккаунта;

- Разные типы подключения (TCP, UDP);

- Функция блокирования трафика при разрыве VPN соединения;

- Показывает IP адрес VPN соединения.

Минусы SecurityKISS:

- Довольно низкая скорость;

- Мало серверов для выбора (в бесплатной версии);

- Скудный интерфейс;

- Показ оставшегося трафика с задержкой.

В общем-то, в игры особо не поиграть, но безопасно серфить в интернете можно. Давайте двигаться дальше.

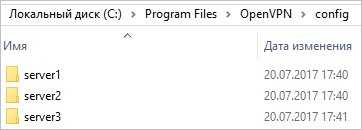

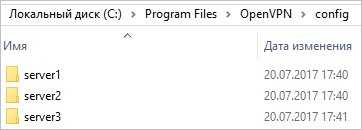

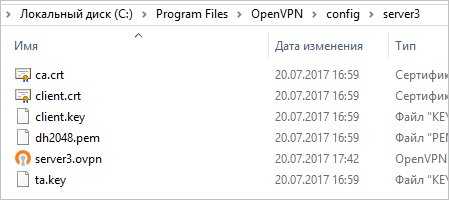

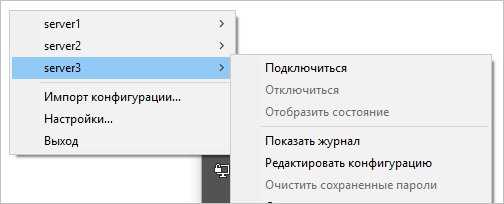

Несколько конфигурационных файлов

Позволит держать несколько конфигураций для подключения к различным VPN-серверам. Между последними можно переключаться из клиентской программы.

Для Windows:

В каталоге config создаем для каждого сервера свою папку и помещаем в нее рабочие файлы (файл конфигурации, сертификаты и так далее). В каждой папке называем конфигурационные файлы ovpn своими именами (даже если файлы будут находиться в разных папках, но с одинаковыми именами, клиент OpenVPN будет воспринимать их как один конфиг).

Пример каталога config:

Пример файлов в одном из каталогов:

Теперь при подключении клиентом к можно выбрать конкретный VPN-сервер:

Для Linux:

Также как для Windows, создаем для каждого сервера свой каталог, куда скопируем рабочие файлы:

mkdir /etc/openvpn/server1

А в каталоге /etc/openvpn создаем для каждого подключения свой конфиг:

vi /etc/openvpn/client1.conf

* в конфигурационном файле все пути до файлов должны вести в соответствующий каталог (в нашем примере, /etc/openvpn/server1).

Запускаем OpenVPN:

openvpn —config /etc/openvpn/server1/client.conf

Для автоматического запуска мы уже ранее применяли команду:

systemctl enable openvpn@client

… где @client — указатель на использование конфигурационного файла client внутри папки openvpn (/etc/openvpn). Таким образом, если мы создали 2 файла client1.conf и client2.conf, команды для разрешения автозапуска бelen такие:

systemctl enable openvpn@client1

systemctl enable openvpn@client2

Comodo Firewall

В отличие от предшественников, перед нами достаточно мощный, многофункциональный фаервол, который идет в паре с антивирусом — Comodo Antivirus.

База данных фаервола весьма внушительна и содержит информацию более чем о 13 тыс. программах, имеющих риски в области безопасности.

Набор функций стандартен — защита от троянских программ, вредоносных скриптов, поддержка режима наблюдения входящего/исходящего трафика, а также за сетевой активностью установленных программ, DLL-библиотеками, возможность скрытия компьютера в сети, контроль при обновлениях программного обеспечения и драйверов .

Обратите внимание!

Дополнительными функциями являются подробный отчет системных событий, интеграция в Центр обеспечения безопасности Windows, возможность запуска приложений в специально выделенной среде для их безопасного исполнения — песочнице (Sandbox). Несмотря на широкий спектр разнообразных настроек, фаервол не потерял дружественного интерфейса, каждая опция имеет соответствующее описание

Несмотря на широкий спектр разнообразных настроек, фаервол не потерял дружественного интерфейса, каждая опция имеет соответствующее описание.

Достоинства:

Бесплатный;

Возможность пакетной установки фаервола и антивируса;

Простой русскоязычный интерфейс с подсказками.

Недостатки:

Увеличение времени загрузки операционной системы, потеря производительности ПК;

Программа не корректно удаляется из системы, оставляя после себя множество «мусора».

Огромное значение имеет страна, где расположен сервис VPN

Нужно помнить, что расположение сервиса напрямую влияет на ответственность: пользователь VPN подчиняется законам территории, на которой физически установлены серверы.

В некоторых странах торренты или пиратские игры могут оказаться причиной уголовного преследования. И с рядом из них у России налажена выдача лиц, находящихся под следствием.

Поэтому VPN, использующие серверы в странах НАТО, США или Канаде, стоит использовать только для конкретных задач, связанных с подменой физического местонахождения

(ВНИМАНИЕ: большинство сервисов запрещает такую практику!). Например, для онлайн-покупок в зарубежных магазинах или регистрации на местных интернет-ресурсах

Например, для онлайн-покупок в зарубежных магазинах или регистрации на местных интернет-ресурсах.

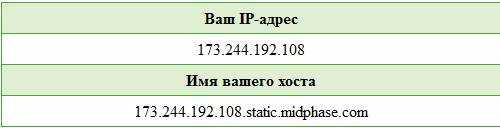

Вариант 3: VPN под Windows — PrivateTunnel (Open VPN Client)

Конечно, некоторые могут задать резонный вопрос: но ведь это данные о нашем провайдере, а не о нас самих. Верно, но провайдер знает, кому и какой адрес он дает, а раз можно узнать провайдера, который знает вас, то с помощью некоторых связей денег и такой-то матери удачи можно найти вас самих.

Теперь более интересная штука — геоданные. Открываем и вводим туда свой IP

адрес:

В результате видим довольно точное расположение нашего провайдера. Что дает социалкам, твиттерам и прочим информацию где искать наших друзей и какая реклама будет нам ближе (территориально).

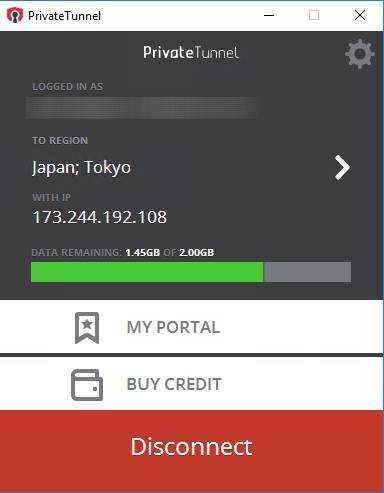

А теперь найдем наш плащ невидимку и попытаемся скрыться. Я покажу пример на PrivateTunnel

(потому что он мне нравится тесты скорости и RDP

сожрали весь трафик из бесплатного пакета у остальных). Выбираем сервер, запускаемVPN

клиент, проверяем.

Шаг 3. Нас не засекли?

и видим свой.. ой, что это, какая прелесть (:)):

Теперь мы совсем под другим адресом, что не может не радовать.

Информации довольно много, но что-то она ни о чем не говорит. Какой-то непонятный провайдер в США и куча циферок… занятно, занятно. Что же нам выдаст геолокация? (увы, тот сайт у меня умер, вот ), проверяем, видим:

Провиденс? Юта? Хм… внезапно. По геолокации теперь нас тоже не найти. Плюс ко всему еще и шифрованный трафик, который никто не сможет вскрыть добавляет чуть больше радости в нашу и без того радостную копилку (особенно с учетом новых тенденций в гос. думе и некоторых личностей на букву Я).

А теперь, как говорится, — сюрпрайз:

Да-да, Япония, а не Америка. Это именно тот случай, когда расположение сервера в одном месте, а адрес выдают другой страны.

По графику видно, что до Стокгольма, как и до Москвы, у всех VPN

клиентов задержка сильно возрастает (что неудивительно). До Нью Йорка в целом что без VPN

, что с ним, разницы нет. Но это все не сильно влияет на доступность, т.к., например до Москвы все ответы будут приходить на 91

(среднее от 97, 86, 91

) мс дольше, что для нас не играет особой роли. В общем-то лидеров среди клиентов тут нет.

График зависимости скорости скачивания от клиента:

Итак, что мы тут видим. До Москвы и Стокгольма у нас есть явный фаворит — это PrivateTunnel

, который показал очень даже неплохие скорости, обогнав конкурентов в два и местами в три раза. С Нью Йорком только они сильно просели. Среди остальных же TunnelBear

показал себя несколько лучше, чем SecurityKISS

.

В общем-то торренты в любом случае нам быстро не покачать, но пользоваться интернетом можно и даже вполне неплохо.

В общем-то по скорости отдачи особо выделяющихся нет. Все показали себя примерно на одном уровне. Однако впереди остальных находится PrivateTunnel

. так что, если нам нужен VPN

и мы хотим что-нибудь загрузить в интернет, то PrivateTunnel

будет более быстрое решение для этого.

На сим, пожалуй, всё. Давайте переходить к послесловию.

Как пользоваться OpenVPN в Linux

Сначала рассмотрим как подключиться к OpenVPN из Ubuntu или любого другого Linux дистрибутива через терминал. Допустим, вы скачали файл конфигурации сервера .ovpn и хотите подключиться к этой сети. Для этого нужно установить клиент openvpn:

А далее для подключения к сети достаточно выполнить команду openvpn и передать ей в параметры нужный вам файл:

После этого окно терминала закрывать нельзя и если OpenVPN сервер был настроен правильно, то он уже передал на машину правильные маршруты и ваш трафик идет через виртуальную сеть. Давайте посмотрим маршруты:

После этого окно терминала закрывать нельзя и если OpenVPN сервер был настроен правильно, то он уже передал на машину правильные маршруты и ваш трафик идет через виртуальную сеть. Давайте посмотрим маршруты:

Здесь стоит обратить внимание на две строки:

Первая направляет весь трафик системы на интерфейс tun0, а вторая более интересная, она разворачивает трафик ip сети 169.254.0.0 на реальный интерфейс. Если ее не будет, то весь трафик будет идти на tun0, в том числе и трафик от программы OpenVPN, который уже прошел этот интерфейс и получиться петля. Чтобы разорвать подключение в таком варианте достаточно нажать Ctrl+C в терминале, где вы запустили openvpn.

Второй способ использовать OpenVPN в Linux — это установить плагин openvpn для NetworkManager и подключатся с помощью него. Для установки этого пакета в Ubuntu выполните такую команду:

Теперь откройте апплет Network Manager, разверните «Соединение VPN» и выберите «Настроить соединение»:

В открывшемся окне нажмите кнопку «+»:

Затем выберите надпись «VPN».

Далее, вы можете взять «OpenVPN», но нас будет интересовать пункт «Импорт из файла».

Далее, просто выберите файл *.ovpn, который вы скачали на сервере. Осталось нажать кнопку «Добавить». Дальше вы можете активировать нужную сеть с помощью переключателя в окне настроек или аплета:

Снова смотрим таблицу маршрутизации:

В целом, NetworkManager создает другие правила, но они работают так же. Настройка клиента openvpn на ubuntu завершена.

1.1.1.1

UPD: многие пользователи заметили, что 1.1.1.1 не работает в мобильных сетях. Связано это с особенностями блокировок, которые проводит РКН. Однако сервис всё ещё остаётся хорошим решением для стационарных WiFi-сетей.

Преобразователь DNS, разработанный командой Cloudflare. Несмотря на то что РКН заблокировал сервис ещё в начале декабря 2021 года, его ещё можно найти в магазинах приложений под названием «1.1.1.1: Faster Internet»:

Есть приложения как для мобильных устройств на iOS/iPadOS и Android, так и для компьютеров на macOS, Windows и Linux. Из-за блокировки сайт сервиса без VPN не открывается.

Настройка и использование максимально простые. Достаточно дать все разрешения приложению и включить его.

Скорости на айфоне:

Скорости на макбуке:

С учётом того, что у меня 100-мбитный тариф, а роутер находится в соседней комнате, скорости и пинг более чем отличные.

С использованием 1.1.1.1 быстро работает Твиттер, Фейсбук и другие заблокированные или замедленные сервисы и порталы.

Подобные цифры и результат работы 1.1.1.1 заставляет задуматься, зачем писать о других сервисах. И это даже с учётом ситуации, что официально сервис заблокирован на территории РФ. Видимо, ещё нет достаточных технологий для остановки работы.

Помимо этого, 1.1.1.1 не имеет возможности «перекидывать» вас в конкретную страну. Такие штуки используются для регистрации в сервисах, не имеющих официального представительства в наших странах. Например, Disney+ и Amazon. Поэтому рассмотрим другие сервисы.