iThemes Security Plugin

Плагин iThemes Security для WordPress — это лучший плагин для обеспечения защиты файлов, если вам необходимо, чтобы она осуществлялась несколькими способами. Среди самых популярных плагинов, доступных сегодня, защитник файлов предлагает более 20 различных методов защиты вашего компьютера от взлома или вторжения. Пакет безопасности включает такие функции, как проверка целостности, усиление безопасности, проверка надежности пароля и силовая защита. Помимо технической поддержки и обновления плагинов в течение года, премиум-версия способна работать на двух сайтах одновременно. Одним из наиболее заметных недостатков плагина является отсутствие брандмауэра веб-сайтов, а также тот факт, что он полагается на службу удаления вредоносных программ Sucuri, а не на свою собственную. С помощью этого плагина вы сможете определить, был ли файл изменен или нет, что очень ценно, учитывая, что многие веб-мастера не в состоянии обнаружить такие изменения. Доступна бесплатная версия Lite, а также версия Premium за 80 долларов.

Ключевые особенности:

- Используйте «Режим ожидания», если вы не часто обновляете свой сайт.

- Дополнительная безопасность благодаря двухфакторной аутентификации

- Доступ к вашей приборной панели WordPress полностью заблокирован

- Интегрирован с reCAPTCHA (в отличие от Sucuri Security)

- Основные файлы вашего сайта WordPress сравниваются с текущей версией

- Уведомляет вас об обновлении файла по электронной почте

- Предлагает обнаружение 404

- Для повышения безопасности WordPress обновляет ваши соли и ключи

- Блокируется любой подозрительный IP-адрес на наличие уязвимостей

- Применение надежных паролей

Шаг 12 – Изменение стандартных префиксов базы данных WordPress для предотвращения внедрения SQL-кода

База данных WordPress содержит и хранит в себе всю ключевую информацию необходимую для работы вашего сайта. В результате, она становится еще одной целью хакеров и спамеров, которые выполняют автоматизированный код для проведения внедрения SQL-кода. Во время установки WordPress, многие люди не утруждают себя изменением стандартного префикса базы данных wp_. Согласно данным WordFence, 1 из 5 взломов WordPress связан с внедрением SQL-кода. Так как wp_ это одно из стандартных значений, сперва хакеры начинают именно с него. На данном этапе мы кратко рассмотрим, как защитить сайт на WordPress от подобного рода атак.

Изменение таблицы префиксов для существующего сайта на WordPress

ВАЖНО! Главное это безопасность! Перед началом, удостоверьтесь, что сделали бэкап вашей базы данных MySQL

Часть первая — Изменение префикса в wp-config.php

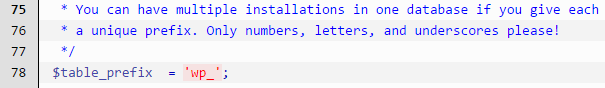

Найдите ваш файл wp-config.php используя FTP клиент или Файловый менеджер найдите строку со значением $table_prefix.

Можете добавить дополнительные цифры, буквы или нижние подчеркивания. После этого, сохраните изменения и перейдите к следующему этапу, В этом руководстве мы используем wp_1secure1_, как новый префикс таблицы.

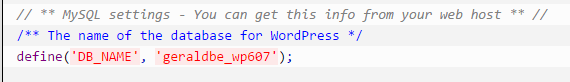

Пока вы находитесь в вашем файле wp-config.php, также найдите имя вашей базы данных, чтобы знать какую именно изменить. Поищите в секции define(‘DB_NAME’.

Часть вторая – Обновление всех таблиц базы данных

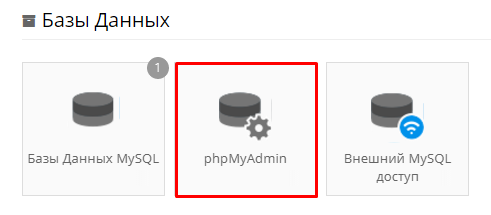

Сейчас вам нужно обновить все записи в вашей базе данных. Это может быть сделано используя phpMyAdmin.

Найдите базу данных определенную в первой части и войдите в нее.

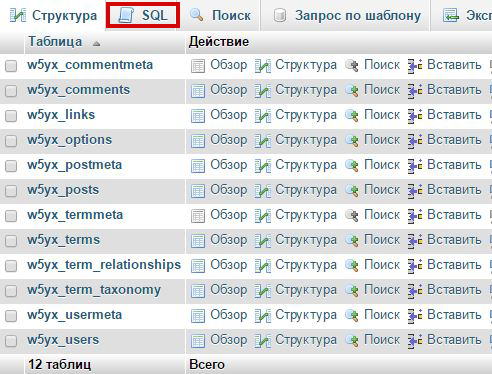

По умолчанию, установка WordPress имеет 12 таблиц и каждая должна быть обновлена. Однако это можно сделать быстрее, используя раздел SQL в phpMyAdmin.

Изменять каждую таблицу вручную займет огромное количество времени, поэтому мы используем SQL запросы, чтобы ускорить процесс. Используйте следующий синтаксис для обновления всех таблиц в вашей базе данных:

RENAME table `wp_commentmeta` TO `wp_1secure1_commentmeta`; RENAME table `wp_comments` TO `wp_1secure1_comments`; RENAME table `wp_links` TO `wp_1secure1_links`; RENAME table `wp_options` TO `wp_1secure1_options`; RENAME table `wp_postmeta` TO `wp_1secure1_postmeta`; RENAME table `wp_posts` TO `wp_1secure1_posts`; RENAME table `wp_terms` TO `wp_1secure1_terms`; RENAME table `wp_termmeta` TO `wp_1secure1_termmeta`; RENAME table `wp_term_relationships` TO `wp_1secure1_term_relationships`; RENAME table `wp_term_taxonomy` TO `wp_1secure1_term_taxonomy`; RENAME table `wp_usermeta` TO `wp_1secure1_usermeta`; RENAME table `wp_users` TO `wp_1secure1_users`;

Некоторые шаблоны WordPress или плагины могут добавлять дополнительные таблицы в базу данных. В случае если у вас больше 12 таблиц в базе данных MySQL, добавьте оставшиеся из них вручную в запрос SQL и выполните его.

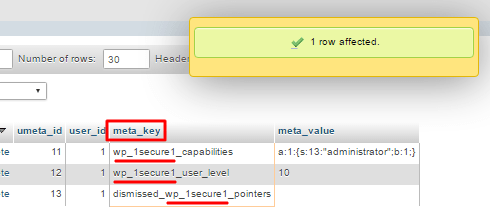

Часть третья – Проверка опций и пользовательских таблиц метаданных

В зависимости от числа плагинов которые вы установили, некоторые значения в вашей базе данных должны быть обновлены вручную. Сделать это можно выполнив отдельные SQL запросы на таблицу опций и метаданных.

Для таблицы опций, вы должны использовать:

SELECT * FROM `wp_1secure1_options` WHERE `option_name` LIKE `%wp_%`

Для таблицы метаданных, вы должны использовать:

SELECT * FROM `wp_1secure1_usermeta` WHERE `meta_key` LIKE `%wp_%`

Когда вы получите результаты запроса, просто обновите все значения с wp_ на ваш новый настроенный префикс. В таблице метаданных пользователя вам нужно отредактировать поле meta_key, тогда как для опций, необходимо изменить значение option_name.

Обеспечение безопасности новых установок WordPress

Если вы планируете устанавливать новые сайты WordPress, вам нет необходимости вновь выполнять данный процесс. Вы легко сможете поменять префиксы таблиц WordPress в процессе установки:

Поздравляем! Вы успешно улучшили безопасность вашей базы данных от внедрения SQL-кода.

Часто задаваемые вопросы

Каковы наилучшие меры безопасности WordPress? Лучшими мерами безопасности WordPress являются:

- Установите плагин безопасности, который может сканировать и очищать вредоносные программы

- Установите брандмауэр, чтобы блокировать плохой трафик

- Ежедневно сканируйте свой сайт на наличие вредоносных программ

- Постоянно обновляйте свой WordPress, плагины и темы

- Внедрите двухфакторную аутентификацию

- Убедитесь, что вы используете надежные пароли

- Установите SSL-сертификат

Каковы обязательные требования к безопасности? Самым важным требованием безопасности для сайта WordPress является хороший плагин безопасности, который может сканировать и очищать вредоносные программы. Он также должен быть способен защитить сайт WordPress от хакеров с помощью брандмауэра.

Как защитить свой сайт WordPress? Лучший способ защитить свой сайт WordPress — установить плагин безопасности WordPress. MalCare — это лучший в своем классе плагин безопасности, который может обнаружить вредоносное ПО в файлах вашего сайта и в базе данных и очистить их в считанные минуты. Кроме того, хороший плагин безопасности будет поставляться с брандмауэром, который не позволит вредоносному трафику использовать уязвимости сайта.

Почему безопасность WordPress важна? Безопасность WordPress важна для защиты вашего сайта WordPress от хакеров, которые хотят украсть ваши данные и данные ваших посетителей. Вредоносные программы ежегодно приводят к потерям доходов на миллиарды долларов. Администраторы WordPress должны предпринять шаги для защиты своего сайта, своих данных и своих посетителей от ущерба, который может нанести вредоносное ПО.

Насколько безопасен WordPress? WordPress очень безопасен, однако ни одно программное обеспечение не защищено от взлома на 100%. Это касается и WordPress, и его плагинов и тем. Однако можно защитить от взлома, установив плагин безопасности, и обезопасить WordPress еще лучше.

Просмотров: 276

Защита сайта на ВордПресс с помощью брандмауэра

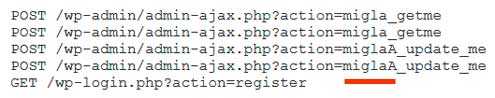

Брандмауэр (файрвол) – это софт, который блокирует вторженцев. Одним из лучших брандмауэров для WP считается плагин от Wordfence. У него более 3 миллионов активных установок и рейтинг на wordpress.org «5 из 5».

Wordfence проверяет, соответствует ли поведение посетителя веб-сайта поведению злоумышленника. Если бот нарушает определённые правила, например запрашивает слишком много веб-страниц за короткий промежуток времени, Wordfence автоматически блокирует его.

Плагин функционирует таким образом, чтобы не трогать на сайте «хороших» роботов, таких как, например, Гугл-бот.

Продвинутые функции Wordfence позволяют вебмастеру видеть, какие именно боты атакуют сайт и откуда они это делают. Плагин даёт возможность заблокировать вредителя по его IP-адресу, диапазону IP-адресов или даже по поддельному пользовательскому агенту браузера, который использует бот.

Пара слов о пользовательских агентах (User Agent)

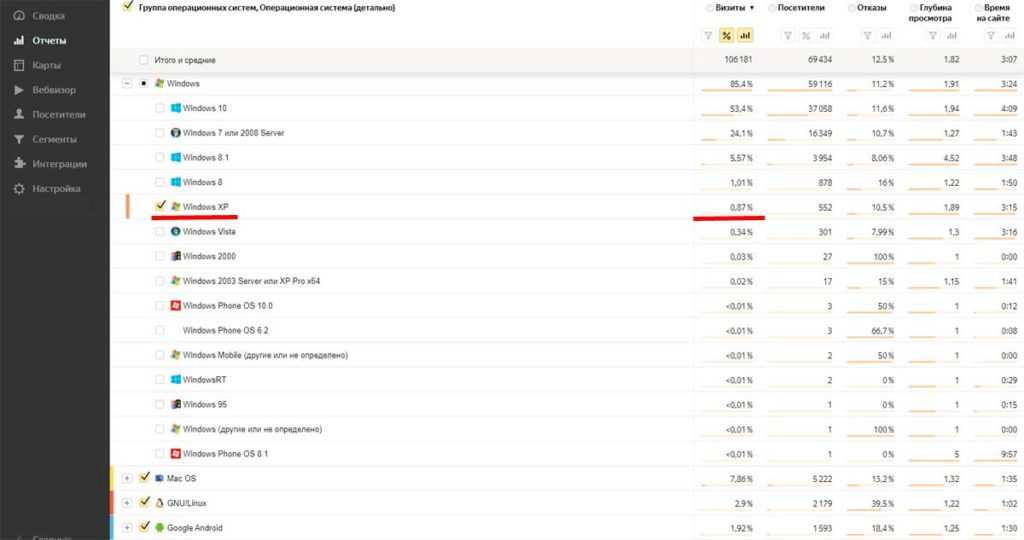

Пользовательский агент идентифицирует информацию, отправляемую браузером, которая сообщает веб-сайту, какой это браузер (Chrome, Firefox, Яндекс) и в какой операционной системе он работает (Windows 10, Mac OS X).

Например, это строка пользовательского агента для браузера Safari 11 на компьютере Mac OS X:

Боты используют множество различных пользовательских агентов, чтобы обмануть веб-сайты и проникнуть внутрь. Например, некоторые роботы сейчас выдают себя за браузер в Windows XP.

И так как фактическое количество реальных пользователей Win XP близко к нулю, я могу создать правило в Wordfence для блокировки всех пользовательских агентов с Windows XP в качестве операционной системы, и с помощью этого правила заблокировать тысячи гадких ботов, независимо от страны или IP-адреса.

Вредители иногда реагируют на блокировку сменой user-agent. Поэтому вебмастер может создать несколько правил и заблокировать широкий спектр хакерских роботов.

Всё это делается абсолютно бесплатно. В платной версии Wordfence есть функция, которая позволит вам блокировать целые страны. Такая штука довольно популярна в среде электронной коммерции, когда вы обслуживаете интересы одного конкретного региона. Правда, под удар могут попасть пользователи VPN, так что будьте осторожны.

Для чего взламывают обычные сайты?

Ради забавы

Многие просто так пытаются взломать чужие сайты, так сказать ради забавы, в большинстве случаев это начинающие хакеры, которым просто интересен этот процесс и Ваш сайт им не нужен, он им попался под руку, и они на нем оттачивают свое мастерство, запуская различные инструменты (программы, скрипты). После того как цель будет достигнута, т.е. сайт будет взломан, такие хакеры думают, что они стали более профессиональней, у них повышается самооценка, а Ваш сайт им больше не нужен.

Все остальные причины взломов сайтов более практичны.

Встраивание вредоносного кода для построения сети ботов и рассылки спама

Сайты взламывают с целью включения их в собственную сеть ботов, которая используется для различных хакерских атак или просто рассылки спама, а также других подобных не очень хороших действий. Это делается путем встраивания вредоносного кода на сайт, Вы можете и не сразу узнать о том, что Ваш сайт взломали. Хорошо, что сейчас и поисковые системы, например, Яндекс Вебмастер, и хостинг провайдер (имеется в виду, хороший хостинг провайдер), который периодически сканирует Ваш сайт на наличие угроз, в случае обнаружения угроз отправляют Вам соответствующее сообщение на электронную почту, чтобы Вы предприняли необходимые меры.

Встраивание вредоносного кода для заражения компьютеров пользователей

Также сайты взламывают для того, чтобы заразить компьютеры пользователей, которые посещают Ваш сайт. Иными словами, Ваш сайт будет просто инструментом взлома компьютеров в руках хакера. В данном случае также встраивается вредоносный код, поисковые системы его не любят еще больше, у Вашего сайта в поисковой выдаче даже будет соответствующая отметка, что он заражает компьютеры пользователей.

Черное SEO. Встраивание ссылок, размещение дополнительных страниц

Некоторые используют Ваш сайт как инструмент продвижения своего ресурса, например, встраивают скрытые, а иногда даже и не скрытые ссылки на свой сайт или сайт заказчика. Или даже создают отдельные страницы сайта со своим содержимым, визуально, когда Вы будете пользоваться сайтом, Вы их не увидите, так как они будут в скрытом разделе, о таких страницах Вы узнаете, например, из того же Яндекс Вебмастер, когда в страницах, которые присутствуют в поиске, появится несколько сотен новых непонятных страниц со ссылками и всякого рода подобным контентом.

Получить доступ к серверу на хостинге

В данном случае Ваш сайт снова никому не нужен, он просто служит инструментом, с помощью которого можно получить доступ к серверу, на котором расположен Ваш сайт. Например, хакеру необходимо взломать соседний сайт, который расположен на одном сервере с Вашим сайтом.

Проверьте сайт в этих сервисах:

Даже если вы точно знаете, что сайт взломали, проверьте его еще раз в этих сервисах. Вы можете найти еще какие-то вирусы, кроме тех, которые вы уже нашли.

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Проверьте сайт во всех сервисах, так как они сканируют немного по-разному и находят разные типы инфекций. Также просканируйте свой компьютер.

В статье сайт описан способ найти вредоносный код в файлах сайта, используя команды в SSH терминале.

Начните с поиска файлов, измененных в течение последних 2-х дней:

Замените на путь к вашей папке, и пройдите поиском по каждой папке.

Если вы ничего не нашли, увеличьте поиск до 5 дней:

Если вы снова ничего не нашли, увеличивайте интервал поиска, пока не найдете изменения. Не забывайте, что обновления ПО тоже изменения.

Еще одна команда, которую вы можете использовать для поиска — «grep». Эта команда поможет найти вредоносный код, который добавил хакер.

После того, как вы нашли файлы, в которых хакер сделал изменения, вы можете попробовать найти в них повторяющиеся фрагменты, например, или .

Замените на повторяющееся сочетание, которое вы нашли в измененных файлах. Результат покажет вам список файлов, в которых встречается это сочетание.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Если вы хотите увидеть содержание этих файлов, используйте этот запрос:

Замените на значение, которое вы нашли в измененных файлах.

Более аккуратный запрос может быть таким:

Результат этого запроса показывает номера строк, в которых содержится сочетание «base64_decode», в тех файлах, которые заканчиваются на .php.

Более простой способ:

Скопируйте сайт с сервера, удалите все что можно , заархивируйте целиком или разделите на архивы и проверьте архивы на VirusTotal или 2ip. Также можно проверить на компьютере антивирусом. Перенесите все зараженные файлы из архива в отдельную папку.

После того, как вы нашли файлы с внедренным код, их можно восстановить или удалить.

Плагины безопасности WordPress

Рекомендуется использовать надежные плагины безопасности WP, такие как Wordfence, Sucuri или All in One WordPress Security and Firewall. Существуют как бесплатные, так и платные версии этих плагинов. Эти плагины безопасности бдительно следят за всеми подозрительными действиями и блокируют атаки. Вы можете легко настроить эти плагины с помощью соответствующих панелей управления. Серверы WPOven уже оснащены всеми этими функциями плагинов безопасности, и вы можете настраивать и контролировать их с панели управления WPOven.

Malcare

Мы рекомендуем Malcare, поскольку он поставляется с функцией мгновенного сканирования и очистки от вредоносных программ. С помощью этого плагина вы можете автоматически очистить свой сайт за несколько простых шагов. Он также предлагает встроенную функцию staging и очень хорошую поддержку. Цена начинается всего с 99 долларов в год.

- Количество установок: 240,000+

- Рейтинг: 4.5

- Цена: От 99$/год.

Sucuri Security

Sucuri Security — это очень эффективный плагин безопасности WP с такими функциями, как аудит действий безопасности, мониторинг целостности файлов, удаленное сканирование вредоносных программ и мониторинг черного списка, с уведомлениями по электронной почте. Он имеет как бесплатную, так и платную версию с ежемесячной подпиской от $16/месяц.

- Количество установок: 600,000+

- Рейтинг: 4.4

- Цена: От $16.66/месяц

iThemes Security

Itheme Security — это очень универсальный плагин безопасности с такими опциями, как проверка на вредоносное ПО, ведение журнала действий пользователя и сравнение файлов в режиме онлайн. Также в плагин встроено множество других опций, таких как изменение URL для приборной панели WordPress, удаление информации заголовка RSD, изменение пути к wp-content и т.д. Вы также можете установить двухфакторную аутентификацию и истечение срока действия пароля с помощью этого плагина.

- Количество установок: 900,000+

- Рейтинг: 4.7

- Цена: Всего от $48 в год.

WordFence Security

Wordfence имеет актуальные правила брандмауэра и список вредоносных IP-адресов, а также такие функции, как блокировка по странам и отключение или добавление 2FA в XML-RPC. У него есть специальная версия для многосайтовости, известная как Wordfence Central, как проверенный метод защиты нескольких сайтов в многосайтовой среде.

- Количество установок: 3+ млн.

- Рейтинг: 4.8

- Цена: От $74 в год

SecuPress

SecuPress — это простой плагин безопасности WordPress со сканированием на вредоносное ПО; блокировкой ботов и подозрительных IP. Он прост, но эффективен при установке WordPress и предоставляет отчеты о безопасности в формате PDF. Он также позаботится об использовании защищенных имен пользователей и паролей с помощью таких функций, как установка времени жизни пароля и запрет на использование имен пользователей, которые могут быть легко угаданы.

- Количество установок: 20,000+

- Рейтинг: 4.2

- Цена: 60 евро в год

Раздел 4: защита сайта WordPress на уровне тем и плагинов

Темы и плагины являются необходимыми компонентами для любого сайта WordPress. К сожалению, они также могут создавать серьезные угрозы для безопасности. Как мы можем защитить темы и плагины WordPress на вашем сайте:

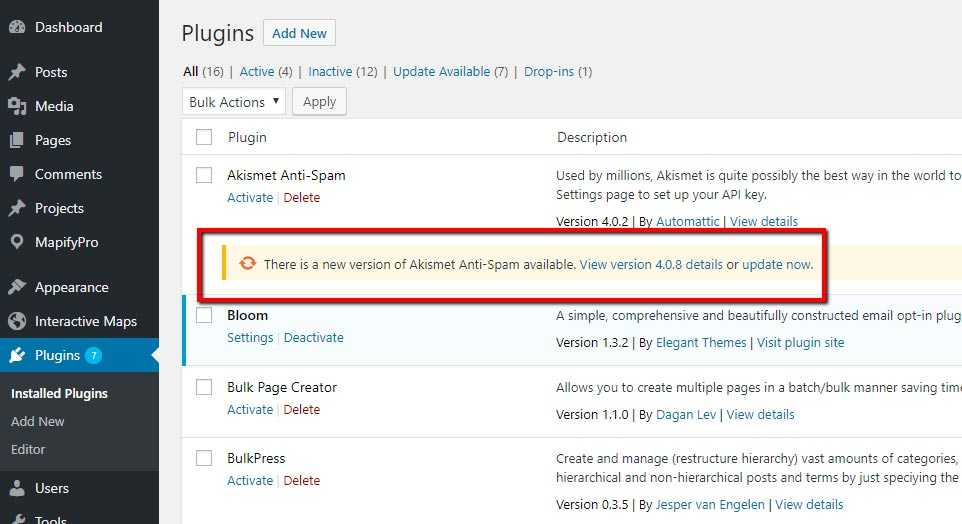

23. Регулярно обновляйте все установленные плагины и темы

Любой серьезный программный продукт поддерживается его разработчиками и время от времени обновляется. Эти обновления предназначены для исправления ошибок и иногда имеют жизненно важные исправления безопасности.

Большинство уязвимостей сайтов на WordPress связаны с использованием устаревших версий программного обеспечения, чем пользуются хакеры, знающие слабые места конкретных плагинов.

Если вы используете дополнительные плагины и темы для WordPress, регулярно обновляйте их. WordPress имеет функцию автоматического обновления установленных тем и плагинов, но все равно нужно следить за состоянием софта на своем сайте, и вручную обновлять плагины, которые не обновляются автоматически.

Как альтернативу можно выбрать управляемый план хостинга WordPress. Наряду со многими другими функциями и улучшениями безопасности, управляемый хостинг WordPress предлагает автоматические обновления для всех элементов вашего сайта WordPress.

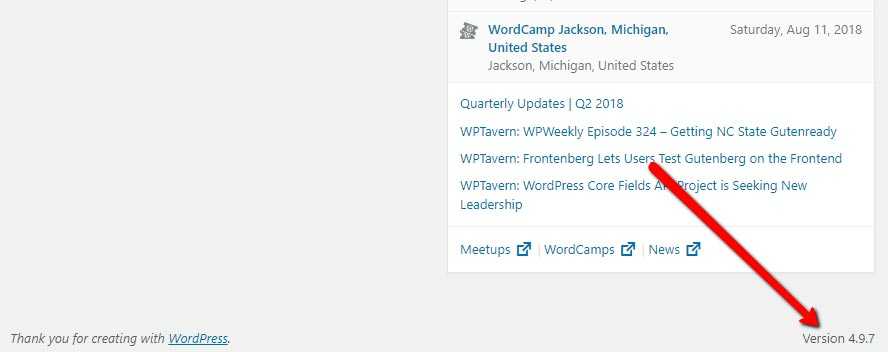

24. Удалите номер версии WordPress.

Текущий номер версии WordPress можно найти очень легко. Вы можете увидеть его в нижней части панели инструментов.

Если хакеры знают, какую версию WordPress вы используете, им легче подготовить атаку на сайт.

Вы можете скрыть свой номер версии с помощью плагинов безопасности, о котором мы упоминали выше.

Для скрытия версии WordPress вручную (а также удаления номера версии из RSS-каналов) рассмотрите возможность добавления в файл следующей функции :

Ваш сайт в зоне риска?

WordPress является самой популярной платформой для ведения блогов и электронной коммерции, так что это не просто игра с цифрами. Популярность платформы делает её привлекательной для злоумышленников. Самый распространённый метод атак здесь – фишинг.

Total Donations

В настоящее время существуют две киберугрозы, от которых страдают администраторы WP и их читатели. Одной из них является уязвимость нулевого дня в заброшенном плагине под названием Total Donations, который используется веб-сайтами на WordPress для сбора средств. Фрагмент вредоносного кода позволяет удалённым неавторизованным пользователям заходить на WP-сайты с установленным плагином и изменять настройки, перенаправляя пожертвования на счёт хакера и получая списки рассылок MailChimp.

Он уже удалён разработчиком, но на многих веб-сайтах всё ещё

может быть установлен или находиться в каталогах, где остаётся активной

угрозой.

EV Ransomware

Другой растущей угрозой, хотя и одной из миллионов, является

вирус, называемый EV Ransomware. Этот вирус попадает через прямую загрузку на

целевой веб-сайт, и может даже общаться с киберпреступником. После загрузки он

блокирует администраторов и оставляет требование о выкупе. Хуже всего то, что

прямая загрузка делает невозможным защиту сайта с помощью шифрования.

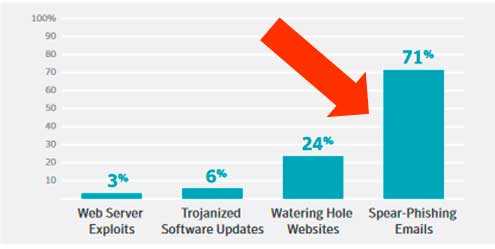

Это особенно злой вирус-вымогатель, но он не типичен для большинства атак на веб-сайты. Согласно недавнему отчету Symantec, более 71% вирусов проникают через вложения электронной почты. Многие из этих испорченных писем на первый взгляд кажутся легитимными, потому что зловреды не распространяются до тех пор, пока вложение не будет открыто.

Так как электронная почта является неотъемлемой частью маркетинга малого бизнеса, особенно для веб-сайтов, основанных на подписчиках, ваша лучшая защита – активное нападение.

Типы уязвимостей WordPress

Чтобы понять, как защитить свой сайт, важно понять, какие факторы угрожают безопасности вашего WordPress, вот список угроз:

- Бэкдоры

- Атаки типа «отказ в обслуживании» (DoS)

- Межсайтовый скриптинг (XSS)

- Вредоносные перенаправления

- Попытки грубого входа в систему

- Фарма Хаки

- Фишинг

Бэкдоры

Это нетрадиционные уязвимые точки, которые всегда ищут хакеры. Это может быть один из уязвимых файлов в основном пакете WordPress, файлы темы или плагина, FTP-доступ с незащищенного компьютера, который вы сделали в прошлом, и т.д. Это один из основных источников хакерских атак. Вредоносные файлы похожи на один из легитимных файлов WordPress. Можно использовать файлы Backdoors для различных способов эксплуатации, включая создание Wp Users, незаконное использование WP для кражи пользовательских данных. Один из способов избежать этих атак — постоянно обновлять файлы и регулярно сканировать их с помощью таких плагинов, как WordFence, SiteCheck или Sucuri

Это очень важно для безопасности вашего WordPress

Отказ в обслуживании

Важно использовать темы и плагины от проверенных разработчиков, чтобы в их коде не было уязвимых ошибок. В этом типе атак хакеры используют эти слабые места в коде для увеличения использования оперативной памяти сервера путем выполнения повторяющихся запросов, что заставляет сайт перестать отвечать на запросы других посетителей сайта

Мы используем несколько систем, чтобы занять один ресурс, что приводит к тому, что веб-сайт перестает отвечать. Это может привести к огромным потерям для бизнеса, так как сайт может оказаться недоступным для посетителей и потенциальных клиентов. Уязвимость WordPress можно легко уменьшить, если следовать советам.

Межсайтовый скриптинг (XSS)

С помощью этой техники хакеры проникают в браузеры посетителей сайта и крадут их данные, которые могут включать важные пароли. Это происходит путем внедрения уязвимых файлов в установку WordPress. В основном это происходит в плагинах, разработанных новыми или ненадежными разработчиками. XSS-атаки обычно осуществляются с помощью JavaScript и CSS. Используя XSS-атаки, хакеры могут нанести вред посетителям сайта, включая кражу cookie, установку троянов, прослушивание клавиатуры, фишинг и кражу личных данных, при этом посетители даже не осознают потери. Не волнуйтесь, мы позаботимся о вас! Прочитайте все об ошибках WordPress, чтобы решить их в мгновение ока.

Вредоносные перенаправления

Хакеры могут перенаправлять посетителей вашего сайта на другие сайты, внедряя код перенаправления в один из ваших файлов, чаще всего в файл .htaccess. Когда посетители пытаются зайти на ваш сайт или какую-либо конкретную страницу на вашем сайте, они будут перенаправлены на вредоносный сайт. Это приведет к потере доверия к вашему бизнесу.

Попытки грубого входа в систему

Хакеры используют автоматизированные скрипты для определения слабых паролей и входа в вашу приборную панель WordPress. Хакеры могут использовать атаку грубой силы для получения доступа к бэкенду сайта и кражи важных личных и бизнес-данных, могут удалить файлы сайта и вывести его из строя. Метод грубой силы занимает много времени у хакеров

Этого можно легко избежать путем усиления входа в систему WordPress с помощью таких методов, как ограничение количества попыток входа, использование капчи на экранах входа и двухфакторная аутентификация логинов. Это важно для безопасности WordPress вашего сайта

Pharma Hacks

Важно, чтобы файлы ядра WordPress, файлы тем и плагинов обновлялись до последних доступных версий. Хакеры могут определить устаревшие файлы и внедрить коды для показа посетителям фармацевтической рекламы, преимущественно о виагре и других незаконных препаратах

Когда посетители посещают ваш сайт или какую-либо конкретную страницу на вашем сайте, им будет показана фармацевтических препаратов внутри страницы или в виде всплывающего окна. Это приведет к тому, что ваш сайт и бизнес потеряют доверие посетителей.

Фишинг

Это один из самых распространенных методов, используемых хакерами для кражи паролей ваших посетителей. Обычно это делается через электронное письмо, которое выглядит как письмо из надежного источника, но, конечно, таковым не является. В нем содержится ссылка, нажав на которую, пользователь попадает в руки хакеров. Хакеры могут использовать ваш сервер и WP Installation для рассылки вредоносных писем по списку электронной почты своей жертвы. Трудно определить, заражен ли ваш сайт фишинговыми скриптами. Хотя этого можно избежать с помощью регулярного сканирования.

Как защитить свой сайт WordPress от атак?

Хотя вы можете принять определенные меры для защиты своего веб-сайта от определенных атак, существуют некоторые общие меры безопасности, которые вы можете применить на своем сайте для лучшей защиты. Это называется мерами ужесточения WordPress.

1. Отключение редактора файлов

В WordPress есть функция, позволяющая редактировать файлы тем и плагинов прямо с панели управления. Многим владельцам сайтов эта функция не нужна, в основном ею пользуются разработчики. Но если хакер взломает вашу панель управления wp-admin, он может вставить вредоносный код в вашу тему и файлы плагинов. Таким образом, если вам не нужна эта функция, ее можно отключить.

2. Отключение установки плагинов или тем

Когда хакеры получают доступ к вашему сайту, они устанавливают свои собственные плагины или темы. Эти плагины и темы обычно вредоносны и содержат бэкдоры. Это дает хакерам секретный доступ к вашему сайту.

Кроме того, как я уже упоминал, уязвимые темы и плагины являются основной причиной взлома сайтов. Если на вашем веб-сайте несколько пользователей, они могут установить небезопасный плагин или тему. Это может открыть ваш сайт для хакеров. Если вы хотите избежать этого, вы можете отключить установку плагинов и тем на своем сайте. Если вы не устанавливаете плагины и темы на свой сайт регулярно, вы можете отключить опцию установки.

3. Ограничение попыток входа в систему

Как я уже упоминал ранее, вы можете ограничить количество шансов для входа, что пользователь WordPress должен ввести правильные учетные данные для входа на сайт. Это исключает риск брутфорс атак.

4. Смена ключей безопасности и солей

Ключи и соли шифруют информацию, хранящуюся в вашем браузере. Таким образом, даже если хакеру удастся украсть ваши файлы cookie, он не сможет их расшифровать. Однако, если хакер получает доступ к этим ключам и солям, он может использовать их для расшифровки файлов cookie. Регулярная смена ключей и солей может помочь избежать кражи файлов cookie.

5. Блокировка выполнения PHP в неизвестных папках

На вашем сайте WordPress есть только определенные файлы и папки, которые выполняют код. В других папках хранится только информация, такая как папка «Загрузки», в которой хранятся изображения и видео. Однако, когда хакер получает доступ к вашему сайту, он вставляет php-код в случайные папки или даже создает свои собственные папки. Вы можете заблокировать такую активность, отключив выполнение PHP в неизвестных папках.

Осуществление этих мер требует технических знаний. Я не рекомендуем делать это вручную. Гораздо безопаснее и проще использовать такой плагин безопасности для WordPress, который позволяет сделать это всего за несколько кликов.

При этом я буду уверен, что ваш сайт WordPress защищен от хакеров.

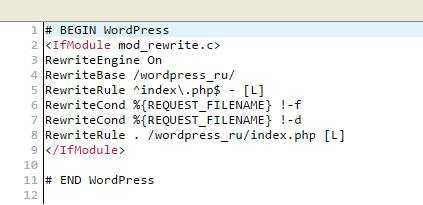

Создайте .htaccess файл.

.htaccess файл — это главный конфигурационный файл веб-сервера, который находится в корневой папке вашего веб-сайта. Если у вас нет этого файла, просто создайте его с помощью текстового редактора. Расширения у файла нет, поэтому вам достаточно будет назвать новый файл .htaccess.

Это вид стандартного WordPress файл .htaccess:

Важно: Все изменения в .htaccess необходимо вносить только после #END WordPress. Добавляя в этот файл различные вариации кода, можно значительно обезопасить ваш сайт:

Добавляя в этот файл различные вариации кода, можно значительно обезопасить ваш сайт:

Код, блокирующий доступ к вашему wp-config.php файлу, который содержит важную информацию, необходимую для соединения к серверу MySQL и базе данных:

<Files wp-config.php>

order allow, deny

deny from all

</Files>

Код, который ограничит доступ к самому .htaccess файлу:

<files .htaccess>

order allow, deny

deny from all

</files>

Таким же образом можно защитить любой другой файл, просто заменив в коде «.htaccess» на название необходимого файла.

Код, который ограничивает доступ пользователей с определенным IP-адресом к вашему сайту:

order allow,deny

allow from all

deny from X.X.X.X

Так вы можете запретить доступ подозрительных пользователей, спамеров и ботов, поскольку их IP-адреса часто повторяются. Тем самым вы также снизите нагрузку на сервер.

Код, который дает доступ к вашему сайту только пользователям с определенным IP-адресом:

order deny,allow

deny from all

allow from X.X.X.X

Код, который ограничивает доступ к админ-панели управления вашего сайта (это удобно, если у вас статический IP-адрес, и вы можете установить доступ только для себя):

AuthUserFile /dev/null

AuthGroupFile /dev/null

AuthName «Access Control»

AuthType Basic

order deny, allow

deny from all

allow from X.X.X.X

Код, запрещающий отслеживание HTTP заголовков:

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^TRACE

RewriteRule .* —

Код, защищающий от SQL-инъекций – самый распространенный вид атак на WordPress сайты:

RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E)

RewriteCond %{QUERY_STRING} GLOBALS(=|\{0, 2})

RewriteCond %{QUERY_STRING} _REQUEST(=|\ {0,2})

RewriteRule ^(.*)$ index.php

Код, который не даст просмотреть папки на вашем сервере, набрав их полный путь:

Options –Indexes

Например, набрав в браузере http://yourdomain.com/wp-includes, вы увидите всё содержимое папки «wp-includes», что, конечно же, не является безопасным. С этим кодом пользователи увидят ответ от сервера — 403 Forbidden.

Альтернативным методом скрытия подпапок, является создание пустого index.php файла в каждой директории. Таким образом, при открытии http://yourdomain.com/wp-includes браузер отобразит пустую страницу.

Код, который защищает от использования XSS-инъекций и попытки модифицировать переменные GLOBALS и _REQUEST:

Options +FollowSymLinks

RewriteEngine On

RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E)

RewriteCond %{QUERY_STRING} GLOBALS(=|\{0,2})

RewriteCond %{QUERY_STRING} _REQUEST(=|\{0,2})

RewriteRule ^(.*)$ index.php

Для этой же цели можно использовать ряд WordPress плагинов, которые вы сможете найти здесь: wordpress.org/plugins/tags/xss

Код, который блокирует доступ к директории /wp-content:

Order deny,allow

Deny from all

<files ~ «.(xml|css|jpe?g|png|gif|js)$»>

Allow from all

</files>

Эта папка является одной из самых важных, поскольку содержит темы, плагины, изображения и прочий контент.

Код, защищающий от хотлинкинга:

RewriteEngine On

RewriteCond %{HTTP_REFERER} !^http://(.+\.)?yourdomain\.com/

RewriteCond %{HTTP_REFERER} !^$

RewriteRule .*\.(jpe?g|gif|bmp|png)$ /images/nohotlink.jpg

Хотлинкинг – это вставка изображения с вашего сервера на чужой сайт\блог. Трафик же при этом идет непосредственно на ваш сервер.

При помощи кода, указанного выше, вы можете заставить сервер проверить, откуда именно пришел запрос: если со страниц вашего веб-сайта, то сервер отдает изображение пользователю без проблем; если же с чужого веб-сайта – то показывает изображение с ошибкой.