Классификация компьютерных вирусов по среде обитания

Файловые

Вирусы данного вида любыми способами проникают в выполняемые файлы (характер для распространенного типа вирусов), или же сами создают файлы-двойники (носят название компаньон-вирусов), или же в своей работе используют особенности устройства файловой системы (носят название линк-вирусов).

Загрузочные

Вирусы данного вида помещают себя в загрузочный сектор жесткого диска, или в сектор с системным загрузчиком hard-диска, или же меняют указатель на активный загрузочный сектор винчестера. Вы наверняка встречались с баннером, который заблокировал Windows и требовал отправить смс. Так вот, это работа загрузочного вируса.

Сетевые

Вирусы этого вида для своего распространения используют протоколы, либо команды компьютерных сетей, а также электронной почты.

Однако имеются и сочетания данных перечисленных видов вирусов. К примеру:

Файло-загрузочные

Эти вирусы не только заражают файлы, но и загрузочные сектора жестких дисков. Они имеют очень сложный алгоритм своей работы за счет использования стелс и полиморфик-технологий и оригинальных методов проникновения в систему.

Они заражают редактируемые документы на компьютере, плюс, копии вируса рассылают по электронной почте.

Второй уровень разделения вирусов – вид заражаемой операционной системы. Каждый сетевой или файловый вирус заражает файлы одно или ряда ОС:

- DOS,

- Windows,

- Win95/NT,

- OS/2 и прочие.

Макро-вирусы заражают документы таких редакторов, как:

- Word,

- Excel;

- Office97.

Загрузочные вирусы разделяются согласно конкретным форматам размещения системных данных в boot-секторах жесткого диска.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

Самые последние вирусы и программы

Новое ПО.

Система безопасности, сейчас повсеместно строится на двухфакторной аутентификации. Например, зайти в онлайн банк, нужен логин, пароль, затем подтверждение в виде кода из СМС. Это усиливает безопасность.

В компании Check Point обнаружили интересное ПО, способное перехватывать сообщения об авторизации, т.е. те самые одноразовые коды.

Возможности вируса впечатляют. стандартные перехваты контактов, смс сообщений, установка и включение прослушки (использование микрофона). Ну и как обычно подмена сайтов, похищение паролей.

Особенность состоит в том, что программа (официального названия в каталоге пока нет), перехватывает любые сообщения начинающиеся на “G”. Это сообщения с кодами авторизации аккаунтов Гугл (многие все еще используют СМС).

Однако это только начало. Технически код способен перехватить и ретранслировать передачу из популярных мессенджеров. А также сообщения из соцсетей. Фактически это означает возможность доступа к любым аккаунтам, защищенной информации.

В данный момент, подтверждения, что программа есть в официальном магазине Гугл – не поступило. Но не забывайте, что случаи, когда вирусы были скачаны с оф страницы – были. Подтверждение этому – наш следующий «гость».

Название вам ничего не скажет. Это даже не вирус. Модуль, который встраивается в программы. Наиболее правильно назвать его – нежелательное ПО (в антивирусе иногда проверку таких программ надо включать вручную). Интересно что распространялся он, полуофициально.

Попадал на телефон с хорошей программой из официального магазина Гугл. (к слову, скачано было более 50 миллионов копий). Просуществовал там довольно долго, пока по жалобам пользователей не начали проверку приложений.

Особых проблем, для системы, от него нет. Однако он доставал всех рекламой, которую встраивал куда только мог. При запуске любого приложения, ответе на сообщение, даже на экране блокировки. Нередко шел с предустановленными программами, в основном у китайских производителей, но в обычной области памяти. Поэтому, избавиться от него легко, любой антивирус уже знаком с модулем. Но про спасение приложения речи не идет. Удаляется вместе с установленной программой.

Распространение получил, поскольку программы – носители – были достаточно простые (больше всего пострадало пользователей TouchPal) и плагин работал на всех версиях андроида. В новых версиях, конечно, не мог получить доступ к системе, но встраивал рекламу в другие приложения.

Zeus Gameover

Zeus Gameover является одной из разновидностей вирусов и вредоносных программ семейства “Zeus”. Данная вредоносная программа является Трояном – вредоносной программой, которая маскируется под обычную программу и получает доступ к вашим банковским данным и ворует ваши средства.

Хуже всего, что данной разновидности вредоносных программ семейства Zeus для совершения транзакций не требуется доступ к централизованному серверу “командования и управления”, что является слабым местом многих кибератак, отслеживаемых государственными органами. Вместо этого, Zeus Gameover обходит центральные серверы и создает независимые серверы для отправки конфиденциальной информации. Поэтому вы фактически не можете отследить ваши украденные данные.

Самые опасные мобильные вирусы

Существует множество типов вредоносного ПО, оно различается по степени риска:

- Вирусы, трояны и черви, поселившись на мобильных смартфонах и планшетах, удаляют файлы, шифруют данные, передают файлы в Интернет без ведома пользователя;

- Spyware, в т.ч. кейлоггеры записывают действия пользователя и передают в распоряжение злоумышленникам. Главная опасность – утечка конфиденциальных данных (паролей, номеров счетов, фото и видео с камеры)

- Popup-реклама – назойливые баннеры, которые невозможно отключить. Большой угрозы данные вирусы не несут, однако существенно ухудшают пользовательский опыт, замедляют работу с мобильным устройством.

В общем и целом, задача любого вредоносного ПО – атаковать целевое устройство, найдя уязвимость, брешь в системе. Вирусы не только повреждают файлы, но и воруют конфиденциальную информацию. Наиболее вредные вирусы блокируют доступ к операционной системе смартфона и вымогают деньги за пароль для разблокировки.

Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks , включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear .

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США .

Накануне новых американских выборов в 2020 году вышел доклад Microsoft . В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию .

«Доктор Веб»: обзор вирусной активности в апреле 2021 года

В апреле анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 1.73% по сравнению с мартом. При этом количество уникальных угроз снизилось на 35.6%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

Число обращений пользователей за расшифровкой файлов уменьшилось на 2.73% по сравнению с мартом. Самым распространенным энкодером апреля оказался Trojan.Encoder.567, на долю которого приходится 15.71% всех инцидентов.

Компьютерные вирусы. Опасность и их классификация.

В поисках зашиты своих данных мы начинаем задумываться над тем, как же оберечь свой компьютер от сторонних атак с целью завладения нашей информацией. Именно о видах вредоносных программ и вирусах, которые атакуют наши ПК, мы и будем говорить ниже.

Начнем с самого пожалуй распространенного места обитания вирусов и вредоносных программ – сети Интернет. Лишь на первый взгляд может показаться, что Интернет это большой добрый «мир», очень приветливый и разнообразный с множеством путей и дорог в его глубины. Но как раз в этом «Интернет-мире» и живут миллионы самых разных опасностей, включая Интернет – вирусы.

Интернет сегодня – это не только миллионы страниц на самые разные тематики, это еще и коварные места с вирусами, вредоносными программами, шпионскими модулями. И даже если ограничиться в использовании Интернета, то у вирусов все равно есть не мало шансов попасть и заразить Ваши данные на компьютере.

Согласно истории развития ПК, вирусы не «отставали» в своем развитии, от электроники. «Виртуальные болезни» стали разрабатываться еще в 80-е годы прошлого века. Тогда вирусы представляли собой механические структуры, которые могли самовосстанавливаться, активироваться и захватывать новые виды информации. Но за последние пол века, вирусы в своем развитии и видах шагнули очень далеко, появилось множество вредоносных программ и отдельных опаснейших вирусов. Для того, чтобы понять какие вирусы существуют на сегодняшний день и какие угрозы они несут за собой попав на Ваш компьютер, перечислим их ниже по группам:

Компьютерные вирусы классические – вид вирусов, которые начинают свою деятельность только при их непосредственной активации, т.е.когда, например, пользователь запускает на компьютере просмотр фильма или какой либо фотографии, или песни, то в этот момент скрытый вирус активизируется и добавляет свой код и начинает действовать. Такой вид вирусов может попадать или переноситься с одного компьютер на другой только, когда мы зараженный им медиафайл или программу копируем с одного ПК на другой, либо передаем зараженный файл на каком – либо носителе (диск, флешка и др.).

Следующий тип вирусов – это троянские программы. Это очень коварный тип вирусов, который несет в себе ряд функций: сбой работы операционной системы ПК и всей техники в целом; завладение ресурсами ПК в целях противоположным Вашим; заражение и разрушение данных хранящихся на компьютере; захват и передача информации хранящийся на компьютере иным лицам.

Еще один вид вирусов – сетевые черви. Их задача – распространить свои вредоносные копии на другие ПК, а также заразить вирусом выполняемые программы. Кроме этого сетевые черви иногда могут характеризоваться свойствами троянских программ

После того, как мы определились с в идами опасных вирусов, стоит подумать над тем как же можно защититься от вредоносных атак на своем компьютере. Вопрос опять же не простой, но варианты есть всегда. Например, можно при покупке антивирусных программ положиться на советы продавца ПО, ознакомится по глубже с существующими рейтингами защитных программ и отзывами о них, пообщаться с профессионалами по защите ПК от вирусных атак. И только после этого стоит остановить свой выбор на конкретной антивирусной программе. И даже если позже Вас, что-то в ней будет не устраивать Вы всегда сможете ее заменить на другую.

Elk Cloner

В США во время повсеместной компьютеризации настольные машины Apple II были широко распространены в школьных классах в 1980-х. Так вот, вполне возможно, что самым первым вирусом, нацеленным на персональные компьютеры, стал «Elk». Он был написан для Apple учащимся средней школы.

В 1982 году Ричард Скрента был в девятом классе, когда он написал вирус, который заставлял зараженные компьютеры показывать стихотворение первые 50 раз при загрузке операционной системы.

Вот и все, просто стихотворение (как же мы были невинны тогда). Потому что «Elk Cloner» был вирусом загрузочного сектора. Он заражал каждую дискету, которую вставляли в компьютер, который, в свою очередь, был заражен от других ПК.

В наше время такое баловство считается обыденностью, но в 1982 году это считалось новаторством.

Подставные обновления Windows (Скрытые программы-вымогатели)

В последнее время хакеры все чаще отправляют электронные письма с просьбой установить срочные обновления ОС Windows. Письма обманом заставляют пользователей установить “последние” обновления Windows, которые на самом деле являются замаскированными программами-вымогателями в формате ‘.exe’.

Программа-вымогатель из подобных писем известна как Киборг (Cyborg). Она шифрует все ваши файлы и программы и требует выкуп за разблокировку файлов.

К сожалению, многие поставщики служб электронной почты и базовые антивирусы не способны обнаружить и заблокировать подобные электронные письма. Поэтому необходимо использовать антивирус, обеспечивающий надежную защиту и защищающий от опасных электронных писем.

Вирус Android.Counterclank

Android.Counterclank – это преемник Android.Tonclank, который специализируется на отображении навязчивых рекламных роликов. Программа распространяется через официальный магазин Google, где была обнаружен аж в 13 приложениях, в частности, в Counter-Strike Ground Force, Heart Live Wallpaper, Balloon Game, Sexy Girls Puzzle.

Рекламное приложение встречается чаще всего у следующих разработчиков: iApps7, Ogre Games и Tedmicapps, а на основе статистики скачиваний считается, что это самый распространенный вирус, который смог заразить более миллиона устройств Android.

Counterclank скрывается под процессом Apperhand, который после установки способен извлекать и изменять закладки, изменять стартовую страницу, отображать уведомлений push, подменять ссылки и модифицировать результаты поиска. Может также извлечь информацию, чтобы на её основе персонализировать рекламные объявления.

Зараженные съемные носители

Многие вредоносные программы распространяются, заражая съемные носители, такие как USB-устройства флэш-памяти или внешние жесткие диски. Вредоносная программа может автоматически установиться при подключении зараженного носителя к компьютеру.

Ниже приведены рекомендации, которые помогут защититься от этого типа заражения.

Во-первых, необходимо очень осторожно относиться к USB-устройствам, которые вам не принадлежат. Если вы нашли USB-устройство, которое предположительно было утеряно или выброшено, не подключайте его к компьютеру с важными данными

Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, рассчитывая, что кто-нибудь их найдет и подключит к компьютеру.

Совет: Это называется «USB-drop attack».

Если не подключать это устройство, вы не сможете заразить компьютер. Если вы обнаружили, что USB-накопитель просто затерялся, посмотрите, есть ли ближайший регистратор или потерянный и найденный, что его можно сдать.

Во-вторых, если вы подключили неизвестное съемное устройство к компьютеру, незамедлительно выполните его сканирование.

Социальная инженерия

Методы социальной инженерии тем или иным способом заставляют пользователя запустить заражённый файл или открыть ссылку на заражённый веб-сайт. Эти методы применяются не только многочисленными почтовыми червями, но и другими видами вредоносного программного обеспечения.

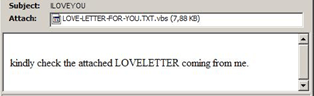

На признание «I LOVE YOU» среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки — червь рассылал свои копии по всем контактам из адресной книги при каждом открытии вложенного VBS-файла.

Почтовый червь Mydoom, «рванувший» в интернете в январе 2004 г., использовал тексты, имитирующие технические сообщения почтового сервера.

Стоит также упомянуть червь Swen, который выдавал себя за сообщение от компании Microsoft и маскировался под патч, устраняющий ряд новых уязвимостей в Windows (неудивительно, что многие пользователи поддались на призыв установить «очередную заплатку от Microsoft»).

В последнее время особую популярность приобрели не файлы, вложенные в письмо, а ссылки на файлы, расположенные на заражённом сайте. Потенциальной жертве отправляется сообщение — почтовое, через ICQ или другой пейджер, реже — через интернет-чаты IRC (в случае мобильных вирусов обычным способом доставки служит SMS-сообщение). Сообщение содержит какой-либо привлекательный текст, заставляющий ничего не подозревающего пользователя кликнуть на ссылку. Данный способ проникновения в компьютеры-жертвы на сегодняшний день является самым популярным и действенным, поскольку позволяет обходить бдительные антивирусные фильтры на почтовых серверах.

Используются также возможности файлообменных сетей (P2P-сети). Червь или троянская программа выкладывается в P2P-сеть под разнообразными «вкусными» названиями, например:

В поиске новых программ пользователи P2P-сетей натыкаются на эти имена, скачивают файлы и запускают их на выполнение.

Также достаточно популярны «разводки», когда жертве подсовывают бесплатную утилиту или инструкцию по взлому различных платёжных систем. Например, предлагают получить бесплатный доступ к интернету или сотовому оператору, скачать генератор номеров кредитных карт, увеличить сумму денег в персональном интернет-кошельке и т.п. Естественно, что пострадавшие от подобного мошенничества вряд ли будут обращаться в правоохранительные органы (ведь, по сути, они сами пытались заработать мошенническим способом), и интернет-преступники вовсю этим пользуются.

Необычный способ «разводки» использовал неизвестный злоумышленник из России в 2005-2006 годах. Троянская программа рассылалась на адреса, обнаруженные на веб-сайте job.ru, специализирующемся на трудоустройстве и поиске персонала. Некоторые из тех, кто публиковал там свои резюме, получали якобы предложение о работе с вложенным в письмо файлом, который предлагалось открыть и ознакомиться с его содержимым. Файл был, естественно, троянской программой. Интересно также то, что атака производилась в основном на корпоративные почтовые адреса. Расчёт, видимо, строился на том, что сотрудники компаний вряд ли будут сообщать об источнике заражения. Так оно и произошло — специалисты «Лаборатории Касперского» более полугода не могли получить внятной информации о методе проникновения троянской программы в компьютеры пользователей.

Бывают и довольно экзотические случаи, например, письмо с вложенным документом, в котором клиента банка просят подтвердить (вернее — сообщить) свои коды доступа — распечатать документ, заполнить прилагаемую форму и затем отправить её по факсу на указанный в письме телефонный номер.

Другой необычный случай доставки шпионской программы «на дом» произошел в Японии осенью 2005. Некие злоумышленники разослали заражённые троянским шпионом CD-диски на домашние адреса (город, улица, дом) клиентов одного из японских банков. При этом использовалась информация из заранее украденной клиентской базы этого самого банка.

4 место: CODE RED

Это тоже червь, уже одно только название которого выглядит угрожающе. В 2001 году он прокрался через уязвимость в Internet Information Server компании Microsoft и стал распространяться от одного веб-сервера к другому.

- Цель червя заключалась в том, чтобы изменять содержимое веб-страниц.

- Кроме того, в направлении определенных IP-адресов им была инициирована так называемая DDoS-атака. DDoS-атаки должны делать серверы недоступными. Самой известной жертвой подобной атаки со стороны CODE RED стал сервер Белого дома.

- Code Red инфицировал 400 000 серверов в течение всего одной недели. В общей сложности червем были затронуты около 1 млн ПК, а причиненный ущерб составил приблизительно 2,6 млрд долларов США.

Это не опечатка. Самая популярная социальная сеть в мире регулярно подвергается хакерским атакам, и сама не прочь узнать больше о доверчивых юзерах. Миллионы людей теряют доступы к аккаунтам из-за сплошных дыр в коде, которые перекочевали из Desktop-версии в софт – FB, Messenger и их Lite-версии.

Исследования компании Appthority показали, что Facebook собирает историю телефонных звонков, SMS и действий. Представители мессенджера заверили, что данные используются лишь для синхронизации контактов и удобства, хоть это и противоречит политике конфиденциальности. При этом пользователи заметили, что FB навязывает рекламу релевантную сообщениям из переписок. Простыми словами – напишете другу, что хотите купить велосипед, через время увидите объявление с таким предложением.

В 2018-м году хакеры опубликовали досье 257 000 людей. В некоторых таблицах присутствовали номера банковских карт.

Альтернатива: полностью безопасного ПО для обмена сообщениями не существует, но Viber и Telegram предлагает скрытые чаты. Сообщения в них шифруются и не загружаются на сервер.

Воздействие на файлы

Большинство компьютерных вирусов и вредоносных программ

других типов, так или иначе, оказывают воздействие на программные файлы и файлы

документов, хранящиеся на дисках компьютера.

Вредоносные программы могут изменять содержимое информации,

хранящейся в файле, а также атрибуты файла (имя, дата создания, размер, режим

доступа и т.д.). Файлы могут быть удалены или переименованы.

Помимо файлов, вирусы и вредоносные программы могут

выполнять действия и над каталогами. Это изменение содержимого каталога, а

также атрибуты каталога (имя, дата создания, режим доступа и т.д.). Каталог

может быть удален или переименован.

Атрибуты

разграничения доступа файловой системы NTFS могут до некоторой степени защитить файлы и каталоги от вредоносных программ.

Однако

такая защита будет действенна только в том случае, если вирус или вредоносная

программа работает с правами пользователя, не имеющего доступ на запись к

файлам и каталогам

Некоторые вирусы и вредоносные программы полностью заполняют

диски компьютера файлами, блокируя таким способом работу ОС.

Заметим также, что в новых версиях файловой системы NTFS, применяющейся в ОС Microsoftwindows 2000/XP/2003,

используется механизм квотирования дискового пространства.

Этот механизм может предотвратить полную блокировку работы

ОС из-за переполнения системного диска, однако это возможно только в том

случае, если вирус или вредоносная программа работает с правами пользователя, а

не администратора.

Что же касается файловой системы FAT, то в ней квотирование дискового пространства не используется. Поэтому если на

компьютере установлена ОС MS-DOS, MicrosoftWindows 95/98/ME, вредоносная программа может беспрепятственно заполнить

диск «мусором», блокировав работу ОС и всех программ.

Sasser

Червь «Sasser» нес разрушительный характер, когда начал свое шествие по сети в 2004 году. Под его атакой оказались довольно крупные цели – это Британская береговая охрана (перестала работать система геопозиционирования), Агентство France-Presse (потеря связи со спутниками) и Delta Airlines (отмена рейсов из-за обрушения внутренней компьютерной сети).

Компьютерные системы университетов, больниц и крупных корпораций были заражены червем. И кто же был ответственен за кибератаку подобного масштаба? Враги общества? Недружелюбное правительство? А может быть 17-летний ребенок из Германии? Бинго.

Благодаря своему юному возрасту, Свену Яшану не пришлось отбывать срок в тюрьме. Но он был приговорен к 21 месяцу условного заключения и общественным работам. Эх, молодежь.